Privileged Identity Management'ta Microsoft Entra rol ayarlarını yapılandırma

Microsoft Entra'nın bir parçası olan Microsoft Entra Id'de Privileged Identity Management (PIM) bölümünde rol ayarları rol atama özelliklerini tanımlar. Bu özellikler etkinleştirme, atama maksimum süresi ve bildirim ayarları için çok faktörlü kimlik doğrulaması ve onay gereksinimlerini içerir. Bu makalede, ayrıcalık yükseltme isteklerini kimlerin onaylayıp reddedebileceğini belirtmek için rol ayarlarını yapılandırma ve onay iş akışını ayarlama işlemleri gösterilmektedir.

Microsoft Entra rolünün PIM rol ayarlarını yönetmek için Genel Yönetici istrator veya Privileged Role Yönetici istrator rolüne sahip olmanız gerekir. Rol ayarları rol başına tanımlanır. Aynı rol için tüm atamalar aynı rol ayarlarını izler. Bir rolün rol ayarları, başka bir rolün rol ayarlarından bağımsızdır.

PIM rol ayarları, PIM ilkeleri olarak da bilinir.

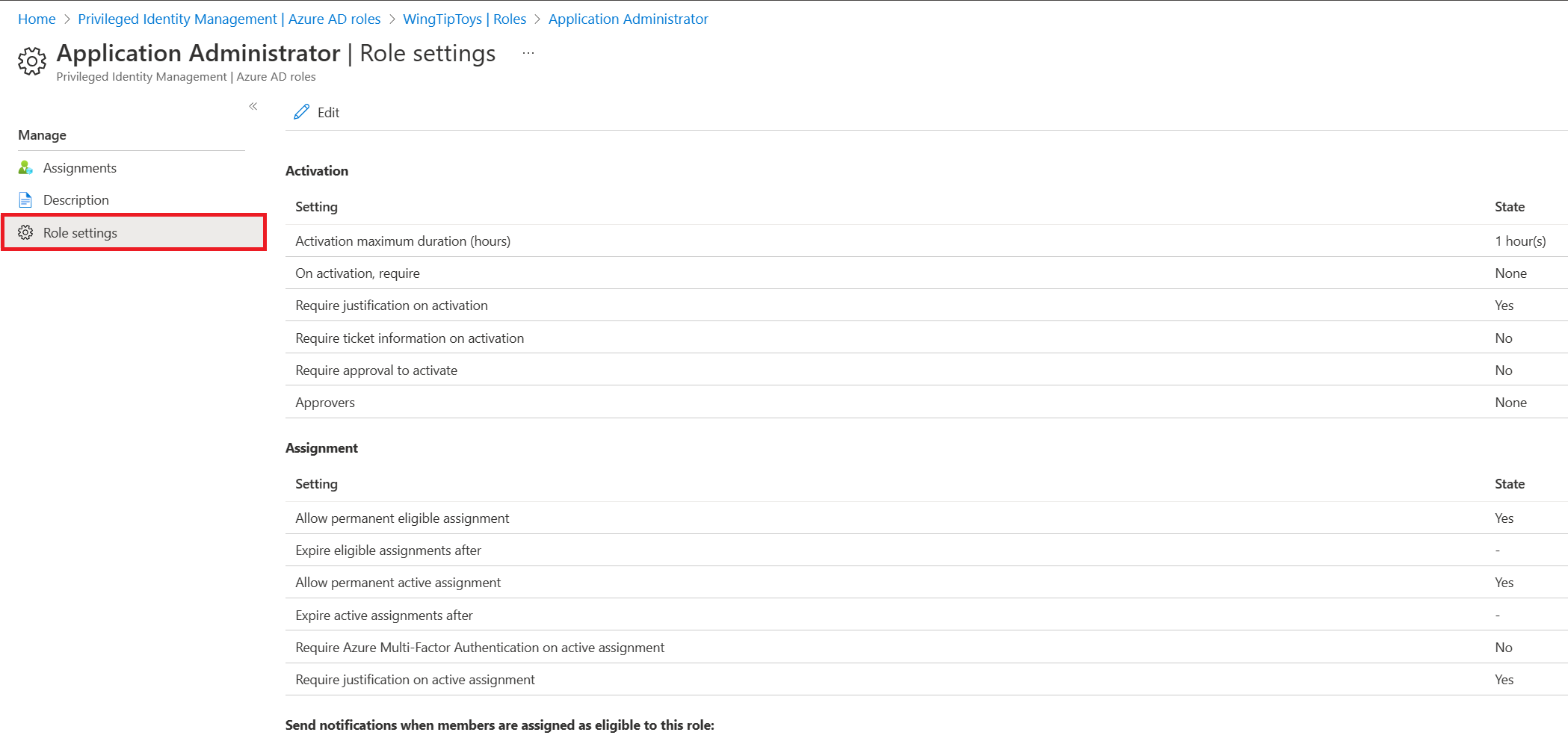

Rol ayarlarını açma

Microsoft Entra rolünün ayarlarını açmak için:

En azından Ayrıcalıklı Rol Yönetici istrator olarak Microsoft Entra yönetim merkezinde oturum açın.

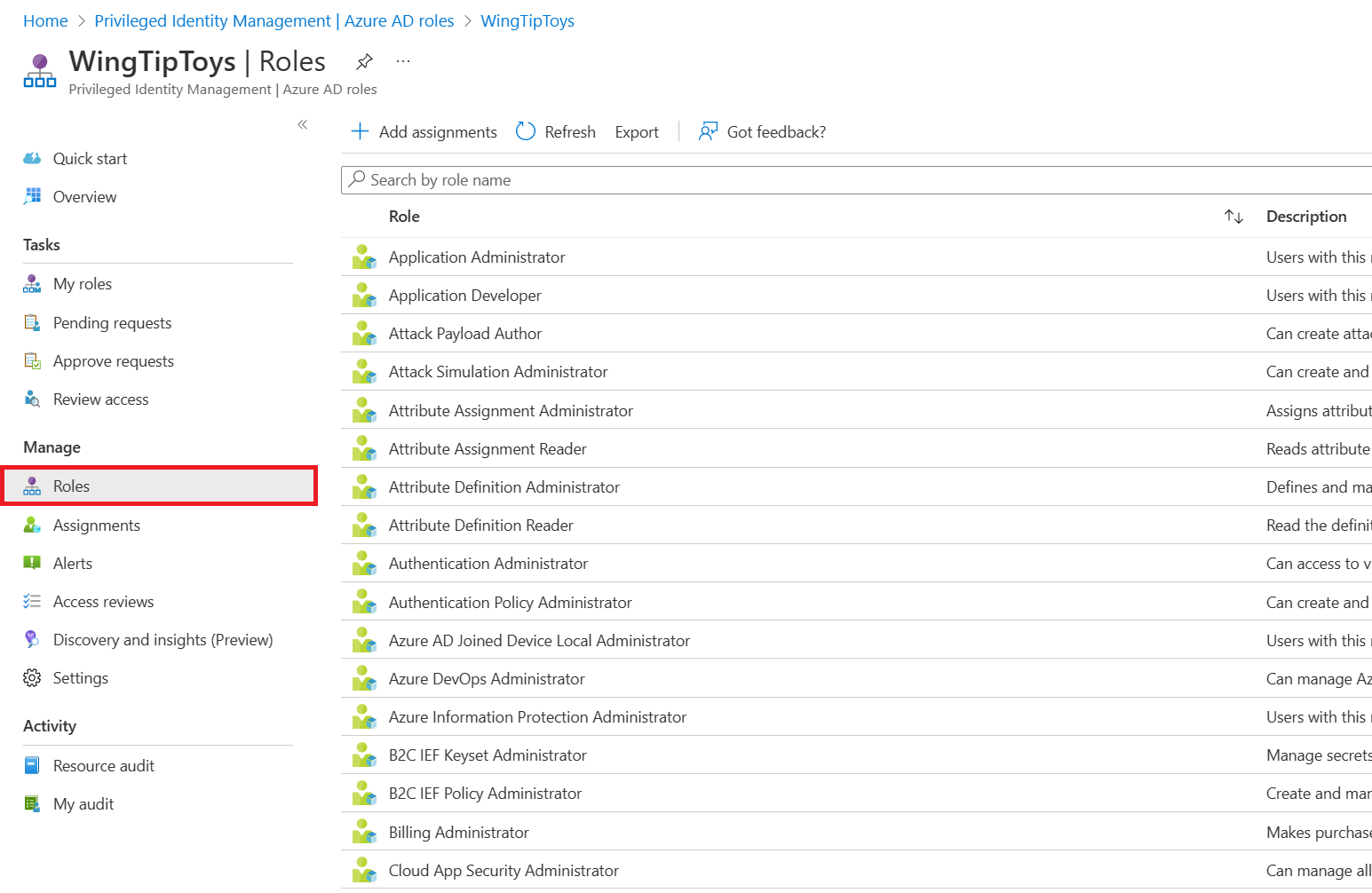

Kimlik idaresi>Privileged Identity Management>Microsoft Entra rolleri Rolleri'ne> göz atın.

Bu sayfada, yerleşik ve özel roller de dahil olmak üzere kiracıda kullanılabilen Microsoft Entra rollerinin listesini görürsünüz.

Ayarlarını yapılandırmak istediğiniz rolü seçin.

Rol ayarları'nı seçin. Rol ayarları sayfasında, seçili rol için geçerli PIM rol ayarlarını görüntüleyebilirsiniz.

Rol ayarlarını güncelleştirmek için Düzenle'yi seçin.

Güncelleştir'i seçin.

Rol ayarları

Bu bölümde rol ayarları seçenekleri açıklanmıştır.

Etkinleştirme en uzun süresi

Bir rol ataması için etkinleştirme isteğinin süresi dolmadan önce etkin kalacağı maksimum süreyi saat cinsinden ayarlamak için Etkinleştirme maksimum süresi kaydırıcısını kullanın. Bu değer bir ila 24 saat arasında olabilir.

Etkinleştirmede, çok faktörlü kimlik doğrulaması gerektir

Etkinleştirmeden önce Microsoft Entra Id'deki çok faktörlü kimlik doğrulaması özelliğini kullanarak rol için uygun olan kullanıcıların kim olduklarını kanıtlamasını zorunlu kılabilirsiniz. Çok faktörlü kimlik doğrulaması, verilere ve uygulamalara erişimin korunmasına yardımcı olur. İkinci bir kimlik doğrulama biçimi kullanarak başka bir güvenlik katmanı sağlar.

Güçlü kimlik bilgileriyle kimlik doğrulaması yaptıklarında veya oturumda daha önce çok faktörlü kimlik doğrulaması sağladıklarında kullanıcılardan çok faktörlü kimlik doğrulaması istenmeyebilir.

Amacınız kullanıcıların etkinleştirme sırasında kimlik doğrulaması sağlaması gerektiğinden emin olmaksa Etkinleştirme sırasında kullanabilir, Kimlik Doğrulama Güçlü Yönleri ile birlikte Microsoft Entra Koşullu Erişim kimlik doğrulama bağlamını zorunlu kılabilirsiniz. Bu seçenekler, kullanıcıların etkinleştirme sırasında makinede oturum açmak için kullandıkları yöntemden farklı yöntemler kullanarak kimlik doğrulamasına sahip olmasını gerektirir.

Örneğin, kullanıcılar İş İçin Windows Hello kullanarak makinede oturum açarsa Etkinleştirmede kullanabilir, Microsoft Entra Koşullu Erişim kimlik doğrulaması bağlamını ve Kimlik Doğrulama Güçlü Yanlarını zorunlu kılabilirsiniz. Bu seçenek, kullanıcıların rolü etkinleştirdiklerinde Microsoft Authenticator ile parolasız oturum açmalarını gerektirir.

Kullanıcı bu örnekte bir kez Microsoft Authenticator ile parolasız oturum açtıktan sonra, başka bir kimlik doğrulaması olmadan bu oturumda bir sonraki etkinleştirme işlemini gerçekleştirebilir. Microsoft Authenticator ile parolasız oturum açma özelliği zaten belirtecinin bir parçasıdır.

Microsoft Entra Id'nin çok faktörlü kimlik doğrulama özelliğini tüm kullanıcılar için etkinleştirmenizi öneririz. Daha fazla bilgi için bkz . Microsoft Entra çok faktörlü kimlik doğrulama dağıtımı planlama.

Etkinleştirmede, Microsoft Entra Koşullu Erişim kimlik doğrulaması bağlamı gerektir

Koşullu Erişim ilkesi gereksinimlerini karşılamak için rol için uygun olan kullanıcılara ihtiyacınız olabilir. Örneğin, kullanıcıların Kimlik Doğrulama Güçlü Yönleri aracılığıyla zorunlu kılınan belirli bir kimlik doğrulama yöntemini kullanmasını, rolü Intune uyumlu bir cihazdan yükseltmesini ve kullanım koşullarına uymasını zorunlu kılabilirsiniz.

Bu gereksinimi zorunlu kılmak için Koşullu Erişim kimlik doğrulaması bağlamını oluşturursunuz.

Bu kimlik doğrulama bağlamı için gereksinimleri zorunlu kılan bir Koşullu Erişim ilkesi yapılandırın.

Koşullu Erişim ilkesinin kapsamı, bir rol için tüm veya uygun kullanıcıları içermelidir. Kimlik doğrulama bağlamı kapsamına sahip bir Koşullu Erişim ilkesi ve aynı anda bir dizin rolü oluşturmayın. Etkinleştirme sırasında kullanıcının henüz bir rolü olmadığından Koşullu Erişim ilkesi geçerli olmaz.

İki Koşullu Erişim ilkesine ihtiyaç duyabileceğiniz bir durumla ilgili bu bölümün sonundaki adımlara bakın. Birinin kapsamı kimlik doğrulama bağlamı, diğeri ise rol kapsamına alınmalıdır.

Rolün PIM ayarlarında kimlik doğrulama bağlamını yapılandırın.

PIM ayarlarında Etkinleştirme açıksa, Microsoft Entra Koşullu Erişim kimlik doğrulama bağlamını yapılandırın, Koşullu Erişim ilkeleri kullanıcının erişim gereksinimlerini karşılamak için karşılaması gereken koşulları tanımlar.

Bu, Koşullu Erişim yöneticileri veya güvenlik yöneticileri gibi Koşullu Erişim ilkelerini yönetme izinlerine sahip güvenlik sorumlularının gereksinimleri değiştirebileceği, kaldırabileceği veya uygun kullanıcıların rolü etkinleştirmesini engelleyebilecekleri anlamına gelir. Koşullu Erişim ilkelerini yönetebilen güvenlik sorumluları yüksek ayrıcalıklı olarak kabul edilmeli ve buna göre korunmalıdır.

PIM ayarlarında kimlik doğrulama bağlamı yapılandırılmadan önce kimlik doğrulama bağlamı için bir Koşullu Erişim ilkesi oluşturmanızı ve etkinleştirmenizi öneririz. Yedekleme koruma mekanizması olarak, kiracıda PIM ayarlarında yapılandırılmış kimlik doğrulama bağlamını hedefleyen Koşullu Erişim ilkeleri yoksa, PIM rolü etkinleştirmesi sırasında, Etkinleştirme açık olduğundan Microsoft Entra ID'deki çok faktörlü kimlik doğrulama özelliği gerekir, çok faktörlü kimlik doğrulaması gerektir ayarı ayarlanır.

Bu yedekleme koruma mekanizması, yapılandırma hatası nedeniyle Koşullu Erişim ilkesi oluşturulmadan önce PIM ayarlarının güncelleştirildiği bir senaryodan korumak için tasarlanmıştır. Koşullu Erişim ilkesi kapalıysa, yalnızca rapor modundaysa veya uygun bir kullanıcı ilkenin dışında tutulduğunda bu yedekleme koruma mekanizması tetiklenmemiştir.

Etkinleştirmede, Microsoft Entra Koşullu Erişim kimlik doğrulaması bağlamı gerektir ayarı, kullanıcıların rolü etkinleştirdiklerinde karşılaması gereken kimlik doğrulama bağlamı gereksinimlerini tanımlar. Rol etkinleştirildikten sonra kullanıcıların izinleri kullanmak için başka bir gözatma oturumu, cihaz veya konum kullanması engellenmez.

Örneğin, kullanıcılar rolü etkinleştirmek için Intune uyumlu bir cihaz kullanabilir. Ardından rol etkinleştirildikten sonra, Intune uyumlu olmayan başka bir cihazdan aynı kullanıcı hesabında oturum açıp daha önce etkinleştirilen rolü buradan kullanabilir.

Bu durumu önlemek için iki Koşullu Erişim ilkesi oluşturun:

- İlk Koşullu Erişim ilkesi kimlik doğrulama bağlamını hedefler. Kapsamında tüm kullanıcılar veya uygun kullanıcılar olmalıdır. Bu ilke, kullanıcıların rolü etkinleştirmek için karşılaması gereken gereksinimleri belirtir.

- İkinci Koşullu Erişim ilkesi dizin rollerini hedefler. Bu ilke, kullanıcıların etkinleştirilen dizin rolüyle oturum açmak için karşılaması gereken gereksinimleri belirtir.

her iki ilke de gereksinimlerinize bağlı olarak aynı veya farklı gereksinimleri zorunlu kılabilir.

Diğer bir seçenek de, belirli gereksinimleri doğrudan uygun kullanıcılara uygulayan Koşullu Erişim ilkelerinin kapsamını daraltmaktır. Örneğin, belirli roller için uygun olan kullanıcıların her zaman Intune uyumlu cihazları kullanmasını zorunlu kılabilirsiniz.

Koşullu Erişim kimlik doğrulaması bağlamı hakkında daha fazla bilgi edinmek için bkz . Koşullu Erişim: Bulut uygulamaları, eylemler ve kimlik doğrulama bağlamı.

Etkinleştirilirken gerekçe gerektir

Uygun atamayı etkinleştiren kullanıcıların bir iş gerekçesi girmesini zorunlu kılabilirsiniz.

Etkinleştirmeyle ilgili bilet bilgilerini gerektir

Uygun atamayı etkinleştiren kullanıcıların bir destek bileti numarası girmesini zorunlu kılabilirsiniz. Bu seçenek yalnızca bilgi içeren bir alandır. Bilet oluşturma sistemindeki bilgilerle bağıntı uygulanmaz.

Etkinleştirmek için onay gerektir

Uygun bir atamanın etkinleştirilmesi için onay gerektirebilirsiniz. Onaylayanın herhangi bir rolü olması gerekmez. Bu seçeneği kullandığınızda en az bir onaylayan seçmeniz gerekir. En az iki onaylayan seçmenizi öneririz. Belirli bir onaylayan seçilmezse, ayrıcalıklı rol yöneticisi/genel yöneticiler varsayılan onaylayanlar olur.

Onaylar hakkında daha fazla bilgi edinmek için Privileged Identity Management'ta Microsoft Entra rollerine yönelik istekleri onaylama veya reddetme bölümüne bakın.

Atama süresi

Bir rol için ayarları yapılandırırken, her atama türü için iki atama süresi seçeneği arasından seçim yapabilirsiniz: uygun ve etkin. Bu seçenekler, Privileged Identity Management'taki role bir kullanıcı atandığında varsayılan en uzun süre haline gelir.

Bu uygun atama süresi seçeneklerinden birini seçebilirsiniz.

| Ayar | Açıklama |

|---|---|

| Kalıcı uygun atamaya izin ver | Kaynak yöneticileri kalıcı uygun atamalar atayabilir. |

| Uygun atamanın süresi sona erdikten sonra | Kaynak yöneticileri, tüm uygun atamaların belirtilen bir başlangıç ve bitiş tarihine sahip olmasını gerektirebilir. |

Bu etkin atama süresi seçeneklerinden birini de seçebilirsiniz.

| Ayar | Açıklama |

|---|---|

| Kalıcı etkin atamaya izin ver | Kaynak yöneticileri kalıcı etkin atamalar atayabilir. |

| Etkin atamanın süresi sona erdikten sonra | Kaynak yöneticileri, tüm etkin atamaların belirtilen bir başlangıç ve bitiş tarihine sahip olmasını gerektirebilir. |

Belirtilen bitiş tarihine sahip tüm atamalar Genel yöneticiler ve Ayrıcalıklı Rol yöneticileri tarafından yenilenebilir. Ayrıca, kullanıcılar rol atamalarını genişletmek veya yenilemek için self servis istekleri başlatabilir.

Etkin atamada çok faktörlü kimlik doğrulaması gerektir

Yöneticilerin etkin (uygun olmayan) bir atama oluştururken çok faktörlü kimlik doğrulaması sağlamasını zorunlu kılabilirsiniz. Ayrıcalıklı Kimlik Yönetimi, kullanıcı rol atamasını kullandığında çok faktörlü kimlik doğrulamasını zorlayamaz çünkü atandığı zamandan itibaren rolde zaten etkindir.

Bu oturumun önceki bölümlerinde güçlü kimlik bilgileriyle kimlik doğrulaması yapılmışsa veya çok faktörlü kimlik doğrulaması sağlanmışsa yöneticiden çok faktörlü kimlik doğrulaması istenmeyebilir.

Etkin atamada gerekçe gerektir

Kullanıcıların etkin (uygun olmayan) bir ödev oluştururken bir iş gerekçesi girmesini zorunlu kılabilirsiniz.

Rol ayarları sayfasındaki Bildirimler sekmesinde Privileged Identity Management, bildirimleri kimin aldığı ve hangi bildirimleri aldığı üzerinde ayrıntılı denetim sağlar. Aşağıdaki seçenekler mevcuttur:

- E-postayı kapatma: Varsayılan alıcı onay kutusunu temizleyip diğer alıcıları silerek belirli e-postaları kapatabilirsiniz.

- E-postaları belirtilen e-posta adresleriyle sınırla: Varsayılan alıcı onay kutusunu temizleyerek varsayılan alıcılara gönderilen e-postaları kapatabilirsiniz. Daha sonra diğer e-posta adreslerini alıcı olarak ekleyebilirsiniz. Birden fazla e-posta adresi eklemek istiyorsanız, bunları noktalı virgül (;)) kullanarak ayırın.

- Hem varsayılan alıcılara hem de daha fazla alıcıya e-posta gönder: Hem varsayılan alıcıya hem de başka bir alıcıya e-posta gönderebilirsiniz. Varsayılan alıcı onay kutusunu seçin ve diğer alıcılar için e-posta adresleri ekleyin.

- Yalnızca kritik e-postalar: Her e-posta türü için, yalnızca kritik e-postaları almak için onay kutusunu seçebilirsiniz. Bu seçenekle Privileged Identity Management, belirtilen alıcılara yalnızca e-posta anında eylem gerektirdiğinde e-posta göndermeye devam eder. Örneğin, kullanıcılardan rol atamalarını genişletmelerini isteyen e-postalar tetiklenmemiştir. Yöneticilerin bir uzantı isteğini onaylamasını gerektiren e-postalar tetiklenir.

Not

Privileged Identity Management'taki bir olay birden çok alıcıya (atananlar, onaylayanlar veya yöneticiler) e-posta bildirimleri oluşturabilir. Bir olay başına gönderilen en fazla bildirim sayısı 1000'dir. Alıcı sayısı 1000'i aşarsa, yalnızca ilk 1000 alıcı bir e-posta bildirimi alır. Bu, diğer atananların, yöneticilerin veya onaylayanların Microsoft Entra Id ve Privileged Identity Management'taki izinlerini kullanmasını engellemez.

Microsoft Graph kullanarak rol ayarlarını yönetme

Microsoft Graph'ta PIM API'lerini kullanarak Microsoft Entra rollerinin ayarlarını yönetmek için unifiedRoleManagementPolicy kaynak türünü ve ilgili yöntemleri kullanın.

Microsoft Graph'ta rol ayarları kural olarak adlandırılır. Kapsayıcı ilkeleri aracılığıyla Microsoft Entra rollerine atanırlar. Her Microsoft Entra rolüne belirli bir ilke nesnesi atanır. Kapsamı Microsoft Entra rolleri olan tüm ilkeleri alabilirsiniz. Her ilke için, sorgu $expand parametresini kullanarak ilişkili kural koleksiyonunu alabilirsiniz. İsteğin söz dizimi aşağıdaki gibidir:

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Microsoft Graph'ta PIM API'leri aracılığıyla rol ayarlarını yönetme hakkında daha fazla bilgi için bkz . Rol ayarları ve PIM. Kuralları güncelleştirme örnekleri için bkz . Microsoft Graph kullanarak PIM'de kuralları güncelleştirme.