Azure VMware Çözümü merkez-uç mimarisinde tümleştirme

Bu makalede, Azure'daki mevcut veya yeni bir Hub and Spoke mimarisinde Azure VMware Çözümü dağıtımı tümleştirmeye yönelik öneriler sağlanır.

Merkez-Uç senaryosunda, iş yüklerinin üzerinde olduğu hibrit bir bulut ortamı olduğu varsayılır:

- IaaS veya PaaS hizmetlerini kullanarak yerel Azure

- Azure VMware Çözümü

- vSphere şirket içi

Mimari

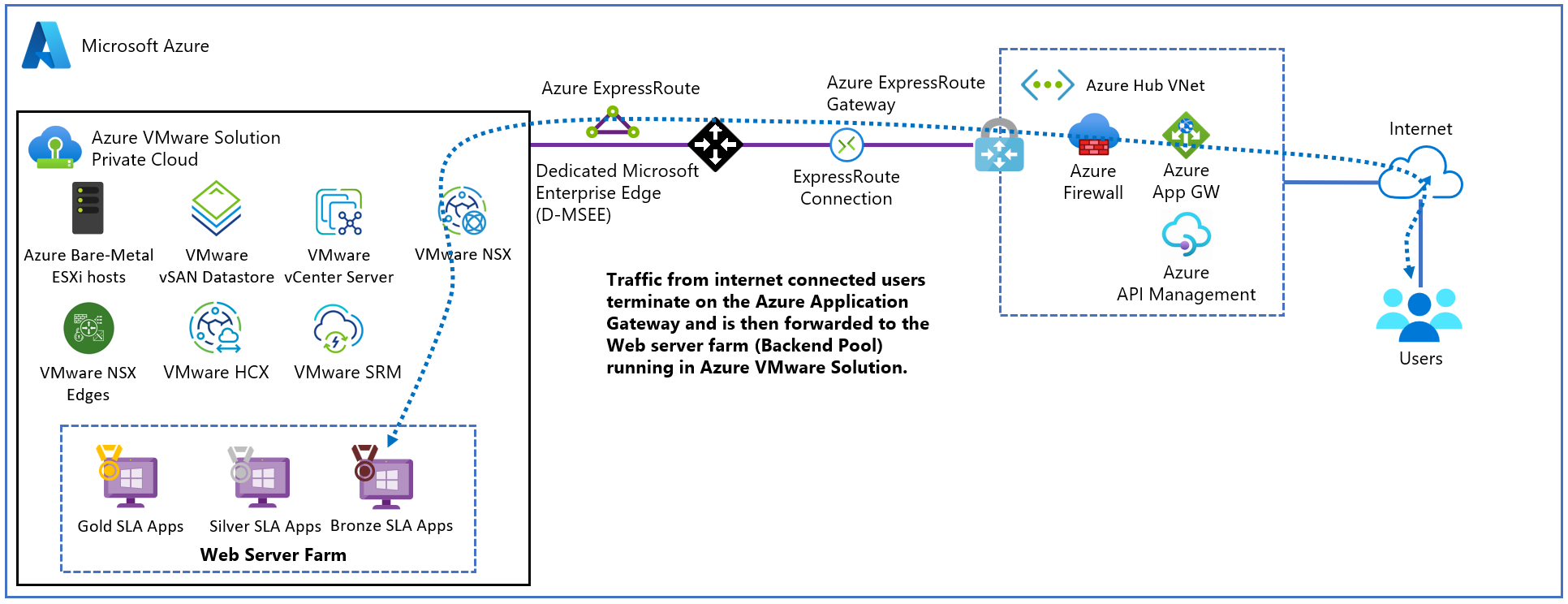

Merkez, şirket içi ve Azure VMware Çözümü özel bulutunuza merkezi bir bağlantı noktası işlevi gören bir Azure Sanal Ağ. Uçlar, sanal ağlar arası iletişimi etkinleştirmek için Hub ile eşlenen sanal ağlardır.

Şirket içi veri merkezi, Azure VMware Çözümü özel bulut ve Hub arasındaki trafik Azure ExpressRoute bağlantılarından geçer. Uç sanal ağları genellikle IaaS tabanlı iş yükleri içerir, ancak Sanal Ağ ile doğrudan tümleştirmeye sahip App Service Ortamı gibi PaaS hizmetlerine veya Azure Özel Bağlantı etkin diğer PaaS hizmetlerine sahip olabilir.

Önemli

Sanal ağ başına dört ExpressRoute bağlantı hattı sınırını aşmadığı sürece Azure VMware Çözümü bağlanmak için mevcut bir ExpressRoute Ağ Geçidi kullanabilirsiniz. Ancak ExpressRoute üzerinden şirket içinden Azure VMware Çözümü erişmek için ExpressRoute ağ geçidi bağlı bağlantı hatları arasında geçişli yönlendirme sağlamadığından ExpressRoute Global Reach'e sahip olmanız gerekir.

Diyagramda, Azure'da şirket içi ve ExpressRoute Global Reach aracılığıyla Azure VMware Çözümü bağlı bir Merkez-Uç dağıtımı örneği gösterilmektedir.

Mimari aşağıdaki ana bileşenlere sahiptir:

Şirket içi site: ExpressRoute bağlantısı üzerinden Azure'a bağlanan şirket içi müşteri veri merkezleri.

Azure VMware Çözümü özel bulut: Her biri en fazla 16 ana bilgisayar içeren bir veya daha fazla vSphere kümesi tarafından oluşturulan Yazılım Tanımlı Veri Merkezi'Azure VMware Çözümü.

ExpressRoute ağ geçidi: ExpressRoute Bağlan ion aracılığıyla Azure VMware Çözümü özel bulut, Hub sanal ağındaki paylaşılan hizmetler ve Bağlı sanal ağlarda çalışan iş yükleri arasındaki iletişimi etkinleştirir.

ExpressRoute Global Reach: Şirket içi ile Azure VMware Çözümü özel bulut arasındaki bağlantıyı etkinleştirir. Azure VMware Çözümü ile Azure dokusu arasındaki bağlantı yalnızca ExpressRoute Global Reach üzerinden yapılır.

S2S VPN ile ilgili dikkat edilmesi gerekenler: Azure S2S VPN kullanarak özel bulut Azure VMware Çözümü Bağlan, VMware HCX için en düşük ağ gereksinimlerini karşılıyor olduğu sürece desteklenir.

Merkez sanal ağı: Şirket içi ağınıza ve özel bulut Azure VMware Çözümü bağlantının merkezi noktası olarak görev yapar.

Uç sanal ağı

IaaS Uç: VM kullanılabilirlik kümeleri ve Sanal Makine Ölçek Kümeleri dahil olmak üzere Azure IaaS tabanlı iş yüklerini ve buna karşılık gelen ağ bileşenlerini barındırmaktadır.

PaaS Uç Noktası: Özel Uç Nokta ve Özel Bağlantı sayesinde özel adresleme kullanarak Azure PaaS hizmetlerini barındırıyor.

Azure Güvenlik Duvarı: Uçlar ve Azure VMware Çözümü arasındaki trafiği segmentlere ayırmak için merkezi parça görevi görür.

Application Gateway: Azure IaaS/PaaS veya Azure VMware Çözümü sanal makinelerinde (VM) çalışan web uygulamalarını kullanıma sunar ve korur. API Management gibi diğer hizmetlerle tümleştirilir.

Ağ ve güvenlik konuları

ExpressRoute bağlantıları şirket içi, Azure VMware Çözümü ve Azure ağ dokusu arasında trafiğin akmasını sağlar. Azure VMware Çözümü kullanımları Bu bağlantıyı uygulamak için ExpressRoute Global Reach.

ExpressRoute ağ geçidi bağlı bağlantı hatları arasında geçişli yönlendirme sağlamadığından, şirket içi bağlantının şirket içi vSphere ortamıyla Azure VMware Çözümü arasında iletişim kurmak için ExpressRoute Global Reach'i de kullanması gerekir.

Azure VMware Çözümü ağ ve bağlantı kavramları hakkında daha fazla bilgi için Azure VMware Çözümü ürün belgelerine bakın.

Trafik segmentasyonu

Azure Güvenlik Duvarı Merkez ve Uç topolojisinin Merkez sanal ağına dağıtılan merkezi parçasıdır. Trafik kuralları oluşturmak ve farklı uçlarla Azure VMware Çözümü iş yükleri arasındaki iletişimi segmentlere ayırmak için Azure Güvenlik Duvarı veya başka bir Azure desteği ağ sanal gereci (NVA) kullanın.

Trafiği Azure Güvenlik Duvarı yönlendirmek için rota tabloları oluşturun. Uç sanal ağları için, varsayılan yolu Azure Güvenlik Duvarı iç arabirimine ayarlayan bir yol oluşturun. Bu şekilde, Sanal Ağ bir iş yükünün Azure VMware Çözümü adres alanına ulaşması gerektiğinde, güvenlik duvarı bunu değerlendirebilir ve buna izin vermek veya reddetmek için ilgili trafik kuralını uygulayabilir.

Önemli

GatewaySubnet ayarında adres ön eki 0.0.0.0/0 olan bir yol desteklenmez.

İlgili yol tablosunda belirli ağlar için yolları ayarlayın. Örneğin, Azure VMware Çözümü yönetimine ulaşmak için yollar ve iş yükleri IP ön eklerini uç iş yüklerinden ve tam tersi.

Daha ayrıntılı bir trafik ilkesi oluşturmak için Uçlar ve Merkez içindeki ağ güvenlik gruplarını kullanarak ikinci bir trafik segmentasyonu düzeyi.

Not

Şirket içinden Azure VMware Çözümü giden trafik: vSphere tabanlı veya diğer şirket içi iş yükleri arasındaki trafik Global Reach tarafından etkinleştirilir, ancak trafik hub'da Azure Güvenlik Duvarı gitmez. Bu senaryoda, şirket içinde veya Azure VMware Çözümü trafik segmentasyon mekanizmaları uygulamanız gerekir.

Application Gateway

Azure Uygulaması lication Gateway V1 ve V2, arka uç havuzu olarak Azure VMware Çözümü VM'lerde çalışan web uygulamalarıyla test edilmiştir. Application Gateway şu anda Azure VMware Çözümü VM'lerde çalışan web uygulamalarını İnternet'te kullanıma sunmanın desteklenen tek yöntemidir. Ayrıca uygulamaları dahili kullanıcılara güvenli bir şekilde kullanıma sunar.

Daha fazla bilgi için Application Gateway'deki Azure VMware Çözümü özgü makaleye bakın.

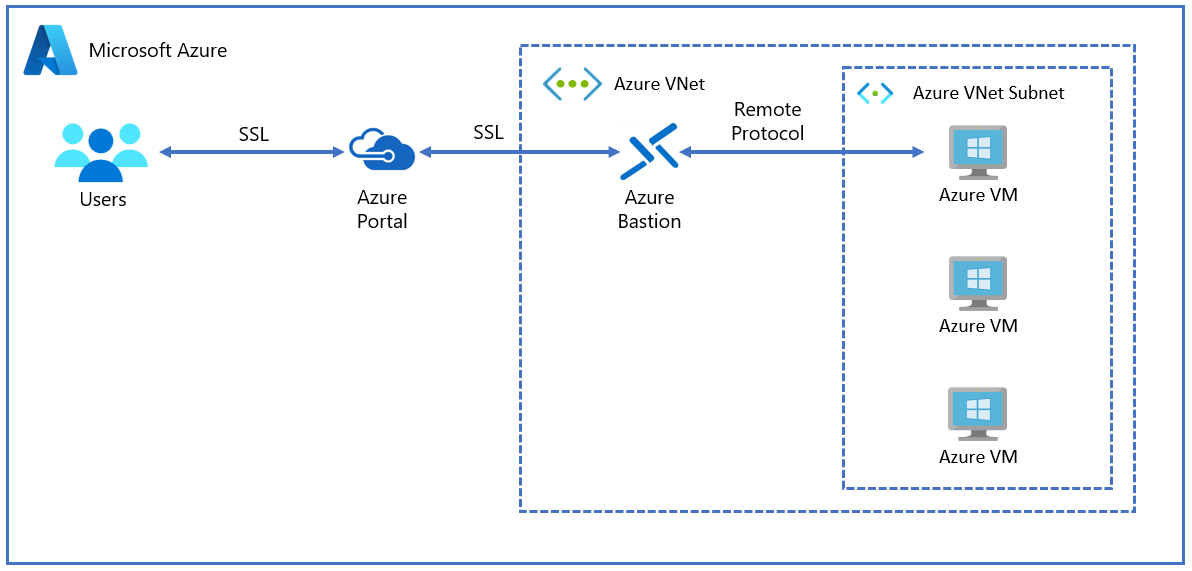

Atlama kutusu ve Azure Bastion

Hub sanal ağı içindeki paylaşılan hizmet alt ağında dağıtılan bir Windows 10 veya Windows Server VM'sine sahip bir atlama kutusuyla Azure VMware Çözümü ortamına erişin.

Önemli

Azure Bastion, Azure VMware Çözümü İnternet'e açıklanmasını önlemek için atlama kutusuna bağlanması önerilen hizmettir. Azure IaaS nesneleri olmadığından Azure VMware Çözümü VM'lere bağlanmak için Azure Bastion'ı kullanamazsınız.

En iyi güvenlik uygulaması olarak, Microsoft Azure Bastion hizmetini Hub sanal ağı içinde dağıtın. Azure Bastion, bu kaynaklara genel IP adresleri sağlamadan Azure'da dağıtılan VM'lere sorunsuz RDP ve SSH erişimi sağlar. Azure Bastion hizmetini sağladıktan sonra, seçili VM'ye Azure portalından erişebilirsiniz. Bağlantıyı kurduktan sonra, atlama kutusu masaüstünü gösteren yeni bir sekme açılır ve bu masaüstünden özel bulut yönetim düzlemi Azure VMware Çözümü erişebilirsiniz.

Önemli

Atlama kutusu VM'sine genel IP adresi vermeyin veya 3389/TCP bağlantı noktasını genel İnternet'te kullanıma sunmayın.

Azure DNS çözümlemesi ile ilgili dikkat edilmesi gerekenler

Azure DNS çözümlemesi için iki seçenek vardır:

Hub'da dağıtılan etki alanı denetleyicilerini (Kimlikle ilgili önemli noktalar bölümünde açıklanmıştır) ad sunucuları olarak kullanın.

Azure DNS özel bölgesini dağıtma ve yapılandırma.

En iyi yaklaşım, Azure VMware Çözümü, şirket içi ve Azure için güvenilir ad çözümlemesi sağlamak üzere ikisini de birleştirmektir.

Genel bir tasarım önerisi: Merkez sanal ağında en az iki Azure VM'sine dağıtılan ve Uç sanal ağlarında yapılandırılan mevcut Active Directory ile tümleşik DNS'yi DNS ayarlarında bu Azure DNS sunucularını kullanacak şekilde kullanın.

Azure Özel DNS bölgesinin sanal ağa bağlandığı Azure Özel DNS kullanabilirsiniz. DNS sunucuları, müşteri Azure Özel DNS altyapısını kullanarak şirket içi veya Azure VMware Çözümü DNS çalıştıran koşullu iletme ile karma çözümleyiciler olarak kullanılır.

Uç sanal ağları içinde dağıtılan VM'ler için DNS kayıtlarının yaşam döngüsünü otomatik olarak yönetmek için otomatik kaydı etkinleştirin. Etkinleştirildiğinde, en fazla özel DNS bölgesi sayısı yalnızca bir tanedir. Devre dışı bırakılırsa maksimum sayı 1000 olur.

Şirket içi ve Azure VMware Çözümü sunucuları, Azure Özel DNS bölgesi için Azure'daki vm'leri çözümleyiciye yönelik koşullu ileticilerle yapılandırılabilir.

Kimlikle ilgili dikkat edilmesi gerekenler

Kimlik açısından en iyi yaklaşım Hub'da en az bir etki alanı denetleyicisi dağıtmaktır. Bölgelere dağıtılmış şekilde veya VM kullanılabilirlik kümesinde iki paylaşılan hizmet alt ağı kullanın. şirket içi Active Directory (AD) etki alanınızı Azure'a genişletme hakkında daha fazla bilgi için bkz. Azure Mimari Merkezi.

Ayrıca, vSphere ortamında kimlik ve DNS kaynağı olarak hareket etmek için Azure VMware Çözümü tarafında başka bir etki alanı denetleyicisi dağıtın.

Önerilen en iyi yöntem olarak AD etki alanını Microsoft Entra Id ile tümleştirin.