Kimlik için en iyi yöntemler

Bu makale, Azure Databricks'te kimliği en iyi şekilde yapılandırma konusunda fikirli bir bakış açısı sağlar. Azure Databricks hesabındaki tüm kullanıcılarınızı, gruplarınızı ve hizmet sorumlularınızı yönetmenizi sağlayan kimlik federasyonuna geçiş hakkında bir kılavuz içerir.

Azure Databricks kimlik modeline genel bakış için bkz . Azure Databricks kimlikleri.

Azure Databricks API'lerine güvenli bir şekilde erişme hakkında bilgi için bkz . Güvenli API kimlik doğrulaması.

Kullanıcıları, hizmet sorumlularını ve grupları yapılandırma

Üç tür Azure Databricks kimliği vardır:

- Kullanıcılar: Azure Databricks tarafından tanınan ve e-posta adresleriyle temsil edilen kullanıcı kimlikleri.

- Hizmet sorumluları: İşlerle, otomatik araçlarla ve betikler, uygulamalar ve CI/CD platformları gibi sistemlerle kullanılacak kimlikler.

- Gruplar: Gruplar kimlik yönetimini basitleştirerek çalışma alanlarına, verilere ve güvenli hale getirilebilen diğer nesnelere erişim atamayı kolaylaştırır.

Databricks, üretim işlerini çalıştırmak veya üretim verilerini değiştirmek için hizmet sorumluları oluşturulmasını önerir. Üretim verileri üzerinde çalışan tüm işlemler hizmet sorumluları kullanılarak çalıştırılırsa, etkileşimli kullanıcıların üretimde yazma, silme veya değiştirme ayrıcalıklarına ihtiyacı yoktur. Bu, kullanıcının üretim verilerini yanlışlıkla üzerine yazma riskini ortadan kaldırır.

Unity Kataloğu'ndaki çalışma alanlarına ve erişim denetimi ilkelerine kullanıcılara ayrı ayrı değil, gruplara erişim atamak en iyi yöntemdir. Tüm Azure Databricks kimlikleri grupların üyesi olarak atanabilir ve üyeler gruplarına atanan izinleri devralır.

Azure Databricks kimliklerini yönetebilen yönetim rolleri şunlardır:

- Hesap yöneticileri hesaba kullanıcı, hizmet sorumlusu ve grup ekleyebilir ve onlara yönetici rolleri atayabilir. Bu çalışma alanları kimlik federasyonu kullandığı sürece kullanıcılara çalışma alanlarına erişim verebilir.

- Çalışma alanı yöneticileri Azure Databricks hesabına kullanıcı, hizmet sorumlusu ekleyebilir. Ayrıca, çalışma alanları kimlik federasyonu için etkinleştirildiyse Azure Databricks hesabına gruplar ekleyebilirler. Çalışma alanı yöneticileri kullanıcılara, hizmet sorumlularına ve gruplara çalışma alanlarına erişim verebilir.

- Grup yöneticileri grup üyeliğini yönetebilir. Diğer kullanıcılara grup yöneticisi rolünü de atayabilirler.

- Hizmet sorumlusu yöneticileri bir hizmet sorumlusundaki rolleri yönetebilir.

Databricks, her çalışma alanında hesap ve çalışma alanı yöneticisi başına sınırlı sayıda hesap yöneticisi olmasını önerir.

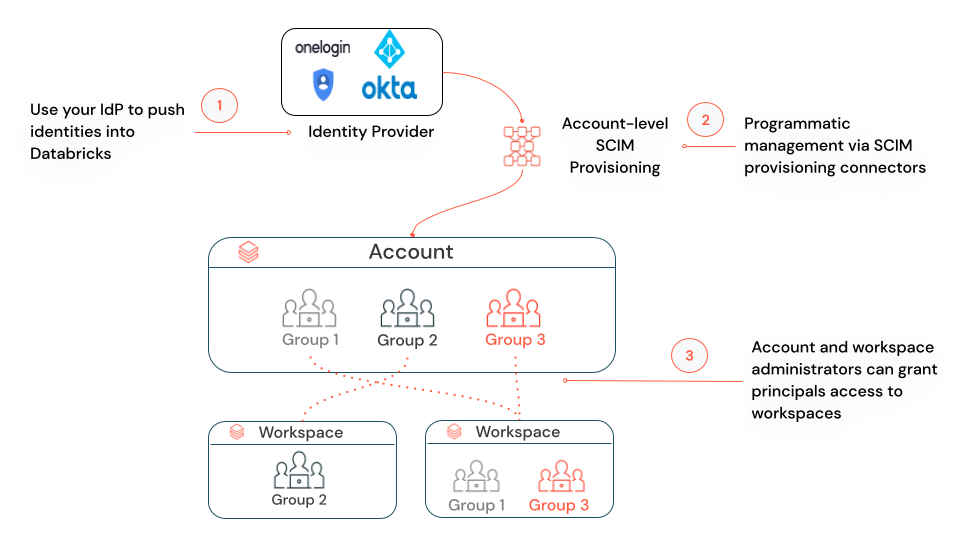

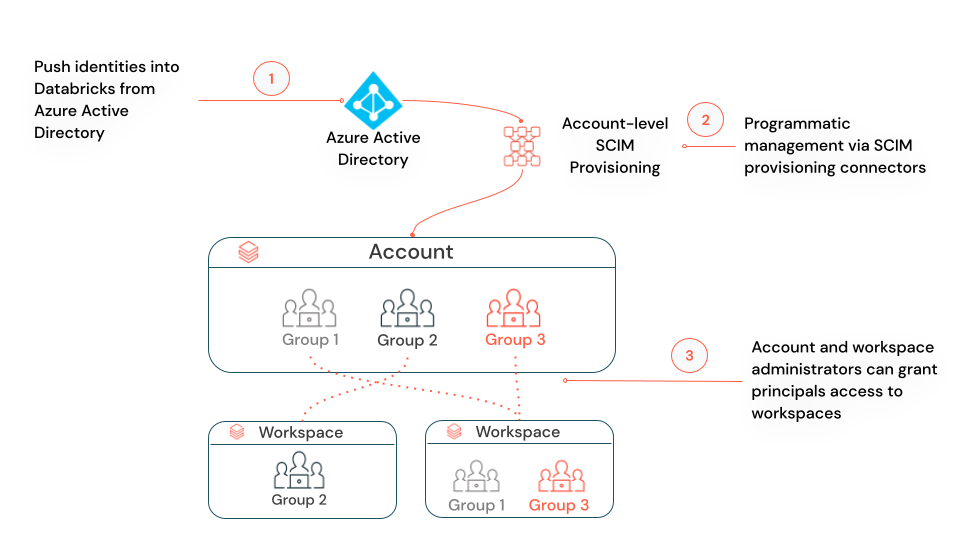

Kullanıcıları ve grupları Microsoft Entra Id'den (eski adıYla Azure Active Directory) Azure Databricks hesabınızla eşitleme

Databricks, kullanıcıları ve grupları Microsoft Entra ID'den (eski adıYla Azure Active Directory) Azure Databricks hesabınızla otomatik olarak eşitlemek için SCIM sağlamanın kullanılmasını önerir. SCIM, Azure Databricks'te kullanıcı ve grup oluşturmak ve onlara uygun erişim düzeyini vermek için Microsoft Entra Id kullanarak yeni bir çalışan veya ekip eklemeyi kolaylaştırır. Bir kullanıcı kuruluşunuzdan ayrıldığında veya artık Azure Databricks'e erişmesi gerekmiyorsa, yöneticiler Kullanıcıyı Microsoft Entra Kimliği'nde sonlandırabilir ve bu kullanıcının hesabı da Azure Databricks'ten kaldırılır. Bu, tutarlı bir çıkarma işlemi sağlar ve yetkisiz kullanıcıların hassas verilere erişmesini önler.

Azure Databricks'i kullanmayı planlayan tüm kullanıcı ve grupları tek tek çalışma alanları yerine hesap konsoluyla eşitlemeyi hedeflemeniz gerekir. Bu şekilde, hesaptaki tüm çalışma alanlarında tüm kimliklerin tutarlı olmasını sağlamak için yalnızca bir SCIM sağlama uygulaması yapılandırmanız gerekir.

Önemli

Kimlikleri doğrudan çalışma alanlarınızla eşitleyen SCIM bağlayıcılarınız zaten varsa, hesap düzeyi SCIM bağlayıcısı etkinleştirildiğinde bu SCIM bağlayıcılarını devre dışı bırakmanız gerekir. Bkz . Kimlik federasyonuna yükseltme.

Kimlik sağlayıcınızda 10.000'in altında kullanıcı varsa Databricks, kimlik sağlayıcınızda hesap düzeyinde scim uygulamasına tüm kullanıcıları içeren bir grup atamanızı önerir. Daha sonra belirli kullanıcılar, gruplar ve hizmet sorumluları, kimlik federasyonu kullanılarak hesaptan Azure Databricks içindeki belirli çalışma alanlarına atanabilir.

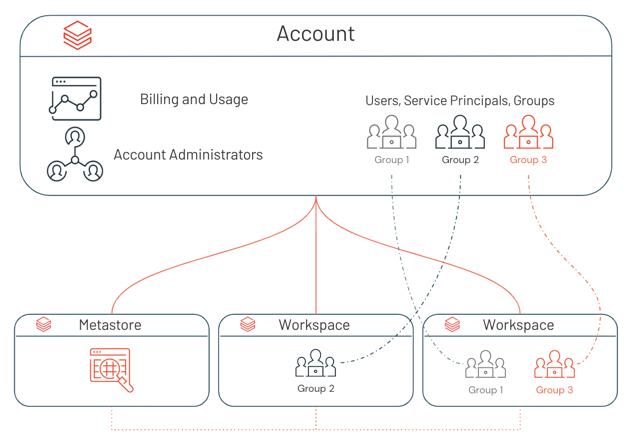

Kimlik federasyonu etkinleştirme

Kimlik federasyonu, hesap konsolunda kullanıcıları, hizmet sorumlularını ve grupları yapılandırmanıza ve ardından bu kimliklere belirli çalışma alanlarına erişim atamanıza olanak tanır. Bu, Azure Databricks yönetimini ve veri yönetimini basitleştirir.

Önemli

Hesabınız 9 Kasım 2023'den sonra oluşturulduysa, kimlik federasyonu tüm yeni çalışma alanlarında varsayılan olarak etkinleştirilir ve devre dışı bırakılamaz.

Kimlik federasyonu ile Azure Databricks kullanıcılarını, hizmet sorumlularını ve grupları, yapılandırmayı her çalışma alanında ayrı ayrı yinelemek yerine hesap konsolunda bir kez yapılandırabilirsiniz. Bu, Azure Databricks'e yeni bir ekip ekleme uyuşmalarını azaltır ve her çalışma alanı için ayrı bir SCIM sağlama uygulaması yerine Azure Databricks hesabına Microsoft Entra ID ile bir SCIM sağlama uygulaması tutmanızı sağlar. Kullanıcılar, hizmet sorumluları ve gruplar hesaba eklendikten sonra, onlara çalışma alanlarında izinler atayabilirsiniz. Yalnızca kimlik federasyonu için etkinleştirilmiş çalışma alanlarına hesap düzeyinde kimlik erişimi atayabilirsiniz.

Kimlik federasyonu için bir çalışma alanını etkinleştirmek için bkz . Yöneticiler çalışma alanında kimlik federasyonu nasıl etkinleştirilir?. Atama tamamlandığında, kimlik federasyonu hesap konsolundaki çalışma alanının Yapılandırma sekmesinde Etkin olarak işaretlenir.

Kimlik federasyonu çalışma alanı düzeyinde etkinleştirilir ve kimlik federasyonlu ve kimlik olmayan federasyon çalışma alanlarının bir bileşimine sahip olabilirsiniz. Kimlik federasyonu için etkinleştirilmemiş çalışma alanları için çalışma alanı yöneticileri çalışma alanı kullanıcılarını, hizmet sorumlularını ve gruplarını tamamen çalışma alanı kapsamında (eski model) yönetir. Hesaptan bu çalışma alanlarına kullanıcı atamak için hesap konsolunu veya hesap düzeyinde API'leri kullanamazlar, ancak çalışma alanı düzeyindeki arabirimlerden herhangi birini kullanabilirler. Çalışma alanı düzeyinde arabirimler kullanılarak çalışma alanına yeni bir kullanıcı veya hizmet sorumlusu eklendiğinde, bu kullanıcı veya hizmet sorumlusu hesap düzeyine eşitlenir. Bu, hesabınızda tutarlı bir kullanıcı ve hizmet sorumlusu kümesine sahip olmanıza olanak tanır.

Ancak, çalışma alanı düzeyinde arabirimler kullanılarak kimlik olmayan federasyon çalışma alanına bir grup eklendiğinde, bu grup çalışma alanı yerel grubudur ve hesaba eklenmez. Çalışma alanı yerel grupları yerine hesap gruplarını kullanmayı hedeflemeniz gerekir. Çalışma alanı yerel gruplarına Unity Kataloğu'nda erişim denetimi ilkeleri veya diğer çalışma alanları için izin verilemez.

Kimlik federasyonuna yükseltme

Mevcut bir çalışma alanında kimlik federasyonu etkinleştiriyorsanız aşağıdakileri yapın:

Çalışma alanı düzeyinde SCIM sağlamayı hesap düzeyine geçirme

Çalışma alanı düzeyinde scim sağlama çalışma alanınızı ayarladıysanız, hesap düzeyinde SCIM sağlamayı ayarlamanız ve çalışma alanı düzeyinde SCIM sağlamayı kapatmanız gerekir. Çalışma alanı düzeyinde SCIM, çalışma alanı yerel gruplarını oluşturmaya ve güncelleştirmeye devam eder. Databricks, Unity Kataloğu'nu kullanarak merkezi çalışma alanı ataması ve veri erişim yönetiminden yararlanmak için çalışma alanı yerel grupları yerine hesap gruplarının kullanılmasını önerir. Çalışma alanı düzeyinde SCIM, kimlik federasyon çalışma alanınıza atanan hesap gruplarını da tanımaz ve hesap grupları içeriyorsa çalışma alanı düzeyinde SCIM API çağrıları başarısız olur. Çalışma alanı düzeyinde SCIM'yi devre dışı bırakma hakkında daha fazla bilgi için bkz . Çalışma alanı düzeyinde SCIM sağlamayı hesap düzeyine geçirme.

Çalışma alanı yerel gruplarını hesap gruplarına dönüştürme

Databricks, mevcut çalışma alanı yerel gruplarınızı hesap gruplarına dönüştürmenizi önerir. Yönergeler için bkz . Çalışma alanı-yerel grupları hesap gruplarına geçirme.

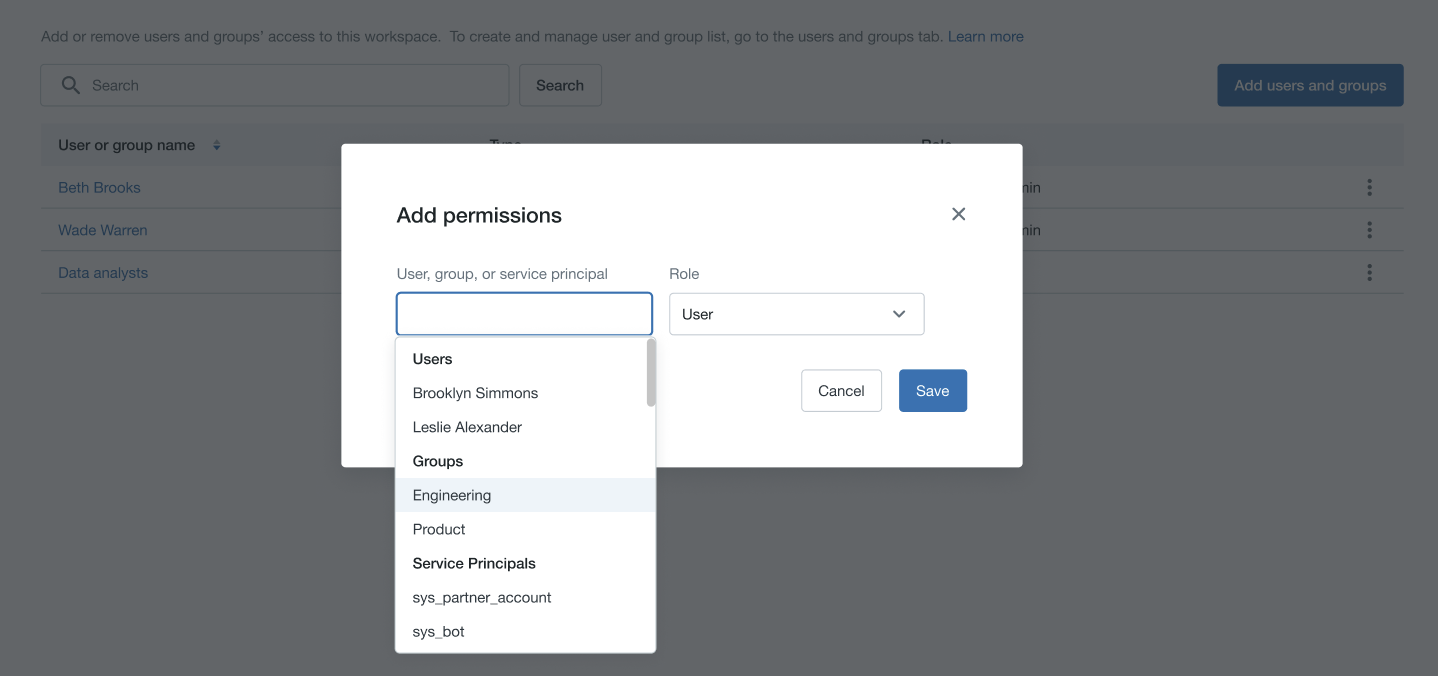

Grup çalışma alanı izinleri atama

Artık çalışma alanınızda kimlik federasyonu etkinleştirildiğine göre, bu çalışma alanında hesap izinlerinizdeki kullanıcıları, hizmet sorumlularını ve grupları atayabilirsiniz. Databricks, kullanıcılara tek tek çalışma alanı izinleri atamak yerine çalışma alanlarına grup izinleri atamanızı önerir. Tüm Azure Databricks kimlikleri grupların üyesi olarak atanabilir ve üyeler gruplarına atanan izinleri devralır.

Daha fazla bilgi edinin

- Kullanıcıları, hizmet sorumlularını ve grupları yönetin, Azure Databricks kimlik modeli hakkında daha fazla bilgi edinin.

- Microsoft Entra Id'den kullanıcıları ve grupları eşitleyin, SCIM sağlamayı kullanmaya başlayın.

- Unity Kataloğu en iyi yöntemleri, Unity Kataloğu'nu en iyi şekilde yapılandırmayı öğrenin.