Öğretici: Azure Uygulaması lication Gateway ile bir WebLogic Server kümesini yük dengeleyici olarak Azure'a geçirme

Bu öğretici, Azure Uygulaması lication Gateway ile WebLogic Server (WLS) dağıtma işleminde size yol gösterir. Anahtar Kasası oluşturma, Key Vault'ta TLS/SSL sertifikası depolama ve bu sertifikayı TLS/SSL sonlandırma için kullanma adımlarını kapsar. Bu öğelerin tümü kendi haklarında iyi bir şekilde belgelenmiş olsa da, bu öğreticide tüm bu öğelerin azure üzerinde WLS için basit ama güçlü bir yük dengeleme çözümü oluşturmak üzere bir araya gelme yöntemi gösterilmektedir.

Yük dengeleme, Oracle WebLogic Server kümenizi Azure'a geçirmenin önemli bir parçasıdır. En kolay çözüm, Azure Uygulaması lication Gateway için yerleşik desteği kullanmaktır. App Gateway, Azure'da WebLogic Cluster desteğinin bir parçası olarak bulunur. Azure'da WebLogic Kümesi desteğine genel bakış için bkz . Azure'da Oracle WebLogic Server nedir?.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- App Gateway'e TLS/SSL sertifikası sağlamayı seçin

- Azure Uygulaması Lication Gateway ile WebLogic Server'ı Azure'a dağıtma

- WLS ve App Gateway'in başarılı dağıtımını doğrulama

Önkoşullar

UNIX benzeri bir komut satırı ortamı çalıştıran bir bilgisayarda OpenSSL .

Sertifika yönetimi için başka araçlar da kullanılabilir olsa da, bu öğreticide OpenSSL kullanılır. OpenSSL'i Ubuntu gibi birçok GNU/Linux dağıtımıyla birlikte bulabilirsiniz.

Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa ücretsiz hesap oluşturun.

Oracle WebLogic Server Azure Uygulaması lications sayfasında listelenen WLS Azure Uygulaması dağıtımlarından birini dağıtma olanağı.

Geçiş bağlamı

Şirket içi WLS yüklemelerini ve Azure Uygulaması lication Gateway'i geçirme konusunda göz önünde bulundurmanız gereken bazı şeyler aşağıda açıklanmaktadır. Bu öğreticinin adımları, Azure'da WebLogic Server Kümenizin önünde yük dengeleyiciyi ayakta durmanın en kolay yolu olsa da, bunu yapmanın başka birçok yolu vardır. Bu listede dikkate alınması gereken diğer bazı şeyler gösterilir.

- Mevcut bir yük dengeleme çözümünüz varsa, Azure Uygulaması lication Gateway tarafından özelliklerinin karşılandığından veya aşıldığından emin olun. Azure Uygulaması Lication Gateway'in diğer Azure yük dengeleme çözümleriyle karşılaştırıldığında özelliklerinin özeti için bkz. Azure'da yük dengeleme seçeneklerine genel bakış.

- Mevcut yük dengeleme çözümünüz yaygın güvenlik açıklarına ve güvenlik açıklarına karşı güvenlik koruması sağlıyorsa, Application Gateway sizi ele alır. Application Gateway'in yerleşik Web Uygulaması Güvenlik Duvarı (WAF), OWASP (Open Web Application Security Project) temel kural kümelerini uygular. Application Gateway'deki WAF desteği hakkında daha fazla bilgi için Azure Uygulaması lication Gateway özelliklerinin Web Uygulaması Güvenlik Duvarı bölümüne bakın.

- Mevcut yük dengeleme çözümünüz uçtan uca TLS/SSL şifrelemesi gerektiriyorsa, bu kılavuzdaki adımları takip ettikten sonra ek yapılandırma yapmanız gerekir. Application Gateway ile TLS sonlandırmaya ve uçtan uca TLS'ye genel bakış'ın uçtan uca TLS şifreleme bölümüne ve Oracle Fusion Ara Yazılımı'nda SSL Yapılandırma hakkındaki Oracle belgelerine bakın.

- Bulutu iyileştiriyorsanız, bu kılavuzda Azure Uygulaması Gateway ve WLS ile sıfırdan nasıl başlayacağınız gösterilir.

- WebLogic Server'ı Azure Sanal Makineler'a geçirmeyle ilgili kapsamlı bir anket için bkz. WebLogic Server uygulamalarını Azure Sanal Makineler geçirme.

Application Gateway ile WebLogic Server'ı Azure'a dağıtma

Bu bölümde, küme düğümleri için yük dengeleyici olarak otomatik olarak oluşturulan Azure Uygulaması lication Gateway ile WLS kümesinin nasıl sağlanacağı gösterilir. Application Gateway, TLS/SSL sonlandırma için sağlanan TLS/SSL sertifikasını kullanır. Application Gateway ile TLS/SSL sonlandırma hakkında gelişmiş ayrıntılar için bkz . Application Gateway ile TLS sonlandırma ve uçtan uca TLS'ye genel bakış.

WLS kümesini ve Application Gateway'i oluşturmak için aşağıdaki adımları kullanın.

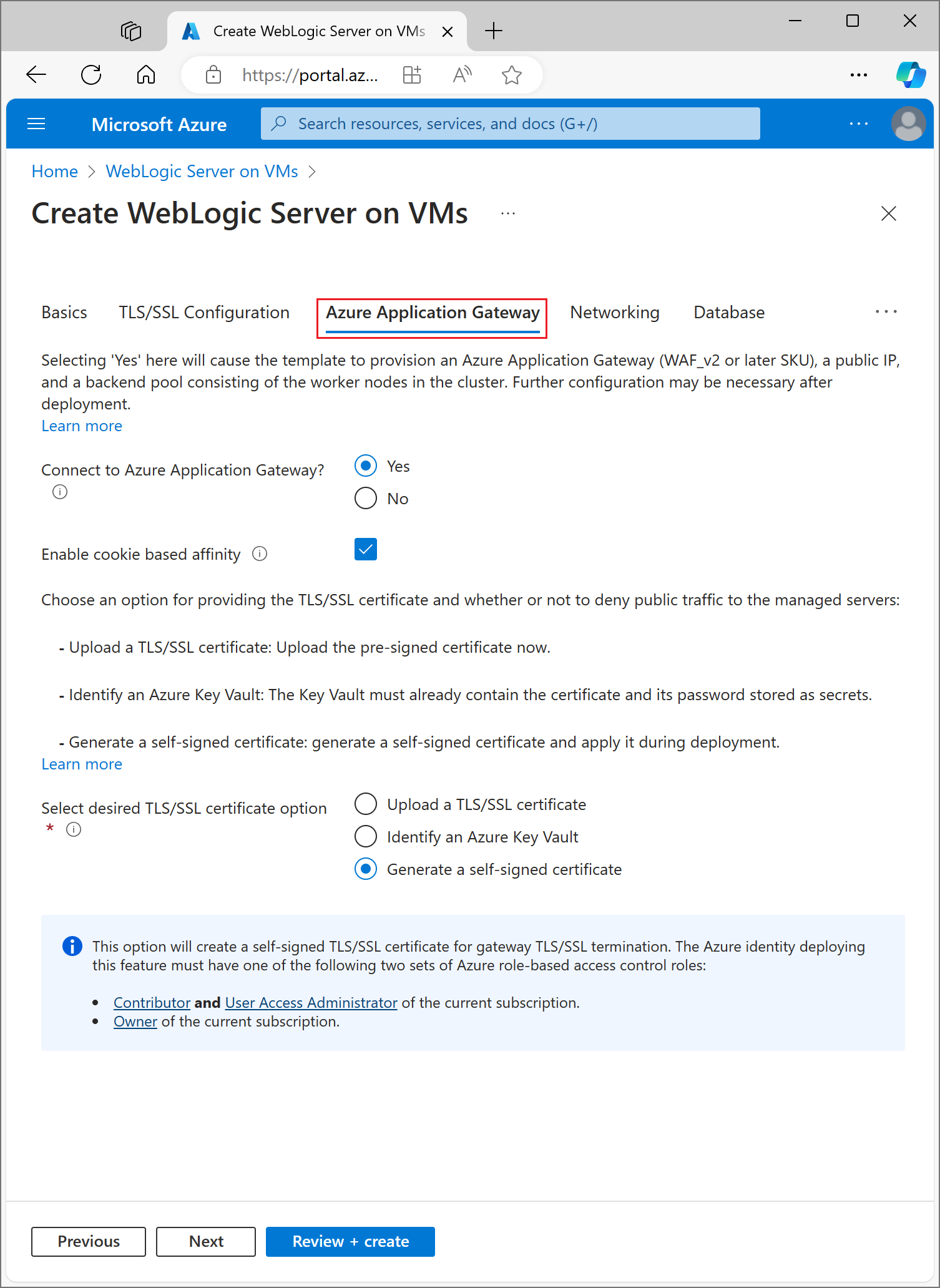

İlk olarak, Oracle belgelerinde açıklandığı gibi yapılandırılmış bir WebLogic Server veya dinamik küme dağıtma işlemine başlayın, ancak burada gösterildiği gibi Azure Uygulaması Lication Gateway'e ulaştığınızda bu sayfaya geri dönün.

App Gateway'e TLS/SSL sertifikası sağlamayı seçin

Uygulama ağ geçidine TLS/SSL sertifikası sağlamak için çeşitli seçenekleriniz vardır, ancak yalnızca birini seçebilirsiniz. Bu bölümde, dağıtımınız için en iyi seçeneği belirleyebilmeniz için her seçenek açıklanmaktadır.

Birinci seçenek: TLS/SSL sertifikalarını karşıya yükleme

Bu seçenek, App Gateway'in genel İnternet ile karşılaştığı üretim iş yükleri veya TLS/SSL gerektiren intranet iş yükleri için uygundur. Bu seçenek seçildiğinde, App Gateway tarafından kullanılan TLS/SSL sertifikasını içerecek şekilde bir Azure Key Vault otomatik olarak sağlanır.

Mevcut, imzalı, TLS/SSL sertifikasını karşıya yüklemek için aşağıdaki adımları kullanın:

- Parola korumalı bir TLS/SSL sertifikası oluşturmak ve sertifikanın DNS adını belirtmek için sertifika vereninizin adımlarını izleyin. Joker karakter ve tek adlı sertifikanın nasıl seçileceği bu belgenin kapsamı dışındadır. İkisi de burada çalışacak.

- PFX dosya biçimini kullanarak sertifikayı verenden dışarı aktarın ve yerel makinenize indirin. Vereniniz PFX olarak dışarı aktarmayı desteklemiyorsa, birçok sertifika biçimini PFX biçimine dönüştürmek için araçlar vardır.

- Azure Uygulaması Lication Gateway bölümünü seçin.

- Azure Uygulaması Lication Gateway'e Bağlan yanındaki Evet'i seçin.

- SSL sertifikayı karşıya yükle'yi seçin.

- SSL sertifikası alanının dosya tarayıcısı simgesini seçin. İndirilen PFX biçim sertifikasına gidin ve Aç'ı seçin.

- Parola ve Parolayı onayla kutularına sertifikanın parolasını girin.

- Yönetilen sunucuların düğümlerine doğrudan genel trafiğin reddedilip reddedilmeyeceğini seçin. Evet'in seçilmesi, yönetilen sunucuların yalnızca App Gateway üzerinden erişilebilir olmasını sağlar.

DNS Yapılandırması'nı seçin

TLS/SSL sertifikaları, sertifikayı veren tarafından verildiği sırada bir DNS etki alanı adıyla ilişkilendirilir. Dağıtımı sertifikanın DNS adıyla yapılandırmak için bu bölümdeki adımları izleyin. Önceden oluşturduğunuz bir DNS Bölgesini kullanabilir veya dağıtımın sizin için bir dns bölgesi oluşturmasına izin vekleyebilirsiniz. Devam etmek için DNS Yapılandırması bölümünü seçin.

Mevcut bir Azure DNS Bölgesini kullanma

App Gateway ile mevcut bir Azure DNS Bölgesini kullanmak için aşağıdaki adımları kullanın:

- Özel DNS Diğer Adını Yapılandır'ın yanında Evet'i seçin.

- Var olan bir Azure DNS Bölgesini kullan'ın yanında Evet'i seçin.

- DNS Bölgesi Adı'nın yanındaki Azure DNS Bölgesi'nin adını girin.

- Önceki adımdaki Azure DNS Bölgesini içeren kaynak grubunu girin.

Dağıtımın yeni bir Azure DNS Bölgesi oluşturmasına izin ver

App Gateway ile kullanılacak bir Azure DNS Bölgesi oluşturmak için aşağıdaki adımları kullanın:

- Özel DNS Diğer Adını Yapılandır'ın yanında Evet'i seçin.

- Var olan bir Azure DNS Bölgesini kullan'ın yanında Hayır'ı seçin.

- DNS Bölgesi Adı'nın yanındaki Azure DNS Bölgesi'nin adını girin. WLS ile aynı kaynak grubunda yeni bir DNS Bölgesi oluşturulur.

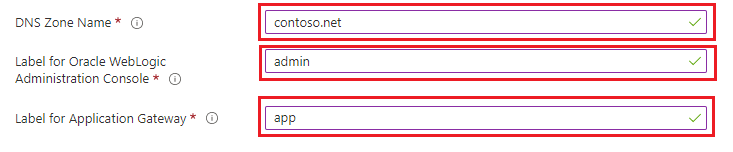

Son olarak, alt DNS bölgelerinin adlarını belirtin. Dağıtım, WLS ile kullanılmak üzere iki alt DNS bölgesi oluşturur: biri yönetici konsolu için, diğeri de App Gateway için. Örneğin, DNS Bölge Adınız 'contoso.net' ise, değerler olarak yönetici ve uygulama girebilirsiniz. Yönetici konsolu 'admin.contoso.net' konumunda, uygulama ağ geçidi ise 'app.contoso.net' konumunda kullanılabilir. DNS bölgelerinin Azure DNS ile temsili bölümünde açıklandığı gibi DNS temsilcisi ayarlamayı unutmayın.

App Gateway'e TLS/SSL sertifikası sağlamaya yönelik diğer seçenekler aşağıdaki bölümlerde ayrıntılı olarak açıklanmıştır. Seçtiğiniz seçenekle memnunsanız Dağıtıma devam et bölümüne atlayabilirsiniz.

İkinci seçenek: Azure Key Vault'un kimliğini belirleme

Bu seçenek, sağlanan TLS/SSL sertifikasına bağlı olarak üretim veya üretim dışı iş yükleri için uygundur. Dağıtımın bir Azure Key Vault oluşturmasını istemiyorsanız, var olan bir kasayı tanımlayabilir veya kendiniz oluşturabilirsiniz. Bu seçenek devam etmeden önce sertifikayı ve parolasını Azure Key Vault'ta depolamanızı gerektirir. Kullanmak istediğiniz bir Key Vault varsa TLS/SSL sertifikası oluşturma bölümüne atlayın. Aksi takdirde, sonraki bölüme geçin.

Azure Key Vault oluşturma

Bu bölümde, Azure Key Vault oluşturmak için Azure portalının nasıl kullanılacağı gösterilmektedir.

- Azure portalı menüsünden veya Giriş sayfasında Kaynak oluştur'u seçin.

- Arama kutusuna Key Vault yazın.

- Sonuç listesinden Key Vault’u seçin.

- Key Vault bölümünde Oluştur’u seçin.

- Anahtar kasası oluşturma bölümünde aşağıdaki bilgileri sağlayın:

- Abonelik: Bir abonelik seçin.

- Kaynak grubu'nun altında Yeni oluştur'u seçin ve bir kaynak grubu adı girin. Anahtar kasasının adını not alın. Daha sonra WLS'yi dağıtırken buna ihtiyacınız olacak.

- Anahtar Kasası Adı: Benzersiz bir ad gereklidir. Anahtar kasasının adını not alın. Daha sonra WLS'yi dağıtırken buna ihtiyacınız olacak.

Dekont

Hem Kaynak grubuhem de Anahtar kasası adı için aynı adı kullanabilirsiniz.

- Konum açılır menüsünden bir konum seçin.

- Diğer seçenekleri varsayılan değerlerinde bırakın.

- İleri: Erişim İlkesi'ni seçin.

- Erişimi etkinleştir'in altında şablon dağıtımı için Azure Resource Manager'ı seçin.

- Gözden geçir + Oluştur’u seçin.

- Oluştur’u seçin.

Anahtar kasası oluşturma işlemi oldukça hafiftir ve genellikle iki dakikadan kısa sürede tamamlanır. Dağıtım tamamlandığında Kaynağa git'i seçin ve sonraki bölüme geçin.

TLS/SSL sertifikası oluşturma

Bu bölümde, Azure'da WebLogic Server ile dağıtılan Application Gateway tarafından kullanıma uygun bir biçimde otomatik olarak imzalanan TLS/SSL sertifikasının nasıl oluşturulacağı gösterilmektedir. Sertifikanın boş olmayan bir parolası olmalıdır. .pfx biçiminde geçerli, boş olmayan bir parola TLS/SSL sertifikanız varsa, bu bölümü atlayabilir ve sonrakine geçebilirsiniz. Mevcut, geçerli, boş olmayan parolaNıZ TLS/SSL sertifikanız .pfx biçiminde değilse, sonraki bölüme geçmeden önce bunu bir .pfx dosyasına dönüştürün. Aksi takdirde, bir komut kabuğu açın ve aşağıdaki komutları girin.

Dekont

Bu bölümde, Key Vault'ta gizli dizi olarak depolamadan önce 64'ün temel sertifikayı kodlaması gösterilmektedir. Bu, WebLogic Server ve Application Gateway'i oluşturan temel Azure dağıtımı için gereklidir.

Sertifikayı oluşturmak ve temel 64 kodlamak için şu adımları izleyin:

Oluşturma

RSA PRIVATE KEYopenssl genrsa 2048 > private.pemKarşılık gelen bir ortak anahtar oluşturun.

openssl req -x509 -new -key private.pem -out public.pemOpenSSL aracı tarafından sorulduğunda birkaç soruyu yanıtlamanız gerekir. Bu değerler sertifikaya dahil edilecek. Bu öğreticide otomatik olarak imzalanan bir sertifika kullanılır, bu nedenle değerler ilgisizdir. Aşağıdaki değişmez değerler uygundur.

- Ülke Adı için iki harfli bir kod girin.

- Eyalet veya İl Adı olarak WA girin.

- Kuruluş Adı alanına Contoso girin. Kuruluş Birimi Adı alanına faturalama girin.

- Ortak Ad alanına Contoso yazın.

- E-posta Adresi alanına girinbilling@contoso.com.

Sertifikayı .pfx dosyası olarak dışarı aktarma

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfxParolayı iki kez girin. Parolayı not alın. Daha sonra WLS'yi dağıtırken buna ihtiyacınız olacak.

Temel 64 mycert.pfx dosyasını kodlar

base64 mycert.pfx > mycert.txt

Artık bir Key Vault'nuz ve boş olmayan parolaya sahip geçerli bir TLS/SSL sertifikanız olduğuna göre, sertifikayı Key Vault'ta depolayabilirsiniz.

TLS/SSL sertifikasını Key Vault'ta depolama

Bu bölümde, sertifikanın ve parolasının önceki bölümlerde oluşturulan Key Vault'ta nasıl depolanması gösterilmektedir.

Sertifikayı depolamak için şu adımları izleyin:

- Azure portalında, imleci sayfanın en üstündeki arama çubuğuna getirin ve öğreticinin önceki bölümlerinde oluşturduğunuz Key Vault'un adını yazın.

- Key Vault'unuz Kaynaklar başlığı altında görünmelidir. Bu öğeyi seçin.

- Ayarlar bölümünde Gizli Diziler'i seçin.

- Oluştur/İçeri Aktar'ı seçin.

- Karşıya yükleme seçenekleri'nin altında varsayılan değeri bırakın.

- Ad'ın altında, veya istediğiniz adı girin

myCertSecretData. - Değer'in altında mycert.txt dosyasının içeriğini girin. Değerin uzunluğu ve yeni çizgilerin varlığı, metin alanı için bir sorun değildir.

- Kalan değerleri varsayılan değerlerinde bırakın ve Oluştur'u seçin.

Sertifikanın parolasını depolamak için şu adımları izleyin:

- Gizli Diziler sayfasına geri dönersiniz. Oluştur/İçeri Aktar'ı seçin.

- Karşıya yükleme seçenekleri'nin altında varsayılan değeri bırakın.

- Ad'ın altında, veya istediğiniz adı girin

myCertSecretPassword. - Değer'in altında sertifikanın parolasını girin.

- Kalan değerleri varsayılan değerlerinde bırakın ve Oluştur'u seçin.

- Gizli Diziler sayfasına geri dönersiniz.

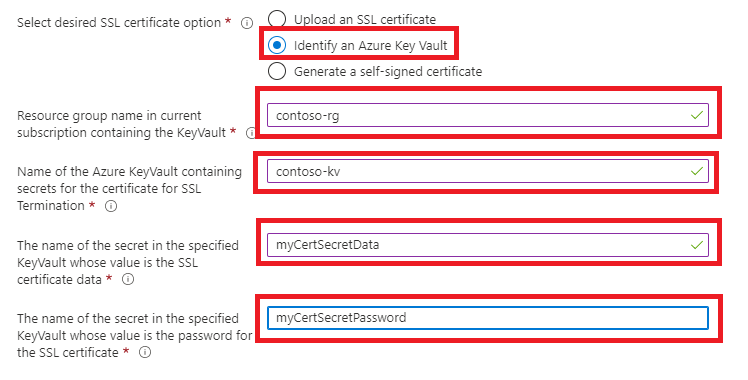

Key Vault'un kimliğini belirleme

İmzalı TLS/SSL sertifikasına sahip bir Key Vault'unuz ve parolası gizli dizi olarak depolandığına göre, dağıtımın Key Vault'unu tanımlamak için Azure Uygulaması lication Gateway bölümüne dönün.

- KeyVault içeren geçerli abonelikteki Kaynak grubu adı altında, daha önce oluşturduğunuz Key Vault'un bulunduğu kaynak grubunun adını girin.

- SSL Sonlandırma Sertifikası için gizli dizileri içeren Azure KeyVault'un adı altında Key Vault'un adını girin.

- Belirtilen KeyVault içindeki değeri SSL Sertifika Verileri olan gizli dizinin adı altında, veya daha önce girdiğiniz adı girin

myCertSecretData. - Belirtilen KeyVault içindeki değeri SSL Sertifikasının parolası olan gizli dizinin adı altında, veya daha önce girdiğiniz adı girin

myCertSecretData. - Gözden geçir + Oluştur’u seçin.

- Oluştur’u seçin. Bu, sertifikanın Key Vault'tan alınabileceği ve parolasının Key Vault'ta parola için depoladığınız değerle eşleşeceği bir doğrulama yapar. Bu doğrulama adımı başarısız olursa Key Vault'un özelliklerini gözden geçirin, sertifikanın doğru girildiğinden ve parolanın doğru girildiğinden emin olun.

- Doğrulamanın geçtiğini gördüğünüzde Oluştur'u seçin.

Bu, WLS kümesini ve ön uç Application Gateway'i oluşturma işlemini başlatır ve bu işlem yaklaşık 15 dakika sürebilir. Dağıtım tamamlandığında Kaynak grubuna git'i seçin. Kaynak grubundaki kaynak listesinden myAppGateway öğesini seçin.

App Gateway'e TLS/SSL sertifikası sağlamaya yönelik son seçenek sonraki bölümde ayrıntılı olarak anlatılır. Seçtiğiniz seçenekle memnunsanız Dağıtıma devam et bölümüne atlayabilirsiniz.

Üçüncü seçenek: Otomatik olarak imzalanan sertifika oluşturma

Bu seçenek yalnızca test ve geliştirme dağıtımları için uygundur. Bu seçenekle, hem Azure Key Vault hem de otomatik olarak imzalanan bir sertifika otomatik olarak oluşturulur ve sertifika App Gateway'e sağlanır.

Dağıtımın bu eylemleri gerçekleştirmesini istemek için aşağıdaki adımları kullanın:

- Azure Uygulaması lication Gateway bölümünde Otomatik olarak imzalanan sertifika oluştur'u seçin.

- Kullanıcı tarafından atanan yönetilen kimliği seçin. Bu, dağıtımın Azure Key Vault ve sertifika oluşturmasına izin vermek için gereklidir.

- Kullanıcı tarafından atanan yönetilen kimliğiniz yoksa, oluşturma işlemine başlamak için Ekle'yi seçin.

- Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için Azure portalını kullanarak kullanıcı tarafından atanan yönetilen kimliği oluşturma, listeleme, silme veya kullanıcı tarafından atanan yönetilen kimliğe rol atama işleminin Kullanıcı tarafından atanan yönetilen kimlik oluşturma bölümündeki adımları izleyin. Kullanıcı tarafından atanan yönetilen kimliği seçtikten sonra, kullanıcı tarafından atanan yönetilen kimliğin yanındaki onay kutusunun işaretli olduğundan emin olun.

Dağıtıma devam et

Artık Oracle belgelerinde açıklandığı gibi WLS dağıtımının diğer yönleriyle devam edebilirsiniz.

WLS ve App Gateway'in başarılı dağıtımını doğrulama

Bu bölümde, WLS kümesinin ve Application Gateway'in başarılı dağıtımını hızla doğrulamaya ilişkin bir teknik gösterilmektedir.

Önceki bölümün sonunda Kaynak grubuna git'i ve ardından myAppGateway'i seçtiyseniz Application Gateway'in genel bakış sayfasına bakarsınız. Aksi takdirde, Azure portalının üst kısmındaki metin kutusuna yazıp myAppGateway görüntülenen doğru sayfayı seçerek bu sayfayı bulabilirsiniz. WLS kümesi için oluşturduğunuz kaynak grubu içinde birini seçtiğinizden emin olun. Ardından aşağıdaki adımları tamamlayın.

- myAppGateway genel bakış sayfasının sol bölmesinde ekranı aşağı kaydırarak İzleme bölümüne gelin ve Arka uç sistem durumu'na tıklayın.

- Yükleme iletisi kaybolduktan sonra, ekranın ortasında arka uç havuzunda düğüm olarak yapılandırılmış kümenizin düğümlerini gösteren bir tablo görmeniz gerekir.

- Durumun her düğüm için Sağlıklı olarak gösterildiğini doğrulayın.

Kaynakları temizleme

WLS kümesini kullanmaya devam etmeyecekseniz aşağıdaki adımları izleyerek Key Vault'u ve WLS Kümesini silin:

- Önceki bölümde gösterildiği gibi myAppGateway için genel bakış sayfasını ziyaret edin.

- Sayfanın üst kısmındaki Kaynak grubu metninin altında kaynak grubunu seçin.

- Kaynak grubunu sil'i seçin.

- Giriş odağı, KAYNAK GRUBU ADI YAZIN etiketli alana ayarlanır. kaynak grubu adını istendiği gibi yazın.

- Bu, Sil düğmesinin etkinleştirilmesine neden olur. Sil düğmesini seçin. Bu işlem biraz zaman alır, ancak silme işlemi işlenirken sonraki adıma devam edebilirsiniz.

- TLS/SSL sertifikasını Key Vault'ta depolama bölümünün ilk adımını izleyerek Key Vault'u bulun.

- Sil'i seçin.

- Görüntülenen bölmede Sil'i seçin.

Sonraki adımlar

Azure'da WLS çalıştırma seçeneklerini keşfetmeye devam edin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin