Öğretici: Gelişmiş ağ iletişimi ile laboratuvardan laboratuvara iletişimi ayarlama

Dekont

Bu makalede laboratuvar hesaplarının yerini alan laboratuvar planlarındaki özelliklere başvuruda bulunulmaktadır.

Azure Lab Services gelişmiş ağ, laboratuvar planları kullanılarak oluşturulan laboratuvarlar için ağı denetlemenizi sağlar. Lisans sunucularına bağlanma, Azure Ağ için merkez-uç modelini kullanma veya laboratuvardan laboratuvara iletişim gibi çeşitli senaryoları uygulamak için gelişmiş ağ kullanabilirsiniz. Bu öğreticide, bir web geliştirme sınıfı için laboratuvardan laboratuvara iletişimi ayarlarsınız.

Bu öğreticiyi tamamladıktan sonra birbiriyle iletişim kurabilen iki laboratuvar sanal makinesine sahip bir laboratuvarınız olur: sunucu VM ve istemci VM.

Azure Lab Services'da desteklenen ağ senaryoları hakkında daha fazla bilgi edinin.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Kaynak grubu oluşturma

- Sanal ağ ve alt ağ oluşturma

- Alt ağı Azure Lab Services'e devretme

- Ağ güvenlik grubu oluşturma

- Ağ güvenlik grubu gelen kurallarını güncelleştirme

- Ağ güvenlik grubunu sanal ağ ile ilişkilendirme

- Gelişmiş ağ kullanarak laboratuvar planı oluşturma

- İki laboratuvar oluşturma

- Şablon VM'lerinde ICMP'yi etkinleştirme

- Her iki laboratuvarı da yayımlama

- Laboratuvar VM'leri arasındaki iletişimi test edin

Ön koşullar

- Etkin aboneliği olan bir Azure hesabı. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- Katkıda Bulunan veya Sahip Azure RBAC rolü gibi abonelikte kaynak oluşturma ve yönetme iznine sahip bir Azure hesabı.

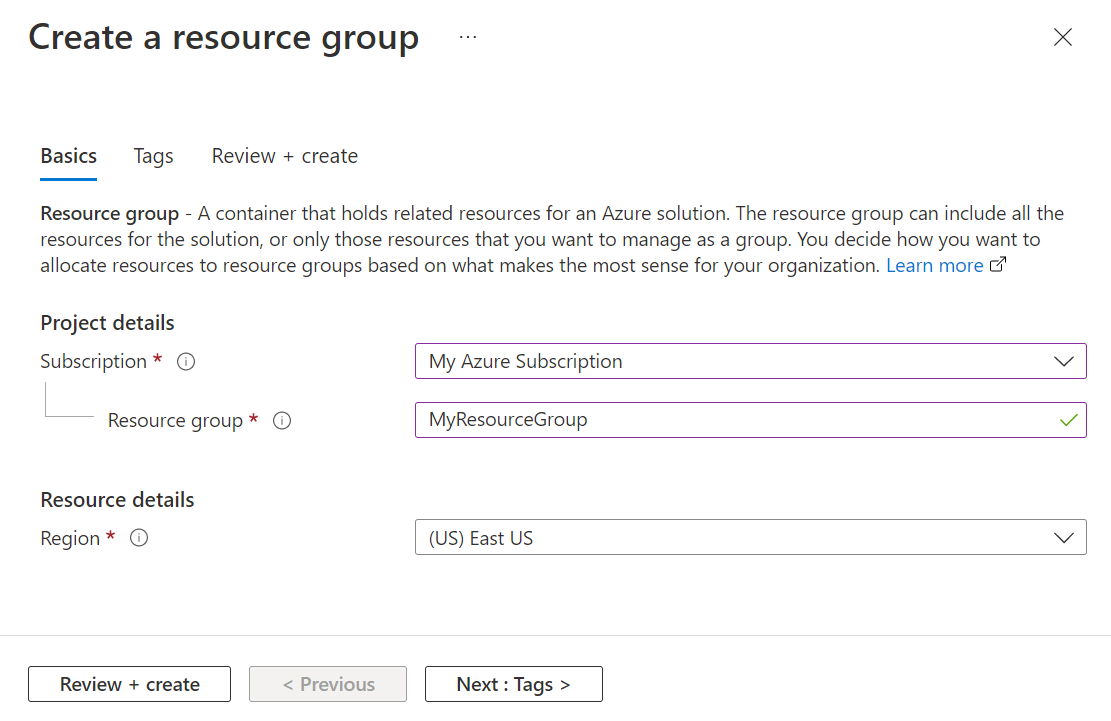

Kaynak grubu oluşturma

Kaynak grubu, web uygulamaları, veritabanları ve depolama hesapları gibi Azure kaynaklarının dağıtıldığı ve yönetildiği mantıksal bir kapsayıcıdır. Örneğin, daha sonra tek bir basit adımda kaynak grubun tamamını silmeyi seçebilirsiniz.

Aşağıdaki adımlarda Azure portalını kullanarak kaynak grubu oluşturma adımları gösterilmektedir. Kolaylık olması için, bu öğreticinin tüm kaynaklarını aynı kaynak grubunda oluşturursunuz.

- Azure Portal oturum açın.

- Kaynak grupları’nı seçin.

- Üstteki menüden + Oluştur'u seçin.

- Kaynak grubu oluşturma sayfasının Temel Bilgiler sekmesinde aşağıdaki eylemleri gerçekleştirin:

- Abonelik için laboratuvarlarınızı oluşturmak istediğiniz aboneliği seçin.

- Kaynak grubu için MyResourceGroup yazın.

- Bölge için size en yakın bölgeyi seçin. Kullanılabilir bölgeler hakkında daha fazla bilgi için bkz . Azure coğrafyaları.

- Gözden geçir + Oluştur’u seçin.

- Özeti gözden geçirin ve Oluştur’u seçin.

Sanal ağ ve alt ağ oluşturma

Aşağıdaki adımlarda, Azure Lab Services ile kullanılabilecek bir sanal ağ ve alt ağ oluşturmak için Azure portalının nasıl kullanılacağı gösterilmektedir.

Önemli

Gelişmiş ağ ile Azure Lab Services kullanılırken sanal ağ, alt ağ, laboratuvar planı ve laboratuvarın tümü aynı bölgede olmalıdır. Çeşitli ürünler tarafından hangi bölgelerin desteklendiği hakkında daha fazla bilgi için bkz . Bölgeye göre Azure ürünleri.

Daha önce oluşturulan MyResourceGroup'ü açın.

Azure portalının sol üst köşesinde + Oluştur'u seçin ve "sanal ağ" araması yapın.

Sanal ağ kutucuğunu ve ardından Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki eylemleri gerçekleştirin:

- Abonelik için kaynak grubuyla aynı aboneliği seçin.

- Kaynak grubu için MyResourceGroup'u seçin.

- Ad alanına MyVirtualNetwork yazın.

- Bölge için Azure Lab Services tarafından da desteklenen bölgeyi seçin. Desteklenen bölgeler hakkında daha fazla bilgi için bkz . Bölgeye göre Azure Lab Services.

- İleri: IP Adresleri'ne tıklayın.

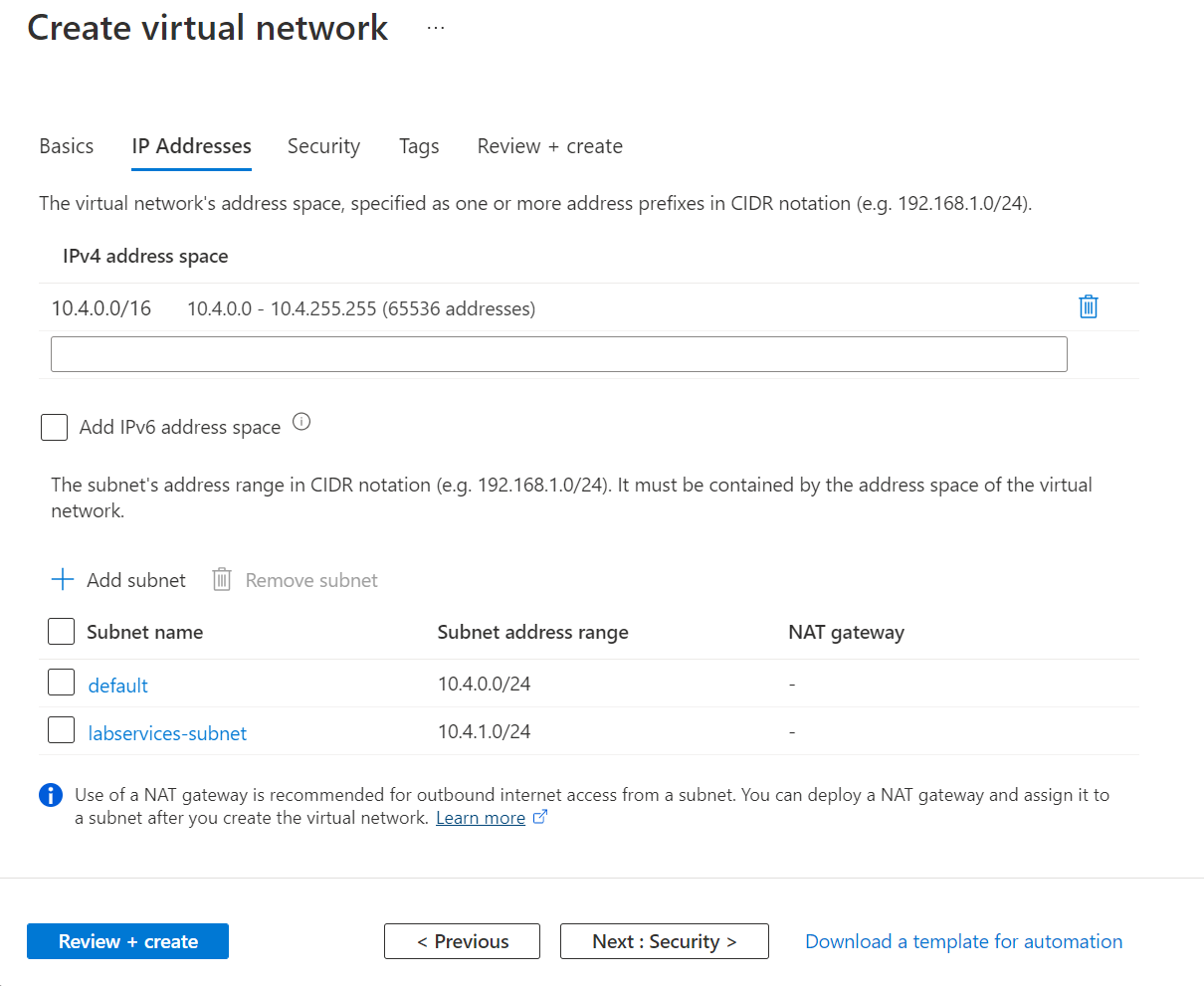

IP Adresleri sekmesinde laboratuvarlar tarafından kullanılan bir alt ağ oluşturun.

- + Alt ağ ekle'yi seçin

- Alt ağ adı için labservices-subnet girin.

- Alt ağ adres aralığı için CIDR gösterimine aralık girin. Örneğin, 10.0.1.0/24,251 laboratuvar VM'leri için yeterli IP adresine sahiptir. (Azure her alt ağ için beş IP adresi ayırır.) VM'ler için daha fazla kullanılabilir IP adresine sahip bir alt ağ oluşturmak için farklı bir CIDR ön ek uzunluğu kullanın. Örneğin, 10.0.0.0/20'de laboratuvar VM'leri için 4000'den fazla IP adresi için yer olabilir. Alt ağ ekleme hakkında daha fazla bilgi için bkz . Alt ağ ekleme.

- Tamam'ı seçin.

Gözden geçir + Oluştur’u seçin.

Doğrulama başarılı olduktan sonra Oluştur'u seçin.

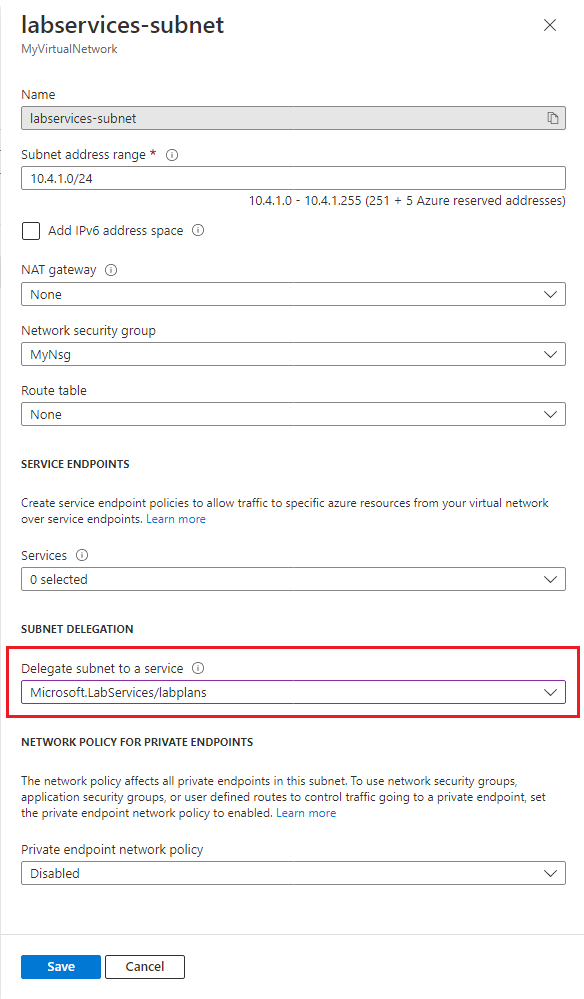

Alt ağı Azure Lab Services'e devretme

Ardından, alt ağı Azure Lab Services ile kullanılacak şekilde yapılandıracaksınız. Azure Lab Services ile bir alt ağ kullanmak için alt ağın hizmete temsilci olarak atanması gerekir.

- MyVirtualNetwork kaynağını açın.

- Soldaki menüden Alt ağlar öğesini seçin.

- labservices-subnet alt akını seçin.

- Alt ağ temsilcisi bölümü altında, Alt ağı bir hizmete devretme ayarı için Microsoft.LabServices/labplans'ı seçin.

- Kaydet'i seçin.

Ağ güvenlik grubu oluşturma

Bir veya daha fazla sanal makineye (VM), rol örneğine, ağ bağdaştırıcılarına (NIC) veya sanal ağınızdaki alt ağlara yönelik trafiği denetlemek için NSG kullanabilirsiniz. NSG’de trafik yönüne, protokole, kaynak adresle bağlantı noktasına ve hedef adresle bağlantı noktasına göre trafiğe izin veren ya da reddeden erişim denetim kuralları yer alır. NSG'nin kuralları istediğiniz zaman değiştirilebilir ve değişiklikler ilişkili tüm örneklere uygulanır.

NSG'ler hakkında daha fazla bilgi için NSG nedir? adresini ziyaret edin.

Azure Lab Services'da gelişmiş ağ kullanılırken NSG gereklidir.

NSG oluşturmak için aşağıdaki adımları tamamlayın:

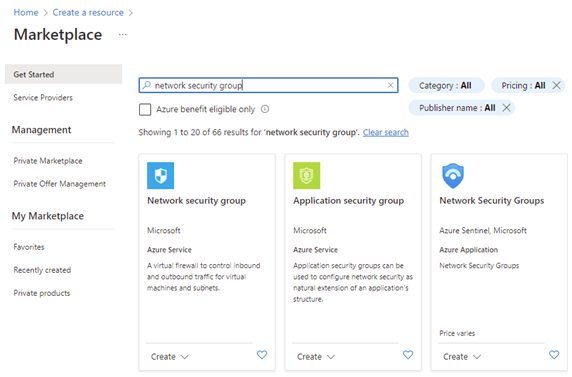

- Azure portalının sol üst köşesinde + Kaynak Oluştur'u seçin ve "ağ güvenlik grubu" araması yapın.

- Ağ güvenlik grubu kutucuğunu ve ardından Oluştur'u seçin.

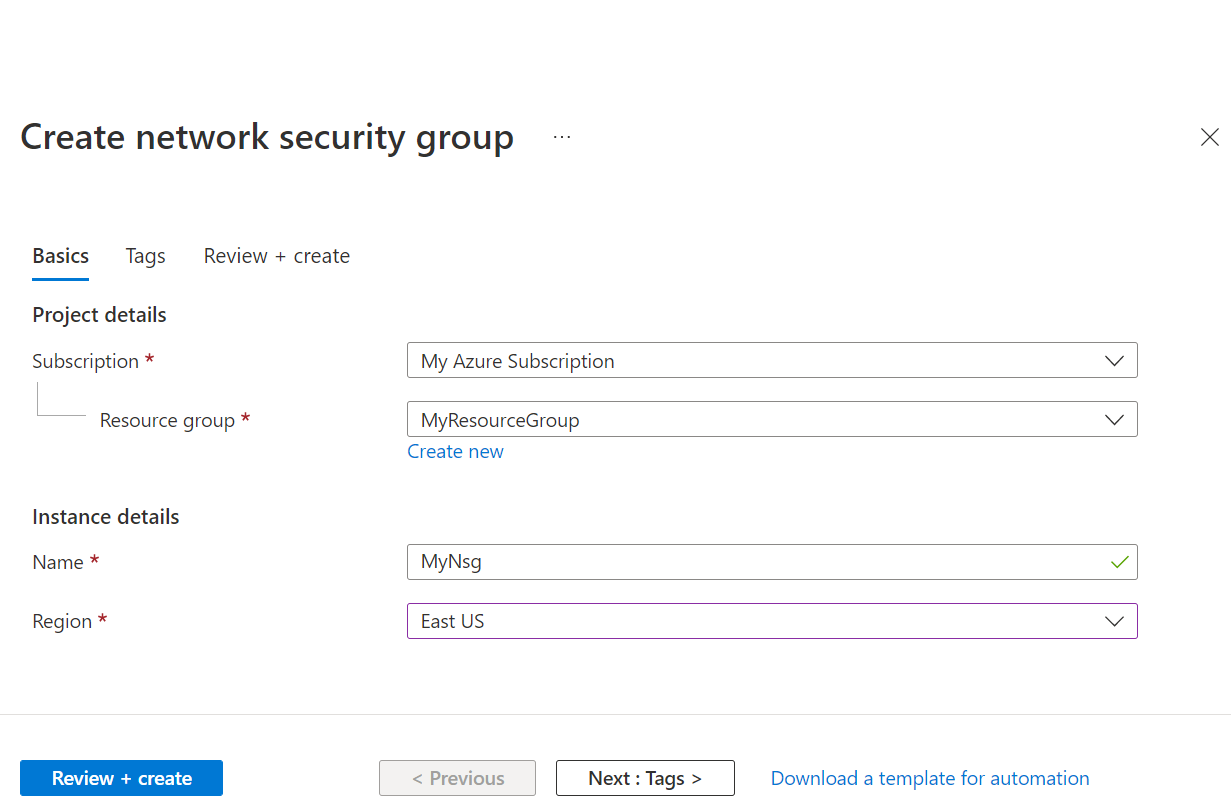

- Temel Bilgiler sekmesinin Ağ güvenliği oluştur grubunun aşağıdaki eylemleri gerçekleştirin:

- Abonelik için, daha önce kullanılan aboneliğin aynısını seçin.

- Kaynak grubu için MyResourceGroup'u seçin.

- Ad alanına MyNsg girin.

- Bölge için, daha önce oluşturulan MyVirtualNetwork ile aynı bölgeyi seçin.

- Gözden geçir + Oluştur’u seçin.

- Doğrulama başarılı olduğunda Oluştur'u seçin.

Ağ güvenlik grubu gelen kurallarını güncelleştirme

Laboratuvar kullanıcılarının laboratuvar VM'lerine bağlanmak için uzak masaüstü kullanabilmesini sağlamak için, bu tür trafiğe izin vermek için bir güvenlik kuralı oluşturmanız gerekir. Linux kullanırken kuralı SSH için uyarlamanız gerekir.

Daha önce oluşturduğunuz alt ağ için hem RDP hem de SSH trafiğine izin veren bir kural oluşturmak için:

MyNsg'i açın.

Soldaki menüden Gelen güvenlik kuralları'nı seçin.

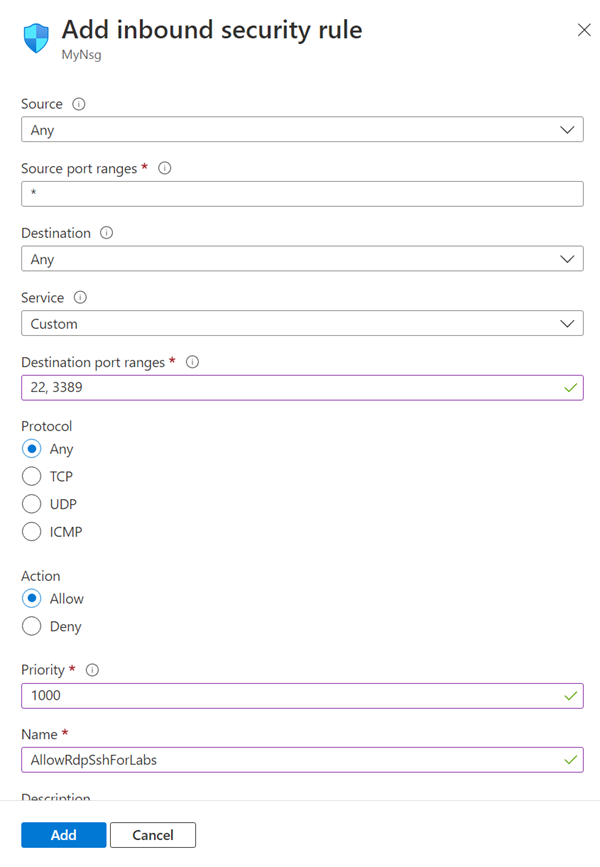

Üst menü çubuğundan + Ekle'yi seçin. Gelen güvenlik kuralını ekleme ayrıntılarını aşağıdaki gibi doldurun:

- Kaynak olarak Herhangi biri'yi seçin.

- Kaynak bağlantı noktası aralıkları için öğesini seçin*.

- Hedef için IP Adresleri'ne tıklayın.

- Hedef IP adresleri/CIDR aralıkları için daha önce oluşturulan labservices-subnet'tan alt ağ aralığını seçin.

- Hizmet için Özel'i seçin.

- Hedef bağlantı noktası aralıkları için 22, 3389 girin. Bağlantı noktası 22, Secure Shell protokolüne (SSH) yöneliktir. 3389 numaralı bağlantı noktası Uzak Masaüstü Protokolü (RDP) içindir.

- Protokol için Herhangi biri'yi seçin.

- Eylem alanında İzin ver'i seçin.

- Öncelik için 1000'i seçin. Öncelik, RDP ve/veya SSH için diğer Reddetme kurallarından daha yüksek olmalıdır.

- Ad alanına AllowRdpSshForLabs girin.

- Ekle'yi seçin.

Kuralın oluşturulmasını bekleyin.

Menü çubuğunda Yenile'yi seçin. Yeni kural artık kural listesinde gösterilir.

Ağ güvenlik grubunu sanal ağ ile ilişkilendirme

Artık laboratuvar VM'lerinin sanal ağa bağlanmasına izin veren bir gelen güvenlik kuralına sahip bir NSG'niz var.

NSG'yi daha önce oluşturduğunuz sanal ağ ile ilişkilendirmek için:

- MyVirtualNetwork'i açın.

- Soldaki menüde Alt ağlar'ı seçin.

- Üst menü çubuğundan + İlişkile'yi seçin.

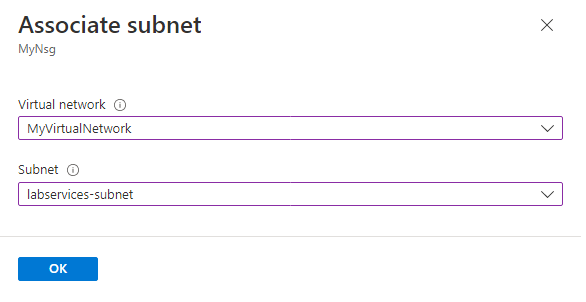

- Alt ağı ilişkilendir sayfasında aşağıdaki eylemleri gerçekleştirin:

- Sanal ağ için MyVirtualNetwork öğesini seçin.

- Alt ağ için labservices-subnet öğesini seçin.

- Tamam'ı seçin.

Uyarı

Ağ güvenlik grubunu alt ağa Bağlan gerekli bir adımdır. Alt ağ ile ilişkilendirilmiş bir ağ güvenlik grubu yoksa laboratuvar kullanıcıları laboratuvar VM'lerine bağlanamaz.

Gelişmiş ağ kullanarak laboratuvar planı oluşturma

Sanal ağ oluşturulduğuna ve yapılandırıldığına göre laboratuvar planını oluşturabilirsiniz:

Azure portalının sol üst köşesinde bulunan Kaynak oluştur öğesini seçin.

Laboratuvar planı için arama.

Laboratuvar planı kutucuğunda Oluştur açılan listesini ve ardından Laboratuvar planı’nı seçin.

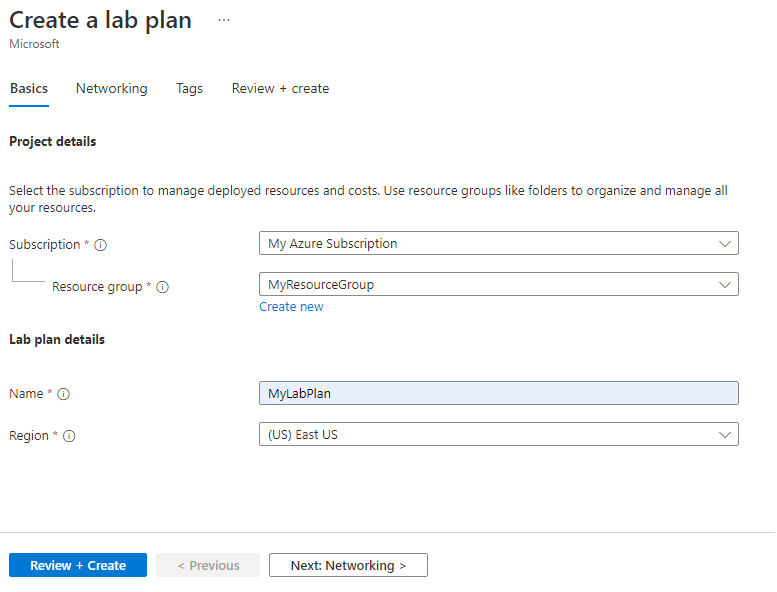

Laboratuvar planı oluşturma sayfasının Temel Bilgiler sekmesinde aşağıdaki eylemleri gerçekleştirin:

- Azure aboneliği için daha önce kullanılan aboneliği seçin.

- Kaynak grubu için mevcut bir kaynak grubunu seçin veya Yeni oluştur'u seçin ve yeni kaynak grubu için bir ad girin.

- Ad alanına bir laboratuvar planı adı girin. Adlandırma kısıtlamaları hakkında daha fazla bilgi için bkz. Microsoft.LabServices kaynak adı kuralları.

- Bölge için laboratuvar planını oluşturmak istediğiniz konumu/bölgeyi seçin.

İleri: Ağ'ı seçin.

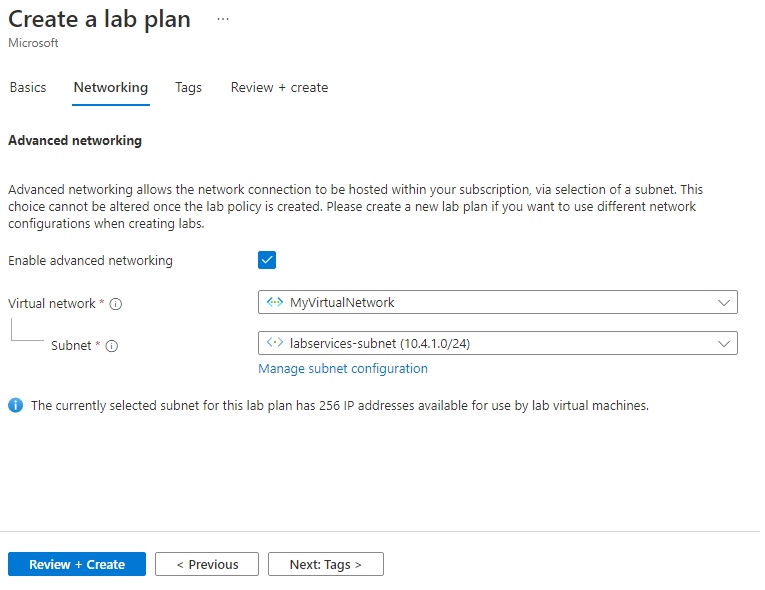

Ağ sekmesinde aşağıdaki eylemleri gerçekleştirin:

- Gelişmiş ağı etkinleştir'i işaretleyin.

- Sanal ağ için MyVirtualNetwork öğesini seçin.

- Alt ağ için labservices-subnet öğesini seçin.

- Gözden geçir + Oluştur’u seçin.

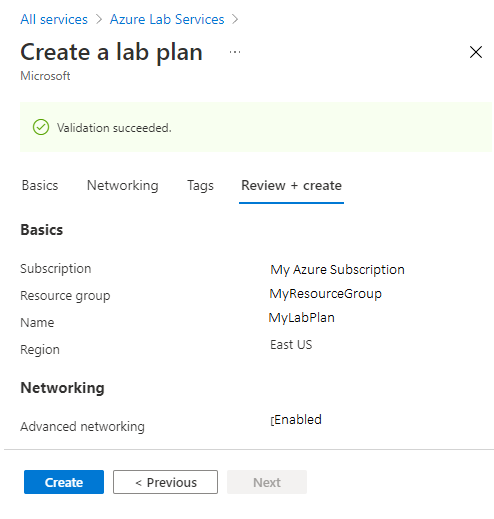

Doğrulama başarılı olduğunda Oluştur’u seçin.

Dekont

Gelişmiş ağ yalnızca laboratuvar planları oluşturulduğunda etkinleştirilebilir. Gelişmiş ağ daha sonra eklenemez.

İki laboratuvar oluşturma

Ardından gelişmiş ağ kullanan iki laboratuvar oluşturun. Bu laboratuvarlar, Azure Lab Services ile ilişkili labservices-alt ağı kullanır. MyLabPlan kullanılarak oluşturulan tüm laboratuvar VM'leri birbiriyle iletişim kurabilir. NSG'ler, güvenlik duvarları ve daha fazlası kullanılarak iletişim kısıtlanabilir.

Her iki laboratuvarı da oluşturmak için aşağıdaki adımları gerçekleştirin. Sunucu VM'sini ve istemci VM'sini bu adımları yineleyin.

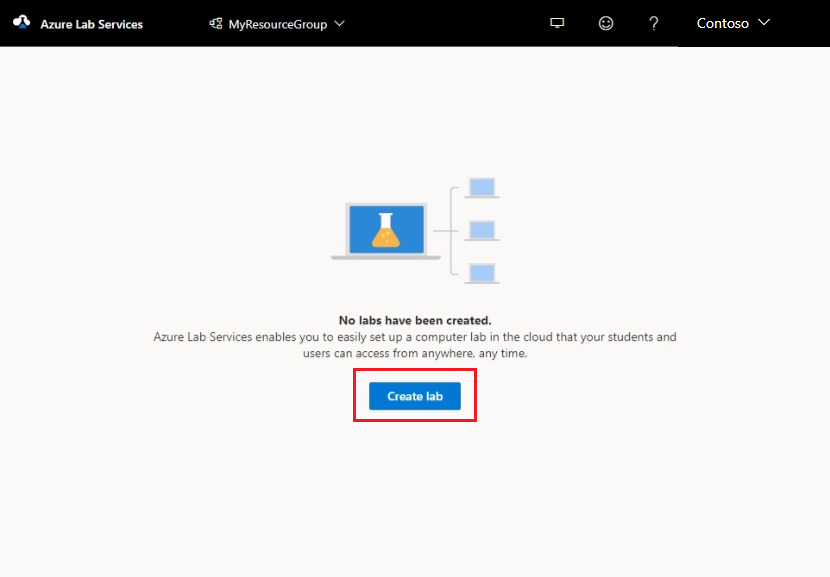

Azure Lab Services web sitesine gidin: https://labs.azure.com.

Oturum aç’ı seçip kimlik bilgilerinizi girin. Azure Lab Services, kuruluş hesaplarını ve Microsoft hesaplarını destekler.

Menü çubuğundaki açılan listeden MyResourceGroup öğesini seçin.

Yeni laboratuvar’ı seçin.

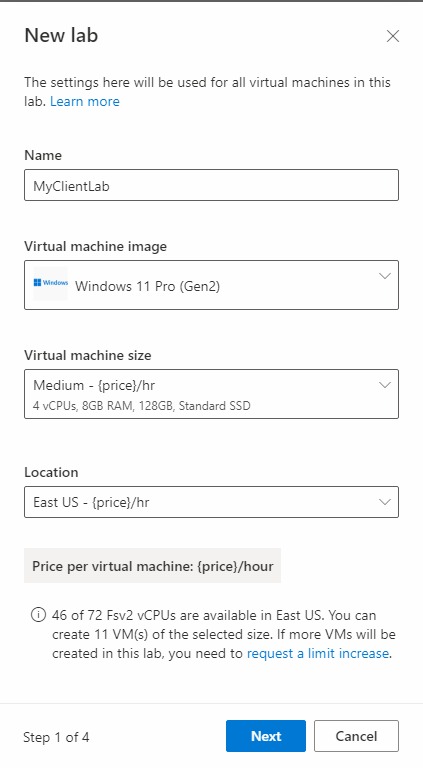

Yeni Laboratuvar penceresinde aşağıdaki eylemleri gerçekleştirin:

- Bir ad belirtin. Ad kolayca tanımlanabilir olmalıdır. Sunucu VM'leri ile laboratuvar için MyServerLab'i, istemci VM'leri olan laboratuvar için MyClientLab'i kullanın. Adlandırma kısıtlamaları hakkında daha fazla bilgi için bkz. Microsoft.LabServices kaynak adı kuralları.

- Bir sanal makine görüntüsü seçin. Bu öğretici için Windows 11 Pro kullanın, ancak isterseniz başka bir kullanılabilir görüntü seçebilirsiniz. Sanal makine görüntülerini etkinleştirme hakkında daha fazla bilgi için bkz . Laboratuvar oluşturucularının kullanabileceği Market görüntülerini belirtme.

- Boyut olarak Orta'yı seçin.

- Bölgenin yalnızca bir bölgesi vardır. Laboratuvar gelişmiş ağ kullandığında, laboratuvarın ilişkili alt ağ ile aynı bölgede olması gerekir.

- İleri’yi seçin.

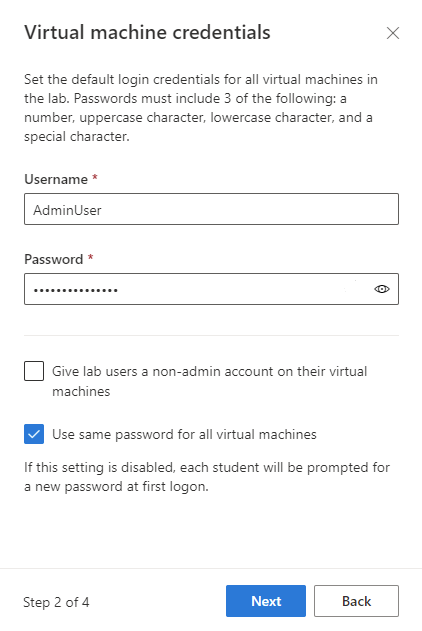

Sanal makine kimlik bilgileri sayfasında, laboratuvardaki tüm VM'ler için varsayılan yönetici kimlik bilgilerini belirtin. Yöneticinin adını ve parolasını belirtin. Varsayılan olarak tüm laboratuvar VM'leri burada belirtilen parolayla aynı parolaya sahiptir. İleri’yi seçin.

Önemli

Kullanıcı adını ve parolayı not edin. Bunlar tekrar gösterilmeyecektir.

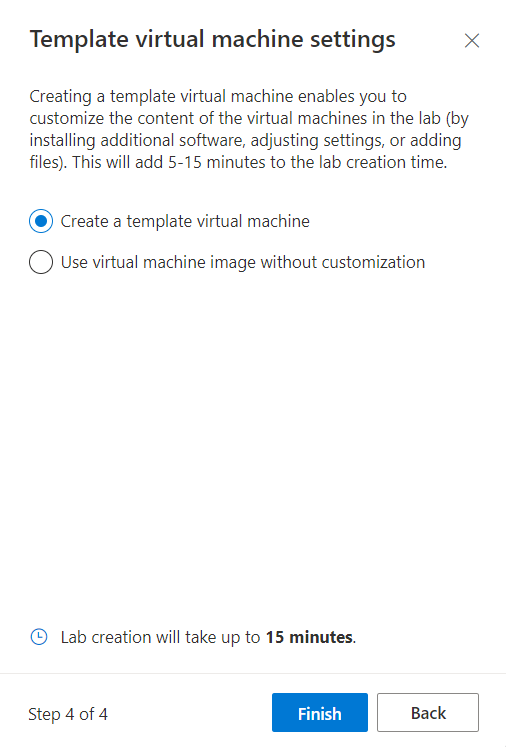

Laboratuvar ilkeleri sayfasında varsayılan seçimleri bırakın ve İleri’yi seçin.

Şablon sanal makinesi ayarları penceresinde, Şablon sanal makinesi oluştur'da seçimi bırakın. Son'u seçin.

Şablon sanal makine oluşturma durumunu gösteren aşağıdaki ekranı görmeniz gerekir.

Şablon VM'sinin oluşturulmasını bekleyin.

Laboratuvar şablonlarında ICMP'yi etkinleştirme

Laboratuvarlar oluşturulduktan sonra, laboratuvar VM'leri arasındaki iletişimi test etme amacıyla ICMP'yi (ping) etkinleştirin. İlk olarak, her iki laboratuvar için de şablon VM'lerinde ICMP'yi etkinleştirin. Şablon VM'sinde ICMP'yi etkinleştirmek, laboratuvar VM'lerinde de etkinleştirir. Laboratuvarlar yayımlandıktan sonra laboratuvar VM'leri birbirine ping yapabilir.

ICMP'yi etkinleştirmek için her laboratuvardaki her şablon VM için aşağıdaki adımları tamamlayın.

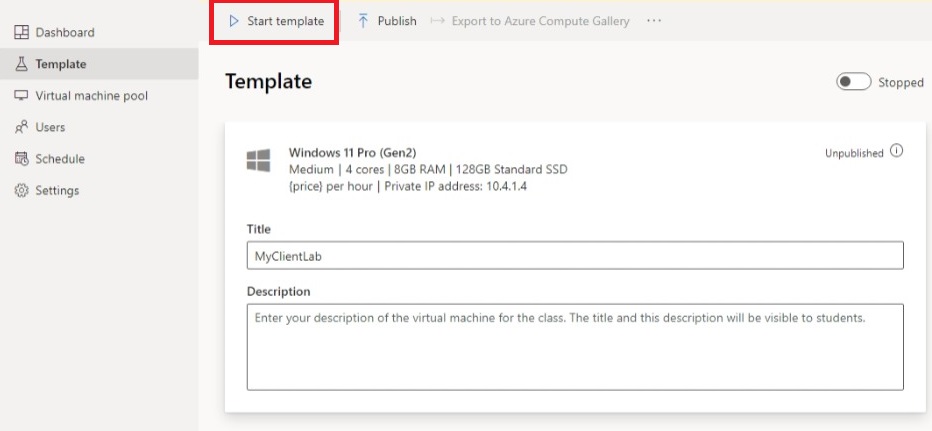

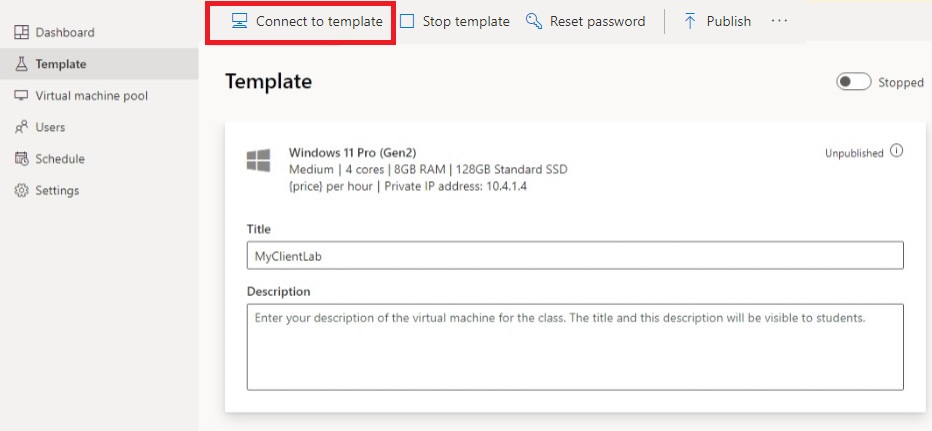

Laboratuvarın Şablon sayfasında, şablonu başlatın ve şablon VM'sine bağlanın.

- Şablonu başlat'ı seçin.

Dekont

Şablon VM'leri çalışırken maliyete neden olur, bu nedenle şablon VM'sinin çalışması gerekmeyen durumlarda kapatıldığından emin olun.

- Şablon başlatıldıktan sonra şablona Bağlan'yi seçin.

Şablon VM'sinde oturum açtığınızda, VM'deki güvenlik duvarı kurallarını ICMP'ye izin verecek şekilde değiştirin. Windows 11 kullandığınızdan PowerShell ve Enable-NetFilewallRule cmdlet'ini kullanabilirsiniz. PowerShell penceresi açmak için:

- Başlangıç düğmesini seçin.

- "PowerShell" yazın

- Windows PowerShell uygulamasını seçin.

Aşağıdaki kodu çalıştırın:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

Şablon VM'sini durdurmak için laboratuvarın Şablon sayfasında Durdur'u seçin.

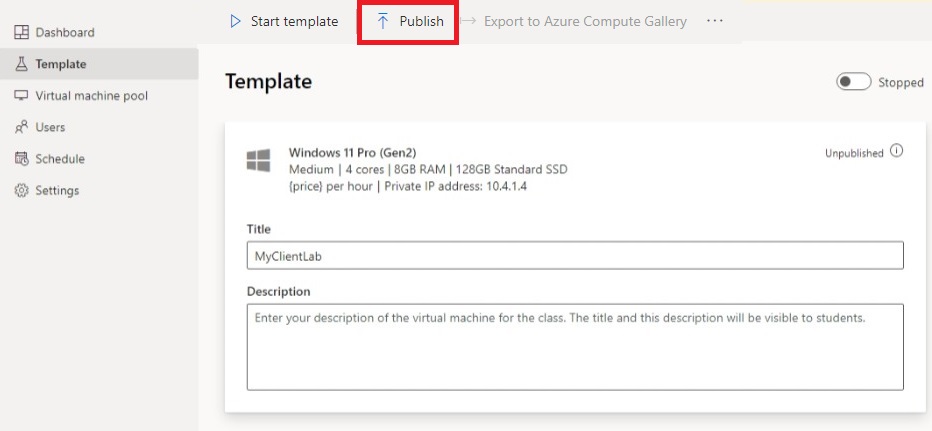

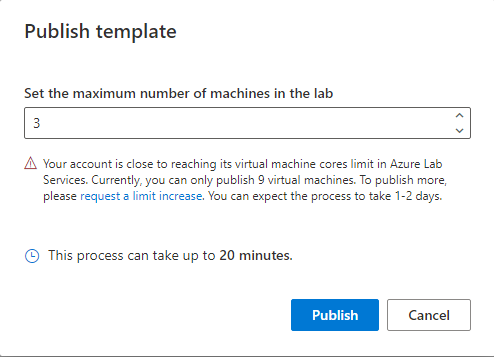

Her iki laboratuvarı da yayımlama

Bu adımda laboratuvarı yayımlarsınız. Şablon VM'sini yayımladığınızda Azure Lab Services, şablonu kullanarak laboratuvarda VM'ler oluşturur. Tüm sanal makineler, şablonla aynı yapılandırmaya sahiptir.

Şablon sayfasında Yayımla'yı seçin.

Laboratuvar için gereken makine sayısını girin ve Yayımla'yı seçin.

Uyarı

Yayımlama geri alınamaz bir eylemdir! Geri alınamaz.

Şablon sayfasını yayımlama durumunu görürsünüz. Yayımlama tamamlanana kadar bekleyin.

Laboratuvar VM'leri arasındaki iletişimi test edin

Bu bölümde, farklı laboratuvarlardaki iki laboratuvar sanal makinesinin birbirleriyle iletişim kurabildiğini onaylayın.

İlk olarak, her laboratuvardan bir laboratuvar VM'sine başlayın ve bağlanın. Her laboratuvar için aşağıdaki adımları tamamlayın.

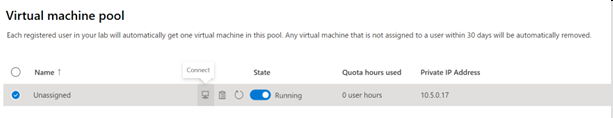

Soldaki menüden Sanal makine havuzu'na tıklayın.

Sanal makine havuzunda listelenen tek bir VM'yi seçin.

VM'nin Özel IP Adresini not alın. Daha sonra hem sunucu laboratuvarının hem de istemci laboratuvarı VM'lerinin özel IP adreslerine ihtiyacınız vardır.

Durum kaydırıcısını seçerek durduruldu olan durumu Başlatılıyor olarak değiştirin.

Dekont

Laboratuvar eğitimcisi bir laboratuvar VM'sini başlattığında, laboratuvar kullanıcısının kotası etkilenmez. Kullanıcı kotası, laboratuvar kullanıcısının zamanlanan sınıf saati dışında kullanabileceği laboratuvar saatlerinin sayısını belirtir. Kotalar hakkında daha fazla bilgi için bkz . Kullanıcılar için kota ayarlama.

Durum Çalışıyor olduğunda, çalışan VM'nin bağlan simgesini seçin. VM'ye bağlanmak için indirme RDP dosyasını açın. Farklı işletim sistemlerindeki bağlantı deneyimleri hakkında daha fazla bilgi için bkz. Laboratuvar VM'sine Bağlan.

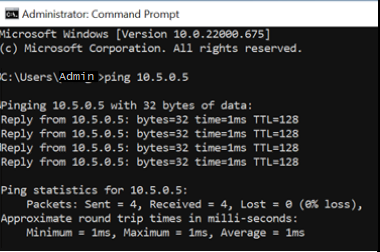

Şimdi, laboratuvarlar arası iletişimi test etmek için ping yardımcı programını kullanın. Sunucu laboratuvarındaki laboratuvar VM'sinden bir komut istemi açın. ping {ip-address} adresini kullanın. {ip-address}, daha önce not ettiğiniz istemci VM'sinin Özel IP Adresidir. Bu test, istemci laboratuvarındaki laboratuvar VM'sinden sunucu laboratuvarındaki laboratuvar VM'sine de yapılabilir.

İşiniz bittiğinde, her laboratuvarın Sanal makine havuzu sayfasına gidin, laboratuvar VM'sini seçin ve Laboratuvar VM'sini durdurmak için Durum kaydırıcısını seçin.

Kaynakları temizleme

Bu uygulamayı kullanmaya devam etmeyecekseniz aşağıdaki adımları izleyerek sanal ağı, ağ güvenlik grubunu, laboratuvar planını ve laboratuvarları silin:

- Azure portalında silmek istediğiniz kaynak grubunu seçin.

- Kaynak grubunu sil'i seçin.

- Silme işlemini onaylamak için kaynak grubunun adını yazın

Sorun giderme

Laboratuvar oluşturma işlemi ile başarısız oluyor You are not authorized to access this resource

Yeni bir laboratuvar planı oluşturduğunuzda, izinlerin laboratuvar düzeyine yayılması birkaç dakika sürebilir. Bu davranışı önlemek için Laboratuvar Oluşturucusu rolünü kaynak grubu düzeyinde atayabilirsiniz:

- Azure portalında laboratuvar planını içeren kaynak grubuna gidin.

- Sol gezinti bölmesinden Erişim denetimi (IAM) öğesini seçin.

- Ekle>Rol ataması ekle’yi seçin.

- Laboratuvar Oluşturucusu rolünü kullanıcı hesabına atayın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin