Azure Load Balancer nedir?

Yük dengeleme , gelen ağ trafiğini bir arka uç sunucusu veya kaynak grubu arasında verimli bir şekilde dağıtmayı ifade eder.

Azure Load Balancer, Open Systems Interconnection (OSI) modelinin 4. katmanında çalışır. İstemciler için tek bir iletişim noktasıdır. Yük dengeleyici, yük dengeleyicinin ön ucuna ulaşan gelen akışları arka uç havuzu örneklerine dağıtır. Bu akışlar, yapılandırılmış yük dengeleme kurallarına ve sistem durumu yoklamalarına göre yapılır. Arka uç havuzu örnekleri Azure Sanal Makineler veya sanal makine ölçek kümesindeki örnekler olabilir.

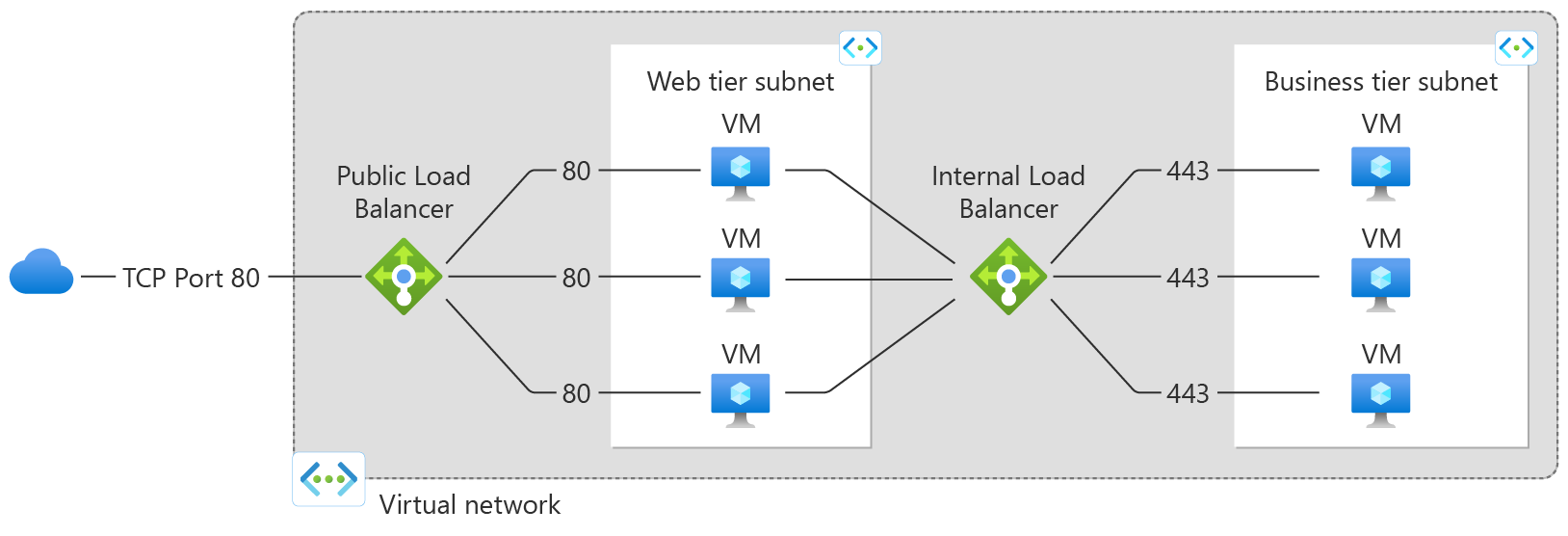

Genel yük dengeleyici , sanal ağınızdaki sanal makineler (VM) için giden bağlantılar sağlayabilir. Bu bağlantılar, özel IP adreslerini genel IP adreslerine çevirerek gerçekleştirilir. Genel Yük Dengeleyiciler, sanal makinelerinize yönelik İnternet trafiğinin yükünü dengelemek için kullanılır.

Yalnızca ön uçta özel IP'lerin gerekli olduğu iç (veya özel) yük dengeleyici kullanılır. İç yük dengeleyiciler, sanal ağ içindeki trafiğin yükünü dengelemek için kullanılır. Karma bir senaryoda yük dengeleyici ön ucuna şirket içi ağdan erişilebilir.

Şekil: Hem genel hem de iç Load Balancer kullanarak çok katmanlı uygulamaları dengeleme

Tek tek yük dengeleyici bileşenleri hakkında daha fazla bilgi için bkz . Azure Load Balancer bileşenleri.

Azure Load Balancer neden kullanılır?

Azure Load Balancer ile uygulamalarınızı ölçeklendirebilir ve yüksek oranda kullanılabilir hizmetler oluşturabilirsiniz. Yük dengeleyici hem gelen hem de giden senaryoları destekler. Yük dengeleyici düşük gecikme süresi ve yüksek aktarım hızı sağlar ve tüm TCP ve UDP uygulamaları için milyonlarca akışa kadar ölçeklendirilir.

Azure Standart Load Balancer kullanarak gerçekleştirebileceğiniz temel senaryolar şunlardır:

Azure sanal makinelerine yönelik iç ve dış trafiğin yük dengelemesi.

Aşırı düşük latnesi ile sonuçlanan geçiş yük dengelemesi.

Kaynakları bölgeler içinde ve bölgeler arasında dağıtarak kullanılabilirliği artırın.

Azure sanal makineleri için giden bağlantıyı yapılandırın.

Yük dengeli kaynakları izlemek için sistem durumu yoklamalarını kullanın.

Genel IP adresi ve bağlantı noktası ile bir sanal ağdaki sanal makinelere erişmek için bağlantı noktası iletmeyi kullanın.

IPv6 yük dengeleme desteğini etkinleştirin.

Standart yük dengeleyici, Azure İzleyici aracılığıyla çok boyutlu ölçümler sağlar. Bu ölçümler belirli bir boyut için filtrelenebilir, gruplandırılabilir ve ayrılabilir. Hizmetinizin performansı ve durumu hakkında güncel ve geçmişe dönük içgörüler sağlar. Azure Load Balancer için Analizler, bu ölçümler için yararlı görselleştirmeler içeren önceden yapılandırılmış bir pano sunar. Kaynak Durumu de desteklenir. Daha fazla ayrıntı için Standart yük dengeleyici tanılamasını gözden geçirin.

Birden çok bağlantı noktası, birden çok IP adresi veya her ikisinde de yük dengeleme hizmetleri.

İç ve dış yük dengeleyici kaynaklarını Azure bölgeleri arasında taşıyın.

HA bağlantı noktalarını kullanarak tüm bağlantı noktalarında TCP ve UDP akışını aynı anda yük dengeleme.

Zincir Standart Load Balancer ve Ağ Geçidi Yük Dengeleyici.

Varsayılan olarak güvenli

Standart yük dengeleyici sıfır güven ağ güvenlik modeli üzerine kurulmuştur.

Standart Load Balancer varsayılan olarak güvenlidir ve sanal ağınızın bir parçasıdır. Sanal ağ özel ve yalıtılmış bir ağdır.

Standart yük dengeleyiciler ve standart genel IP adresleri, Ağ Güvenlik Grupları tarafından açılmadığı sürece gelen bağlantılara kapatılır. NSG'ler izin verilen trafiğe açıkça izin vermek için kullanılır. Sanal makine kaynağınızın alt ağına veya NIC'sine sahip bir NSG'niz yoksa trafiğin bu kaynağa ulaşmasına izin verilmez. NSG'ler ve bunları senaryonuza nasıl uygulayacağınız hakkında bilgi edinmek için bkz . Ağ Güvenlik Grupları.

Temel yük dengeleyici varsayılan olarak İnternet'e açıktır.

Yük dengeleyici müşteri verilerini depolamaz.

Fiyatlandırma ve SLA

Standart yük dengeleyici fiyatlandırma bilgileri için bkz . Yük dengeleyici fiyatlandırması. Temel yük dengeleyici ücretsiz olarak sunulur. Bkz. Yük dengeleyici için SLA. Temel yük dengeleyicinin SLA'sı yoktur.

Yenilikler

RSS akışına abone olun ve Azure Güncelleştirmeler sayfasında en son Azure Load Balancer özellik güncelleştirmelerini görüntüleyin.

Sonraki adımlar

Yük dengeleyici kullanmaya başlamak için bkz. Genel standart yük dengeleyici oluşturma.

Azure Load Balancer sınırlamaları ve bileşenleri hakkında daha fazla bilgi için bkz . Azure Load Balancer bileşenleri ve Azure Load Balancer kavramları