Gelen ve giden ağ trafiğini yapılandırma

Azure Machine Learning, genel İnternet üzerindeki sunuculara ve hizmetlere erişim gerektirir. Ağ yalıtımı uygularken, hangi erişimin gerekli olduğunu ve nasıl etkinleştirileceği hakkında bilgi sahibi olmanız gerekir.

Not

Bu makaledeki bilgiler, Azure Sanal Ağ kullanmak üzere yapılandırılmış Azure Machine Learning çalışma alanı için geçerlidir. Yönetilen sanal ağ kullanılırken, çalışma alanı için gerekli gelen ve giden yapılandırma otomatik olarak uygulanır. Daha fazla bilgi için bkz . Azure Machine Learning yönetilen sanal ağı.

Ortak terimler ve bilgiler

Bu makale boyunca aşağıdaki terimler ve bilgiler kullanılır:

Azure hizmet etiketleri: Hizmet etiketi, Azure hizmeti tarafından kullanılan IP aralıklarını belirtmenin kolay bir yoludur. Örneğin, etiket Azure

AzureMachineLearningMachine Learning hizmeti tarafından kullanılan IP adreslerini temsil eder.Önemli

Azure hizmet etiketleri yalnızca bazı Azure hizmetleri tarafından desteklenir. Ağ güvenlik grupları ve Azure Güvenlik Duvarı ile desteklenen hizmet etiketlerinin listesi için Sanal ağ hizmet etiketleri makalesine bakın.

Üçüncü taraf güvenlik duvarı gibi Azure dışı bir çözüm kullanıyorsanız Azure IP Aralıkları ve Hizmet Etiketleri listesini indirin. Dosyayı ayıklayın ve dosya içinde hizmet etiketini arayın. IP adresleri düzenli aralıklarla değişebilir.

Bölge: Bazı hizmet etiketleri bir Azure bölgesi belirtmenize olanak sağlar. Bu, genellikle hizmetinizin içinde olduğu belirli bir bölgedeki hizmet IP adreslerine erişimi sınırlar. Bu makalede, ifadesini gördüğünüzde

<region>bunun yerine Azure bölgenizi değiştirin. Örneğin,BatchNodeManagement.<region>Azure Machine Learning çalışma alanınız ABD Batı bölgesindeyse olabilirBatchNodeManagement.uswest.Azure Batch: Azure Machine Learning işlem kümeleri ve işlem örnekleri bir arka uç Azure Batch örneğine dayanır. Bu arka uç hizmeti bir Microsoft aboneliğinde barındırılır.

Bağlantı noktaları: Bu makalede aşağıdaki bağlantı noktaları kullanılır. Bir bağlantı noktası aralığı bu tabloda listelenmiyorsa hizmete özgü bir değerdir ve ne için kullanıldığına ilişkin yayımlanmış hiçbir bilgi olmayabilir:

Bağlantı noktası Açıklama 80 Güvenli olmayan web trafiği (HTTP) 443 Güvenli web trafiği (HTTPS) 445 Azure Dosya depolamadaki dosya paylaşımlarına erişmek için kullanılan SMB trafiği 8787 İşlem örneğinde RStudio'ya bağlanırken kullanılır 18881 İşlem örneğinde not defterleri için IntelliSense'i etkinleştirmek üzere dil sunucusuna bağlanmak için kullanılır. Protokol: Aksi belirtilmedikçe, bu makalede belirtilen tüm ağ trafiği TCP kullanır.

Temel yapılandırma

Bu yapılandırma aşağıdaki varsayımları yapar:

- Sağladığınız bir kapsayıcı kayıt defteri tarafından sağlanan docker görüntülerini kullanıyorsunuz ve Microsoft tarafından sağlanan görüntüleri kullanmayacaksınız.

- Özel bir Python paket deposu kullanıyorsunuz ve ,

*.anaconda.comveya*.anaconda.orggibipypi.orggenel paket depolarına erişmeyeceksiniz. - Özel uç noktalar sanal ağ içinde birbirleriyle doğrudan iletişim kurabilir. Örneğin, tüm hizmetlerin aynı sanal ağda özel bir uç noktası vardır:

- Azure Machine Learning çalışma alanı

- Azure Depolama Hesabı (blob, dosya, tablo, kuyruk)

Gelen trafik

| Source | Source ports |

Hedef | Hedefbağlantı noktaları | Purpose |

|---|---|---|---|---|

AzureMachineLearning |

Tümü | VirtualNetwork |

44224 | İşlem örneğine/kümesine gelen. Yalnızca örnek/küme genel IP adresi kullanacak şekilde yapılandırılmışsa gereklidir. |

İpucu

Bu trafik için varsayılan olarak bir ağ güvenlik grubu (NSG) oluşturulur. Daha fazla bilgi için bkz . Varsayılan güvenlik kuralları.

Giden trafik

| Hizmet etiketleri | Bağlantı Noktaları | Purpose |

|---|---|---|

AzureActiveDirectory |

80, 443 | Microsoft Entra ID'yi kullanan kimlik doğrulaması. |

AzureMachineLearning |

443, 8787, 18881 UDP: 5831 |

Azure Machine Learning hizmetlerini kullanma. |

BatchNodeManagement.<region> |

443 | İletişim Azure Batch. |

AzureResourceManager |

443 | Azure Machine Learning ile Azure kaynakları oluşturma. |

Storage.<region> |

443 | İşlem kümesi ve işlem örneği için Azure Depolama Hesabında depolanan verilere erişin. Bu giden kuralı, verileri sızdırmak için kullanılabilir. Daha fazla bilgi için bkz. Veri sızdırma koruması. |

AzureFrontDoor.FrontEnd* 21Vianet tarafından sağlanan Microsoft Azure'da gerekli değildir. |

443 | Azure Machine Learning stüdyosu için genel giriş noktası. AutoML için görüntüleri ve ortamları depolayın. |

MicrosoftContainerRegistry.<region> |

443 | Microsoft tarafından sağlanan docker görüntülerine erişin. |

Frontdoor.FirstParty |

443 | Microsoft tarafından sağlanan docker görüntülerine erişin. |

AzureMonitor |

443 | İzlemeyi ve ölçümleri Azure İzleyici’de günlüğe kaydetmek için kullanılır. Yalnızca çalışma alanı için Azure İzleyici'nin güvenliğini sağlamadıysanız gereklidir. * Bu giden, destek olaylarının bilgilerini günlüğe kaydetmek için de kullanılır. |

Önemli

Bir işlem örneği veya işlem kümesi genel IP olmadan yapılandırılmışsa, varsayılan olarak İnternet'e erişemez. Giden trafiği İnternet'e göndermeye devam edebilirse, bunun nedeni Azure'ın varsayılan giden erişimidir ve İnternet'e giden trafiğe izin veren bir NSG'niz vardır. Varsayılan giden erişimi kullanmanızı önermiyoruz. İnternet'e giden erişime ihtiyacınız varsa, varsayılan giden erişim yerine aşağıdaki seçeneklerden birini kullanmanızı öneririz:

- Genel IP ile Azure Sanal Ağ NAT: Sanal Ağ Nat kullanma hakkında daha fazla bilgi için Sanal Ağ NAT belgelerine bakın.

- Kullanıcı tanımlı yol ve güvenlik duvarı: İşlemi içeren alt ağda kullanıcı tanımlı bir yol oluşturun. Yol için Sonraki atlama güvenlik duvarının özel IP adresine başvurmalıdır ve adres ön eki 0.0.0.0/0 olmalıdır.

Daha fazla bilgi için Azure'da varsayılan giden erişim makalesine bakın.

Modelleri eğitip dağıtmak için önerilen yapılandırma

Giden trafik

| Hizmet etiketleri | Bağlantı Noktaları | Purpose |

|---|---|---|

MicrosoftContainerRegistry.<region> ve AzureFrontDoor.FirstParty |

443 | Microsoft'un eğitim ve çıkarım için sağladığı Docker görüntülerinin kullanılmasına izin verir. Ayrıca Azure Kubernetes Service için Azure Machine Learning yönlendiricisini ayarlar. |

Eğitim ve dağıtım için Python paketlerinin yüklenmesine izin vermek için aşağıdaki konak adlarına giden trafiğe izin verin:

Not

Bu, internet üzerindeki tüm Python kaynakları için gereken konakların tam listesi değildir, yalnızca en yaygın kullanılanlardır. Örneğin, bir GitHub deposuna veya başka bir konağa erişmeniz gerekiyorsa, bu durum için gerekli konakları tanımlamanız ve eklemeniz gerekir.

| Ana bilgisayar adı | Amaç |

|---|---|

anaconda.com*.anaconda.com |

Varsayılan paketleri yüklemek için kullanılır. |

*.anaconda.org |

Depo verilerini almak için kullanılır. |

pypi.org |

Varsa, varsayılan dizinden bağımlılıkları listelemek için kullanılır ve kullanıcı ayarları dizinin üzerine yazılmaz. Dizinin üzerine yazılırsa, dizinine de izin *.pythonhosted.orgvermelisiniz. |

pytorch.org*.pytorch.org |

PyTorch tabanlı bazı örnekler tarafından kullanılır. |

*.tensorflow.org |

Tensorflow tabanlı bazı örnekler tarafından kullanılır. |

Senaryo: İşlem örneğine RStudio yükleme

RStudio'nun bir işlem örneğine yüklenmesine izin vermek için güvenlik duvarının Docker görüntüsünü çekecek sitelere giden erişime izin vermesi gerekir. Azure Güvenlik Duvarı ilkenize aşağıdaki Uygulama kuralını ekleyin:

- Ad: AllowRStudioInstall

- Kaynak Türü: IP Adresi

- Kaynak IP Adresleri: İşlem örneğini oluşturacağınız alt ağın IP adresi aralığı. Örneğin,

172.16.0.0/24. - Hedef Türü: FQDN

- Hedef FQDN:

ghcr.io,pkg-containers.githubusercontent.com - Protokol:

Https:443

R paketlerinin yüklenmesine izin vermek için adresine giden trafiğe cloud.r-project.orgizin verin. Bu konak, CRAN paketlerini yüklemek için kullanılır.

Not

GitHub deposuna veya başka bir konağa erişmeniz gerekiyorsa, bu senaryo için gerekli konakları tanımlamanız ve eklemeniz gerekir.

Senaryo: genel IP ile işlem kümesi veya işlem örneği kullanma

Önemli

Genel IP'ye sahip olmayan bir işlem örneği veya işlem kümesi, Azure Batch yönetimi ve Azure Machine Learning hizmetlerinden gelen trafiğe ihtiyaç duymaz. Ancak, birden çok işlem varsa ve bazıları genel IP adresi kullanıyorsa, bu trafiğe izin vermeniz gerekir.

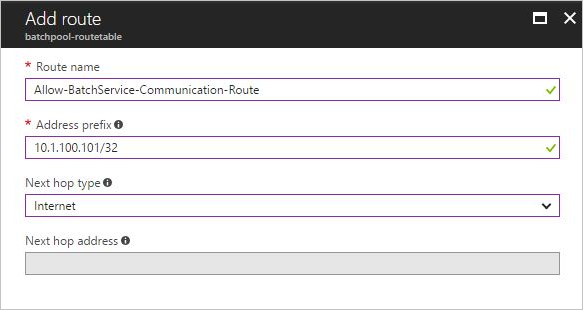

Azure Machine Learning işlem örneğini veya işlem kümesini (genel IP adresiyle) kullanırken, Azure Machine Learning hizmetinden gelen trafiğe izin verin. Genel IP (önizleme)olmayan bir işlem örneği veya işlem kümesi bu gelen iletişimi gerektirmez. Bu trafiğe izin veren bir Ağ Güvenlik Grubu sizin için dinamik olarak oluşturulur, ancak güvenlik duvarınız varsa kullanıcı tanımlı yollar (UDR) da oluşturmanız gerekebilir. Bu trafik için UDR oluştururken, trafiği yönlendirmek için IP Adreslerini veya hizmet etiketlerini kullanabilirsiniz.

Azure Machine Learning hizmeti için hem birincilhem de ikincil bölgelerin IP adresini eklemeniz gerekir. İkincil bölgeyi bulmak için bkz. Azure'da bölgeler arası çoğaltma. Örneğin, Azure Machine Learning hizmetiniz Doğu ABD 2'deyse ikincil bölge Orta ABD'dir.

Azure Machine Learning hizmetinin IP adreslerinin listesini almak için AzureMachineLearning.<region>Azure IP Aralıkları ve Hizmet Etiketleri'ni indirin ve dosyasında arama yapın. Burada <region> Azure bölgenizdir.

Önemli

IP adresleri zaman içinde değişebilir.

UDR'yi oluştururken Sonraki atlama türünü İnternet olarak ayarlayın. Bu, Azure'dan gelen iletişimin güvenlik duvarınızı atlayarak İşlem Örneği ve İşlem Kümesi genel IP'lerine sahip yük dengeleyicilere erişmesini sağlar. İşlem Örneği ve İşlem Kümesi oluşturma sırasında rastgele genel IP'ler alacaktır ve Azure'dan İşlem Örneği ve İşlem Kümesi için belirli IP'lere gelen ip'lere izin vermek üzere bunları güvenlik duvarınıza kaydetmek üzere oluşturmadan önce genel IP'leri tanıyamazsınız. Aşağıdaki görüntüde Azure portalında ip adresi tabanlı UDR örneği gösterilmektedir:

UDR'yi yapılandırma hakkında bilgi için bkz . Ağ trafiğini yönlendirme tablosuyla yönlendirme.

Senaryo: Azure Machine Learning ile Azure Depolama uç noktaları arasında güvenlik duvarı

Ayrıca 445 numaralı bağlantı noktasında giden erişime Storage.<region> izin vermelisiniz.

Senaryo: Bayrağı etkin olarak hbi_workspace oluşturulan çalışma alanı

ayrıca adresine giden erişime izin vermelisinizKeyvault.<region>. Bu giden trafik, arka uç Azure Batch hizmetinin anahtar kasası örneğine erişmek için kullanılır.

Bayrak hakkında hbi_workspace daha fazla bilgi için veri şifreleme makalesine bakın.

Senaryo: Kubernetes işlem kullanma

Giden ara sunucunun veya güvenlik duvarının arkasında çalışan Kubernetes Kümesi için ek çıkış ağ yapılandırması gerekir.

- Azure Arc bağlantısı olan Kubernetes için Azure Arc aracıları için gereken Azure Arc ağ gereksinimlerini yapılandırın.

- Azure Arc bağlantısı olmayan AKS kümesi için AKS uzantısı ağ gereksinimlerini yapılandırın.

Yukarıdaki gereksinimlerin yanı sıra Azure Machine Learning için aşağıdaki giden URL'ler de gereklidir.

| Giden Uç Nokta | Bağlantı noktası | Açıklama | Eğitim | Çıkarım |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Sistem günlüklerini Kusto'ya yüklemek için gereklidir. | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Makine öğrenmesi iş yükleri için kullanılan docker görüntülerini çekmek için gereken Azure kapsayıcı kayıt defteri. | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Makine öğrenmesi proje betiklerini, verilerini veya modellerini getirmek ve iş günlüklerini/çıkışlarını karşıya yüklemek için gereken Azure blob depolama. | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | Azure Machine Learning hizmet API'si. | ✓ | ✓ |

pypi.org |

443 | Python paket dizini, eğitim iş ortamı başlatma için kullanılan pip paketlerini yüklemek için. | ✓ | Yok |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | Gerekli güvenlik düzeltme eklerini indirmek için gereklidir. | ✓ | Yok |

Not

- değerini çalışma alanı kimliğiniz ile değiştirin

<your workspace workspace ID>. Kimlik, Azure portalında , Machine Learning kaynak sayfanızda - Özellikler - Çalışma Alanı Kimliği'nde bulunabilir. - değerini depolama hesabı adıyla değiştirin

<your storage account>. - değerini, çalışma alanınızın Azure Container Registry adıyla değiştirin

<your ACR name>. - değerini çalışma alanınızın bölgesiyle değiştirin

<region>.

Küme içi iletişim gereksinimleri

Kubernetes işlemlerinde Azure Machine Learning uzantısını yüklemek için Azure Machine Learning ile ilgili tüm bileşenler bir azureml ad alanına dağıtılır. ML iş yüklerinin AKS kümesinde düzgün çalıştığından emin olmak için aşağıdaki küme içi iletişim gereklidir.

- Ad alanı bileşenleri

azuremlKubernetes API sunucusuyla iletişim kurabilmelidir. - Ad alanı bileşenleri

azuremlbirbiriyle iletişim kurabilmelidir. - Ad alanı içindeki

azuremlbileşenler ilekube-dnsvekonnectivity-agentad alanındakube-systemiletişim kurabilmelidir. - Küme gerçek zamanlı çıkarım için kullanılıyorsa,

azureml-fe-xxxPOD'lar diğer ad alanında 5001 bağlantı noktasında dağıtılan model POD'leriyle iletişim kurabilmelidir.azureml-fe-xxxİÇ iletişim için POD'ler 11001, 12001, 12101, 12201, 20000, 8000, 8001, 9001 bağlantı noktalarını açmalıdır. - Küme gerçek zamanlı çıkarım için kullanılıyorsa, dağıtılan model POD'lerinin 9999 bağlantı noktası üzerindeki POD'lerle

amlarc-identity-proxy-xxxiletişim kurabilmesi gerekir.

Senaryo: Visual Studio Code

Bu bölümdeki konaklar, Visual Studio Code ile Azure Machine Learning çalışma alanınızdaki işlem örnekleri arasında uzak bağlantı kurmak için Visual Studio Code paketlerini yüklemek için kullanılır.

Not

Bu, internet üzerindeki tüm Visual Studio Code kaynakları için gerekli konakların tam listesi değildir, yalnızca en yaygın kullanılanlar. Örneğin, bir GitHub deposuna veya başka bir konağa erişmeniz gerekiyorsa, bu durum için gerekli konakları tanımlamanız ve eklemeniz gerekir. Konak adlarının tam listesi için bkz. Visual Studio Code'da Ağ Bağlan ions.

| Ana bilgisayar adı | Amaç |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

vscode.dev erişmek için gereklidir (Web için Visual Studio Code) |

code.visualstudio.com |

VS Code masaüstünü indirmek ve yüklemek için gereklidir. Bu konak VS Code Web için gerekli değildir. |

update.code.visualstudio.com*.vo.msecnd.net |

Bir kurulum betiği aracılığıyla işlem örneğine yüklenen VS Code sunucu bitlerini almak için kullanılır. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

VS Code uzantılarını yükleyip kurmak için gereklidir. Bu konaklar, VS Code için Azure Machine Learning uzantısını kullanarak işlem örneklerine uzak bağlantı sağlar. Daha fazla bilgi için bkz. Visual Studio Code'da Azure Machine Learning işlem örneğine Bağlan |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

İşlem örneğinde yüklü olan web yuvası sunucu bitlerini almak için kullanılır. Websocket sunucusu, Visual Studio Code istemcisinden (masaüstü uygulaması) gelen istekleri işlem örneğinde çalışan Visual Studio Code sunucusuna iletmek için kullanılır. |

vscode.download.prss.microsoft.com |

Visual Studio Code indirme CDN'sinde kullanılır |

Senaryo: Hizmet etiketleri olmadan üçüncü taraf güvenlik duvarı veya Azure Güvenlik Duvarı

Her güvenlik duvarının kendi terminolojisi ve belirli yapılandırmaları olduğundan bu bölümdeki yönergeler geneldir. Sorularınız varsa, kullandığınız güvenlik duvarının belgelerine bakın.

İpucu

Azure Güvenlik Duvarı kullanıyorsanız ve hizmet etiketlerini kullanmak yerine bu bölümde listelenen FQDN'leri kullanmak istiyorsanız aşağıdaki kılavuzu kullanın:

- HTTP/S bağlantı noktalarını (80 ve 443) kullanan FQDN'ler uygulama kuralları olarak yapılandırılmalıdır.

- Diğer bağlantı noktalarını kullanan FQDN'ler ağ kuralları olarak yapılandırılmalıdır.

Daha fazla bilgi için bkz . Uygulama kuralları ile ağ kuralları arasındaki farklar.

Doğru yapılandırılmamışsa, güvenlik duvarı çalışma alanınızı kullanırken sorunlara neden olabilir. Her ikisi de Azure Machine Learning çalışma alanı tarafından kullanılan çeşitli konak adları vardır. Aşağıdaki bölümlerde Azure Machine Learning için gereken konaklar listelenir.

Bağımlılıklar API'si

Giden trafiğe izin vermeniz gereken konakların ve bağlantı noktalarının listesini almak için Azure Machine Learning REST API'sini de kullanabilirsiniz. Bu API'yi kullanmak için aşağıdaki adımları kullanın:

Kimlik doğrulama belirteci alma. Aşağıdaki komut, kimlik doğrulama belirteci ve abonelik kimliği almak için Azure CLI'yi kullanmayı gösterir:

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)API'yi çağırın. Aşağıdaki komutta aşağıdaki değerleri değiştirin:

- değerini, çalışma alanınızın içinde olduğu Azure bölgesiyle değiştirin

<region>. Örneğin,westus2. - değerini, çalışma alanınızı içeren kaynak grubuyla değiştirin

<resource-group>. - değerini çalışma alanınızın adıyla değiştirin

<workspace-name>.

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"- değerini, çalışma alanınızın içinde olduğu Azure bölgesiyle değiştirin

API çağrısının sonucu bir JSON belgesidir. Aşağıdaki kod parçacığı bu belgenin bir alıntısıdır:

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Microsoft konakları

Aşağıdaki tablolardaki konaklar Microsoft'a aittir ve çalışma alanınızın düzgün çalışması için gereken hizmetleri sağlar. Tablo listesi, 21Vianet bölgeleri tarafından sağlanan Azure genel, Azure Kamu ve Microsoft Azure için konakları listeler.

Önemli

Azure Machine Learning, aboneliğinizde ve Microsoft tarafından yönetilen aboneliklerde Azure Depolama Hesaplarını kullanır. Uygun olduğunda, bu bölümde bunlar arasında ayrım yapmak için aşağıdaki terimler kullanılır:

- Depolama alanınız: Model, eğitim verileri, eğitim günlükleri ve Python betikleri gibi verilerinizi ve yapıtlarınızı depolamak için kullanılan aboneliğinizdeki Azure Depolama Hesapları.>

- Microsoft depolama: Azure Machine Learning işlem örneği ve işlem kümeleri Azure Batch'i kullanıyor ve bir Microsoft aboneliğinde bulunan depolama alanına erişmesi gerekiyor. Bu depolama yalnızca işlem örneklerinin yönetimi için kullanılır. Verilerinizin hiçbiri burada depolanmaz.

Genel Azure konakları

| Için gerekli | Hosts | Protokol | Bağlantı noktaları |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80, 443 |

| Azure portal | management.azure.com |

TCP | 443 |

| Azure Kaynak Yöneticisi | management.azure.com |

TCP | 443 |

Azure Machine Learning konakları

Önemli

Aşağıdaki tabloda değerini Azure Machine Learning çalışma alanınız için varsayılan depolama hesabının adıyla değiştirin <storage> . değerini çalışma alanınızın bölgesiyle değiştirin <region> .

| Için gerekli | Hosts | Protokol | Bağlantı noktaları |

|---|---|---|---|

| Azure Machine Learning Studio | ml.azure.com |

TCP | 443 |

| API | *.azureml.ms |

TCP | 443 |

| API | *.azureml.net |

TCP | 443 |

| Model yönetimi | *.modelmanagement.azureml.net |

TCP | 443 |

| Tümleşik not defteri | *.notebooks.azure.net |

TCP | 443 |

| Tümleşik not defteri | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Tümleşik not defteri | <storage>.dfs.core.windows.net |

TCP | 443 |

| Tümleşik not defteri | <storage>.blob.core.windows.net |

TCP | 443 |

| Tümleşik not defteri | graph.microsoft.com |

TCP | 443 |

| Tümleşik not defteri | *.aznbcontent.net |

TCP | 443 |

| AutoML NLP, Görüntü İşleme | automlresources-prod.azureedge.net |

TCP | 443 |

| AutoML NLP, Görüntü İşleme | aka.ms |

TCP | 443 |

Not

AutoML NLP, Görüntü İşleme şu anda yalnızca Azure genel bölgelerinde desteklenmektedir.

Azure Machine Learning işlem örneği ve işlem kümesi konakları

İpucu

- Azure Key Vault konağı yalnızca çalışma alanınız hbi_workspace bayrağı etkin olarak oluşturulduysa gereklidir.

- İşlem örneği için 8787 ve 18881 bağlantı noktaları yalnızca Azure Machine çalışma alanınızda özel bir uç nokta olduğunda gereklidir.

- Aşağıdaki tabloda değerini Azure Machine Learning çalışma alanınız için varsayılan depolama hesabının adıyla değiştirin

<storage>. - Aşağıdaki tabloda değerini Azure Machine Learning çalışma alanınızı içeren Azure bölgesiyle değiştirin

<region>. - İşlem örneğine Websocket iletişimine izin verilmelidir. Websocket trafiğini engellerseniz Jupyter not defterleri düzgün çalışmaz.

| Için gerekli | Hosts | Protokol | Bağlantı noktaları |

|---|---|---|---|

| İşlem kümesi/örneği | graph.windows.net |

TCP | 443 |

| İşlem örneği | *.instances.azureml.net |

TCP | 443 |

| İşlem örneği | *.instances.azureml.ms |

TCP | 443, 8787, 18881 |

| İşlem örneği | <region>.tundra.azureml.ms |

UDP | 5831 |

| İşlem örneği | *.<region>.batch.azure.com |

HERHANGİ BİRİ | 443 |

| İşlem örneği | *.<region>.service.batch.azure.com |

HERHANGİ BİRİ | 443 |

| Microsoft depolama erişimi | *.blob.core.windows.net |

TCP | 443 |

| Microsoft depolama erişimi | *.table.core.windows.net |

TCP | 443 |

| Microsoft depolama erişimi | *.queue.core.windows.net |

TCP | 443 |

| Depolama hesabınız | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Depolama hesabınız | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault | *.vault.azure.net | TCP | 443 |

Azure Machine Learning tarafından tutulan Docker görüntüleri

| Için gerekli | Hosts | Protokol | Bağlantı noktaları |

|---|---|---|---|

| Microsoft Container Registry | mcr.microsoft.com*.data.mcr.microsoft.com |

TCP | 443 |

İpucu

- Herhangi bir özel Docker görüntüsü için Azure Container Registry gereklidir. Bu, Microsoft tarafından sağlanan temel görüntülerde küçük değişiklikler (ek paketler gibi) içerir. Ayrıca Azure Machine Learning'in iç eğitim işi gönderme işlemi için de gereklidir.

- Microsoft Container Registry yalnızca Microsoft tarafından sağlanan varsayılan Docker görüntülerini kullanmayı ve kullanıcı tarafından yönetilen bağımlılıkları etkinleştirmeyi planlıyorsanız gereklidir.

- Federasyon kimliği kullanmayı planlıyorsanız, Active Directory Federasyon Hizmetleri (AD FS) güvenliğini sağlamak için en iyi yöntemler makalesini izleyin.

Ayrıca ve için IP adresleri eklemek için BatchNodeManagementAzureMachineLearninggenel IP ile işlem bölümündeki bilgileri kullanın.

AKS'ye dağıtılan modellere erişimi kısıtlama hakkında bilgi için bkz . Azure Kubernetes Service'te çıkış trafiğini kısıtlama.

İzleme, ölçümler ve tanılama

Çalışma alanı için Azure İzleyici'nin güvenliğini sağlamadıysanız, aşağıdaki konaklara giden trafiğe izin vermelisiniz:

Çalışma alanı için Azure İzleyici'nin güvenliğini sağlamadıysanız, aşağıdaki konaklara giden trafiğe izin vermelisiniz:

Not

Bu konaklara kaydedilen bilgiler, çalışma alanınızda karşılaştığınız sorunları tanılamak için Microsoft Desteği tarafından da kullanılır.

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

Bu konakların IP adreslerinin listesi için bkz . Azure İzleyici tarafından kullanılan IP adresleri.

Sonraki adımlar

Bu makale, Azure Machine Learning iş akışının güvenliğini sağlama serisinin bir parçasıdır. Bu serideki diğer makalelere bakın:

Azure Güvenlik Duvarı yapılandırma hakkında daha fazla bilgi için bkz. Öğretici: Azure portalını kullanarak Azure Güvenlik Duvarı dağıtma ve yapılandırma.