Sanal ağlarla Azure Machine Learning çalışma alanının güvenliğini sağlama

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli) Python SDK azure-ai-ml v2 (geçerli)

Python SDK azure-ai-ml v2 (geçerli)

İpucu

Microsoft, bu makaledeki adımlar yerine Azure Machine Learning yönetilen sanal ağlarının kullanılmasını önerir. Yönetilen bir sanal ağ ile Azure Machine Learning, çalışma alanınız ve yönetilen işlemleriniz için ağ yalıtımı işini işler. Ayrıca çalışma alanının ihtiyaç duyduğu kaynaklar için Azure Depolama Hesabı gibi özel uç noktalar da ekleyebilirsiniz. Daha fazla bilgi için bkz. Çalışma alanı yönetilen ağ izolasyonu.

Bu makalede, Azure Machine Learning çalışma alanının ve azure Sanal Ağ ilişkili kaynaklarının güvenliğini sağlamayı öğreneceksiniz.

Bu makale, Azure Machine Learning iş akışının güvenliğini sağlama serisinin bir parçasıdır. Bu serideki diğer makalelere bakın:

- Sanal ağa genel bakış

- Eğitim ortamının güvenliğini sağlama

- Çıkarım ortamının güvenliğini sağlama

- Stüdyo işlevselliğini etkinleştirme

- Özel DNS kullanma

- Güvenlik duvarı kullanma

- API platformu ağ yalıtımı

Güvenli çalışma alanı oluşturma öğreticisi için bkz . Öğretici: Güvenli çalışma alanı oluşturma veya Öğretici: Şablon kullanarak güvenli çalışma alanı oluşturma.

Bu makalede, bir sanal ağda aşağıdaki çalışma alanı kaynaklarını etkinleştirmeyi öğreneceksiniz:

- Azure Machine Learning çalışma alanı

- Azure Depolama hesapları

- Azure Key Vault

- Azure Container Registry

Önkoşullar

Yaygın sanal ağ senaryolarını ve genel sanal ağ mimarisini anlamak için Ağ güvenliğine genel bakış makalesini okuyun.

En iyi yöntemler hakkında bilgi edinmek için Kurumsal güvenlik için Azure Machine Learning en iyi yöntemleri makalesini okuyun.

İşlem kaynaklarınız ile kullanılacak mevcut bir sanal ağ ve alt ağ.

Uyarı

Sanal ağınız için 172.17.0.0/16 IP adresi aralığını kullanmayın. Bu, Docker köprüsü ağı tarafından kullanılan varsayılan alt ağ aralığıdır ve sanal ağınız için kullanıldığında hatalara neden olur. Sanal ağa ne bağlamak istediğinize bağlı olarak diğer aralıklarda da çakışma olabilir. Örneğin şirket içi ağınızı sanal ağa bağlamayı planlıyor olabilirsiniz ve şirket içi ağınızda da 172.16.0.0/16 aralığı kullanılıyor olabilir. Sonuç olarak, ağ altyapınızı planlamak size bağlı.

Kaynakları bir sanal ağa veya alt ağa dağıtmak için kullanıcı hesabınızın Azure rol tabanlı erişim denetiminde (Azure RBAC) aşağıdaki eylemlere yönelik izinleri olmalıdır:

- Sanal ağ kaynağında "Microsoft.Network/*/read" yazın. Azure Resource Manager (ARM) şablonu dağıtımları için bu izin gerekli değildir.

- Sanal ağ kaynağında "Microsoft.Network/virtualNetworks/join/action".

- Alt ağ kaynağında "Microsoft.Network/virtualNetworks/subnets/join/action".

Ağ ile Azure RBAC hakkında daha fazla bilgi için bkz . Ağ yerleşik rolleri

Azure Container Registry

Azure Container Registry'niz Premium sürüm olmalıdır. Yükseltme hakkında daha fazla bilgi için bkz . SKU'ları değiştirme.

Azure Container Registry'niz özel bir uç nokta kullanıyorsa, bunun eğitim veya çıkarım için kullanılan depolama hesabı ve işlem hedefleri ile aynı sanal ağda olmasını öneririz. Ancak eşlenmiş bir sanal ağda da olabilir.

Bir hizmet uç noktası kullanıyorsa, depolama hesabı ve işlem hedefleri ile aynı sanal ağda ve alt ağda olmalıdır.

Azure Machine Learning çalışma alanınız bir Azure Machine Learning işlem kümesi içermelidir.

Sınırlamalar

Azure depolama hesabı

Azure Machine Learning stüdyosu kullanmayı planlıyorsanız ve depolama hesabı da sanal ağdaysa ek doğrulama gereksinimleri vardır:

- Depolama hesabı bir hizmet uç noktası kullanıyorsa, çalışma alanı özel uç noktası ve depolama hizmeti uç noktası sanal ağın aynı alt ağında olmalıdır.

- Depolama hesabı özel uç nokta kullanıyorsa, çalışma alanı özel uç noktası ve depolama özel uç noktası aynı sanal ağda olmalıdır. Bu durumda farklı alt ağlarda olabilirler.

Azure Container Instances

Azure Machine Learning çalışma alanınız özel bir uç noktayla yapılandırıldığında, sanal ağda Azure Container Instances'a dağıtım desteklenmez. Bunun yerine Ağ yalıtımına sahip yönetilen çevrimiçi uç nokta kullanmayı düşünün.

Azure Container Registry

Azure Machine Learning çalışma alanınız veya herhangi bir kaynak özel uç noktayla yapılandırıldığında, AzureML Ortamı görüntü derlemeleri için kullanıcı tarafından yönetilen bir işlem kümesi ayarlamak gerekebilir. Varsayılan senaryo sunucusuz işlemden yararlanıyor ve şu anda AzureML Çalışma Alanı ile ilişkili kaynaklarda ağ kısıtlaması olmayan senaryolar için tasarlanmıştır.

Önemli

Docker görüntüleri oluşturmak için kullanılan işlem kümesinin modellerinizi eğitmek ve dağıtmak için kullanılan paket depolarına erişebilmesi gerekir. Genel depolara erişime izin veren ağ güvenlik kuralları eklemeniz, özel Python paketleri kullanmanız veya paketleri içeren özel Docker görüntüleri (SDK v1) kullanmanız gerekebilir.

Uyarı

Azure Container Registry'niz sanal ağ ile iletişim kurmak için özel bir uç nokta veya hizmet uç noktası kullanıyorsa, Azure Machine Learning işlem kümesiyle yönetilen kimlik kullanamazsınız.

Azure İzleyici

Uyarı

Azure İzleyici, sanal ağa bağlanmak için Azure Özel Bağlantı kullanmayı destekler. Ancak, Azure İzleyici'de açık Özel Bağlantı modunu kullanmanız gerekir. Daha fazla bilgi için bkz. Özel Bağlantı erişim modları: Yalnızca özel ve Aç.

Gerekli genel İnternet erişimi

Azure Machine Learning, genel İnternet'e hem gelen hem de giden erişimi gerektirir. Aşağıdaki tablolarda, gerekli erişime ve hangi amaca hizmet yaptığına ilişkin bir genel bakış sağlanır. ile biten .regionhizmet etiketleri için değerini, çalışma alanınızı içeren Azure bölgesiyle değiştirin region . Örneğin, Storage.westus:

İpucu

Gerekli sekmede gerekli gelen ve giden yapılandırma listelenir. Durum sekmesinde, etkinleştirmek isteyebileceğiniz belirli yapılandırmalar için gereken isteğe bağlı gelen ve giden yapılandırmalar listelenir.

| Yön | Protokol & ports |

Hizmet etiketi | Purpose |

|---|---|---|---|

| Giden | TCP: 80, 443 | AzureActiveDirectory |

Microsoft Entra ID'yi kullanan kimlik doğrulaması. |

| Giden | TCP: 443, 18881 UDP: 5831 |

AzureMachineLearning |

Azure Machine Learning hizmetlerini kullanma. Not defterlerindeki Python intellisense, 18881 numaralı bağlantı noktasını kullanır. Azure Machine Learning işlem örneği oluşturma, güncelleştirme ve silme işlemleri 5831 numaralı bağlantı noktasını kullanır. |

| Giden | ANY: 443 | BatchNodeManagement.region |

Azure Machine Learning işlem örnekleri/kümeleri için Azure Batch arka ucuyla iletişim. |

| Giden | TCP: 443 | AzureResourceManager |

Azure Machine Learning, Azure CLI ve Azure Machine Learning SDK'sı ile Azure kaynakları oluşturma. |

| Giden | TCP: 443 | Storage.region |

İşlem kümesi ve işlem örneği için Azure Depolama Hesabında depolanan verilere erişin. Bu giden üzerinden veri sızdırmayı önleme hakkında bilgi için bkz . Veri sızdırma koruması. |

| Giden | TCP: 443 | AzureFrontDoor.FrontEnd* 21Vianet tarafından sağlanan Microsoft Azure'da gerekli değildir. |

Azure Machine Learning stüdyosu için genel giriş noktası. AutoML için görüntüleri ve ortamları depolayın. Bu giden üzerinden veri sızdırmayı önleme hakkında bilgi için bkz . Veri sızdırma koruması. |

| Giden | TCP: 443 | MicrosoftContainerRegistry.regionBu etiketin etikete AzureFrontDoor.FirstParty bağımlılığı olduğunu unutmayın |

Microsoft tarafından sağlanan docker görüntülerine erişin. Azure Kubernetes Service için Azure Machine Learning yönlendiricisinin kurulumu. |

İpucu

Hizmet etiketleri yerine IP adreslerine ihtiyacınız varsa aşağıdaki seçeneklerden birini kullanın:

- Azure IP Aralıkları ve Hizmet Etiketleri'nden bir liste indirin.

- Azure CLI az network list-service-tags komutunu kullanın.

- Azure PowerShell Get-AzNetworkServiceTag komutunu kullanın.

IP adresleri düzenli aralıklarla değişebilir.

Makine öğrenmesi projenizin gerektirdiği paketlerin yüklenmesi için Visual Studio Code'a ve Microsoft dışı sitelere giden trafiğe de izin vermeniz gerekebilir. Aşağıdaki tabloda makine öğrenmesi için yaygın olarak kullanılan depolar listelenir:

| Konak adı | Amaç |

|---|---|

anaconda.com*.anaconda.com |

Varsayılan paketleri yüklemek için kullanılır. |

*.anaconda.org |

Depo verilerini almak için kullanılır. |

pypi.org |

Varsa, varsayılan dizinden bağımlılıkları listelemek için kullanılır ve kullanıcı ayarları dizinin üzerine yazılmaz. Dizinin üzerine yazılırsa, dizinine de izin *.pythonhosted.orgvermelisiniz. |

cloud.r-project.org |

R geliştirmesi için CRAN paketleri yüklenirken kullanılır. |

*.pytorch.org |

PyTorch tabanlı bazı örnekler tarafından kullanılır. |

*.tensorflow.org |

Tensorflow tabanlı bazı örnekler tarafından kullanılır. |

code.visualstudio.com |

Visual Studio Code masaüstünü indirmek ve yüklemek için gereklidir. Bu, Visual Studio Code Web için gerekli değildir. |

update.code.visualstudio.com*.vo.msecnd.net |

Bir kurulum betiği aracılığıyla işlem örneğine yüklenen Visual Studio Code sunucu bitlerini almak için kullanılır. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Visual Studio Code uzantılarını indirmek ve yüklemek için gereklidir. Bu konaklar, Visual Studio Code için Azure ML uzantısı tarafından sağlanan İşlem Örneklerine uzak bağlantıyı etkinleştirir. Daha fazla bilgi için bkz. Visual Studio Code'da Azure Machine Learning işlem örneğine bağlanma. |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

İşlem örneğine yüklenen websocket sunucu bitlerini almak için kullanılır. Websocket sunucusu, Visual Studio Code istemcisinden (masaüstü uygulaması) gelen istekleri işlem örneğinde çalışan Visual Studio Code sunucusuna iletmek için kullanılır. |

Not

Azure Machine Learning VS Code uzantısını kullanırken uzak işlem örneği, uzantının gerektirdiği paketleri yüklemek için genel depolara erişim gerektirir. İşlem örneği bu genel depolara veya İnternet'e erişmek için bir ara sunucu gerektiriyorsa, işlem örneğinin dosyasında ve HTTPS_PROXY ortam değişkenlerini ~/.bashrc ayarlamanız ve dışarı aktarmanız HTTP_PROXY gerekir. Bu işlem, özel bir betik kullanılarak sağlama zamanında otomatikleştirilebilir.

Azure Machine Learning ile Azure Kubernetes Service (AKS) kullanırken AKS sanal asına şu trafiğe izin verin:

- Azure Kubernetes Service'te çıkış trafiğini kısıtlama makalesinde açıklandığı gibi AKS için genel gelen/giden gereksinimleri.

- mcr.microsoft.com giden .

- Aks kümesine model dağıtırken ML modellerini Azure Kubernetes Service'e dağıtma makalesindeki yönergeleri kullanın.

Güvenlik duvarı çözümü kullanma hakkında bilgi için bkz . Gerekli giriş ve çıkış iletişimlerini yapılandırma.

Özel uç nokta ile çalışma alanının güvenliğini sağlama

Azure Özel Bağlantı özel uç nokta kullanarak çalışma alanınıza bağlanmanızı sağlar. Özel uç nokta, sanal ağınızdaki özel IP adresleri kümesidir. Daha sonra çalışma alanınıza erişimi yalnızca özel IP adresleri üzerinden gerçekleşecek şekilde sınırlayabilirsiniz. Özel uç nokta, veri sızdırma riskini azaltmaya yardımcı olur.

Çalışma alanınız için özel uç nokta yapılandırma hakkında daha fazla bilgi için bkz . Özel uç nokta yapılandırma.

Uyarı

Çalışma alanının özel uç noktalarla güvenliğini sağlamak, uçtan uca güvenliği tek başına sağlamaz. Çözümünüzün tek tek bileşenlerinin güvenliğini sağlamak için bu makalenin geri kalanındaki adımları ve sanal ağ serisini izlemeniz gerekir. Örneğin, çalışma alanı için özel bir uç nokta kullanıyorsanız ancak Azure Depolama Hesabınız sanal ağın arkasında değilse, çalışma alanı ile depolama arasındaki trafik güvenlik için sanal ağı kullanmaz.

Azure depolama hesaplarının güvenliğini sağlama

Azure Machine Learning, özel uç nokta veya hizmet uç noktası kullanacak şekilde yapılandırılmış depolama hesaplarını destekler.

Azure portalında Azure Depolama Hesabını seçin.

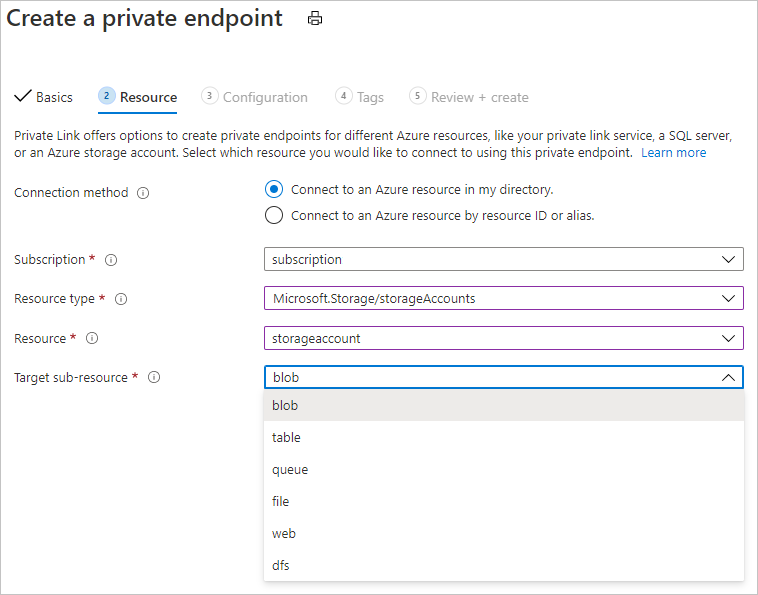

Aşağıdaki depolama kaynakları için özel uç noktalar eklemek üzere Azure Depolama için özel uç noktaları kullanma bölümünde yer alan bilgileri kullanın:

- Blob

- Dosya

- Kuyruk - Yalnızca Bir Azure Machine Learning işlem hattında Batch uç noktalarını veya ParallelRunStep'i kullanmayı planlıyorsanız gereklidir.

- Tablo - Yalnızca Bir Azure Machine Learning işlem hattında Batch uç noktalarını veya ParallelRunStep'i kullanmayı planlıyorsanız gereklidir.

İpucu

Varsayılan depolama alanı olmayan bir depolama hesabını yapılandırırken, eklemek istediğiniz depolama hesabına karşılık gelen Hedef alt kaynak türünü seçin.

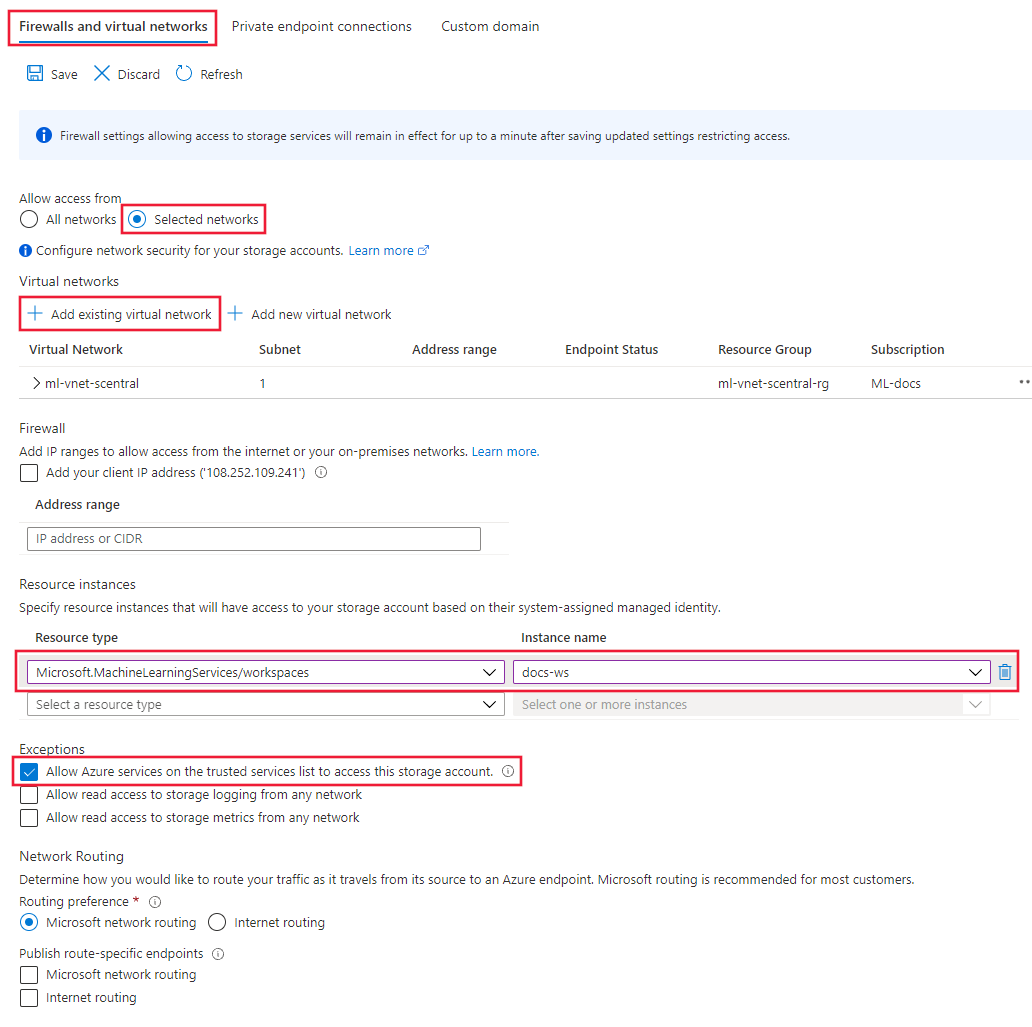

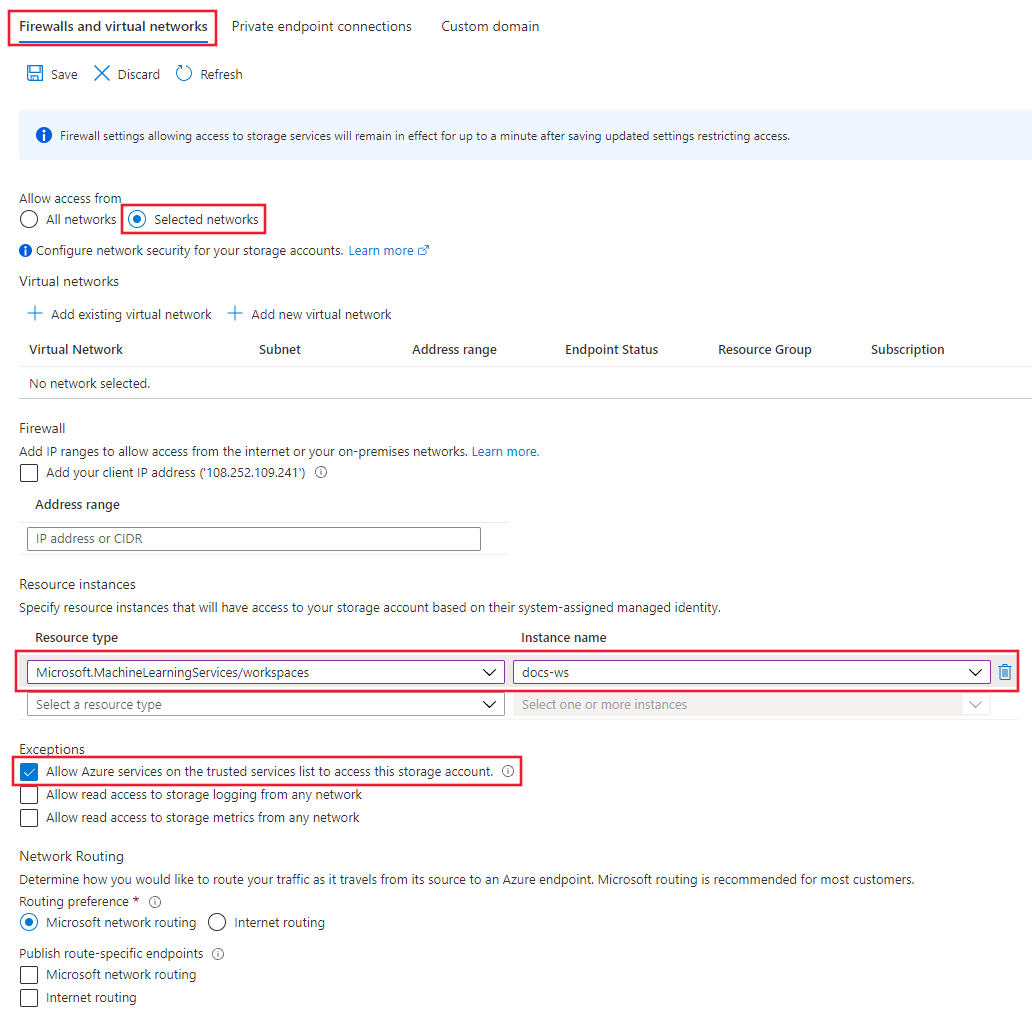

Depolama kaynakları için özel uç noktaları oluşturduktan sonra, depolama hesabı için Ağ altında Güvenlik duvarları ve sanal ağlar sekmesini seçin.

Seçili ağlar'ı seçin ve kaynak örnekleri'nin altında Kaynak türü olarak seçin

Microsoft.MachineLearningServices/Workspace. Örnek adını kullanarak çalışma alanınızı seçin. Daha fazla bilgi için bkz . Sistem tarafından atanan yönetilen kimliğe göre güvenilen erişim.İpucu

Alternatif olarak, güvenilen hizmetler listesinden Azure hizmetlerine izin ver'i seçerek güvenilen hizmetlerden erişime daha geniş bir şekilde izin vermek için bu depolama hesabına erişebilirsiniz. Daha fazla bilgi için bkz. Azure Depolama güvenlik duvarlarını ve sanal ağları yapılandırma.

Yapılandırmayı kaydetmek için Kaydet'i seçin.

İpucu

Özel uç nokta kullanırken anonim erişimi de devre dışı bırakabilirsiniz. Daha fazla bilgi için bkz . Anonim erişime izin verme.

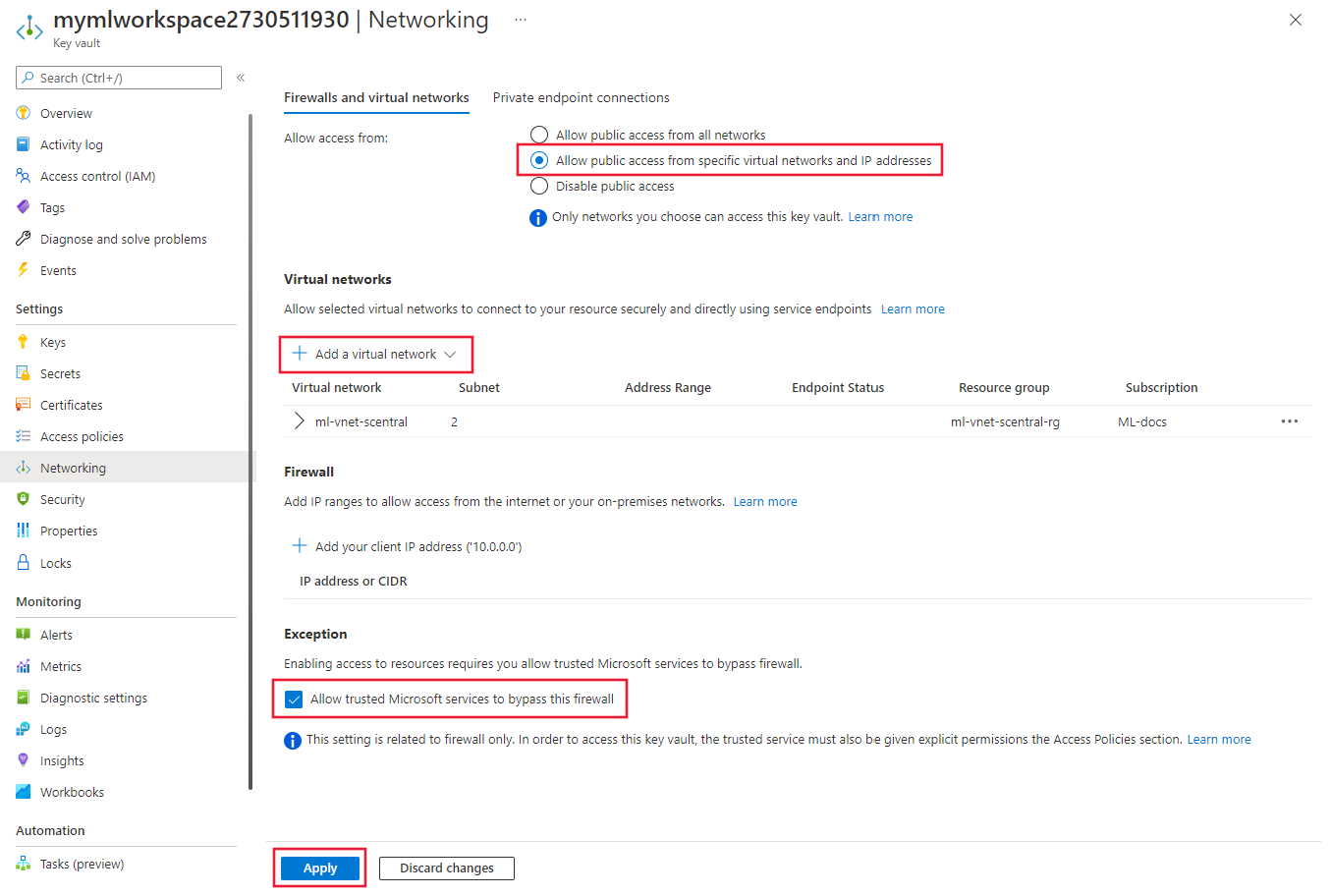

Azure Key Vault'un güvenliğini sağlama

Azure Machine Learning, aşağıdaki kimlik bilgilerini depolamak için ilişkili bir Key Vault örneği kullanır:

- İlişkili depolama hesabı bağlantı dizesi

- Azure Container Repository örneklerinin parolaları

- Veri depolarına Bağlan dizeleri

Azure anahtar kasası özel uç nokta veya hizmet uç noktası kullanacak şekilde yapılandırılabilir. Sanal ağın arkasındaki Azure Key Vault ile Azure Machine Learning deneme özelliklerini kullanmak için aşağıdaki adımları kullanın:

İpucu

Anahtar kasasının çalışma alanıyla aynı sanal ağda olmasını öneririz, ancak eşlenmiş bir sanal ağda olabilir.

Azure Key Vault ile özel uç nokta kullanma hakkında bilgi için bkz. Key Vault'ı Azure Özel Bağlantı ile tümleştirme.

Azure Container Registry (ACR) Hizmetini Etkinleştirme

İpucu

Çalışma alanını oluştururken mevcut bir Azure Container Registry kullanmadıysanız, mevcut olmayabilir. Varsayılan olarak, çalışma alanı ihtiyaç duyana kadar bir ACR örneği oluşturmaz. Bir model oluşturmaya zorlamak için, bu bölümdeki adımları kullanmadan önce çalışma alanınızı kullanarak modeli eğitin veya dağıtın.

Azure Container Registry, özel uç nokta kullanacak şekilde yapılandırılabilir. Çalışma alanınızı sanal ağdayken ACR kullanacak şekilde yapılandırmak için aşağıdaki adımları kullanın:

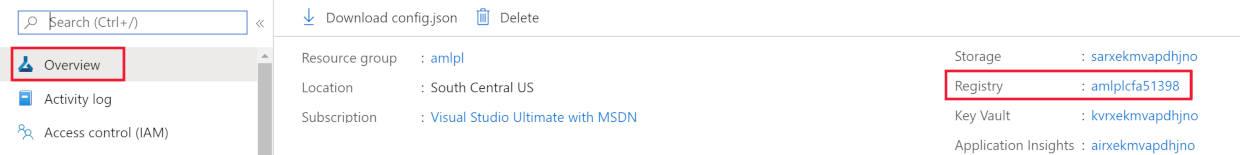

Aşağıdaki yöntemlerden birini kullanarak çalışma alanınız için Azure Container Registry'nin adını bulun:

ŞUNUN IÇIN GEÇERLIDIR:

Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)Azure CLI için Machine Learning uzantısı v2'yi yüklediyseniz, çalışma alanı bilgilerini göstermek için komutunu kullanabilirsiniz

az ml workspace show. v1 uzantısı bu bilgileri döndürmez.az ml workspace show -n yourworkspacename -g resourcegroupname --query 'container_registry'Bu komut, benzeri

"/subscriptions/{GUID}/resourceGroups/{resourcegroupname}/providers/Microsoft.ContainerRegistry/registries/{ACRname}"bir değer döndürür. Dizenin son bölümü, çalışma alanının Azure Container Registry adıdır.Bağlan özel olarak Azure Container Registry'de yer alan adımları kullanarak sanal ağınıza erişimi sınırlayın. Sanal ağı eklerken Azure Machine Learning kaynaklarınız için sanal ağı ve alt ağı seçin.

Çalışma alanı için ACR'yi Güvenilen hizmetler tarafından erişime izin ver olarak yapılandırın.

Azure Machine Learning işlem kümesi oluşturma. Bu küme, ACR bir sanal ağın arkasındayken Docker görüntüleri oluşturmak için kullanılır. Daha fazla bilgi için bkz . İşlem kümesi oluşturma.

İşlem kümesini kullanarak Docker görüntüleri oluşturmak üzere çalışma alanını yapılandırmak için aşağıdaki yöntemlerden birini kullanın.

Önemli

Görüntü derlemeleri için işlem kümesi kullanılırken aşağıdaki sınırlamalar geçerlidir:

- Yalnızca CPU SKU'su desteklenir.

- Genel IP adresi olmadan yapılandırılmış bir işlem kümesi kullanıyorsanız, kümenin genel İnternet'e erişmesi için bir yol sağlamanız gerekir. Microsoft Container Registry'de depolanan görüntülere, Pypi, Conda'ya yüklenen paketlere vb. erişirken İnternet erişimi gereklidir. İnternet'e erişmek için genel IP'ye ulaşmak için Kullanıcı Tanımlı Yönlendirme 'yi (UDR) yapılandırmanız gerekir. Örneğin, güvenlik duvarınızın genel IP'sini veya genel IP ile Sanal Ağ NAT kullanabilirsiniz. Daha fazla bilgi için bkz . Sanal ağda güvenli bir şekilde eğitim yapma.

Derleme işlemini ayarlamak için komutunu kullanabilirsiniz

az ml workspace update. Komutu, makine öğrenmesi için hem v1 hem de v2 Azure CLI uzantıları için aynıdır. Aşağıdaki komutta öğesini çalışma alanınızın adıyla,myresourcegroupçalışma alanını içeren kaynak grubuyla vemycomputeclusterişlem kümesi adıyla değiştirinmyworkspace:az ml workspace update --name myworkspace --resource-group myresourcegroup --image-build-compute mycomputecluster

İpucu

Görüntü derleme işlemlerinizi bir işlem kümesi kullanacak şekilde yapılandırdıysanız ve bu kararı tersine çevirmek istiyorsanız, aynı komutu yürüterek image-build-compute başvurusunu boş bırakın:

az ml workspace update --name myworkspace --resource-group myresourcegroup --image-build-compute ''

İpucu

ACR bir sanal ağın arkasındayken, sanal ağa genel erişimi de devre dışı bırakabilirsiniz.

Azure İzleyici ve Uygulama Analizler güvenliğini sağlama

Azure İzleyici ve çalışma alanının Uygulama Analizler örneğinde ağ yalıtımını etkinleştirmek için aşağıdaki adımları kullanın:

Application Insights kaynağınızı Azure portalında açın. Genel Bakış sekmesinin Çalışma Alanı özelliği olabilir veya olmayabilir. Özelliği yoksa 2. adımı gerçekleştirin. Varsa, doğrudan 3. adıma geçebilirsiniz.

İpucu

Yeni çalışma alanları varsayılan olarak çalışma alanı tabanlı bir Uygulama Analizler kaynağı oluşturur. Çalışma alanınız yakın zamanda oluşturulduysa, 2. adımı gerçekleştirmeniz gerekmez.

Çalışma alanınız için Uygulama Analizler örneğini yükseltin. Yükseltme adımları için bkz. Çalışma alanı tabanlı Uygulama Analizler kaynaklarına geçiş.

Azure İzleyici Özel Bağlantı Kapsamı oluşturun ve 1. adımdaki Application Analizler örneğini kapsama ekleyin. Daha fazla bilgi için bkz . Azure İzleyici özel bağlantınızı yapılandırma.

Çalışma alanınıza güvenli bir şekilde bağlanma

Sanal ağın arkasında güvenliği sağlanan bir çalışma alanına bağlanmak için aşağıdaki yöntemlerden birini kullanın:

Azure VPN ağ geçidi - Şirket içi ağları özel bağlantı üzerinden sanal ağa Bağlan. Bağlan, genel İnternet üzerinden yapılır. Kullanabileceğiniz iki tür VPN ağ geçidi vardır:

- Noktadan siteye: Her istemci bilgisayar sanal ağa bağlanmak için bir VPN istemcisi kullanır.

- Siteden siteye: VPN cihazı sanal ağı şirket içi ağınıza bağlar.

ExpressRoute - Şirket içi ağları özel bağlantı üzerinden buluta Bağlan. Bağlan, bir bağlantı sağlayıcısı kullanılarak yapılır.

Azure Bastion - Bu senaryoda sanal ağ içinde bir Azure Sanal Makinesi (bazen atlama kutusu olarak adlandırılır) oluşturursunuz. Ardından Azure Bastion kullanarak VM'ye bağlanırsınız. Bastion, yerel web tarayıcınızdan RDP veya SSH oturumu kullanarak VM'ye bağlanmanızı sağlar. Ardından atlama kutusunu geliştirme ortamınız olarak kullanırsınız. Sanal ağın içinde olduğundan çalışma alanına doğrudan erişebilir. Atlama kutusu kullanma örneği için bkz . Öğretici: Güvenli çalışma alanı oluşturma.

Önemli

VPN ağ geçidi veya ExpressRoute kullanırken, şirket içi kaynaklarınız ve sanal ağ içindekiler arasında ad çözümlemesinin nasıl çalıştığını planlamanız gerekir. Daha fazla bilgi için bkz . Özel DNS sunucusu kullanma.

Çalışma alanına bağlanırken sorun yaşıyorsanız bkz . Güvenli çalışma alanı bağlantısı sorunlarını giderme.

Çalışma alanı tanılamaları

Azure Machine Learning stüdyosu veya Python SDK'sından çalışma alanınızda tanılama çalıştırabilirsiniz. Tanılama çalıştırıldıktan sonra algılanan sorunların listesi döndürülür. Bu liste olası çözümlerin bağlantılarını içerir. Daha fazla bilgi için bkz . Çalışma alanı tanılamasını kullanma.

Çalışma alanına genel erişim

Önemli

Bu, Azure Machine Learning için desteklenen bir yapılandırma olsa da, Microsoft bunu önermez. Üretimde kullanmadan önce bu yapılandırmayı güvenlik ekibinizle doğrulamanız gerekir.

Bazı durumlarda, genel ağdan çalışma alanına erişime izin vermeniz gerekebilir (çalışma alanınıza güvenli bir şekilde bağlanma bölümünde ayrıntılarıyla belirtilen yöntemleri kullanarak sanal ağ üzerinden bağlanmadan). Genel İnternet üzerinden erişimin güvenliği TLS kullanılarak sağlanır.

Çalışma alanına genel ağ erişimini etkinleştirmek için aşağıdaki adımları kullanın:

- Çalışma alanının özel uç noktasını yapılandırdıktan sonra çalışma alanına genel erişimi etkinleştirin.

- Azure Depolama güvenlik duvarını, genel İnternet üzerinden bağlanan istemcilerin IP adresiyle iletişime izin verecek şekilde yapılandırın. İstemcilerin statik IP'leri yoksa izin verilen IP adresini değiştirmeniz gerekebilir. Örneğin, Veri Bilimci biri evden çalışıyorsa ve sanal ağa VPN bağlantısı kuramıyorsa.

Sonraki adımlar

Bu makale, Azure Machine Learning iş akışının güvenliğini sağlama serisinin bir parçasıdır. Bu serideki diğer makalelere bakın:

- Sanal ağa genel bakış

- Eğitim ortamının güvenliğini sağlama

- Çıkarım ortamının güvenliğini sağlama

- Stüdyo işlevselliğini etkinleştirme

- Özel DNS kullanma

- Güvenlik duvarı kullanma

- Öğretici: Güvenli çalışma alanı oluşturma

- Öğretici: Şablon kullanarak güvenli çalışma alanı oluşturma

- API platformu ağ yalıtımı