Azure erişim yönetimini başkalarına devretme

Azure rol tabanlı erişim denetiminde (Azure RBAC) Azure kaynaklarına erişim vermek için Azure rolleri atarsınız. Örneğin, bir kullanıcının abonelikte web siteleri oluşturması ve yönetmesi gerekiyorsa, Web Sitesi Katkıda Bulunanı rolünü atarsınız.

Azure kaynaklarına erişim vermek için Azure rolleri atamak yaygın bir görevdir. Yönetici olarak, başka birine temsilci olarak vermek istediğiniz erişim izni vermek için çeşitli istekler alabilirsiniz. Ancak, temsilcinin yalnızca işini yapmak için gereken izinlere sahip olduğundan emin olmak istiyorsunuz. Bu makalede, rol atama yönetimini kuruluşunuzdaki diğer kullanıcılara devretmenin daha güvenli bir yolu açıklanmaktadır.

Rol atama yönetimi neden temsilci olarak atansın?

Rol ataması yönetimini başkalarına devretmek istemenize neden olabilecek bazı nedenler şunlardır:

- Kuruluşunuzda rol atamak için birkaç istek alırsınız.

- Kullanıcılar ihtiyaç duydukları rol atamasını beklerken engellenir.

- İlgili departmanları, ekipleri veya projeleri içindeki kullanıcılar, kimlerin erişmesi gerektiği hakkında daha fazla bilgiye sahiptir.

- Kullanıcıların Azure kaynakları oluşturma izinleri vardır, ancak bu kaynağı tam olarak kullanmak için ek bir rol ataması gerekir. Örneğin:

- Sanal makine oluşturma izni olan kullanıcılar, Sanal Makine Yönetici istrator Oturum Açma veya Sanal Makine Kullanıcı Oturumu Açma rolü olmadan sanal makinede hemen oturum açamaz. Yöneticiyi izleyerek bir oturum açma rolü atamak yerine, kullanıcının oturum açma rolünü kendilerine atayabilmesi daha verimli olur.

- Bir geliştiricinin Azure Kubernetes Service (AKS) kümesi ve Azure Container Registry (ACR) oluşturma izinleri vardır, ancak ACR'den görüntü çekebilmesi için yönetilen bir kimliğe AcrPull rolünü ataması gerekir. AcrPull rolünü atamak için bir yöneticiyi izlemek yerine, geliştiricinin rolü kendisi atayabilmesi daha verimlidir.

Şu anda rol ataması yönetimine nasıl temsilci atayabilirsiniz?

Sahip ve Kullanıcı Erişimi Yönetici istrator rolleri, kullanıcıların rol atamaları oluşturmasına olanak sağlayan yerleşik rollerdir. Bu rollerin üyeleri, abonelikteki herhangi bir kaynak için kimlerin yazma, okuma ve silme izinlerine sahip olabileceğine karar verebilir. Rol atama yönetimini başka bir kullanıcıya devretmek için, kullanıcıya Sahip veya Kullanıcı Erişimi Yönetici istrator rolünü atayabilirsiniz.

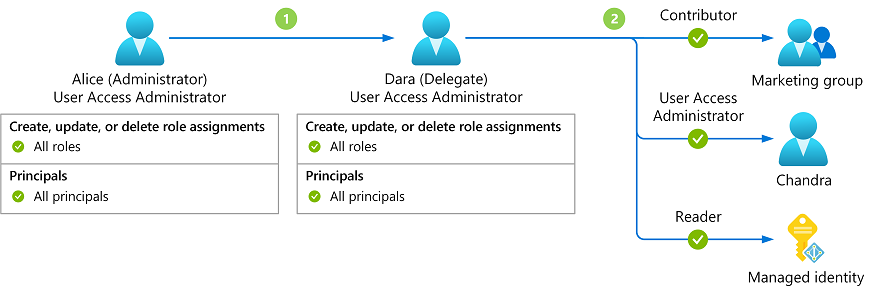

Aşağıdaki diyagramda Alice'in rol ataması sorumluluklarını Dara'ya nasıl devredebileceği gösterilmektedir. Belirli adımlar için bkz . Kullanıcıyı Azure aboneliğinin yöneticisi olarak atama.

- Alice, Kullanıcı Erişimi Yönetici istrator rolünü Dara'ya atar.

- Dara artık aynı kapsamdaki herhangi bir kullanıcı, grup veya hizmet sorumlusuna herhangi bir rol atayabilir.

Geçerli temsilci seçme yöntemiyle ilgili sorunlar nelerdir?

Kuruluşunuzdaki diğer kişilere rol atama yönetimi için temsilci seçmenin geçerli yöntemiyle ilgili birincil sorunlar aşağıdadır.

- Temsilcinin rol ataması kapsamında sınırsız erişimi vardır. Bu, sizi daha geniş bir saldırı yüzeyine sunan en az ayrıcalık ilkesini ihlal eder.

- Temsilci, kendi kapsamları içinde kendileri de dahil olmak üzere herhangi bir kullanıcıya herhangi bir rol atayabilir.

- Temsilci, Sahip veya Kullanıcı Erişimi Yönetici istratör rollerini başka bir kullanıcıya atayabilir ve bu roller diğer kullanıcılara atanabilir.

Sahip veya Kullanıcı Erişimi Yönetici istrator rollerini atamak yerine, temsilcinin rol atamaları oluşturma becerisini kısıtlamak daha güvenli bir yöntemdir.

Daha güvenli bir yöntem: Rol atama yönetimine koşullarla temsilci seçme

Rol atama yönetimine koşullarla temsilci seçmek, bir kullanıcının oluşturabileceği rol atamalarını kısıtlamanın bir yoludur. Önceki örnekte Alice, Dara'nın kendi adına bazı rol atamaları oluşturmasına izin verebilir, ancak tüm rol atamalarını oluşturmaz. Örneğin Alice, Dara'nın atayabileceği rolleri kısıtlayabilir ve Dara'nın rol atayabileceği sorumluları kısıtlayabilir. Koşullarla bu temsilci seçme bazen kısıtlanmış temsil olarak adlandırılır ve Azure öznitelik tabanlı erişim denetimi (Azure ABAC) koşulları kullanılarak uygulanır.

Bu video, rol atama yönetimine koşullarla birlikte temsilci seçmeye genel bir bakış sağlar.

Neden rol atama yönetimine koşullarla temsilci atansın?

Aşağıda, rol atama yönetimini koşullarla başkalarına devretmenin daha güvenli olmasının bazı nedenleri şunlardır:

- Temsilcinin oluşturmasına izin verilen rol atamalarını kısıtlayabilirsiniz.

- Temsilcinin başka bir kullanıcının rol atamasına izin vermesini engelleyebilirsiniz.

- Kuruluşunuzun en az ayrıcalıklı ilkelerine uyumluluğu zorunlu kılabilirsiniz.

- Bir hizmet hesabına tam izin vermek zorunda kalmadan Azure kaynaklarının yönetimini otomatikleştirebilirsiniz.

Koşullar örneği

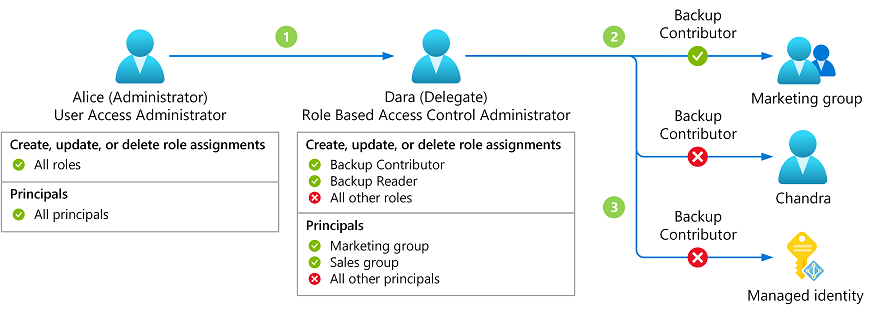

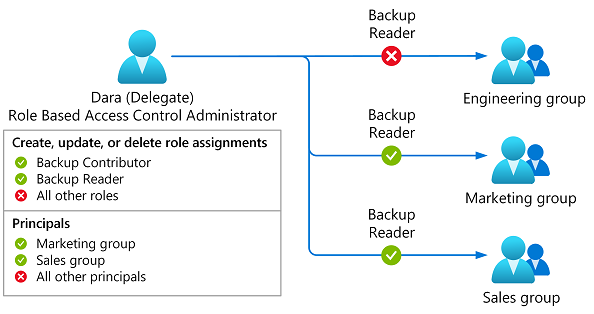

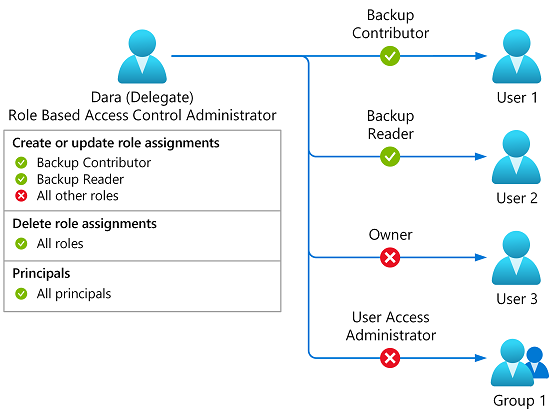

Alice'in bir abonelik için Kullanıcı Erişimi Yönetici istrator rolüne sahip bir yönetici olduğu bir örneği düşünün. Alice, Dara'ya belirli gruplar için belirli roller atama olanağı vermek istiyor. Alice, Dara'nın başka rol atama izinlerine sahip olmasını istemiyor. Aşağıdaki diyagramda Alice'in dara'ya rol ataması sorumluluklarını koşullarla nasıl devredebileceği gösterilmektedir.

- Alice, Rol Tabanlı Erişim Denetimi Yönetici istrator rolünü Dara'ya atar. Alice, Dara'nın Yalnızca Yedekleme Katkıda Bulunanı veya Yedekleme Okuyucusu rollerini Pazarlama ve Satış gruplarına atayabilmesi için koşullar ekler.

- Dara artık Pazarlama ve Satış gruplarına Yedekleme Katkıda Bulunanı veya Yedekleme Okuyucusu rollerini atayabilir.

- Dara başka roller atamayı veya farklı sorumlulara (kullanıcı veya yönetilen kimlik gibi) herhangi bir rol atamayı denerse rol ataması başarısız olur.

Rol Tabanlı Erişim Denetimi Yönetici istrator rolü

Rol Tabanlı Erişim Denetimi Yönetici istrator rolü, rol atama yönetimini başkalarına devretmek için tasarlanmış yerleşik bir roldür. En az ayrıcalık en iyi yöntemlerini izleyen Kullanıcı Erişimi Yönetici istrator'dan daha az izne sahiptir. Rol Tabanlı Erişim Denetimi Yönetici istrator rolü aşağıdaki izinlere sahiptir:

- Belirtilen kapsamda rol ataması oluşturma

- Belirtilen kapsamda rol atamasını silme

- Gizli diziler dışında tüm türlerdeki kaynakları okuma

- Destek bileti oluşturma ve güncelleştirme

Rol atamalarını kısıtlama yolları

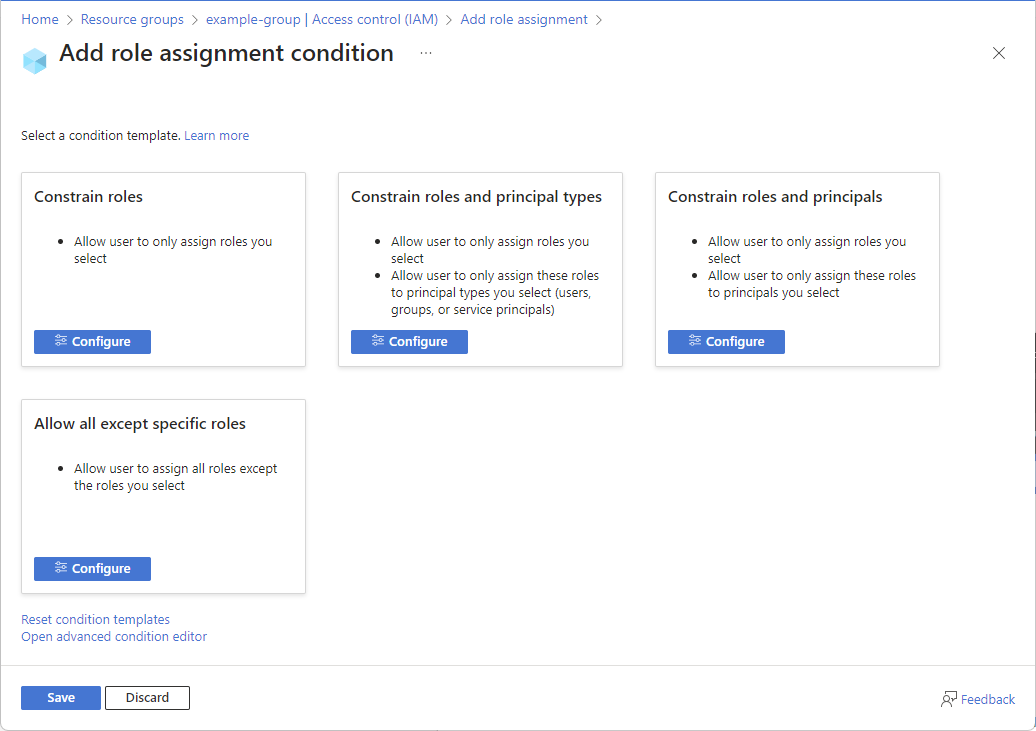

Rol atamalarının koşullarla kısıtlanması için kullanabileceği yöntemler aşağıdadır. Bu koşulları senaryonuza uyacak şekilde de birleştirebilirsiniz.

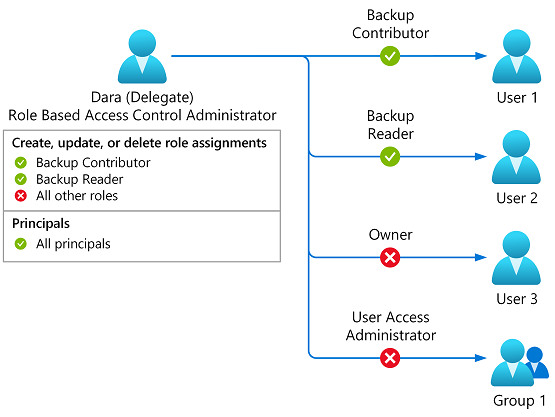

Atanabilecek rolleri kısıtlama

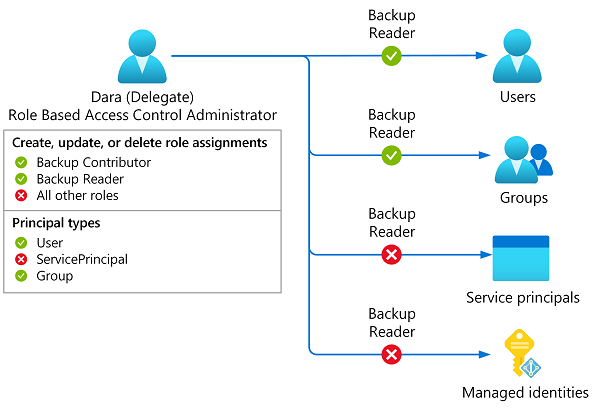

Rol atanabilecek rolleri ve sorumlu türlerini (kullanıcılar, gruplar veya hizmet sorumluları) kısıtlama

Rolleri ve atanabilecek belirli sorumluları kısıtlama

Rol ataması ekleme ve kaldırma eylemleri için farklı koşullar belirtme

Rol atama yönetimine koşullarla temsilci seçme

Rol atama yönetimine koşullarla temsilci atamak için, rolleri şu anda yaptığınız gibi atarsınız, ancak rol atamasına bir koşul da eklersiniz.

Temsilcinin ihtiyaç duyduğu izinleri belirleme

- Temsilci hangi rolleri atayabilir?

- Temsilci hangi tür sorumlulara rol atayabilir?

- Temsilci hangi sorumlulara rol atayabilir?

- Temsilci herhangi bir rol atamasını kaldırabilir mi?

Yeni rol ataması başlatma

Rol Tabanlı Erişim Denetimi Yönetici istrator rolünü seçin

Eylemi içeren

Microsoft.Authorization/roleAssignments/writeherhangi bir rolü seçebilirsiniz, ancak Rol Tabanlı Erişim Denetimi Yönetici istrator'ın daha az izni vardır.Temsilciyi seçin

Rol atama yönetimi için temsilci seçmek istediğiniz kullanıcıyı seçin.

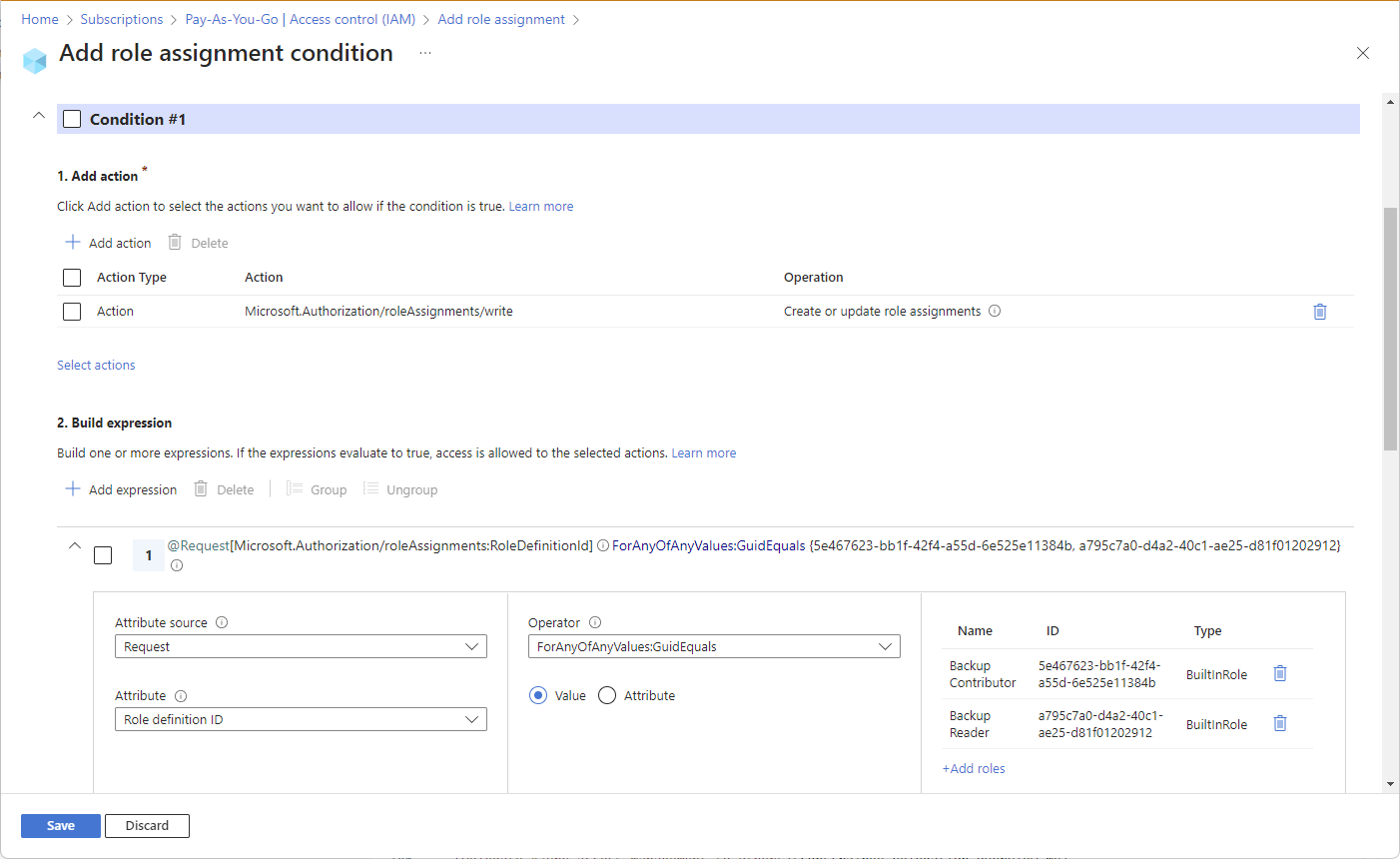

Koşul ekle

Koşul eklemenin birden çok yolu vardır. Örneğin, Azure portalında bir koşul şablonu, Azure portalındaki gelişmiş koşul düzenleyicisi, Azure PowerShell, Azure CLI, Bicep veya REST API'de bir koşul şablonu kullanabilirsiniz.

Koşul şablonları listesinden seçim yapın. Rolleri, sorumlu türlerini veya sorumluları belirtmek için Yapılandır'ı seçin.

Daha fazla bilgi için bkz . Azure rol atama yönetimini koşulları olan diğer kişilere devretme.

Temsilciye koşullu rol atama

Koşulunuzu belirttikten sonra rol atamasını tamamlayın.

Temsilciye başvurun

Temsilciye artık koşullara sahip roller atayabileceğini bildirin.

Koşulları olan yerleşik roller

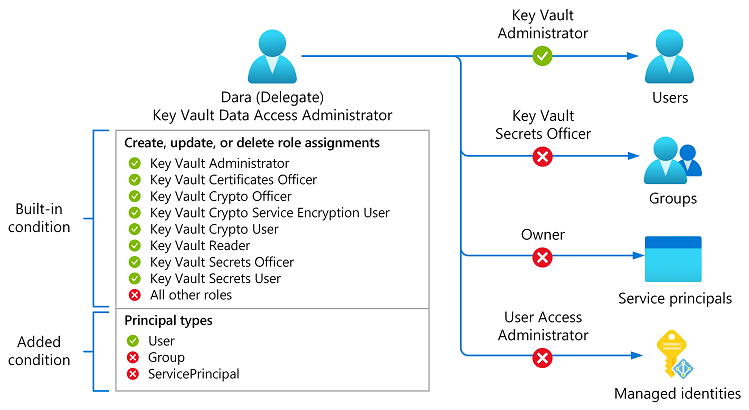

Key Vault Veri Erişimi Yönetici istrator ve Sanal Makine Veri Erişimi Yönetici istrator (önizleme) rolleri, rol atamalarını kısıtlamak için zaten yerleşik bir koşula sahiptir.

Key Vault Veri Erişimi Yönetici istrator rolü, Key Vault gizli dizilerine, sertifikalarına ve anahtarlarına erişimi yönetmenize olanak tanır. Sahip veya Kullanıcı Erişimi Yönetici istrator rolleri gibi ayrıcalıklı roller atama olanağı olmadan yalnızca erişim denetimine odaklanır. En az ayrıcalık ilkesine daha fazla uyum sağlamak için veri hizmetleri genelinde bekleyen şifrelemeyi yönetme gibi senaryolarda daha iyi görev ayrımı sağlar. Koşul, rol atamalarını aşağıdaki Azure Key Vault rolleriyle kısıtlar:

- Key Vault Yönetici istrator

- Key Vault Sertifika Yetkilisi

- Key Vault Şifreleme Yetkilisi

- Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısı

- Key Vault Şifreleme Kullanıcısı

- Key Vault Okuyucusu

- Key Vault Gizli DiziLeri Yetkilisi

- Key Vault Gizli Dizi Kullanıcısı

Key Vault Veri Erişimi Yönetici istrator rol atamasını daha da kısıtlamak istiyorsanız, anahtar kasası rollerine atanabilecek sorumlu türlerini (kullanıcılar, gruplar veya hizmet sorumluları) veya belirli sorumluları kısıtlamak için kendi koşulunuzu ekleyebilirsiniz.

Bilinen sorunlar

Rol atama yönetimine koşullarla temsilci atamayla ilgili bilinen sorunlar şunlardır:

- Privileged Identity Management kullanarak koşullarla rol atama yönetimi temsilcisi seçemezsiniz.

- Microsoft ile rol atamanız olamaz. Depolama veri eylemi ve GUID karşılaştırma işleci kullanan bir ABAC koşulu. Daha fazla bilgi için bkz . Azure RBAC sorunlarını giderme.

Lisans gereksinimleri

Bu özelliği kullanmak ücretsizdir ve Azure aboneliğinize dahildir.