birden çok Active Directory ormanıyla Azure Dosyalar kullanma

Birçok kuruluş, birden çok şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) ormanı olan ortamlarda SMB Azure dosya paylaşımları için kimlik tabanlı kimlik doğrulaması kullanmak istemektedir. Bu, özellikle satın alınan şirketin AD ormanlarının ana şirketin AD ormanlarından yalıtıldığı birleşme ve satın alma işlemleri sonrasında yaygın bir BT senaryosudur. Bu makalede orman güven ilişkilerinin nasıl çalıştığı açıklanır ve çok ormanlı kurulum ve doğrulama için adım adım yönergeler sağlanır.

Önemli

Azure rol tabanlı erişim denetimi (RBAC) kullanarak belirli Microsoft Entra kullanıcıları veya grupları için paylaşım düzeyi izinleri ayarlamak istiyorsanız, önce Microsoft Entra Bağlan kullanarak şirket içi AD hesaplarını Microsoft Entra Id ile eşitlemeniz gerekir. Aksi takdirde, varsayılan paylaşım düzeyi iznini kullanabilirsiniz.

Şunlara uygulanır

| Dosya paylaşımı türü | SMB | NFS |

|---|---|---|

| Standart dosya paylaşımları (GPv2), LRS/ZRS | ||

| Standart dosya paylaşımları (GPv2), GRS/GZRS | ||

| Premium dosya paylaşımları (filestorage), LRS/ZRS |

Önkoşullar

- Farklı ormanlara ve farklı sanal ağlara (VNETs) sahip iki AD DS etki alanı denetleyicisi

- Yönetim görevlerini gerçekleştirmek için yeterli AD izinleri (örneğin, Etki Alanı Yönetici)

- Azure RBAC kullanılıyorsa, her iki ormana da tek bir Microsoft Entra Bağlan Eşitleme sunucusu tarafından ulaşılabilir olması gerekir

Orman güven ilişkileri nasıl çalışır?

Azure Dosyalar şirket içi AD DS kimlik doğrulaması yalnızca depolama hesabının kayıtlı olduğu etki alanı hizmetinin AD ormanında desteklenir. Varsayılan olarak Azure dosya paylaşımlarına yalnızca tek bir ormandan AD DS kimlik bilgileriyle erişebilirsiniz. Azure dosya paylaşımınıza farklı bir ormandan erişmeniz gerekiyorsa bir orman güveni yapılandırmanız gerekir.

Orman güveni, bir ormandaki etki alanlarından herhangi birinde bulunan kullanıcıların diğer ormandaki etki alanlarından birinde kimlik doğrulaması yapmasına olanak tanıyan, iki AD ormanı arasındaki geçişli bir güvendir.

Çok ormanlı kurulum

Çok ormanlı bir kurulum yapılandırmak için aşağıdaki adımları gerçekleştireceğiz:

- Etki alanları arasında etki alanı bilgilerini ve sanal ağ bağlantılarını toplama

- Orman güveni oluşturma ve yapılandırma

- Kimlik tabanlı kimlik doğrulaması ve karma kullanıcı hesaplarını ayarlama

Etki alanı bilgilerini toplama

Bu alıştırmada, iki farklı ormana ve farklı VNET'lere sahip iki şirket içi AD DS etki alanı denetleyicimiz vardır.

| Orman | Etki alanı | Sanal ağ |

|---|---|---|

| Orman 1 | onpremad1.com | DomainServicesVNet WUS |

| Orman 2 | onpremad2.com | vnet2/iş yükleri |

Güven oluşturma ve yapılandırma

Orman 1'deki istemcilerin Orman 2'deki Azure Dosyalar etki alanı kaynaklarına erişmesini sağlamak için iki orman arasında bir güven oluşturmamız gerekir. Güveni oluşturmak için bu adımları izleyin.

Orman 2'ye etki alanına katılmış bir makinede oturum açın ve Active Directory Etki Alanı ve Güvenler konsolunu açın.

Yerel etki alanı onpremad2.com sağ tıklayın ve güvenler sekmesini seçin.

Yeni Güven Sihirbazı'nı başlatmak için Yeni Güvenler'i seçin.

Güven oluşturmak istediğiniz etki alanı adını belirtin (bu örnekte onpremad1.com) ve ardından İleri'yi seçin.

Güven Türü için Orman güveni'ne ve ardından İleri'ye tıklayın.

Not

Azure Dosyalar için yalnızca orman güvenleri desteklenir. Dış güvenler gibi diğer güven türleri desteklenmez.

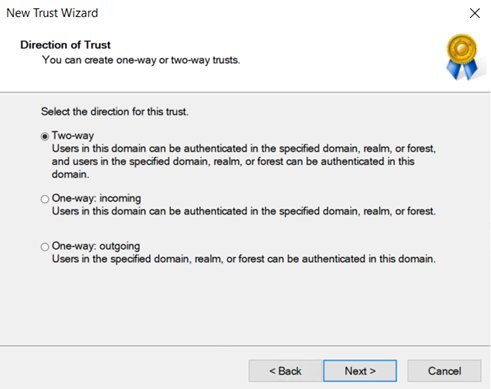

Güven Yönü için İki yönlü'leri ve ardından İleri'yi seçin.

Güven Tarafları için Yalnızca bu etki alanı'yı ve ardından İleri'yi seçin.

Belirtilen ormandaki kullanıcıların kimlik doğrulaması yerel ormandaki tüm kaynakları (orman genelinde kimlik doğrulaması) veya yalnızca seçtiğiniz kaynakları (seçmeli kimlik doğrulaması) kullanacak şekilde doğrulanabilir. Giden Güven Kimlik Doğrulama Düzeyi için, her iki orman da aynı kuruluşa ait olduğunda tercih edilen seçenek olan Orman genelinde kimlik doğrulaması'nı seçin. İleri'yi seçin.

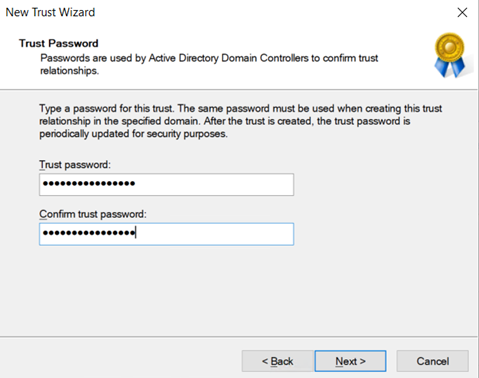

Güven için bir parola girin ve İleri'yi seçin. Belirtilen etki alanında bu güven ilişkisi oluşturulurken aynı parola kullanılmalıdır.

Güven ilişkisinin başarıyla oluşturulduğunu belirten bir ileti görmeniz gerekir. Güveni yapılandırmak için İleri'yi seçin.

Giden güveni onaylayın ve İleri'yi seçin.

Diğer etki alanından yönetici ayrıcalıklarına sahip bir kullanıcının kullanıcı adını ve parolasını girin.

Kimlik doğrulaması geçtikten sonra güven oluşturulur ve Belirtilen etki alanı onpremad1.com Güvenler sekmesinde listelendiğini görebilmeniz gerekir.

Kimlik tabanlı kimlik doğrulaması ve karma kullanıcı hesaplarını ayarlama

Güven oluşturulduktan sonra, her etki alanı için bir depolama hesabı ve SMB dosya paylaşımı oluşturmak, depolama hesaplarında AD DS kimlik doğrulamasını etkinleştirmek ve Microsoft Entra Id ile eşitlenmiş karma kullanıcı hesapları oluşturmak için bu adımları izleyin.

Azure portalında oturum açın ve onprem1sa ve onprem2sa gibi iki depolama hesabı oluşturun. En iyi performans için, depolama hesaplarını paylaşımlara erişmeyi planladığınız istemciler ile aynı bölgeye dağıtmanızı öneririz.

Not

İkinci bir depolama hesabı oluşturmak gerekli değildir. Bu yönergeler, farklı ormanlara ait depolama hesaplarına nasıl erişildiğini gösteren bir örnek göstermek içindir. Yalnızca bir depolama hesabınız varsa, ikinci depolama hesabı kurulum yönergelerini yoksayabilirsiniz.

Her depolama hesabında bir SMB Azure dosya paylaşımı oluşturun.

Microsoft Entra Bağlan Sync uygulamasını kullanarak şirket içi AD'nizi Microsoft Entra ID ile eşitleyin.

Orman 1'deki bir Azure VM'yi şirket içi AD DS'nize etki alanına ekleme. Etki alanına katılma hakkında bilgi için bkz . Bilgisayara Etki Alanına Katılma.

Orman 1 ile ilişkilendirilmiş depolama hesabında AD DS kimlik doğrulamasını etkinleştirin, örneğin onprem1sa. Bu işlem, azure depolama hesabını temsil etmek ve depolama hesabını onpremad1.com etki alanına eklemek için şirket içi AD'nizde onprem1sa adlı bir bilgisayar hesabı oluşturur. onpremad1.com için Active Directory Kullanıcıları ve Bilgisayarları bakarak depolama hesabını temsil eden AD kimliğinin oluşturulduğunu doğrulayabilirsiniz. Bu örnekte onprem1sa adlı bir bilgisayar hesabı görürsünüz.

Active Directory > onpremad1.com'ne giderek bir kullanıcı hesabı oluşturun. Kullanıcılar'a sağ tıklayın, Oluştur'u seçin, bir kullanıcı adı girin (örneğin, onprem1user) ve Parolanın süresi hiç dolmaz kutusunu işaretleyin (isteğe bağlı).

İsteğe bağlı: Paylaşım düzeyi izinleri atamak için Azure RBAC kullanmak istiyorsanız, Kullanıcıyı Microsoft Entra Bağlan kullanarak Microsoft Entra Kimliği ile eşitlemeniz gerekir. Normalde Microsoft Entra Bağlan Sync her 30 dakikada bir güncelleştirilir. Ancak, yükseltilmiş bir PowerShell oturumu açıp komutunu çalıştırarak

Start-ADSyncSyncCycle -PolicyType Deltabunu hemen eşitlemeye zorlayabilirsiniz. komutunu çalıştırarakImport-Module ADSyncönce AD Eşitleme modülünü yüklemeniz gerekebilir. Kullanıcının Microsoft Entra Id ile eşitlendiğini doğrulamak için, çok ormanlı kiracınızla ilişkili Azure aboneliğiyle Azure portalında oturum açın ve Microsoft Entra Id'yi seçin. Kullanıcıları Yönet'i > seçin ve eklediğiniz kullanıcıyı (örneğin, onprem1user) arayın. Şirket içi eşitleme etkinleştirildiğinde Evet olmalıdır.Azure RBAC rollerini veya varsayılan paylaşım düzeyi iznini kullanarak paylaşım düzeyi izinleri ayarlayın.

- Kullanıcı Microsoft Entra Id ile eşitlenmişse, kullanıcının dosya paylaşımını bağlayabilmesi için, şirket içi depolama hesabında onprem1user kullanıcısına paylaşım düzeyi izin (Azure RBAC rolü) verilmektedir. Bunu yapmak için, onprem1sa'da oluşturduğunuz dosya paylaşımına gidin ve Belirli Microsoft Entra kullanıcıları veya grupları için paylaşım düzeyi izinleri atama başlığındaki yönergeleri izleyin.

- Aksi takdirde, tüm kimliği doğrulanmış kimlikler için geçerli olan varsayılan bir paylaşım düzeyi izni kullanabilirsiniz.

Orman2 etki alanı onpremad2.com için 4-8 arası adımları yineleyin (depolama hesabı onprem2sa/user onprem2user). İkiden fazla ormanınız varsa, her orman için adımları yineleyin.

Dizin ve dosya düzeyi izinlerini yapılandırma (isteğe bağlı)

Çok ormanlı bir ortamda, her iki ormandaki kullanıcılar için dizin ve dosya düzeyi izinlerini yapılandırmak için icacls komut satırı yardımcı programını kullanın. Bkz . Windows ACL'lerini icacl'lerle yapılandırma.

icacl'ler Access reddedildi hatasıyla başarısız olursa, paylaşımı depolama hesabı anahtarıyla ilişkilendirerek dizin ve dosya düzeyinde izinleri yapılandırmak için bu adımları izleyin.

Mevcut paylaşım bağlamasını silin:

net use * /delete /yDepolama hesabı anahtarını kullanarak paylaşımı yeniden bağlayın:

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Orman1'deki istemciden Orman1'e katılmış depolama hesabında Orman2'dekikullanıcı için icacls izinlerini ayarlayın.

Not

Çok ormanlı bir ortamda ACL'leri yapılandırmak için Dosya Gezgini kullanmanızı önermeyiz. Depolama hesabına etki alanına katılmış ormana ait kullanıcıların Dosya Gezgini aracılığıyla ayarlanmış dosya/dizin düzeyi izinleri olsa da, depolama hesabına etki alanına katılmış olan aynı ormana ait olmayan kullanıcılar için çalışmaz.

Etki alanı soneklerini yapılandırma

Yukarıda açıklandığı gibi, Azure Dosyalar AD DS'ye kaydetme yöntemi, kimlik doğrulaması için AD DS'deki depolama hesabını temsil eden bir kimlik (varsayılan olarak bir bilgisayar hesabı da bir hizmet oturum açma hesabı olabilir) oluşturduğu normal bir dosya sunucusuyla neredeyse aynıdır. Tek fark, depolama hesabının kayıtlı hizmet asıl adının (SPN) etki alanı soneki ile eşleşmeyen file.core.windows.net ile bitmesidir. Farklı etki alanı soneki nedeniyle, çok ormanlı kimlik doğrulamasını etkinleştirmek için bir sonek yönlendirme ilkesi yapılandırmanız gerekir.

Son ek file.core.windows.net, belirli bir AD etki alanının soneki yerine tüm Azure Dosyalar kaynaklarının son eki olduğundan, istemcinin etki alanı denetleyicisi isteğin hangi etki alanına iletileceğini bilmez ve bu nedenle kaynağın kendi etki alanında bulunmadığı tüm isteklerde başarısız olur.

Örneğin, Orman 1'deki bir etki alanındaki kullanıcılar, Orman 2'deki bir etki alanına kayıtlı depolama hesabıyla dosya paylaşımına ulaşmak istediğinde, depolama hesabının hizmet sorumlusunun Orman 1'deki herhangi bir etki alanının soneki ile eşleşen bir son eki olmadığından bu otomatik olarak çalışmaz.

Aşağıdaki yöntemlerden birini kullanarak etki alanı soneklerini yapılandırabilirsiniz:

- Depolama hesabı sonekini değiştirme ve CNAME kaydı ekleme (önerilir- iki veya daha fazla ormanla çalışır)

- Özel ad soneki ve yönlendirme kuralı ekleme (ikiden fazla ormanla çalışmaz)

Depolama hesabı adı sonekini değiştirme ve CNAME kaydı ekleme

Etki alanı yönlendirme sorununu çözmek için Azure dosya paylaşımıyla ilişkili depolama hesabı adının son ekini değiştirebilir ve ardından yeni son eki depolama hesabının uç noktasına yönlendirmek için bir CNAME kaydı ekleyebilirsiniz. Bu yapılandırmayla, etki alanına katılmış istemciler herhangi bir ormana katılmış depolama hesaplarına erişebilir. Bu, iki veya daha fazla ormana sahip ortamlar için çalışır.

Örneğimizde onpremad1.com ve onpremad2.com etki alanları ve ilgili etki alanlarında SMB Azure dosya paylaşımlarıyla ilişkilendirilmiş depolama hesapları olarak onprem1sa ve onprem2sa var. Bu etki alanları, birbirlerinin ormanlarındaki kaynaklara erişmek için birbirine güvenen farklı ormanlarda yer alır. Her ormana ait istemcilerden her iki depolama hesabına da erişim izni vermek istiyoruz. Bunu yapmak için depolama hesabının SPN soneklerini değiştirmemiz gerekir:

onprem1sa.onpremad1.com -> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com -> onprem2sa.file.core.windows.net

Bu, onpremad1 veya onpremad2 içindeki istemcilerin söz konusu depolama hesabı için uygun kaynağı bulmak için onpremad1.com arama yapacaklarını bildiğinden, istemcilerin paylaşımı ile net use \\onprem1sa.onpremad1.com bağlamasına olanak tanır.

Bu yöntemi kullanmak için aşağıdaki adımları tamamlayın:

İki orman arasında güven oluşturduğunuzdan ve kimlik tabanlı kimlik doğrulaması ile karma kullanıcı hesaplarını önceki bölümlerde açıklandığı gibi ayarladığınızdan emin olun.

setspn aracını kullanarak depolama hesabının SPN'sini değiştirin. Aşağıdaki Active Directory PowerShell komutunu çalıştırarak bulabilirsiniz

<DomainDnsRoot>:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Active Directory DNS Yöneticisi'ni kullanarak bir CNAME girdisi ekleyin ve depolama hesabının katıldığı etki alanındaki her depolama hesabı için aşağıdaki adımları izleyin. Özel uç nokta kullanıyorsanız, özel uç nokta adıyla eşlemek için CNAME girdisini ekleyin.

Active Directory DNS Yöneticisi'ne gidin.

Etki alanınıza gidin (örneğin, onpremad1.com).

"İleriye Doğru Arama Bölgeleri" bölümüne gidin.

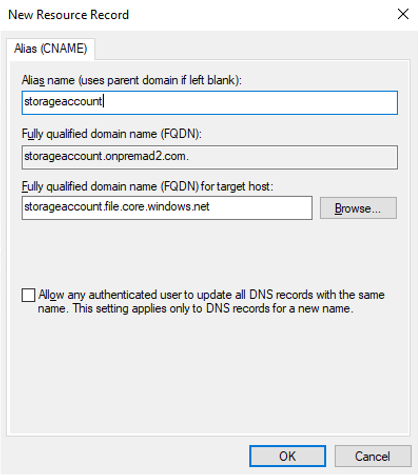

Etki alanınızın adını taşıyan düğümü seçin (örneğin, onpremad1.com) ve Yeni Diğer Ad 'a (CNAME) sağ tıklayın.

Diğer ad için depolama hesabı adınızı girin.

Tam etki alanı adı (FQDN) için , örneğin mystorageaccount.onpremad1.com girin

<domain-name><storage-account-name>.Hedef ana bilgisayar FQDN'sine .file.core.windows.net girin

<storage-account-name>Tamam'ı seçin.

Artık etki alanına katılmış istemcilerden herhangi bir ormana katılmış depolama hesaplarını kullanabilmeniz gerekir.

Not

FQDN'nin ana bilgisayar adı bölümünün yukarıda açıklandığı gibi depolama hesabı adıyla eşleştiğinden emin olun. Aksi takdirde erişim reddedildi hatası alırsınız: "Dosya adı, dizin adı veya birim etiketi söz dizimi yanlış." SMB oturumu kurulumu sırasında bir ağ izlemesi STATUS_OBJECT_NAME_INVALID (0xc0000033) iletisi gösterir.

Özel ad soneki ve yönlendirme kuralı ekleme

Depolama hesabı adı sonekini zaten değiştirdiyseniz ve önceki bölümde açıklandığı gibi bir CNAME kaydı eklediyseniz, bu adımı atlayabilirsiniz. DNS değişiklikleri yapmak veya depolama hesabı adı sonekini değiştirmek istemiyorsanız, özel bir sonek file.core.windows.net için Orman 1'den Orman 2'ye bir sonek yönlendirme kuralı yapılandırabilirsiniz.

Not

Ad soneki yönlendirmesinin yapılandırılması, yerel etki alanındaki kaynaklara erişim olanağını etkilemez. Yalnızca istemcinin, kaynak kendi etki alanında bulunamadığında sonekle eşleşen etki alanına isteği iletmesine izin vermek gerekir.

İlk olarak, Orman 2'ye yeni bir özel sonek ekleyin. Yapılandırmayı değiştirmek için uygun yönetim izinlerine sahip olduğunuzdan ve iki orman arasında güven oluşturduğunuzdan emin olun. Ardından aşağıdaki adımları izleyin:

- Orman 2'deki bir etki alanına katılmış bir makinede veya VM'de oturum açın.

- Active Directory Etki Alanı s ve Güvenler konsolunu açın.

- Active Directory Etki Alanı ve Güvenler'e sağ tıklayın.

- Özellikler'i ve ardından Ekle'yi seçin.

- UPN Soneki olarak "file.core.windows.net" ekleyin.

- Uygula'yı ve ardından Tamam'ı seçerek sihirbazı kapatın.

Ardından, Orman 1'e sonek yönlendirme kuralını ekleyerek Orman 2'ye yeniden yönlendirmesini sağlayın.

- Orman 1'de bir etki alanına katılmış bir makinede veya VM'de oturum açın.

- Active Directory Etki Alanı s ve Güvenler konsolunu açın.

- Dosya paylaşımına erişmek istediğiniz etki alanına sağ tıklayın, ardından Güvenler sekmesini seçin ve giden güvenlerden Orman 2 etki alanı'nı seçin.

- Özellikler'i ve ardından Ad SonEk Yönlendirmesi'ni seçin.

- "*.file.core.windows.net" soneki görüntülenip gösterilmediğini denetleyin. Aksi takdirde Yenile'yi seçin.

- "*.file.core.windows.net" öğesini ve ardından Etkinleştir ve Uygula'yı seçin.

Güvenin çalıştığını doğrulama

Şimdi Kerberos kimlik bilgileri önbelleğinin ve anahtar tablosunun içeriğini görüntülemek için klist komutunu çalıştırarak güvenin çalıştığını doğrulayacağız.

- Orman 1'de bir etki alanına katılmış bir makinede veya VM'de oturum açın ve bir Windows komut istemi açın.

- Orman 2'de etki alanına katılmış depolama hesabının kimlik bilgileri önbelleğini görüntülemek için aşağıdaki komutlardan birini çalıştırın:

- Depolama hesabı adı son ekini kullandıysanız ve CNAME kayıt yöntemi eklediyseniz şunu çalıştırın:

klist get cifs/onprem2sa.onpremad2.com - Özel ad son eki ve yönlendirme kuralı ekle yöntemini kullandıysanız şunu çalıştırın:

klist get cifs/onprem2sa.file.core.windows.net

- Depolama hesabı adı son ekini kullandıysanız ve CNAME kayıt yöntemi eklediyseniz şunu çalıştırın:

- Aşağıdakine benzer bir çıktı görmeniz gerekir. Klist çıkışı, etki alanı soneklerini yapılandırmak için kullandığınız yönteme göre biraz farklılık gösterir.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Orman 2'de bir etki alanına katılmış bir makinede veya VM'de oturum açın ve bir Windows komut istemi açın.

- Orman 1'de etki alanına katılmış depolama hesabının kimlik bilgileri önbelleğini görüntülemek için aşağıdaki komutlardan birini çalıştırın:

- Depolama hesabı adı son ekini kullandıysanız ve CNAME kayıt yöntemi eklediyseniz şunu çalıştırın:

klist get cifs/onprem1sa.onpremad1.com - Özel ad son eki ve yönlendirme kuralı ekle yöntemini kullandıysanız şunu çalıştırın:

klist get cifs/onprem1sa.file.core.windows.net

- Depolama hesabı adı son ekini kullandıysanız ve CNAME kayıt yöntemi eklediyseniz şunu çalıştırın:

- Aşağıdakine benzer bir çıktı görmeniz gerekir. Klist çıkışı, etki alanı soneklerini yapılandırmak için kullandığınız yönteme göre biraz farklılık gösterir.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Yukarıdaki çıkışı görürseniz işiniz biter. Bunu yapmazsanız, çok ormanlı kimlik doğrulamasının çalışmasını sağlamak için alternatif UPN sonekleri sağlamak için bu adımları izleyin.

Önemli

Bu yöntem yalnızca iki ormanı olan ortamlarda çalışır. İkiden fazla ormanınız varsa, etki alanı soneklerini yapılandırmak için diğer yöntemlerden birini kullanın.

İlk olarak, Orman 1'e yeni bir özel sonek ekleyin.

- Orman 1'de bir etki alanına katılmış bir makinede veya VM'de oturum açın.

- Active Directory Etki Alanı s ve Güvenler konsolunu açın.

- Active Directory Etki Alanı ve Güvenler'e sağ tıklayın.

- Özellikler'i ve ardından Ekle'yi seçin.

- "onprem1sa.file.core.windows.net" gibi alternatif bir UPN soneki ekleyin.

- Uygula'yı ve ardından Tamam'ı seçerek sihirbazı kapatın.

Ardından, Orman 2'ye sonek yönlendirme kuralını ekleyin.

- Orman 2'deki bir etki alanına katılmış bir makinede veya VM'de oturum açın.

- Active Directory Etki Alanı s ve Güvenler konsolunu açın.

- Dosya paylaşımına erişmek istediğiniz etki alanına sağ tıklayın, güvenler sekmesini seçin ve sonek yönlendirme adının eklendiği Orman 2'nin giden güvenini seçin.

- Özellikler'i ve ardından Ad SonEk Yönlendirmesi'ni seçin.

- "onprem1sa.file.core.windows.net" son ekinin gösterilip gösterilmediğini denetleyin. Aksi takdirde Yenile'yi seçin.

- "onprem1sa.file.core.windows.net" öğesini ve ardından Etkinleştir ve Uygula'yı seçin.

Sonraki adımlar

Daha fazla bilgi edinmek için şu kaynaklara bakın: