Kullanıcı VPN istemcileriyle bağlı sanal ağlardaki kaynaklara güvenli erişim sağlama

Bu makalede, noktadan siteye IKEv2 veya OpenVPN bağlantıları üzerinden Azure'daki kaynaklarınıza güvenli erişimi yönetmek için Sanal WAN ve Azure Güvenlik Duvarı kurallarını ve filtrelerini nasıl kullanacağınız gösterilmektedir. Bu yapılandırma, Azure kaynaklarına erişimi kısıtlamak veya Azure'daki kaynaklarınızın güvenliğini sağlamak istediğiniz uzak kullanıcılarınız varsa yararlıdır.

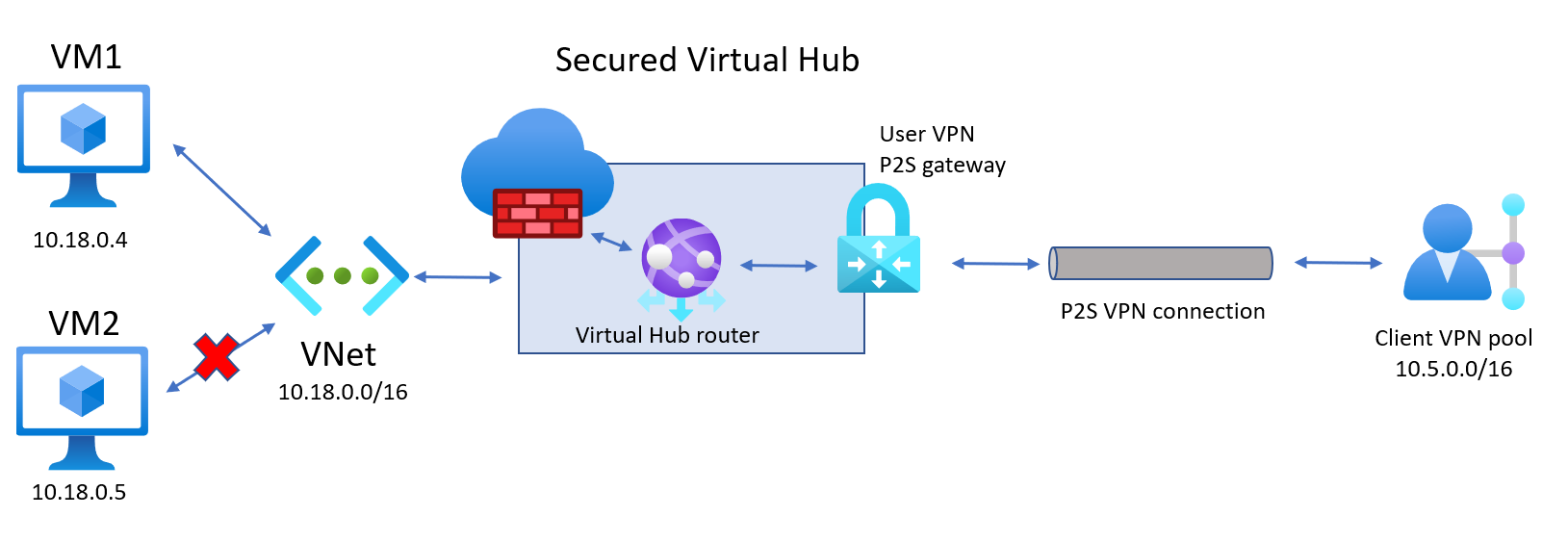

Bu makaledeki adımlar, Kullanıcı VPN istemcilerinin sanal hub'a bağlı uç sanal ağındaki (VM1) belirli bir kaynağa (VM2) erişmesine izin vermek için aşağıdaki diyagramda mimari oluşturmanıza yardımcı olur. Bu mimari örneğini temel bir kılavuz olarak kullanın.

Önkoşullar

Bir Azure aboneliğiniz var. Azure aboneliğiniz yoksa ücretsiz hesap oluşturun.

Bağlanmak istediğiniz bir sanal ağınız var.

- Şirket içi ağlarınızın alt ağlarından hiçbirinin bağlanmak istediğiniz sanal ağlarla çakışmadığını doğrulayın.

- Azure portalında sanal ağ oluşturmak için Hızlı Başlangıç makalesine bakın.

Sanal ağınızda mevcut sanal ağ geçidi olmamalıdır.

- Sanal ağınızda zaten ağ geçitleri (VPN veya ExpressRoute) varsa devam etmeden önce tüm ağ geçitlerini kaldırmanız gerekir.

- Bu yapılandırma, sanal ağların yalnızca Sanal WAN hub ağ geçidine bağlanmasını gerektirir.

Sanal hub özel adres alanınız için kullanmak istediğiniz IP adresi aralığına karar verin. Bu bilgiler sanal hub'ınızı yapılandırırken kullanılır. Sanal hub, Sanal WAN tarafından oluşturulan ve kullanılan bir sanal ağdır. Bir bölgedeki Sanal WAN ağınızın çekirdeğidir. Adres alanı aralığı belirli kurallara uymalıdır:

- Hub için belirttiğiniz adres aralığı, bağlandığınız mevcut sanal ağlardan hiçbiriyle çakışamaz.

- Adres aralığı, bağlandığınız şirket içi adres aralıklarıyla çakışamaz.

- Şirket içi ağ yapılandırmanızda bulunan IP adresi aralıklarını bilmiyorsanız, sizin için bu ayrıntıları sağlayabilecek biriyle eşgüdüm sağlayın.

- Kullanmak istediğiniz kimlik doğrulama yapılandırması için kullanılabilir değerlere sahipsiniz. Örneğin, RADIUS sunucusu, Microsoft Entra kimlik doğrulaması veya Sertifika oluştur ve dışarı aktar.

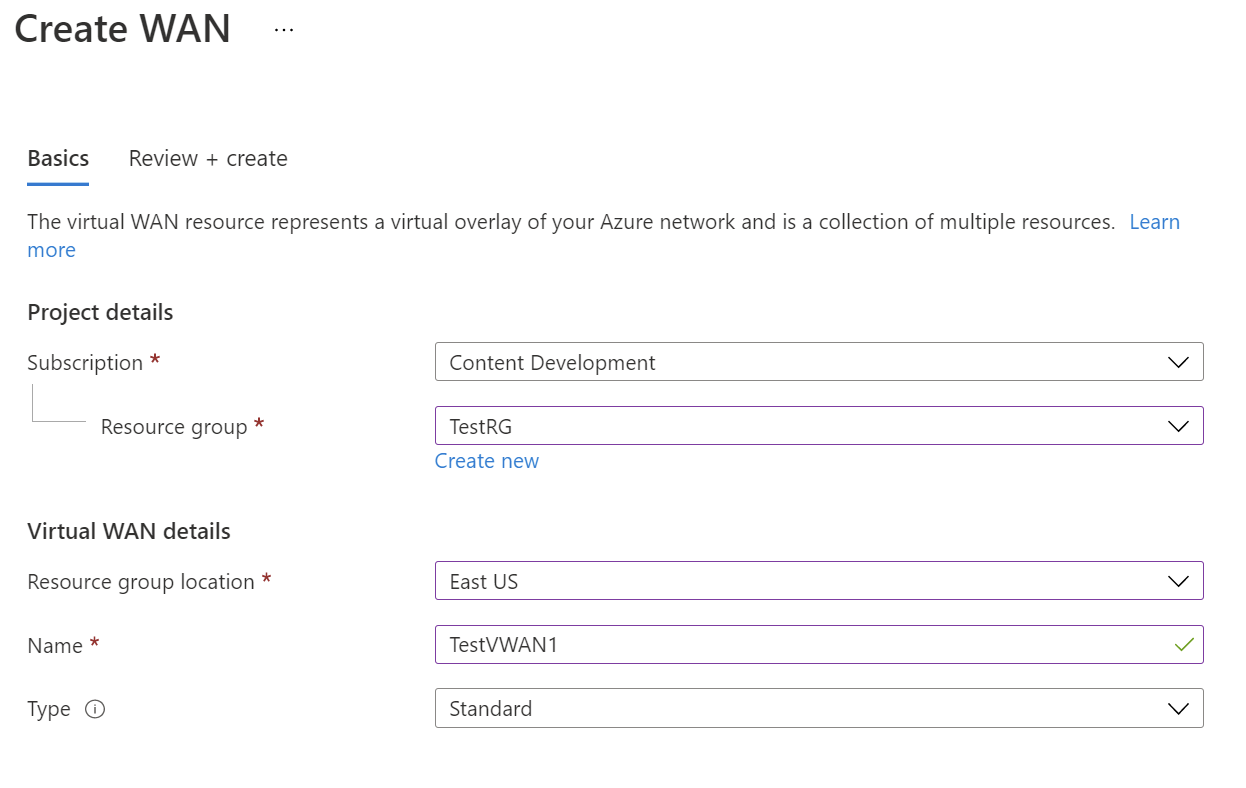

Sanal WAN oluşturma

Portalda, Kaynak ara çubuğuna arama kutusuna Sanal WAN yazın ve Enter tuşuna basın.

Sonuçlardan Sanal WAN seçin. Sanal WAN sayfasında + Oluştur'u seçerek WAN Oluştur sayfasını açın.

WAN Oluştur sayfasının Temel Bilgiler sekmesinde alanları doldurun. Örnek değerleri ortamınıza uygulanacak şekilde değiştirin.

- Abonelik: Kullanmak istediğiniz aboneliği seçin.

- Kaynak grubu: Yeni oluşturun veya var olanı kullanın.

- Kaynak grubu konumu: Açılan listeden bir kaynak konumu seçin. WAN genel bir kaynaktır ve belirli bir bölgede yaşamıyor. Ancak, oluşturduğunuz WAN kaynağını yönetmek ve bulmak için bir bölge seçmeniz gerekir.

- Ad: Sanal WAN'ınızı çağırmak istediğiniz Adı yazın.

- Tür: Temel veya Standart. Standart'ı seçin. Temel'i seçerseniz, Temel sanal WAN'lerin yalnızca Temel hub'lar içerebileceğini anlayın. Temel hub'lar yalnızca siteden siteye bağlantılar için kullanılabilir.

Alanları doldurmayı bitirdikten sonra, sayfanın en altında Gözden Geçir +Oluştur'u seçin.

Doğrulama geçtikten sonra Sanal WAN'ı oluşturmak için Oluştur'a tıklayın.

P2S yapılandırma parametrelerini tanımlama

Noktadan siteye (P2S) yapılandırması, uzak istemcileri bağlamak için parametreleri tanımlar. Bu bölüm, P2S yapılandırma parametrelerini tanımlamanıza ve ardından VPN istemci profili için kullanılacak yapılandırmayı oluşturmanıza yardımcı olur. İzlediğiniz yönergeler, kullanmak istediğiniz kimlik doğrulama yöntemine bağlıdır.

Kimlik doğrulama yöntemleri

Kimlik doğrulama yöntemini seçerken üç seçeneğiniz vardır. Her yöntemin belirli gereksinimleri vardır. Aşağıdaki yöntemlerden birini seçin ve adımları tamamlayın.

Microsoft Entra kimlik doğrulaması: Aşağıdakileri edinin:

- Microsoft Entra kiracınızda kayıtlı Azure VPN Kurumsal Uygulamasının Uygulama Kimliği.

- Veren. Örnek:

https://sts.windows.net/your-Directory-ID. - Microsoft Entra kiracısı. Örnek:

https://login.microsoftonline.com/your-Directory-ID.

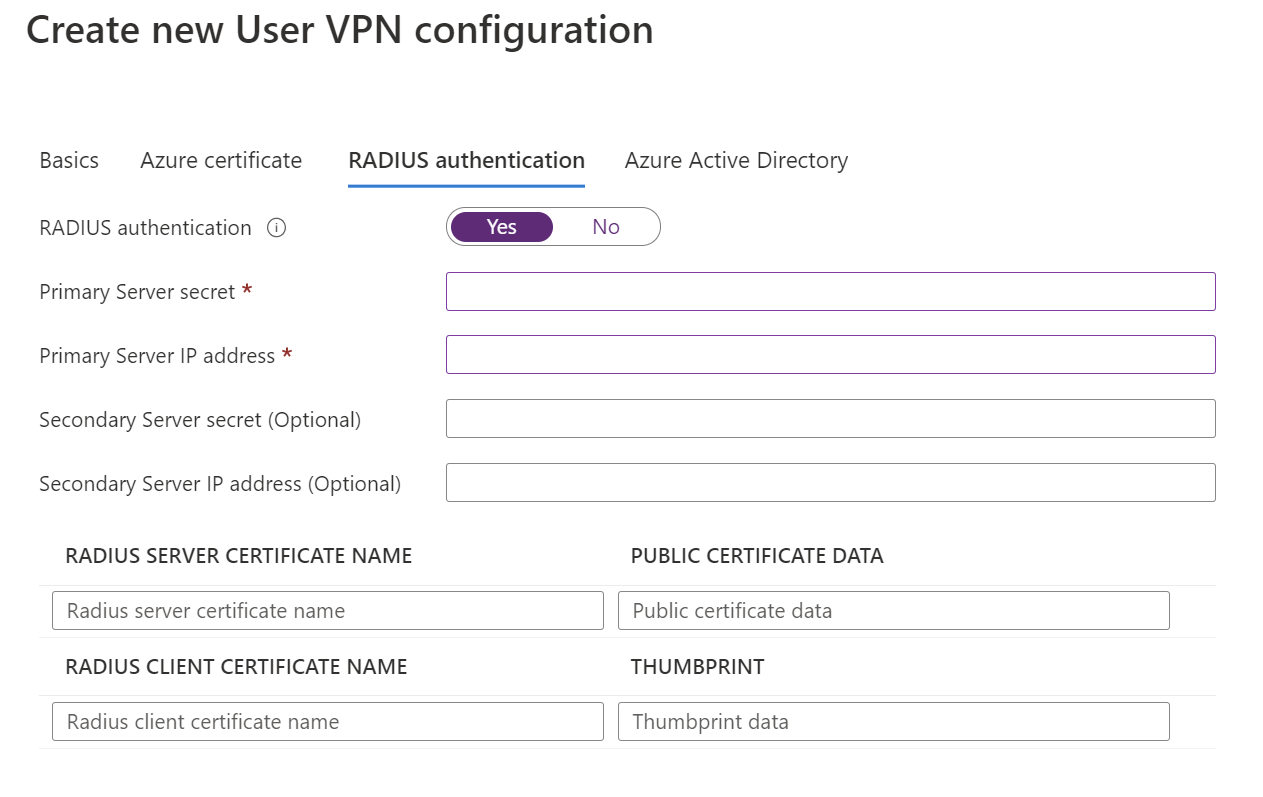

Radius tabanlı kimlik doğrulaması: Radius sunucusu IP'sini, Radius sunucu gizli dizisini ve sertifika bilgilerini alın.

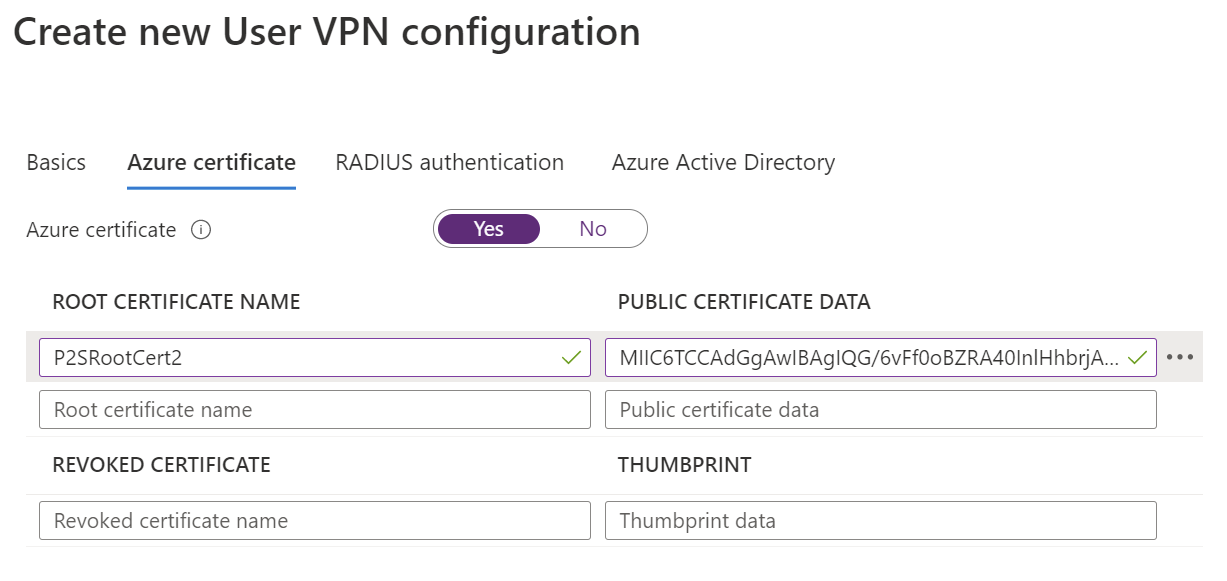

Azure sertifikaları: Bu yapılandırma için sertifikalar gereklidir. Sertifika oluşturmanız veya almanız gerekir. Her istemci için bir istemci sertifikası gerekir. Ayrıca, kök sertifika bilgilerinin (ortak anahtar) karşıya yüklenmesi gerekir. Gerekli sertifikalar hakkında daha fazla bilgi için bkz . Sertifika oluşturma ve dışarı aktarma.

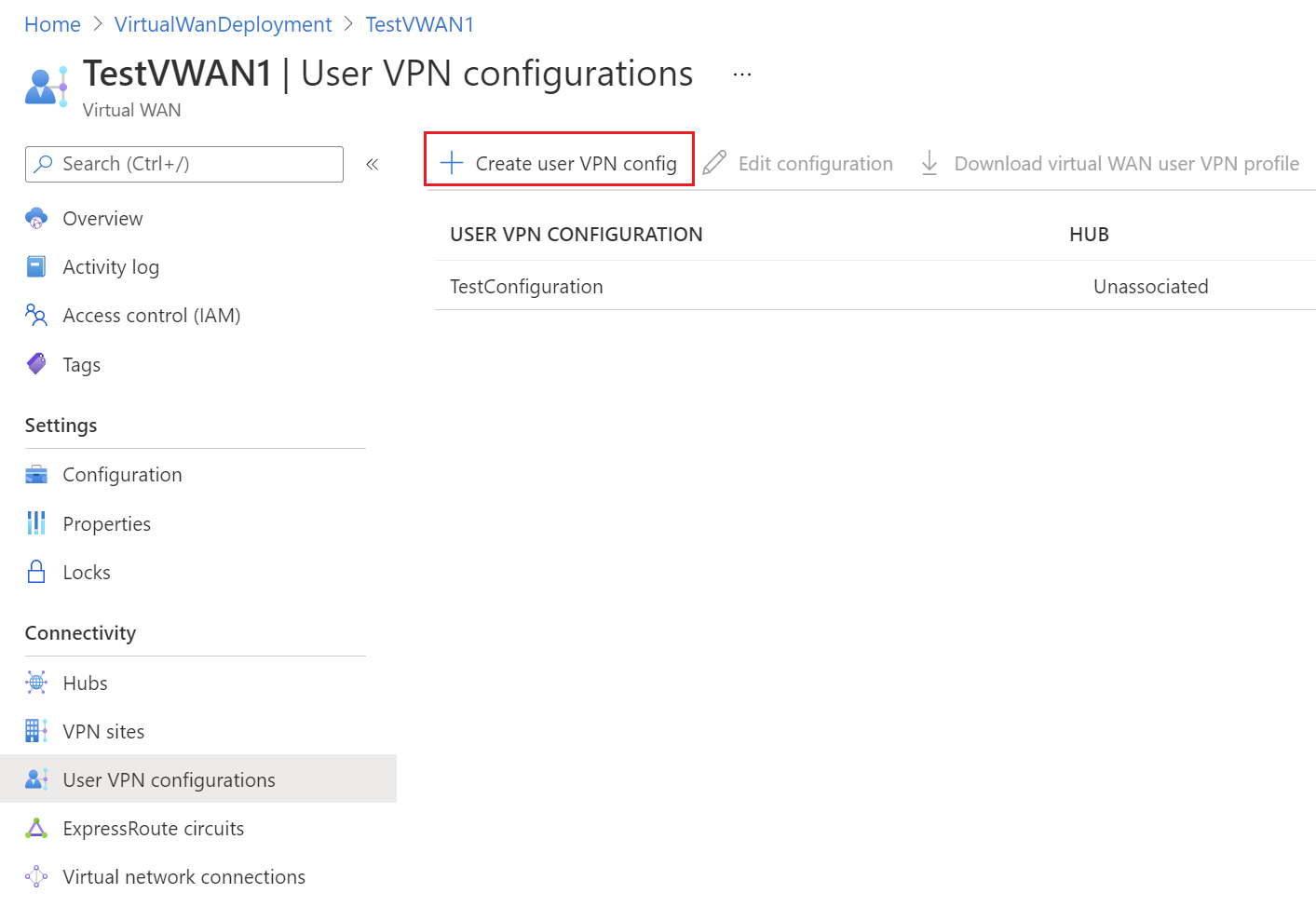

Oluşturduğunuz sanal WAN'a gidin.

Soldaki menüden Kullanıcı VPN yapılandırmaları'nı seçin.

Kullanıcı VPN yapılandırmaları sayfasında +Kullanıcı VPN yapılandırması oluştur'u seçin.

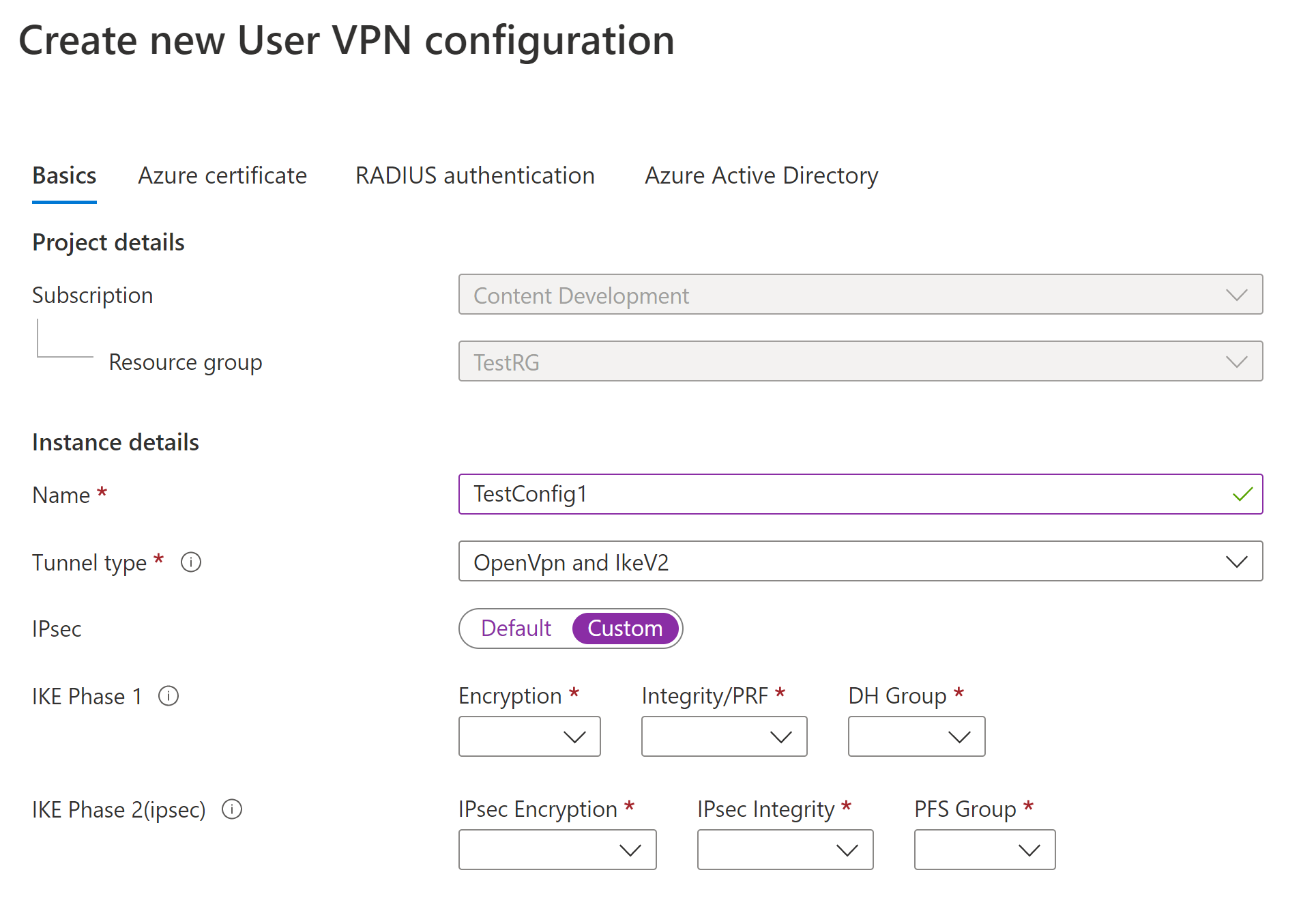

Yeni Kullanıcı VPN yapılandırması oluştur sayfasının Temel Bilgiler sekmesindeki Örnek ayrıntıları'nın altında VPN yapılandırmanıza atamak istediğiniz Adı girin.

Tünel türü için açılan listeden istediğiniz tünel türünü seçin. Tünel türü seçenekleri şunlardır: IKEv2 VPN, OpenVPN veOpenVpn ve IKEv2. Her tünel türünün belirli gerekli ayarları vardır. Seçtiğiniz tünel türü, kullanılabilir kimlik doğrulama seçeneklerine karşılık gelir.

Gereksinimler ve parametreler:

IKEv2 VPN

Gereksinimler: IKEv2 tünel türünü seçtiğinizde, sizi bir kimlik doğrulama yöntemi seçmeye yönlendiren bir ileti görürsünüz. IKEv2 için birden çok kimlik doğrulama yöntemi belirtebilirsiniz. Azure Sertifikası' nı, RADIUS tabanlı kimlik doğrulamayı veya her ikisini birden seçebilirsiniz.

IPSec özel parametreleri: IKE Aşama 1 ve IKE Aşama 2 parametrelerini özelleştirmek için, IPsec anahtarını Özel'e getirin ve parametre değerlerini seçin. Özelleştirilebilir parametreler hakkında daha fazla bilgi için Özel IPsec makalesine bakın.

OpenVPN

- Gereksinimler: OpenVPN tünel türünü seçtiğinizde, sizi bir kimlik doğrulama mekanizması seçmeye yönlendiren bir ileti görürsünüz. Tünel türü olarak OpenVPN seçilirse, birden çok kimlik doğrulama yöntemi belirtebilirsiniz. Azure Sertifikası, Microsoft Entra Kimliği veya RADIUS tabanlı kimlik doğrulamasının herhangi bir alt kümesini seçebilirsiniz. RADIUS tabanlı kimlik doğrulaması için ikincil bir RADIUS sunucusu IP adresi ve sunucu gizli dizisi sağlayabilirsiniz.

OpenVPN ve IKEv2

- Gereksinimler: OpenVPN ve IKEv2 tünel türünü seçtiğinizde, sizi bir kimlik doğrulama mekanizması seçmeye yönlendiren bir ileti görürsünüz. Tünel türü olarak OpenVPN ve IKEv2 seçilirse, birden çok kimlik doğrulama yöntemi belirtebilirsiniz. Azure Sertifikası veya RADIUS tabanlı kimlik doğrulaması ile birlikte Microsoft Entra Id'yi de seçebilirsiniz. RADIUS tabanlı kimlik doğrulaması için ikincil bir RADIUS sunucusu IP adresi ve sunucu gizli dizisi sağlayabilirsiniz.

Kullanmak istediğiniz Kimlik Doğrulama yöntemlerini yapılandırın. Her kimlik doğrulama yöntemi ayrı bir sekmededir: Azure sertifikası, RADIUS kimlik doğrulaması ve Microsoft Entra Id. Bazı kimlik doğrulama yöntemleri yalnızca belirli tünel türlerinde kullanılabilir.

Yapılandırmak istediğiniz kimlik doğrulama yönteminin sekmesinde Evet'i seçerek kullanılabilir yapılandırma ayarlarını görüntüleyin.

Örnek - Sertifika kimlik doğrulaması

Bu ayarı yapılandırmak için Temel bilgiler sayfasının tünel türü IKEv2, OpenVPN veya OpenVPN ve IKEv2 olabilir.

Örnek - RADIUS kimlik doğrulaması

Bu ayarı yapılandırmak için Temel Bilgiler sayfasındaki tünel türü Ikev2, OpenVPN veya OpenVPN ve IKEv2 olabilir.

Örnek - Microsoft Entra kimlik doğrulaması

Bu ayarı yapılandırmak için Temel bilgiler sayfasındaki tünel türünün OpenVPN olması gerekir. Microsoft Entra ID tabanlı kimlik doğrulaması yalnızca OpenVPN ile desteklenir.

Ayarları yapılandırmayı bitirdiğinizde, sayfanın alt kısmındaki Gözden geçir ve oluştur'u seçin.

Kullanıcı VPN yapılandırmasını oluşturmak için Oluştur'u seçin.

Hub ve ağ geçidi oluşturma

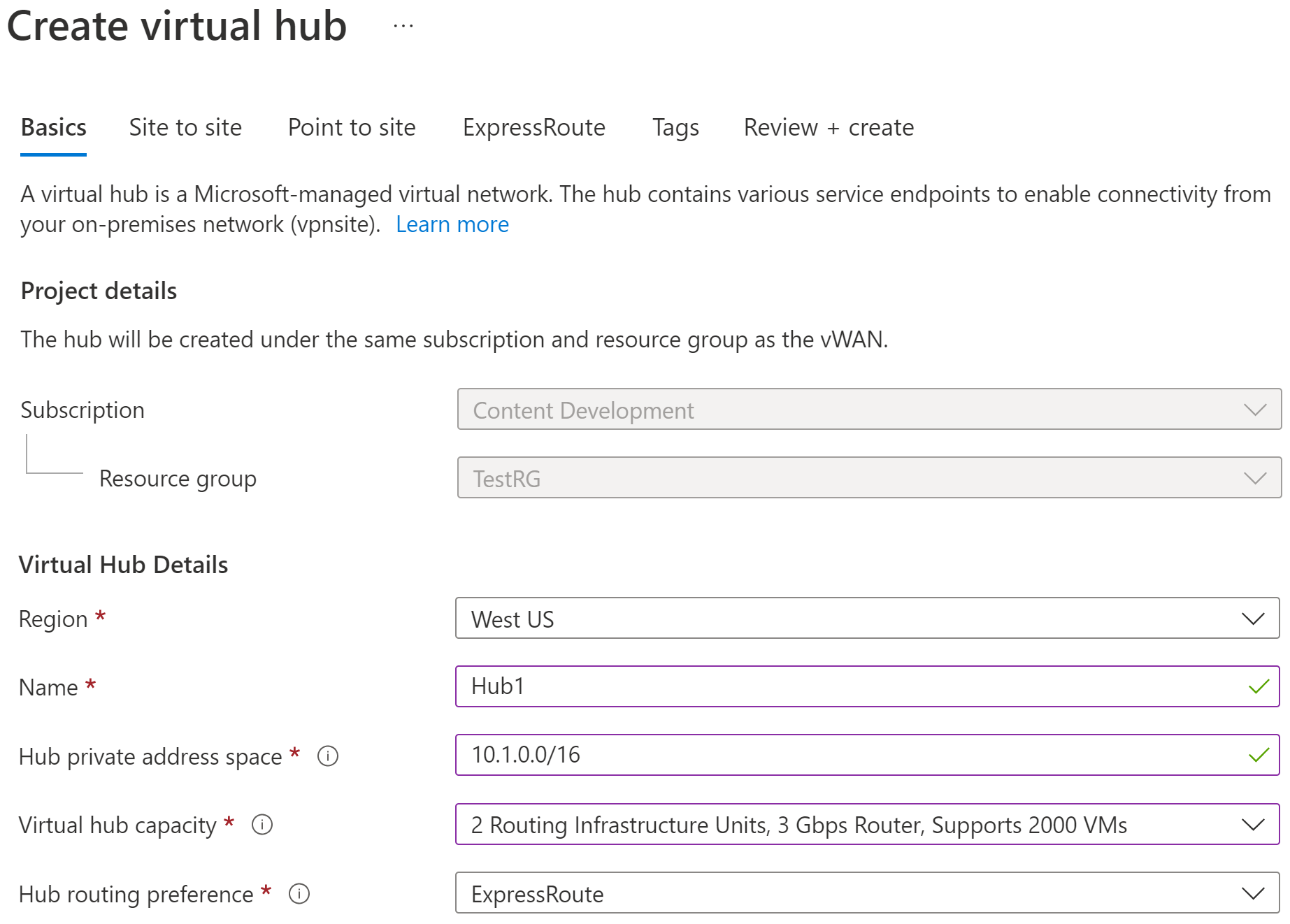

Bu bölümde sanal hub'ı noktadan siteye ağ geçidiyle oluşturacaksınız. Yapılandırırken aşağıdaki örnek değerleri kullanabilirsiniz:

- Hub özel IP adresi alanı: 10.1.0.0/16

- İstemci adres havuzu: 10.5.0.0/16

- Özel DNS Sunucuları: En fazla 5 DNS Sunucusu listeleyebilirsiniz

Temel bilgiler sayfası

Oluşturduğunuz sanal WAN'a gidin. Sanal WAN sayfası sol bölmesindeki Bağlan ivity altında Hubs'ı seçin.

Hubs sayfasında +Yeni Hub'ı seçerek Sanal hub oluştur sayfasını açın.

Sanal hub oluştur sayfasında Temel Bilgiler sekmesinde aşağıdaki alanları doldurun:

- Bölge: Sanal hub'ı dağıtmak istediğiniz bölgeyi seçin.

- Ad: Sanal hub'ın bilinmesini istediğiniz ad.

- Hub özel adres alanı: Hub'ın CIDR gösterimindeki adres aralığı. Hub oluşturmak için en düşük adres alanı /24'dür.

- Sanal hub kapasitesi: Açılan listeden seçin. Daha fazla bilgi için bkz . Sanal hub ayarları.

- Hub yönlendirme tercihi: Varsayılan olarak bırakın. Daha fazla bilgi için bkz . Sanal hub yönlendirme tercihi.

Noktadan siteye sayfası

Noktadan siteye yapılandırma sayfasını açmak için Noktadan siteye sekmesine tıklayın. Noktadan siteye ayarları görüntülemek için Evet'e tıklayın.

Aşağıdaki ayarları yapılandırın:

Ağ geçidi ölçek birimleri - Bu, Kullanıcı VPN ağ geçidinin toplam kapasitesini temsil eder. 40 veya daha fazla ağ geçidi ölçek birimi seçerseniz, istemci adres havuzunuzu uygun şekilde planlayın. Bu ayarın istemci adres havuzunu nasıl etkilediğini öğrenmek için bkz . İstemci adres havuzları hakkında. Ağ geçidi ölçek birimleri hakkında bilgi için bkz . SSS.

Noktadan siteye yapılandırma - Önceki adımda oluşturduğunuz Kullanıcı VPN yapılandırmasını seçin.

Yönlendirme tercihi - Azure yönlendirme tercihi, trafiğinizin Azure ile İnternet arasında nasıl yönlendirileceğini seçmenizi sağlar. Trafiği Microsoft ağı veya ISS ağı (genel İnternet) üzerinden yönlendirmeyi seçebilirsiniz. Bu seçenekler sırasıyla soğuk patates yönlendirme ve sıcak patates yönlendirme olarak da adlandırılır. Sanal WAN genel IP adresi, hizmet tarafından seçilen yönlendirme seçeneğine göre atanır. Microsoft ağı veya ISS aracılığıyla yönlendirme tercihi hakkında daha fazla bilgi için Yönlendirme tercihi makalesine bakın.

Uzak/Şirket İçi RADIUS sunucusunu kullanma - Sanal WAN Bir Kullanıcı VPN ağ geçidi RADIUS tabanlı kimlik doğrulamasını kullanacak şekilde yapılandırıldığında, Kullanıcı VPN ağ geçidi ara sunucu işlevi görür ve RADIUS sunucunuza RADIUS erişim istekleri gönderir. "Uzak/Şirket İçi RADIUS sunucusunu kullan" ayarı varsayılan olarak devre dışı bırakılmıştır. Bu, Kullanıcı VPN ağ geçidinin kimlik doğrulama isteklerini yalnızca ağ geçidinin hub'ına bağlı sanal ağlardaki RADIUS sunucularına iletebileceği anlamına gelir. Ayarın etkinleştirilmesi, Kullanıcı VPN ağ geçidinin uzak hub'lara bağlı veya şirket içinde dağıtılan RADIUS sunucularıyla kimlik doğrulaması yapmasını sağlar.

Not

Uzak/Şirket İçi RADIUS sunucu ayarı ve ilgili ara sunucu IP'leri yalnızca Ağ Geçidi RADIUS tabanlı kimlik doğrulaması kullanacak şekilde yapılandırılmışsa kullanılır. Ağ Geçidi RADIUS tabanlı kimlik doğrulamasını kullanacak şekilde yapılandırılmamışsa, bu ayar yoksayılır.

Kullanıcılar hub tabanlı profil yerine genel VPN profiline bağlanacaksa "Uzak/Şirket İçi RADIUS sunucusunu kullan" seçeneğini açmanız gerekir. Daha fazla bilgi için bkz . Genel ve merkez düzeyinde profiller.

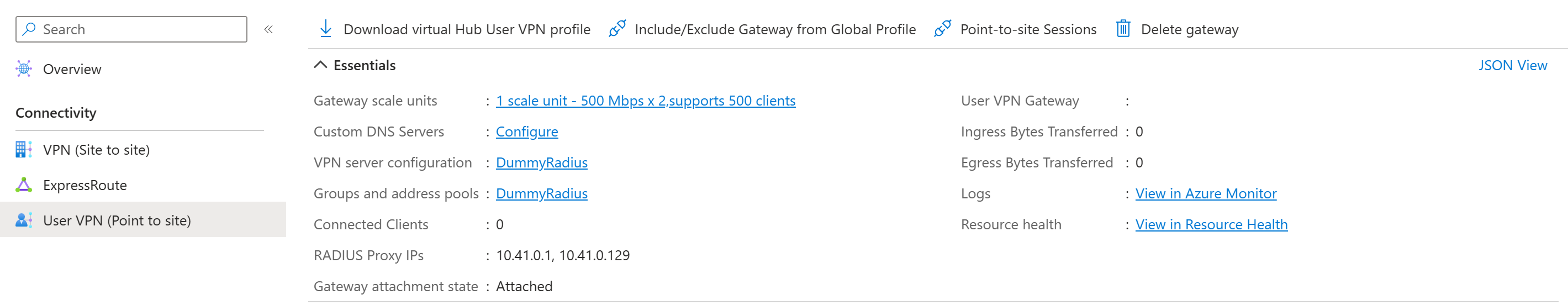

Kullanıcı VPN ağ geçidini oluşturduktan sonra ağ geçidine gidin ve RADIUS proxy IP'leri alanını not edin. RADIUS proxy IP'leri, Kullanıcı VPN ağ geçidinin RADIUS sunucunuza gönderdiği RADIUS paketlerinin kaynak IP'leridir. Bu nedenle RADIUS sunucunuzun RADIUS proxy IP'lerinden gelen kimlik doğrulama isteklerini kabul etmek için yapılandırılması gerekir. RADIUS proxy IP'leri alanı boşsa veya yoksa, RADIUS sunucusunu hub'ın adres alanından kimlik doğrulama isteklerini kabul etmek üzere yapılandırın.

Ayrıca, RADIUS sunucusunu barındıran bağlantının (VNet veya şirket içi) ilişkilendirmelerini ve yaymalarını Noktadan siteye VPN ağ geçidiyle dağıtılan hub'ın defaultRouteTable'ına yayıldığından ve Noktadan siteye VPN yapılandırmasının RADIUS sunucusunu barındıran bağlantının yol tablosuna yayıldığından emin olun. Bu, ağ geçidinin RADIUS sunucusuyla (veya tam tersi) iletişim kuradığından emin olmak için zorunludur.

İstemci adres havuzu - IP adreslerinin VPN istemcilerine otomatik olarak atanacağı adres havuzu. Adres havuzları ayrı olmalıdır. Adres havuzları arasında çakışma olamaz. Daha fazla bilgi için bkz . İstemci adres havuzları hakkında.

Özel DNS Sunucuları - İstemcilerin kullanacağı DNS sunucularının IP adresi. En fazla 5 belirtebilirsiniz.

Ayarlarınızı doğrulamak için Gözden geçir ve oluştur'u seçin.

Doğrulama başarılı olduğunda Oluştur'u seçin. Hub oluşturma işleminin tamamlanması 30 dakika veya daha uzun sürebilir.

VPN istemcisi yapılandırma dosyaları oluşturma

Bu bölümde yapılandırma profili dosyalarını oluşturup indirirsiniz. Bu dosyalar, istemci bilgisayarda yerel VPN istemcisini yapılandırmak için kullanılır.

WAN düzeyinde genel profil VPN istemcisi yapılandırma paketi oluşturmak için sanal WAN'a (sanal hub'a değil) gidin.

Sol bölmede Kullanıcı VPN yapılandırmaları'nı seçin.

Profilini indirmek istediğiniz yapılandırmayı seçin. Aynı profile atanmış birden çok hub'nız varsa, hub'ları göstermek için profili genişletin ve profili kullanan hub'lardan birini seçin.

Sanal WAN kullanıcı VPN profilini indir'i seçin.

İndirme sayfasında EAPTLS'yi ve ardından Profil oluştur ve indir'i seçin. İstemci yapılandırma ayarlarını içeren bir profil paketi (zip dosyası) oluşturulur ve bilgisayarınıza indirilir. Paketin içeriği, yapılandırmanız için kimlik doğrulaması ve tünel seçeneklerine bağlıdır.

VPN istemcilerini yapılandırma

Uzak erişim istemcilerini yapılandırmak için indirilen profili kullanın. Her işletim sistemi için yordam farklıdır, sisteminize uygulanan yönergeleri izleyin.

IKEv2

Kullanıcı VPN yapılandırmasında, IKEv2 VPN tünel türünü belirttiyseniz yerel VPN istemcisini (Windows ve macOS Catalina veya üzeri) yapılandırabilirsiniz.

Aşağıdaki adımlar Windows içindir. macOS için bkz . IKEv2-macOS adımları.

Windows bilgisayarın mimarisine karşılık gelen VPN istemcisi yapılandırma dosyalarını seçin. 64 bit işlemci mimarisi için 'VpnClientSetupAmd64' yükleyici paketini seçin. 32 bit işlemci mimarisi için 'VpnClientSetupX86' yükleyici paketini seçin.

Yüklemek için pakete çift tıklayın. SmartScreen açılır penceresi görürseniz Daha fazla bilgi'yi ve ardından Yine de çalıştır'ı seçin.

İstemci bilgisayarda Ağ Ayarlar'ne gidin ve VPN'yi seçin. VPN bağlantısı, bağlandığı sanal ağın adını gösterir.

Bu Kullanıcı VPN yapılandırması aracılığıyla bağlanmak istediğiniz her bilgisayara bir istemci sertifikası yükleyin. Yerel Azure sertifika kimlik doğrulaması türü kullanılırken kimlik doğrulaması için bir istemci sertifikası gereklidir. Sertifika oluşturma hakkında daha fazla bilgi için bkz . Sertifika Oluşturma. İstemci sertifikası yükleme hakkında bilgi için bkz . İstemci sertifikası yükleme.

OpenVPN

Kullanıcı VPN yapılandırmasında OpenVPN tünel türünü belirttiyseniz Azure VPN istemcisini indirip yapılandırabilir veya bazı durumlarda OpenVPN istemci yazılımını kullanabilirsiniz. Adımlar için yapılandırmanıza karşılık gelen bağlantıyı kullanın.

- Microsoft Entra kimlik doğrulaması - Azure VPN istemcisi - Windows

- Microsoft Entra kimlik doğrulaması - Azure VPN istemcisi - macOS

- OpenVPN istemci yazılımını yapılandırma - Windows, macOS, iOS, Linux

Uç sanal akını Bağlan

Bu bölümde hub'ınız ile uç sanal ağı arasında bir bağlantı oluşturacaksınız.

Azure portalında Sanal WAN gidin Sol bölmede Sanal ağ bağlantıları'nı seçin.

Sanal ağ bağlantıları sayfasında + Bağlantı ekle'yi seçin.

Bağlantı ekle sayfasında bağlantı ayarlarını yapılandırın. Yönlendirme ayarları hakkında bilgi için bkz . Yönlendirme hakkında.

- Bağlan ion adı: Bağlantınızı adlandırınız.

- Hubs: Bu bağlantıyla ilişkilendirmek istediğiniz hub'ı seçin.

- Abonelik: Aboneliği doğrulayın.

- Kaynak grubu: Bağlanmak istediğiniz sanal ağı içeren kaynak grubunu seçin.

- Sanal ağ: Bu hub'a bağlanmak istediğiniz sanal ağı seçin. Seçtiğiniz sanal ağda zaten var olan bir sanal ağ geçidi olamaz.

- Yok'a yay: Bu varsayılan olarak Hayır olarak ayarlanır. Anahtarı Evet olarak değiştirmek, Yönlendirme Tablolarına Yay ve Etiketlere Yay için yapılandırma seçeneklerinin yapılandırma için kullanılamaz olmasını sağlar.

- Yol Tablosunu İlişkilendir: Açılan listeden ilişkilendirmek istediğiniz bir yol tablosu seçebilirsiniz.

- Etiketlere yay: Etiketler, yol tablolarından oluşan mantıksal bir gruptır. Bu ayar için açılan listeden öğesini seçin.

- Statik yollar: Gerekirse statik yolları yapılandırın. Ağ Sanal Gereçleri için statik yolları yapılandırın (varsa). Sanal WAN, sanal ağ bağlantısındaki statik yol için tek bir sonraki atlama IP'sini destekler. Örneğin, giriş ve çıkış trafiği akışları için ayrı bir sanal gereciniz varsa, sanal gereçleri ayrı sanal ağlarda kullanmak ve sanal ağları sanal hub'a eklemek en iyisidir.

- Bu sanal ağ içindeki iş yükleri için Sonraki Atlama IP'sini atla: Bu ayar NVA'ları ve diğer iş yüklerini NVA üzerinden tüm trafiği zorlamadan aynı sanal ağa dağıtmanıza olanak tanır. Bu ayar yalnızca yeni bir bağlantı yapılandırırken yapılandırılabilir. Bu ayarı önceden oluşturduğunuz bir bağlantı için kullanmak istiyorsanız bağlantıyı silin ve yeni bir bağlantı ekleyin.

- Statik yolu yay: Bu ayar şu anda dağıtılıyor. Bu ayar, Statik yollar bölümünde tanımlanan statik yolları Yol Tablolarına Yay bölümünde belirtilen tabloları yönlendirmek için yaymanızı sağlar. Ayrıca yollar, etiketlere yay olarak belirtilen etiketleri olan yönlendirme tablolarına yayılır. Bu yollar, varsayılan 0/0 yolu dışında hub'lar arasında yayılabilir. Bu özellik kullanıma sunulma aşamasındadır. Bu özelliğin etkinleştirilmesi gerekiyorsa lütfen vwanpm@microsoft.com

Yapılandırmak istediğiniz ayarları tamamladıktan sonra, bağlantıyı oluşturmak için Oluştur'a tıklayın.

Sanal makineleri oluşturma

Bu bölümde, sanal ağınızda VM1 ve VM2'de iki VM oluşturacaksınız. Ağ diyagramında 10.18.0.4 ve 10.18.0.5 kullanıyoruz. VM'lerinizi yapılandırırken, oluşturduğunuz sanal ağı seçtiğinizden emin olun (Ağ sekmesinde bulunur). VM oluşturma adımları için bkz . Hızlı Başlangıç: VM oluşturma.

Sanal hub'ın güvenliğini sağlama

Standart bir sanal hub'ın uç sanal ağlardaki kaynakları korumak için yerleşik güvenlik ilkeleri yoktur. Güvenli bir sanal hub, Azure'daki kaynaklarınızı korumak üzere gelen ve giden trafiği yönetmek için Azure Güvenlik Duvarı veya üçüncü taraf sağlayıcı kullanır.

Aşağıdaki makaleyi kullanarak hub'ı güvenli bir hub'a dönüştürün: Sanal WAN hub'ında Azure Güvenlik Duvarı yapılandırma.

Trafiği yönetmek ve filtrelemek için kurallar oluşturma

Azure Güvenlik Duvarı davranışını belirleyen kurallar oluşturun. Hub'ın güvenliğini sağlayarak, Azure kaynaklarınıza erişmeden önce sanal hub'a giren tüm paketlerin güvenlik duvarı işleme tabi olmasını sağlarız.

Bu adımları tamamladıktan sonra, VPN kullanıcılarının özel IP adresi 10.18.0.4 olan VM'ye erişmesine izin veren, ancak 10.18.0.5 özel IP adresine sahip VM'ye ERIŞMEYEN bir mimari oluşturmuş olacaksınız

Azure portalında Güvenlik Duvarı Yöneticisi'ne gidin.

Güvenlik'in altında Azure Güvenlik Duvarı ilkeleri'ne tıklayın.

Azure Güvenlik Duvarı İlkesi Oluştur'u seçin.

İlke ayrıntıları'nın altında bir ad yazın ve sanal hub'ınızın dağıtılacağı bölgeyi seçin.

İleri: DNS Ayarlar'ı seçin.

İleri: Kurallar'ı seçin.

Kurallar sekmesinde Kural koleksiyonu ekle'yi seçin.

Koleksiyon için bir ad belirtin. Türü Ağ olarak ayarlayın. 100 öncelik değeri ekleyin.

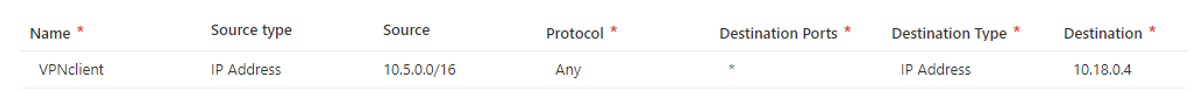

Aşağıdaki örnekte gösterildiği gibi kuralın, kaynak türünün, kaynağın, protokolün, hedef bağlantı noktalarının ve hedef türünün adını doldurun. Ardından Ekle'yi seçin. Bu kural, VPN istemci havuzundan herhangi bir IP adresinin özel IP adresi 10.18.04 olan VM'ye erişmesine izin verir, ancak sanal hub'a bağlı başka bir kaynağa erişemez. İstediğiniz mimariye ve izin kurallarına uygun istediğiniz kuralları oluşturun.

İleri: Tehdit bilgileri'ne tıklayın.

İleri: Hubs'ı seçin.

Hub'lar sekmesinde Sanal hub'ları ilişkilendir'i seçin.

Daha önce oluşturduğunuz sanal hub'ı ve ardından Ekle'yi seçin.

Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

Bu işlemin tamamlanması 5 dakika veya daha uzun sürebilir.

trafiği Azure Güvenlik Duvarı üzerinden yönlendirme

Bu bölümde, trafiğin Azure Güvenlik Duvarı üzerinden yönlendirildiğinden emin olmanız gerekir.

- Portalda, Güvenlik Duvarı Yöneticisi'nden Güvenli sanal hub'lar'ı seçin.

- Oluşturduğunuz sanal hub'ı seçin.

- Ayarlar altında Güvenlik yapılandırması'yı seçin.

- Özel trafik'in altında Azure Güvenlik Duvarı yoluyla gönder'i seçin.

- Sanal ağ bağlantısının ve Dal bağlantısı özel trafiğinin Azure Güvenlik Duvarı tarafından güvenli hale getirildiğini doğrulayın.

- Kaydet'i seçin.

Not

Güvenli bir sanal hub'da Azure Güvenlik Duvarı kullanarak özel uç noktalara yönelik trafiği incelemek istiyorsanız bkz. Azure Sanal WAN'da özel uç noktaları hedefleyen trafiğin güvenliğini sağlama. Güvenli sanal hub'da Azure Güvenlik Duvarı aracılığıyla denetlenmesi için Azure Güvenlik Duvarı yöneticinizin Güvenlik yapılandırması altındaki Özel trafik ön eklerinde her özel uç nokta için /32 ön eki eklemeniz gerekir. Bu /32 ön ekleri yapılandırılmamışsa, özel uç noktaları hedefleyen trafik Azure Güvenlik Duvarı atlar.

Doğrulama

Güvenli hub'ınızın kurulumunu doğrulayın.

- Bağlanİstemci cihazınızdan VPN aracılığıyla Güvenli Sanal Hub.

- İstemcinizden 10.18.0.4 IP adresine ping at. Bir yanıt görmeniz gerekir.

- İstemcinizden 10.18.0.5 IP adresine ping at. Yanıt görememeniz gerekir.

Dikkat edilmesi gereken noktalar

- Güvenli sanal hub'da Bulunan Effective Routes Tablosunun güvenlik duvarı tarafından özel trafik için bir sonraki atlamanın olduğundan emin olun. Etkin Yollar Tablosu'na erişmek için Sanal Hub kaynağınıza gidin. Bağlan ivity altında Yönlendirme'yi ve ardından Etkili Yollar'ı seçin. Buradan Varsayılan Yol tablosunu seçin.

- Kural Oluştur bölümünde kurallar oluşturduğunuzu doğrulayın. Bu adımlar atlanırsa, oluşturduğunuz kurallar aslında hub ile ilişkilendirilmeyecek ve yönlendirme tablosu ve paket akışı Azure Güvenlik Duvarı kullanmayacaktır.

Sonraki adımlar

- Sanal WAN hakkında daha fazla bilgi için bkz. Sanal WAN SSS.

- Azure Güvenlik Duvarı hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı SSS.