Noktadan siteye için VPN istemcisi yapılandırma: RADIUS - sertifika kimlik doğrulaması

Noktadan siteye (P2S) üzerinden bir sanal ağa bağlanmak için, bağlanabileceğiniz istemci cihazını yapılandırmanız gerekir. Bu makale, RADIUS sertifika kimlik doğrulaması için VPN istemci yapılandırmasını oluşturmanıza ve yüklemenize yardımcı olur.

RADIUS kimlik doğrulamasını kullanırken birden çok kimlik doğrulama yönergesi vardır: sertifika kimlik doğrulaması, parola kimlik doğrulaması ve diğer kimlik doğrulama yöntemleri ve protokolleri. VPN istemcisi yapılandırması her kimlik doğrulaması türü için farklıdır. Vpn istemcisini yapılandırmak için gerekli ayarları içeren istemci yapılandırma dosyalarını kullanırsınız.

Not

1 Temmuz 2018 tarihinden itibaren TLS 1.0 ve 1.1 desteği Azure VPN Gateway'den kaldırılıyor. VPN Gateway, yalnızca TLS 1.2’yi destekleyecektir. Yalnızca noktadan siteye bağlantılar etkilenir; siteden siteye bağlantılar etkilenmez. Windows 10 veya sonraki istemcilerde noktadan siteye VPN'ler için TLS kullanıyorsanız herhangi bir işlem yapmanız gerekmez. Windows 7'de ve Windows 8 istemcilerinde noktadan siteye bağlantılar için TLS kullanıyorsanız güncelleştirme yönergeleri için VPN Gateway SSS bölümüne bakın.

İş akışı

P2S RADIUS kimlik doğrulaması için yapılandırma iş akışı aşağıdaki gibidir:

Seçtiğiniz kimlik doğrulama seçeneği için VPN istemcisi yapılandırmasını alın ve VPN istemcisini ayarlamak için kullanın (bu makale).

Önemli

VPN istemcisi yapılandırma profilini oluşturduktan sonra noktadan siteye VPN yapılandırmasında VPN protokolü türü veya kimlik doğrulama türü gibi değişiklikler varsa, kullanıcılarınızın cihazlarına yeni bir VPN istemci yapılandırması oluşturup yüklemeniz gerekir.

EAP-TLS protokolunu kullanan RADIUS sertifika kimlik doğrulaması için VPN istemcisi yapılandırma dosyaları oluşturabilirsiniz. Genellikle, vpn için bir kullanıcının kimliğini doğrulamak için kuruluş tarafından verilen bir sertifika kullanılır. Tüm bağlanan kullanıcıların cihazlarında yüklü bir sertifika olduğundan ve RADIUS sunucunuzun sertifikayı doğrulayaadığından emin olun.

Komutlarda , -AuthenticationMethod şeklindedir EapTls. Sertifika kimlik doğrulaması sırasında istemci, sertifikasını doğrulayarak RADIUS sunucusunu doğrular. -RadiusRootCert , RADIUS sunucusunu doğrulamak için kullanılan kök sertifikayı içeren .cer dosyasıdır.

Her VPN istemci cihazı yüklü bir istemci sertifikası gerektirir. Bazen bir Windows cihazının birden çok istemci sertifikası vardır. Kimlik doğrulaması sırasında, bu durum tüm sertifikaları listeleyen bir açılır iletişim kutusuna neden olabilir. Daha sonra kullanıcının kullanılacak sertifikayı seçmesi gerekir. İstemci sertifikasının zincirleme yapması gereken kök sertifika belirtilerek doğru sertifika filtrelenebilir.

-ClientRootCert kök sertifikayı içeren .cer dosyasıdır. İsteğe bağlı bir parametredir. Bağlanmak istediğiniz cihazda yalnızca bir istemci sertifikası varsa, bu parametreyi belirtmeniz gerekmez.

VPN istemcisi yapılandırma dosyaları oluşturma

VPN istemcisi yapılandırma dosyalarını oluşturmak için Azure portal veya Azure PowerShell kullanabilirsiniz.

Azure portal

Sanal ağ geçidine gidin.

Noktadan Siteye yapılandırma'ya tıklayın.

VPN istemciyi indir'e tıklayın.

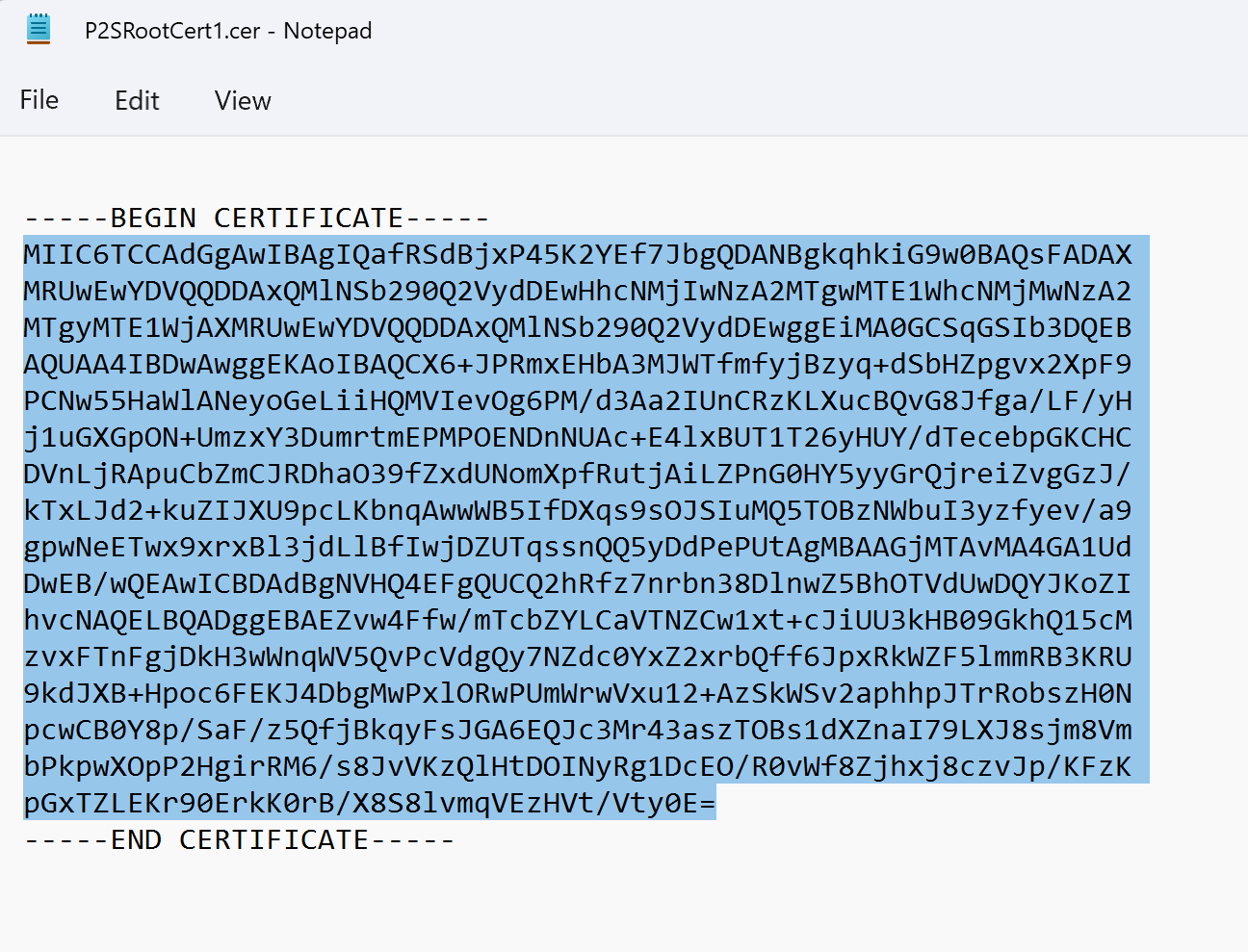

İstemciyi seçin ve istenen bilgileri doldurun. Yapılandırmaya bağlı olarak, Radius kök sertifikasını portala yüklemeniz istenebilir. Sertifikayı gerekli Base-64 kodlamalı X.509( içinde dışarı aktarın. CER) biçimlendirin ve Not Defteri gibi bir metin düzenleyicisi kullanarak açın. Aşağıdaki örneğe benzer bir metin görürsünüz. Mavi renkle vurgulanan bölüm, Kopyalayıp Azure'a yüklediğiniz bilgileri içerir.

Dosyanız örneğe benzer görünmüyorsa, bu genellikle Base-64 ile kodlanmış X.509() kullanarak dışarı aktarmadığınız anlamına gelir. CER) biçimi. Ayrıca, Not Defteri dışında bir metin düzenleyicisi kullanıyorsanız, bazı düzenleyicilerin arka planda istenmeyen biçimlendirmeler oluşturabileceğini anlayın. Bu, bu sertifikadan Azure'a metin yüklendiğinde sorun oluşturabilir.

.zip dosyasını oluşturmak için İndir'e tıklayın.

.zip dosyası genellikle İndirilenler klasörünüze indirilir.

Azure PowerShell

Sertifika kimlik doğrulaması ile kullanılmak üzere VPN istemcisi yapılandırma dosyaları oluşturun. Aşağıdaki komutu kullanarak VPN istemcisi yapılandırma dosyalarını oluşturabilirsiniz:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

komutu çalıştırılırken bir bağlantı döndürülüyor. VpnClientConfiguration.zip indirmek için bağlantıyı kopyalayıp bir web tarayıcısına yapıştırın. Aşağıdaki klasörleri görüntülemek için dosyanın sıkıştırmasını açın:

- WindowsAmd64 ve WindowsX86: Bu klasörler sırasıyla Windows 64 bit ve 32 bit yükleyici paketlerini içerir.

- GenericDevice: Bu klasör, kendi VPN istemci yapılandırmanızı oluşturmak için kullanılan genel bilgileri içerir.

İstemci yapılandırma dosyalarını zaten oluşturduysanız, cmdlet'ini Get-AzVpnClientConfiguration kullanarak bunları alabilirsiniz. Ancak P2S VPN yapılandırmanızda VPN protokolü türü veya kimlik doğrulama türü gibi herhangi bir değişiklik yaparsanız yapılandırma otomatik olarak güncelleştirilmez. Yeni bir yapılandırma indirmesi New-AzVpnClientConfiguration oluşturmak için cmdlet'ini çalıştırmanız gerekir.

Önceden oluşturulmuş istemci yapılandırma dosyalarını almak için aşağıdaki komutu kullanın:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Windows yerel VPN istemcisi

IKEv2 veya SSTP yapılandırdıysanız yerel VPN istemcisini kullanabilirsiniz.

Bir yapılandırma paketi seçin ve istemci cihazına yükleyin. 64 bit işlemci mimarisi için VpnClientSetupAmd64 yükleyici paketini seçin. 32 bit işlemci mimarisi için VpnClientSetupX86 yükleyici paketini seçin. SmartScreen açılır penceresi görürseniz Daha fazla bilgi>Yine de çalıştır'ı seçin. Paketi ayrıca diğer istemci bilgisayarlara yüklemek üzere kaydedebilirsiniz.

Her istemci kimlik doğrulaması için bir istemci sertifikası gerektirir. İstemci sertifikasını yükleyin. İstemci sertifikaları hakkında bilgi için bkz. Noktadan siteye istemci sertifikaları. Oluşturulan bir sertifikayı yüklemek için bkz. Windows istemcilerine sertifika yükleme.

İstemci bilgisayarda Ağ Ayarları'na gidin ve VPN'yi seçin. VPN bağlantısı, bağlandığı sanal ağın adını gösterir.

Mac (macOS) yerel VPN istemcisi

Azure sanal ağına bağlanan her Mac cihazı için ayrı bir profil oluşturmanız gerekir. Bunun nedeni, bu cihazların profilde kimlik doğrulamasının belirtilmesi için kullanıcı sertifikası gerektirmesidir. Ayrıca, macOS yerel VPN istemcisini yalnızca yapılandırmanıza IKEv2 tünel türünü eklediyseniz kullanabilirsiniz. Genel klasöründe profil oluşturmak için gereken tüm bilgiler bulunur:

- VpnSettings.xml , sunucu adresi ve tünel türü gibi önemli ayarları içerir.

- VpnServerRoot.cer , P2S bağlantı kurulumu sırasında VPN ağ geçidini doğrulamak için gereken kök sertifikayı içerir.

- RadiusServerRoot.cer , kimlik doğrulaması sırasında RADIUS sunucusunu doğrulamak için gereken kök sertifikayı içerir.

Sertifika kimlik doğrulaması için Bir Mac'te yerel VPN istemcisini yapılandırmak için aşağıdaki adımları kullanın:

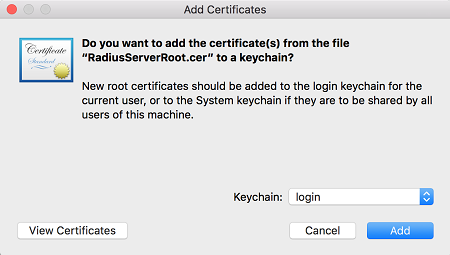

VpnServerRoot ve RadiusServerRoot kök sertifikalarını Mac bilgisayarınıza aktarın. Her dosyayı Mac'inize kopyalayın, çift tıklayın ve ekle'yi seçin.

Her istemci kimlik doğrulaması için bir istemci sertifikası gerektirir. İstemci sertifikasını istemci cihazına yükleyin.

AğTercihleri'nin altındaki Ağ iletişim kutusunu açın. Azure sanal ağına yönelik P2S bağlantısı için yeni bir VPN istemcisi bağlantı profili oluşturmak için seçin + .

Arabirim değeri VPN, VPN Türü değeri ise IKEv2'dir. Hizmet Adı kutusunda profil için bir ad belirtin ve ardından Oluştur'u seçerek VPN istemcisi bağlantı profilini oluşturun.

Genel klasöründeki VpnSettings.xml dosyasından VpnServer etiket değerini kopyalayın. Bu değeri profilin Sunucu Adresi ve Uzak Kimlik kutularına yapıştırın. Yerel Kimlik kutusunu boş bırakın.

Kimlik Doğrulama Ayarları'nı ve ardından Sertifika'yı seçin.

Kimlik doğrulaması için kullanmak istediğiniz sertifikayı seçmek için Seç'e tıklayın.

Kimlik Seç seçeneği, aralarından seçim yapabileceğiniz sertifikaların listesini görüntüler. Uygun sertifikayı seçin ve ardından Devam'ı seçin.

Yerel Kimlik kutusunda sertifikanın adını belirtin (6. Adım'dan). Bu örnekte ikev2Client.com. Ardından, değişiklikleri kaydetmek için Uygula düğmesini seçin.

Tüm değişiklikleri kaydetmek için Ağ iletişim kutusunda Uygula'yı seçin. Ardından Bağlan'ı seçerek Azure sanal ağına yönelik P2S bağlantısını başlatın.

Sonraki adımlar

P2S yapılandırmanızı tamamlamak için makaleye dönün.

P2S sorun giderme bilgileri için bkz. Azure noktadan siteye bağlantı sorunlarını giderme.