Azure VPN ağ geçitleriyle etkin-etkin S2S VPN bağlantılarını yapılandırma

Bu makalede, Resource Manager dağıtım modelini ve PowerShell'i kullanarak etkin-etkin şirket içi ve sanal ağlar arası bağlantılar oluşturma adımları gösterilmektedir. Ayrıca, Azure portal etkin-etkin bir ağ geçidi yapılandırabilirsiniz.

Yüksek oranda kullanılabilir şirket içi ve dışı bağlantılar hakkında

Şirket içi ve sanal ağlar arası bağlantıda yüksek kullanılabilirlik elde etmek için birden çok VPN ağ geçidi dağıtmanız ve ağlarınızla Azure arasında birden çok paralel bağlantı kurmanız gerekir. Bağlantı seçeneklerine ve topolojisine genel bakış için bkz. Yüksek Oranda Kullanılabilir Şirket İçi Ve Sanal Ağlar Arası Bağlantı .

Bu makalede, etkin-etkin şirket içi vpn bağlantısı ve iki sanal ağ arasında etkin-etkin bağlantı kurma yönergeleri sağlanır.

- Bölüm 1 - Azure VPN ağ geçidinizi etkin-etkin modda oluşturma ve yapılandırma

- Bölüm 2 - Etkin-etkin şirket içi ve dışı bağlantılar kurma

- Bölüm 3 - Etkin-etkin sanal ağdan sanal ağa bağlantılar oluşturma

Zaten bir VPN ağ geçidiniz varsa şunları yapabilirsiniz:

Gereksinimlerinizi karşılayan daha karmaşık ve yüksek oranda kullanılabilir bir ağ topolojisi oluşturmak için bunları bir araya getirebilirsiniz.

Önemli

Etkin-etkin modu Temel veya Standart dışındaki tüm SKU'lar için kullanılabilir. Daha fazla bilgi için bkz . Yapılandırma ayarları.

Bölüm 1 - Etkin-etkin VPN ağ geçitlerini oluşturma ve yapılandırma

Aşağıdaki adımlar Azure VPN ağ geçidinizi etkin-etkin modlarda yapılandırabilir. Etkin-etkin ve etkin bekleyen ağ geçitleri arasındaki temel farklar:

- İki genel IP adresiyle iki Ağ Geçidi IP yapılandırması oluşturmanız gerekir.

- EnableActiveActiveFeature bayrağını ayarlamanız gerekir.

- Ağ geçidi SKU'su Temel veya Standart olmamalıdır.

Diğer özellikler, etkin olmayan-etkin ağ geçitleriyle aynıdır.

Başlamadan önce

- Azure aboneliğiniz olduğunu doğrulayın. Henüz Azure aboneliğiniz yoksa MSDN abonelik avantajlarınızı etkinleştirebilir veya ücretsiz bir hesap için kaydolabilirsiniz.

- Tarayıcınızda Cloud Shell kullanmak istemiyorsanız Azure Resource Manager PowerShell cmdlet'lerini yüklemeniz gerekir. PowerShell cmdlet'lerini yükleme hakkında daha fazla bilgi için bkz. Azure PowerShell genel bakış.

1. Adım: VNet1 oluşturma ve yapılandırma

1. Değişkenlerinizi bildirme

Bu alıştırma için değişkenlerimizi bildirerek başlayacağız. "Deneyin" Cloud Shell kullanırsanız hesabınıza otomatik olarak bağlanırsınız. PowerShell'i yerel olarak kullanıyorsanız bağlanmanıza yardımcı olması için aşağıdaki örneği kullanın:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

Aşağıdaki örnek, bu alıştırmanın değerlerini kullanarak değişkenleri bildirir. Üretim için yapılandırma sırasında bu değerleri kendi değerlerinizle değiştirdiğinizden emin olun. Bu tür yapılandırmaya alışmak için adımları ilerletiyorsanız bu değişkenleri kullanabilirsiniz. Değişkenleri değiştirin, daha sonra kopyalayın ve PowerShell konsolunuza yapıştırın.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Yeni kaynak grubu oluşturma

Yeni bir kaynak grubu oluşturmak için aşağıdaki örneği kullanın:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. TestVNet1 oluşturma

Aşağıdaki örnek TestVNet1 adlı bir sanal ağ ve biri GatewaySubnet, biri FrontEnd ve diğeri De Backend adlı üç alt ağ oluşturur. Kendi değerlerinizi yerleştirirken ağ geçidi alt ağınızı özellikle GatewaySubnet olarak adlandırmanız önem taşır. Başka bir ad kullanırsanız ağ geçidi oluşturma işleminiz başarısız olur.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

2. Adım: Etkin-etkin mod ile TestVNet1 için VPN ağ geçidi oluşturma

1. Genel IP adreslerini ve ağ geçidi IP yapılandırmalarını oluşturma

Sanal ağınız için oluşturacağınız ağ geçidine iki genel IP adresinin ayrılmasını isteyin. Ayrıca gerekli alt ağı ve IP yapılandırmalarını da tanımlayacaksınız.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Etkin-etkin yapılandırma ile VPN ağ geçidi oluşturma

TestVNet1 için sanal ağ geçidini oluşturun. İki GatewayIpConfig girdisi vardır ve EnableActiveActiveFeature bayrağı ayarlanır. Ağ geçidi oluşturma işlemi biraz zaman alabilir (seçilen SKU'ya bağlı olarak tamamlanması 45 dakika veya daha uzun sürebilir).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

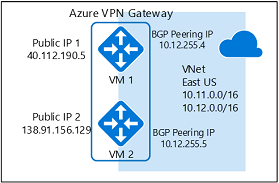

3. Ağ geçidi genel IP adreslerini ve BGP Eş IP adresini alın

Ağ geçidi oluşturulduktan sonra Azure VPN Gateway BGP Eş IP adresini almanız gerekir. Bu adres, azure VPN Gateway şirket içi VPN cihazlarınız için bgp eş olarak yapılandırmak için gereklidir.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

VPN ağ geçidiniz için ayrılan iki genel IP adresini ve her ağ geçidi örneğine karşılık gelen BGP Eş IP adreslerini göstermek için aşağıdaki cmdlet'leri kullanın:

PS D:\> $gw1pip1.IpAddress

40.112.190.5

PS D:\> $gw1pip2.IpAddress

138.91.156.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

Ağ geçidi örnekleri için genel IP adreslerinin sırası ve karşılık gelen BGP Eşleme Adresleri aynıdır. Bu örnekte, 40.112.190.5 genel IP'sine sahip ağ geçidi VM'sinde BGP Eşleme Adresi olarak 10.12.255.4, 138.91.156.129 olan ağ geçidinde ise 10.12.255.5 kullanılır. Bu bilgiler, etkin-etkin ağ geçidine bağlanan şirket içi VPN cihazlarınızı ayarlarken gereklidir. Ağ geçidi aşağıdaki diyagramda tüm adreslerle gösterilir:

Ağ geçidi oluşturulduktan sonra, etkin-etkin şirket içi veya sanal ağlar arası bağlantı kurmak için bu ağ geçidini kullanabilirsiniz. Aşağıdaki bölümlerde alıştırmayı tamamlamak için gereken adımlar izlenerek ilerler.

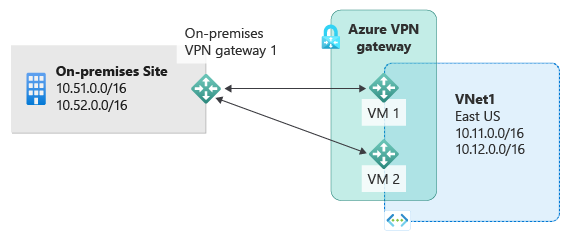

Bölüm 2 - Etkin-etkin şirket içi ve dışı çapraz bağlantı kurma

Şirket içi ağlar arası bağlantı kurmak için, şirket içi VPN cihazınızı temsil eden bir Yerel Ağ Geçidi ve Azure VPN ağ geçidini yerel ağ geçidine bağlamak için bir Bağlantı oluşturmanız gerekir. Bu örnekte Azure VPN ağ geçidi etkin-etkin moddadır. Sonuç olarak, yalnızca bir şirket içi VPN cihazı (yerel ağ geçidi) ve bir bağlantı kaynağı olsa da, her iki Azure VPN ağ geçidi örneği de şirket içi cihazla S2S VPN tünelleri oluşturur.

Devam etmeden önce bu alıştırmanın 1. Bölümünü tamamladığınızdan emin olun.

1. Adım: Yerel ağ geçidini oluşturma ve yapılandırma

1. Değişkenlerinizi bildirme

Bu alıştırma diyagramda gösterilen yapılandırmayı oluşturmaya devam edecektir. Değerleri, yapılandırma için kullanmak istediğiniz değerlerle değiştirdiğinizden emin olun.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "131.107.72.22"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Yerel ağ geçidi parametreleriyle ilgili dikkate değer birkaç nokta:

- Yerel ağ geçidi, VPN ağ geçidiyle aynı veya farklı konumda ve kaynak grubunda olabilir. Bu örnek, bunları farklı kaynak gruplarında ancak aynı Azure konumunda gösterir.

- Yalnızca bir şirket içi VPN cihazı varsa (örnekte gösterildiği gibi), etkin-etkin bağlantı BGP protokolüyle veya bgp protokolü olmadan çalışabilir. Bu örnekte, şirket içi ve dışı bağlantı için BGP kullanılır.

- BGP etkinleştirildiyse, yerel ağ geçidi için bildirmeniz gereken ön ek, VPN cihazınızda BGP Eş IP adresinizin ana bilgisayar adresidir. Bu durumda, "10.52.255.253/32" öğesinin /32 ön ekidir.

- Hatırlatmak gerekirse, şirket içi ağlarınızla Azure VNet arasında farklı BGP ASN'leri kullanmanız gerekir. Bunlar aynıysa, şirket içi VPN cihazınız diğer BGP komşularıyla eşlemek için ASN'yi zaten kullanıyorsa sanal ağ ASN'nizi değiştirmeniz gerekir.

2. Site5 için yerel ağ geçidi oluşturma

Devam etmeden önce 1. Aboneliğe bağlı olduğunuzdan emin olun. Henüz oluşturulmadıysa kaynak grubunu oluşturun.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

2. Adım: Sanal ağ geçidini ve yerel ağ geçidini bağlama

1. İki ağ geçidini alma

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. TestVNet1 to Site5 bağlantısını oluşturma

Bu adımda, "EnableBGP" $True olarak ayarlanmış şekilde TestVNet1 ile Site5_1 arasındaki bağlantıyı oluşturursunuz.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Şirket içi VPN cihazınız için VPN ve BGP parametreleri

Aşağıdaki örnek, bu alıştırma için şirket içi VPN cihazınızda BGP yapılandırma bölümüne girdiğiniz parametreleri listeler:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Bağlantı birkaç dakika sonra kurulmalıdır ve IPsec bağlantısı kurulduktan sonra BGP eşleme oturumu başlatılır. Bu örnek şu ana kadar yalnızca bir şirket içi VPN cihazı yapılandırdı ve bu da aşağıdaki diyagrama neden oldu:

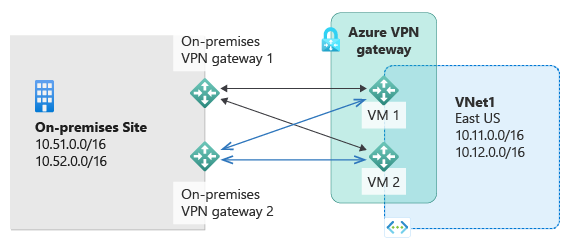

3. Adım: İki şirket içi VPN cihazını etkin-etkin VPN ağ geçidine bağlama

Aynı şirket içi ağda iki VPN cihazınız varsa, Azure VPN ağ geçidini ikinci VPN cihazına bağlayarak çift yedeklilik elde edebilirsiniz.

1. Site5 için ikinci yerel ağ geçidini oluşturun

İkinci yerel ağ geçidi için ağ geçidi IP adresi, adres ön eki ve BGP eşleme adresi, aynı şirket içi ağ için önceki yerel ağ geçidiyle çakışmamalıdır.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "131.107.72.23"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Sanal ağ geçidini ve ikinci yerel ağ geçidini bağlayın

"EnableBGP" $True olarak ayarlanmış şekilde TestVNet1 ile Site5_2 arasındaki bağlantıyı oluşturun

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. İkinci şirket içi VPN cihazınız için VPN ve BGP parametreleri

Benzer şekilde, aşağıdaki örnekte ikinci VPN cihazına gireceğiniz parametreler listelenir:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Bağlantı (tüneller) kurulduktan sonra, şirket içi ağınıza ve Azure'a bağlanan çift yedekli VPN cihazlarınız ve tünelleriniz olur:

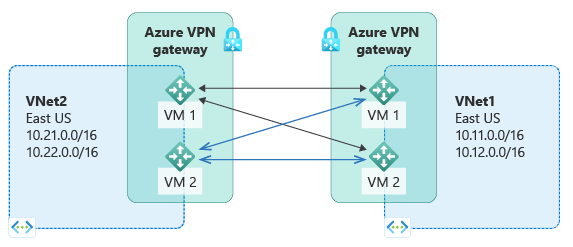

Bölüm 3 - Etkin-etkin sanal ağdan sanal ağa bağlantı kurma

Bu bölüm BGP ile etkin-etkin bir sanal ağdan sanal ağa bağlantı oluşturur. Aşağıdaki yönergeler önceki adımlardan devam ediyor. TestVNet1'i ve BGP ile VPN Gateway oluşturup yapılandırmak için 1. Bölümü tamamlamanız gerekir.

1. Adım: TestVNet2 ve VPN ağ geçidi oluşturma

Yeni sanal ağın IP adresi alanı olan TestVNet2'nin sanal ağ aralıklarınızın hiçbiriyle çakışmadığından emin olmak önemlidir.

Bu örnekte sanal ağlar aynı aboneliğe aittir. Farklı abonelikler arasında sanal ağdan sanal ağa bağlantılar ayarlayabilirsiniz; Daha fazla bilgi edinmek için Sanal Ağdan Sanal Ağa bağlantı yapılandırma bölümüne bakın. BGP'yi etkinleştirmek için bağlantılar oluştururken "-EnableBgp $True" eklediğinizden emin olun.

1. Değişkenlerinizi bildirme

Değerleri, yapılandırma için kullanmak istediğiniz değerlerle değiştirdiğinizden emin olun.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Yeni kaynak grubunda TestVNet2 oluşturma

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. TestVNet2 için etkin-etkin VPN ağ geçidini oluşturma

Sanal ağınız için oluşturacağınız ağ geçidine iki genel IP adresinin ayrılmasını isteyin. Ayrıca gerekli alt ağı ve IP yapılandırmalarını da tanımlayacaksınız.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

AS numarası ve "EnableActiveActiveFeature" bayrağıyla VPN ağ geçidini oluşturun. Azure VPN ağ geçitlerinizde varsayılan ASN'yi geçersiz kılmanız gerekir. BGP ve geçiş yönlendirmeyi etkinleştirmek için bağlı sanal ağların ASN'lerinin farklı olması gerekir.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

2. Adım: TestVNet1 ve TestVNet2 ağ geçitlerini bağlama

Bu örnekte her iki ağ geçidi de aynı aboneliktedir. Bu adımı aynı PowerShell oturumunda tamamlayabilirsiniz.

1. Her iki ağ geçidini de alın

Oturum açtığınızdan ve 1. Aboneliğe bağlandığınızdan emin olun.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Her iki bağlantıyı da oluşturun

Bu adımda, Bağlantıyı TestVNet1'den TestVNet2'ye ve Bağlantıyı TestVNet2'den TestVNet1'e oluşturursunuz.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Önemli

HER İkİ bağlantı için DE BGP'yi etkinleştirdiğinizden emin olun.

Bu adımları tamamladıktan sonra bağlantı birkaç dakika içinde kurulur ve sanal ağdan sanal ağa bağlantı çift yedeklilik ile tamamlandığında BGP eşleme oturumu çalışır durumda olur:

Mevcut VPN ağ geçidini güncelleştirme

Etkin bekleyen ağ geçidini etkin-etkin olarak değiştirdiğinizde, başka bir genel IP adresi oluşturur ve ardından ikinci bir Ağ Geçidi IP yapılandırması eklersiniz. Bu bölüm, PowerShell kullanarak mevcut Azure VPN ağ geçidini etkin bekleme modundan etkin-etkin moda (veya tam tersi) değiştirmenize yardımcı olur. Sanal ağ geçidinizin Yapılandırma sayfasındaki Azure portal bir ağ geçidini de değiştirebilirsiniz.

Etkin bekleyen ağ geçidini etkin-etkin ağ geçidi olarak değiştirme

Aşağıdaki örnek, etkin bekleyen ağ geçidini etkin-etkin ağ geçidine dönüştürür.

1. Değişkenlerinizi bildirme

Örnekler için kullanılan aşağıdaki parametreleri kendi yapılandırmanız için gereken ayarlarla değiştirin ve bu değişkenleri bildirin.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

Değişkenleri bildirdikten sonra, bu örneği kopyalayıp PowerShell konsolunuza yapıştırabilirsiniz.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Genel IP adresini oluşturun, ardından ikinci ağ geçidi IP yapılandırmasını ekleyin

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Etkin-etkin modu etkinleştirin ve ağ geçidini güncelleştirin

Bu adımda, etkin-etkin modunu etkinleştirir ve ağ geçidini güncelleştirirsiniz. Örnekte VPN ağ geçidi şu anda eski bir Standart SKU kullanıyor. Ancak active-active, Standart SKU'yu desteklemez. Eski SKU'yu desteklenen bir SKU'ya (bu örnekte HighPerformance) yeniden boyutlandırmak için, kullanmak istediğiniz desteklenen eski SKU'yu belirtmeniz yeterlidir.

Bu adımı kullanarak eski bir SKU'yu yeni SKU'lardan biriyle değiştiremezsiniz. Eski SKU'yu yalnızca desteklenen başka bir eski SKU'ya yeniden boyutlandırabilirsiniz. Örneğin Standart olan SKU'yu VpnGw1 olarak değiştiremezsiniz (VpnGw1 etkin-etkin için destekleniyor olsa bile) çünkü Standart eski bir SKU ve VpnGw1 geçerli bir SKU'dur. SKU'ları yeniden boyutlandırma ve geçirme hakkında daha fazla bilgi için bkz. Ağ geçidi SKU'ları.

Geçerli bir SKU'yu yeniden boyutlandırmak istiyorsanız (örneğin, VpnGw1'i VpnGw3'e), SKU'lar aynı SKU ailesinde olduğundan bu adımı kullanarak bunu yapabilirsiniz. Bunu yapmak için şu değeri kullanabilirsiniz:

-GatewaySku VpnGw3

Bunu ortamınızda kullanırken ağ geçidini yeniden boyutlandırmanız gerekmiyorsa -GatewaySku belirtmeniz gerekmez. Bu adımda, gerçek güncelleştirmeyi tetikleyebilmek için PowerShell'deki ağ geçidi nesnesini ayarlamanız gerektiğine dikkat edin. Ağ geçidinizi yeniden boyutlandırmasanız bile bu güncelleştirme 30 ile 45 dakika arasında sürebilir.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Etkin-etkin ağ geçidini etkin bekleyen ağ geçidine değiştirme

1. Değişkenlerinizi bildirme

Örnekler için kullanılan aşağıdaki parametreleri kendi yapılandırmanız için gereken ayarlarla değiştirin ve bu değişkenleri bildirin.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

Değişkenleri bildirdikten sonra kaldırmak istediğiniz IP yapılandırmasının adını alın.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Ağ geçidi IP yapılandırmasını kaldırın ve etkin-etkin modunu devre dışı bırakın

Ağ geçidi IP yapılandırmasını kaldırmak ve etkin-etkin modu devre dışı bırakmak için bu örneği kullanın. Gerçek güncelleştirmeyi tetikleyebilmek için PowerShell'de ağ geçidi nesnesini ayarlamanız gerektiğine dikkat edin.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Bu güncelleştirme 30 ile 45 dakika kadar sürebilir.

Sonraki adımlar

Bağlantınız tamamlandıktan sonra sanal ağlarınıza sanal makineler ekleyebilirsiniz. Adımlar için bkz. Sanal Makine Oluşturma.