Yüksek Oranda Kullanılabilir şirket içi ve sanal ağdan sanal ağa bağlantı

Bu makalede Azure VPN gateways kullanan şirket içi ve dışı ile Sanal Ağdan Sanal Ağa bağlantınız için Yüksek Oranda Kullanılabilir yapılandırma seçeneklerine genel bakış sunulmaktadır.

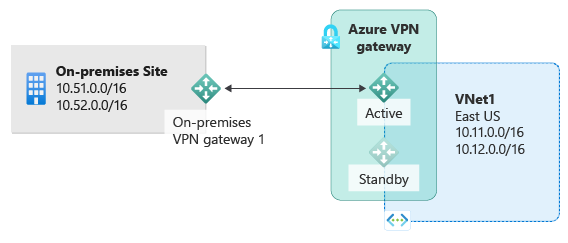

VPN ağ geçidi yedekliliği hakkında

Her Azure VPN gateway, etkin bir bekleme yapılandırmasında iki örnekten oluşur. Etkin örnekte gerçekleşen herhangi bir planlı bakım veya plansız kesintide, beklemedeki örnek otomatik olarak yükü devralıp S2S VPN veya Sanal Ağdan Sanal Ağa bağlantıları sürdürür. Bu geçiş kısa bir kesintiye neden olur. Planlı bakım için bağlantı 10 ila 15 saniye içinde geri yüklenmelidir. Planlanmamış sorunlar için bağlantı kurtarma daha uzundur ve en kötü durumda yaklaşık 1 ile 3 dakika arasındadır. Ağ geçidine yönelik P2S VPN istemci bağlantıları için P2S bağlantılarının bağlantısı kesilir ve kullanıcıların istemci makinelerinden yeniden bağlanması gerekir.

Yüksek Oranda Kullanılabilir şirket içi

Şirket içi bağlantılarınız için daha iyi kullanılabilirlik sağlamak için kullanabileceğiniz birkaç seçenek vardır:

- Birden fazla şirket içi VPN cihazı

- Etkin-etkin Azure VPN gateway

- Her ikisinin birleşimi

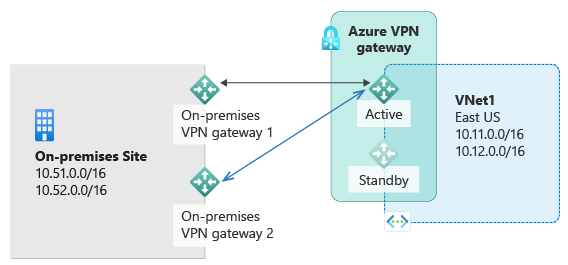

Birden çok şirket içi VPN cihazı

Şirket içi ağınızdan Azure VPN gateway’e bağlanmak için aşağıdaki diyagramda gösterildiği gibi birden fazla VPN cihazı kullanabilirsiniz:

Bu yapılandırma aynı Azure VPN ağ geçidinden aynı konumdaki şirket içi cihazlarınıza birden fazla etkin tünel sağlar. Bazı gereksinimler ve kısıtlamalar vardır:

- VPN cihazlarınız ile Azure arasında birden fazla S2S VPN bağlantısı oluşturmanız gerekir. Aynı şirket içi ağdan Azure'a birden çok VPN cihazı bağladığınızda, her VPN cihazı için bir yerel ağ geçidi ve Azure VPN ağ geçidinizden her yerel ağ geçidine bir bağlantı oluşturmanız gerekir.

- VPN cihazlarınıza karşılık gelen yerel ağ geçitleri "GatewayIpAddress" özelliğinde benzersiz genel IP adreslerine sahip olmalıdır.

- Bu yapılandırma için BGP gereklidir. Bir VPN cihazını temsil eden her yerel ağ geçidinin "BgpPeerIpAddress" özelliğinde belirtilen benzersiz bir BGP eşleme IP adresi olmalıdır.

- Aynı şirket içi ağ ön eklerini Azure VPN ağ geçidinize tanıtmak için BGP kullanmanız gerekir; bu durumda trafik bu tünellerden eşzamanlı olarak iletilir.

- Eşit maliyetli çok yollu yönlendirme (ECMP) kullanmanız gerekir.

- Her bağlantı, Azure VPN ağ geçidiniz için en fazla tünel sayısına göre sayılır. Tüneller, bağlantılar ve aktarım hızı hakkında en son bilgiler için VPN Gateway ayarları sayfasına bakın.

Bu yapılandırmada Azure VPN ağ geçidi hala etkin bekleme modundadır; bu nedenle yukarıda açıklanan yük devretme davranışının ve kısa kesintinin aynısı gerçekleşir. Ancak, bu kurulum şirket içi ağınızda ve VPN cihazlarınızda arıza ya da kesintilere karşı koruma sağlar.

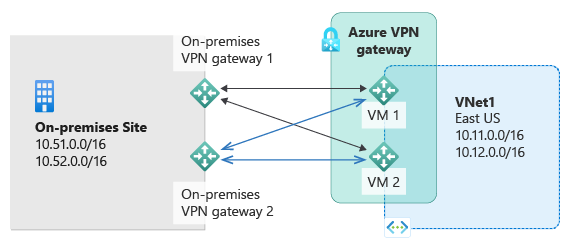

Etkin-etkin VPN ağ geçitleri

Aşağıdaki diyagramda gösterildiği gibi, ağ geçidi VM'lerinin her iki örneğinin de şirket içi VPN cihazınıza S2S VPN tünelleri oluşturduğu etkin-etkin bir yapılandırmada Azure VPN ağ geçidi oluşturabilirsiniz:

Bu yapılandırmada, her Azure ağ geçidi örneğinin benzersiz bir genel IP adresi vardır ve her biri yerel ağ geçidinizde ve bağlantınızda belirtilen şirket içi VPN cihazınız için bir IPsec/IKE S2S VPN tüneli oluşturur. Her iki VPN tüneli de aslında aynı bağlantının bir parçasıdır. Şirket içi VPN cihazınızı bu iki Azure VPN ağ geçidi genel IP adresini kabul edecek veya iki S2S VPN tüneli oluşturacak şekilde yapılandırmanız gerekir.

Azure ağ geçidi örnekleri etkin-etkin yapılandırmada olduğundan, şirket içi VPN cihazınız bir tüneli diğerinden daha fazla tercih etse bile Azure sanal ağınızdan şirket içi ağınıza giden trafik her iki tünelden eşzamanlı olarak yönlendirilir. Tek bir TCP veya UDP akışı için Azure, şirket içi ağınıza paket gönderirken aynı tüneli kullanmayı dener. Ancak, şirket içi ağınız Azure'a paket göndermek için farklı bir tünel kullanabilir.

Bir ağ geçidi örneğinde planlı bir bakım veya planlanmamış bir olay gerçekleştiğinde bu örnekten şirket içi VPN cihazınıza giden IPSec tünelinin bağlantısı kesilir. Trafiğin diğer etkin IPsec tüneline geçirilmesi için VPN cihazlarınızda karşılık gelen yolların kaldırılması veya otomatik olarak geri alınması gerekir. Azure tarafında bu geçiş etkilenen örnekten etkin örneğe doğru otomatik olarak gerçekleşir.

Çift yedeklilik: hem Azure hem de şirket içi ağlara için etkin-etkin VPN ağ geçitleri

En güvenilir seçenek, aşağıdaki diyagramda gösterildiği gibi hem ağınızda hem de Azure'da etkin-etkin ağ geçitlerini birleştirmektir.

Burada Azure VPN ağ geçidini etkin-etkin bir yapılandırmada oluşturup ayarlarsınız ve yukarıda açıklandığı gibi iki şirket içi VPN cihazınız için iki yerel ağ geçidi ve iki bağlantı oluşturursunuz. Sonuçta Azure sanal ağınız ile şirket içi ağınız arasında 4 IPsec tünelinden oluşan tam bir ağ bağlantısı elde edilir.

Tüm ağ geçitleri ve tüneller Azure tarafında etkindir, bu nedenle trafik 4 tünelin tümüne aynı anda yayılır, ancak her TCP veya UDP akışı yine Azure tarafından aynı tüneli veya yolu izler. Trafik yayarak IPSec tünelleri üzerinde biraz daha iyi verim görebilmenize karşın, bu yapılandırmanın birincil amacı yüksek kullanılabilirlik içindir. Yayma işleminin istatistiksel yapısı nedeniyle, farklı uygulama trafiği koşullarının toplam aktarım hızını nasıl etkileyeceğine ilişkin ölçümü sağlamak zordur.

Bu topoloji, şirket içi VPN cihazları çiftini desteklemek için iki yerel ağ geçidi ve iki bağlantı gerektirir ve aynı şirket içi ağa iki bağlantıya izin vermek için BGP gereklidir. Bu gereksinimler yukarıdakiler ile aynıdır.

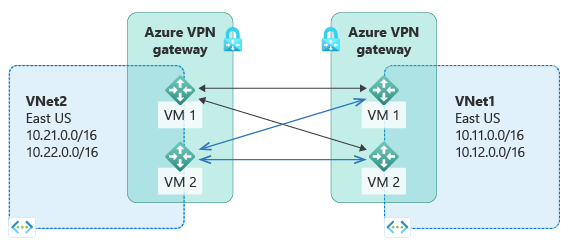

Yüksek Oranda Kullanılabilir Sanal Ağdan Sanal Ağa

Aynı etkin-etkin yapılandırma Azure Sanal Ağdan Sanal Ağa bağlantıları için de geçerli olabilir. Her iki sanal ağ için de etkin-etkin VPN ağ geçitleri oluşturabilir ve bunları birbirine bağlayarak aşağıdaki diyagramda gösterildiği gibi iki sanal ağ arasındaki 4 tünelin tam bağlantısını oluşturabilirsiniz:

Bunun yapılması iki sanal ağ arasında planlı bakım olayları için her zaman bir tünel çifti olmasını sağlar ve daha da iyi kullanılabilirlik sunar. Şirket içi ve dışı karışık bağlantı için aynı topoloji iki bağlantı gerektirse de, yukarıda gösterilen Sanal Ağdan Sanal Ağa topolojisi her ağ geçidi için yalnızca bir bağlantıya gereksinim duyar. Ayrıca, Sanal Ağdan Sanal Ağa bağlantı üzerinden geçiş yönlendirmesi gerekli olmadıkça BGP isteğe bağlıdır.

Sonraki adımlar

Bkz. Azure portalını veya PowerShell'i kullanarak etkin-etkin ağ geçitlerini yapılandırma.