Bir VPN ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına Bağlan

Bu makale, S2S VPN bağlantılarında özel IPsec/IKE ilkelerinden yararlanan birden çok şirket içi ilke tabanlı VPN cihazına bağlanmak için Azure rota tabanlı bir VPN ağ geçidi yapılandırmanıza yardımcı olur. Bu makaledeki adımlarda Azure PowerShell kullanılır.

İlke tabanlı ve rota tabanlı VPN ağ geçitleri hakkında

İlke tabanlı ve rota tabanlı VPN cihazları, IPsec trafik seçicilerinin bir bağlantıda nasıl ayarlandığına göre farklılık gösterir:

- İlke tabanlı VPN cihazları, trafiğin IPsec tünelleri aracılığıyla nasıl şifrelendiğini/şifresinin nasıl çözülür olduğunu tanımlamak için her iki ağdan gelen ön ek birleşimlerini kullanır. Genellikle paket filtreleme gerçekleştiren güvenlik duvarı cihazları üzerine kurulur. Paket filtreleme ve işleme altyapısına IPsec tünel şifreleme ve şifre çözme özellikleri eklenir.

- Rota tabanlı VPN cihazları herhangi bir noktadan herhangi birine (joker karakter) trafik seçiciler kullanır ve yönlendirme/iletme tablolarının trafiği farklı IPsec tünellerine yönlendirmesine izin verir. Genellikle her IPsec tünelinin bir ağ arabirimi veya VTI (sanal tünel arabirimi) olarak modellendiği yönlendirici platformlarında oluşturulur.

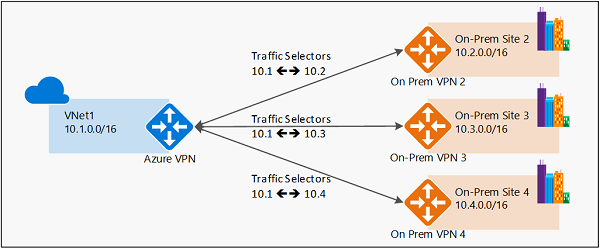

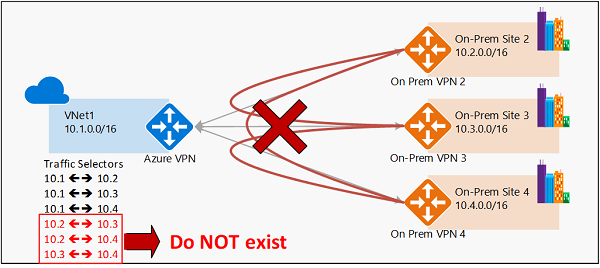

Aşağıdaki diyagramlarda iki model vurgulanır:

İlke tabanlı VPN örneği

Rota tabanlı VPN örneği

İlke tabanlı VPN için Azure desteği

Şu anda her iki VPN ağ geçidi modu da Azure desteği: rota tabanlı VPN ağ geçitleri ve ilke tabanlı VPN ağ geçitleri. Bunlar farklı iç platformlar üzerine kurulur ve bu da farklı belirtimlerle sonuçlanır. Ağ geçitleri, aktarım hızı ve bağlantılar hakkında daha fazla bilgi için bkz . VPN Gateway ayarları hakkında.

| Ağ geçidi VPN türü | Ağ Geçidi SKU’su | Desteklenen IKE sürümleri |

|---|---|---|

| İlke tabanlı ağ geçidi | Temel | IKEv1 |

| Rota tabanlı ağ geçidi | Temel | IKEv2 |

| Rota tabanlı ağ geçidi | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 ve IKEv2 |

| Rota tabanlı ağ geçidi | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 ve IKEv2 |

Daha önce, ilke tabanlı VPN'lerle çalışırken, ilke tabanlı VPN ağ geçidi Temel SKU'su kullanmakla sınırlıydınız ve yalnızca 1 şirket içi VPN/güvenlik duvarı cihazına bağlanabiliyordunuz. Artık özel IPsec/IKE ilkesi kullanarak rota tabanlı vpn ağ geçidi kullanabilir ve birden çok ilke tabanlı VPN/güvenlik duvarı cihazına bağlanabilirsiniz. Rota tabanlı VPN ağ geçidi kullanarak ilke tabanlı VPN bağlantısı oluşturmak için, yol tabanlı VPN ağ geçidini "PolicyBasedTrafficSelectors" seçeneğiyle ön ek tabanlı trafik seçicilerini kullanacak şekilde yapılandırın.

Dikkat edilmesi gerekenler

Bu bağlantıyı etkinleştirmek için şirket içi ilke tabanlı VPN cihazlarınızın Azure rota tabanlı VPN ağ geçitlerine bağlanmak için IKEv2'yi desteklemesi gerekir. VPN cihaz belirtimlerinizi denetleyin.

Bu mekanizmayla ilke tabanlı VPN cihazları aracılığıyla bağlanan şirket içi ağlar yalnızca Azure sanal ağına bağlanabilir; aynı Azure VPN ağ geçidi üzerinden diğer şirket içi ağlara veya sanal ağlara geçiş yapamazlar.

Yapılandırma seçeneği, özel IPsec/IKE bağlantı ilkesinin bir parçasıdır. İlke tabanlı trafik seçici seçeneğini etkinleştirirseniz, ilkenin tamamını (IPsec/IKE şifreleme ve bütünlük algoritmaları, anahtar güçlü yönleri ve SA yaşam süreleri) belirtmeniz gerekir.

Aşağıdaki diyagramda, VPN ağ geçidi üzerinden aktarım yönlendirmesinin ilke tabanlı seçenekle neden çalışmadığı gösterilmektedir:

Diyagramda gösterildiği gibi, Azure VPN ağ geçidinde sanal ağdan şirket içi ağ ön eklerinin her birine trafik seçicileri vardır, ancak çapraz bağlantı ön eklerine sahip değildir. Örneğin, şirket içi site 2, site 3 ve site 4 sırasıyla VNet1 ile iletişim kurabilir, ancak Azure VPN ağ geçidi üzerinden birbirine bağlanamaz. Diyagramda, bu yapılandırma altındaki Azure VPN ağ geçidinde bulunmayan çapraz bağlantı trafik seçicileri gösterilir.

İş Akışı

Bu makaledeki yönergeler, S2S VPN bağlantısı kurmak için S2S veya Sanal Ağdan Sanal Ağa bağlantılar için IPsec/IKE ilkesini yapılandırma başlığında açıklanan örnekle aynıdır. Bu, aşağıdaki diyagramda gösterilmiştir:

Bağlantıyı etkinleştirmek için aşağıdaki iş akışını kullanın:

- Şirket içi bağlantınız için sanal ağ, VPN ağ geçidi ve yerel ağ geçidi oluşturun.

- Bir IPsec/IKE ilkesi oluşturun.

- S2S veya sanal ağdan sanal ağa bağlantı oluştururken ilkeyi uygulayın ve bağlantıda ilke tabanlı trafik seçicilerini etkinleştirin.

- Bağlantı zaten oluşturulduysa, ilkeyi mevcut bir bağlantıya uygulayabilir veya güncelleştirebilirsiniz.

İlke tabanlı trafik seçicilerini etkinleştirme

Bu bölümde, bir bağlantıda ilke tabanlı trafik seçicilerinin nasıl etkinleştirileceği gösterilir. IPsec/IKE ilkesi yapılandırma makalesinin 3. bölümünü tamamladığınızdan emin olun. Bu makaledeki adımlarda aynı parametreler kullanılır.

Sanal ağ, VPN ağ geçidi ve yerel ağ geçidi oluşturma

Aboneliğinize bağlanın. PowerShell'i bilgisayarınızda yerel olarak çalıştırıyorsanız Bağlan-AzAccount cmdlet'ini kullanarak oturum açın. Bunun yerine tarayıcınızda Azure Cloud Shell'i de kullanabilirsiniz.

Değişkenlerinizi bildirin. Bu alıştırmada aşağıdaki değişkenleri kullanacağız:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Kaynak grubu oluşturun.

New-AzResourceGroup -Name $RG1 -Location $Location1Üç alt ağa ve VPN ağ geçidine sahip TestVNet1 sanal ağını oluşturmak için aşağıdaki örneği kullanın. Değerleri değiştirmek istiyorsanız, ağ geçidi alt ağınızı her zaman özellikle 'GatewaySubnet' olarak adlandırmanız önemlidir. Başka bir ad kullanırsanız ağ geçidi oluşturma işleminiz başarısız olur.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

IPsec/IKE ilkesiyle S2S VPN bağlantısı oluşturma

Bir IPsec/IKE ilkesi oluşturun.

Önemli

Bağlantıda "UsePolicyBasedTrafficSelectors" seçeneğini etkinleştirmek için bir IPsec/IKE ilkesi oluşturmanız gerekir.

Aşağıdaki örnek, bu algoritmalar ve parametrelerle bir IPsec/IKE ilkesi oluşturur:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS Yok, SA Yaşam Süresi 14400 saniye ve 102400000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000İlke tabanlı trafik seçicileri ve IPsec/IKE ilkesiyle S2S VPN bağlantısını oluşturun ve önceki adımda oluşturulan IPsec/IKE ilkesini uygulayın. Bağlantıda ilke tabanlı trafik seçicileri etkinleştiren ek "-UsePolicyBasedTrafficSelectors $True" parametresine dikkat edin.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Adımları tamamladıktan sonra, S2S VPN bağlantısı tanımlanan IPsec/IKE ilkesini kullanır ve bağlantıda ilke tabanlı trafik seçicilerini etkinleştirir. Aynı Azure VPN ağ geçidinden ek şirket içi ilke tabanlı VPN cihazlarına daha fazla bağlantı eklemek için aynı adımları yineleyebilirsiniz.

İlke tabanlı trafik seçicilerini güncelleştirmek için

Bu bölümde, mevcut bir S2S VPN bağlantısı için ilke tabanlı trafik seçicileri seçeneğini nasıl güncelleştirdiğiniz gösterilir.

Bağlantı kaynağını alın.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1İlke tabanlı trafik seçicileri seçeneğini görüntüleyin. Aşağıdaki satırda, bağlantı için ilke tabanlı trafik seçicilerinin kullanılıp kullanılmadığı gösterilmektedir:

$connection6.UsePolicyBasedTrafficSelectorsSatır "True" döndürürse, ilke tabanlı trafik seçicileri bağlantıda yapılandırılır; aksi takdirde "False" döndürür.

Bağlantı kaynağını aldıktan sonra, bir bağlantıda ilke tabanlı trafik seçicilerini etkinleştirebilir veya devre dışı bırakabilirsiniz.

Etkinleştirmek için

Aşağıdaki örnek, ilke tabanlı trafik seçicileri seçeneğini etkinleştirir, ancak IPsec/IKE ilkesini değiştirmeden bırakır:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueDevre Dışı Bırakmak için

Aşağıdaki örnek, ilke tabanlı trafik seçicileri seçeneğini devre dışı bırakır, ancak IPsec/IKE ilkesini değiştirmeden bırakır:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Sonraki adımlar

Bağlantınız tamamlandıktan sonra sanal ağlarınıza sanal makineler ekleyebilirsiniz. Adımlar için bkz. Sanal Makine Oluşturma.

Özel IPsec/IKE ilkeleri hakkında daha fazla ayrıntı için S2S VPN veya VNet-VNet bağlantıları için IPsec/IKE ilkesini yapılandırma bölümünü de gözden geçirin.