Azure Sanal Ağ'leri keşfetme

Azure Sanal Ağ (VNet) Azure'daki özel ağınızın temel yapı taşıdır. Sanal ağlar, Azure altyapısının ölçek, kullanılabilirlik ve yalıtım gibi ek avantajlarıyla şirket içi ağa benzer karmaşık sanal ağlar oluşturmanıza olanak tanır.

Oluşturduğunuz her sanal ağın kendi CIDR bloğu vardır ve CIDR blokları çakışmadığı sürece diğer sanal ağlara ve şirket içi ağlara bağlanabilir. Ayrıca sanal ağlar için DNS sunucusu ayarlarını ve sanal ağı alt ağlara segmentlere ayırmayı da denetleyebilirsiniz.

Azure Sanal Ağ özellikleri

Azure sanal ağları, Azure'daki kaynakların birbirleriyle, İnternet'le ve şirket içi ağlarla güvenli bir şekilde iletişim kurmasını sağlar.

- İnternet ile iletişim. Sanal ağ içindeki tüm kaynaklar varsayılan olarak İnternet'e giden iletişim kurabilir. Bir kaynağa genel IP adresi veya genel Load Balancer atayarak o kaynağa gelen yönde iletişim kurabilirsiniz. Giden bağlantılarınızı yönetmek için genel IP adresi veya genel Load Balancer da kullanabilirsiniz.

- Azure kaynakları arasındaki iletişim. Azure kaynağının iletişim kurabileceği üç temel mekanizma vardır: sanal ağlar, sanal ağ hizmet uç noktaları ve sanal ağ eşlemesi. Sanal Ağ yalnızca VM'lere değil, App Service Ortamı, Azure Kubernetes Service ve Azure Sanal Makine Ölçek Kümeleri gibi diğer Azure Kaynaklarına da bağlanabilir. Hizmet uç noktalarını kullanarak Azure SQL veritabanları ve depolama hesapları gibi diğer Azure kaynak türlerine bağlanabilirsiniz. Bir sanal ağ oluşturduğunuzda, hizmetleriniz ve sanal ağınızdaki VM'ler bulutta birbirleriyle doğrudan ve güvenli bir şekilde iletişim kurabilir.

- Şirket içi kaynaklar arasındaki iletişim. Veri merkezinizi güvenli bir şekilde genişletin. Aşağıdaki seçeneklerden herhangi birini kullanarak şirket içi bilgisayarlarınızı ve ağlarınızı bir sanal ağa bağlayabilirsiniz: Noktadan siteye sanal özel ağ (VPN), Siteden siteye VPN, Azure ExpressRoute.

- Ağ trafiğini filtreleme. Ağ güvenlik gruplarının ve güvenlik duvarları, ağ geçitleri, ara sunucular ve Ağ Adresi Çevirisi (NAT) hizmetleri gibi ağ sanal gereçlerinin herhangi bir bileşimini kullanarak alt ağlar arasındaki ağ trafiğini filtreleyebilirsiniz.

- Ağ trafiğini yönlendirme. Azure varsayılan olarak alt ağlar, bağlı sanal ağlar, şirket içi ağlar ve İnternet arasındaki trafiği yönlendirir. Azure'ın oluşturduğu varsayılan yolları geçersiz kılmak için rota tablolarını veya sınır ağ geçidi protokolü (BGP) yollarını uygulayabilirsiniz.

Azure Sanal Ağ için tasarım konuları

Adres alanı ve alt ağlar

Abonelik başına bölge başına birden çok sanal ağ oluşturabilirsiniz. Her sanal ağ içinde birden çok alt ağ oluşturabilirsiniz.

Sanal Ağlar

Sanal ağ oluştururken, IETF tarafından özel, yönlendirilemeyen adres alanları için ayrılmış RFC 1918'de numaralandırılmış adres aralıklarını kullanmanız önerilir:

- 10.0.0.0 - 10.255.255.255 (10/8 ön eki)

- 172.16.0.0 - 172.31.255.255 (172.16/12 ön eki)

- 192.168.0.0 - 192.168.255.255 (192.168/16 ön eki)

Ayrıca, aşağıdaki adres aralıklarını ekleyemezsiniz:

- 224.0.0.0/4 (Çok Noktaya Yayın)

- 255.255.255.255/32 (Yayın)

- 127.0.0.0/8 (Geri Döngü)

- 169.254.0.0/16 (Yerel bağlantı)

- 168.63.129.16/32 (dahili DNS)

Azure, sanal ağdaki kaynaklara sağladığınız adres alanından özel bir IP adresi atar. Örneğin, alt ağ adres alanı 192.168.1.0/24 olan bir sanal ağa VM dağıtırsanız, VM'ye 192.168.1.4 gibi özel bir IP atanır. Azure, her alt ağ içinde toplam 5 IP adresi için ilk dört ve son IP adresini ayırır. Bunlar x.x.x.0-x.x.x.3 ve alt ağın son adresidir.

Örneğin, 192.168.1.0/24 IP adresi aralığı aşağıdaki ayrılmış adreslere sahiptir:

- 192.168.1.0 : Ağ adresi

- 192.168.1.1: Azure tarafından varsayılan ağ geçidi için ayrılmıştır

- 192.168.1.2, 192.168.1.3: Azure DNS IP'lerini sanal ağ alanına eşlemek için Azure tarafından ayrılmıştır

- 192.168.1.255 : Ağ yayın adresi.

Sanal ağları uygulamayı planlarken aşağıdakileri göz önünde bulundurmanız gerekir:

- Çakışmayan adres alanlarının olduğundan emin olun. Sanal ağ adres alanınızın (CIDR bloğu) kuruluşunuzun diğer ağ aralıklarıyla çakışmadığından emin olun.

- Herhangi bir güvenlik yalıtımı gerekli mi?

- IP adresleme sınırlamalarını azaltmanız gerekiyor mu?

- Azure sanal ağları ile şirket içi ağlar arasında bağlantılar olacak mı?

- Yönetim amaçları için herhangi bir yalıtım gerekli mi?

- Kendi sanal ağlarını oluşturan herhangi bir Azure hizmetini kullanıyor musunuz?

Alt ağlar

Alt ağ, sanal ağdaki bir IP adresi aralığıdır. VNet'leri farklı boyutlu alt ağlara ayırarak abonelik sınırı içinde kuruluş ve güvenlik için gereken sayıda alt ağ oluşturabilirsiniz. Ardından Azure kaynaklarını belirli bir alt ağa dağıtabilirsiniz. Geleneksel bir ağda olduğu gibi alt ağlar da VNet adres alanınızı kuruluşun iç ağına uygun segmentlere ayırmanıza olanak tanır. Bu, adres ayırma verimliliğini de artırır. Desteklenen en küçük IPv4 alt ağı /29 ve en büyük alt ağ /2 'dir (CIDR alt ağ tanımları kullanılarak). IPv6 alt ağlarının boyutu tam olarak /64 olmalıdır. Alt ağları uygulamayı planlarken aşağıdakileri göz önünde bulundurmanız gerekir:

- Her alt ağın, Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) biçiminde belirtilen benzersiz bir adres aralığı olmalıdır.

- Bazı Azure hizmetleri için kendi alt ağı gerekir.

- Alt ağlar trafik yönetimi için kullanılabilir. Örneğin, trafiği bir ağ sanal gereci üzerinden yönlendirmek için alt ağlar oluşturabilirsiniz.

- Azure kaynaklarına erişimi, sanal ağ hizmet uç noktası olan belirli alt ağlarla sınırlayabilirsiniz. Birden çok alt ağ oluşturabilir ve bazı alt ağlar için hizmet uç noktasını etkinleştirebilirsiniz, ancak diğerleri için etkinleştiremezsiniz.

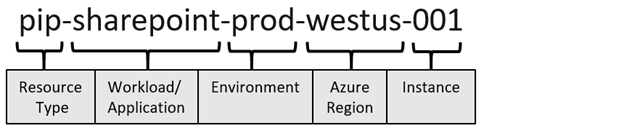

Adlandırma kuralını belirleme

Azure ağ tasarımınızın bir parçası olarak, kaynaklarınız için adlandırma kuralınızı planlamanız önemlidir. Etkili bir adlandırma kuralı, her kaynakla ilgili önemli bilgilerden kaynak adlarını oluşturur. İyi seçilmiş bir ad kaynağın türünü, ilişkili iş yükünü, dağıtım ortamını ve onu barındıran Azure bölgesini hızla tanımlamanıza yardımcı olur. Örneğin, Batı ABD bölgesinde bulunan bir üretim SharePoint iş yükünün genel IP kaynağı pip-sharepoint-prod-westus-001 olabilir

Tüm Azure kaynak türlerinin, kaynak adlarının benzersiz olması gereken düzeyi tanımlayan bir kapsamı vardır. Bir kaynağın kapsamı içinde benzersiz bir ada sahip olması gerekir. Kapsam belirtebileceğiniz dört düzey vardır: yönetim grubu, abonelik, kaynak grubu ve kaynak. Kapsamlar hiyerarşiktir ve her hiyerarşi düzeyi kapsamı daha belirgin hale getirir.

Örneğin, bir sanal ağın bir kaynak grubu kapsamı vardır ve bu da her kaynak grubunda vnet-prod-westus-001 adlı tek bir ağ olabileceği anlamına gelir. Diğer kaynak gruplarının vnet-prod-westus-001 adlı kendi sanal ağı olabilir. Alt ağların kapsamı sanal ağlar olarak belirlenmiştir, bu nedenle bir sanal ağ içindeki her alt ağın ayrı bir adı olmalıdır.

Bölgeleri ve Abonelikleri Anlama

Tüm Azure kaynakları bir Azure bölgesinde ve aboneliğinde oluşturulur. Kaynak yalnızca kaynakla aynı bölgede ve abonelikte bulunan bir sanal ağda oluşturulabilir. Ancak, farklı aboneliklerde ve bölgelerde bulunan sanal ağları bağlayabilirsiniz. Azure ağınızı altyapınız, verileriniz, uygulamalarınız ve son kullanıcılarınız ile ilgili olarak tasarlarken Azure bölgelerini göz önünde bulundurmanız önemlidir.

Abonelik sınırına kadar her abonelikte ihtiyacınız olan sayıda sanal ağ dağıtabilirsiniz. Genel dağıtımları olan bazı büyük kuruluşlar, örneğin bölgeler arasında bağlı olan birden çok sanal ağa sahiptir.

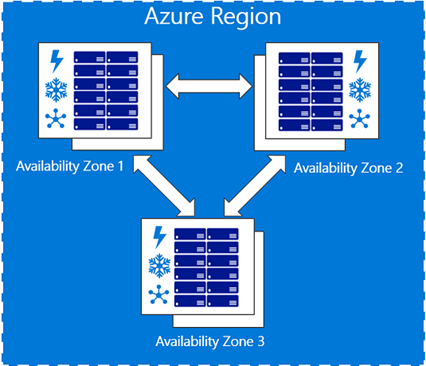

Azure Kullanılabilirlik Alanları

Azure Kullanılabilirlik Alanı, bir bölge içinde benzersiz fiziksel konumlar tanımlamanızı sağlar. Her alan bağımsız güç, soğutma ve ağ bağlantısı ile donatılmış bir veya daha fazla veri merkezinden oluşur. Azure hizmetlerinizin yüksek kullanılabilirliğini sağlamak için tasarlanan Kullanılabilirlik Alanları bölge içinde fiziksel olarak ayrılması, uygulamaları ve verileri veri merkezi hatalarına karşı korur.

Azure ağınızı tasarlarken kullanılabilirlik alanlarını dikkate almanız ve kullanılabilirlik alanlarını destekleyen hizmetleri planlamanız gerekir.

Kullanılabilirlik Alanları destekleyen Azure hizmetleri üç kategoriye ayrılır:

- Bölgesel hizmetler: Kaynaklar belirli bir bölgeye sabitlenebilir. Örneğin, sanal makineler, yönetilen diskler veya standart IP adresleri belirli bir alana sabitlenebilir ve bu sayede kaynakların bir veya daha fazla örneği alanlara yayılarak dayanıklılığı artırabilir.

- Alanlar arası yedekli hizmetler: Kaynaklar bölgeler arasında otomatik olarak çoğaltılır veya dağıtılır. Azure, bir bölge hatasının kullanılabilirliğini etkilememesi için verileri üç bölgede çoğaltır.

- Bölgesel olmayan hizmetler: Hizmetler her zaman Azure coğrafyalarından kullanılabilir ve bölge genelindeki kesintilere ve bölge genelindeki kesintilere dayanıklıdır.