Power BI'da Bulut için Microsoft Defender Uygulamaları denetimlerini kullanma

Power BI ile Bulut için Defender Uygulamaları kullanarak Power BI raporlarınızın, verilerinizin ve hizmetlerinizin istenmeyen sızıntılara veya ihlallere karşı korunmasına yardımcı olabilirsiniz. Bulut için Defender Uygulamaları ile, Microsoft Entra ID'deki gerçek zamanlı oturum denetimlerini kullanarak, Power BI analizlerinizin güvenli olmasını sağlamaya yardımcı olan kuruluşunuzun verileri için koşullu erişim ilkeleri oluşturabilirsiniz. Bu ilkeler ayarlandıktan sonra yöneticiler kullanıcı erişimini ve etkinliğini izleyebilir, gerçek zamanlı risk analizi gerçekleştirebilir ve etikete özgü denetimler ayarlayabilir.

Not

Bulut için Microsoft Defender Uygulamaları artık Microsoft Defender XDR. Daha fazla bilgi için bkz. Microsoft Defender XDR'de uygulamalar Bulut için Microsoft Defender.

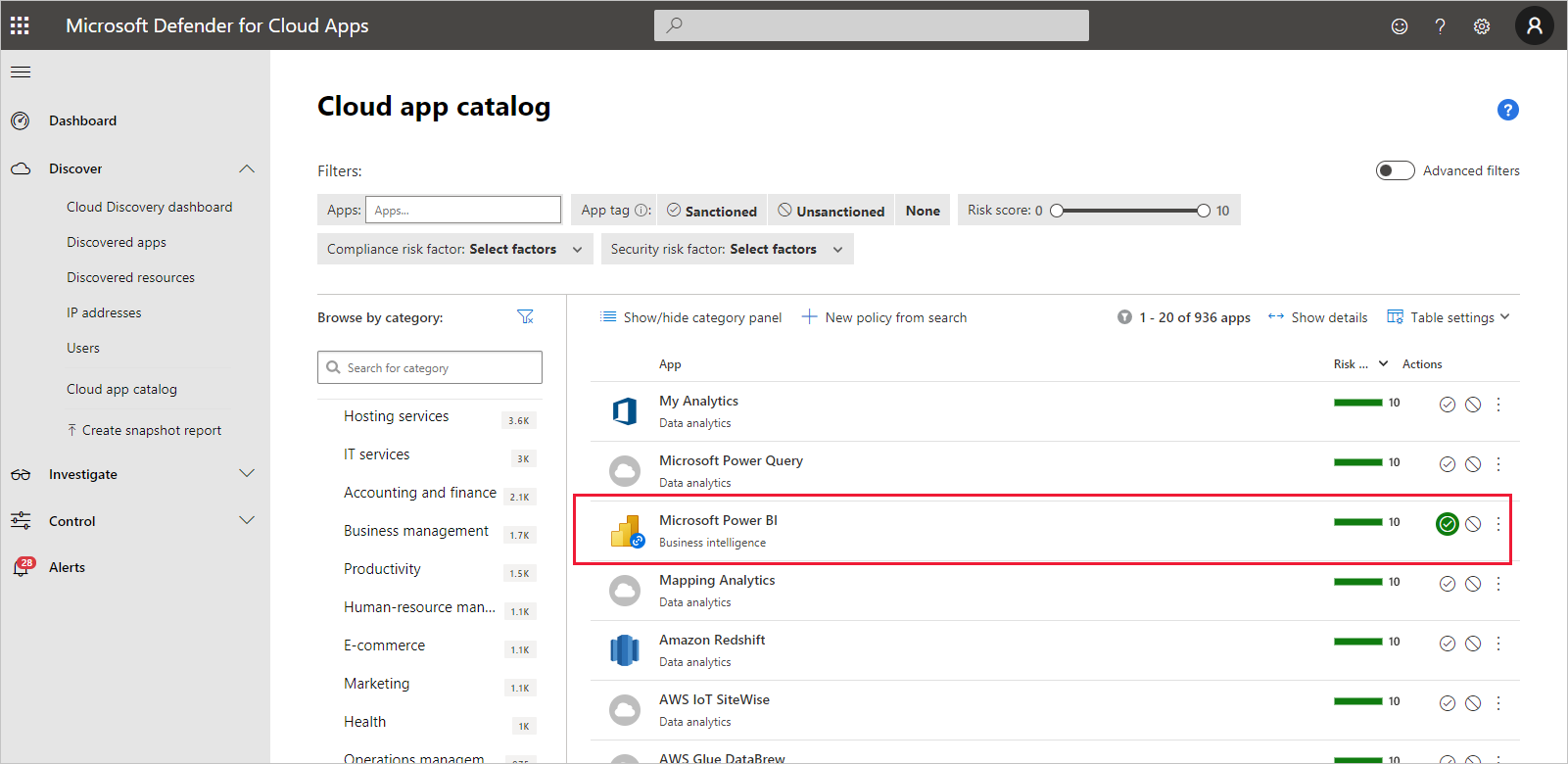

Bulut için Defender Uygulamalarını yalnızca Power BI için değil, her türlü uygulama ve hizmet için yapılandırabilirsiniz. Power BI verileriniz ve analizleriniz için Bulut için Defender Uygulamaları korumalarından yararlanmak için Bulut için Defender Uygulamalarını Power BI ile çalışacak şekilde yapılandırmanız gerekir. Bulut için Defender Uygulamaları hakkında daha fazla bilgi için, nasıl çalıştığına genel bakış, pano ve uygulama riski puanları için Bulut için Defender Uygulamalar belgelerine bakın.

Bulut için Defender Uygulamaları lisanslama

Bulut için Defender Uygulamalarını Power BI ile kullanmak için, bazıları Power BI dışında ayarlanmış ilgili Microsoft güvenlik hizmetlerini kullanmanız ve yapılandırmanız gerekir. Kiracınızda Bulut için Defender Uygulamaları olması için aşağıdaki lisanslardan birine sahip olmanız gerekir:

- Bulut için Microsoft Defender Uygulamaları: EMS E5 ve Microsoft 365 E5 paketlerinin bir parçası olan tüm desteklenen uygulamalar için Bulut için Defender Uygulamaları özellikleri sağlar.

- Office 365 Bulut Uygulamaları Güvenliği: Yalnızca Office 365 E5 paketinin bir parçası olan Office 365 için Bulut için Defender Uygulamaları özellikleri sağlar.

Bulut için Defender Uygulamaları ile Power BI için gerçek zamanlı denetimleri yapılandırma

Not

Bulut için Defender Uygulamaları gerçek zamanlı denetimlerinden yararlanmak için Bir Microsoft Entra Id P1 lisansı gereklidir.

Aşağıdaki bölümlerde, Bulut için Defender Uygulamaları ile Power BI için gerçek zamanlı denetimleri yapılandırma adımları açıklanmaktadır.

Microsoft Entra Id'de oturum ilkelerini ayarlama (gerekli)

Oturum denetimlerini ayarlamak için gereken adımlar Microsoft Entra Id ve Bulut için Defender Apps portallarında tamamlanır. Microsoft Entra yönetim merkezinde Power BI için bir koşullu erişim ilkesi oluşturur ve Bulut için Defender Apps hizmeti aracılığıyla Power BI'da kullanılan oturumları yönlendirirsiniz.

Bulut için Defender Uygulamaları ters ara sunucu mimarisinde çalışır ve Power BI kullanıcı etkinliğini gerçek zamanlı olarak izlemek için Microsoft Entra Koşullu Erişim ile tümleşiktir. İşlemi anlamanıza yardımcı olmak için aşağıdaki adımlar sağlanır ve aşağıdaki adımların her birinde bağlantılı içerikte ayrıntılı adım adım yönergeler sağlanır. Tüm işlemin açıklaması için bkz. Bulut için Defender Uygulamalar.

- Microsoft Entra Koşullu Erişim test ilkesi oluşturma

- İlke kapsamında bir kullanıcı kullanarak her uygulamada oturum açma

- Uygulamaların erişim ve oturum denetimlerini kullanacak şekilde yapılandırıldığını doğrulayın

- Uygulamayı kuruluşunuzda kullanmak üzere etkinleştirme

- Dağıtımı test edin

Oturum ilkelerini ayarlama işlemi Oturum ilkeleri bölümünde ayrıntılı olarak açıklanmıştır.

Power BI etkinliklerini izlemek için anomali algılama ilkeleri ayarlama (önerilir)

Bağımsız olarak kapsamı belirlenmiş olan anomali Power BI algılama ilkeleri tanımlayabilirsiniz; böylece bunlar yalnızca ilkeye dahil etmek ve ilkeye dahil etmek ve dışlamak istediğiniz kullanıcılar ve gruplar için geçerlidir. Daha fazla bilgi için bkz . Anomali algılama ilkeleri.

Bulut için Defender Apps'te Power BI için ayrılmış, yerleşik iki algılama vardır. Bkz. Power BI için yerleşik Bulut için Defender Uygulamaları algılamaları.

Microsoft Purview Bilgi Koruması duyarlılık etiketlerini kullanma (önerilir)

Duyarlılık etiketleri, kuruluşunuzdaki kişilerin kuruluşunuzun dışındaki iş ortaklarıyla işbirliği yapabilmesi için hassas içeriği sınıflandırmanıza ve korumaya yardımcı olmanıza olanak tanır, ancak yine de hassas içerik ve veriler konusunda dikkatli ve farkında olur.

Power BI için duyarlılık etiketlerini kullanma işlemi hakkında bilgi için bkz . Power BI'da duyarlılık etiketleri. Duyarlılık etiketlerine dayalı bir Power BI ilkesinin bu makalesinin devamında yer alan örne bakın.

Power BI'da şüpheli kullanıcı etkinliğiyle ilgili uyarı almak için özel ilkeler

Bulut için Defender Uygulamalar etkinlik ilkeleri, yöneticilerin normdan sapan kullanıcı davranışını algılamaya yardımcı olmak için kendi özel kurallarını tanımlamasına ve hatta çok tehlikeli görünüyorsa otomatik olarak işlem yapmasına olanak tanır. Örneğin:

Büyük duyarlılık etiketi kaldırma. Örneğin, duyarlılık etiketleri 5 dakikadan kısa bir zaman penceresindeki 20 farklı rapordan tek bir kullanıcı tarafından kaldırıldığında beni uyar.

Duyarlılık etiketinin indirilmesi şifreleniyor. Örneğin, Son derece gizli duyarlılık etiketine sahip bir rapor artık Genel olarak sınıflandırıldığında beni uyar.

Not

Power BI yapıtlarının ve duyarlılık etiketlerinin benzersiz tanımlayıcıları (kimlikler) Power BI REST API'leri kullanılarak bulunabilir. Bkz. Anlamsal modelleri alma veya Rapor alma.

Özel etkinlik ilkeleri Bulut için Defender Uygulamaları portalında yapılandırılır. Daha fazla bilgi için bkz . Etkinlik ilkeleri.

Power BI için yerleşik Bulut için Defender Uygulamaları algılamaları

Bulut için Defender Uygulamalar algılamaları yöneticilerin izlenen bir uygulamanın belirli etkinliklerini izlemesine olanak tanır. Power BI için şu anda iki ayrılmış, yerleşik Bulut için Defender Uygulaması algılaması vardır:

Şüpheli paylaşım – kullanıcının gizli bir raporu tanıdık olmayan (kuruluş dışında) bir e-postayla paylaştığını algılar. Hassas rapor, duyarlılık etiketi YALNIZCA İç veya üzeri olarak ayarlanmış bir rapordur.

Raporların toplu paylaşımı – bir kullanıcının tek bir oturumda çok sayıda raporu paylaştığını algılar.

Bu algılamalar için Ayarlar Bulut için Defender Uygulamaları portalında yapılandırılır. Daha fazla bilgi için bkz . Olağan dışı etkinlikler (kullanıcıya göre).

Bulut için Defender Uygulamalarında Power BI yönetici rolü

Power BI ile Bulut için Defender Uygulamaları kullanılırken Power BI yöneticileri için yeni bir rol oluşturulur. Bulut için Defender Uygulamaları portalında Power BI yöneticisi olarak oturum açtığınızda verilere, uyarılara, risk altında olan kullanıcılara, etkinlik günlüklerine ve Power BI ile ilgili diğer bilgilere sınırlı erişiminiz olur.

Dikkat edilecekler ve sınırlamalar

Power BI ile Bulut için Defender Uygulamalarını kullanmak, kullanıcı oturumlarını ve etkinliklerini izleyen algılamalarla kuruluşunuzun içerik ve verilerinin güvenliğini sağlamaya yardımcı olmak için tasarlanmıştır. Power BI ile Bulut için Defender Uygulamaları kullandığınızda aklınızda bulundurmanız gereken bazı önemli noktalar ve sınırlamalar vardır:

- Bulut için Defender Uygulamalar yalnızca Excel, PowerPoint ve PDF dosyalarında çalışabilir.

- Power BI oturum ilkelerinizde duyarlılık etiketi özelliklerini kullanmak istiyorsanız Azure Information Protection Premium P1 veya Premium P2 lisansına sahip olmanız gerekir. Microsoft Azure Information Protection tek başına veya Microsoft lisans paketlerinden biri aracılığıyla satın alınabilir. Daha fazla bilgi için bkz . Azure Information Protection fiyatlandırması. Ayrıca, Duyarlılık etiketleriNin Power BI varlıklarınıza uygulanmış olması gerekir.

- Oturum denetimi, herhangi bir işletim sistemindeki herhangi bir ana platformdaki tüm tarayıcılar için kullanılabilir. Microsoft Edge, Google Chrome, Mozilla Firefox veya Apple Safari'nin en son sürümünü kullanmanızı öneririz. Power BI genel API çağrıları ve tarayıcı tabanlı olmayan diğer oturumlar, Bulut için Defender Uygulamaları oturum denetiminin bir parçası olarak desteklenmez. Daha fazla bilgi için bkz . Desteklenen uygulamalar ve istemciler.

- Birden çok kez oturum açmak zorunda olmak gibi oturum açma güçlükleriyle karşılaşırsanız, bu bazı uygulamaların kimlik doğrulamasını işleme şekliyle ilgili olabilir. Daha fazla bilgi için Yavaş oturum açma sorunlarını giderme makalesine bakın.

Dikkat

Oturum ilkesindeki "Eylem" bölümünde "koruma" özelliği yalnızca öğede etiket yoksa çalışır. Bir etiket zaten varsa, "koru" eylemi uygulanmaz; Power BI'daki bir öğeye zaten uygulanmış olan bir etiketi geçersiz kılamazsınız.

Örnek

Aşağıdaki örnekte, Power BI ile Bulut için Defender Uygulamaları kullanarak yeni bir oturum ilkesinin nasıl oluşturulacağı gösterilmektedir.

İlk olarak yeni bir oturum ilkesi oluşturun. Bulut için Defender Uygulamalar portalında gezinti bölmesinde İlkeler'i seçin. Ardından ilkeler sayfasında İlke oluştur'u ve ardından Oturum ilkesi'ni seçin.

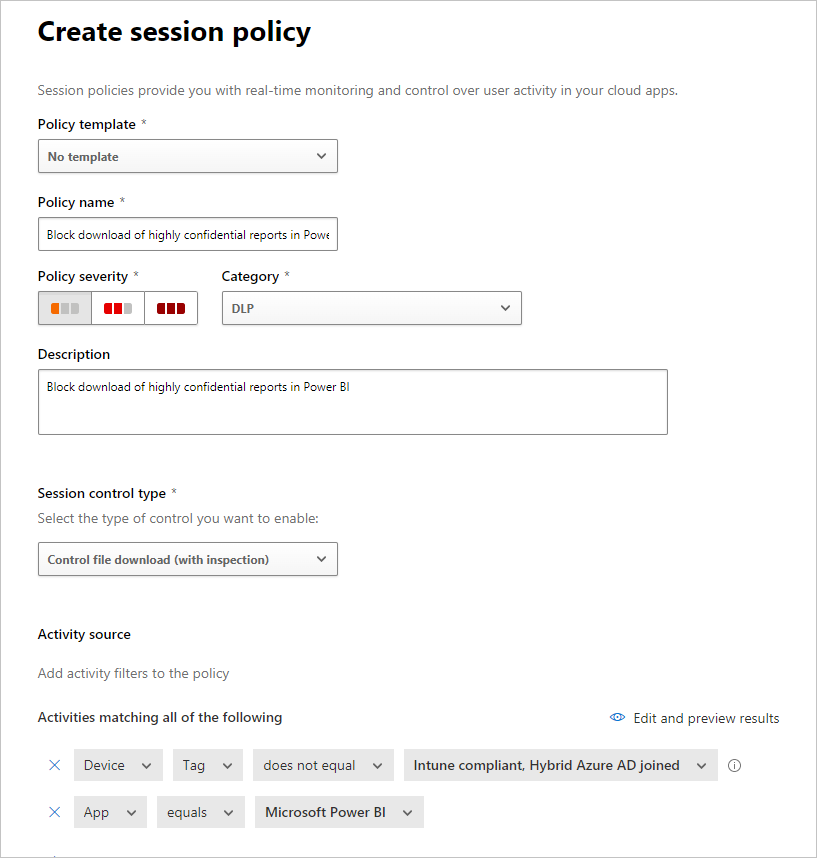

Görüntülenen pencerede oturum ilkesini oluşturun. Numaralandırılmış adımlarda aşağıdaki görüntünün ayarları açıklanmaktadır.

İlke şablonu açılan listesinde Şablon yok'u seçin.

İlke adı için oturum ilkeniz için ilgili bir ad girin.

Oturum denetim türü için Denetim dosyası indirme (inceleme ile) (DLP için) seçeneğini belirleyin.

Etkinlik kaynağı bölümü için ilgili engelleme ilkelerini seçin. Yönetilmeyen ve uyumlu olmayan cihazları engellemenizi öneririz. Oturum Power BI'dayken indirmeleri engellemeyi seçin.

Aşağı kaydırdığınızda diğer seçenekler görüntülenir. Aşağıdaki görüntüde, diğer örneklerle birlikte bu seçenekler gösterilmektedir.

Duyarlılık etiketinde bir filtre oluşturun ve Son derece gizli veya kuruluşunuza en uygun olanı seçin.

Denetleme yöntemini yok olarakdeğiştirin.

Gereksinimlerinize uygun Engelle seçeneğini belirleyin.

Böyle bir eylem için uyarı oluşturun.

Oturum ilkesini tamamlamak için Oluştur'u seçin.

İlgili içerik

Bu makalede, Bulut için Defender Uygulamalarının Power BI için veri ve içerik korumalarını nasıl sağlayabilecekleri açıklanmıştır. Power BI için Veri Koruması ve bunu etkinleştiren Azure hizmetleri için destekleyici içerik hakkında daha fazla bilgi için bkz:

- Power BI'da duyarlılık etiketleri

- Power BI'da duyarlılık etiketlerini etkinleştirme

- Power BI'da duyarlılık etiketleri uygulama

Azure ve güvenlik makaleleri hakkında bilgi için bkz:

- Uygulamaları Bulut için Microsoft Defender Koşullu Erişim Uygulama Denetimi ile koruma

- Microsoft Entra Id ile katalog uygulamaları için Koşullu Erişim Uygulama Denetimi dağıtma

- Oturum ilkeleri

- Duyarlılık etiketleri hakkında daha fazla bilgi

- Veri koruma ölçümleri raporu

- Power BI uygulama planlaması: Power BI için Bulut için Defender Uygulamaları

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin