Yönetici Kılavuzu: PowerShell'i Azure Information Protection klasik istemcisiyle kullanma

Azure Information Protection klasik istemcisini yüklediğinizde PowerShell komutları otomatik olarak yüklenir. Bu, otomasyon için betiklere yerleştirebileceğiniz komutları çalıştırarak istemciyi yönetmenize olanak tanır.

Cmdlet’ler PowerShell’in AzureInformationProtection modülüyle birlikte yüklenir. Bu modül, RMS Koruma Aracı'ndan tüm Rights Management cmdlet'lerini içerir (artık desteklenmez). Etiketleme için Azure Information Protection kullanan cmdlet'ler de vardır. Örnek:

| Etiketleme cmdlet'i | Örnek kullanım |

|---|---|

| Get-AIPFileStatus | Paylaşılan bir klasörde belirli bir etikete sahip tüm dosyaları belirler. |

| Set-AIPFileClassification | Paylaşılan klasör için, dosya içeriğini inceler ve belirttiğiniz koşullara uygun olarak, etiketsiz dosyaları otomatik olarak etiketler. |

| Set-AIPFileLabel | Paylaşılan bir klasörde etiketi olmayan tüm dosyalara belirlenen bir etiketi uygular. |

| Set-AIPAuthentication | Dosyaları etkileşimli olmayan bir şekilde etiketleme, örneğin bir zamanlamaya göre çalışan bir betik kullanma. |

İpucu

Yol uzunlukları 260 karakterden uzun olan cmdlet'leri kullanmak için, Windows 10, sürüm 1607'den itibaren kullanılabilen aşağıdaki grup ilkesi ayarını kullanın:

Yerel Bilgisayar İlkesi>Bilgisayar Yapılandırması>Yönetim Şablonları>Tüm Ayarlar>Win32 uzun yollarını etkinleştirme

Windows Server 2016 için, Windows 10 için en son Yönetim Şablonları'nı (.admx) yüklerken aynı grup ilkesi ayarını kullanabilirsiniz.

Daha fazla bilgi için, Windows 10 geliştirici belgelerinde En Fazla Yol Uzunluğu Sınırlaması bölümüne bakın.

Azure Information Protection tarayıcısı, Windows Server'da bir hizmeti yüklemek ve yapılandırmak için AzureInformationProtection modülündeki cmdlet'leri kullanır. Bu tarayıcı daha sonra veri depolarında dosyaları bulmanızı, sınıflandırmanızı ve korumanızı sağlar.

Tüm cmdlet'lerin listesi ve bunlara karşılık gelen Yardım için bkz. AzureInformationProtection Modülü. PowerShell oturumunda en son yardımı görmek için yazın Get-Help <cmdlet name> -online .

Bu modül, \ProgramFiles (x86)\Microsoft Azure Information Protection konumuna yüklenir ve bu klasörü PSModulePath sistem değişkenine ekler. Bu modüle ait .dll dosyası, AIP.dll adındadır .

Şu anda, modülü bir kullanıcı olarak yükler ve cmdlet'leri başka bir kullanıcıyla aynı bilgisayarda çalıştırırsanız, önce komutunu çalıştırmanız Import-Module AzureInformationProtection gerekir. Bu senaryoda, bir cmdlet'i ilk kez çalıştırdığınızda modül otomatik olarak yüklenmez.

Bu cmdlet'leri kullanmaya başlamadan önce dağıtımınızla ilgili ek önkoşullara ve yönergelere göz atın:

Azure Information Protection ve Azure Rights Management hizmeti

- Yalnızca sınıflandırma veya Rights Management koruması ile sınıflandırma kullanıyorsanız geçerlidir: Azure Information Protection’ın dahil olduğu bir aboneliğiniz (örneğin Enterprise Mobility + Security) vardır.

- Azure Rights Management hizmeti ile yalnızca koruma kullanıyorsanız geçerlidir: Azure Rights Management hizmetinin dahil olduğu bir aboneliğiniz (örneğin, Office 365 E3 ve Office 365 E5) vardır.

Active Directory Rights Management Services'e tıklayın

- Azure Rights Management'ın şirket içi sürümü olan Active Directory Rights Management Services (AD RMS) ile yalnızca koruma kullanıyorsanız geçerlidir.

Daha fazla bilgi için bkz. Azure Information Protection bilinen sorunların ilgili koleksiyonu.

Azure Information Protection ve Azure Rights Management hizmeti

Kuruluşunuz sınıflandırma ve koruma için Azure Information Protection veya yalnızca veri koruma için Azure Rights Management hizmetini kullanırken PowerShell komutlarını kullanmaya başlamadan önce bu bölümü okuyun.

Önkoşullar

AzureInformationProtection modülünü yükleme önkoşullarına ek olarak, Azure Information Protection etiketleme ve Azure Rights Management veri koruma hizmeti için ek önkoşullar vardır:

Azure Rights Management hizmetinin etkinleştirilmesi gerekir.

Kendi hesabınızı kullanarak başkaları adına dosyaların korumasını kaldırmak için:

- Kuruluşunuz için süper kullanıcı özelliğinin etkinleştirilmesi ve hesabınızın Azure Rights Management için süper kullanıcı olacak şekilde yapılandırılması gerekir.

Kullanıcı etkileşimi olmadan doğrudan dosya korumak veya dosya korumasını kaldırmak için:

- Bir hizmet sorumlusu hesabı oluşturun ve Set-RMSServerAuthentication cmdlet'ini çalıştırın. Bu hizmet sorumlusunu Azure Rights Management için bir süper kullanıcı yapmanız faydalı olabilir.

Kuzey Amerika dışındaki bölgeler için:

- Hizmet bulma için kayıt defterini düzenleyin.

1. önkoşul: Azure Rights Management hizmetinin etkinleştirilmesi gerekir

Veri korumayı uygulamak için etiketleri kullanmanız veya veri koruması uygulamak için doğrudan Azure Rights Management hizmetine bağlanmanız fark etmeksizin bu önkoşul geçerlidir.

Azure Information Protection kiracınız etkinleştirilmediyse Azure Information Protection'dan koruma hizmetini etkinleştirme yönergelerine bakın.

2. önkoşul: Kendi hesabınızı kullanarak başkaları adına dosyaların korumasını kaldırmak için

Başkaları adına dosyaların korumasını kaldırmayı gerektiren tipik senaryolar arasında veri keşfi ve veri kurtarma sayılabilir. Korumayı uygulamak için etiketler kullanılıyorsa, koruma uygulamayan yeni bir etiket ayarlayarak veya koruma uygulayan etiketi kaldırarak korumayı kaldırabilirsiniz. Ancak, korumayı kaldırmak için büyük olasılıkla doğrudan Azure Rights Management hizmetine bağlanırsınız.

Dosyaların korumasını kaldırmak için Rights Management kullanım haklarına sahip olmanız veya bir süper kullanıcı olmanız gerekir. Veri keşfi veya veri kurtarma için genellikle süper kullanıcı özelliği kullanılır. Bu özelliği etkinleştirmek ve hesabınızı süper kullanıcı olacak şekilde yapılandırmak için bkz. Azure Rights Management ve Keşif Hizmetleri veya Veri Kurtarma için süper kullanıcı yapılandırma.

3. önkoşul: Kullanıcı etkileşimi olmadan dosya korumak veya dosya korumasını kaldırmak için

Dosyaları korumak veya korumasını geri almak için etkileşimli olmayan bir şekilde doğrudan Azure Rights Management hizmetine bağlanabilirsiniz.

Azure Rights Management hizmetine etkileşimli olmayan bir şekilde bağlanmak için bir hizmet sorumlusu hesabı kullanmanız gerekir ve bunu cmdlet'ini Set-RMSServerAuthentication kullanarak yaparsınız. Bunu, doğrudan Azure Rights Management hizmetine bağlanan cmdlet’ler çalıştıran tüm Windows PowerShell oturumları için yapmanız gerekir. Bu cmdlet'i çalıştırmadan önce şu üç tanımlayıcıya sahip olmanız gerekir:

BposTenantId

AppPrincipalId

Simetrik Anahtar

Tanımlayıcıların değerlerini otomatik olarak almak ve Set-RMSServerAuthentication cmdlet'ini çalıştırmak için aşağıdaki PowerShell komutlarını ve açıklamalı yönergeleri kullanabilirsiniz. İsterseniz, değerleri el ile alabilir ve belirtebilirsiniz.

Değerleri otomatik olarak almak ve Set-RMSServerAuthentication komutunu çalıştırmak için:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

Sonraki bölümlerde, her biri hakkında daha fazla bilgi içeren bu değerlerin nasıl el ile alınıp belirtileceğini açıklanmaktadır.

BposTenantId tanımlayıcısını elde etmek için

Azure RMS Windows PowerShell modülünden Get-AipServiceConfiguration cmdlet'ini çalıştırın:

Bu modül bilgisayarınızda yüklü değilse bkz. AIPService PowerShell modülünü yükleme.

Windows PowerShell’i, Yönetici olarak çalıştır seçeneğiyle başlatın.

Connect-AipServicecmdlet’ini kullanarak Azure Rights Management hizmetine bağlanın:Connect-AipServiceİstendiğinde Azure Information Protection kiracı yöneticisi kimlik bilgilerinizi girin. Genellikle Azure Active Directory veya Microsoft 365 için genel yönetici olan bir hesap kullanırsınız.

Get-AipServiceConfigurationcmdlet’ini çalıştırın ve BPOSId değerini not edin.Get-AipServiceConfiguration çıkışı örneği:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationHizmetle bağlantıyı kesin:

Disconnect-AipService

AppPrincipalId ve Simetrik Anahtar tanımlayıcılarını elde etmek için

Azure Active Directory için MSOnline PowerShell modülünden New-MsolServicePrincipal cmdlet‘ini çalıştırarak yeni bir hizmet sorumlusu oluşturun ve aşağıdaki yönergeleri izleyin.

Önemli

Bu hizmet sorumlusunu oluşturmak için New-AzureADServicePrincipal adlı yeni Azure AD PowerShell cmdlet’ini kullanmayın. Azure Rights Management hizmeti, New-AzureADServicePrincipal cmdlet’ini desteklemez.

MSOnline modülü bilgisayarınızda yüklü değilse

Install-Module MSOnlinecmdlet’ini çalıştırın.Windows PowerShell’i, Yönetici olarak çalıştır seçeneğiyle başlatın.

Connect-MsolService cmdlet'ini kullanarak Azure AD'ye bağlanın:

Connect-MsolServiceİstendiğinde, Azure AD kiracı yöneticisi kimlik bilgilerinizi girin (genellikle Azure Active Directory veya Microsoft 365 için genel yönetici olan bir hesap kullanırsınız).

New-MsolServicePrincipal cmdlet‘ini çalıştırarak yeni bir hizmet sorumlusu oluşturun:

New-MsolServicePrincipalİstendiğinde, bu hizmet sorumlusu için kullanmak istediğiniz görünen adı girin. Bu ad, daha sonra dosya korumak veya dosya korumasını kaldırmak için Azure Rights Management hizmetine bağlanırken kullanmanız gereken hesap olarak bu hizmet sorumlusunu belirlemenize yardımcı olacaktır.

New-MsolServicePrincipal çıktısının örneği:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyBu çıktıdan, simetrik anahtarı ve AppPrincialId değerini not edin.

Şimdi bu simetrik anahtarın bir kopyasını oluşturmanız önemlidir. Bu anahtarı daha sonra alamazsınız, bu nedenle Azure Rights Management hizmetinde bir sonraki kimlik doğrulaması yapmanız gerektiğinde bu anahtarı bilmiyorsanız yeni bir hizmet sorumlusu oluşturmanız gerekir.

Bu yönergeler ve örnekler sonucunda, Set-RMSServerAuthentication cmdlet’ini çalıştırmak için gereken üç tanımlayıcıyı elde ettik:

Kiracı kimliği: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Simetrik anahtar: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA =

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

Bu durumda örnek komutumuz aşağıdaki gibi görünür:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Önceki komutta gösterildiği gibi, değerleri tek bir komutla sağlayabilirsiniz. Bu komutu etkileşimli olmayan bir şekilde çalıştırmak için betikte yapabilirsiniz. Ancak test amacıyla Set-RMSServerAuthentication yazıp istendiğinde değerleri birer birer sağlayabilirsiniz. Komut tamamlandığında, istemci artık betikler ve Windows Server Dosya Sınıflandırma Altyapısı gibi etkileşimli olmayan kullanım için uygun olan "sunucu modunda" çalışır.

Bu hizmet sorumlusu hesabını süper kullanıcı yapmayı göz önünde bulundurun: Bu hizmet sorumlusu hesabının başkaları için dosyaların korumasını her zaman kaldıraabilmesini sağlamak için, süper kullanıcı olarak yapılandırılabilir. Standart kullanıcı hesabını süper kullanıcı olacak şekilde yapılandırdığınız gibi, Aynı Azure RMS cmdlet'ini ( Add-AipServiceSuperUser) kullanırsınız, ancak AppPrincipalId değerinizle ServicePrincipalId parametresini belirtirsiniz.

Süper kullanıcılar hakkında daha fazla bilgi için bkz. Azure Information Protection ve bulma hizmetleri veya veri kurtarma için süper kullanıcıları yapılandırma.

Not

Azure Rights Management hizmetinde kimlik doğrularken kendi hesabınızı kullanmak için, dosyaları korumadan veya dosyaların korumasını kaldırmadan önce, Set-RMSServerAuthentication komutunun çalıştırılmasına veya şablon alınmasına gerek yoktur.

4. önkoşul: Kuzey Amerika dışındaki bölgeler

Azure Kuzey Amerika bölgesinin dışındaki dosyaları korumak ve şablonları indirmek için bir hizmet sorumlusu hesabı kullandığınızda, kayıt defterini düzenlemeniz gerekir:

Get-AipServiceConfiguration cmdlet'ini yeniden çalıştırın ve CertificationExtranetDistributionPointUrl ve LicensingExtranetDistributionPointUrl değerlerini not edin.

AzureInformationProtection cmdlet'lerini çalıştıracağınız her bilgisayarda kayıt defteri düzenleyicisini açın.

Şu yola gidin:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.MSIPC anahtarını veya ServiceLocation anahtarını görmüyorsanız, bunları oluşturun.

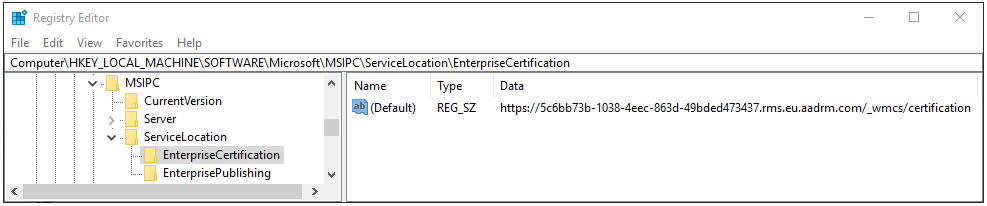

ServiceLocation anahtarı için, mevcut değillerse EnterpriseCertification ve EnterprisePublishing adlı iki anahtar oluşturun.

Bu anahtarlar için otomatik olarak oluşturulan dize değeri için" (Varsayılan)" adını değiştirmeyin, ancak değer verilerini ayarlamak için dizeyi düzenleyin:

EnterpriseCertification için CertificationExtranetDistributionPointUrl değerinizi yapıştırın.

EnterprisePublishing için LicensingExtranetDistributionPointUrl değerinizi yapıştırın.

Örneğin, EnterpriseCertification için kayıt defteri girdiniz aşağıdakine benzer olmalıdır:

Kayıt defteri düzenleyicisini kapatın. Bilgisayarınızı yeniden başlatmanıza gerek yoktur. Ancak, kendi kullanıcı hesabınız yerine bir hizmet asıl hesabı kullanıyorsanız bu kayıt defteri düzenlemesini yaptıktan sonra Set-RMSServerAuthentication komutunu çalıştırmanız gerekir.

Azure Information Protection ve Azure Rights Management hizmeti için cmdlet'lerin kullanılmasıyla ilgili örnek senaryolar

Dosyaları sınıflandırmak ve korumak için etiketleri kullanmak daha verimlidir çünkü ihtiyacınız olan ve tek başına veya birlikte çalıştırabileceğiniz iki cmdlet vardır: Get-AIPFileStatus ve Set-AIPFileLabel. Daha fazla bilgiye ve örneklere bakmak için bu iki cmdlet'e ilişkin yardımı kullanın.

Ancak, Azure Rights Management hizmetine doğrudan bağlanarak dosya korumak veya dosya korumasını kaldırmak için genellikle aşağıda açıklandığı gibi bir dizi cmdlet çalıştırmanız gerekir.

İlk olarak, Azure Rights Management hizmetinde kendi hesabınızı kullanmak yerine bir hizmet sorumlusu hesabıyla kimlik doğrulaması yapmanız gerekiyorsa, bir PowerShell oturumunda şunu yazın:

Set-RMSServerAuthentication

İstendiğinde, 3. önkoşul: Kullanıcı etkileşimi olmadan dosya korumak veya dosya korumasını kaldırmak için bölümünde açıklandığı şekilde üç tanımlayıcıyı girin.

Dosyaları koruyabilmeniz için önce Rights Management şablonlarını bilgisayarınıza indirip kullanılacak şablonu ve bunun kimlik numarasını belirlemeniz gerekir. Ardından, çıktıdan şablon kimliğini kopyalayabilirsiniz:

Get-RMSTemplate

Çıktınız aşağıdakine benzer görünecektir:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Set-RMSServerAuthentication komutunu çalıştırmadıysanız Azure Rights Management hizmetinde kimliğinizin kendi kullanıcı hesabınız kullanılarak doğrulanacağını unutmayın. Etki alanına katılmış bir bilgisayar kullanıyorsanız her zaman otomatik olarak geçerli kimlik bilgileriniz kullanılır. Bir çalışma grubu bilgisayarı kullanıyorsanız Azure'da oturum açmanız istenir ve bu kimlik bilgileri daha sonraki komutlarda kullanılmak üzere önbelleğe alınır. Bu senaryoda, daha sonra farklı bir kullanıcı olarak oturum açmanız gerekirse Clear-RMSAuthentication cmdlet'ini kullanın.

Artık şablon kimliğini bildiğinize göre bu kimliği Protect-RMSFile cmdlet'i ile kullanarak tek bir dosyayı veya bir klasördeki tüm dosyaları koruyabilirsiniz. Örneğin, yalnızca tek bir dosyayı korumak ve özgün dosyanın üzerine yazmak istiyorsanız "Contoso, Ltd - Gizli" şablonunu kullanabilirsiniz:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Çıktınız aşağıdakine benzer görünecektir:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Bir klasördeki tüm dosyaları korumak için -Folder parametresiyle birlikte bir sürücü harfi ve yolu veya UNC yolunu kullanın. Örnek:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Çıktınız aşağıdakine benzer görünecektir:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Koruma uygulanmasının ardından dosya adı uzantısı değişmezse daha sonra Get-RMSFileStatus cmdlet'ini kullanarak dosyanın korunup korunmadığını kontrol edebilirsiniz. Örnek:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

Çıktınız aşağıdakine benzer görünecektir:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Bir dosyanın korumasını kaldırmak için, dosyanın korunduğu zaman için Sahip veya Ayıkla haklarına sahip olmanız gerekir. Veya cmdlet'leri süper kullanıcı olarak çalıştırmanız gerekir. Bu durumda, Unprotect cmdlet'ini kullanın. Örnek:

Unprotect-RMSFile C:\test.docx -InPlace

Çıktınız aşağıdakine benzer görünecektir:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Rights Management şablonları değiştirildiğinde Get-RMSTemplate -force komutuyla tekrar indirmeniz gerektiğini unutmayın.

Active Directory Rights Management Services'e tıklayın

Kuruluşunuz yalnızca Active Directory Rights Management Services kullanıyorsa dosya korumak veya dosya korumasını kaldırmak için PowerShell komutlarını kullanmaya başlamadan önce bu bölümü okuyun.

Önkoşullar

AzureInformationProtection modülünü yükleme önkoşullarına ek olarak, dosyaları korumak veya korumasını silmek için kullanılan hesabın ServerCertification.asmx dosyasına erişmek için Okuma ve Yürütme izinlerine sahip olması gerekir:

Bir AD RMS sunucusunda oturum açın.

Başlat'a ve ardından Bilgisayar'a tıklayın.

Dosya Gezgini%systemdrive%\Initpub\wwwroot_wmsc\Certification konumuna gidin.

ServerCertification.asmx dosyasına sağ tıklayıp Özellikler’e tıklayın.

ServerCertification.asmx Özellikler iletişim kutusunda Güvenlik sekmesine tıklayın.

Devam veya Düzenle düğmesine tıklayın.

ServerCertification.asmx için İzinler iletişim kutusunda Ekle’ye tıklayın.

Hesabınızın adını ekleyin. Diğer AD RMS yöneticileri veya hizmet hesapları da dosyaları korumak ve korumasını silmek için bu cmdlet'leri kullanacaksa, bu hesapları da ekleyin.

Etkileşimli olmayan dosyaları korumak veya korumasını geri almak için ilgili bilgisayar hesabını veya hesaplarını ekleyin. Örneğin, Dosya Sınıflandırma Altyapısı için yapılandırılan ve dosyaları korumak için bir PowerShell betiği kullanacak Windows Server bilgisayarının bilgisayar hesabını ekleyin.

İzin Ver sütununda Okuma ve Yürütmeve Okuma onay kutularının işaretli olduğundan emin olun.

10. İki kere Tamam'a tıklayın.

Active Directory Rights Management Services için cmdlet'lerin kullanılmasıyla ilgili örnek senaryolar

Bu cmdlet'lere ilişkin tipik bir senaryo, bir hak ilkesi şablonu kullanılarak bir klasördeki tüm dosyaların korunması ya da bir dosyanın korumasının kaldırılmasıdır.

İlk olarak, birden fazla AD RMS dağıtımınız varsa AD RMS sunucularınızın adları gerekir. Bunun için, Get-RMSServer cmdlet'ini çalıştırarak kullanılabilir sunucuların listesini görüntüleyebilirsiniz:

Get-RMSServer

Çıktınız aşağıdakine benzer görünecektir:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Dosyaları koruyabilmeniz için önce RMS şablonlarının bir listesini edinip kullanılacak şablonu ve bunun kimlik numarasını belirlemeniz gerekir. Yalnızca birden fazla AD RMS dağıtımınız varsa RMS sunucusunu da belirtmeniz gerekir.

Ardından, çıktıdan şablon kimliğini kopyalayabilirsiniz:

Get-RMSTemplate -RMSServer RmsContoso

Çıktınız aşağıdakine benzer görünecektir:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Artık şablon kimliğini bildiğinize göre bu kimliği Protect-RMSFile cmdlet'i ile kullanarak tek bir dosyayı veya bir klasördeki tüm dosyaları koruyabilirsiniz. Örneğin, yalnızca tek bir dosyayı korumak ve özgün dosyayı değiştirmek istiyorsanız "Contoso, Ltd - Gizli" şablonunu kullanabilirsiniz:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Çıktınız aşağıdakine benzer görünecektir:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Bir klasördeki tüm dosyaları korumak için -Folder parametresiyle birlikte bir sürücü harfi ve yolu veya UNC yolunu kullanın. Örnek:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Çıktınız aşağıdakine benzer görünecektir:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

Koruma uygulandıktan sonra dosya adı uzantısı değişmediğinde, daha sonra dosyanın korunup korunmadığını denetlemek için Get-RMSFileStatus cmdlet'ini kullanabilirsiniz. Örnek:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

Çıktınız aşağıdakine benzer görünecektir:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Bir dosyanın korumasını kaldırmak için, dosyanın korunduğu zaman için Sahip veya Ayıklama kullanım haklarına sahip olmanız veya AD RMS için süper kullanıcı olmanız gerekir. Bu durumda, Unprotect cmdlet'ini kullanın. Örnek:

Unprotect-RMSFile C:\test.docx -InPlace

Çıktınız aşağıdakine benzer görünecektir:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Azure Information Protection için etkileşimli olmayan bir yöntemle dosyaları etiketleme

Set-AIPAuthentication cmdlet'ini kullanarak etiketleme cmdlet'lerini etkileşimli olmayan şekilde çalıştırabilirsiniz. Azure Information Protection tarayıcısı için etkileşimli olmayan işlem de gereklidir.

Varsayılan olarak, etiketleme cmdlet’lerini çalıştırdığınızda, komutlar etkileşimli bir PowerShell oturumunda sizin kullanıcı bağlamınızda çalıştırılır. Bunları katılımsız çalıştırmak için, bu amaçla yeni bir Azure AD kullanıcı hesabı oluşturun. Ardından, Azure AD’den bir erişim belirteci kullanarak kimlik bilgilerini ayarlamak ve depolamak için bu kullanıcının bağlamında Set-AIPAuthentication cmdlet’ini çalıştırın. Sonra bu kullanıcı hesabının kimliği doğrulanır ve Azure Rights Management hizmeti için önyüklemesi yapılır. Hesap Azure Information Protection ilkesini ve etiketlerin kullandığı tüm Rights Management şablonlarını indirir.

Not

Kapsamlı ilkeler kullanıyorsanız, bu hesabı kapsamlı ilkelerinize eklemeniz gerekebileceğini unutmayın.

Bu cmdlet’i ilk kez çalıştırdığınızda, Azure Information Protection için oturum açmanız istenir. Katılımsız kullanıcı için oluşturduğunuz kullanıcı hesabı adını ve parolasını belirtin. Bundan sonra, kimlik doğrulama belirtecinin süresi dolana kadar bu hesap etiketleme cmdlet’lerini etkileşimsiz çalıştırabilir.

Kullanıcı hesabının ilk kez etkileşimli olarak oturum açabilmesi için, hesabın yerel olarak oturum açma hakkına sahip olması gerekir. Bu hak kullanıcı hesapları için standarttır, ancak şirket ilkeleriniz hizmet hesapları için bu yapılandırmayı yasaklayabilir. Bu durumda, kimlik doğrulamasının oturum açma istemi olmadan tamamlanması için Belirteç parametresiyle Set-AIPAuthentication çalıştırabilirsiniz. Bu komutu zamanlanmış bir görev olarak çalıştırabilir ve hesaba Toplu iş olarak oturum aç'ın alt sağını vekleyebilirsiniz. Daha fazla bilgi için aşağıdaki bölümlere bakın.

Belirtecin süresi dolduğunda, yeni bir belirteç almak için cmdlet'ini yeniden çalıştırın.

Bu cmdlet’i parametresiz çalıştırırsanız, hesap 90 gün süreyle veya parolanızın süresi dolana kadar geçerli olan bir erişim belirteci alır.

Erişim belirtecinin süresinin ne zaman dolacağını denetlemek için, bu cmdlet’i parametrelerle çalıştırın. Bu yolla, erişim belirtecini bir yıl veya iki yıl sonra süresi dolacak veya süresi hiç dolmayacak şekilde yapılandırabilirsiniz. Bu yapılandırma için, Azure Active Directory’de kayıtlı iki uygulamanızın olması gerekir: Web uygulaması / API’si uygulaması ve bir yerel uygulama. Bu cmdlet’in parametreleri, bu uygulamalardan değerler kullanır.

Bu cmdlet’i çalıştırdıktan sonra, etiketleme cmdlet’lerini oluşturduğunuz kullanıcı hesabının bağlamında çalıştırabilirsiniz.

Set-AIPAuthentication komutuna Azure AD uygulamalarını oluşturmak ve yapılandırmak için

Yeni bir tarayıcı penceresinde, Azure portalında oturum açın.

Azure Information Protection ile kullandığınız Azure AD kiracısı için Azure Active Directory>Yönetimi>Uygulama kayıtları'ne gidin.

Web uygulamanızı /API uygulamanızı oluşturmak için + Yeni kayıt'ı seçin. Uygulamayı kaydet bölmesinde aşağıdaki değerleri belirtin ve Kaydet'e tıklayın:

Ad:

AIPOnBehalfOfDilerseniz farklı bir ad belirtin. Bu ad, her kiracı için benzersiz olmalıdır.

Desteklenen hesap türleri: Yalnızca bu kuruluş dizinindeki hesaplar

Yeniden yönlendirme URI'si (isteğe bağlı): Web ve

http://localhost

AIPOnBehalfOf bölmesinde Uygulama (istemci) kimliği değerini kopyalayın. Değer aşağıdaki örneğe benzer:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Bu değer, Set-AIPAuthentication cmdlet'ini çalıştırdığınızda WebAppId parametresi için kullanılır. Değeri daha sonra başvurmak üzere yapıştırın ve kaydedin.Yine AIPOnBehalfOf bölmesinde , Yönetmenüsünden Kimlik Doğrulaması'nı seçin.

AIPOnBehalfOf - Kimlik Doğrulaması bölmesinin Gelişmiş ayarlar bölümünde Kimlik belirteçleri onay kutusunu ve ardından Kaydet'i seçin.

Yine AIPOnBehalfOf - Kimlik Doğrulamasıbölmesindeki Yönetmenüsünden Sertifikalar & gizli diziler'i seçin.

AIPOnBehalfOf - Sertifikalar & gizli diziler bölmesindeki İstemci gizli dizileri bölümünde + Yeni istemci gizli dizisi'ni seçin.

İstemci gizli dizisi ekle için aşağıdakileri belirtin ve ekle'yi seçin:

- Açıklama:

Azure Information Protection client - Süre sonu: Süre seçiminizi belirtin (1 yıl, 2 yıl veya hiç dolmaz)

- Açıklama:

AIPOnBehalfOf - Sertifikalar & gizli diziler bölmesine dönün, İstemci gizli dizileri bölümünde VALUE dizesinin dizesini kopyalayın. Bu dize aşağıdaki örneğe benzer:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Tüm karakterleri kopyaladığınızdan emin olmak için Panoya kopyala simgesini seçin.Bu dizeyi saklamanız önemlidir çünkü yeniden gösterilmez ve alınamaz. Kullandığınız tüm hassas bilgilerde olduğu gibi, kaydedilen değeri güvenli bir şekilde depolayın ve erişimi kısıtlayın.

Yine AIPOnBehalfOf - Sertifikalar & gizli diziler bölmesinde , Yönetmenüsünden API'yi kullanıma sunma'yı seçin.

AIPOnBehalfOf - BIR API'yi kullanıma sunma bölmesinde Uygulama Kimliği URI'si seçeneği için Ayarla'yı seçin ve Uygulama Kimliği URI'si değerinde api'yihttp olarak değiştirin. Bu dize aşağıdaki örneğe benzer:

http://d244e75e-870b-4491-b70d-65534953099e.Kaydet’i seçin.

AIPOnBehalfOf - API'yi kullanıma sunma bölmesine dönün ve + Kapsam ekle'yi seçin.

Kapsam ekle bölmesinde, örnek olarak önerilen dizeleri kullanarak aşağıdakileri belirtin ve kapsam ekle'yi seçin:

- Kapsam adı:

user-impersonation - Kimler onay verebilir?: Yöneticiler ve kullanıcılar

- onay görünen adını Yönetici:

Access Azure Information Protection scanner - Yönetici onay açıklaması:

Allow the application to access the scanner for the signed-in user - Kullanıcı onayı görünen adı:

Access Azure Information Protection scanner - Kullanıcı onayı açıklaması:

Allow the application to access the scanner for the signed-in user - Durum: Etkin (varsayılan)

- Kapsam adı:

AIPOnBehalfOf - API bölmesini kullanıma sunma bölümüne dönün, bu bölmeyi kapatın.

API izinleri'ne tıklayın.

AIPOnBehalfOf | API izinleri bölmesinde + İzin ekle'yi seçin.

Azure Sağ Yönetimi'ni seçin, Temsilci İzinleri'ni ve ardından Kullanıcılar için korumalı içerik oluştur ve eriş'i seçin.

İzin ekle'ye tıklayın.

API izinleri bölmesine dönün, Onay ver bölümünde onay istemi için Evet'i seçin

Grant admin consent for <your tenant name>ve seçin.Uygulama kayıtları bölmesinde + Yeni uygulama kaydı'nı seçerek yerel uygulamanızı şimdi oluşturun.

Uygulamayı kaydet bölmesinde aşağıdaki ayarları belirtin ve ardından Kaydet'i seçin:

- Ad:

AIPClient - Desteklenen hesap türleri: Yalnızca bu kuruluş dizinindeki hesaplar

- Yeniden yönlendirme URI'si (isteğe bağlı): Genel istemci (mobil & masaüstü) ve

http://localhost

- Ad:

AIPClient bölmesinde Uygulama (istemci) kimliğinin değerini kopyalayın. Değer aşağıdaki örneğe benzer:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Bu değer, Set-AIPAuthentication cmdlet'ini çalıştırdığınızda NativeAppId parametresi için kullanılır. Değeri daha sonra başvurmak üzere yapıştırın ve kaydedin.

Yine AIPClient bölmesinde, Yönetmenüsünden Kimlik Doğrulaması'nı seçin.

AIPClient - Kimlik Doğrulaması bölmesindeki Yönet menüsünde API izinleri'ni seçin.

AIPClient - izinler bölmesinde + İzin ekle'yi seçin.

API izinleri iste bölmesinde API'lerim'i seçin.

API seçin bölümünde APIOnBehalfOf'ı seçin ve ardından izin olarak kullanıcı kimliğe bürünme onay kutusunu seçin. İzin ekle'yi seçin.

API izinleri bölmesinde, Onay ver bölümünde Kiracı adınız> için < yönetici onayı ver'i ve onay istemi için Evet'i seçin.

İki uygulamanın yapılandırmasını tamamladınız ve Set-AIPAuthentication'ıWebAppId, WebAppKey ve NativeAppId parametreleriyle çalıştırmak için gereken değerlere sahipsiniz. Örneklerimizden:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Bu komutu, belgeleri etkileşimli olmayan şekilde etiketleyecek ve koruyacak hesap bağlamında çalıştırın. Örneğin, PowerShell betikleriniz için bir kullanıcı hesabı veya Azure Information Protection tarayıcısını çalıştırmak için hizmet hesabı.

Bu komutu ilk kez çalıştırdığınızda oturum açmanız istenir. Bu oturum açma işlemi, hesabınız için erişim belirtecini %localappdata%\Microsoft\MSIP içinde oluşturur ve güvenli bir şekilde depolar. Bu ilk oturum açma işleminden sonra, bilgisayarda etkileşimli olmayan dosyaları etiketleyebilir ve koruyabilirsiniz. Ancak, dosyaları etiketlemek ve korumak için bir hizmet hesabı kullanıyorsanız ve bu hizmet hesabı etkileşimli olarak oturum açamıyorsa, hizmet hesabının belirteç kullanarak kimlik doğrulaması yapabilmesi için aşağıdaki bölümdeki yönergeleri kullanın.

Set-AIPAuthentication için Token parametresini belirtme ve kullanma

Dosyaları etiketleyen ve koruyan bir hesapta ilk etkileşimli oturum açma işlemini önlemek için aşağıdaki ek adımları ve yönergeleri kullanın. Genellikle, bu ek adımlar yalnızca bu hesaba yerel olarak oturum açma hakkı verilemiyorsa ancak toplu iş olarak oturum açma hakkı verildiyse gereklidir. Örneğin, Azure Information Protection tarayıcısını çalıştıran hizmet hesabınız için bu durum söz konusu olabilir.

Üst düzey adımlar:

Yerel bilgisayarınızda bir PowerShell betiği oluşturun.

Erişim belirteci almak ve panoya kopyalamak için Set-AIPAuthentication çalıştırın.

PowerShell betiğini belirteci içerecek şekilde değiştirin.

Dosyaları etiketleyecek ve koruyacak hizmet hesabı bağlamında PowerShell betiğini çalıştıran bir görev oluşturun.

Belirtecin hizmet hesabı için kaydedildiğini onaylayın ve PowerShell betiğini silin.

1. Adım: Yerel bilgisayarınızda PowerShell betiği oluşturma

Bilgisayarınızda, Aipauthentication.ps1 adlı yeni bir PowerShell betiği oluşturun.

Aşağıdaki komutu kopyalayıp bu betiğin içine yapıştırın:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Önceki bölümdeki yönergeleri kullanarak, WebAppId, WebAppkey ve NativeAppId parametreleri için kendi değerlerinizi belirterek bu komutu değiştirin. Şu anda, daha sonra belirttiğiniz Token parametresinin değerine sahip olmazsınız.

Örnek:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

2. Adım: Erişim belirteci almak ve panoya kopyalamak için Set-AIPAuthentication çalıştırın

Windows PowerShell oturumu açın.

Betikte belirttiğiniz değerleri kullanarak aşağıdaki komutu çalıştırın:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipÖrnek:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

3. Adım: Belirteci sağlamak için PowerShell betiğini değiştirme

PowerShell betiğinizde, panodan dizeyi yapıştırarak belirteç değerini belirtin ve dosyayı kaydedin.

Komut dosyasını imzalayın. Betiği imzalamazsanız (daha güvenli), etiketleme komutlarını çalıştıracak bilgisayarda Windows PowerShell yapılandırmanız gerekir. Örneğin, Yönetici Olarak Çalıştır seçeneğiyle bir Windows PowerShell oturumu çalıştırın ve şunu yazın:

Set-ExecutionPolicy RemoteSigned. Ancak bu yapılandırma, imzalanmamış tüm betiklerin bu bilgisayarda depolandığında (daha az güvenli) çalışmasını sağlar.Windows PowerShell komut dosyalarını imzalama hakkında daha fazla bilgi için, bkz. PowerShell belge kitaplığında about_Signing.

Bu PowerShell betiğini, dosyaları etiketleyip koruyacak ve bilgisayarınızdaki özgün dosyayı silecek bilgisayara kopyalayın. Örneğin, PowerShell betiğini bir Windows Server bilgisayarındaki C:\Scripts\Aipauthentication.ps1 kopyalarsınız.

4. Adım: PowerShell betiğini çalıştıran bir görev oluşturma

Dosyaları etiketleyecek ve koruyacak hizmet hesabının Toplu iş olarak oturum açma hakkına sahip olduğundan emin olun.

Dosyaları etiketleyecek ve koruyacak bilgisayarda Görev Zamanlayıcı'yı açın ve yeni bir görev oluşturun. Bu görevi, dosyaları etiketleyip koruyacak hizmet hesabı olarak çalışacak şekilde yapılandırın ve ardından Eylemler için aşağıdaki değerleri yapılandırın:

Eylem:

Start a programProgram/betik:

Powershell.exeBağımsız değişken ekleme (isteğe bağlı):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"Bağımsız değişken satırı için, bunlar örnekten farklıysa kendi yolunuzu ve dosya adınızı belirtin.

Bu görevi el ile çalıştırın.

5. Adım: Belirtecin kaydedildiğini onaylayın ve PowerShell betiğini silin

Belirtecin artık hizmet hesabı profili için %localappdata%\Microsoft\MSIP klasöründe depolandığını onaylayın. Bu değer hizmet hesabı tarafından korunur.

Belirteç değerini (örneğin ,Aipauthentication.ps1) içeren PowerShell betiğini silin.

İsteğe bağlı olarak, görevi silin. Belirtecinizin süresi dolarsa bu işlemi tekrarlamanız gerekir. Bu durumda, yeni Belirteç değeriyle yeni PowerShell betiğini kopyaladığınızda yeniden çalıştırılmaya hazır olması için yapılandırılmış görevden ayrılmanız daha uygun olabilir.

Sonraki adımlar

PowerShell oturumundayken cmdlet yardımı almak için Get-Help <cmdlet name> cmdlet yazın ve en güncel bilgileri okumak için -online parametresini kullanın. Örnek:

Get-Help Get-RMSTemplate -online

Azure Information Protection istemcisine yönelik destek için gerek duyabileceğiniz aşağıdaki ek bilgilere göz atabilirsiniz: