Microsoft DART fidye yazılımı yaklaşımı ve en iyi yöntemler

İnsan tarafından çalıştırılan fidye yazılımı kötü amaçlı bir yazılım sorunu değildir - bu bir insan suç sorunudur. Emtia sorunlarını çözmek için kullanılan çözümler, aşağıdakilere benzer bir ulus-devlet tehdit aktörü olan bir tehdidi önlemek için yeterli değildir:

- Dosyaları şifrelemeden önce virüsten koruma yazılımınızı devre dışı bırakır veya kaldırır

- Algılamayı önlemek için güvenlik hizmetlerini ve günlüğe kaydetmeyi devre dışı bırakır

- Fidye talebi göndermeden önce yedekleri bulur ve bozar veya siler

Bu eylemler genellikle ortamınızda yönetim amacıyla zaten sahip olabileceğiniz meşru programlarla gerçekleştirilir. Cezai ellerde, bu araçlar saldırıları gerçekleştirmek için kötü amaçlı olarak kullanılır.

Artan fidye yazılımı tehdidine yanıt vermek için modern kurumsal yapılandırma, güncel güvenlik ürünleri ve veriler kaybolmadan önce tehditleri algılamak ve yanıtlamak için eğitimli güvenlik personelinin tetikte olması gerekir.

Microsoft Algılama ve Yanıt Ekibi (DART), müşterilerin siber dayanıklı olmasına yardımcı olmak için güvenlik risklerine yanıt verir. DART, yerinde reaktif olay yanıtı ve uzaktan proaktif araştırmalar sağlar. DART, mümkün olan en kapsamlı ve kapsamlı araştırmayı sağlamak için Microsoft'un dünyanın dört bir yanındaki güvenlik kuruluşları ve iç Microsoft ürün gruplarıyla stratejik ortaklıklarını kullanır.

Bu makalede, KENDI güvenlik operasyonları playbook'unuz için yaklaşımlarının öğelerini ve en iyi yöntemlerini uygulamayı düşünebilmeniz için DART'ın Microsoft müşterileri için fidye yazılımı saldırılarını nasıl işlediği açıklanır.

Ayrıntılar için şu bölümlere bakın:

- DART, Microsoft güvenlik hizmetlerini nasıl kullanır?

- Fidye yazılımı olay araştırmalarını yürütmek için DART yaklaşımı

- DART önerileri ve en iyi uygulamalar

Not

Bu makalenin içeriği, insan tarafından çalıştırılan fidye yazılımıyla mücadele için A kılavuzundan türetilmiştir: Bölüm 1 ve İnsan tarafından çalıştırılan fidye yazılımıyla mücadele kılavuzu: Bölüm 2 Microsoft Güvenlik ekibi blog gönderileri.

DART, Microsoft güvenlik hizmetlerini nasıl kullanır?

DART, tüm araştırmalara yönelik verilere büyük ölçüde dayanır ve Office 365 için Microsoft Defender, Uç Nokta için Microsoft Defender gibi Mevcut Microsoft güvenlik hizmetlerinin dağıtımlarını kullanır. uygulamaları Kimlik için Microsoft Defender ve Bulut için Microsoft Defender.

Uç Nokta için Defender

Uç Nokta için Defender, Microsoft'un kurumsal ağ güvenlik analistlerinin gelişmiş tehditleri önlemesine, algılamasına, araştırmasına ve yanıtlamasına yardımcı olmak için tasarlanmış kurumsal uç nokta güvenlik platformudur. Uç Nokta için Defender, gelişmiş davranış analizi ve makine öğrenmesi kullanarak saldırıları algılayabilir. Analistleriniz saldırgan davranış analizi için Uç Nokta için Defender kullanabilir.

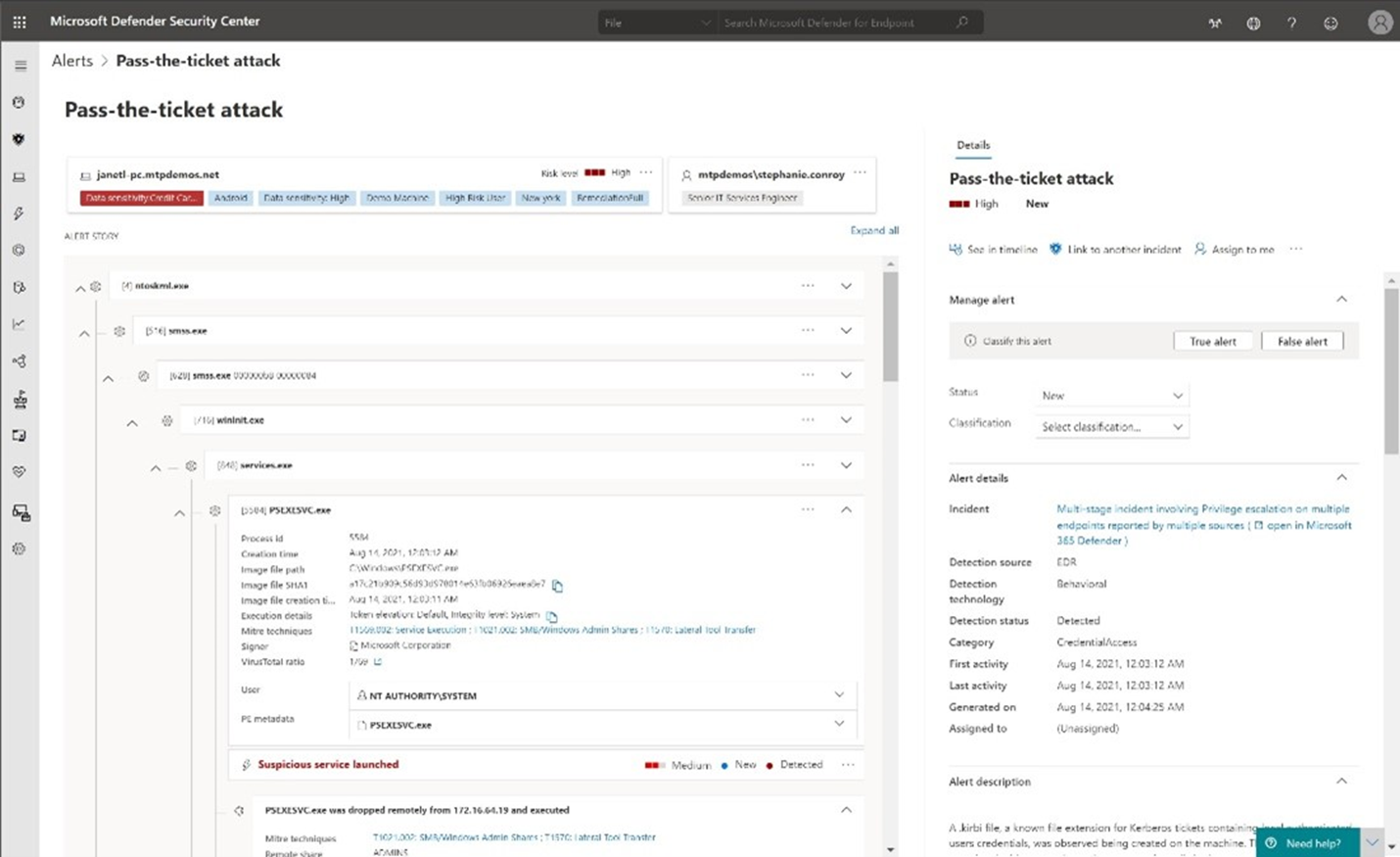

Burada, Uç Nokta için Microsoft Defender'da bilet geçişi saldırısına yönelik bir uyarı örneği verilmiştır.

Analistleriniz ayrıca gelişmiş tehdit avcılığı sorguları gerçekleştirerek risk göstergelerini (ICS) özetleyebilir veya bir tehdit aktörü grubu tanımlıyorlarsa bilinen davranışı arayabilir.

Burada, bilinen saldırgan davranışını bulmak için gelişmiş tehdit avcılığı sorgularının nasıl kullanılabileceğini gösteren bir örnek verilmiş.

Uç Nokta için Defender'da, devam eden şüpheli aktör etkinliği için Microsoft Tehdit Uzmanları gerçek zamanlı uzman düzeyinde izleme ve analiz hizmetine erişebilirsiniz. Ayrıca uyarılar ve olaylar hakkında daha fazla içgörü elde etmeniz için uzmanlarla isteğe bağlı olarak işbirliği yapabilirsiniz.

Uç Nokta için Defender'ın ayrıntılı fidye yazılımı etkinliğini nasıl gösterdiğine ilişkin bir örnek aşağıda verilmiştir.

Kimlik için Defender

Kimliği için Defender'ı bilinen güvenliği aşılmış hesapları araştırmak ve kuruluşunuzda güvenliği aşılmış olabilecek hesapları bulmak için kullanırsınız. Kimlik için Defender, dcsync saldırıları, uzaktan kod yürütme girişimleri ve karmayı geçirme saldırıları gibi aktörlerin sıklıkla kullandığı bilinen kötü amaçlı etkinlikler için uyarılar gönderir. Kimlik için Defender, araştırmayı daraltmak için şüpheli etkinliğini ve hesaplarını tam olarak belirlemenizi sağlar.

Kimlik için Defender'ın fidye yazılımı saldırılarıyla ilgili bilinen kötü amaçlı etkinlikler için nasıl uyarı gönderdiğine ilişkin bir örnek aşağıda verilmiştir.

Bulut Uygulamaları için Defender

Bulut için Defender Uygulamaları (eski adıyla Microsoft Bulut Uygulamaları Güvenliği), analistlerinizin fidye yazılımlarını, güvenliği aşılmış kullanıcıları veya sahte uygulamaları belirlemek için bulut uygulamaları genelinde olağan dışı davranışları algılamasına olanak tanır. Bulut için Defender Apps, Microsoft'un bulut hizmetleri ve bulut hizmetlerindeki veri erişiminin kullanıcılar tarafından izlenmesine olanak tanıyan bulut erişim güvenlik aracısı (CASB) çözümüdür.

Bulut uygulamaları genelinde olağan dışı davranışları algılamak için analize olanak tanıyan Bulut için Defender Uygulamaları panosunun bir örneği aşağıda verilmiştir.

Microsoft Güvenlik Puanı

Microsoft Defender XDR hizmetleri kümesi, saldırı yüzeyini azaltmak için canlı düzeltme önerileri sağlar. Microsoft Secure Score, bir kuruluşun güvenlik duruşunun ölçümüdür ve daha fazla sayıda iyileştirme eylemi yapıldığını gösterir. Kuruluşunuzun ortamına dayalı düzeltme eylemlerini önceliklendirmek için bu özelliği nasıl kullanabileceği hakkında daha fazla bilgi edinmek için Güvenli Puan belgelerine bakın.

Fidye yazılımı olay araştırmalarını yürütmek için DART yaklaşımı

Güvenlik açıklarının düzeltilmesi için saldırganların varlıklarınıza nasıl erişim elde ettiğini belirlemek için her çabayı göstermelisiniz. Aksi takdirde, gelecekte aynı saldırı türünün tekrar gerçekleşmesi büyük olasılıkla olasıdır. Bazı durumlarda, tehdit aktörü izlerini örtmek ve kanıtları yok etmek için adımlar atar, bu nedenle tüm olay zincirinin belirgin olmayabileceği mümkündür.

DART fidye yazılımı araştırmalarında üç temel adım aşağıdadır:

| Adım | Goal | İlk sorular |

|---|---|---|

| 1. Geçerli durumu değerlendirme | Kapsamı anlama | Başlangıçta bir fidye yazılımı saldırısının farkında olmanıza neden olan şey nedir? Olayı ilk olarak hangi saatte/tarihte öğrendiniz? Hangi günlükler kullanılabilir ve aktörün şu anda sistemlere eriştiğine dair herhangi bir gösterge var mı? |

| 2. Etkilenen iş kolu (LOB) uygulamalarını belirleme | Sistemleri yeniden çevrimiçine alma | Uygulama için kimlik gerekiyor mu? Uygulamanın, yapılandırmanın ve verilerin yedekleri kullanılabilir mi? Yedeklemelerin içeriği ve bütünlüğü, geri yükleme alıştırması kullanılarak düzenli olarak doğrulanıyor mu? |

| 3. Güvenliği aşma kurtarma (CR) işlemini belirleme | Ortamdan saldırgan denetimini kaldırma | Yok |

1. Adım: Geçerli durumu değerlendirme

Geçerli durumun değerlendirmesi, olayın kapsamını anlamak ve araştırma ve düzeltme görevlerini planlamak ve kapsama almak için en iyi kişilerin belirlenmesi açısından kritik öneme sahiptir. Aşağıdaki ilk soruların sorulmak, durumun belirlenmesine yardımcı olmak açısından çok önemlidir.

Başlangıçta fidye yazılımı saldırısının farkında olmanıza neden olan şey nedir?

BT personeliniz yedeklemelerin silindiğini fark etme, virüsten koruma uyarıları, uç noktada algılama ve yanıtlama (EDR) uyarıları veya şüpheli sistem değişiklikleri gibi ilk tehdidi belirlediyse, genellikle tüm gelen ve giden İnternet iletişimini devre dışı bırakarak saldırıyı engellemek için hızlı kararlı önlemler almak mümkündür. Bu tehdit iş operasyonlarını geçici olarak etkileyebilir, ancak bu genellikle fidye yazılımı dağıtan bir saldırgandan çok daha az etkilenebilir.

BT yardım masasına yapılan bir kullanıcı çağrısı tehdidi belirlediyse, saldırının etkilerini önlemek veya en aza indirmek için savunma önlemleri almak için yeterli gelişmiş uyarı olabilir. Kolluk kuvvetleri veya finans kurumu gibi bir dış varlık tehdidi tanımladıysa, büyük olasılıkla zarar zaten yapılmıştır ve ortamınızda tehdit aktörünün ağınızda yönetim denetimine sahip olduğuna dair kanıt görürsünüz. Bu kanıt fidye yazılımı notları, kilitli ekranlar veya fidye talepleri arasında değişebilir.

Olayı ilk olarak hangi tarih/saatle öğrendiniz?

İlk etkinlik tarih ve saatinin belirlenmesi önemlidir çünkü saldırganın hızlı kazançları için ilk öncelik belirleme kapsamını daraltma konusunda yardımcı olur. Ek sorular şunlar olabilir:

- Bu tarihte hangi güncelleştirmeler eksikti? Saldırgan tarafından hangi güvenlik açıklarından yararlanılmış olabileceğini anlamak önemlidir.

- Bu tarihte hangi hesaplar kullanıldı?

- Bu tarihten bu yana hangi yeni hesaplar oluşturuldu?

Hangi günlükler kullanılabilir ve aktörün şu anda sistemlere eriştiğine dair bir gösterge var mı?

Virüsten koruma, EDR ve sanal özel ağ (VPN) gibi günlükler, güvenliğin aşıldığından şüphelenilenlerin bir göstergesidir. takip soruları şunları içerebilir:

- Günlükler Microsoft Sentinel, Splunk, ArcSight ve diğerleri gibi bir Güvenlik Bilgileri ve Olay Yönetimi (SIEM) çözümünde toplanıyor mu? Bu verilerin saklama süresi nedir?

- Olağan dışı etkinlik yaşayan şüpheli bir sistem var mı?

- Saldırgan tarafından aktif olarak kullanılmış gibi görünen şüpheli bir hesap var mı?

- EDR, güvenlik duvarı, VPN, web ara sunucusu ve diğer günlüklerde etkin komut ve denetimlerin (C2) kanıtı var mı?

Geçerli durumu değerlendirmenin bir parçası olarak, güvenliği tehlikeye atılmayan bir Active Directory Etki Alanı Hizmetleri (AD DS) etki alanı denetleyicisine, bir etki alanı denetleyicisinin son yedeklemesine veya bakım veya yükseltmeler için çevrimdışına alınan son etki alanı denetleyicisine ihtiyacınız olabilir. Ayrıca, şirketteki herkes için çok faktörlü kimlik doğrulamasının (MFA) gerekli olup olmadığını ve Microsoft Entra Kimliğinin kullanılıp kullanılmadığını belirleyin.

2. Adım: Olay nedeniyle kullanılamayan LOB uygulamalarını belirleme

Bu adım, gerekli kanıtı elde ederken sistemleri yeniden çevrimiçi hale getirmek için en hızlı yolu bulma açısından kritik öneme sahiptir.

Uygulama için kimlik gerekiyor mu?

- Kimlik doğrulaması nasıl yapılır?

- Sertifikalar veya gizli diziler gibi kimlik bilgileri nasıl depolanır ve yönetilir?

Uygulamanın, yapılandırmanın ve verilerin test edilmiş yedekleri kullanılabilir mi?

- Yedeklemelerin içeriği ve bütünlüğü, geri yükleme alıştırması kullanılarak düzenli olarak doğrulanıyor mu? Bu denetim özellikle yapılandırma yönetimi değişiklikleri veya sürüm yükseltmelerinden sonra önemlidir.

3. Adım: Güvenliği aşma kurtarma işlemini belirleme

Normalde AD DS olan denetim düzleminin gizliliğinin ihlal edildiğini belirlediyseniz bu adım gerekli olabilir.

Araştırmanızın her zaman doğrudan CR işlemine akış sağlayan bir çıkış sağlama hedefi olmalıdır. CR, saldırgan denetimini bir ortamdan kaldıran ve belirli bir süre içinde güvenlik duruşunu taktiksel olarak artıran işlemdir. CR, güvenlik ihlali sonrası gerçekleşir. CR hakkında daha fazla bilgi edinmek için Microsoft Compromise Recovery Security Practice ekibinin CRSP'sini okuyun: Müşterilerin yanı sıra siber saldırılarla mücadele eden acil durum ekibi blog makalesini okuyun.

1. ve 2. adımlardaki soruların yanıtlarını topladıktan sonra, bir görev listesi oluşturabilir ve sahip atayabilirsiniz. Başarılı bir olay yanıtı katılımının önemli bir faktörü, her bir iş öğesinin (sahip, durum, bulgular, tarih ve saat gibi) ayrıntılı belgeleridir ve bu da katılımın sonunda bulguların derlenmesini basit bir işlem haline getirir.

DART önerileri ve en iyi uygulamalar

İşte DART'ın kapsama ve olay sonrası etkinlikler için önerileri ve en iyi uygulamaları.

Kapsama

Kapsama, yalnızca nelerin kapsanması gerektiğini belirlediğinizde gerçekleşebilir. Fidye yazılımı söz konusu olduğunda, saldırganın amacı yüksek oranda kullanılabilir bir sunucu üzerinde yönetim denetimine izin veren kimlik bilgilerini almak ve ardından fidye yazılımını dağıtmaktır. Bazı durumlarda, tehdit aktörü hassas verileri tanımlar ve denetledikleri bir konuma salar.

Taktik kurtarma, kuruluşunuzun ortamı, sektörü ve BT uzmanlığı ve deneyimi düzeyi için benzersizdir. Aşağıda özetlenen adımlar, kuruluşunuzun atabileceği kısa vadeli ve taktiksel kapsama adımları için önerilir. Uzun süreli yönergeler hakkında daha fazla bilgi edinmek için bkz . Ayrıcalıklı erişimin güvenliğini sağlama. Fidye yazılımı ve haraç ve kuruluşunuzu hazırlama ve koruma hakkında kapsamlı bir görünüm için bkz . İnsan tarafından çalıştırılan fidye yazılımı.

Yeni tehdit vektörleri keşfedildikçe aşağıdaki kapsama adımları eşzamanlı olarak gerçekleştirilebilir.

1. Adım: Durumun kapsamını değerlendirme

- Hangi kullanıcı hesaplarının güvenliği aşıldı?

- Hangi cihazlar etkileniyor?

- Hangi uygulamalar etkilenir?

2. Adım: Mevcut sistemleri koruma

- Yöneticileriniz tarafından AD DS altyapınızın bütünlüğünü sıfırlamaya yardımcı olmak için kullanılan az sayıda hesap dışında tüm ayrıcalıklı kullanıcı hesaplarını devre dışı bırakın. Bir kullanıcı hesabının gizliliğinin tehlikeye girdiğini düşünüyorsanız hesabı hemen devre dışı bırakın.

- Güvenliği aşılmış sistemleri ağdan yalıtın, ancak kapatmayın.

- Her etki alanı-iki etki alanındaki bilinen en az bir iyi etki alanı denetleyicisini yalıtmak daha da iyidir. Ağ bağlantısını kesin veya tamamen kapatın. Amaç, fidye yazılımının kritik sistem kimliğine yayılmasını durdurmak ve en savunmasız sistemler arasında yer almaktır. Tüm etki alanı denetleyicileriniz sanalsa sanallaştırma platformunun sisteminin ve veri sürücülerinin, sanallaştırma platformunun güvenliğinin ihlal edilmiş olması durumunda ağa bağlı olmayan çevrimdışı dış medyaya yedeklendiğinden emin olun.

- SAP, yapılandırma yönetimi veritabanı (CMDB), faturalama ve muhasebe sistemleri gibi bilinen kritik iyi uygulama sunucularını yalıtma.

Yeni tehdit vektörleri keşfedildikçe bu iki adım eşzamanlı olarak gerçekleştirilebilir. Bu tehdit vektörlerini devre dışı bırakın ve ardından ağdan yalıtmak için bilinen iyi bir sistem bulmaya çalışın.

Diğer taktiksel kapsama eylemleri şunları içerebilir:

Krbtgt parolasını iki kez hızlı bir şekilde sıfırlayın. Betikli, yinelenebilir bir işlem kullanmayı göz önünde bulundurun. Bu betik, krbtgt hesabı parolasını ve ilgili anahtarları sıfırlamanıza olanak tanırken, işlemin neden olduğu Kerberos kimlik doğrulaması sorunlarının olasılığını en aza indirir. Olası sorunları en aza indirmek için, krbtgt ömrü ilk parola sıfırlamadan bir veya daha fazla kez azaltılabilir, böylece iki sıfırlama hızlı bir şekilde yapılır. Ortamınızda tutmayı planladığınız tüm etki alanı denetleyicilerinin çevrimiçi olması gerektiğini unutmayın.

Tüm etki alanları için, etki alanı denetleyicileri ve yalnızca ayrıcalıklı iş istasyonları (varsa) dışında tüm etki alanları için ayrıcalıklı oturum açmayı (Etki alanı Yönetici) engelleyen bir Grup İlkesi dağıtın.

İşletim sistemleri ve uygulamalar için tüm eksik güvenlik güncelleştirmelerini yükleyin. Her eksik güncelleştirme, saldırganların hızla belirleyebileceği ve yararlanabileceği olası bir tehdit vektördür. Uç Nokta için Microsoft DefenderTehdit ve Güvenlik Açığı Yönetimi, tam olarak neyin eksik olduğunu ve eksik güncelleştirmelerin olası etkisini görmenin kolay bir yolunu sağlar.

Windows 10 (veya üzeri) cihazlarda, her cihazda geçerli sürümün (veya n-1) çalıştığını onaylayın.

Kötü amaçlı yazılım bulaşmasını önlemek için saldırı yüzeyini azaltma (ASR) kurallarını dağıtın.

Tüm Windows 10 güvenlik özelliklerini etkinleştirin.

VPN erişimi de dahil olmak üzere her dış kullanıma yönelik uygulamanın, tercihen güvenli bir cihazda çalışan bir kimlik doğrulama uygulaması kullanarak çok faktörlü kimlik doğrulamasıyla korunup korunmadığını denetleyin.

Uç Nokta için Defender'ı birincil virüsten koruma yazılımı olarak kullanmayan cihazlar için, bunları ağa yeniden bağlamadan önce yalıtılmış bilinen iyi sistemlerde Microsoft Güvenlik Tarayıcısı ile tam tarama çalıştırın.

Eski işletim sistemleri için desteklenen bir işletim sistemine yükseltin veya bu cihazların yetkisini alın. Bu seçenekler kullanılamıyorsa, ağ/VLAN yalıtımı, İnternet Protokolü güvenliği (IPsec) kuralları ve oturum açma kısıtlamaları dahil olmak üzere bu cihazları yalıtmak için mümkün olan her önlemi alın, böylece kullanıcılar/cihazlar tarafından yalnızca iş sürekliliği sağlamak için uygulamalara erişilebilir.

En riskli yapılandırmalar, eski işletim sistemlerinde windows NT 4.0 ve uygulamalar gibi eski işletim sistemlerinde görev açısından kritik sistemlerin çalıştırılmasından ve bunların tümünün eski donanımlarda çalıştırılmasından oluşur. Bu işletim sistemleri ve uygulamalar güvensiz ve savunmasız değildir, bu donanım başarısız olursa yedeklemeler genellikle modern donanıma geri yüklenemez. Eski donanım değiştirilmediği sürece, bu uygulamalar çalışmaz. Bu uygulamaları geçerli işletim sistemleri ve donanımlarda çalışacak şekilde dönüştürmeyi kesinlikle göz önünde bulundurun.

Olay sonrası etkinlikler

DART, her olaydan sonra aşağıdaki güvenlik önerilerini ve en iyi yöntemlerin uygulanmasını önerir.

E-posta ve işbirliği çözümleri için en iyi yöntemlerin uygulandığını ve saldırganların bunları kötüye kullanmalarını zor hale getirirken iç kullanıcıların dış içeriğe kolay ve güvenli bir şekilde erişmesini sağlayın.

Kritik etki yöneticileriyle başlayarak, parolasız kimlik doğrulaması veya MFA kullanma dahil olmak üzere hesap güvenliğine yönelik en iyi yöntemleri izleyin.

Ayrıcalıklı erişim güvenliğini tehlikeye atma riskini azaltmak için kapsamlı bir strateji uygulayın.

Bulut ve orman/etki alanı yönetim erişimi için Microsoft'un ayrıcalıklı erişim modelini (PAM) kullanın.

Uç nokta yönetim yönetimi için yerel yönetim parolası çözümünü (LAPS) kullanın.

Fidye yazılımı tekniklerini engellemek ve bir saldırıdan hızlı ve güvenilir kurtarmayı onaylamak için veri koruması uygulayın.

Kritik sistemlerinizi gözden geçirin. Kasıtlı saldırgan silme veya şifrelemeye karşı koruma ve yedeklemeleri denetleyin. Bu yedeklemeleri düzenli aralıklarla test edip doğrulamanız önemlidir.

Uç nokta, e-posta ve kimlik üzerindeki yaygın saldırıların hızlı algılanmasını ve düzeltilmesini sağlayın.

Ortamınızın güvenlik duruşunu etkin bir şekilde keşfedin ve sürekli geliştirin.

Büyük fidye yazılımı olaylarını yönetmek ve çakışmaları önlemek için dış kaynak oluşturmayı kolaylaştırmak için kuruluş süreçlerini güncelleştirin.

PAM

PAM'nin (eski adı katmanlı yönetim modeli) kullanılması, Microsoft Entra Id'nin güvenlik duruşunu geliştirir ve bu da şunları içerir:

Her düzey için "planlı" bir ortamda yönetim hesaplarını ayırma (genellikle dört):

Denetim Düzlemi (eski adıYla Katman 0): Etki alanı denetleyicilerinin ve Active Directory Federasyon Hizmetleri (AD FS) (ADFS) veya Microsoft Entra Bağlan gibi diğer önemli kimlik hizmetlerinin Yönetici ve exchange server gibi AD DS için yönetim izinleri gerektiren sunucu uygulamalarını da içerir.

Sonraki iki uçak daha önce Katman 1'deydi:

Yönetim Düzlemi: Varlık yönetimi, izleme ve güvenlik.

Veri/İş Yükü Düzlemi: Uygulamalar ve uygulama sunucuları.

Sonraki iki uçak daha önce Katman 2'ydi:

Kullanıcı Erişimi: Kullanıcılar için erişim hakları (hesaplar gibi).

Uygulama Erişimi: Uygulamalar için erişim hakları.

Bu uçakların her biri her uçak için ayrı bir yönetim iş istasyonuna sahiptir ve yalnızca bu düzlemdeki sistemlere erişebilir. Diğer düzlemlerdeki diğer hesapların, bu makinelere ayarlanan kullanıcı hakları atamaları aracılığıyla diğer düzlemlerdeki iş istasyonlarına ve sunuculara erişimi reddedilir.

PAM'nin net sonucu şudur:

Güvenliği aşılmış bir kullanıcı hesabının yalnızca ait olduğu düzleme erişimi vardır.

Daha hassas kullanıcı hesapları, daha düşük bir düzlemin güvenlik düzeyine sahip iş istasyonlarında ve sunucularda oturum açmaz ve böylece yanal hareketi azaltır.

TUR

Varsayılan olarak, Microsoft Windows ve AD DS'de iş istasyonları ve üye sunucularda yerel yönetim hesaplarının merkezi bir yönetimi yoktur. Bu, tüm bu yerel hesaplar için veya en azından makine gruplarında verilen ortak bir parolaya neden olabilir. Bu durum, saldırganların bir yerel yönetici hesabının güvenliğini aşmasını ve ardından bu hesabı kullanarak kuruluştaki diğer iş istasyonlarına veya sunuculara erişmesini sağlar.

Microsoft'un LAPS'i, ilke kümesine göre iş istasyonlarında ve sunucularda düzenli aralıklarla yerel yönetim parolasını değiştiren bir Grup İlkesi istemci tarafı uzantısı kullanarak bunu azaltır. Bu parolaların her biri farklıdır ve AD DS bilgisayar nesnesinde öznitelik olarak depolanır. Bu öznitelik, bu özniteliğe atanan izinlere bağlı olarak basit bir istemci uygulamasından alınabilir.

LAPS, ek öznitelik, LAPS Grup İlkesi şablonlarının yüklenmesi ve istemci tarafı işlevselliği sağlamak için her iş istasyonuna ve üye sunucuya küçük bir istemci tarafı uzantısının yüklenmesine izin vermek için AD DS şemasının genişletilmesi gerekir.

LAPS'yi Microsoft İndirme Merkezi'nden alabilirsiniz.

Ek fidye yazılımı kaynakları

Microsoft'tan önemli bilgiler:

- Artan fidye yazılımı tehdidi, Microsoft On the Issues blog gönderisi 20 Temmuz 2021'de

- İnsan tarafından çalıştırılan fidye yazılımı

- Fidye yazılımı ve haraçlara karşı hızla koruma

- 2021 Microsoft Dijital Savunma Raporu (bkz. sayfa 10-19)

- Fidye yazılımı: Microsoft Defender portalında kapsamlı ve sürekli tehdit analizi raporu

- Microsoft DART fidye yazılımı örnek olay incelemesi

Microsoft 365:

- Microsoft 365 kiracınız için fidye yazılımı koruması dağıtma

- Azure ve Microsoft 365 ile Fidye Yazılımı Dayanıklılığını En Üst Düzeye Çıkarma

- Fidye yazılımı saldırısından kurtarma

- Kötü amaçlı yazılım ve fidye yazılımı koruması

- Windows 10 bilgisayarınızı fidye yazılımlarından koruma

- SharePoint Online'da fidye yazılımlarını işleme

- Microsoft Defender portalında fidye yazılımı için tehdit analizi raporları

Microsoft Defender XDR:

Microsoft Azure:

- Fidye Yazılımı Saldırısı için Azure Savunmaları

- Azure ve Microsoft 365 ile Fidye Yazılımı Dayanıklılığını En Üst Düzeye Çıkarma

- Fidye yazılımlarına karşı koruma sağlamak için yedekleme ve geri yükleme planı

- Microsoft Azure Backup ile fidye yazılımlarından korunmaya yardımcı olun (26 dakikalık video)

- Sistemik kimlik güvenliğinin aşılmasından kurtarma

- Microsoft Sentinel'de gelişmiş çok aşamalı saldırı algılama

- Microsoft Sentinel'de Fidye Yazılımı için Fusion Algılama

Bulut için Microsoft Defender Uygulamaları:

Microsoft Güvenlik ekibi blog gönderileri:

Fidye yazılımlarını önleme ve kurtarma için üç adım (Eylül 2021)

İnsan tarafından işletilen fidye yazılımıyla mücadele kılavuzu: Bölüm 1 (Eylül 2021)

Microsoft'un DART'larının fidye yazılımı olay araştırmalarını nasıl yürüttüğüne ilişkin önemli adımlar.

İnsan tarafından işletilen fidye yazılımıyla mücadele kılavuzu: Bölüm 2 (Eylül 2021)

Öneriler ve en iyi yöntemler.

-

Fidye yazılımı bölümüne bakın.

İnsan tarafından işletilen fidye yazılımı saldırıları: Önlenebilir bir olağanüstü durum (Mart 2020)

Gerçek saldırıların saldırı zinciri analizlerini içerir.

Fidye yazılımı ödemeye yanıt vermek mi yoksa ödememek mi? (Aralık 2019)

Norsk Hydro fidye yazılımı saldırısına şeffaflıkla yanıt veriyor (Aralık 2019)

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin