kimlik tabanlı kimlik doğrulaması ve yetkilendirme sorunlarını (SMB) Azure Dosyalar giderme

Bu makalede, kimlik tabanlı kimlik doğrulaması ile SMB Azure dosya paylaşımları kullanılırken karşılaşılan yaygın sorunlar listelenir. Ayrıca bu sorunların olası nedenlerini ve çözümlerini sağlar. Kimlik tabanlı kimlik doğrulaması şu anda NFS Azure dosya paylaşımları için desteklenmiyor.

Uygulandığı öğe

| Dosya paylaşımı türü | SMB | NFS |

|---|---|---|

| Standart dosya paylaşımları (GPv2), LRS/ZRS | ||

| Standart dosya paylaşımları (GPv2), GRS/GZRS | ||

| Premium dosya paylaşımları (FileStorage), LRS/ZRS |

AzFilesHybrid modülünü çalıştırırken hata oluştu

AzFilesHybrid modülünü çalıştırmaya çalıştığınızda aşağıdaki hatayı alabilirsiniz:

Gerekli ayrıcalık istemci tarafından tutulmaz.

Neden: AD izinleri yetersiz

Modülü çalıştırmak için gerekli Active Directory (AD) izinlerine sahip olmadığınız için bu sorun oluşur.

Çözüm

Gerekli ayrıcalıkları sağlamak için AD ayrıcalıklarına bakın veya AD yöneticinize başvurun.

Azure dosya paylaşımını bağlarken hata 5

Bir dosya paylaşımını bağlamaya çalıştığınızda aşağıdaki hatayı alabilirsiniz:

Sistem hatası 5 oluştu. Erişim reddedildi.

Neden: Paylaşım düzeyi izinleri yanlış

Son kullanıcılar azure dosya paylaşımına Active Directory Domain Services (AD DS) veya Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulaması kullanarak erişiyorsa, paylaşım düzeyi izinler yanlışsa dosya paylaşımına erişim "Erişim reddedildi" hatasıyla başarısız olur.

Not

Bu hata, yanlış paylaşım düzeyi izinleri dışındaki sorunlardan kaynaklanıyor olabilir. Diğer olası nedenler ve çözümler hakkında bilgi için bkz. Azure Dosyalar bağlantı ve erişim sorunlarını giderme.

Çözüm

İzinlerin doğru yapılandırıldığını doğrulayın:

Active Directory Domain Services (AD DS) bkz. Paylaşım düzeyi izinleri atama.

Paylaşım düzeyi izin atamaları, AD DS'den Microsoft Entra Connect Sync veya Microsoft Entra Connect bulut eşitlemesi kullanılarak Microsoft Entra ID eşitlenen gruplar ve kullanıcılar için desteklenir. Paylaşım düzeyi izinlerine atanan grupların ve kullanıcıların desteklenmeyen "yalnızca bulut" grupları olmadığını onaylayın.

Microsoft Entra Etki Alanı Hizmetleri bkz. Paylaşım düzeyi izinleri atama.

Azure Dosyalar için Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını etkinleştirmede "Kiracı kimliği Microsoft Entra kiracı kimliğine sahip etkin kiracılar bulunamıyor" hatası AadDsTenantNotFound hatası

Neden

Microsoft Entra üzerinde Microsoft Entra Etki Alanı Hizmetleri oluşturulmadığı bir depolama hesabında Azure Dosyalar için Microsoft Entra Etki Alanı Hizmetleri kimlik doğrulamasını etkinleştirmeye çalıştığınızda AadDsTenantNotFound hatası oluşuyor Microsoft Entra kiracısını seçin.

Çözüm

Depolama hesabınızın dağıtılacağı aboneliğin Microsoft Entra kiracıda Microsoft Entra Etki Alanı Hizmetleri etkinleştirin. Yönetilen etki alanı oluşturmak için Microsoft Entra kiracısının yönetici ayrıcalıklarına ihtiyacınız vardır. Microsoft Entra kiracısının yöneticisi değilseniz, yöneticiye başvurun ve yönetilen Microsoft Entra Etki Alanı Hizmetleri etki alanı oluşturmak ve yapılandırmak için adım adım yönergeleri izleyin.

Azure dosya paylaşımları AD kimlik bilgileriyle bağlanamıyor

Kendi kendine tanılama adımları

İlk olarak, Azure Dosyalar AD DS Kimlik Doğrulamasını etkinleştirme adımlarını izlediğinize emin olun.

İkincisi, Azure dosya paylaşımını depolama hesabı anahtarıyla bağlamayı deneyin. Paylaşım bağlanamıyorsa istemcinin çalıştığı ortamı doğrulamanıza yardımcı olması için AzFileDiagnostics'i indirin. AzFileDiagnostics, Azure Dosyalar için erişim hatasına neden olabilecek uyumsuz istemci yapılandırmalarını algılayabilir, kendi kendine düzeltme konusunda açıklayıcı rehberlik sağlayabilir ve tanılama izlemelerini toplayabilir.

Üçüncüsü, oturum açmış AD kullanıcısı ile AD yapılandırmanızda bir dizi temel denetim gerçekleştirmek için cmdlet'ini çalıştırabilirsiniz Debug-AzStorageAccountAuth . Bu cmdlet AzFilesHybrid v0.1.2+ sürümünde desteklenir. Bu cmdlet'i hedef depolama hesabında sahip izni olan bir AD kullanıcısı ile çalıştırmanız gerekir.

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Debug-AzStorageAccountAuth `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-Verbose

Cmdlet bu denetimleri sırayla gerçekleştirir ve hatalar için rehberlik sağlar:

CheckADObjectPasswordIsCorrect: Depolama hesabını temsil eden AD kimliğinde yapılandırılan parolanın, depolama hesabı kerb1 veya kerb2 anahtarıyla eşlendiğinden emin olun. Parola yanlışsa, parolayı sıfırlamak için Update-AzStorageAccountADObjectPassword komutunu çalıştırabilirsiniz.CheckADObject: Active Directory'de depolama hesabını temsil eden ve doğru SPN'ye (hizmet sorumlusu adı) sahip bir nesne olduğunu onaylayın. SPN doğru ayarlanmamışsa, SPN'yi yapılandırmak için hata ayıklama cmdlet'inde döndürülen cmdlet'i çalıştırınSet-AD.CheckDomainJoined: İstemci makinesinin AD'ye etki alanına katılmış olduğunu doğrulayın. Makineniz AD'ye katılmamışsa etki alanına katılma yönergeleri için Bir Bilgisayarı Etki Alanına Ekleme bölümüne bakın.CheckPort445Connectivity: SMB bağlantısı için 445 numaralı bağlantı noktasının açılıp açılmadığını denetleyin. Bağlantı noktası 445 açık değilse, Azure Dosyalar ile ilgili bağlantı sorunları için AzFileDiagnostics sorun giderme aracına bakın.CheckSidHasAadUser: Oturum açan AD kullanıcısının Microsoft Entra ID eşitlenip eşitlenmediğini denetleyin. Belirli bir AD kullanıcısının Microsoft Entra ID eşitlenip eşitlenmediğine bakmak istiyorsanız, giriş parametrelerinde ve-Domaindeğerini belirtebilirsiniz-UserName. Belirli bir SID için ilişkili Microsoft Entra kullanıcı olup olmadığını denetler.CheckAadUserHasSid: Oturum açan AD kullanıcısının Microsoft Entra ID eşitlenip eşitlenmediğini denetleyin. Belirli bir AD kullanıcısının Microsoft Entra ID eşitlenip eşitlenmediğine bakmak istiyorsanız, giriş parametrelerinde ve-Domaindeğerini belirtebilirsiniz-UserName. Belirli bir Microsoft Entra kullanıcı için SID'sini denetler. Bu denetimi çalıştırmak için parametreyi-ObjectIdve Microsoft Entra kullanıcının nesne kimliğini sağlamanız gerekir.CheckGetKerberosTicket: Depolama hesabına bağlanmak için bir Kerberos bileti almayı deneme. Geçerli bir Kerberos belirteci yoksa, cmdlet'iniklist get cifs/storage-account-name.file.core.windows.netçalıştırın ve hata kodunu inceleyerek anahtar alma hatasının nedenini belirleyin.CheckStorageAccountDomainJoined: AD kimlik doğrulamasının etkinleştirilip etkinleştirilmediğini ve hesabın AD özelliklerinin doldurulup doldurulmadığını denetleyin. Aksi takdirde, Azure Dosyalar'de AD DS kimlik doğrulamasını etkinleştirin.CheckUserRbacAssignment: AD kimliğinin Azure Dosyalar erişmek için paylaşım düzeyi izinler sağlamak için uygun RBAC rol atamasına sahip olup olmadığını denetleyin. Aksi takdirde , paylaşım düzeyi iznini yapılandırın. (AzFilesHybrid v0.2.3+ sürümünde desteklenir)CheckUserFileAccess: AD kimliğinin Azure Dosyalar erişmek için uygun dizin/dosya iznine (Windows ACL'leri) sahip olup olmadığını denetleyin. Aksi takdirde dizin/dosya düzeyi iznini yapılandırın. Bu denetimi çalıştırmak için, erişim hatalarını ayıklamak-FilePathistediğiniz bağlı dosyanın yolu ile birlikte parametresini sağlamanız gerekir. (AzFilesHybrid v0.2.3+ sürümünde desteklenir)CheckAadKerberosRegistryKeyIsOff: kerberos kayıt defteri anahtarının Microsoft Entra kapalı olup olmadığını denetleyin. Anahtar açıksa, yükseltilmiş bir komut isteminden çalıştırarakreg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0kapatın ve ardından makinenizi yeniden başlatın. (AzFilesHybrid v0.2.9+ sürümünde desteklenir)

Yalnızca önceki denetimlerin bir alt kısmını çalıştırmak istiyorsanız, çalıştırılacak denetimlerin -Filter virgülle ayrılmış listesiyle birlikte parametresini kullanabilirsiniz. Örneğin, paylaşım düzeyi izinlerle (RBAC) ilgili tüm denetimleri çalıştırmak için aşağıdaki PowerShell cmdlet'lerini kullanın:

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Debug-AzStorageAccountAuth `

-Filter CheckSidHasAadUser,CheckUserRbacAssignment `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-Verbose

üzerinde bağlı dosya paylaşımınız X:varsa ve yalnızca dosya düzeyi izinlerle (Windows ACL'leri) ilgili denetimi çalıştırmak istiyorsanız, aşağıdaki PowerShell cmdlet'lerini çalıştırabilirsiniz:

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

$FilePath = "X:\example.txt"

Debug-AzStorageAccountAuth `

-Filter CheckUserFileAccess `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-FilePath $FilePath `

-Verbose

Windows Dosya Gezgini ile dizin/dosya düzeyi izinleri (Windows ACL'leri) yapılandırılamıyor

Belirti

Bağlı bir dosya paylaşımında Windows ACL'lerini Dosya Gezgini yapılandırmaya çalışırken aşağıda açıklanan belirtilerden biriyle karşılaşabilirsiniz:

- Güvenlik sekmesinin altındaki İzni düzenle'ye tıkladıktan sonra İzin sihirbazı yüklenmez.

- Yeni bir kullanıcı veya grup seçmeye çalıştığınızda, etki alanı konumu doğru AD DS etki alanını görüntülemez.

- Birden çok AD ormanı kullanıyorsunuz ve şu hata iletisini alıyorsunuz: "Aşağıdaki etki alanlarında seçili nesneleri bulmak için gereken Active Directory etki alanı denetleyicileri kullanılamıyor. Active Directory etki alanı denetleyicilerinin kullanılabilir olduğundan emin olun ve nesneleri yeniden seçmeyi deneyin."

Çözüm

Windows Dosya Gezgini kullanmak yerine icacl'leri kullanarak dizin/dosya düzeyi izinlerini yapılandırmanızı öneririz.

Join-AzStorageAccountForAuth cmdlet'ini çalıştırırken oluşan hatalar

Hata: "Dizin hizmeti göreli tanımlayıcı ayıramadı"

RID Yöneticisi FSMO rolünü barındıran bir etki alanı denetleyicisi kullanılamıyorsa veya etki alanından kaldırılıp yedekten geri yüklendiyse bu hata oluşabilir. Tüm Etki Alanı Denetleyicilerinin çalıştığını ve kullanılabilir olduğunu onaylayın.

Hata: "Ad verilmediğinden konumsal parametreler bağlanamıyor"

Bu hata büyük olasılıkla komuttaki bir söz dizimi hatasıyla Join-AzStorageAccountforAuth tetikleniyor. Yanlış yazımlar veya söz dizimi hataları için komutu denetleyin ve AzFilesHybrid modülünün (https://github.com/Azure-Samples/azure-files-samples/releases) en son sürümünün yüklü olduğunu doğrulayın.

AES-256 Kerberos şifrelemesi için şirket içi AD DS Kimlik Doğrulaması desteği Azure Dosyalar

Azure Dosyalar, AzFilesHybrid modülü v0.2.2 ile başlayarak AD DS kimlik doğrulaması için AES-256 Kerberos şifrelemesini destekler. AES-256 önerilen şifreleme yöntemidir ve AzFilesHybrid modülü v0.2.5 ile başlayan varsayılan şifreleme yöntemidir. v0.2.2'den düşük bir modül sürümüyle AD DS kimlik doğrulamasını etkinleştirdiyseniz en son AzFilesHybrid modülünü indirmeniz ve aşağıdaki PowerShell'i çalıştırmanız gerekir. Depolama hesabınızda AD DS kimlik doğrulamayı henüz etkinleştirmediyseniz bu kılavuzu izleyin.

Önemli

Daha önce RC4 şifrelemesi kullandıysanız ve depolama hesabını AES-256 kullanacak şekilde güncelleştirdiyseniz, istemcide çalıştırıp klist purge AES-256 ile yeni Kerberos anahtarları almak için dosya paylaşımını yeniden bağlamanız gerekir.

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Update-AzStorageAccountAuthForAES256 -ResourceGroupName $ResourceGroupName -StorageAccountName $StorageAccountName

Güncelleştirmenin bir parçası olarak cmdlet, AES-256'ya geçmek için gereken Kerberos anahtarlarını döndürür. Her iki parolayı da yeniden oluşturmak istemediğiniz sürece geri dönmenize gerek yoktur.

Daha önce Sahip veya Katkıda Bulunan rol ataması olan kullanıcı kimliğinin depolama hesabı anahtarı erişimi hala var

Depolama hesabı Sahibi ve Katkıda Bulunan rolleri, depolama hesabı anahtarlarını listeleme olanağı verir. Depolama hesabı anahtarı, dosya paylaşımları, blob kapsayıcıları, tablolar ve kuyruklar dahil olmak üzere depolama hesabının verilerine tam erişim ve FileREST API'si aracılığıyla kullanıma sunulan eski yönetim API'leri aracılığıyla Azure Dosyalar yönetim işlemlerine sınırlı erişim sağlar. Rol atamalarını değiştiriyorsanız, Sahip veya Katkıda Bulunan rollerinden kaldırılan kullanıcıların kayıtlı depolama hesabı anahtarları aracılığıyla depolama hesabına erişimi sürdürmeye devam edebilir.

Çözüm 1

Depolama hesabı anahtarlarını döndürerek bu sorunu kolayca çözebilirsiniz. Anahtarları birer birer döndürmenizi ve döndürüldükçe erişimi birinden diğerine geçirmenizi öneririz. Depolama hesabının sağladığı iki tür paylaşılan anahtar vardır: depolama hesabının verilerine süper yönetici erişimi sağlayan depolama hesabı anahtarları ve depolama hesabı ile Windows Server Active Directory için Windows Server Active Directory etki alanı denetleyicisi arasında paylaşılan bir gizli dizi işlevi gören Kerberos anahtarları Senaryo.

Depolama hesabının Kerberos anahtarlarını döndürmek için bkz. AD DS'de depolama hesabı kimliğinizin parolasını güncelleştirme.

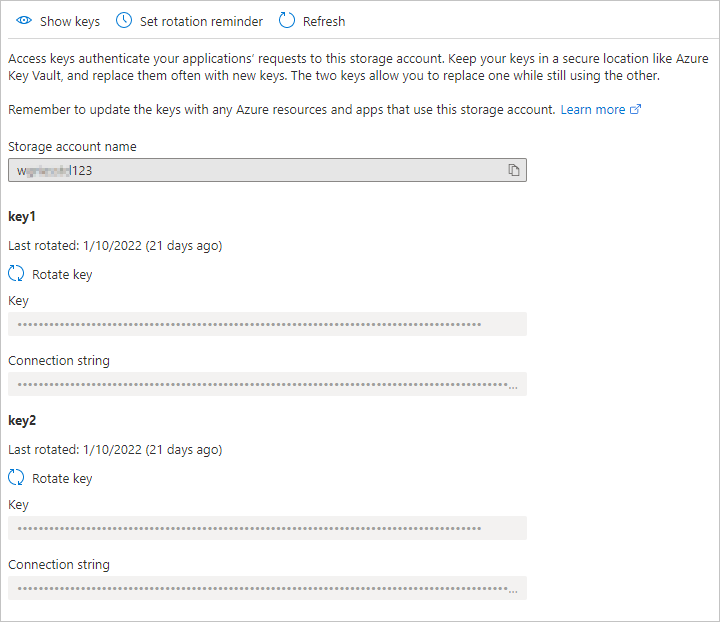

Azure portal istediğiniz depolama hesabına gidin. İstenen depolama hesabının içindekiler tablosunda Güvenlik + ağ başlığı altında Erişim anahtarları'nı seçin. Erişim tuşu bölmesinde, istenen anahtarın üstündeki Anahtarı döndür'ü seçin.

Yeni oluşturulan bir uygulamada API izinlerini ayarlama

Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirdikten sonra, yapılandırmanızı tamamlamak için Microsoft Entra kiracınızda kayıtlı yeni Microsoft Entra uygulamasına açıkça yönetici onayı vermeniz gerekir. Bu adımları izleyerek API izinlerini Azure portal yapılandırabilirsiniz.

- Microsoft Entra ID açın.

- Sol bölmede Uygulama kayıtları'yi seçin.

- Sağ bölmede Tüm Uygulamalar'ı seçin.

- Adı [Depolama Hesabı] $storageAccountName.file.core.windows.net ile eşleşen uygulamayı seçin.

- Sol bölmede API izinleri'ni seçin.

- Sayfanın alt kısmındaki İzin ekle'yi seçin.

- "DirectoryName" için yönetici onayı ver'i seçin.

Karma kullanıcılar için Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirirken olası hatalar

Karma kullanıcı hesapları için Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirirken aşağıdaki hatalarla karşılaşabilirsiniz.

Hata - Yönetici onayı verme devre dışı bırakıldı

Bazı durumlarda, Microsoft Entra yönetici Microsoft Entra uygulamalara yönetici onayı verme özelliğini devre dışı bırakabilir. Bunun Azure portal nasıl görünebileceğinin ekran görüntüsü aşağıdadır.

Bu durumda, Microsoft Entra yöneticinizden yeni Microsoft Entra uygulamasına yönetici onayı vermesini isteyin. Yöneticilerinizi bulmak ve görüntülemek için roller ve yöneticiler'i ve ardından Bulut uygulaması yöneticisi'ni seçin.

Hata - "Graph Azure AD isteği BadRequest koduyla başarısız oldu"

Neden 1: Uygulama yönetimi ilkesi kimlik bilgilerinin oluşturulmasını engelliyor

Microsoft Entra Kerberos kimlik doğrulamasını etkinleştirirken, aşağıdaki koşullar karşılanırsa bu hatayla karşılaşabilirsiniz:

- Uygulama yönetimi ilkelerinin beta/önizleme özelliğini kullanıyorsunuz.

- Siz (veya yöneticiniz) kiracı genelinde şu ilkeyi ayarladınız:

- Başlangıç tarihi yok veya 1 Ocak 2019'a kadar bir başlangıç tarihi var.

- Özel parolalara izin vermeyen veya en fazla 365,5 günden daha az parola ömrü ayarlayan hizmet sorumlusu parolalarına yönelik bir kısıtlama ayarlar.

Şu anda bu hata için geçici bir çözüm yoktur.

Neden 2: Depolama hesabı için bir uygulama zaten var

Daha önce el ile sınırlı önizleme adımları aracılığıyla kerberos kimlik doğrulaması Microsoft Entra etkinleştirdiyseniz de bu hatayla karşılaşabilirsiniz. Mevcut uygulamayı silmek için müşteri veya BT yöneticisi aşağıdaki betiği çalıştırabilir. Bu betiği çalıştırmak, el ile oluşturulan eski uygulamayı kaldırır ve yeni deneyimin yeni oluşturulan uygulamayı otomatik olarak oluşturmasına ve yönetmesine olanak sağlar. Microsoft Graph bağlantısını başlatdıktan sonra cihazınızdaKi Microsoft Graph Komut Satırı Araçları uygulamasında oturum açın ve uygulamaya izin verin.

$storageAccount = "exampleStorageAccountName"

$tenantId = "aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee"

Install-Module Microsoft.Graph

Import-Module Microsoft.Graph

Connect-MgGraph -TenantId $tenantId -Scopes "User.Read","Application.Read.All"

$application = Get-MgApplication -Filter "DisplayName eq '${storageAccount}'"

if ($null -ne $application) {

Remove-MgApplication -ObjectId $application.ObjectId

}

Hata - Hizmet sorumlusu parolasının süresi Microsoft Entra ID

Daha önce el ile sınırlı önizleme adımları aracılığıyla Kerberos kimlik doğrulaması Microsoft Entra etkinleştirdiyseniz, depolama hesabının hizmet sorumlusunun parolasının süresi altı ayda bir dolacak şekilde ayarlanır. Parolanın süresi dolduktan sonra kullanıcılar dosya paylaşımına Kerberos biletleri alamaz.

Bunu azaltmak için iki seçeneğiniz vardır: hizmet sorumlusu parolasını altı ayda bir Microsoft Entra döndürün veya kerberos Microsoft Entra devre dışı bırakmak, mevcut uygulamayı silmek ve Kerberos Microsoft Entra yeniden yapılandırmak için bu adımları izleyin.

Microsoft Entra Kerberos'ı devre dışı bırakmadan önce etki alanı özelliklerini (domainName ve domainGUID) kaydettiğinizden emin olun çünkü Windows Dosya Gezgini kullanarak dizin ve dosya düzeyi izinleri yapılandırmak istiyorsanız yeniden yapılandırma sırasında bunlara ihtiyacınız olacaktır. Etki alanı özelliklerini kaydetmediyseniz, geçici bir çözüm olarak icacl'leri kullanarak dizin/dosya düzeyi izinleri yapılandırmaya devam edebilirsiniz.

- Kerberos Microsoft Entra devre dışı bırakma

- Mevcut uygulamayı silme

- kerberos Microsoft Entra Azure portal aracılığıyla yeniden yapılandırma

Kerberos Microsoft Entra yeniden yapılandırdıktan sonra, yeni deneyim yeni oluşturulan uygulamayı otomatik olarak oluşturur ve yönetir.

Hata 1326 - Özel bağlantı kullanılırken kullanıcı adı veya parola yanlış

Kerberos kimlik doğrulaması Microsoft Entra kullanarak bir depolama hesabına özel uç nokta/özel bağlantı üzerinden bağlanıyorsanız veya başka bir yöntem aracılığıyla net use dosya paylaşımını bağlamaya çalıştığınızda istemciden kimlik bilgileri istenir. Kullanıcı büyük olasılıkla kimlik bilgilerini yazar, ancak kimlik bilgileri reddedilir.

Neden

Bunun nedeni, SMB istemcisinin Kerberos kullanmayı denemesi ancak başarısız olmasıdır, bu nedenle NTLM kimlik doğrulamasını kullanmaya geri döner ve Azure Dosyalar etki alanı kimlik bilgileri için NTLM kimlik doğrulamasını kullanmayı desteklemez. Özel bağlantı FQDN'sinin mevcut Microsoft Entra uygulamasına kaydedilmemiş olması nedeniyle istemci depolama hesabına Kerberos bileti alamıyor.

Çözüm

Çözüm, dosya paylaşımını bağlamadan önce privateLink FQDN'sini depolama hesabının Microsoft Entra uygulamasına eklemektir. Aşağıdaki adımları izleyerek Azure portal kullanarak uygulama nesnesine gerekli identifierUri'leri ekleyebilirsiniz.

Microsoft Entra ID açın.

Sol bölmede Uygulama kayıtları'yi seçin.

Tüm Uygulamalar'ı seçin.

Adı [Depolama Hesabı] $storageAccountName.file.core.windows.net ile eşleşen uygulamayı seçin.

Sol bölmede Bildirim'i seçin.

Kopyanız olması için mevcut içeriği kopyalayıp yapıştırın.

JSON bildirimini düzenleyin. Her

<storageAccount>.file.core.windows.netgiriş için karşılık gelen<storageAccount>.privatelink.file.core.windows.netbir giriş ekleyin. Örneğin, bildiriminiz içinidentifierUrisaşağıdaki değere sahipse:"identifierUris": [ "api://<tenantId>/HOST/<storageaccount>.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.file.core.windows.net", "HOST/<storageaccount>.file.core.windows.net", "CIFS/<storageaccount>.file.core.windows.net", "HTTP/<storageaccount>.file.core.windows.net" ],Ardından alanı aşağıdaki şekilde

identifierUrisdüzenlemeniz gerekir:"identifierUris": [ "api://<tenantId>/HOST/<storageaccount>.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.file.core.windows.net", "HOST/<storageaccount>.file.core.windows.net", "CIFS/<storageaccount>.file.core.windows.net", "HTTP/<storageaccount>.file.core.windows.net", "api://<tenantId>/HOST/<storageaccount>.privatelink.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.privatelink.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.privatelink.file.core.windows.net", "HOST/<storageaccount>.privatelink.file.core.windows.net", "CIFS/<storageaccount>.privatelink.file.core.windows.net", "HTTP/<storageaccount>.privatelink.file.core.windows.net" ],İçeriği gözden geçirin ve kaydet'i seçerek uygulama nesnesini yeni identifierUris ile güncelleştirin.

İç DNS başvurularını özel bağlantıya işaret etmek için güncelleştirin.

Paylaşımı bağlamayı yeniden deneyin.

Hata AADSTS50105

İstek aşağıdaki hata AADSTS50105 kesildi:

Yöneticiniz, özellikle uygulamaya erişim izni verilmediği (atanan) kullanıcıları engellemek için "Kurumsal uygulama adı" uygulamasını yapılandırdı. Oturum açan '{EmailHidden}' kullanıcısı erişimi olan bir grubun doğrudan üyesi olmadığından veya yönetici tarafından doğrudan atanmış erişime sahip olmadığından engellendi. Bu uygulamaya erişim atamak için lütfen yöneticinize başvurun.

Neden

İlgili kurumsal uygulama için "atama gerekli" ayarlarsanız Kerberos bileti alamazsınız ve Microsoft Entra oturum açma günlükleri, kullanıcılar veya gruplar uygulamaya atanmış olsa bile bir hata gösterir.

Çözüm

İstek sahibine geri döndürülen Kerberos anahtarındaki yetkilendirmeleri doldurmadığımız için depolama hesabı için Microsoft Entra uygulama için Atama gerekli'yi seçmeyin. Daha fazla bilgi için bkz . Hata AADSTS50105 - Oturum açmış kullanıcı uygulama için bir role atanmadı.

Ayrıca bkz.

- Azure Dosyalar sorunlarını giderme

- Azure Dosyalar performansı sorunlarını giderme

- Azure Dosyalar bağlantısı (SMB) sorunlarını giderme

- Linux'ta Azure Dosyalar genel SMB sorunlarını giderme

- Linux'ta Azure Dosyalar genel NFS sorunlarını giderme

- Azure Dosya Eşitleme sorunlarını giderme

Yardım için bize ulaşın

Sorularınız veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteği isteyin. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin