İstemci tarafından BitLocker ilkeleriyle ilgili sorunları giderme

Bu makale, istemci tarafında BitLocker şifreleme sorunlarını giderme konusunda rehberlik sağlar. Microsoft Intune şifreleme raporu yaygın şifreleme sorunlarını belirlemenize ve gidermenize yardımcı olabilir ancak BitLocker yapılandırma hizmeti sağlayıcısından (CSP) bazı durum verileri bildirilmeyebilir. Bu senaryolarda, daha fazla araştırma yapmak için cihaza erişmeniz gerekir.

BitLocker şifreleme işlemi

Aşağıdaki adımlarda, daha önce BitLocker ile şifrelenmemiş bir Windows 10 cihazının başarıyla şifrelenmesine neden olması gereken olayların akışı açıklanmaktadır.

- Yönetici, istenen ayarlarla Intune bir BitLocker ilkesi yapılandırıp bir kullanıcı grubunu veya cihaz grubunu hedefler.

- İlke, Intune hizmetindeki bir kiracıya kaydedilir.

- Windows 10 Mobile Cihaz Yönetimi (MDM) istemcisi Intune hizmetiyle eşitlenir ve BitLocker ilke ayarlarını işler.

- BitLocker MDM ilkesi Yenileme zamanlanmış görevi, BitLocker ilke ayarlarını tam birim şifreleme (FVE) kayıt defteri anahtarına çoğaltan cihazda çalışır.

- BitLocker şifrelemesi sürücülerde başlatılır.

Şifreleme raporu, Intune'da hedeflenen her cihaz için şifreleme durumu ayrıntılarını gösterir. Bu bilgilerin sorun giderme için nasıl kullanılacağına ilişkin ayrıntılı yönergeler için bkz. Intune şifreleme raporuyla BitLocker sorunlarını giderme.

El ile eşitleme başlatma

Şifreleme raporunda eyleme dönüştürülebilir bilgi olmadığını belirlediyseniz, araştırmayı tamamlamak için etkilenen cihazdan veri toplamanız gerekir.

Cihaza erişiminiz olduğunda, ilk adım verileri toplamadan önce Intune hizmetiyle el ile eşitleme başlatmaktır. Windows cihazınızda Ayarlar>Hesaplar>İş veya okula><eriş'i seçin İş veya okul hesabınızın>>bilgilerini seçin. Ardından Cihaz eşitleme durumu altında Eşitle'yi seçin.

Eşitleme tamamlandıktan sonra aşağıdaki bölümlere geçin.

Olay günlüğü verilerini toplama

Aşağıdaki bölümlerde, şifreleme durumu ve ilkeleriyle ilgili sorunları gidermeye yardımcı olmak için farklı günlüklerden nasıl veri toplayacağınız açıklanmaktadır. Günlük verilerini toplamadan önce el ile eşitlemeyi tamamladığınızdan emin olun.

Mobil cihaz yönetimi (MDM) aracısı olay günlüğü

MDM olay günlüğü, Intune ilkesini işleyen veya CSP ayarlarını uygulayan bir sorun olup olmadığını belirlemek için yararlıdır. OMA DM aracısı Intune hizmetine bağlanır ve kullanıcı veya cihaza hedeflenen ilkeleri işlemeye çalışır. Bu günlük, Intune ilkelerini işlerken başarı ve başarısızlıkları gösterir.

Aşağıdaki bilgileri toplayın veya gözden geçirin:

GÜNLÜK>DeviceManagement-Enterprise-Diagnostics-Provider yöneticisi

- Konum: Başlat Menüsü>Olay Görüntüleyicisi>Uygulamalar ve Hizmet Günlükleri>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider'a> sağ tıklayın Yönetici

- Dosya sistemi konumu: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Bu günlüğü filtrelemek için olay günlüğüne sağ tıklayın ve Geçerli Günlüğü>Filtrele Kritik/Hata/Uyarı'yı seçin. Ardından, bitlocker için filtrelenmiş günlüklerde arama yapın (F3 tuşuna basın ve metni girin).

BitLocker ayarlarındaki hatalar BitLocker CSP biçimini izler, bu nedenle aşağıdaki gibi girdileri görürsünüz:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

veya

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Not

Ayrıca sorun giderme Olay Görüntüleyicisi kullanarak bu olay günlüğü için hata ayıklama günlüğünü etkinleştirebilirsiniz.

BitLocker-API yönetim olay günlüğü

Bu, BitLocker için ana olay günlüğüdür. MDM aracısı ilkeyi başarıyla işlediyse ve DeviceManagement-Enterprise-Diagnostics-Provider yönetici olay günlüğünde hata yoksa, araştırılması gereken sonraki günlük budur.

GÜNLÜK>BitLocker-API yönetimi

- Konum: Başlat Menüsü>Olay Görüntüleyicisi>Uygulamalar ve Hizmet Günlükleri>Microsoft>Windows>BitLocker-API'ye sağ tıklayın

- Dosya sistemi konumu: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Genellikle, ilkenin Güvenilen Platform Modülü (TPM) veya Windows Kurtarma Ortamı (WinRE) gibi gerektirdiği donanım veya yazılım önkoşulları eksikse hatalar buraya kaydedilir.

Hata: Sessiz Şifreleme etkinleştirılamadı

Aşağıdaki örnekte gösterildiği gibi, sessiz şifreleme ve grup ilkesi çakışmaları olarak bildirim sırasında uygulanamayan çakışan ilke ayarları da günlüğe kaydedilir:

Sessiz Şifreleme etkinleştiremedi.

Hata: Çakışan grup ilkesi ayarları nedeniyle BitLocker Şifrelemesi bu sürücüye uygulanamıyor. BitLocker tarafından korunmayan sürücülere yazma erişimi reddedildiğinde, USB başlangıç anahtarı kullanılması gerekli değildir. BitLocker'ı etkinleştirmeyi denemeden önce lütfen sistem yöneticinizden bu ilke çakışmalarını çözmesini isteyin.

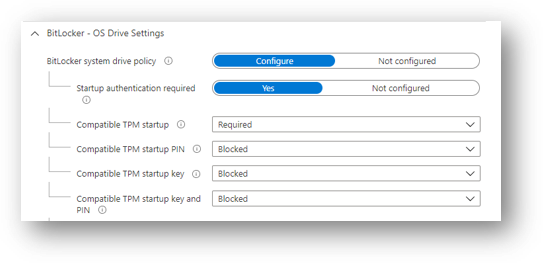

Çözüm: Uyumlu TPM başlangıç PIN'ini Engellendi olarak yapılandırın. Bu, sessiz şifreleme kullanılırken çakışan grup ilkesi ayarlarını çözer.

Sessiz şifreleme gerekiyorsa PIN ve TPM başlangıç anahtarını Engellendi olarak ayarlamanız gerekir. TPM başlangıç PIN'ini ve başlangıç anahtarını İzin verildi olarak ve diğer başlangıç anahtarı ve PIN ayarının kullanıcı etkileşimi için Engellendi olarak yapılandırılması, BitLocker-AP olay günlüğünde çakışan bir grup ilkesi hatasına neden olur. Ayrıca, TPM başlangıç PIN'ini veya başlangıç anahtarını kullanıcı etkileşimi gerektirecek şekilde yapılandırdığınızda, sessiz şifrelemenin başarısız olmasına neden olur.

Uyumlu TPM ayarlarından herhangi birinin Gerekli olarak yapılandırılması sessiz şifrelemenin başarısız olmasına neden olur.

Hata: TPM kullanılamıyor

BitLocker-API günlüğündeki bir diğer yaygın hata da TPM'nin kullanılamamasıdır. Aşağıdaki örnekte TPM'nin sessiz şifreleme gereksinimi olduğu gösterilmektedir:

Sessiz Şifreleme etkinleştiremedi. TPM kullanılamıyor.

Hata: Uyumlu bir Güvenilen Platform Modülü (TPM) Güvenlik Cihazı bu bilgisayarda bulunamıyor.

Çözüm: Cihazda kullanılabilir bir TPM olduğundan emin olun ve varsa TPM.msc veya PowerShell cmdlet'i get-tpm aracılığıyla durumu denetleyin.

Hata: DMA özellikli veri yolu Un-Allowed

BitLocker-API günlüğü aşağıdaki durumu görüntülerse, Windows'un DMA tehdidini ortaya çıkarabilecek bağlı bir Doğrudan bellek erişimi (DMA) özellikli cihaz algılediği anlamına gelir.

Un-Allowed DMA özellikli veri yolu/cihazlar algılandı

Çözüm: Bu sorunu gidermek için önce cihazın orijinal donanım üreticisine (OEM) sahip harici DMA bağlantı noktası olmadığını doğrulayın. Ardından cihazı izin verilenler listesine eklemek için bu adımları izleyin. Not: bir DMA cihazını yalnızca iç DMA arabirimi/veri yolu ise izin verilenler listesine ekleyin.

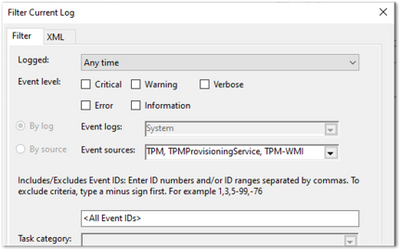

Sistem olay günlüğü

TPM ile ilgili sorunlar gibi donanımla ilgili sorunlarınız varsa hatalar TPMProvisioningService veya TPM-WMI kaynağından TPM için sistem olay günlüğünde görüntülenir.

GÜNLÜK>Sistem olayı

- Konum: Başlat Menüsü'ne> sağ tıklayın Olay Görüntüleyicisi>Windows Günlükleri>Sistemi

- Dosya sistemi konumu: C:\Windows\System32\winevt\Logs\System.evtx

Cihazın TPM ile karşılaşabileceği donanımla ilgili sorunları belirlemenize yardımcı olması için bu olay kaynaklarına filtre uygulayın ve KULLANıLABILIR üretici yazılımı güncelleştirmesi olup olmadığını OEM üreticisine danışın.

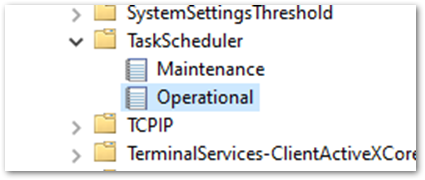

Görev zamanlayıcı işlem olay günlüğü

Görev zamanlayıcı işletimsel olay günlüğü, ilkenin Intune (DeviceManagement-Enterprise'da işlenmiştir) alındığı ancak BitLocker şifrelemesinin başarıyla başlatılmadığı senaryolarda sorun giderme için kullanışlıdır. BitLocker MDM ilkesi yenileme, MDM aracısı Intune hizmetiyle eşitlendiğinde başarıyla çalışması gereken zamanlanmış bir görevdir.

Aşağıdaki senaryolarda işlem günlüğünü etkinleştirin ve çalıştırın:

- BitLocker ilkesi DeviceManagement-Enterprise-Diagnostics-Provider yönetici olay günlüğünde, MDM tanılamasında ve kayıt defterinde görünür.

- Hata yok (ilke Intune başarıyla alındı).

- Şifrelemenin denendiğini göstermek için BitLocker-API olay günlüğüne hiçbir şey kaydedilmez.

GÜNLÜK>Görev zamanlayıcı işlem olayı

- Konum: Olay Görüntüleyicisi>Uygulamalar ve Hizmet Günlükleri>Microsoft>Windows>TaskScheduler

- Dosya sistemi konumu: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

İşletimsel olay günlüğünü etkinleştirme ve çalıştırma

Önemli

Günlük, BitLocker MDM ilkesi Zamanlanmış görevi yenile'yi çalıştıran sorunları belirleyeceği için, verileri günlüğe kaydetmeden önce bu olay günlüğünü el ile etkinleştirmeniz gerekir.

Bu günlüğü etkinleştirmek için Başlat Menüsü>Olay Görüntüleyicisi>Uygulamalar ve Hizmetler>Microsoft>Windows>GörevScheduler>İşletimsel'e sağ tıklayın.

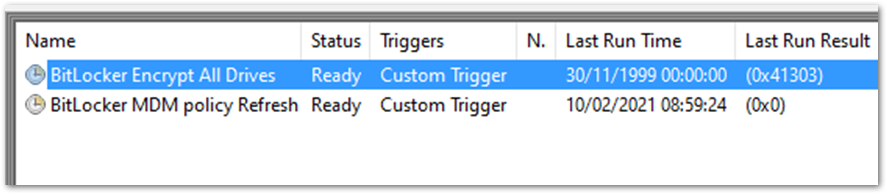

Ardından Windows arama kutusuna görev zamanlayıcı yazın ve Görev Zamanlayıcı>Microsoft>Windows>BitLocker'ı seçin. BitLocker MDM ilkesi Yenile'ye sağ tıklayın ve Çalıştır'ı seçin.

Çalıştırma tamamlandığında, hata kodları için Son Çalıştırma Sonucu sütununu inceleyin ve hatalara karşı görev zamanlaması olay günlüğünü inceleyin.

Yukarıdaki örnekte 0x0 başarıyla çalıştırılmıştır. Hata 0x41303 bu, görevin daha önce hiç çalışmadığı anlamına gelir.

Not

Görev Zamanlayıcı hata iletileri hakkında daha fazla bilgi için bkz. Görev Zamanlayıcı Hatası ve Başarı Sabitleri.

BitLocker ayarlarını denetleme

Aşağıdaki bölümlerde, şifreleme ayarlarınızı ve durumunuzu denetlemek için kullanabileceğiniz farklı araçlar açıklanmaktadır.

MDM Tanılama Raporu

Intune tarafından yönetilen Windows 10 cihazlarda kayıt veya cihaz yönetimi sorunlarını tanılamak için MDM günlüklerinin raporunu oluşturabilirsiniz. MDM Tanılama Raporu, kayıtlı Intune cihaz ve ona dağıtılan ilkeler hakkında yararlı bilgiler içerir.

Bu işlemin öğreticisi için Bkz. YouTube videosu Windows cihazlarında Intune MDM tanılama raporu oluşturma

- Dosya sistemi konumu: C:\Users\Public\Documents\MDMDiagnostics

İşletim sistemi derleme ve sürümü

Şifreleme ilkenizin neden doğru uygulanmadığını anlamanın ilk adımı, Windows işletim sistemi sürümünün ve sürümünün yapılandırdığınız ayarları destekleyip desteklemediğini denetlemektir. Bazı CSP'ler Windows'un belirli sürümlerinde kullanıma sunulmuştur ve yalnızca belirli bir sürümde çalışır. Örneğin, BitLocker CSP ayarlarının çoğu Windows 10, sürüm 1703'te sunulmuştur ancak bu ayarlar Windows 10, sürüm 1809 kadar Windows 10 Pro'da desteklenmedi.

Ayrıca AllowStandardUserEncryption (sürüm 1809'da eklendi), ConfigureRecoveryPasswordRotation (sürüm 1909'da eklendi), RotateRecoveryPasswords (sürüm 1909'da eklendi) ve Durum (sürüm 1903'te eklendi) gibi ayarlar vardır.

EntDMID ile araştırma

EntDMID, Intune kaydı için benzersiz bir cihaz kimliğidir. Microsoft Intune yönetim merkezinde EntDMID kullanarak Tüm Cihazlar görünümünde arama yapabilir ve belirli bir cihazı tanımlayabilirsiniz. Ayrıca, destek talebi gerekiyorsa hizmet tarafında daha fazla sorun gidermeye olanak tanımak Microsoft desteği için önemli bir bilgidir.

Yöneticinin yapılandırdığı ayarlarla bir ilkenin cihaza başarıyla gönderilip gönderilmediğini belirlemek için MDM Tanılama Raporu'nı da kullanabilirsiniz. Başvuru olarak BitLocker CSP kullanarak, Intune hizmetiyle eşitlenirken hangi ayarların alındığını deşifre edebilirsiniz. İlkenin cihazı hedefleyip hedeflemediğini belirlemek için raporu kullanabilir ve hangi ayarların yapılandırıldığını belirlemek için BitLocker CSP belgelerini kullanabilirsiniz.

MSINFO32

MSINFO32, bir cihazın BitLocker önkoşullarına uygun olup olmadığını belirlemek için kullanabileceğiniz cihaz verilerini içeren bir bilgi aracıdır. Gerekli önkoşullar BitLocker ilke ayarlarına ve gerekli sonuca bağlıdır. Örneğin, TPM 2.0 için sessiz şifreleme bir TPM ve Birleşik Genişletilebilir Üretici Yazılımı Arabirimi (UEFI) gerektirir.

- Konum: Arama kutusuna msinfo32 yazın, arama sonuçlarında Sistem Bilgileri'ne sağ tıklayın ve Yönetici olarak çalıştır'ı seçin.

- Dosya sistemi konumu: C:\Windows\System32\Msinfo32.exe.

Ancak, bu öğe önkoşulları karşılamıyorsa, cihazı bir Intune ilkesi kullanarak şifreleyememeniz gerekmez.

- BitLocker ilkesini sessiz şifrelemek üzere yapılandırdıysanız ve cihaz TPM 2.0 kullanıyorsa, BIOS modunun UEFI olduğunu doğrulamanız önemlidir. TPM 1.2 ise, UEFI'de BIOS modunun olması gerekli değildir.

- Güvenli önyükleme, DMA koruması ve PCR7 yapılandırması sessiz şifreleme için gerekli değildir, ancak Cihaz Şifreleme Desteği'nde vurgulanabilir. Bu, otomatik şifreleme için destek sağlamaktır.

- TPM gerektirmeyecek şekilde yapılandırılan ve sessizce şifrelemek yerine kullanıcı etkileşimi olan BitLocker ilkelerinin de MSINFO32 iade etmek için önkoşulları olmaz.

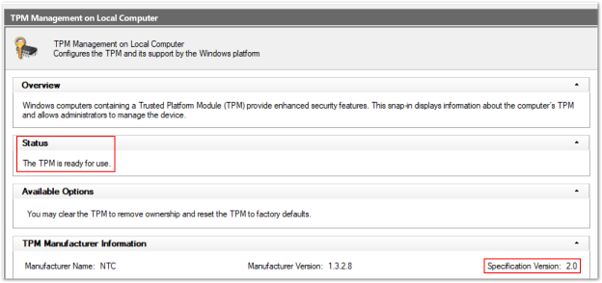

TPM. MSC dosyası

TPM.msc bir Microsoft Yönetim Konsolu (MMC) Ek Bileşeni dosyasıdır. Tpm.msc'yi kullanarak cihazınızın TPM'ye sahip olup olmadığını, sürümün kimliğini ve kullanıma hazır olup olmadığını belirleyebilirsiniz.

- Konum: Arama kutusuna tpm.msc yazın ve sağ tıklayıp Yönetici olarak çalıştır'ı seçin.

- Dosya sistemi konumu: MMC Ek Bileşeni C:\Windows\System32\mmc.exe.

TPM, BitLocker için bir önkoşul değildir, ancak sağladığı artırılmış güvenlik nedeniyle kesinlikle önerilir. Ancak sessiz ve otomatik şifreleme için TPM gereklidir. Intune ile sessizce şifrelemeye çalışıyorsanız ve BitLocker-API ve sistem olay günlüklerinde TPM hataları varsa, TPM.msc sorunu anlamanıza yardımcı olur.

Aşağıdaki örnekte iyi durumda bir TPM 2.0 durumu gösterilmektedir. Sağ alttaki belirtim sürümü 2.0'a ve durumun kullanıma hazır olduğuna dikkat edin.

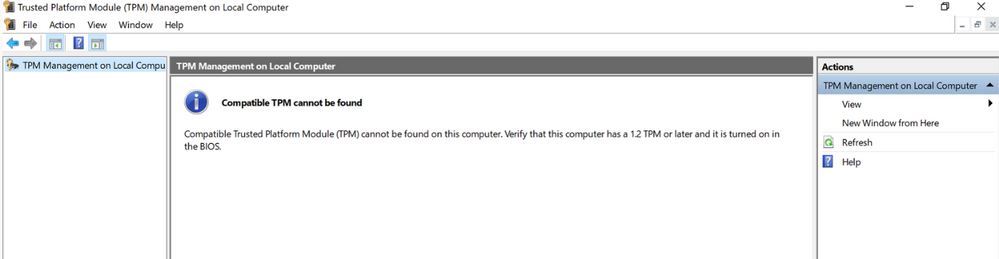

Bu örnekte, BIOS'ta TPM devre dışı bırakıldığında iyi durumda olmayan bir durum gösterilmektedir:

İlkeyi TPM gerektirecek şekilde yapılandırmak ve TPM eksik veya iyi durumda olmadığında BitLocker'ın şifrelemesini beklemek en yaygın sorunlardan biridir.

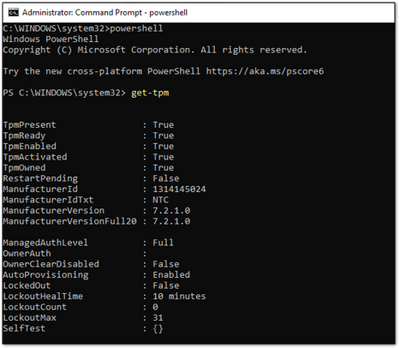

Get-Tpm cmdlet

Cmdlet, Windows PowerShell ortamındaki basit bir komuttır. TPM.msc çalıştırmaya ek olarak, Get-Tpm cmdlet'ini kullanarak TPM'yi doğrulayabilirsiniz. Bu cmdlet'i yönetici haklarıyla çalıştırmanız gerekir.

- Konum: Arama kutusuna cmd yazın ve sağ tıklayıp Yönetici >olarak çalıştırPowerShell>get-tpm'yi seçin.

Yukarıdaki örnekte, Tpm'nin PowerShell penceresinde mevcut ve etkin olduğunu görebilirsiniz. Değerler True değerine eşittir. Değerler False olarak ayarlandıysa, TPM ile ilgili bir sorun olduğunu gösterir. BitLocker, tpm mevcut, hazır, etkin, etkin ve sahip olana kadar tpm'yi kullanamaz.

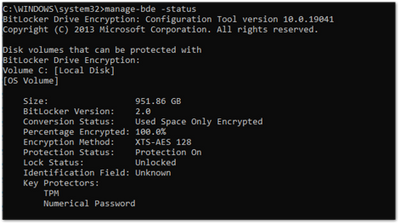

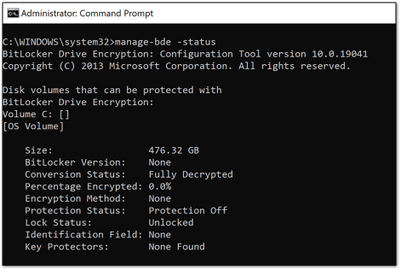

Manage-bde komut satırı aracı

Manage-bde, Windows'ta bulunan bir BitLocker şifreleme komut satırı aracıdır. BitLocker etkinleştirildikten sonra yönetime yardımcı olmak için tasarlanmıştır.

- Konum: Arama kutusuna cmd yazın, sağ tıklayın ve Yönetici olarak çalıştır'ı seçin ve ardından manage-bde -status girin.

- Dosya sistemi konumu: C:\Windows\System32\manage-bde.exe.

Bir cihaz hakkında aşağıdaki bilgileri bulmak için manage-bde kullanabilirsiniz:

- Şifrelenmiş mi? Microsoft Intune yönetim merkezinde raporlama bir cihazın şifrelenmediğini gösteriyorsa, bu komut satırı aracı şifreleme durumunu tanımlayabilir.

- Hangi şifreleme yöntemi kullanıldı? Araçtaki bilgileri ilkedeki şifreleme yöntemiyle karşılaştırarak bunların eşleştiğinden emin olabilirsiniz. Örneğin, Intune ilkesi XTS-AES 256 bit olarak yapılandırıldıysa ve cihaz XTS-AES 128 bit kullanılarak şifrelenirse, bu durum yönetim merkezi ilke raporlama Microsoft Intune hatalara neden olur.

- Hangi özel koruyucular kullanılıyor? Koruyucuların çeşitli bileşimleri vardır. Bir cihazda hangi koruyucunun kullanıldığını bilmek, ilkenin doğru uygulanılıp uygulanmadığını anlamanıza yardımcı olur.

Aşağıdaki örnekte cihaz şifrelenmemiştir:

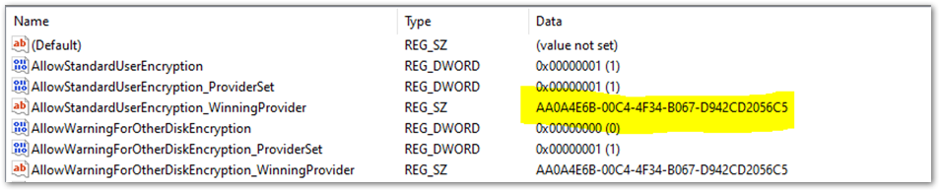

BitLocker kayıt defteri konumları

Kayıt defterinde, Intune tarafından seçilen ilke ayarlarının deşifresini çözmek istediğiniz ilk yer burasıdır:

- Konum:ÇalıştırmayıBaşlat'a> sağ tıklayın ve kayıt defteri Düzenleyici açmak için regedit girin.

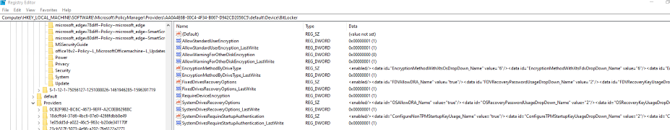

- Varsayılan dosya sistemi konumu: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

MDM aracı kayıt defteri anahtarı, policyManager'da gerçek BitLocker ilke ayarlarını içeren Genel Benzersiz Tanımlayıcıyı (GUID) belirlemenize yardımcı olur.

GUID yukarıdaki örnekte vurgulanır. BitLocker ilke ayarlarıyla ilgili sorunları gidermek için GUID'yi (her kiracı için farklı olacaktır) aşağıdaki kayıt defteri alt anahtarına ekleyebilirsiniz:

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

Bu rapor, MDM aracısı (OMADM istemcisi) tarafından alınan BitLocker ilke ayarlarını gösterir. Bunlar MDM Tanılama raporunda göreceğiniz ayarlarla aynıdır, bu nedenle istemcinin aldığı ayarları tanımlamanın alternatif bir yoludur.

EncryptionMethodByDriveType kayıt defteri anahtarı örneği:

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

SystemDrivesRecoveryOptions örneği:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

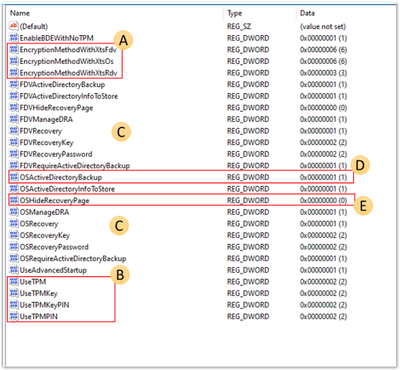

BitLocker kayıt defteri anahtarı

İlke sağlayıcısı kayıt defteri anahtarındaki ayarlar ana BitLocker kayıt defteri anahtarına çoğaltılır. Kullanıcı arabirimindeki (UI), MDM günlüğündeki, MDM tanılamalarındaki ve ilke kayıt defteri anahtarındaki ilke ayarlarında görünenlerle eşleştiğinden emin olmak için ayarları karşılaştırabilirsiniz.

- Kayıt defteri anahtarı konumu: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Bu, FVE kayıt defteri anahtarının bir örneğidir:

- A: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv ve EncryptionMethodWithXtsRdv aşağıdaki olası değerlere sahiptir:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN'in tümü 2 olarak ayarlanır, yani hepsi izin verecek şekilde ayarlanır.

- C: Anahtarların çoğunun işletim sistemi sürücüsü (OS), sabit sürücü (FDV) ve çıkarılabilir sürücü (FDVR) için ayar gruplarına ayrıldığına dikkat edin.

- D: OSActiveDirectoryBackup değeri 1'dir ve etkindir.

- E: OSHideRecoveryPage 0'a eşittir ve etkinleştirilmez.

Kayıt defterindeki tüm ayar adlarının kodunu çözmek için BitLocker CSP belgelerini kullanın.

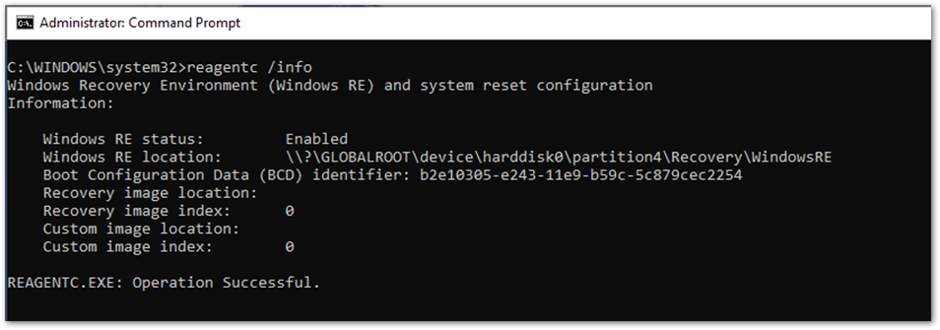

REAgentC.exe komut satırı aracı

REAgentC.exe, Windows Kurtarma Ortamı'nı (Windows RE) yapılandırmak için kullanabileceğiniz bir komut satırı yürütülebilir aracıdır. WinRE, sessiz veya otomatik şifreleme gibi belirli senaryolarda BitLocker'ın etkinleştirilmesi için bir önkoşuldur.

- Konum: Çalıştırmayı Başlat'a> sağ tıklayın, cmd girin. Ardından cmd'ye sağ tıklayın ve Yönetici> olarak çalıştırreagentc /info öğesini seçin.

- Dosya sistemi konumu: C:\Windows\System32\ReAgentC.exe.

İpucu

BitLocker-API'de WinRe'nin etkinleştirilmediğiyle ilgili hata iletileri görürseniz, WinRE durumunu belirlemek için cihazda reagentc /info komutunu çalıştırın.

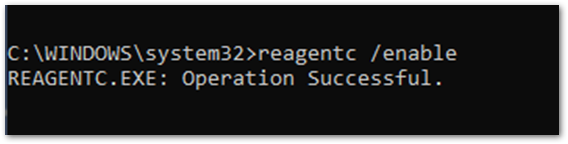

WinRE durumu devre dışıysa reagentc /enable komutunu yönetici olarak çalıştırarak el ile etkinleştirin:

Özet

BitLocker, Intune ilkesi kullanarak bir Windows 10 cihazında etkinleştiremediğinde, çoğu durumda donanım veya yazılım önkoşulları gerçekleşmez. BitLocker-API günlüğünü incelemek, hangi önkoşulların karşılanmadığını belirlemenize yardımcı olur. En yaygın sorunlar şunlardır:

- TPM yok

- WinRE etkin değil

- TPM 2.0 cihazları için UEFI BIOS etkin değil

İlkenin yanlış yapılandırılması şifreleme hatalarına da neden olabilir. Tüm Windows cihazları sessizce şifrelenmez, bu nedenle hedeflediğiniz kullanıcıları ve cihazları düşünün.

BitLocker etkinleştirilirken gereken kullanıcı etkileşimi nedeniyle sessiz şifreleme için tasarlanmış bir ilke için başlangıç anahtarı veya PIN yapılandırma işlemi çalışmaz. Intune'da BitLocker ilkesini yapılandırırken bunu göz önünde bulundurun.

Hedeflemenin başarılı olup olmadığını belirlemek için ilke ayarlarının cihaz tarafından alınıp alınmadığını doğrulayın.

Ayarların başarıyla uygulanıp uygulanmadığını doğrulamak için MDM tanılamalarını, kayıt defteri anahtarlarını ve cihaz yönetimi kurumsal olay günlüğünü kullanarak ilke ayarlarını tanımlamak mümkündür. BitLocker CSP belgeleri, ilkede yapılandırılan ayarlarla eşleşip eşleşmediğini anlamak için bu ayarları çözmenize yardımcı olabilir.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin