Intune ile Windows cihazları için BitLocker ilkesini yönetme

Windows 10/11 çalıştıran cihazlarda BitLocker Sürücü Şifrelemesi'ni yapılandırmak için Intune'u kullanın.

BitLocker, Windows 10/11 çalıştıran cihazlarda kullanılabilir. BitLocker için bazı ayarlar, cihazın desteklenen bir TPM'ye sahip olmasını gerektirir.

Yönetilen cihazlarınızda BitLocker'ı yapılandırmak için aşağıdaki ilke türlerinden birini kullanın:

BitLocker için uç nokta güvenlik diski şifreleme ilkesi. Uç nokta güvenliğindeki BitLocker profili, BitLocker'ı yapılandırmaya ayrılmış odaklanmış bir ayar grubudur.

Disk şifreleme ilkesinden BitLocker profillerinde kullanılabilen BitLocker ayarlarını görüntüleyin.

BitLocker için uç nokta koruması için cihaz yapılandırma profili. BitLocker ayarları, Windows 10/11 uç nokta koruması için kullanılabilen ayarlar kategorilerinden biridir.

Cihaz yapılandırma ilkesinden uç nokta koruma profillerinde BitLocker için kullanılabilen BitLocker ayarlarını görüntüleyin.

İpucu

Intune, tüm yönetilen cihazlarınızda cihazların şifreleme durumuyla ilgili ayrıntıları sunan yerleşik bir şifreleme raporu sağlar. Intune bir Windows cihazını BitLocker ile şifreledikten sonra, şifreleme raporunu görüntülerken BitLocker kurtarma anahtarlarını görüntüleyebilir ve yönetebilirsiniz.

BitLocker için önemli bilgilere Microsoft Entra ID'de bulunduğu gibi cihazlarınızdan da erişebilirsiniz.

Önemli

BitLocker'ı etkinleştirmeden önce, kuruluşunuzun gereksinimlerini karşılayan kurtarma seçeneklerini anlayın ve planlayın. Daha fazla bilgi için Windows güvenlik belgelerinde BitLocker kurtarmaya genel bakış ile başlayın.

BitLocker'ı yönetme izinleri

Intune'da BitLocker'ı yönetmek için hesabınızın uygun Intune rol tabanlı erişim denetimi (RBAC) izinlerine sahip olması gerekir.

Uzak görevler kategorisinin parçası olan BitLocker izinleri ve izin veren yerleşik RBAC rolleri aşağıdadır:

- BitLocker Anahtarlarını Döndürme

- Yardım Masası Operatörü

İlke oluşturma ve dağıtma

Tercih ettiğiniz ilke türünü oluşturmak için aşağıdaki yordamlardan birini kullanın.

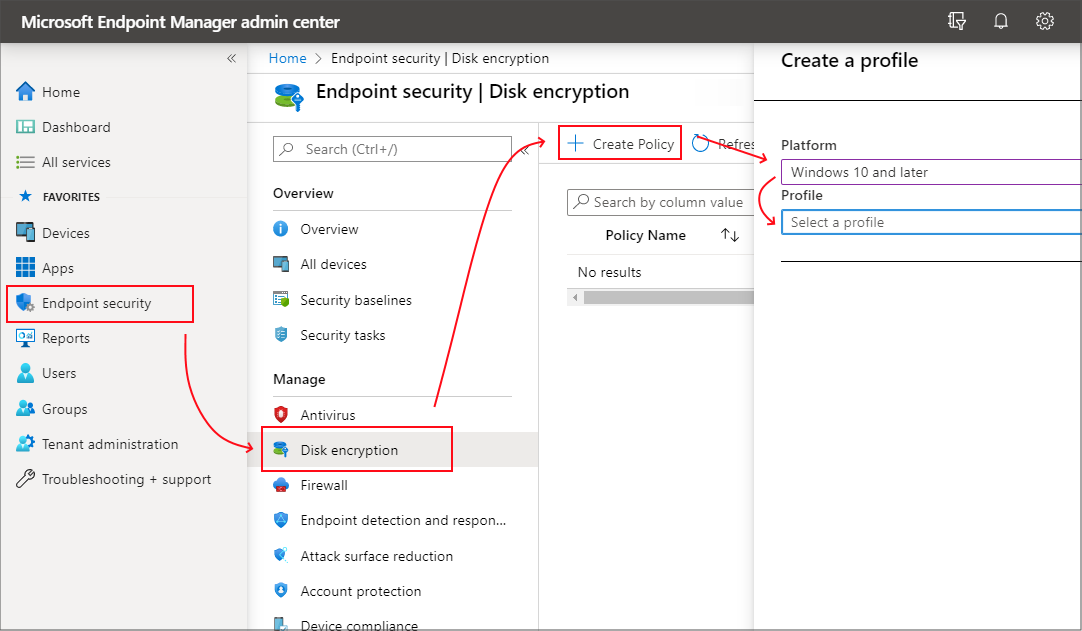

BitLocker için uç nokta güvenlik ilkesi oluşturma

Microsoft Intune yönetim merkezinde oturum açın.

Uç nokta güvenliği>Disk şifrelemesi>İlke Oluştur'u seçin.

Aşağıdaki seçenekleri ayarlayın:

- Platform: Windows 10/11

- Profil: BitLocker

Yapılandırma ayarları sayfasında, iş gereksinimlerinizi karşılamak için BitLocker ayarlarını yapılandırın.

İleri'yi seçin.

Kapsam (Etiketler) sayfasında Kapsam etiketlerini seç'i seçerek Etiket seç bölmesini açarak profile kapsam etiketleri atayın.

Devam etmek için İleri'yi seçin.

Atamalar sayfasında, bu profili alacak grupları seçin. Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

İleri'yi seçin.

Gözden Geçir + oluştur sayfasında, işiniz bittiğinde, Oluştur'u seçin. Oluşturduğunuz profil için ilke türünü seçtiğinizde yeni profil listede görüntülenir.

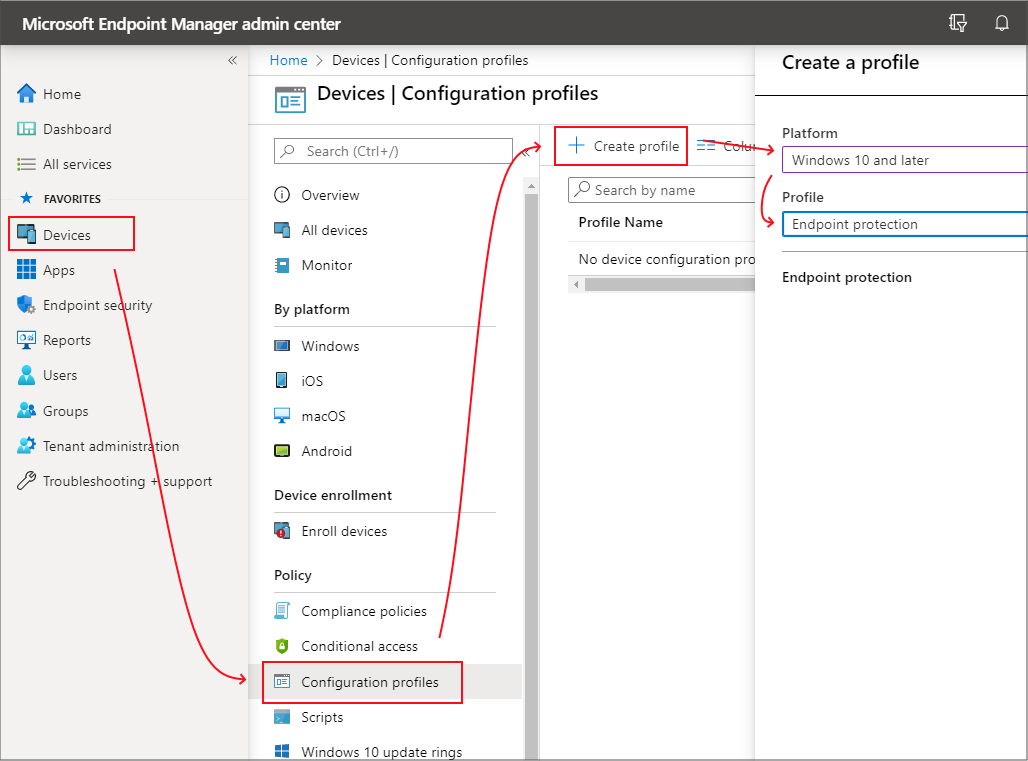

BitLocker için cihaz yapılandırma profili oluşturma

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar>Yapılandırması'nı> seçin İlkeler sekmesinde Oluştur'u seçin.

Aşağıdaki seçenekleri ayarlayın:

- Platform: Windows 10 ve üzeri

- Profil türü: Şablonlar>Uç nokta koruması'nı ve ardından Oluştur'u seçin.

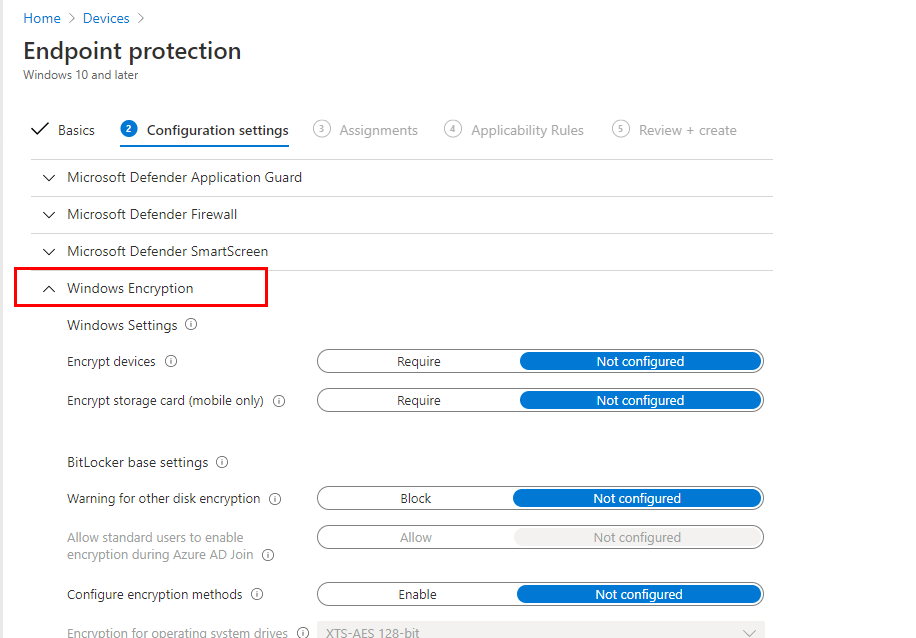

Yapılandırma ayarları sayfasında Windows Şifrelemesi'ni genişletin.

BitLocker ayarlarını iş gereksinimlerinizi karşılayacak şekilde yapılandırın.

BitLocker'ı sessizce etkinleştirmek istiyorsanız, ek önkoşullar ve kullanmanız gereken belirli ayar yapılandırmaları için bu makaledeki Cihazlarda BitLocker'ı sessizce etkinleştirme konusuna bakın.

Devam etmek için İleri'yi seçin.

Ek ayarların yapılandırmasını tamamlayın ve ardından profili kaydedin.

BitLocker'i yönetme

Aşağıdaki konular, BitLocker ilkesi aracılığıyla belirli görevleri yönetmenize ve kurtarma anahtarlarını yönetmenize yardımcı olabilir:

- Cihazlarda BitLocker'ın sessizce etkinleştirilmesi

- Tam disk ve Yalnızca Kullanılan Alan şifrelemesi karşılaştırması

- Kurtarma anahtarları için ayrıntıları görüntüleme

- Kiracıya bağlı cihazlar için kurtarma anahtarlarını görüntüleme

- BitLocker kurtarma anahtarlarını döndürme

BitLocker ilkesi alan cihazlar hakkındaki bilgileri görüntülemek için bkz. Disk şifrelemesini izleme.

Cihazlarda BitLocker'ın sessizce etkinleştirilmesi

BitLocker için bir ilkeyi, cihaz üzerinde yerel Yönetici olmasa bile son kullanıcıya kullanıcı arabirimi sunmadan cihazı otomatik ve sessiz bir şekilde şifrelemek üzere yapılandırabilirsiniz.

Başarılı olmak için cihazların aşağıdaki cihaz önkoşullarını karşılaması, BitLocker'ı sessizce etkinleştirmek için geçerli ayarları alması ve TPM başlangıç PIN'i veya anahtarı kullanılmasını gerektiren ayarları olmaması gerekir. Başlangıç PIN'i veya anahtarı kullanımı, kullanıcı etkileşimi gerektirdiğinden sessiz şifreleme ile uyumsuzdur.

Cihaz Önkoşulları

Cihazın BitLocker'ı sessizce etkinleştirmeye uygun olması için aşağıdaki koşulları karşılaması gerekir:

- Son kullanıcılar cihazlarda Yönetici olarak oturum açarsa, cihazın Windows 10 sürüm 1803 veya üzerini veya Windows 11 çalıştırması gerekir.

- Son kullanıcılar cihazlarda Standart Kullanıcılar olarak oturum açarsa, cihazın Windows 10 sürüm 1809 veya üzeri ya da Windows 11 çalıştırması gerekir.

- Cihazın Microsoft Entra katılmış veya karma Microsoft Entra katılmış olması gerekir.

- Cihaz en az TPM (Güvenilir Platform Modülü) 1.2 içermelidir.

- BIOS modu yalnızca Yerel UEFI olarak ayarlanmalıdır.

BitLocker'ı sessizce etkinleştirmek için gerekli ayarlar

BitLocker'ı sessizce etkinleştirmek için kullandığınız ilke türüne bağlı olarak aşağıdaki ayarları yapılandırın. Her iki yöntem de Windows cihazlarında Windows şifreleme CSP'leri aracılığıyla BitLocker'i yönetir.

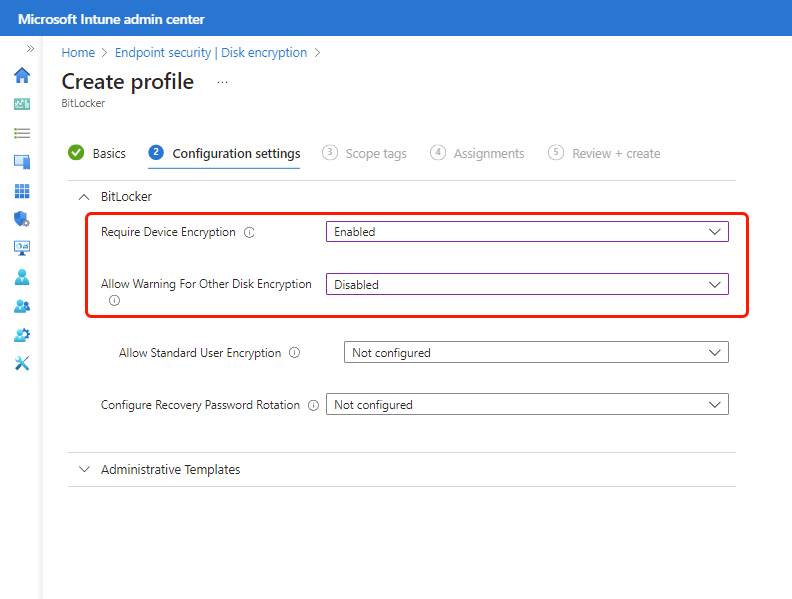

Uç nokta güvenliği Disk şifreleme ilkesi - BitLocker profilinde aşağıdaki ayarları yapılandırın:

- Cihaz Şifrelemesi = GerektirEtkin

- Diğer disk şifrelemesi = için uyarıya izin verDevre dışı

Gerekli iki ayara ek olarak Kurtarma Parolası Döndürmeyi Yapılandırma'yı kullanmayı göz önünde bulundurun.

Cihaz yapılandırması Uç nokta koruma ilkesi - Endpoint protection şablonunda veya özel ayarlar profilinde aşağıdaki ayarları yapılandırın:

- Diğer disk şifrelemesi = için uyarıEngelle'ye bakın.

- Standart kullanıcıların Microsoft Entra katılma sırasında şifrelemeyi etkinleştirmesineizin ver İzin Ver =

- Kurtarma anahtarı = kullanıcı oluşturma256 bit kurtarma anahtarına izin ver veya izin verme

- Kullanıcı kurtarma parolası = oluşturma48 basamaklı kurtarma parolasına izin ver veya gerektir

TPM başlangıç PIN'i veya anahtarı

Bir cihaz başlangıç PIN'i veya başlangıç anahtarı gerektirecek şekilde ayarlanmamalıdır .

Bir cihazda TPM başlangıç PIN'i veya başlangıç anahtarı gerektiğinde, BitLocker cihazda sessizce etkinleştiremez ve bunun yerine son kullanıcının etkileşimini gerektirir. TPM başlangıç PIN'ini veya anahtarını yapılandırma ayarları hem uç nokta koruma şablonunda hem de BitLocker ilkesinde kullanılabilir. Varsayılan olarak, bu ilkeler bu ayarları yapılandırmaz.

Her profil türü için ilgili ayarlar aşağıdadır:

Uç nokta güvenlik diski şifreleme ilkesi - TPM ayarları yalnızca Yönetim Şablonları kategorisini genişlettikten sonra görünür ve ardından Windows Bileşenleri > BitLocker Sürücü Şifrelemesi > İşletim Sistemi Sürücüleri bölümünde Başlangıçta ek kimlik doğrulaması isteseçeneğinin Etkin olarak ayarlanması gerekir. Yapılandırıldığında aşağıdaki TPM ayarları kullanılabilir:

TPM başlangıç anahtarını ve PIN'i yapılandırma - Bunu TPM ile başlangıç anahtarına ve PIN'e izin verme olarak yapılandırın

TPM başlangıç PIN'ini yapılandırma - Bunu TPM ile başlatma PIN'ine izin verme olarak yapılandırın

TPM başlatmayı yapılandırma - Bunu TPM'ye İzin Ver veya TPM gerektir olarak yapılandırın

TPM başlangıç anahtarını yapılandırma - Bunu TPM ile başlangıç anahtarına izin verme olarak yapılandırın

Cihaz yapılandırma ilkesi - Uç nokta koruma şablonunda Windows Şifreleme kategorisinde aşağıdaki ayarları bulabilirsiniz:

- Uyumlu TPM başlatma - Bunu TPM'ye İzin Ver veya TPM Gerektir olarak yapılandırın

- Uyumlu TPM başlangıç PIN'i - Bunu TPM ile başlatma PIN'ine izin verme olarak yapılandırın

- Uyumlu TPM başlangıç anahtarı - Bunu TPM ile başlatma anahtarına izin verme olarak yapılandırın

- Uyumlu TPM başlangıç anahtarı ve PIN - Bunu BAŞLANGıÇ Anahtarına ve TPM ile PIN'e izin verme olarak yapılandırın

Uyarı

Uç nokta güvenliği veya cihaz yapılandırma ilkeleri TPM ayarlarını varsayılan olarak yapılandırmasa da, Uç Nokta için Microsoft Defender için güvenlik temelinin bazı sürümleri hem Uyumlu TPM başlangıç PIN'ini hem de Uyumlu TPM başlangıç anahtarını varsayılan olarak yapılandıracaktır. Bu yapılandırmalar BitLocker'ın sessiz etkinleştirilmesini engelleyebilir.

Bu temeli, BitLocker'ı sessizce etkinleştirmek istediğiniz cihazlara dağıtırsanız olası çakışmalar için temel yapılandırmalarınızı gözden geçirin. Çakışmaları kaldırmak için, çakışmayı kaldırmak için taban çizgilerindeki ayarları yeniden yapılandırın veya geçerli cihazların BitLocker'ın sessiz etkinleştirilmesini engelleyen TPM ayarlarını yapılandıran temel örnekleri almasını kaldırın.

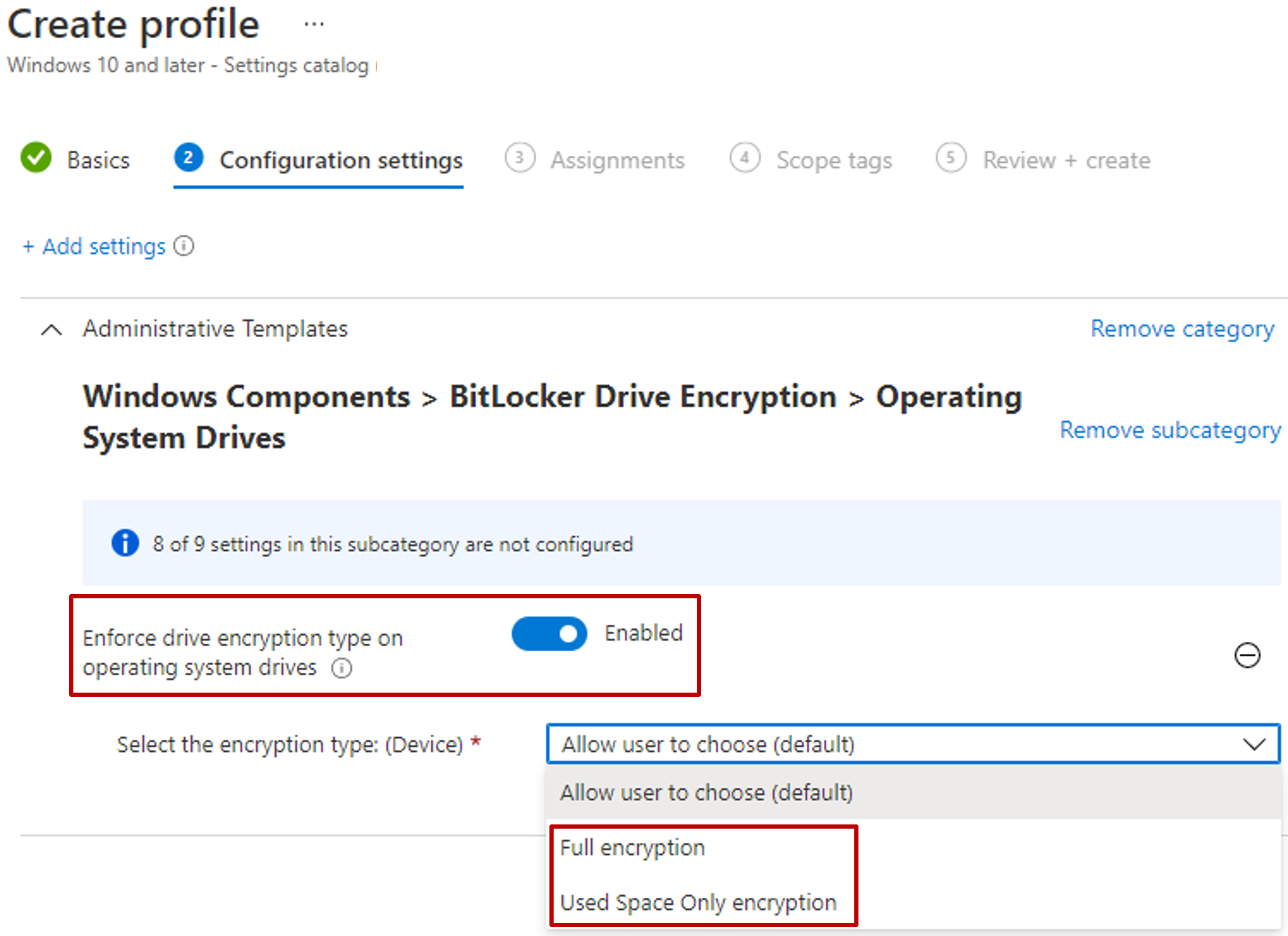

Tam disk ve Yalnızca Kullanılan Alan şifrelemesi karşılaştırması

Üç ayar, işletim sistemi sürücüsünün yalnızca kullanılan alanı şifreleyerek mi yoksa tam disk şifrelemesi ile mi şifreleneceğini belirler:

- Cihazın donanımının modern bekleme özellikli olup olmadığı

- Sessiz etkinleştirmenin BitLocker için yapılandırılıp yapılandırılmadığı

- ('Diğer disk şifrelemesi için uyarı' = Üçüncü taraf şifreleme hakkında bilgi istemini engelle veya gizle' = Evet)

- SystemDrivesEncryptionType yapılandırması

- (İşletim sistemi sürücülerinde sürücü şifreleme türünü zorunlu kılma)

SystemDrivesEncryptionType'ın yapılandırılmadığı varsayıldığında, aşağıdaki beklenen davranıştır. Modern bir bekleme cihazında sessiz etkinleştirme yapılandırıldığında işletim sistemi sürücüsü yalnızca kullanılan alan şifrelemesi kullanılarak şifrelenir. Modern bekleme özelliği olmayan bir cihazda sessiz etkinleştirme yapılandırıldığında, işletim sistemi sürücüsü tam disk şifrelemesi kullanılarak şifrelenir. BitLocker için Bir Endpoint Security disk şifreleme ilkesi veya BitLocker için uçnokta koruması için Cihaz Yapılandırması profili kullanıyorsanız, sonuç aynıdır. Farklı bir son durum gerekiyorsa, şifreleme türü, ayarlar kataloğu kullanılarak SystemDrivesEncryptionType yapılandırılarak denetlenebilir.

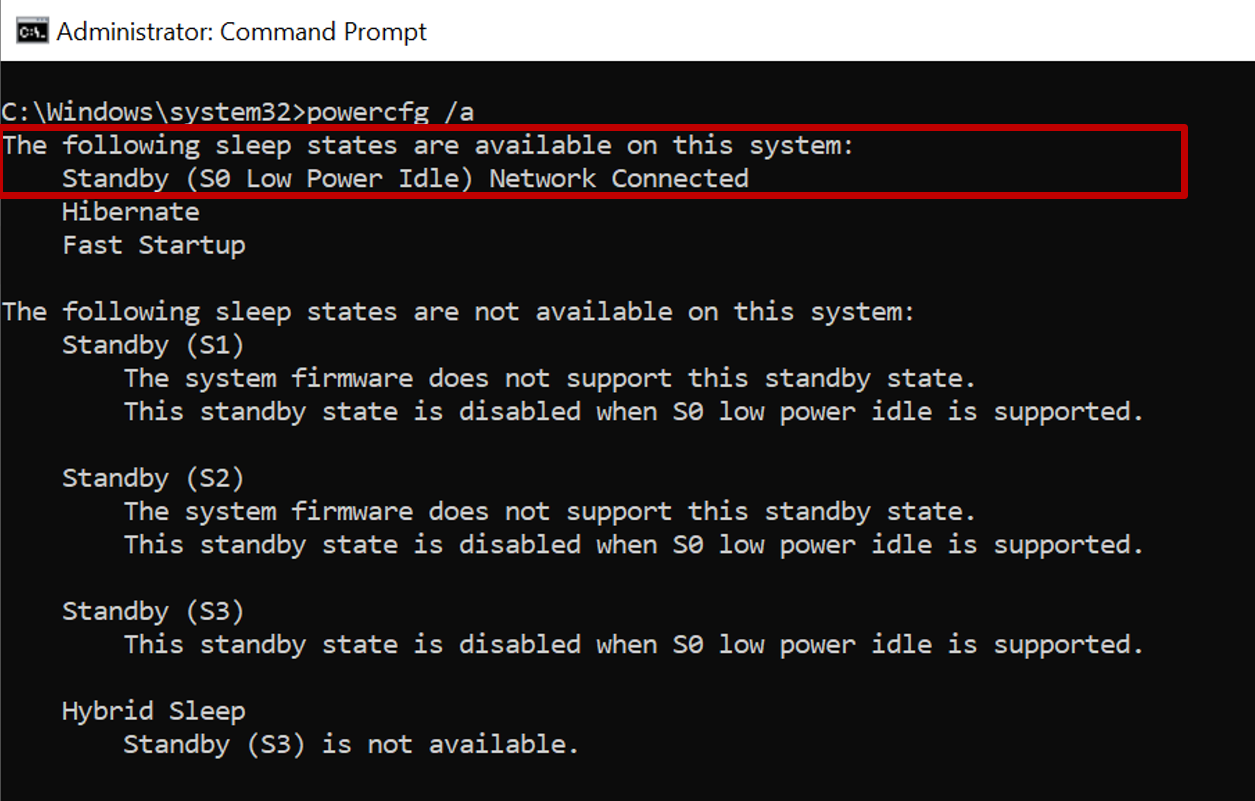

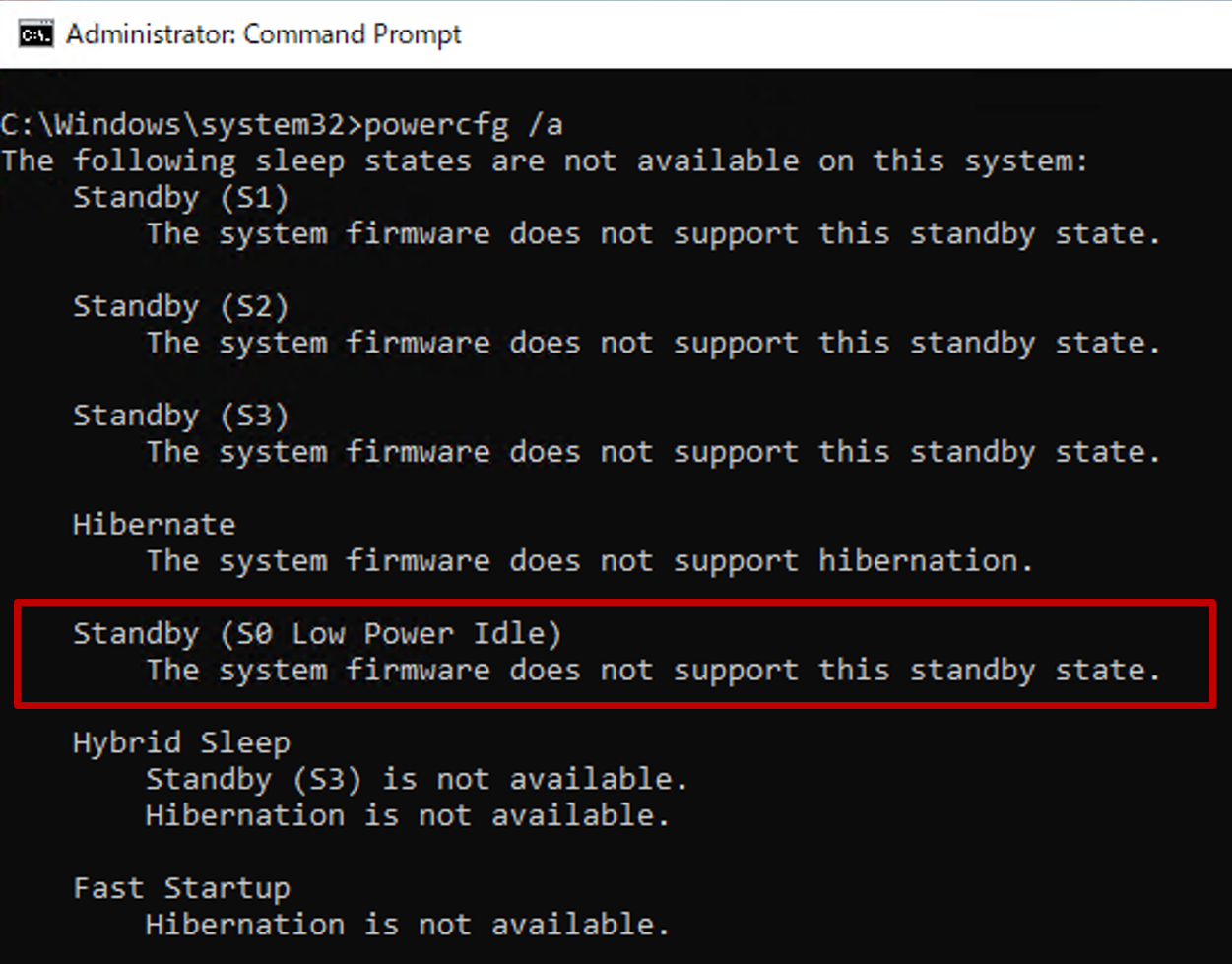

Donanımın modern bekleme özelliğine sahip olup olmadığını doğrulamak için bir komut isteminden aşağıdaki komutu çalıştırın:

powercfg /a

Cihaz modern beklemeyi destekliyorsa Bekleme (S0 Düşük Güç Boşta) Ağa Bağlı seçeneğinin kullanılabilir olduğunu gösterir

Cihaz, sanal makine gibi modern beklemeyi desteklemiyorsa Bekleme (S0 Düşük Güç Boşta) Ağa Bağlı seçeneğinin desteklenmediğini gösterir

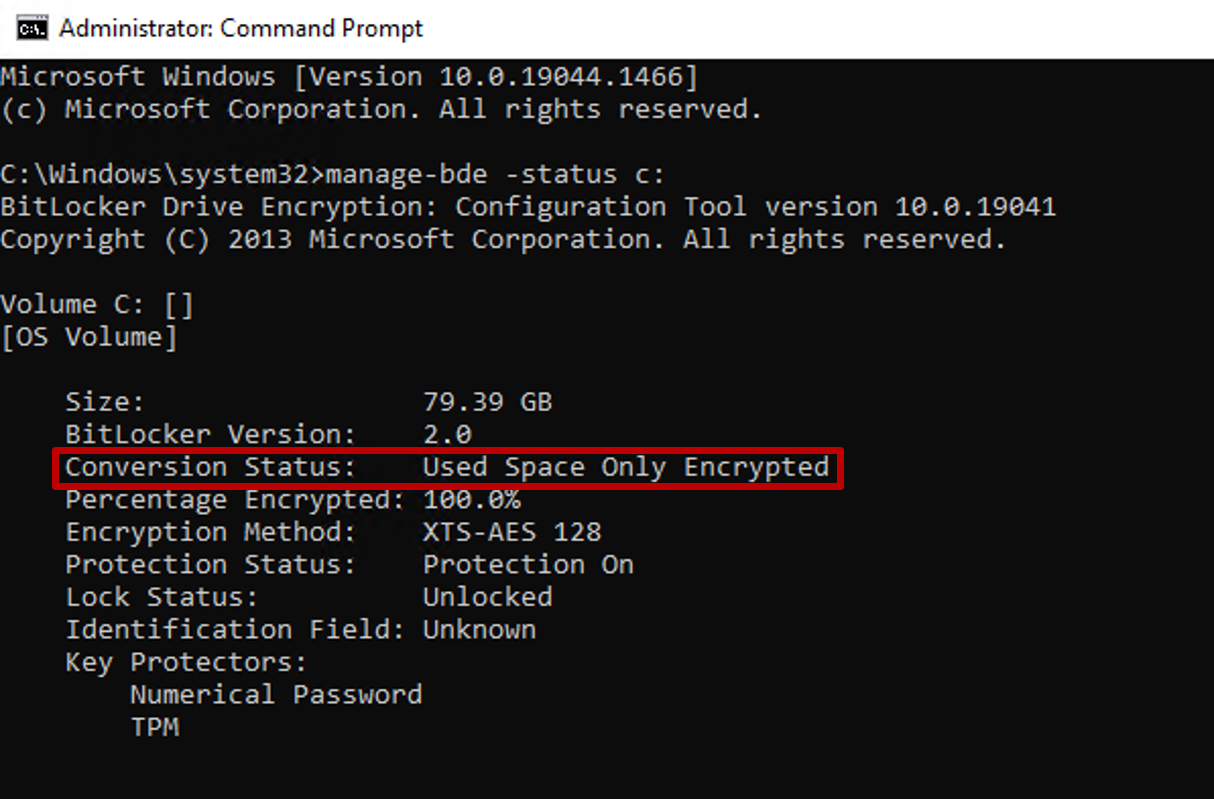

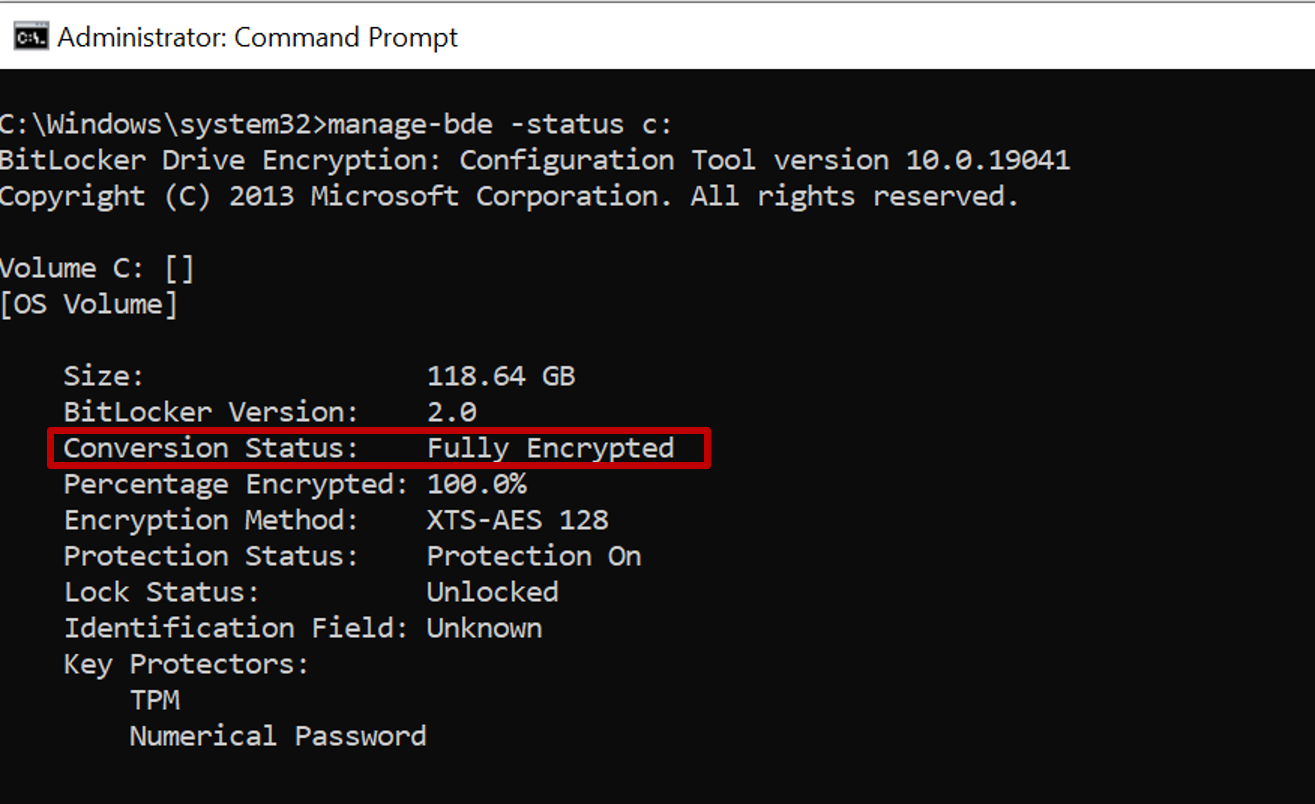

Şifreleme türünü doğrulamak için yükseltilmiş (yönetici) komut isteminden aşağıdaki komutu çalıştırın:

manage-bde -status c:

'Dönüştürme Durumu' alanı şifreleme türünü Yalnızca Kullanılan Alan şifreli veya Tam Olarak Şifrelenmiş olarak yansıtır.

Tam disk şifrelemesi ile yalnızca kullanılan alan şifrelemesi arasındaki disk şifreleme türünü değiştirmek için, ayarlar kataloğunda 'İşletim sistemi sürücülerinde sürücü şifreleme türünü zorla' ayarını kullanın.

Kurtarma anahtarları için ayrıntıları görüntüleme

Intune, Windows 10/11 cihazlarınız için BitLocker Anahtar Kimliklerini ve kurtarma anahtarlarını Microsoft Intune yönetim merkezinden görüntüleyebilmeniz için BitLocker için Microsoft Entra dikey penceresine erişim sağlar. Kurtarma anahtarlarını görüntüleme desteği , kiracıya bağlı cihazlarınıza da yayılabilir.

Erişilebilir olması için cihazın anahtarlarının Microsoft Entra olarak emanet edilmesi gerekir.

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar>Tüm cihazlar’ı seçin.

Listeden bir cihaz seçin ve ardından İzleyici'nin altında Kurtarma anahtarları'nı seçin.

Kurtarma Anahtarını Göster'e basın. Bunu seçtiğinizde 'KeyManagement' etkinliği altında bir denetim günlüğü girdisi oluşturur.

anahtarlar Microsoft Entra kullanılabilir olduğunda, aşağıdaki bilgiler kullanılabilir:

- BitLocker Anahtar Kimliği

- BitLocker Kurtarma Anahtarı

- Sürücü Türü

Anahtarlar Microsoft Entra olmadığında, Intune bu cihaz için BitLocker anahtarı bulunamadı seçeneğini görüntüler.

Not

Şu anda Microsoft Entra ID cihaz başına en fazla 200 BitLocker kurtarma anahtarını destekler. Bu sınıra ulaşırsanız, cihazda şifrelemeyi başlatmadan önce kurtarma anahtarlarının yedeklenmesinin başarısız olması nedeniyle sessiz şifreleme başarısız olur.

BitLocker bilgileri BitLocker yapılandırma hizmeti sağlayıcısı (CSP) kullanılarak alınır. BitLocker CSP, Windows 10 sürüm 1703 ve sonraki sürümlerde, Windows 10 Pro sürüm 1809 ve sonraki sürümlerde ve Windows 11 desteklenir.

BT yöneticilerinin cihaz BitLocker kurtarma anahtarlarını görebilmesi için Microsoft Entra ID içinde belirli bir izne sahip olması gerekir: microsoft.directory/bitlockerKeys/key/read. Microsoft Entra ID içinde bulut cihazı yöneticisi, yardım masası yöneticisi vb. dahil olmak üzere bu izne sahip bazı roller vardır. Hangi Microsoft Entra rollerin hangi izinlere sahip olduğu hakkında daha fazla bilgi için bkz. yerleşik roller Microsoft Entra.

Tüm BitLocker kurtarma anahtarı erişimleri denetlenir. Denetim Günlüğü girişleri hakkında daha fazla bilgi için bkz. denetim günlüklerini Azure portal.

Not

BitLocker tarafından korunan Microsoft Entra katılmış bir cihazın Intune nesnesini silerseniz, silme işlemi bir Intune cihaz eşitlemesini tetikler ve işletim sistemi biriminin anahtar koruyucularını kaldırır. Anahtar koruyucunun kaldırılması, BitLocker'ın bu birimde askıya alınmış durumda olmasına neden olur. Birleştirilmiş Microsoft Entra cihazlar için BitLocker kurtarma bilgileri Microsoft Entra bilgisayar nesnesine eklendiğinden ve silindiğinde BitLocker kurtarma olayından kurtaramamanıza neden olabileceğinden bu gereklidir.

Kiracıya bağlı cihazlar için kurtarma anahtarlarını görüntüleme

Kiracı ekleme senaryoyu yapılandırdığınızda, Microsoft Intune kiracıya bağlı cihazlar için kurtarma anahtarı verilerini görüntüleyebilir.

Kiracıya bağlı cihazların kurtarma anahtarlarının görüntülenmesini desteklemek için, Configuration Manager sitelerinizin 2107 veya sonraki bir sürümü çalıştırması gerekir. 2107 çalıştıran siteler için, birleştirilmiş Microsoft Entra cihazları desteklemek için bir güncelleştirme paketi yüklemeniz gerekir: Bkz. KB11121541.

Kurtarma anahtarlarını görüntülemek için, Intune hesabınızın BitLocker anahtarlarını görüntülemek için Intune RBAC izinlerine sahip olması ve Okuma İzni > Okuma BitLocker Kurtarma Anahtarı İzni ile Koleksiyon Rolü Configuration Manager ilgili izinlerine sahip bir şirket içi kullanıcıyla ilişkilendirilmesi gerekir. Daha fazla bilgi için bkz. Configuration Manager için rol tabanlı yönetimi yapılandırma.

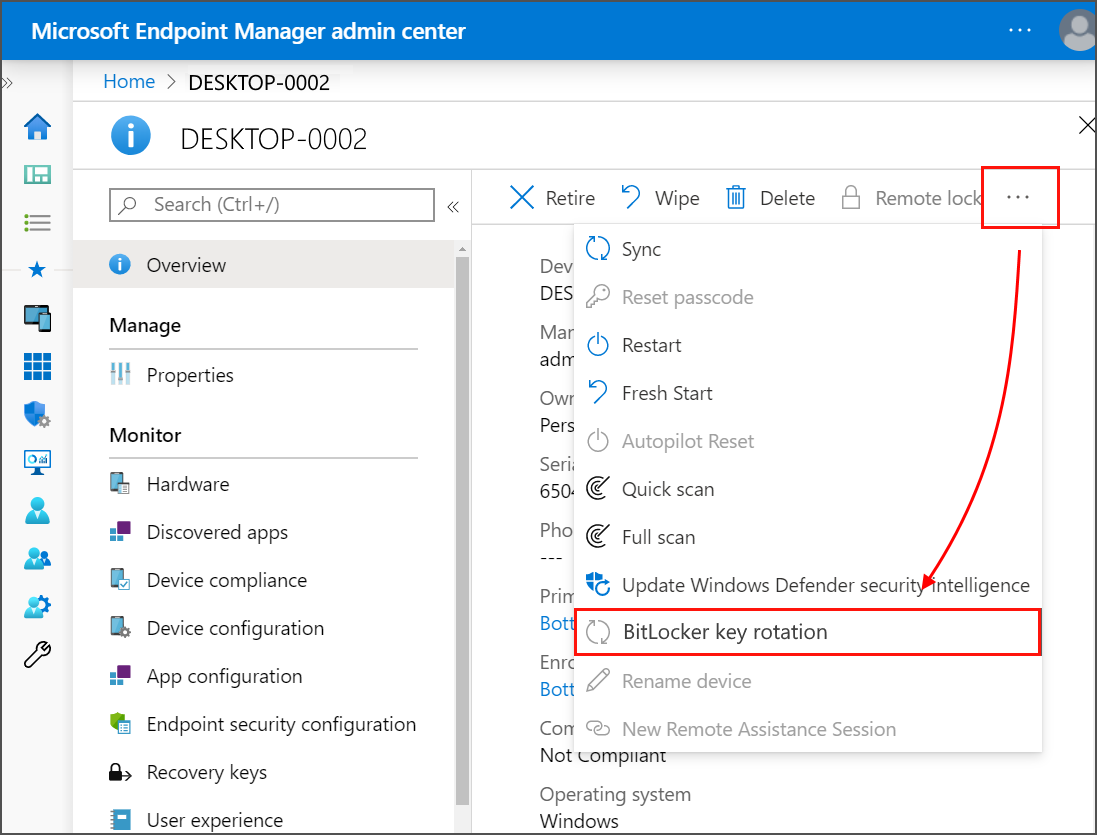

BitLocker kurtarma anahtarlarını döndürme

Windows 10 sürüm 1909 veya üzerini çalıştıran bir cihazın BitLocker kurtarma anahtarını uzaktan döndürmek ve Windows 11 için Bir Intune cihaz eylemi kullanabilirsiniz.

Önkoşullar

Cihazların BitLocker kurtarma anahtarının döndürülebilmesi için aşağıdaki önkoşulları karşılaması gerekir:

Cihazlar Windows 10 sürüm 1909 veya sonraki bir sürümü veya Windows 11 çalıştırmalıdır

Microsoft Entra katılmış ve karma birleştirilmiş Microsoft Entra cihazların BitLocker ilke yapılandırması aracılığıyla anahtar döndürme desteği etkinleştirilmelidir:

- Birleştirilmiş Microsoft Entra cihazlarda döndürmeyi etkinleştirme veya Microsoft Entra IDve Microsoft Entra birleştirilmiş karma birleştirilmiş cihazlarda döndürmeyi etkinleştirmeye yönelik istemci temelli kurtarma parolası döndürme

- BitLocker kurtarma bilgilerini Etkin olarak Microsoft Entra ID kaydetme

- BitLocker'ı Gerekli olarak etkinleştirmeden önce kurtarma bilgilerini Microsoft Entra ID'da depolayın

BitLocker dağıtımları ve gereksinimleri hakkında bilgi için bkz. BitLocker dağıtım karşılaştırma grafiği.

BitLocker kurtarma anahtarını döndürmek için

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar>Tüm cihazlar’ı seçin.

Yönettiğiniz cihazlar listesinde bir cihaz seçin ve ardından BitLocker anahtar döndürme cihazı uzak eylemini seçin. Bu seçeneğin kullanılabilir olması gerekiyorsa ancak görünmüyorsa üç noktayı (...) ve ardından BitLocker anahtar döndürmesini seçin.

Cihazın Genel Bakış sayfasında BitLocker anahtar döndürmesini seçin. Bu seçeneği görmüyorsanız, ek seçenekleri göstermek için üç noktayı (...) ve ardından BitLocker anahtar döndürme cihazı uzak eylemini seçin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin