你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

零信任安全性

零信任是一种新的安全模型,它假设出现了信息泄露,并将请求视为源自不受控制的网络,验证每个请求。 在本文中,你将了解零信任的指导原则并查找资源来帮助实现零信任。

零信任的指导原则

如今,组织需要新的安全模型,该模型可以有效地适应现代环境的复杂性,适应移动工作人员,并保护位于任何位置的用户、设备、应用程序和数据。

为了应对这一新的计算领域,Microsoft 强烈建议使用零信任安全模型,该模型基于以下指导原则:

- 显式验证 - 始终根据所有可用的数据点进行身份验证和授权。

- 使用最低访问权限 - 使用实时和恰好足够的访问权限 (JIT/JEA)、基于风险的自适应策略和数据保护,来限制用户访问。

- 假设出现信息泄露 - 最大限度地减少影响范围,并对访问进行分段。 验证端对端加密并使用分析来获取可见性、驱动威胁检测并改善防御。

有关零信任的详细信息,请参阅 Microsoft 的零信任指导中心。

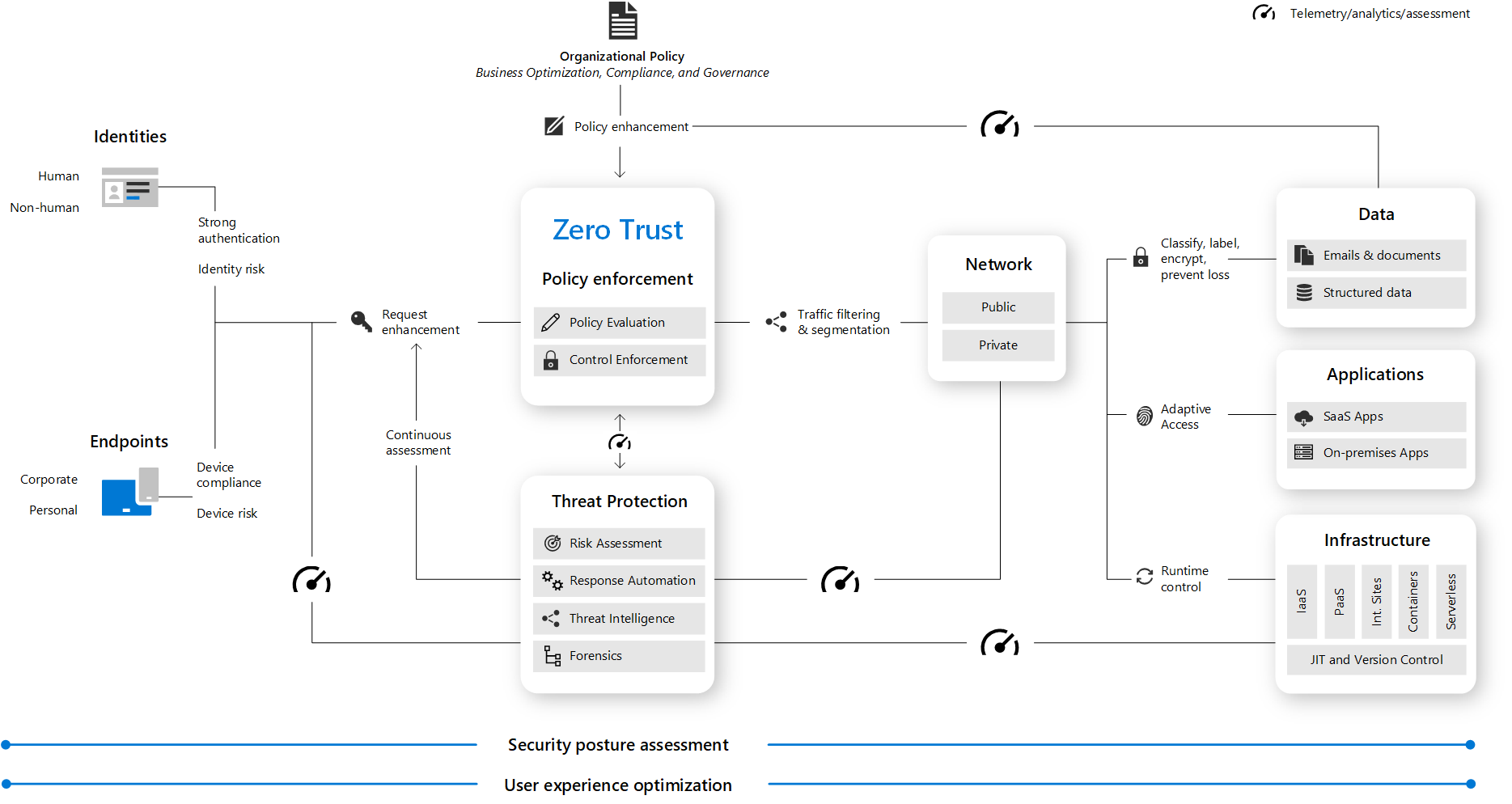

零信任体系结构

零信任方法会扩展到整个数字资产,作为集成安全性理念和端到端策略。

此图提供了构成零信任的主要元素的表示形式。

在图中:

- 安全策略强制实施是零信任体系结构的核心。 这包括具有条件访问的多重身份验证,其中考虑到用户帐户风险、设备状态以及你设置的其他条件和策略。

- 标识、设备(也称为终结点)、数据、应用程序、网络和其他基础结构组件都配置了适当的安全性。 为每个组件配置的策略与整体零信任策略相协调。 例如,设备策略确定正常运行设备的条件,条件访问策略需要正常运行的设备才能访问特定应用和数据。

- 威胁防护和智能监视环境、发现当前风险,并采取自动化操作来补救攻击。

有关部署零信任体系结构的技术组件的详细信息,请参阅 Microsoft 的部署零信任解决方案。

作为部署指导的替代方法(该指导为受零信任原则保护的每个技术组件提供配置步骤),快速现代化计划 (RaMP) 指南以计划为基础,为你提供一组部署路径以更快地实现关键层保护。

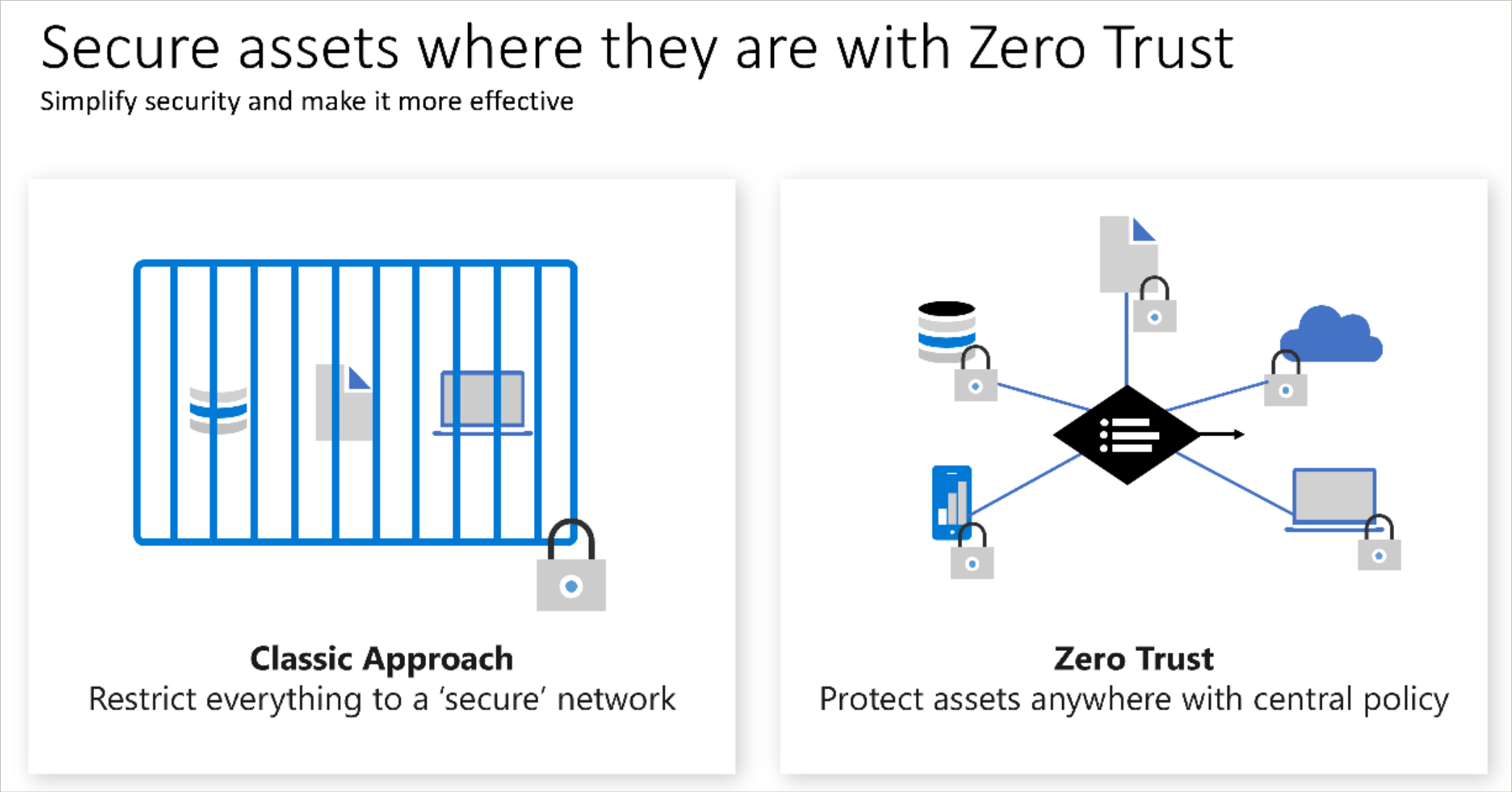

从安全外围到零信任

传统的 IT 访问控制方法是限制对公司网络的访问,然后适当地通过更多控制来进行补充。 这种模型会限制传送到企业自有网络连接的所有资源,并且限制过于严格,无法满足企业的动态需求。

在组织接受远程工作并采用云技术对其业务模型、客户参与模型、员工参与和授权模型进行数字化转换时,必须采用零信任方法进行访问控制。

零信任原则有助于建立和持续改进安全保证措施,同时还能保持灵活地紧跟新世界的变化节奏。 大多数零信任过程都从访问控制开始,并重点以标识作为作为首选和主要控制,同时会继续采用网络安全技术作为关键元素。 在新式访问控制模型中,网络技术和安全外围策略仍然存在,但它们已不是完整访问控制策略的主要和首选方法。

有关访问控制的零信任转换的详细信息,请参阅云采用框架的访问控制。

零信任的条件访问

Microsoft 的零信任方法包括作为主要策略引擎的条件访问。 条件访问用作涵盖策略定义和策略强制实施的零信任体系结构的策略引擎。 根据各种信号或条件,条件访问可以阻止或提供对资源的有限访问权限。

若要详细了解如何基于符合零信任指导原则的条件访问创建访问模型,请参阅零信任的条件访问。

使用零信任原则开发应用

零信任是一个安全框架,不依赖于在安全网络外围后面提供给交互的隐式信任。 它改为使用显式验证、最低特权访问和假设出现信息泄露的原则来保证用户和数据的安全,同时允许从网络外围访问应用程序等常见方案。

作为开发人员,使用零信任原则来保持用户安全和数据安全至关重要。 应用开发人员可以通过采用零信任原则来提高应用安全性,最大限度地减少信息泄露的影响,并确保其应用程序满足客户的安全要求。

有关确保应用安全的最佳做法关键的详细信息,请参阅:

零信任和 Microsoft 365

Microsoft 365 具有许多安全和信息保护功能,可帮助你构建零信任环境。 可以扩展许多功能,以保护对组织使用的其他 SaaS 应用以及这些应用内数据的访问。 请参阅为 Microsoft 365 部署零信任了解详细信息。

若要了解有关为 Microsoft 365 的零信任访问部署安全电子邮件、文档和应用策略及配置的建议和核心概念,请参阅零信任标识和设备访问配置。

后续步骤

- 要了解如何通过集成 Microsoft 产品来增强安全解决方案,请参阅与 Microsoft 零信任解决方案集成