你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

VPN 网关拓扑和设计

VPN 网关连接有许多不同的配置选项。 使用以下部分中的关系图和说明来帮助选择满足你的要求的连接拓扑。 这些示意图显示了主要的基准拓扑。但是,你也可以使用这些示意图作为指导来构建更复杂的配置。

站点到站点 VPN

站点到站点 (S2S) VPN 网关连接是通过 IPsec/IKE(IKEv1 或 IKEv2)VPN 隧道建立的连接。 站点到站点连接可以用于跨界和混合配置。 站点到站点连接要求位于本地的 VPN 设备分配有一个公共 IP 地址。 若要了解如何选择 VPN 设备,请参阅 VPN 网关常见问题解答 - VPN 设备。

VPN 网关可使用一个公共 IP 以主动-备用模式配置,也可使用两个公共 IP 以主动-主动模式配置。 在主动-备用模式下,一个 IPsec 隧道处于活动状态,另一个处于备用状态。 在此设置中,流量流经活动隧道,如果此隧道出现问题,则流量将切换到备用隧道。 建议在主动-主动模式下设置 VPN 网关,此时两个 IPsec 隧道都处于活动状态,数据同时流经这两个隧道。 主动-主动模式的另一优点是,客户会获得更高的吞吐量。

你可以从虚拟网络网关创建多个 VPN 连接,通常情况下连接到多个本地站点。 使用多个连接时,必须使用 RouteBased VPN 类型(使用经典 VNet 时称为动态网关)。 由于每个虚拟网络只能有一个 VPN 网关,因此通过该网关的所有连接都共享可用带宽。 这种类型的连接有时称为“多站点”连接。

适用于 S2S 的部署模型和方法

| 部署模型/方法 | Azure 门户 | PowerShell | Azure CLI |

|---|---|---|---|

| 资源管理器 | 教程 | 教程 | 教程 |

| 经典(旧部署模型) | 教程** | 教程 | 不支持 |

( ** ) 表示此方法包含的步骤需要使用 PowerShell。

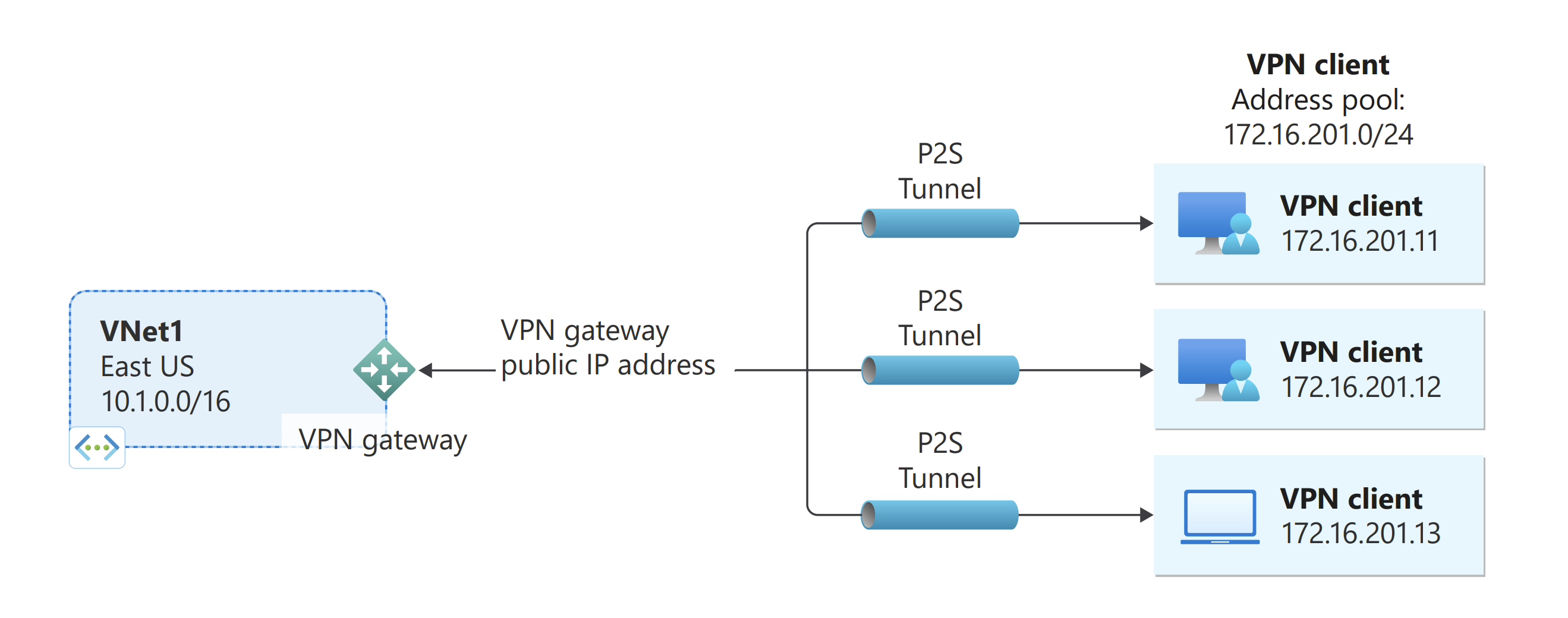

点到站点 VPN

通过点到站点 (P2S) VPN 网关连接,可以创建从单个客户端计算机到虚拟网络的安全连接。 通过从客户端计算机启动来建立点到站点连接。 对于要从远程位置(例如从家里或会议室)连接到 Azure 虚拟网络的远程工作者,此解决方案很有用。 如果只有一些客户端需要连接到虚拟网络,则可使用站点到站点 VPN 这种解决方案来代替站点到站点 VPN。

与站点到站点连接不同,点到站点连接不需要本地面向公众的 IP 地址或 VPN 设备。 可以通过同一 VPN 网关将点到站点连接与站点到站点连接结合使用,前提是这两种连接的所有配置要求都兼容。 有关点到站点连接的详细信息,请参阅关于点到站点 VPN。

适用于 P2S 的部署模型和方法

| Azure 本机证书身份验证 | 部署模型/方法 | Azure 门户 | PowerShell |

|---|---|---|---|

| 资源管理器 | 教程 | 教程 | |

| 经典(旧部署模型) | 教程 | 支持 |

| Microsoft Entra 身份验证 | 部署模型/方法 | 文章 |

|---|---|---|

| 资源管理器 | 创建租户 | |

| 资源管理器 | 配置访问 - 用户和组 |

| RADIUS 身份验证 | 部署模型/方法 | Azure 门户 | PowerShell |

|---|---|---|---|

| 资源管理器 | 支持 | 教程 | |

| 经典(旧部署模型) | 不支持 | 不支持 |

P2S VPN 客户端配置

| 身份验证 | 隧道类型 | 生成配置文件 | 配置 VPN 客户端 |

|---|---|---|---|

| Azure 证书 | IKEv2、SSTP | Windows | 本机 VPN 客户端 |

| Azure 证书 | OpenVPN | Windows | - OpenVPN 客户端 - Azure VPN 客户端 |

| Azure 证书 | IKEv2、OpenVPN | macOS-iOS | macOS-iOS |

| Azure 证书 | IKEv2、OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS - 证书 | - | 文章 | 文章 |

| RADIUS - 密码 | - | 文章 | 文章 |

| RADIUS - 其他方法 | - | 文章 | 文章 |

VNet 到 VNet 连接(IPsec/IKE VPN 隧道)

将虚拟网络连接到虚拟网络(VNet 到 VNet)类似于将虚拟网络连接到本地站点位置。 这两种连接类型都使用 VPN 网关来提供使用 IPsec/IKE 的安全隧道。 甚至可以将 VNet 到 VNet 通信与多站点连接配置结合使用。 这样,便可以建立将跨界连接与虚拟网络间连接相结合的网络拓扑。

你连接的虚拟网络可以是:

- 在相同或不同的区域中

- 在相同或不同订阅中

- 在相同或不同部署模型中

适用于 VNet 到 VNet 的部署模型和方法

| 部署模型/方法 | Azure 门户 | PowerShell | Azure CLI |

|---|---|---|---|

| 资源管理器 | 教程 + | 教程 | 教程 |

| 经典(旧部署模型) | 教程* | 支持 | 不支持 |

| 资源管理器与经典(旧)部署模型之间的连接 | 教程* | 教程 | 不支持 |

(+) 表示这种部署方法仅适用于同一订阅中的 VNet。

( * ) 表示这种部署方法也需要 PowerShell。

在某些情况下,可能需要使用虚拟网络对等互连而不是 VNet 到 VNet 来连接虚拟网络。 虚拟网络对等互连不使用虚拟网络网关。 有关详细信息,请参阅虚拟网络对等互连。

站点到站点和 ExpressRoute 的共存连接

ExpressRoute 是从 WAN(不通过公共 Internet)到 Microsoft 服务(包括 Azure)的直接专用连接。 站点到站点 VPN 流量以加密方式通过公共 Internet 传输。 能够为同一个虚拟网络配置站点到站点 VPN 和 ExpressRoute 连接可带来诸多好处。

可以将站点到站点 VPN 配置为 ExpressRoute 的安全故障转移路径,或者使用站点到站点 VPN 连接到不属于网络但却已通过 ExpressRoute 进行连接的站点。 请注意,此配置要求对同一虚拟网络使用两个虚拟网络网关,一个网关使用网关类型“Vpn”,另一个网关使用网关类型“ExpressRoute”。

适用于 S2S 和 ExpressRoute 共存连接的部署模型和方法

| 部署模型/方法 | Azure 门户 | PowerShell |

|---|---|---|

| 资源管理器 | 支持 | 教程 |

| 经典(旧部署模型) | 不支持 | 教程 |

高可用连接

有关高可用连接的规划和设计,请参阅高可用连接。

后续步骤

有关更多信息,请查看 VPN 网关常见问题。

详细了解 VPN 网关配置设置。

有关 VPN 网关 BGP 的注意事项,请参阅关于 BGP。

查看订阅和服务限制。

了解 Azure 的一些其他关键网络功能。