使用 IP 范围和标记

为了轻松识别已知的 IP 地址(例如,办公室物理 IP 地址),必须设置 IP 地址范围。 使用 IP 地址范围可以按显示及调查日志和警报的方式进行标记、分类和自定义。 可根据 IP 类别的预设列表对每组 IP 范围进行分类。 还可以为 IP 范围创建自定义 IP 标记。 此外,还可以根据内部网络知识替代公共地理位置信息。 IPv4 和 IPv6 均受支持。

Defender for Cloud Apps 预配置了适用于 Azure 和 Microsoft 365 等常用云提供商的内置 IP 范围。 此外,我们还基于 Microsoft 威胁智能(包括匿名代理、僵尸网络和 Tor)内置了标记。 可在 IP 地址范围页的下拉列表中查看完整列表。

注意

- 要在搜索中使用这些内置标记,请参阅 Defender for Cloud Apps API 文档中的 ID。

- 可以通过使用 IP 地址范围 API 创建脚本来批量添加 IP 范围。

- 不能添加具有重叠 IP 地址的 IP 范围。

- 要查看 API 文档,请转到 API 文档。

我们认为内置 IP 地址标记和自定义 IP 标记具有层次结构。 自定义 IP 标记优先于内置 IP 标记。 例如,如果基于威胁智能将 IP 地址标记为“有风险”,但存在一个可将其标识为“企业”的自定义 IP 标记,则自定义类别和标记优先。

创建 IP 地址范围

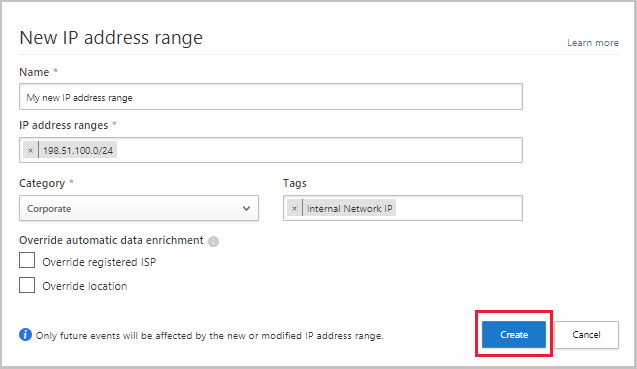

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“系统”下,选择“IP 地址范围”。 选择“添加 IP 地址范围”以添加 IP 地址范围,并设置以下字段:

命名 IP 范围。 该名称不会出现在活动日志中。 仅用于管理 IP 范围。

输入要配置的每个 IP 地址范围。 可以使用网络前缀表示法(也称为 CIDR 表示法)添加任意多个 IP 地址和子网,例如 192.168.1.0/32。

类别用于轻松识别日志和警报中重要 IP 地址的活动。 类别在门户中可用。 但是,它们通常需要用户配置才能确定每个类别中包含的 IP 地址。 此配置的例外是有风险类别,该类别包括两个 IP 标记(匿名代理和 Tor)。

可用类别如下:

管理:这些 IP 应该是管理员使用的所有 IP 地址。

云提供程序:这些 IP 应是云提供程序所使用的 IP 地址。 如果未自动识别云提供商,请应用此类别。

公司:这些 IP 应该是内部网络、分支机构和 Wi-Fi 漫游地址的所有公共 IP 地址。

风险:这些 IP 应是任何你认为有风险的 IP 地址。 它们可以包括在过去已了解的可疑 IP 地址、竞争对手网络中的 IP 地址等。

VPN:这些 IP 应是用于远程工作人员的任何 IP 地址。 使用此类别以后,当员工通过公司 VPN 从其家庭位置连接时,可避免触发不可能旅行警报。

要在类别中包含 IP 范围,请从下拉菜单中选择一个类别。

若要标记从这些 IP 地址执行的活动,请输入标记。 在框中输入一个单词将会创建标记。 已具有配置的标记后,从列表中选择它即可轻松地将其添加到其他 IP 范围。 可以为每个范围添加多个 IP 标记。 构建策略时,可以使用 IP 标记。 除了配置的 IP 标记,Defender for Cloud Apps 还内置有不可配置的标记。 可以在“IP 标记筛选器”下看到标记列表。

注意

- IP 标记被添加到该活动而不重写数据。

- 可以在同一 IP 范围内应用多个标记。

要替代注册的 ISP 或替代位置,或对于这些地址,选中相关的复选框。 例如,如果你有一个被公开认为是在爱尔兰的 IP 地址,但你知道这个 IP 地址在美国。 你将替代此 IP 地址范围的位置。 或者,如果不想让 IP 地址范围与注册的 ISP 关联,也可以替代注册的 ISP。

完成操作后,选择“创建”。

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。