如何设置多功能设备或应用程序以使用 Microsoft 365 或 Office 365 发送电子邮件

本文介绍了当所有邮箱都位于 Microsoft 365 或 Office 365 时,如何从设备和业务应用程序发送电子邮件。 例如:

- 您有一个扫描程序,您希望将扫描过的文档通过电子邮件发送给自己或其他人。

- 您有一个业务线 (LOB) 应用程序用于管理约会,您希望向客户发送电子邮件,提醒他们约会时间。

选项 1:使用 Microsoft 365 或 Office 365 邮箱直接对设备或应用程序进行身份验证,然后使用 SMTP AUTH 客户端提交发送邮件

注意

此选项与 Microsoft Entra ID 中的安全默认值不兼容。 建议在与服务连接时使用新式身份验证。 有关 OAuth 的详细信息,请参阅 使用 OAuth 对 IMAP、POP 或 SMTP 连接进行身份验证。

你还必须验证已为正在使用的邮箱启用 SMTP AUTH。 对于 2020 年 1 月之后创建的组织,SMTP AUTH 已禁用,但可为每个邮箱启用。 有关详细信息,请参阅在 Exchange Online 中启用或禁用经过身份验证的客户端 SMTP 提交 (SMTP AUTH)。

虽然 SMTP 身份验证现已推出,但我们宣布Exchange Online将于 2025 年 9 月永久取消对客户端提交 (SMTP 身份验证) 基本身份验证的支持。 强烈建议客户尽快弃用 SMTP AUTH 进行基本身份验证。 有关替代选项的详细信息,请参阅此处的公告- https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-online-to-retire-basic-auth-for-client-submission-smtp/ba-p/4114750

此选项支持大多数使用方案,并且是最容易设置的。 什么情况下选择此选项:

- 你想要从第三方托管的应用程序、服务或设备发送电子邮件。

- 你希望向组织内外的人员发送电子邮件。

若要配置你的设备或应用程序,使用 SMTP AUTH 客户端提交端点 smtp.office365.com 将其直接连接到 Microsoft 365 或 Office 365。

每个设备或应用程序必须能够使用 Microsoft 365 或 Office 365 进行身份验证。 用于通过 Microsoft 365 或 Office 365 进行身份验证的帐户的电子邮件地址将在设备或应用程序中显示为邮件发件人。

如何设置 SMTP AUTH 客户端提交

按照设备或应用程序的指南 (所用术语可能与本文不同),直接在设备上或应用程序中输入以下设置。 只要方案满足 SMTP AUTH 客户端提交的要求,以下设置将允许你从设备或应用程序发送电子邮件:

| 设备或应用程序设置 | 值 |

|---|---|

| 服务器/智能主机 | smtp.office365.com |

| 端口 | 端口 587(推荐)或端口 25 |

| TLS/StartTLS | 已启用 |

| 用户名/电子邮件地址和密码 | 输入正在使用的托管邮箱的登录凭据 |

传输层安全性 (TLS) 和其他加密选项

通过查看设备指南或与供应商联系,确定设备支持的传输层安全性 (TLS) 版本。 如果设备或应用程序不支持 TLS 1.2 或更高版本,则可以使用以下替代方法:

- 根据要求,使用直接发送 (选项 2) 或使用 SMTP AUTH 选择加入旧版 TLS 客户端的 Exchange Online 终结点

- 如果设备无法满足前面关于连接到 Microsoft 365 或 Office 365 的要求,请使用本地电子邮件服务器(Exchange Server 或其他 SMTP 服务器)。 事实上,你可能会发现配置和管理本地 SMTP 服务器以中继来自设备和应用程序的消息更容易,尤其是在有许多设备和应用程序发送电子邮件时。

有关将自己的电子邮件服务器配置为将邮件发送到 Microsoft 365 或Office 365的详细信息,请参阅设置连接器以在 Microsoft 365 或 Office 365 与你自己的电子邮件服务器之间路由邮件。

注意

如果设备建议或默认使用端口 465,则不支持 SMTP AUTH 客户端提交。

SMTP AUTH 客户端提交的功能

- SMTP AUTH 客户端提交允许向组织内外的人员发送电子邮件。

- 此方法会绕过发送给组织中人员的电子邮件的大多数垃圾邮件检查。 这种旁路有助于保护公司 IP 地址不被垃圾邮件列表阻止。

- 使用此方法,可以从任何位置或 IP 地址发送电子邮件,包括 (本地) 组织的网络,或 Microsoft Azure 等第三方云托管服务。

SMTP AUTH 客户端提交的要求

- 身份验证:建议尽可能使用 OAuth 形式的新式身份验证。 否则,你将需要使用基本身份验证 (它只是一个用户名和密码,) 从设备或应用程序发送电子邮件。 有关 OAuth 的详细信息,请参阅 使用 OAuth 对 IMAP、POP 或 SMTP 连接进行身份验证。 如果有意为组织或正在使用的邮箱禁用 SMTP AUTH,则必须使用下面的选项 2 或 3。

- 邮箱:必须具有许可的 Microsoft 365 或 Office 365 邮箱才能从中发送电子邮件。

- 传输层安全性 (TLS): 设备必须能够使用 TLS 1.2 版本及以上版本。

- 端口: 必须使用端口 587(推荐)或端口 25,且端口在网络中必须未被阻止。 某些网络防火墙或 ISP 会阻止端口,尤其是端口 25,因为这是电子邮件服务器用来发送电子邮件的端口。

- DNS:使用 DNS 名称 smtp.office365.com。 不要对 Microsoft 365 或 Office 365 服务器使用 IP 地址,因为不支持 IP 地址。

注意

有关 TLS 的信息,请参阅 Exchange Online 如何使用 TLS 来保护电子邮件连接;有关Exchange Online如何使用 TLS 和密码套件排序的详细技术信息,请参阅 Office 365 支持的 TLS 密码套件。

SMTP AUTH 客户端提交的限制

如果打印机或应用程序想要从其他帐户发送电子邮件,则登录帐户应具有该帐户的 “发送方式” 权限。 否则,结果是类似于以下内容的错误:

5.7.60 SMTP; Client does not have permissions to send as this sender.

Microsoft 365或 Office 365 施加了一些发送限制。 有关详细信息,请参阅 Exchange Online 限制 - 接收和发送限制。

选项 2:直接从您的打印机或应用程序发送邮件到 Microsoft 365 或 Office 365(直接发送)

什么情况下选择此选项:

- 你的环境已禁用 SMTP AUTH。

- SMTP AUTH 客户端提交 (选项 1) 与业务需求或设备不兼容。

- 只需将邮件发送给自己组织中在 Microsoft 365 或 Office 365 中拥有邮箱的收件人;无需向组织外部的人员发送电子邮件。

直接发送可能是最佳选择的其他情况:

你希望设备或应用程序从每个用户的电子邮件地址发送,并且不希望每个用户的邮箱凭据配置为使用 SMTP 客户端提交。 直接发送允许组织中的每个用户使用自己的地址发送电子邮件。

避免对所有用户使用具有 “发送方式” 权限的单个邮箱。 由于复杂性和潜在问题,不支持此方法。

你想要批量发送电子邮件或新闻稿。 Microsoft 365 或 Office 365 不允许通过 SMTP AUTH 客户端提交发送批量消息。 直接发送允许您发送更多数量的邮件。

你的电子邮件有可能被 Microsoft 365 或Office 365标记为垃圾邮件。 您可能希望求助大量电子邮件提供程序为您提供帮助。 例如,它们将帮助你遵守最佳做法,并有助于确保域和 IP 地址不会被 Internet 上的其他人阻止。

直接发送的设置

直接在设备或应用程序中输入以下设置:

| 设备或应用程序设置 | 值 |

|---|---|

| 服务器/智能主机 | MX 端点,例如,contoso-com.mail.protection.outlook.com |

| 端口 | 端口 25 |

| TLS/StartTLS | 可选 |

| 电子邮件地址 | 您的 Microsoft 365 或 Office 365 接受域之一的任何电子邮件地址。 此电子邮件地址不需要有邮箱。 |

建议添加发件人策略框架 (SPF) 记录,以避免邮件标记为垃圾邮件。 如果要从静态 IP 地址发送,请将其添加到域注册机构的 DNS 设置中的 SPF 记录,如下所示:

| DNS 条目 | 值 |

|---|---|

| SPF | v=spf1 ip4:<Static IP Address> include:spf.protection.outlook.com ~all |

直接发送的分步说明

如果设备或应用程序可从静态公共 IP 地址发送邮件,请获取此 IP 地址,并记录。 可与其他设备和用户共享你的静态 IP 地址,但勿与公司外部的任何人共享此 IP 地址。 设备或应用程序可从动态或共享的 IP 地址发送邮件,但邮件更容易受到反垃圾邮件筛选。

登录到 Microsoft 365 管理中心。

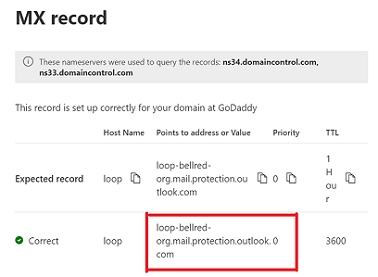

转到“设置域”>,选择域 (例如“contoso.com) ”,然后找到 MX 记录。

MX 记录将具有类似于

contoso-com.mail.protection.outlook.com的 指向地址或值 的数据。记下 MX 记录 指向地址或值 的数据,我们将其称为 MX 终结点。

返回设备,在设置中,在通常称为“服务器”或“智能主机”的设置中,输入在步骤 4 中记下的 MX 记录“地址点”或“值”。

注意

请勿将 IP 地址用于 Microsoft 365 或 Office 365 服务器连接,因为不支持 IP 地址。

现已完成设备设置的配置,请转到域注册机构的网站以更新 DNS 记录。 编辑您的 SPF 记录。 在该条目中含入步骤 1 中记录的 IP 地址。 完成的字符串类似于以下示例:

v=spf1 ip4:10.5.3.2 include:spf.protection.outlook.com ~all其中 10.5.3.2 是公用 IP 地址。

注意

跳过此步骤可能会导致电子邮件发送到收件人垃圾邮件Email文件夹。

警告

此 IP 地址将有权代表域发送。 有权访问它的任何人都可以向任何外部收件人发送电子邮件,并且会通过 SPF 检查。 应仔细考虑谁有权使用此 IP 地址。

要测试配置,从设备或应用程序发送一封测试电子邮件,确认收件人收到该邮件。

直接发送的工作方式

组织网络中的应用程序或设备使用直接发送和 Microsoft 365 或 Office 365 邮件交换 (MX) 终结点向组织中的收件人发送电子邮件。 如果需要,很容易在 Microsoft 365 或 Office 365 中找到 MX 端点。

可以将设备配置为将电子邮件直接发送到 Microsoft 365 或 Office 365。 使用直接发送方法向具有 Microsoft 365 或组织中Office 365邮箱的收件人发送电子邮件。 如果用户的设备使用直接发送尝试为没有 Microsoft 365 或 Office 365 邮箱的收件人转发电子邮件,则电子邮件将被拒绝。

注意

如果你的设备或应用程序能够充当电子邮件服务器,将邮件传递到 Microsoft 365 或 Office 365 以及其他电子邮件提供商,则此方案不需要 Microsoft 365 或Office 365设置。 有关详细信息,请参阅设备或应用程序说明。

直接发送的功能

- 使用 Microsoft 365 或 Office 365 发送电子邮件,但不需要专用的 Microsoft 365 或 Office 365 邮箱。

- 不要求设备或应用程序具有静态 IP 地址。 但是,如果可能,建议设备或应用程序使用静态 IP 地址。

- 不与连接器协同工作;切勿将设备配置为使用具有直接发送的连接器,因为此配置可能导致问题发生。

- 不要求设备支持 TLS。

同 SMTP 客户端提交比,直接发送具有更高的发送上限。 发件人不受选项 1 中所述的限制的约束。

直接发送的要求

- 端口:需要端口 25,且必须在网络上解除阻止。

- 建议使用静态 IP 地址: 建议使用静态 IP 地址,以便可为域创建 SPF 记录。 该 SPF 记录有助于避免邮件被标记为垃圾邮件。

- 不需要具有许可证的 Microsoft 365 或 Office 365 邮箱。

直接发送的限制

- 直接发送不能用于将电子邮件发送给外部收件人,例如,具有 Yahoo 或 Gmail 地址的收件人。

- 将对邮件进行反垃圾邮件检查。

- 如果您的 IP 地址被垃圾邮件列表阻止,发送的邮件可能会损坏。

- Microsoft 365 或 Office 365 使用限制策略保护服务性能。

选项 3:配置连接器以使用 Microsoft 365 或 Office 365 (SMTP 中继) 发送电子邮件

此选项比其他选项更难实现。 仅当出现以下情况下,才选择此选项:

- 你的环境已禁用 SMTP AUTH。

- SMTP 客户端提交 (选项 1) 与业务需求或设备不兼容

- 不能使用直接发送 (选项 2) ,因为必须向外部收件人发送电子邮件。

SMTP 中继允许 Microsoft 365 或 Office 365代表你中继电子邮件,方法是使用配置了 TLS 证书的连接器 (建议) 或公共 IP 地址。 设置连接器会使此选项更加复杂。

仅在满足以下任一条件时配置设置:

- 发件人域:确保发件人域属于你的组织 (即已在 Microsoft 365) 中注册域。 有关详细信息,请参阅 将域添加到 Microsoft 365。

- 基于证书的连接器配置:确保本地电子邮件服务器配置为使用证书向 Microsoft 365 发送电子邮件,并且证书中的 Common-Name (CN) 或使用者备用名称 (SAN) 包含已在 Microsoft 365 中注册的域名,并且已在 Microsoft 365 中创建具有该域的基于证书的连接器。

如果上述任一条件均未满足,Microsoft 365 无法确定从设备或应用程序发送的消息是否属于你的组织。 因此,应确保满足上述任一条件。

配置基于 TLS 证书的连接器以通过 Microsoft 365 或 Office 365 中继电子邮件

首先,通过输入下表中所述的设置来配置设备或应用程序:

| 设备或应用程序设置 | 值 |

|---|---|

| 服务器/智能主机 | MX 终结点,例如 ,yourdomain- com.mail.protection.outlook.com |

| 端口 | 端口 25 |

| TLS/StartTLS | 必须启用且仅支持 TLS 1.2 |

| TLS 证书 CN (公用名) 或 SAN (使用者可选名称) | 包含已向 Office 365 组织注册的域名的 CN 或 SAN 的证书。 |

| 电子邮件地址 | 这可以是任何电子邮件地址。 |

如果连接器已配置为将邮件从本地组织发送至 Microsoft 365 或 Office 365(例如,混合环境),则你可能无需为 Microsoft 365 或 Office 365 SMTP 中继创建专用连接器。 若要创建或更改基于证书的连接器,请执行以下步骤:

登录到 Exchange 管理中心。 有关详细信息,请参阅 Exchange Online 中的 Exchange 管理中心。

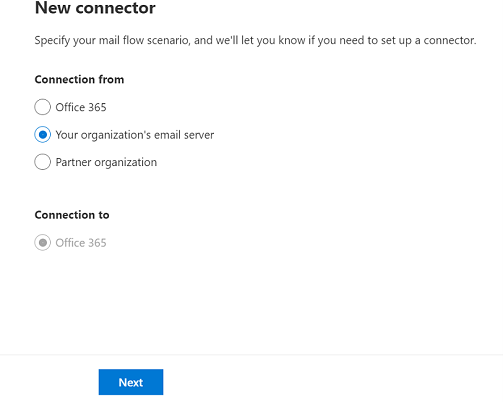

在左侧导航窗格中,选择“ 邮件流”,选择“ 连接器”,然后执行以下操作:

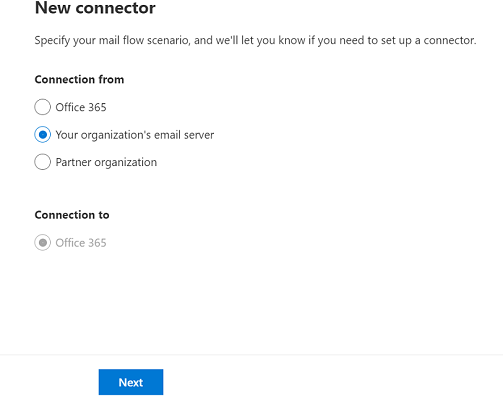

在“选择邮件流方案”页上,选择“连接发件人”下的“组织的电子邮件服务器”单选按钮。

从“连接”下拉列表中选择组织的电子邮件服务器后,将自动从“连接到”下拉列表中选择Office 365。

输入连接器名称和其他信息,然后选择“ 下一步”。

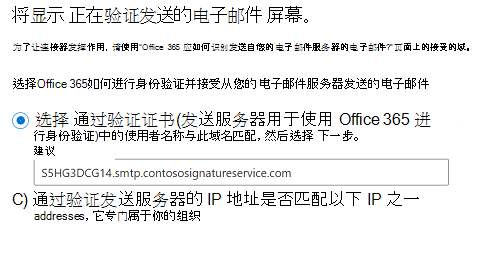

在“对发送的电子邮件进行身份验证”页上,选择第一个选项,以使用发送服务器的证书上的使用者名称通过Office 365进行身份验证。 选项中的域名应与服务器、设备或应用程序使用的证书中的 CN 或 SAN 匹配。

注意

此域必须是属于你的组织的域,也就是说,此域应该是你已注册到 Microsoft 365 的域。 有关详细信息,请参阅 将域添加到 Microsoft 365。

例如,Contoso.com 属于你的组织,它是服务、设备或应用程序用来与 Microsoft 365 通信的证书中的 CN 或 SAN 的一部分。 如果证书 (有多个域(例如 mail1.contoso.com、mail2.contoso.com 等) ),我们建议连接器 UI 中的域为 *.contoso.com。

使用混合配置向导配置其连接器的现有混合客户应检查其现有连接器,以确保它使用 *.contoso.com,而不是 mail.contoso.com 或 hostname.contoso.com。 此域验证是因为 mail.contoso.com 和 hostname.contoso.com 可能不是 Microsoft 365 中的注册域。

为了避免将邮件标记为垃圾邮件,我们建议在域注册机构的 DNS 设置中添加域的 SPF 记录。 此外,如果要从静态 IP 地址发送,请将该地址添加到 SPF 记录。

有关此方法的详细信息,请参阅已配置连接器的电子邮件客户的重要注意事项。

配置基于 IP 地址的连接器以通过 Microsoft 365 或 Office 365 中继电子邮件

通过输入下表中所述的设置,配置基于 IP 地址的连接器以通过 Microsoft 365 或Office 365中继电子邮件:

| 设备或应用程序设置 | 值 |

|---|---|

| 服务器/智能主机 | MX 终结点,例如 ,yourdomain- com.mail.protection.outlook.com |

| 端口 | 端口 25 |

| TLS/StartTLS | 已启用 |

| 电子邮件地址 | 其中一个 Microsoft 365 或Office 365验证域中的任何电子邮件地址。 此电子邮件地址不需要邮箱。 |

如果连接器已配置为将邮件从本地组织发送至 Microsoft 365 或 Office 365(例如,混合环境),则你可能无需为 Microsoft 365 或 Office 365 SMTP 中继创建专用连接器。 如果需要创建连接器,请使用以下设置来支持此情况:

| 连接器设置 | 值 |

|---|---|

| 发件人 | 组织的电子邮件服务器 |

| 到 | Microsoft 365 或 Office 365 |

| 域限制:IP 地址/范围 | 设备或应用程序用于连接至 Microsoft 365 或 Office 365 的本地 IP 地址或地址范围 |

建议添加 SPF 记录以避免邮件被标记为垃圾邮件。 如果正在从静态 IP 地址发送邮件,则将其添加到域注册机构的 DNS 设置中的 SPF 记录,如下所示:

| DNS 条目 | 值 |

|---|---|

| SPF | v=spf1 ip4:Static IP Address include:spf.protection.outlook.com ~all |

在 Microsoft 365 组织中Create和配置入站连接器

若要在 Microsoft 365 组织中创建和配置入站连接器,请执行以下步骤:

获取设备或应用程序将从其发送的公共 (静态) IP 地址。 不支持或不允许使用动态 IP 地址。 可与其他设备和用户共享你的静态 IP 地址,但勿与公司外部的任何人共享此 IP 地址。 请注意此 IP 地址,供以后使用/引用。

登录到 Microsoft 365 管理中心。

转到“设置域”>,选择域 (例如“contoso.com) ”,然后找到 MX 记录。 MX 记录将具有 类似于 的 POINTS TO ADDRESS 值

contoso-com.mail.protection.outlook.com的数据。请注意 MX 记录的 “指向地址 ”值的数据,我们称之为 MX 终结点。

检查是否已验证应用程序或设备将发送到的域。 如果未验证域,则电子邮件可能会丢失,并且你无法使用Exchange Online邮件跟踪工具跟踪它们。

在 Microsoft 365 或 Office 365 中,选择“管理员”,然后选择“Exchange”转到新的 Exchange 管理中心。

注意

选择 Exchange 时,将启动新的 Exchange 管理中心。

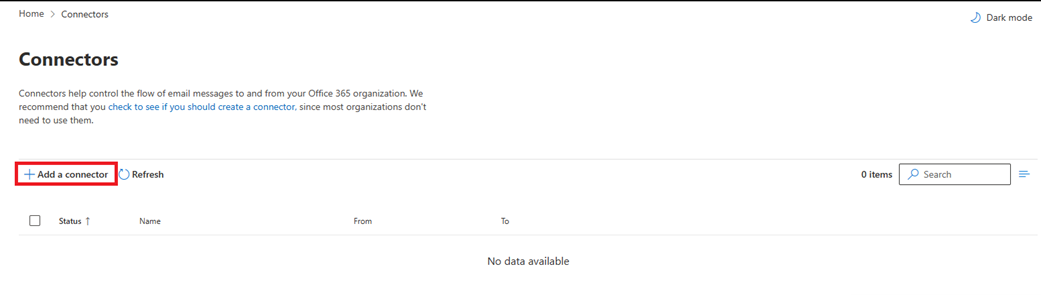

在 EAC 中,转到 “邮件流 > 连接器”。

查看为你的组织设置的连接器列表。

如果未列出从组织的电子邮件服务器到 Microsoft 365 或Office 365的连接器,请转到 EAC 并执行以下步骤来创建连接器:

选择“ +添加连接器”。

在打开的向导中,在第一个屏幕上选择以下屏幕截图中所示的选项:

选择“下一步”。 此时会显示 “连接器名称 ”页。

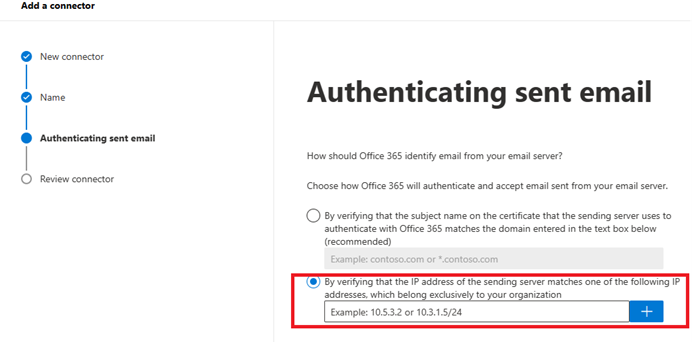

提供连接器的名称,然后选择“ 下一步”。 此时会显示 “验证已发送的电子邮件 ”页。

选择“ 通过验证发送服务器的 IP 地址是否与其中一个 IP 地址(仅属于组织 )”单选按钮,并从 SMTP 中继的分步配置说明的步骤 1 中添加 IP 地址。

选择“保存”。

完成 Microsoft 365 或Office 365设置的配置后,请转到域注册机构的网站以更新 DNS 记录。 编辑您的 SPF 记录。 包括您在步骤 1 中记下的 IP 地址。 完整的字符串与此

v=spf1 ip4:10.5.3.2 include:spf.protection.outlook.com ~all类似,其中 10.5.3.2 为公共 IP 地址。重要

跳过此步骤可能会导致电子邮件发送到收件人垃圾邮件Email文件夹。

现在,返回设备并在设置中查找“服务器”或“智能主机”条目,输入您在步骤 3 中记录的 MX 记录“指向地址”值。

若要测试此配置,可从设备或应用程序发送测试电子邮件,然后确认收件人是否收到该邮件。

SMTP 中继的分步配置说明

获取设备或应用程序将从其发送的公共 (静态) IP 地址。 不支持或不允许使用动态 IP 地址。 可与其他设备和用户共享你的静态 IP 地址,但勿与公司外部的任何人共享此 IP 地址。 请记下此 IP 地址,供以后使用/引用。

登录到 Microsoft 365 管理中心。

转到“设置域”>,选择域 (例如“contoso.com) ”,然后找到 MX 记录。

MX 记录将具有类似于

contoso-com.mail.protection.outlook.com的 指向地址或值 的数据。记下用于 MX 记录的 指向地址或值 的数据,我们将其称为 MX 终结点。

检查是否已验证应用程序或设备将发送到的域。 如果未验证域,则电子邮件可能会丢失,并且你无法使用Exchange Online邮件跟踪工具跟踪它们。

在 Microsoft 365 或 Office 365 中,选择“管理员”,然后选择“Exchange”,以转到新的 Exchange 管理中心。

注意

选择 Exchange 时,将启动 Exchange 管理中心 (EAC) 。

在 EAC 中,转到 “邮件流>连接器”。

查看为你的组织设置的连接器列表。

如果未列出从组织的电子邮件服务器到 Microsoft 365 或 Office 365 的连接器,请转到 EAC 并执行以下步骤来创建连接器。

选择“ +添加连接器 ”,如以下屏幕截图所示:

在打开的向导中,在第一个屏幕上选择以下屏幕截图中所示的选项:

选择“下一步”。 将显示 连接器名称 屏幕。

提供连接器的名称,然后选择“ 下一步”。 将显示 正在验证发送的电子邮件 屏幕。

选择“通过验证发送服务器的 IP 地址是否与组织专用的 IP 地址之一匹配”,并添加 SMTP 中继的分步配置说明 部分步骤 1 中的 IP 地址。

选择“保存”。

完成 Microsoft 365 或Office 365设置的配置后,请转到域注册机构的网站以更新 DNS 记录。 编辑您的 SPF 记录。 包括您在步骤 1 中记下的 IP 地址。 完整的字符串与此

v=spf1 ip4:10.5.3.2 include:spf.protection.outlook.com ~all类似,其中 10.5.3.2 为公共 IP 地址。 跳过此步骤可能会导致电子邮件发送到收件人垃圾邮件Email文件夹。现在,返回设备并在设置中查找“服务器”或“智能主机”条目,输入您在步骤 3 中记录的 MX 记录“指向地址”值。

若要测试此配置,可从设备或应用程序发送测试电子邮件,然后确认收件人是否收到该邮件。

Microsoft 365 或 Office 365 SMTP 中继的工作方式

组织网络中的应用程序或设备使用 SMTP 中继连接器向组织中的收件人发送电子邮件。

您配置的 Microsoft 365 或 Office 365 连接器可使用 IP 地址对使用 Microsoft 365 或 Office 365 的设备或应用程序进行身份验证。 设备或应用程序可以使用任何地址发送电子邮件, (包括) 无法接收电子邮件的地址,前提是地址使用你的某个域。 电子邮件地址不强制与实际邮箱相关联。 例如,如果域 contoso.com,则可以从等 do_not_reply@contoso.com地址发送。

Microsoft 365 或 Office 365 SMTP 中继使用连接器对从设备或应用程序发送的电子邮件进行身份验证。 此身份验证方法允许 Microsoft 365 或 Office 365将这些邮件中继到你自己的邮箱和外部收件人。 Microsoft 365 或 Office 365 SMTP 中继类似于直接发送,只是它可以向外部收件人发送电子邮件。

由于配置连接器的复杂性增加,建议通过 Microsoft 365 或Office 365 SMTP 中继直接发送,除非必须向外部收件人发送电子邮件。 若要使用 Microsoft 365 或 Office 365 SMTP 中继发送电子邮件,设备或应用程序服务器必须具有静态 IP 地址或地址范围。 不能使用 SMTP 中继将电子邮件直接发送到 Microsoft 365 或从第三方托管服务(如 Microsoft Azure)Office 365。 有关详细信息,请参阅解决 Azure 中的出站 SMTP 连接问题。

Microsoft 365 或 Office 365 SMTP 中继的功能

- Microsoft 365 或 Office 365 SMTP 中继不要求使用获得许可的 Microsoft 365 或 Office 365 邮箱来发送电子邮件。

- Microsoft 365 或 Office 365 SMTP 中继的发送限制高于 SMTP 客户端提交。 发件人不受选项 1 中所述的限制。

Microsoft 365 或 Office 365 SMTP 中继的要求

- 静态 IP 地址或地址范围:大部分设备或应用程序无法使用证书进行身份验证。 若要对设备或应用程序进行身份验证,请使用一个或多个未与其他组织共享的静态 IP 地址。

- 连接器:在 Exchange Online 中为从设备或应用程序发送的电子邮件设置连接器。

- 端口:需要端口 25。 确保网络或 ISP 未阻止此端口。

Microsoft 365 或 Office 365 SMTP 中继的限制

- 如果您的 IP 地址被垃圾邮件列表阻止,发送的邮件可能会损坏。

- 对发送存在合理限制。 有关详细信息,请参阅出站邮件的高风险传递池。

- 需要非共享的静态 IP 地址(除非使用了证书)。

- 连接客户端应在合理的时间段内重试,以防发生暂时性故障。 Microsoft 建议连接客户端维护 SMTP 日志,以帮助调查这些类型的故障。

注意

根据 SMTP RFC 建议,选项 1 SMTP 身份验证客户端提交可能更适合 SMTP 客户端/应用程序,因为 SMTP 客户端/应用程序不是功能齐全的邮件服务器 (MTA) 。

比较选项

下面是对每个配置选项及其支持的功能的比较。

| 功能 | SMTP 客户端提交 | 直接发送 | SMTP 中继 |

|---|---|---|---|

| 发送到域中的收件人 | 是 | 是 | 是 |

| 通过 Microsoft 365 或 Office 365 通过中继 internet | 是 | 否。 仅直接发送。 | 是 |

| 绕过反垃圾邮件 | 是,如果电子邮件发往 Microsoft 365 或 Office 365 邮箱之一。 | 不正确。 可能会筛选可疑电子邮件。 建议采用自定义 SPF 记录。 | 不正确。 可能会筛选可疑电子邮件。 建议采用自定义 SPF 记录。 |

| 支持从第三方托管的应用程序发送的邮件 | 是 | 是。 我们建议更新 SPF 记录以允许第三方以你的域身份发送邮件。 | 否 |

| 保存到“已发送邮件”文件夹 | 是 | 否 | 否 |

| 要求 | |||

| 开放网络端口 | 端口 587 或端口 25 | 端口 25 | 端口 25 |

| 设备或应用程序服务器必须支持 TLS | 必需 | 可选 | 可选 |

| 要求身份验证 | 需要 Microsoft 365 或 Office 365 用户名和密码 | 无 | 一个或多个静态 IP 地址。 打印机或运行 LOB 应用的服务器必须具有静态 IP 地址,以便进行 Microsoft 365 或 Office 365 身份验证。 |

以下是每个配置选项的限制:

| 限制 | SMTP 客户端提交 | 直接发送 | SMTP 中继 |

|---|---|---|---|

| 节流限制 | 每天 10,000 个收件人。 每分钟 30 封邮件。 | 采用标准的限制是为了保护 Microsoft 365 或 Office 365。 | 存在合理限制。 该服务不可用于发送垃圾邮件或大量邮件。 有关合理限制的详细信息,请参阅出站邮件的高风险传递池。 |

运行诊断以设置使用 Microsoft 365 发送电子邮件的应用程序或设备

注意

此功能需要 Microsoft 365 管理员帐户。

如果仍需要帮助来设置使用 Microsoft 365 发送电子邮件的应用程序或设备,或者需要帮助解决使用 Microsoft 365 发送电子邮件的应用程序或设备的问题,则可以运行自动诊断。

如果要运行诊断检查,请选择以下按钮:

将在 Microsoft 365 管理中心中打开浮出控件页面。 选择要查找的相应选项,例如,新设置或对现有设置进行故障排除。

使用自己的电子邮件服务器从多功能设备和应用程序发送电子邮件

如果你碰巧有本地电子邮件服务器,则应认真考虑为 SMTP 中继使用该服务器,而不是 Microsoft 365 或 Office 365。 对于你有实际访问权限的本地电子邮件服务器,通过本地网络上的设备和应用程序为其配置 SMTP 中继要容易得多。 有关如何执行此配置的详细信息由本地电子邮件服务器确定。 对于 Exchange Server,请参阅以下文章:

相关文章

修复了使用 Microsoft 365 或 Office 365 发送电子邮件的打印机、扫描仪和 LOB 应用程序的问题