教程:为 myPolicies 配置自动用户设置

本教程的目的是演示需要在 myPolicies 和 Microsoft Entra ID 中执行哪些步骤,以将 Microsoft Entra ID 配置为自动预配用户和/或组到 myPolicies 以及取消预配。

注意

本教程介绍在 Microsoft Entra 用户预配服务之上构建的连接器。 有关此服务的功能、工作原理以及常见问题的重要详细信息,请参阅使用 Microsoft Entra ID 自动将用户预配到 SaaS 应用程序和取消预配。

先决条件

本教程中概述的方案假定你已具有以下先决条件:

- 一个 Microsoft Entra 租户。

- myPolicies 租户。

- 在 myPolicies 中具有管理员权限的用户帐户。

将用户分配到 myPolicies

Microsoft Entra ID 使用名为分配的概念来确定哪些用户应收到对所选应用的访问权限。 在自动用户预配的上下文中,只同步已分配到 Microsoft Entra ID 中的应用程序的用户和/或组。

在配置和启用自动用户预配之前,应确定 Microsoft Entra ID 中的哪些用户和/或组需要访问 myPolicies。 确定后,可以按照此处的说明将这些用户和/或组分配到 myPolicies:

将用户分配到 myPolicies 的重要提示

建议将单个 Microsoft Entra 用户分配到 myPolicies 以测试自动用户预配配置。 其他用户和/或组可以稍后分配。

将用户分配到 myPolicies 时,必须在分配对话框中选择任何特定于应用程序的有效角色(如果有)。 具有“默认访问权限” 角色的用户排除在预配之外。

设置 myPolicies 以进行预配

使用 Microsoft Entra ID 配置 myPolicies 用于自动用户预配之前,需要在 myPolicies 上启用 SCIM 预配。

请通过 support@mypolicies.com 联系 myPolicies 代表,获取配置 SCIM 预配所需的机密令牌。

保存 myPolicies 代表提供的令牌值。 将在 myPolicies 应用程序“预配”选项卡的“机密令牌”字段中输入此值。

从库中添加 myPolicies

若要使用 Microsoft Entra ID 配置 myPolicies 用于自动用户预配,需要从 Microsoft Entra 应用程序库将 myPolicies 添加到托管的 SaaS 应用程序列表中。

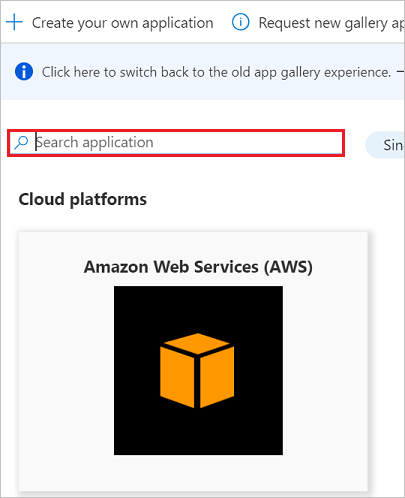

若要从 Microsoft Entra 应用程序库中添加 myPolicies,请执行以下步骤:

- 至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

- 浏览至“标识”>“应用程序”>“企业应用程序”>“新建应用程序”。

- 在“从库中添加”部分的搜索框中,键入“myPolicies”,选择“myPolicies”。

- 从结果面板中选择“myPolicies”,然后添加该应用。 在该应用添加到租户时等待几秒钟。

配置 myPolicies 的自动用户设置

本部分逐步介绍了如何配置 Microsoft Entra 预配服务,以根据 Microsoft Entra ID 中的用户和/或组分配在 myPolicies 中创建、更新和禁用用户和/或组。

提示

还可选择按照 myPolicies 单一登录教程中提供的说明为 myPolicies 启用基于 SAML 的单一登录。 可以独立于自动用户预配配置单一登录,尽管这两个功能互相补充。

若要在 Microsoft Entra ID 中为 myPolicies 配置自动用户预配,请执行以下操作:

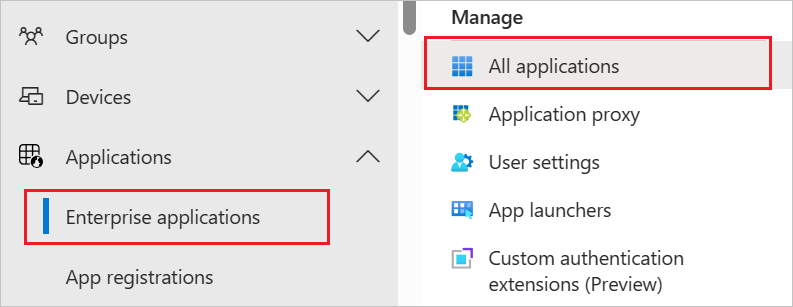

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

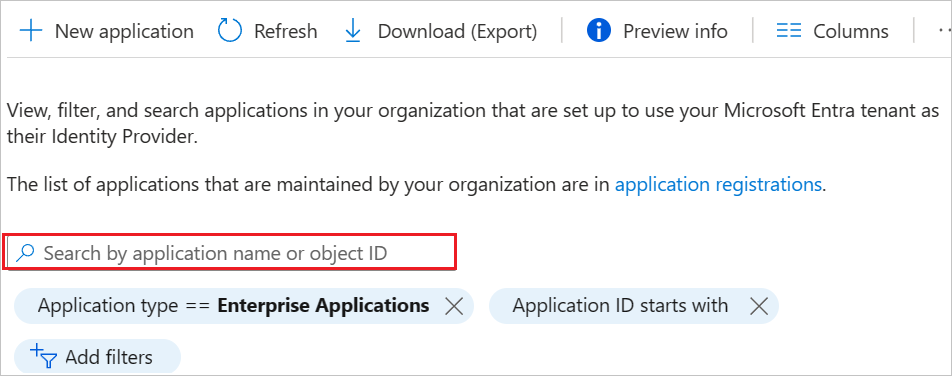

浏览到“标识”>“应用程序”>“企业应用程序”

在应用程序列表中,选择“myPolicies”。

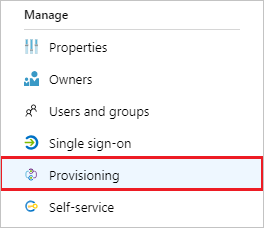

选择“预配”选项卡。

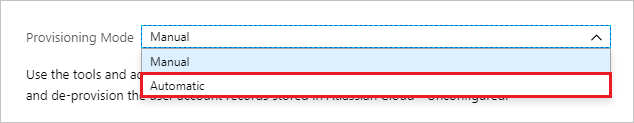

将“预配模式” 设置为“自动” 。

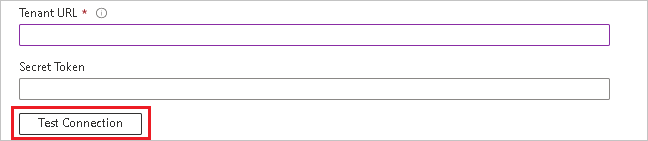

在“管理员凭据”部分下的“租户 URL”中,输入

https://<myPoliciesCustomDomain>.mypolicies.com/scim,其中<myPoliciesCustomDomain>是你的 myPolicies 自定义域 。 你可以从 URL 检索你的 myPolicies 客户域。 例如:<demo0-qa>.mypolicies.com。在“机密令牌”中,输入之前检索到的令牌值。 单击“测试连接”,以确保 Microsoft Entra ID 可以连接到 MindTickle。 如果连接失败,请确保 myPolicies 帐户具有管理员权限,然后重试。

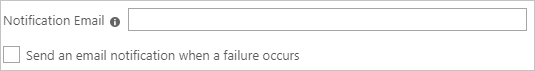

在“通知电子邮件”字段中,输入应接收预配错误通知的个人或组的电子邮件地址,并选中复选框“发生故障时发送电子邮件通知” 。

单击“ 保存”。

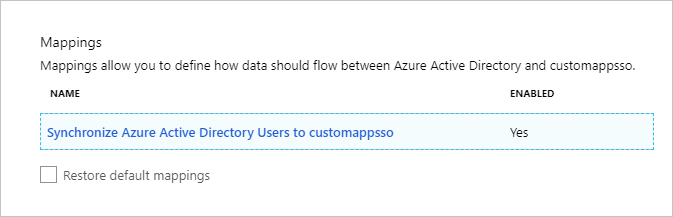

在“映射”部分下,选择“将 Microsoft Entra 用户同步到 myPolicies”。

在“属性映射”部分,查看从 Microsoft Entra ID 同步到 myPolicies 的用户属性。 选为“匹配”属性的特性用于匹配 myPolicies 中的用户帐户以执行更新操作。 选择“保存”按钮以提交任何更改 。

| Attribute | 类型 |

|---|---|

| userName | 字符串 |

| 活动 | Boolean |

| emails[type eq "work"].value | 字符串 |

| name.givenName | 字符串 |

| name.familyName | 字符串 |

| name.formatted | 字符串 |

| externalId | 字符串 |

| addresses[type eq "work"].country | 字符串 |

| urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager | 参考 |

若要配置范围筛选器,请参阅范围筛选器教程中提供的以下说明。

若要为 myPolicies 启用 Microsoft Entra 预配服务,请在“设置”部分将“预配状态”更改为“开”。

通过在“设置”部分的“范围”中选择所需的值,定义要预配到 myPolicies 的用户和/或组 。

已准备好预配时,单击“保存” 。

此操作会对“设置”部分的“范围”中定义的所有用户和/或组启动初始同步 。 初始同步执行的时间长于后续同步,只要 Microsoft Entra 预配服务正在运行,则大约每隔 40 分钟就会进行一次同步。 可使用“同步详细信息”部分监视进度并跟踪链接到预配活动报告,该报告描述了 Microsoft Entra 预配服务对 myPolicies 执行的所有操作。

要详细了解如何读取 Microsoft Entra 预配日志,请参阅有关自动用户帐户预配的报告。

连接器限制

- myPolicies 始终需要 userName、email 和 externalId 。

- myPolicies 不支持硬删除用户特性。

更改日志

- 2020/09/15 - 增加了对用户的“country”特性的支持。