在 Microsoft Entra ID 中以管理员身份接管非托管目录

本文介绍了在 Microsoft Entra ID 的非托管目录中接管 DNS 域名的两种方式。 当自助服务用户注册了一个使用 Microsoft Entra ID 的云服务时,系统会根据其电子邮件域将其添加到非托管 Microsoft Entra ID 目录。 有关自助服务或“迅速传播的”服务注册的详细信息,请参阅什么是 Microsoft Entra ID 的自助服务注册?

决定非托管目录的接管方式

在管理员接管的过程中,你可以按向 Microsoft Entra ID 添加自定义域名中所述的方式证明所有权。 以下部分更详细地介绍了管理员体验,不过本文只会提供摘要:

当你对非托管 Azure 目录执行内部管理员接管时,你就被添加为非托管目录的全局管理员。 不会将用户、域或服务计划迁移到你管理的任何其他目录。

对非托管 Azure 目录执行“外部”管理员接管时,则是将该目录的 DNS 域名添加到托管 Azure 目录。 添加域名时,将在托管 Azure 目录中创建用户到资源的映射,以便用户可以继续访问服务而不会遇到中断。

内部管理员接管

包含 SharePoint 和 OneDrive 的某些产品(如 Microsoft 365)不支持外部接管。 如果是这种情况,或如果你是管理员且想要接管由使用自助服务注册的用户创建的非托管或“影子”Microsoft Entra 组织,则可通过内部管理员接管来实现目的。

在非托管组织中通过注册 Power BI 创建用户上下文。 为方便举例,以下步骤假定采用该方式。

打开 Power BI 网站并选择“免费开始”。 输入使用组织域名的用户帐户,如

admin@fourthcoffee.xyz。 输入验证码后,请检查电子邮件,查看确认代码。在来自 Power BI 的确认电子邮件中,选择“是,是我”。

使用 Power BI 用户帐户登录到 Microsoft 365 管理中心。

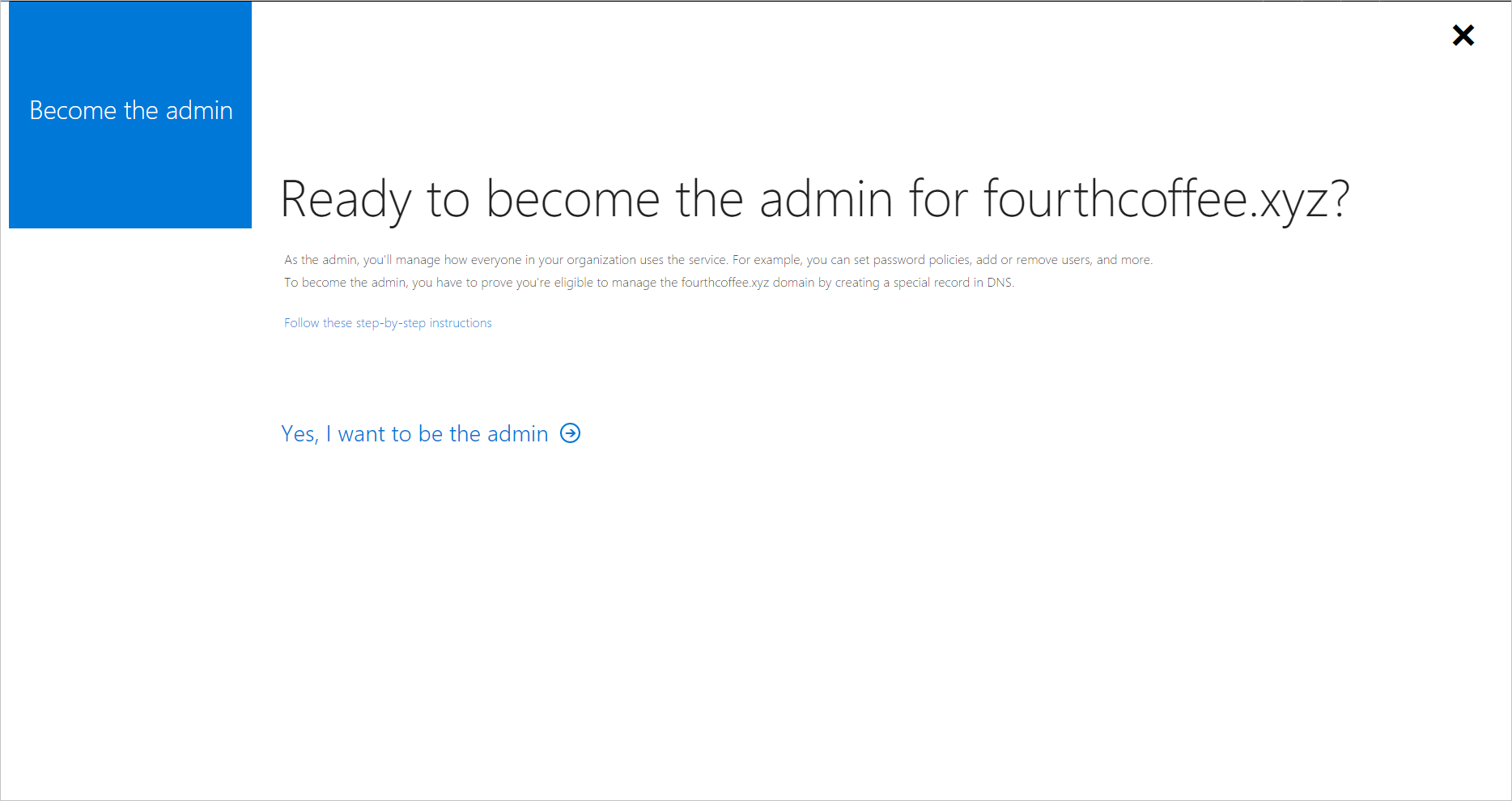

会收到一条消息,指示如何“成为管理员”,即成为已在非托管组织中经过验证的域名的管理员。 选择“是,我想成为管理员”。

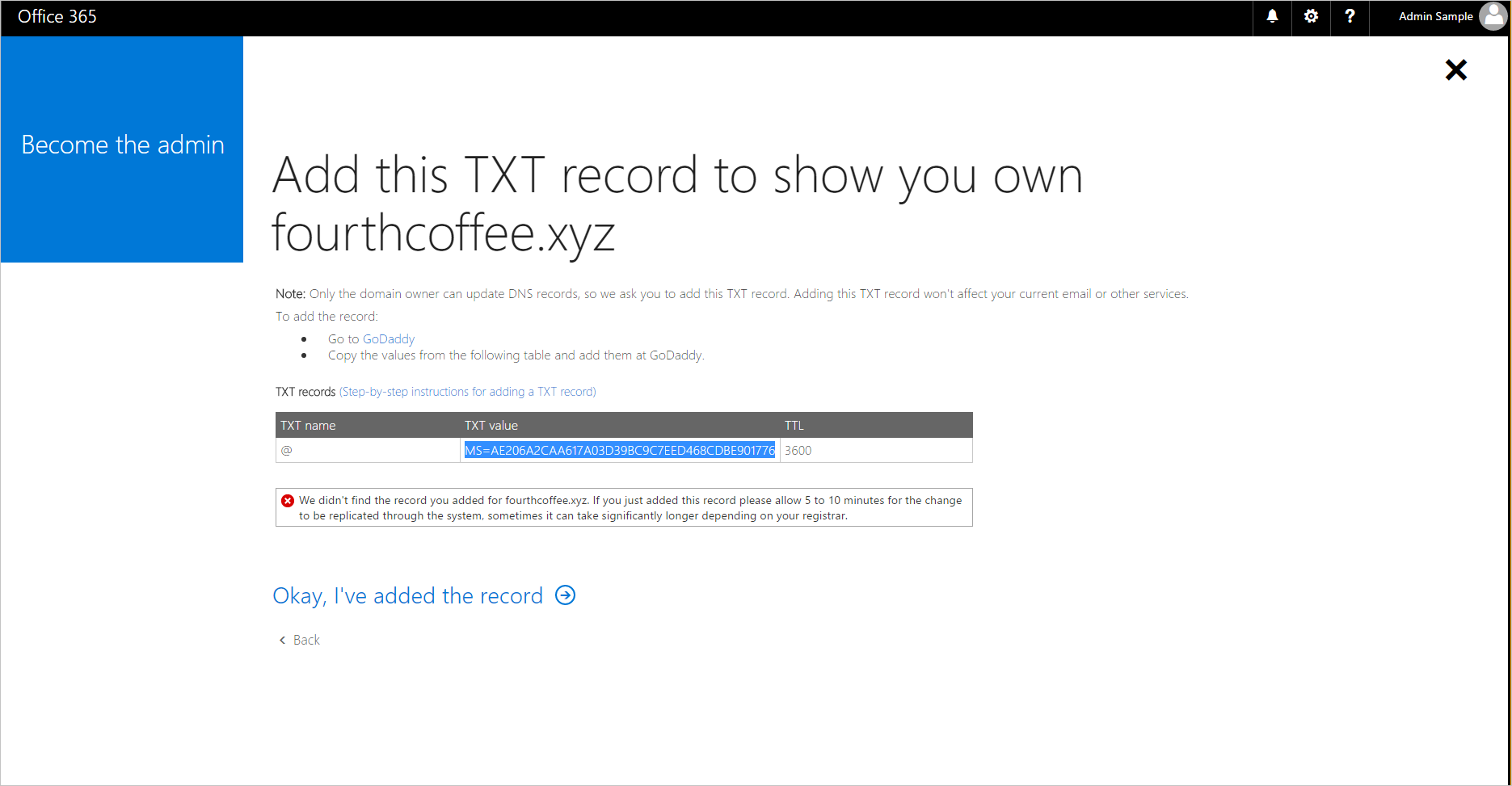

添加 TXT 记录以证明在域名注册机构拥有域名 fourthcoffee.xyz。 在本示例中,为 GoDaddy.com。

当 DNS TXT 记录在你的域名注册器经过验证后,你便可管理 Microsoft Entra 组织。

完成上述步骤后,便获得 Microsoft 365 中 Fourth Coffee 组织的全局管理员身份。 若要将域名与其他 Azure 服务集成,可将其从 Microsoft 365 中删除并移动到 Azure 中的另一个托管组织。

将域名添加到 Microsoft Entra ID 中的托管组织

提示

本文中的步骤可能因开始使用的门户而略有不同。

选择“用户”选项卡,并使用 user@fourthcoffeexyz.onmicrosoft.com 等不使用自定义域名的名称新建用户账户。

请确保新的用户帐户对 Microsoft Entra 组织拥有全局管理员权限。

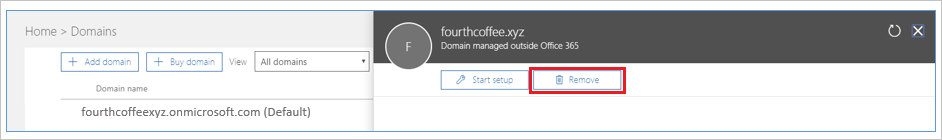

打开 Microsoft 365 管理中心中的“域”选项卡,选择域名,然后选择“移除”。

如果在 Microsoft 365 中存在任何引用了已删除的域名的用户或组,必须将其重命名到 .onmicrosoft.com 域。 如果强制删除域名,将自动重命名所有用户,在本例中重命名为 user@fourthcoffeexyz.onmicrosoft.com。

至少以全局管理员身份登录到 Microsoft Entra 管理中心。

在页面顶部的搜索框中,搜索“域名”。

选择“+ 添加自定义域名”,然后添加域名。 需要输入 DNS TXT 记录来验证该域名的所有权。

注意

如果删除了域名,则在 Microsoft 365 组织中分配了许可证的任何 Power BI 或 Azure Rights Management 服务的用户必须保存其仪表板。 他们必须使用类似于 而不是 user@fourthcoffeexyz.onmicrosoft.comuser@fourthcoffee.xyz 的用户名登录。

外部管理员接管

如果你已使用 Azure 服务或 Microsoft 365 管理组织,且自定义域名已在另一个 Microsoft Entra 组织中经过验证,则无法添加该域名。 但是,在 Microsoft Entra ID 中的托管组织中,你可以借助外部管理员接管来接管非托管组织。 常规过程遵循文章将自定义域添加到 Microsoft Entra ID 中的步骤。

验证域名的所有权时,Microsoft Entra ID 会从非托管组织中删除该域名并将其移动到现有组织。 非托管目录的外部管理员接管操作需要执行与内部管理员接管操作相同的 DNS TXT 验证过程。 不同之处在于,除域名外还会移动以下内容:

- 用户

- 订阅

- 许可证分配

支持外部管理员接管

以下联机服务支持外部管理员接管:

- Azure Rights Management

- Exchange Online

支持的服务计划包括:

- Power Apps 免费版

- Power Automate 免费版

- 个人版 RMS

- Microsoft Stream

- Dynamics 365 免费试用版

设有含 SharePoint、OneDrive 或 Skype For Business 的服务计划的任何服务都不支持外部管理员接管;例如,使用 Office 免费订阅时。

注意

不支持跨云边界(例如,Azure 商业版到 Azure 政府)的外部管理员接管。 在这些情况下,建议在执行外部管理员接管时将其接管到另一个 Azure 商业租户中,然后从此租户中删除该域,以便可以在目标 Azure 政府租户中成功进行验证。

有关个人版 RMS 的详细信息

对于个人版 RMS,当非托管组织与你拥有的组织位于同一区域时,自动创建的 Azure 信息保护组织密钥和默认保护模板还会随域名一起移动。

当非托管组织位于不同区域时,密钥和模板不随之移动。 例如,如果非托管组织在欧洲,而你拥有的组织在北美。

虽然个人版 RMS 旨在支持通过 Microsoft Entra ID 身份验证来打开受保护的内容,但它不会阻止用户对内容也进行保护。 如果用户使用个人版 RMS 订阅来保护内容,而密钥和模板未移动,则在进行域接管后,该内容将无法访问。

用于“ForceTakeover”选项的 Azure AD PowerShell cmdlet

可以查看在 PowerShell 示例中使用的这些 cmdlet。

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模块已弃用。 若要了解详细信息,请阅读有关弃用的更新。 在此日期之后,对这些模块的支持仅限于到 Microsoft Graph PowerShell SDK 的迁移帮助和安全性修复。 弃用的模块将持续运行至 2025 年 3 月 30 日。

我们建议迁移到 Microsoft Graph PowerShell,以便与 Microsoft Entra ID(以前称为 Azure AD)进行交互。 有关常见迁移问题,请参阅迁移常见问题解答。 注意:2024 年 6 月 30 日之后,MSOnline 版本 1.0.x 可能会遇到中断。

| cmdlet | 使用情况 |

|---|---|

connect-mggraph |

出现提示时,请登录到托管组织。 |

get-mgdomain |

显示与当前组织关联的域名。 |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

将域名以“未验证”方式添加到组织(尚未执行 DNS 验证)。 |

get-mgdomain |

该域名现已包含在与托管组织关联的域名列表中,但被列为“未验证”。 |

Get-MgDomainVerificationDnsRecord |

提供信息以将其放入域 (MS=xxxxx) 的新 DNS TXT 记录中。 可能不会立即进行验证,因为 TXT 记录需要花费一些时间传播,所以请等待几分钟,然后再考虑使用“-ForceTakeover”选项。 |

confirm-mgdomain –Domainname <domainname> |

- 若仍未验证域名,则可使用“-ForceTakeover”选项继续操作。 它验证已创建 TXT 记录并启动接管进程。 - 仅在强制实施外部管理员接管时将“-ForceTakeover”选项添加到 cmdlet,例如,当非托管组织使用 Microsoft 365 服务阻止接管时。 |

get-mgdomain |

域列表现在将该域名显示为“已验证”。 |

注意

行使外部接管强制选项后,会在 10 天内删除非托管 Microsoft Entra ID 组织。

PowerShell 示例

使用凭据连接到 Microsoft Graph,这些凭据曾用于响应自助服务产品:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"获取域的列表:

Get-MgDomain运行 New-MgDomain cmdlet 添加新域:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}运行 Get-MgDomainVerificationDnsRecord cmdlet 以查看 DNS 质询:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.text例如:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.text复制从此命令返回的值(质询)。 例如:

MS=ms18939161在公共 DNS 命名空间中,创建包含在上一步中复制的值的 DNS txt 记录。 此记录的名称即是父域的名称,因此,如果要使用 Windows Server 中的 DNS 角色创建此资源记录,请将记录名称保留空白,而只在文本框中粘贴该值。

运行 Confirm-MgDomain cmdlet 以验证质询:

Confirm-MgDomain -DomainId "<your domain name>"例如:

Confirm-MgDomain -DomainId "contoso.com"

注意

正在更新 Confirm-MgDomain Cmdlet。 可以监视 Confirm-MgDomain Cmdlet 一文的更新。

如果质询成功,将返回到提示符,且不会显示错误。