你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在防火墙后进行测试

若要确保防火墙后的终结点可用性,请启用公共可用性测试或在断开连接或无入口的情况下运行可用性测试。

公共可用性测试启用

确保内部网站具有公共域名系统 (DNS) 记录。 如果无法解析 DNS,可用性测试将失败。 有关详细信息,请参阅为内部应用程序创建自定义域名。

警告

可用性测试服务使用的 IP 地址是共享的,可以向其他测试公开受防火墙保护的服务终结点。 单纯的 IP 地址筛选无法保护服务的流量,因此建议添加额外的自定义标头来验证 Web 请求的来源。 有关详细信息,请参阅虚拟网络服务标记。

对流量进行身份验证

在标准可用性测试中设置自定义标头以验证流量。

生成令牌或 GUID 来标识来自可用性测试的流量。

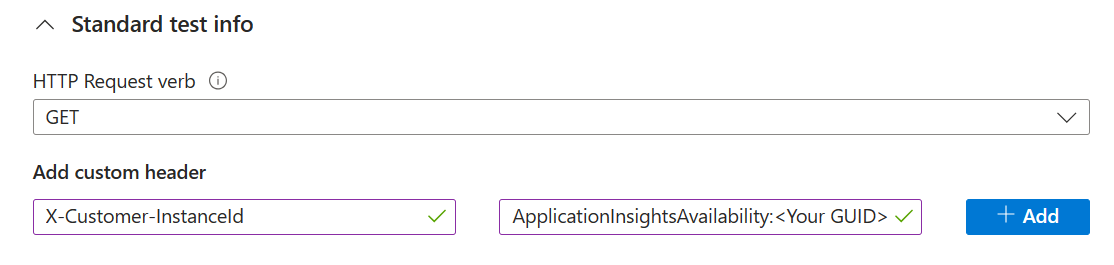

在创建或更新可用性测试时,在“标准测试信息”部分下添加具有值

ApplicationInsightsAvailability:<GUID generated in step 1>的自定义标头“X-Customer-InstanceId”。确保服务会检查传入流量是否包括前面步骤中定义的标头和值。

或者,将令牌设置为查询参数。 例如 https://yourtestendpoint/?x-customer-instanceid=applicationinsightsavailability:<your guid>。

将防火墙配置为允许来自可用性测试的传入请求

注意

此示例特定于网络安全组服务标记的使用情况。 许多 Azure 服务都接受服务标记,每个服务都需要不同的配置步骤。

若要简化启用 Azure 服务的操作,而不逐个授权 IP 或维护最新的 IP 列表,请使用服务标记。 跨 Azure 防火墙和网络安全组应用这些标记,从而允许可用性测试服务访问终结点。 服务标记

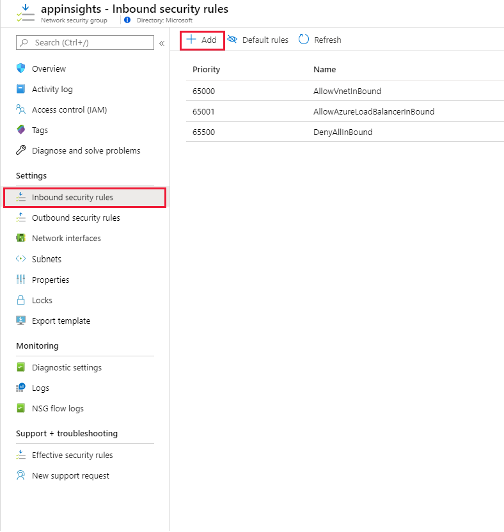

ApplicationInsightsAvailability适用于所有可用性测试。如果使用 Azure 网络安全组,请转到你的网络安全组资源,在“设置”下选择“入站安全规则”。 然后选择“添加” 。

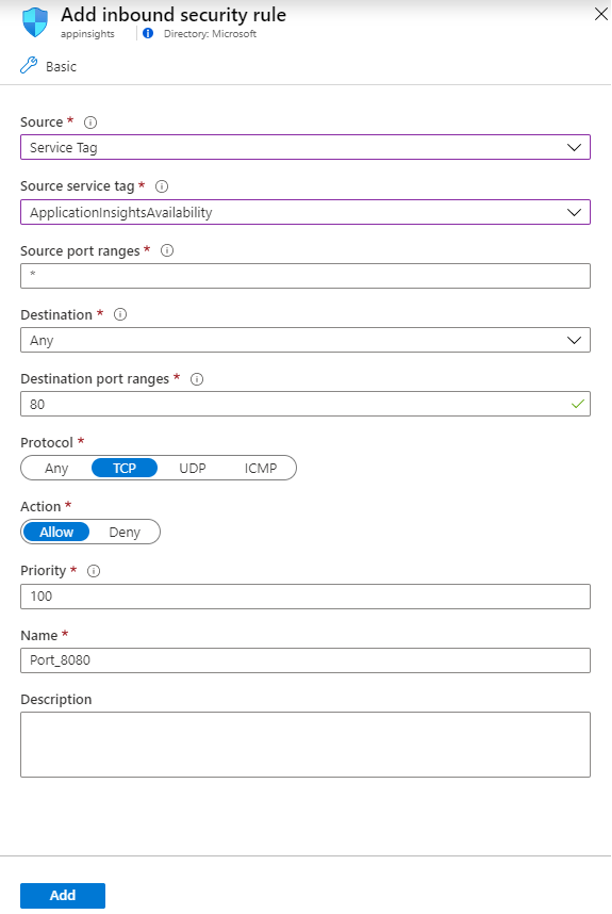

接下来选择“服务标记”作为源,然后选择“ApplicationInsightsAvailability”作为源服务标记。 为来自服务标记的传入流量使用端口 80 (http) 和 443 (https)。

若要在终结点在 Azure 之外或无法使用服务标记方式时管理访问,请将我们 Web 测试代理的 IP 地址加入允许列表。 你可以使用 PowerShell、Azure CLI 或基于 服务标记 API 的 REST 调用来查询 IP 范围。 有关当前服务标记的完整列表及其 IP 详细信息,请下载 JSON 文件。

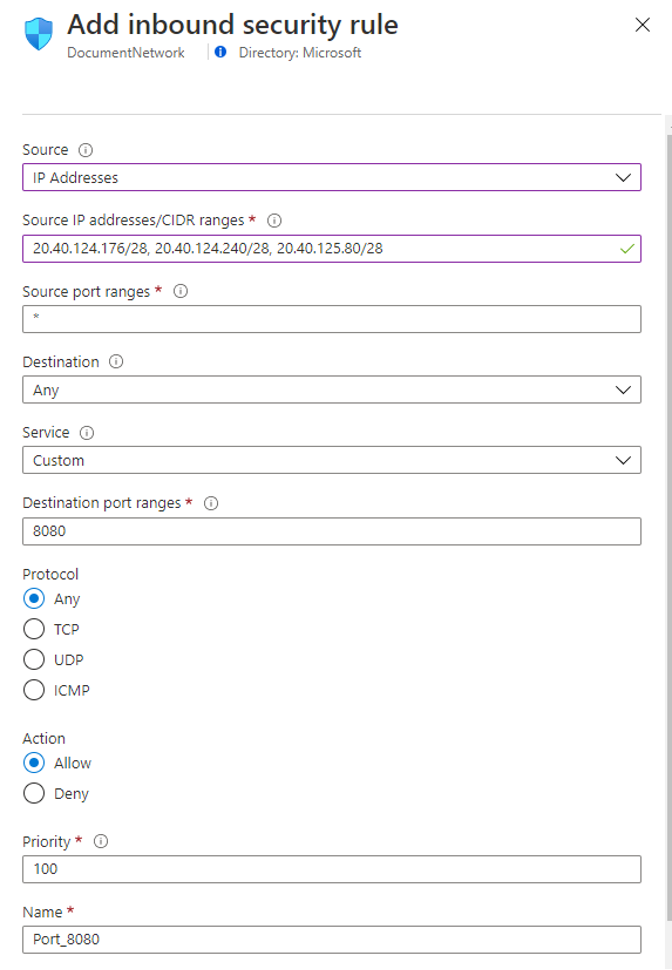

在网络安全组资源中的“设置”下,选择“入站安全规则”。 然后选择“添加” 。

接下来,选择“IP 地址”作为源。 然后在源 IP 地址/CIRD 范围的逗号分隔列表中添加你的 IP 地址。

断开连接或无引入方案

- 使用 Azure 专用链接将 Application Insights 资源连接到内部服务终结点。

- 编写自定义代码,以定期测试内部服务器或终结点。 使用核心 SDK 包中的 TrackAvailability() API 将结果发送到 Application Insights。

故障排除

有关详细信息,请参阅故障排除文章。