你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

条件访问

适用于:Azure SQL 数据库

Azure SQL 托管实例

Azure Synapse Analytics

本文介绍如何为租户中的 Azure SQL 数据库、Azure SQL 托管实例和 Azure Synapse Analytics 配置条件访问策略。

Microsoft Entra 条件访问使组织能够在租户级别为资源访问创建策略决策。 例如,本文使用条件访问策略,要求用户在访问租户中的任何 Azure SQL 或 Azure Synapse Analytics 资源时进行多重身份验证。

先决条件

- 完整的条件访问至少需要在与你的数据库或实例相同的订阅中具有一个 P1 Microsoft Entra ID 租户。 免费 Microsoft Entra ID 租户仅提供有限的多重身份验证 - 不支持条件访问。

- 必须在 Azure Synapse 中配置 Azure SQL 数据库、Azure SQL 托管实例或专用 SQL 池,以支持 Microsoft Entra 身份验证。 有关具体步骤,请参阅配置和管理 Microsoft Entra 身份验证。

注意

条件访问策略仅适用于用户,不适用于编程连接,例如服务主体和托管标识。

配置条件访问

可以使用 Azure 门户配置条件访问策略。

注意

在为 Azure SQL 托管实例或 Azure Synapse Analytics 配置条件访问时,云应用的目标资源是 Azure SQL 数据库,它是在任何具有 Azure SQL 或 Azure Synapse Analytics 资源的 Microsoft Entra 租户中自动创建的 Microsoft 应用程序。

要配置条件访问策略,请按照以下步骤操作:

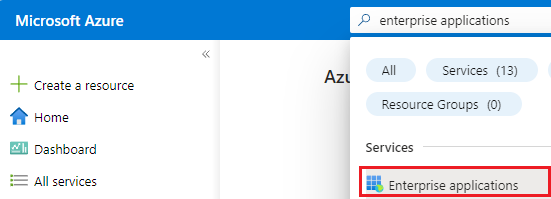

登录 Azure 门户,搜索

Enterprise Applications,然后选择“企业应用程序”:

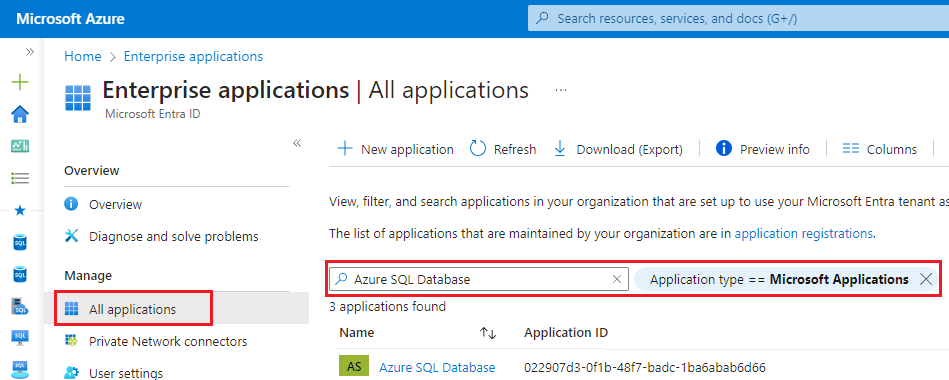

在“企业应用程序”页面的“管理”下,选择“所有应用程序”,将现有筛选器更新为

Application type == Microsoft Applications,然后搜索 Azure SQL 数据库(即使正在为 Azure SQL 托管实例 或 Azure Synapse Analytics 配置策略也是如此操作):

创建第一个 Azure SQL 或 Azure Synapse Analytics 实例时,第一方应用程序 Azure SQL 数据库在租户中注册。 如果未看到 Azure SQL 数据库,请检查租户中是否部署了其中一项资源。

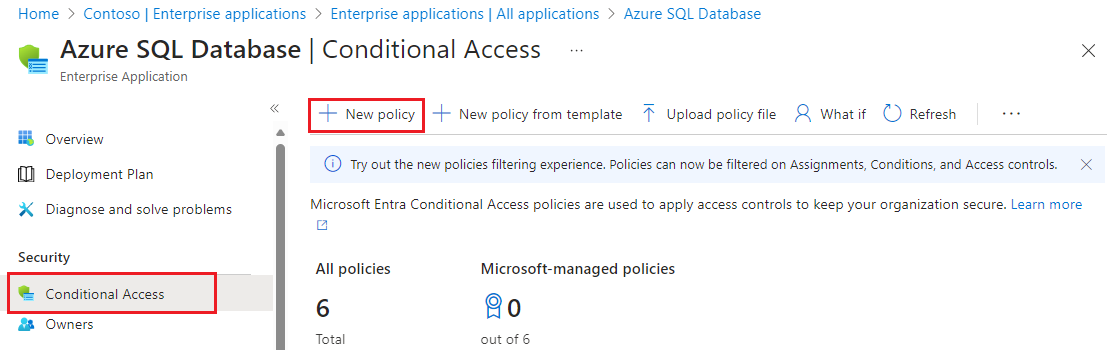

选择 Azure SQL 数据库应用程序,导航到 Azure SQL 数据库企业应用程序的“概述”页面。

在“安全性”下选择“条件访问”,以打开“条件访问”页面。 选择“+ 新建策略”,以打开“新建条件访问策略”页面:

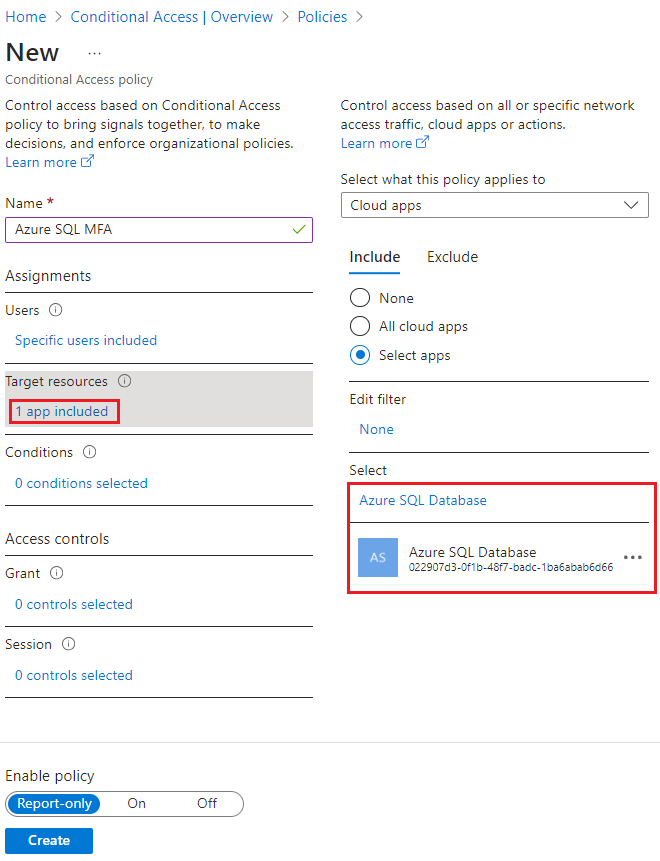

在“新建条件访问策略”页面,选择“目标资源”下的“包含的 1 个应用”,以验证包含的应用程序是否为 Azure SQL 数据库。

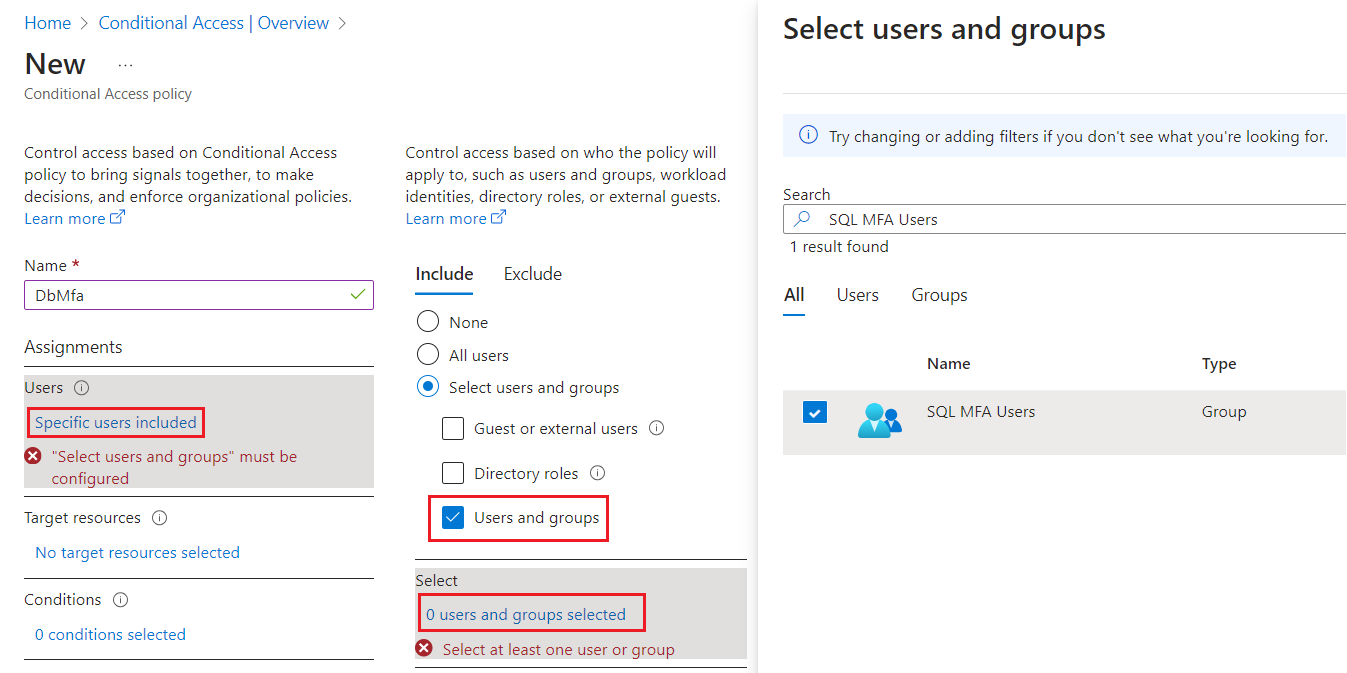

在“分配”下,选择“包含的特定用户”,然后在“包含”下勾选“选择用户和组”。 选择“已选择 0 个用户和组”,以打开“选择用户和组”页面,搜索要添加的用户或组。 勾选要选择的组或用户旁边的复选框,然后使用“选择”应用设置,并关闭窗口。

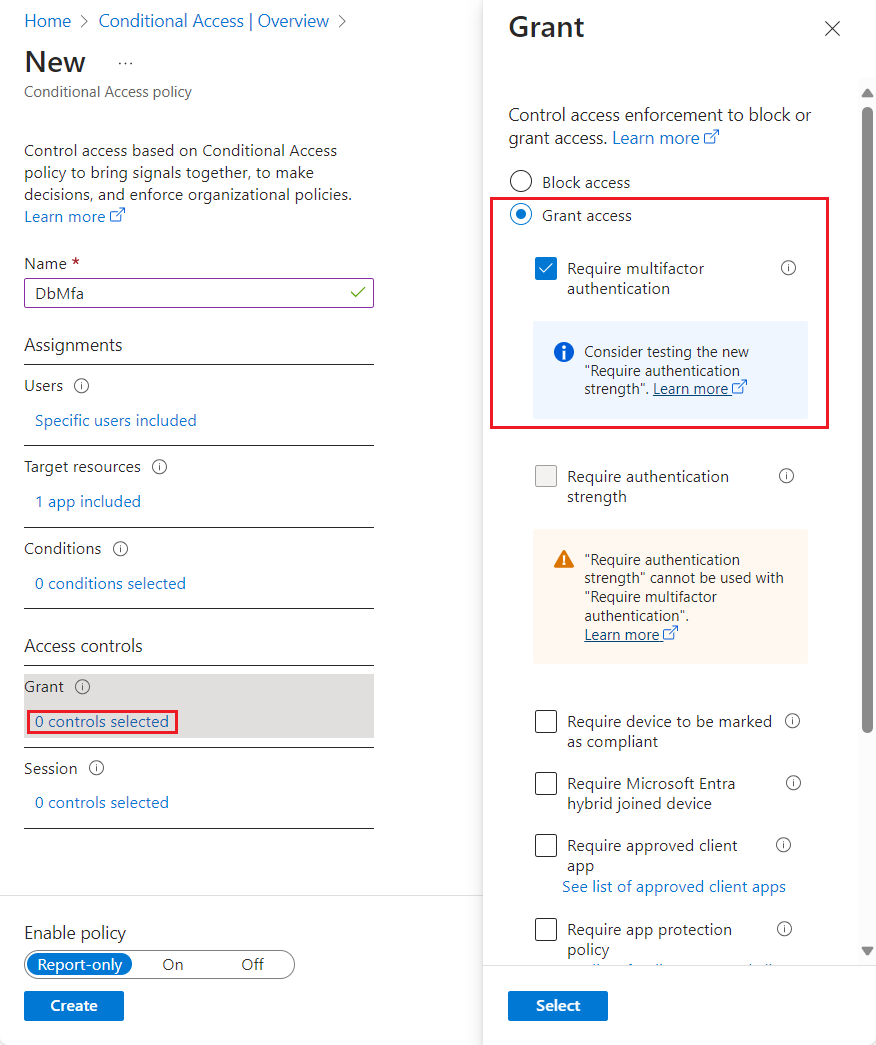

在“访问控制”下,选择“已选择 0 个控制项”,以打开“授权”页面。 勾选“授予访问权限”,然后选择要应用的策略,例如“要求多重身份验证”。 使用“选择”应用访问权限设置。

选择“创建”,保存策略并将其应用到资源。

完成后,可以在 Azure SQL 数据库企业应用程序的“条件访问”页面查看新的条件访问策略。

相关内容

相关教程,请参阅保护 Azure SQL 数据库。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈