你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

安全操作

本文为领导者建立或现代化安全操作函数提供战略指导。 有关以体系结构和技术为中心的最佳做法,请参阅安全操作最佳做法。

安全操作限制获得组织资源访问权限的攻击者造成的损害,以此来降低风险。 安全操作侧重于通过检测、响应并帮助从主动攻击中恢复,减少攻击者访问资源的时间。

快速响应和恢复通过破坏攻击者的投资回报 (ROI) 来保护组织。 当攻击者被逐出并强制发起新的攻击时,其攻击组织的成本会上升。

安全操作 (SecOps) 有时称为或概括为安全操作中心 (SOC)。 操作环境的安全状况管理是治理规则的一项功能。 DevOps 流程的安全性是创新安全性规则中的一部分。

观看以下视频来详细了解 SecOps 及其在降低组织风险方面发挥的关键作用。

人员与流程

安全操作可能技术含量很高,但更重要的是,该规则由人制定。 人员是安全操作中最有价值的资产。 使规则生效的正是他们的经验、技能、见解、创意和智慧。

对组织的攻击也是由罪犯、间谍和黑客等人员策划和执行的。 虽然某些商品攻击是完全自动化的,但最具破坏性的攻击通常由真人攻击者操作完成。

“重点在于支持人”:目标不应是用自动化来替换人力。 为人们提供简化日常工作流的工具。 这些工具使他们能够跟上或领先于他们面临的人类攻击者。

快速从干扰(误报)中分离出信号(真实检测)需要对人力和自动化投资。 自动化和技术可以减少人工工作,但攻击者是人,而且人为判断是打败攻击者的关键。

“优化你的思维组合”:安全操作可能技术含量很高,但它也只是法医调查的另一个新版本,体现在刑事司法等许多职业领域。 放心雇佣那些调查能力或演绎归纳能力强的人,并对他们进行技术培训。

确保你的人员具有健康正确的文化价值观。 这些做法可以提高员工的工作效率和工作满意度。

SecOps 文化

要重点关注的关键文化元素包括:

- “任务一致性:”由于此工作具有挑战性,因此安全操作应始终清楚认识到,他们的工作与整个组织的任务和目标关系紧密。

- “持续学习:”安全操作是一项精细工作,并且经常面临变化,因为攻击者富有创造力和毅力。 持续学习并自动执行重复性强或操作性强的任务至关重要。 这些类型的任务可能会快速降低士气和团队效率。 确保企业文化奖励学习、发现和解决这些痛点的行为。

- “团队合作:”我们都知道,“孤胆英雄”在安全操作中是行不通的。 没有人能比整个团队更聪明。 团队合作还使高压力工作环境更值得享受且更高效。 每个人都可以相互支持,这一点很重要。 共享见解、相互协调和检查工作,并不断相互学习。

SecOps 指标

指标驱动行为,因此衡量成功是正确操作的关键要素。 指标将文化转换为推动结果的清晰可测量目标。

我们都知道,考虑你的测量目标以及你专注于和强制执行这些指标的方式至关重要。 请注意,安全操作必须管理其无法直接控制的重要变量,例如攻击和攻击者。 与目标的任何偏差应主要视为改善进程或工具的学习机会,而非认为是在实现目标的过程中 SOC 的失败。

要关注对组织风险有直接影响的主要指标包括:

- “平均确认时间 (MTTA):”响应能力是 SecOps 更直接控制的少数元素之一。 测量警报生效时间,例如,从“警报灯开始闪烁”,直到分析人员看到该警报并开始调查的时间。 提高此响应能力要求分析人员不能浪费时间调查误报。 可以通过确定优先级实现此目的,确保任何需要分析人员响应的警报源都必须具有 90% 真正检测的跟踪记录。

- “平均补救时间 (MTTR):”降低下一时间段风险测量的有效性。 该时间段指从分析人员开始调查到完成事件补救的时间。 MTTR 确定 SecOps 从环境中删除攻击者访问权限所需要的时间。 此信息有助于确定在何处投资流程和工具,以帮助分析人员降低风险。

- “已补救事件(人工或自动化补救):”测量人工补救的事件数以及使用自动化解决的事件数是通知人员配备和工具决策的另一种关键方法。

- “每层呈报:”跟踪每层的事件呈报数。 它有助于确保准确跟踪工作负载,以通知人员配备和其他决策。 例如,这样就不会将针对已呈报事件所做的工作归咎于错误的团队。

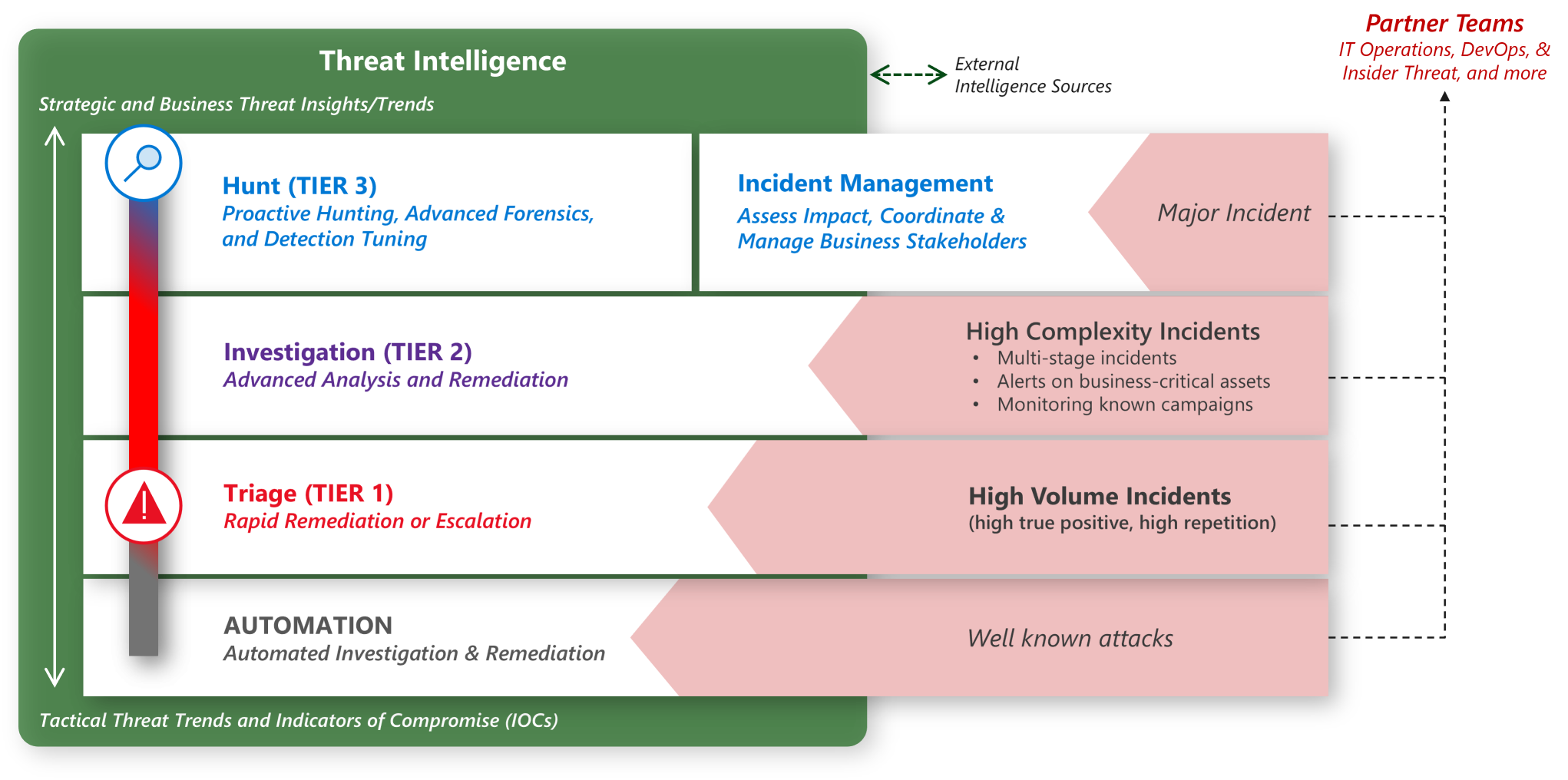

安全操作模型

安全操作处理大量且高复杂性的事件。

安全操作团队通常专注于三个关键结果:

- “事件管理:”管理针对环境的主动攻击,包括:

- 对检测到的攻击做出“反应性响应”。

- “主动搜寻”逃脱传统威胁检测的攻击

- “协调”安全事件的法律、通信和其他业务影响。

- “事件准备:”帮助组织为将来的攻击做好准备。 事件准备是一组更广泛的战略活动,旨在构建组织所有级别的肌肉记忆和内容。 此策略使人们能够更好地处理主要攻击,并深入了解安全过程的改进。

- “威胁情报:”通过安全领导收集、处理威胁情报,并通过安全领导向安全操作人员、安全团队、安全领导和业务领导利益干系人分发威胁情报。

为了实现这些结果,应构建专注于关键结果的安全操作团队。 在较大的 SecOps 团队中,结果通常在子团队之间细分。

- “会审(第 1 层):”安全事件的第一行响应。 会审侧重于大量处理警报,通常由自动化和工具生成。 会审过程可解决大多数常见事件类型,并解决团队中的问题。 更复杂的事件或之前未见过和未解决的事件应呈报到第 2 层。

- “调查(第 2 层):”侧重于需要进一步调查的事件,通常需要关联来自多个源的数据点。 此调查层将针对呈报问题提供可重复的解决方案。 这使第 1 层能够解决以后重复出现的该类问题。 第 2 层还将响应针对业务关键系统的警报,以反映风险的严重性和快速行动需求。

- “搜寻(第 3 层):”主要侧重于主动搜寻高度复杂的攻击过程,为更广泛的团队制定指南,以最终实现安全控制。 第 3 层团队还充当重大事件的升级点,以支持取证分析和响应。

SecOps 业务接触点

SecOps 与业务领导有多种潜在交互。

- “SecOps 的业务内容:” SecOps 必须了解对组织最重要的内容,以便团队可以将该内容应用于流畅实时安全情况。 哪些因素会对业务产生最坏的影响? 关键系统的故障时间? 失去信誉和客户信任? 泄露敏感数据? 篡改关键数据或系统? 我们都知道 SOC 中的关键领导者和员工必须了解此内容。 他们将经历大量持续的信息和会审事件,并确定其时间、注意力和工作量的优先级。

- “与 SecOps 联合练习:”业务负责人应定期加入 SecOps,以实际响应重大事件。 此培训可培养在实际事件的高压力下快速有效地做出决策的关键肌肉记忆和关系,从而降低组织风险。 这种做法还通过暴露过程中可以在实际事件发生之前得到修复的漏洞和假设来降低风险。

- “SecOps 中的重大事件更新:” SecOps 应在重大事件发生时向业务利益干系人提供更新。 此信息使业务负责人能够了解其面临的风险,并采取主动和被动措施来管理该风险。 有关 Microsoft 检测和响应团队重大事件的信息,请参阅事件响应参考指南。

- “SOC 中的商业智能:”有时 SecOps 发现攻击者针对的是意料之外的系统或数据集。 发现这些后,威胁情报团队应与业务负责人共享这些信号,因为他们可能会激发业务负责人的见解。 例如,某公司外部人员发现一个机密项目或意外的攻击者目标,这突出了一个原本被忽视的数据集的价值。

SecOps 现代化

与其他安全准则一样,安全操作也面临着不断发展的业务模式、攻击者和技术平台的转换影响。

安全操作的转换主要由以下趋势驱动:

- “云平台覆盖范围:”安全操作必须检测并响应整个企业领域(包括云资源)的攻击。 云资源是一种新的快速发展的平台,SecOps 的专业人员通常不熟悉此平台。

- “转变为以身份为中心的安全性:”传统的 SecOps 很大程度上依赖于基于网络的工具,但现在必须集成标识、终结点、应用程序以及其他工具和技能。 集成的原因是:

- 攻击者已将身份攻击(例如仿冒、盗窃登录信息、密码喷涂和其他攻击类型)纳入其武器库,以可靠地规避基于网络的检测。

- 有价值的资产,例如自带设备 (BYOD), 其生命周期的一部分或全部投入到网络外围,从而限制网络检测的效用。

- “物联网 (IoT) 和操作技术 (OT) 范围:”攻击者主动将 IoT 和 OT 设备作为其攻击链的一部分。 这些目标可能是攻击的最终目的或访问或遍历环境的手段。

- “遥测数据的云处理:”安全操作需要现代化,因为来自云的相关遥测数据大幅增加。 这种遥测数据很难或不可能用本地资源和传统技术来处理。 它将驱动 SecOps 以接纳提供大规模分析、机器学习和行为分析的云服务。 这些技术有助于快速提取值,以满足安全操作对时间的敏感需求。

务必投入更新的 SecOps 工具和培训,以确保安全操作能够应对这些挑战。 有关详细信息,请参阅更新云的事件响应过程。

有关安全操作角色和职责的详细信息,请参阅安全操作。

有关体系结构和技术重点最佳做法的详细信息,请参阅 Microsoft 安全性的安全操作最佳做法以及视频和幻灯片。

后续步骤

下一准则是资产保护。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈