你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

机密计算部署模型

Azure 机密计算支持多个部署模型。 这些不同的模型支持新式云计算的各种客户安全要求。

基础设施即服务 (IaaS)

在基础结构即服务(IaaS)部署模型中,可以在机密计算中使用机密虚拟机(VM)。 可以使用基于 AMD Secure Encrypted Virtualization Secure Nested Paging (标准版V-SNP)、Intel Trust Domain Extensions (TDX) 或 Intel Software Guard Extensions (SGX) 应用程序 enclave 的 VM。

基础结构即服务(IaaS)是一种云计算部署模型,可按需授予对可缩放计算资源(例如服务器、存储、网络和虚拟化)的访问权限。 通过采用 IaaS 部署模型,组织可以放弃采购、配置和管理自己的基础结构的过程,而只能支付他们利用的资源费用。 这使得它成为经济高效的解决方案。

在云计算领域,IaaS 部署模型使企业能够从 Azure 等云服务提供商租用单个服务。 Azure 负责管理和维护基础结构,使组织能够专注于安装、配置和管理其软件。 Azure 还提供补充服务,例如全面的计费管理、日志记录、监视、存储复原和安全性。

可伸缩性是云计算中 IaaS 部署模型的另一个重要优势。 企业可以根据要求迅速纵向扩展和缩减资源。 这种灵活性可促进更快的开发生命周期,加快新产品和创意上市时间。 此外,IaaS 部署模型通过消除单一故障点来确保可靠性。 即使在硬件组件发生故障时,服务仍可访问。

总之,IaaS 部署模型与 Azure 机密计算相结合提供了优势,包括节省成本、提高效率、创新机会、可靠性、高可伸缩性,以及由专为保护高度敏感数据而设计的可靠而全面的安全解决方案保护的所有功能。

平台即服务 (PaaS)

对于平台即服务 (PaaS),可以在机密计算中使用机密容器。 此产品/服务包含 Azure Kubernetes 服务 (AKS) 中的 Enclave 感知型容器。

部署模型的选择取决于许多因素。 可能需要考虑到旧应用程序的存在、操作系统功能以及从本地网络进行的迁移。

尽管仍有许多原因而需要使用 VM,但容器为现代 IT 的许多软件环境提供了额外的灵活性。

容器可支持符合以下条件的应用:

- 在多个云上运行。

- 连接到微服务。

- 使用各种编程语言和框架。

- 使用自动化和 Azure Pipelines,其中包括持续集成和持续部署 (CI/CD) 实现。

通过应用 Azure 云的弹性,容器还可以提高应用程序的可移植性并改善资源使用情况。

通常可在以下情况下将解决方案部署到机密 VM:

- 旧应用程序不能修改或容器化。 但在处理数据时,你仍需要在内存中引入数据保护。

- 你正在运行多个应用程序,这些应用程序需要在单个基础结构上使用不同的操作系统 (OS)。

- 你想要模拟整个计算环境(包括所有 OS 资源)。

- 你在将现有 VM 从本地迁移到 Azure。

以下情况可以选择使用基于容器的机密方法:

- 你关注成本和资源分配。 但是,你需要一个更敏捷的平台来部署专有应用和数据集。

- 你在构建一个现代的云原生解决方案。 另外,你可以完全控制源代码和部署过程。

- 你需要多云支持。

两个选项均为 Azure 服务提供最高安全级别。

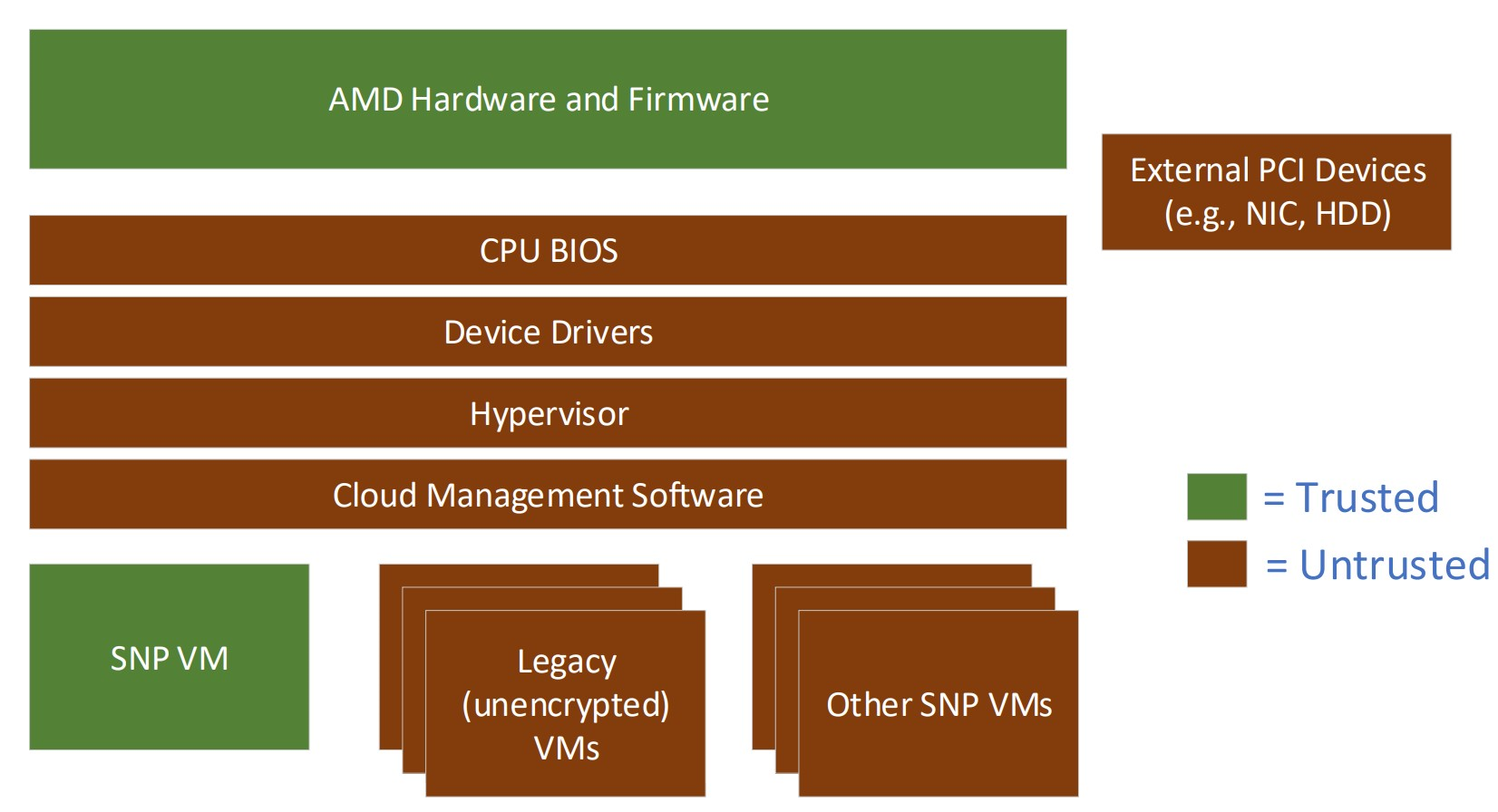

基于 AMD SEV-SNP 的机密 VM

基于 AMD SEV-SNP 的机密 VM 为整个 VM 提供硬件加密保护,防止主机管理员进行未经授权的访问。 此级别通常包含由云服务提供商 (CSP) 管理的虚拟机监控程序。 你可以使用此类型的机密 VM 来阻止 CSP 访问在 VM 内执行的数据和代码。

VM 管理员或 VM 内运行的任何其他应用或服务在受保护边界之外操作/运行。 这些用户和服务可以访问 VM 中的数据和代码。

AMD SEV-SNP 技术提供 VM 与虚拟机监控程序的隔离。 基于硬件的内存完整性保护有助于防止基于虚拟机监控程序的恶意攻击。 SEV-SNP 模型信任 AMD 安全处理器和 VM。 此模型不信任任何其他硬件和软件组件。 不受信任的组件包括 BIOS 以及主机系统上的虚拟机监控程序。

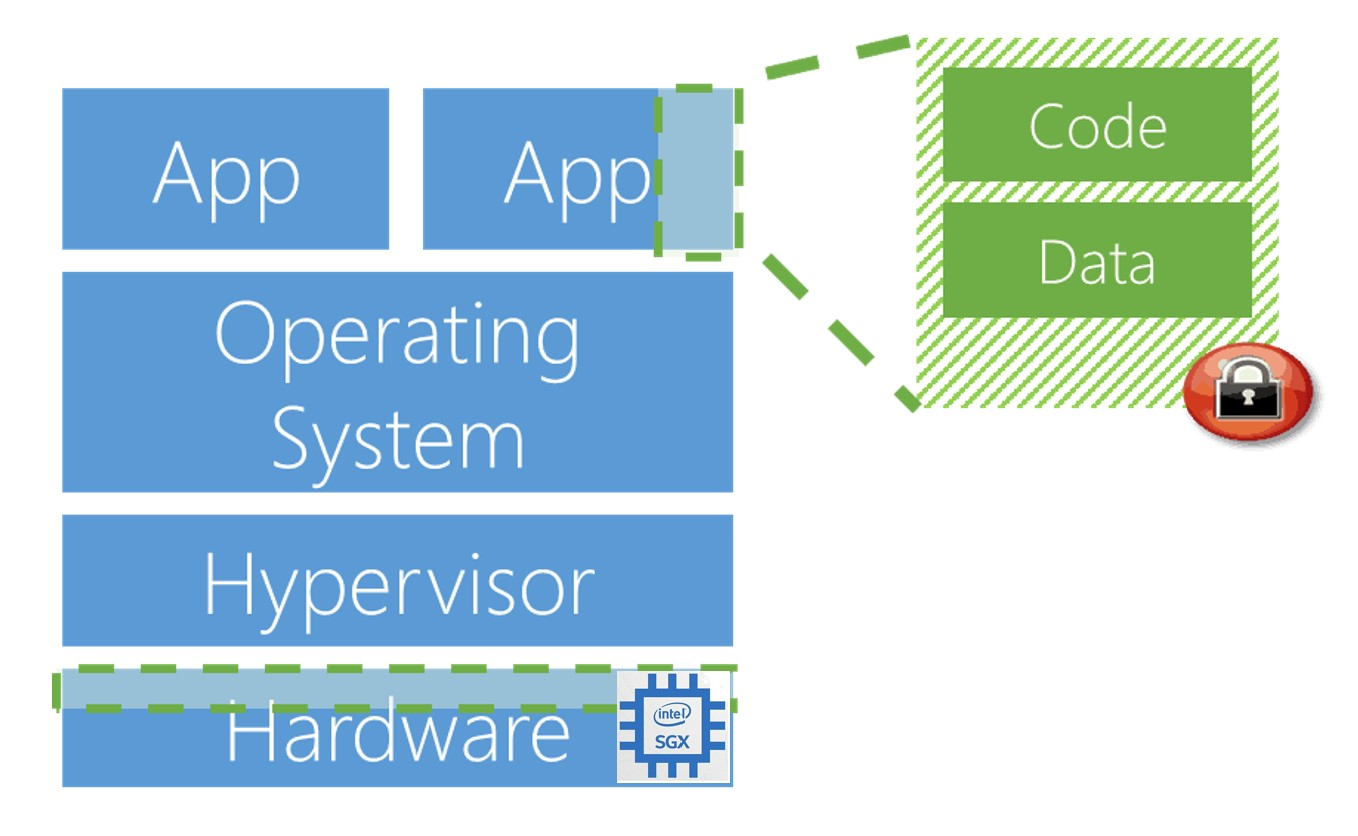

基于 Intel SGX 的安全 Enclave

基于 Intel SGX 的安全 Enclave 使用基于硬件的加密来保护 VM 中的内存空间。 应用程序 Enclave 的安全边界比基于 AMD SEV-SNP 的机密 VM 更受限制。 对于 Intel SGX,安全边界适用于 VM 中的内存部分。 在 Intel SGX 支持的 VM 内运行的用户、应用和服务无法访问在 Enclave 内执行的任何数据和代码。

Intel SGX 有助于通过应用程序隔离来保护使用中的数据。 通过防止修改选定的代码和数据,开发人员可以将其应用程序划分成强化的 Enclave 或受信任的执行模块,这有助于提高应用程序安全性。 Enclave 外的实体不能读取或写入 Enclave 内存,无论其权限级别如何。 虚拟机监控程序或操作系统也无法通过常规的 OS 级别调用获取此访问权限。 若要调用某个 Enclave 函数,必须在 Intel SGX CPU 中使用一组新的指令。 此过程包含多项保护检查。