你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

检测敏感数据受到的威胁

借助敏感数据威胁检测,你可以考虑可能面临风险的数据的敏感度,以有效地确定安全警报的优先级和检查警报,从而更好地检测和防止数据泄露。 此功能可以快速识别和解决最重要的风险并对包含敏感数据的资源检测泄露事件和可疑活动,从而帮助安全团队降低数据泄露的可能性和增强敏感数据保护。

这是新 Defender for Storage 计划中的可配置功能。 可以选择启用或禁用此功能,无需额外付费。

详细了解敏感数据扫描的范围和限制。

敏感数据发现的工作原理是什么?

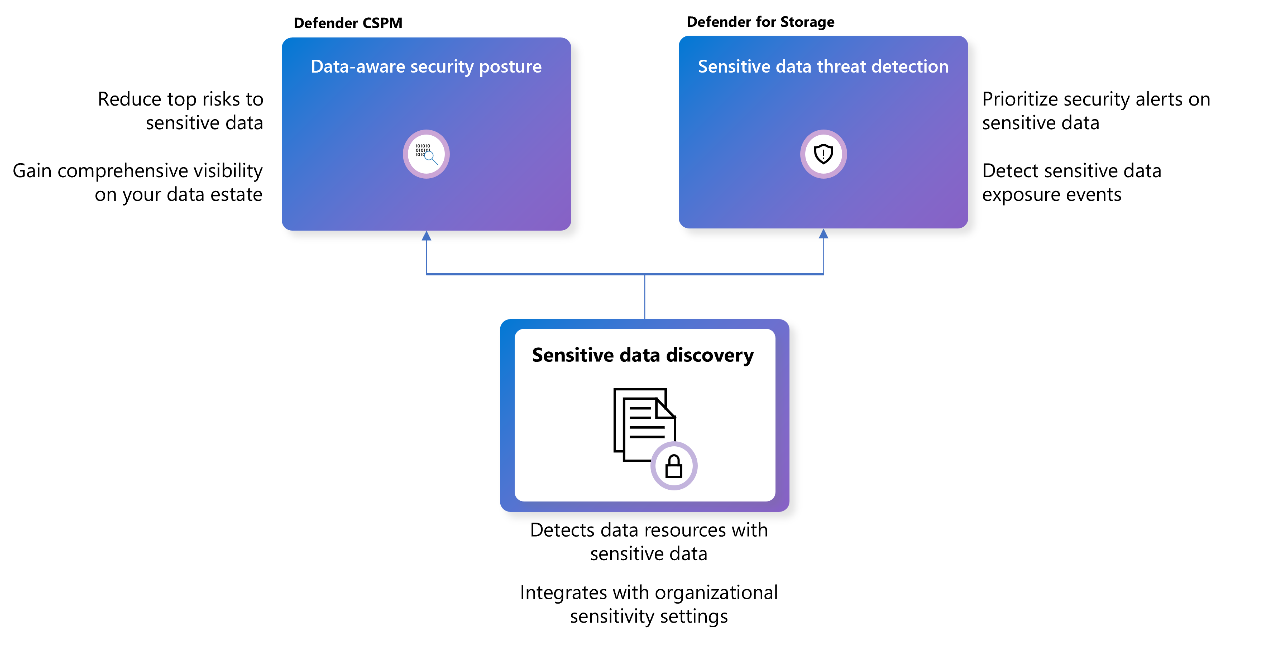

“敏感数据威胁检测”由敏感数据发现引擎提供支持,该引擎是一种使用智能采样方法来查找包含敏感数据的资源的无代理引擎。

该服务与 Microsoft Purview 的敏感信息类型 (SIT) 和分类标签集成,允许无缝继承组织的敏感度设置。 这可确保敏感数据的检测和保护符合已制定的策略和过程。

启用后,该引擎会跨所有支持的存储帐户启动自动扫描过程。 结果通常在 24 小时内生成。 此外,受保护订阅下新创建的存储帐户将在创建后六小时内接受扫描。 定期扫描计划为在启用日期之后每周进行一次。 这是 Defender CSPM 用于发现敏感数据的同一引擎。

先决条件

敏感数据威胁检测可用于 Blob 存储帐户,包括:标准常规用途 V1、标准常规用途 V2、Azure Data Lake Storage Gen2 和高级块 blob。 详细了解 Defender for Storage 功能的可用性。

若要在订阅和存储帐户级别启用敏感数据威胁检测,需要具有订阅所有者或存储帐户所有者角色的相关数据权限。 详细了解敏感数据威胁检测所需的角色和权限。

启用敏感数据威胁检测

启用 Defender for Storage 时,默认情况下会启用敏感数据威胁检测。 可以在 Azure 门户中或以其他批处理方法启用或禁用该功能。 此功能包含在 Defender for Storage 的价格中。

在安全警报中使用敏感度上下文

敏感数据威胁检测功能可帮助安全团队识别数据安全事件并确定其优先级,从而加快响应时间。 Defender for Storage 警报将包括敏感度扫描结果,以及已对包含敏感数据的资源执行的操作指示。

在警报的“扩展属性”中,可以找到 blob 容器的敏感度扫描结果:

- 敏感度扫描时间 UTC - 上次执行扫描的时间

- 顶级敏感度标签 - 在 blob 容器中找到的最敏感标签

- 敏感信息类型 - 找到的信息类型以及它们是否基于自定义规则

- 敏感文件类型 - 敏感数据的文件类型

与 Microsoft Purview 中的组织敏感度设置集成(可选)

启用敏感数据威胁检测时,敏感数据类别包括 Microsoft Purview 中的内置敏感信息类型 (SIT) 默认列表。 这会影响从 Defender for Storage 收到的警报,并且被发现包含这些 SIT 的存储或容器会标记为包含敏感数据。

在 Microsoft Purview 默认列表中的这些内置敏感信息类型中,有一个子集的类型受敏感数据发现功能支持。 可查看此子集的参考列表,其中还之处了默认支持的信息类型。 可以修改这些默认值。

若要为组织自定义数据敏感度发现,可以创建自定义敏感信息类型 (SIT),并通过单步集成连接到组织设置。 在此处了解更多信息。

还可以在 Microsoft Purview 中创建和发布租户的敏感度标签,其范围包括项目和架构化数据资产,以及自动标记规则(建议)。 详细了解 Microsoft Purview 中的敏感度标签。

后续步骤

本文介绍了 Microsoft Defender for Storage 的敏感数据扫描。