你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

授予和请求租户范围的可见性

具有 Microsoft Entra“全局管理员”角色的用户可能要承担租户范围内的责任,但缺乏 Azure 权限,无法在 Microsoft Defender for Cloud 中查看组织范围内的信息。 需要进行特权提升,因为 Microsoft Entra 角色分配不会授予对 Azure 资源的访问权限。

向你自己授予租户范围的权限

为你自己分配租户级权限:

如果你的组织使用 Microsoft Entra Privileged Identity Management (PIM) 或任何其他 PIM 工具管理资源访问权限,则全局管理员角色必须对用户来说是活动的。

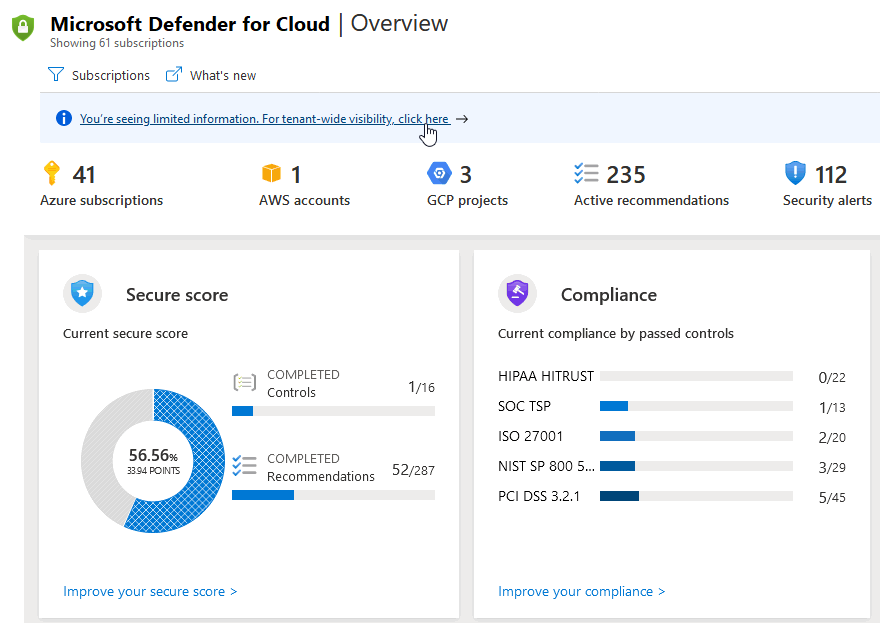

作为在租户的根管理组中没有分配的全局管理员用户,打开 Defender for Cloud 的“概述”页并选择横幅中的“租户范围的可见性”链接。

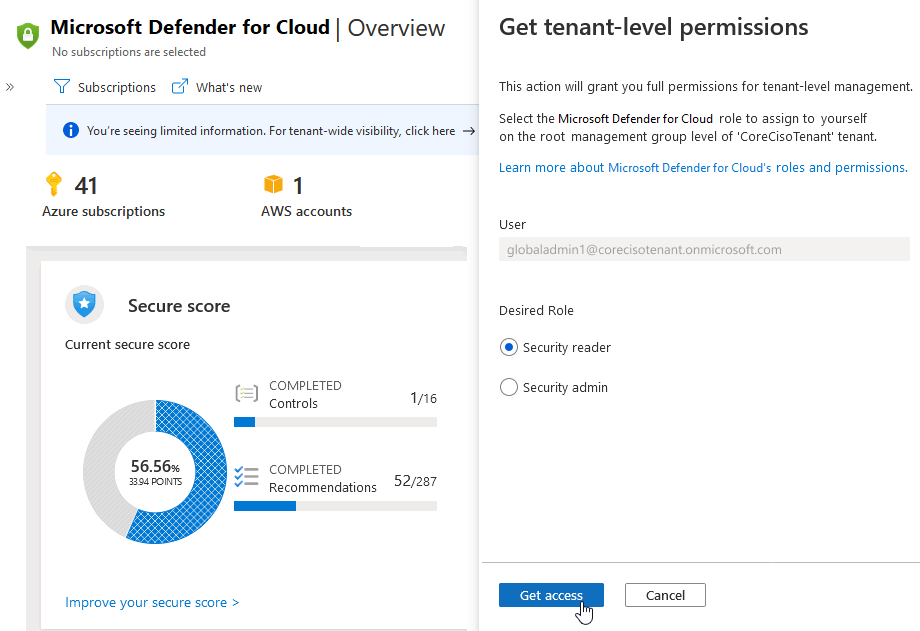

选择要分配的 Azure 新角色。

提示

通常情况下,若要在根级别应用策略,需要安全管理员角色,若要提供租户级可见性,安全读取者角色就足够了。 有关这些角色授予的权限的详细信息,请参阅安全管理员内置角色说明或安全读取者内置角色说明。

有关特定于 Defender For Cloud 的这些角色之间的差异,请参见角色和允许的操作中的表格。

组织范围的视图是通过在租户的根管理组级别授予角色实现的。

注销 Azure 门户,然后重新登录。

获得提升的访问权限后,立即打开或刷新 Microsoft Defender for Cloud,验证能否查看 Microsoft Entra 租户下的所有订阅。

为自己分配租户级权限的过程会自动为你执行许多操作:

暂时提升用户的权限。

利用新权限,将用户分配到根管理组中所需的 Azure RBAC 角色。

删除提升的权限。

有关 Microsoft Entra 权限提升过程的详细信息,请参阅提升访问权限以管理所有 Azure 订阅和管理组。

当你的权限不足时,请申请租户范围的权限。

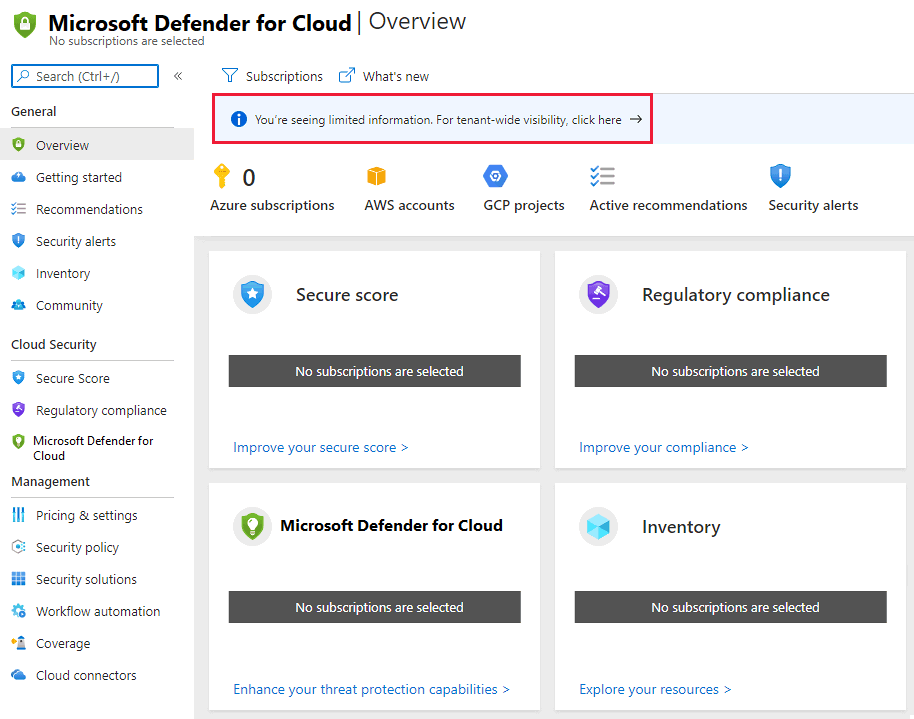

导航到 Defender for Cloud 时,你可能会看到一个横幅,提醒你视图受限。 如果看到此横幅,请选择它以向组织的全局管理员发送请求。 在请求中,你可以指出你希望分配到的角色,全局管理员将决定要授予哪个角色。

全局管理员将决定是接受还是拒绝这些请求。

重要

每七天只能提交一个请求。

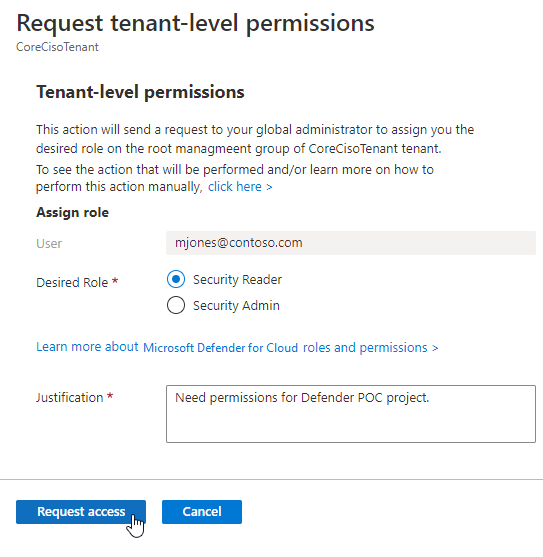

若要向全局管理员请求提升的权限,请执行以下操作:

在 Azure 门户中打开 Microsoft Defender for Cloud。

如果横幅“你看到的只是有限的信息”存在,请将其选中。

在详细的请求表单中,选择所需的角色和你需要这些权限的理由。

选择“请求访问权限”。

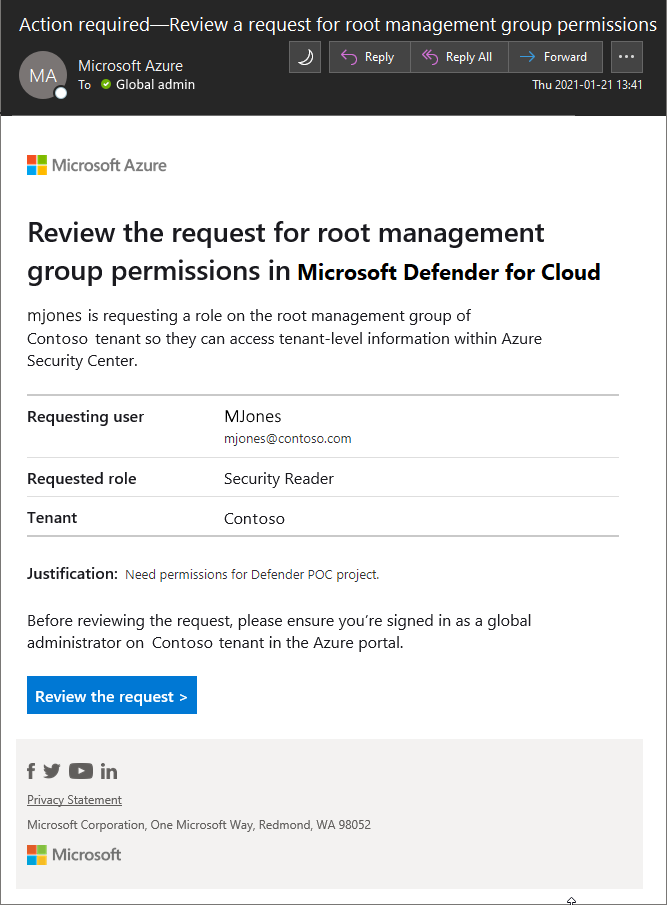

将向全局管理员发送一封电子邮件。 电子邮件包含指向 Defender for Cloud 的链接,全局管理员可在其中批准或拒绝请求。

全局管理员选择“检查请求”并完成该过程之后,会通过电子邮件将决定发送给发出请求的用户。

后续步骤

在下面的相关页中详细了解 Defender for Cloud 权限: