你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 OT 网络传感器上创建和管理用户

Microsoft Defender for IoT 提供了用于在 OT 网络传感器和旧版本地管理控制台中管理本地用户访问的工具。 Azure 用户是使用 Azure RBAC 在 Azure 订阅级别管理的。

本文介绍如何直接在 OT 网络传感器上管理本地用户。

默认特权用户

默认情况下,每个 OT 网络传感器在安装时都分配了具有特权的“管理员”用户,这些用户有权访问用于故障排除和设置的高级工具。

首次设置传感器时,请使用“管理员”用户登录、创建具有“管理员”角色的初始用户,然后为安全分析师和只读用户创建额外的用户。

有关详细信息,请参阅安装和设置 OT 传感器和默认特权本地用户。

早于 23.1.x 的传感器版本还包括 cyberx 和 cyberx_host 特权用户。 在版本 23.1.x 及更高版本中,这些用户已安装,但默认情况下未启用。

若要启用 23.1.x 及更高版本中的 cyberx 和 cyberx_host 用户(例如将其与 Defender for IoT CLI 配合使用),请重置密码。 有关详细信息,请参阅更改传感器用户的密码。

配置 Active Directory 连接

建议使用 Active Directory 在 OT 传感器上配置本地用户,以便 Active Directory 用户能够登录到传感器并使用 Active Directory 组,并将集体权限分配给组中的所有用户。

例如,如果你有大量需要为他们分配“只读”访问权限的用户,并且希望在组级别上管理这些权限,可以使用 Active Directory。

提示

准备好开始大规模管理 OT 传感器设置后,请从 Azure 门户中定义 Active Directory 设置。 在 Azure 门户中应用设置后,传感器控制台上的设置是只读的。 有关详细信息,请参阅在 Azure 门户中配置 OT 传感器设置(公共预览版)。

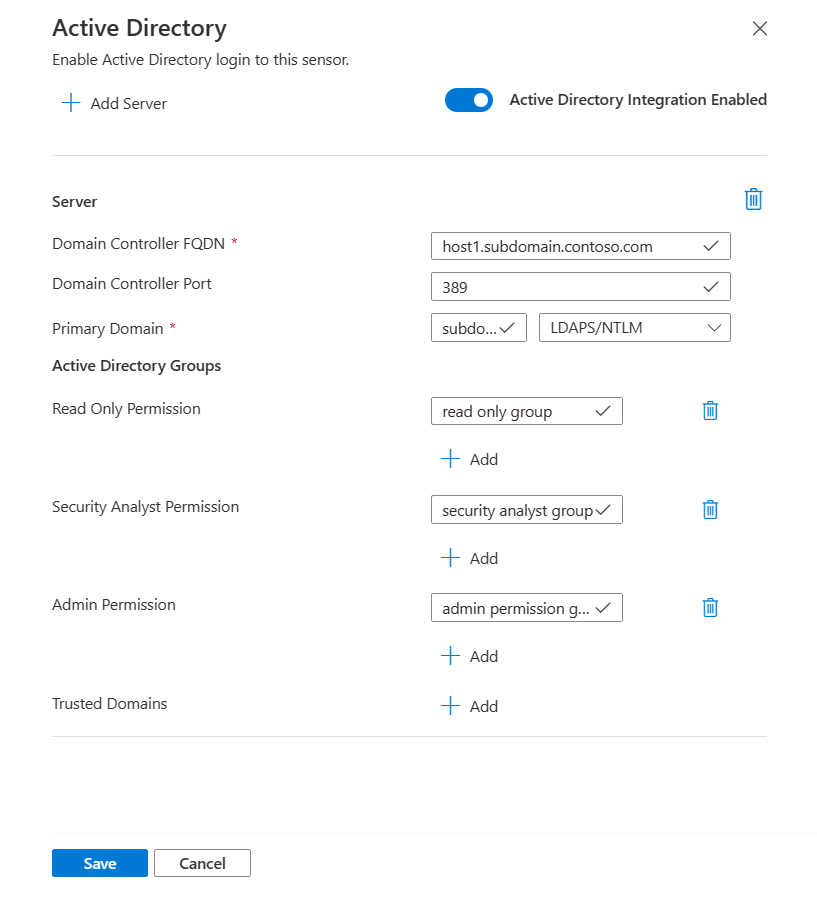

与 Active Directory 集成:

登录到 OT 传感器,并选择“系统设置”>“集成”>“Active Directory”。

切换“启用 Active Directory 集成”选项。

为 Active Directory 服务器输入以下值:

名称 说明 域控制器 FQDN 完全限定的域名 (FQDN),与 LDAP 服务器上显示的完全一致。 例如,输入 host1.subdomain.contoso.com。

如果在使用 FQDN 集成时遇到问题,请检查 DNS 配置。 设置集成时,还可以输入 LDAP 服务器的显式 IP,而不是 FQDN。域控制器端口 配置 LDAP 的端口。 例如,将端口 636 用于 LDAPS (SSL) 连接。 主域 域名(例如 subdomain.contoso.com),然后选择 LDAP 配置的连接类型。

支持的连接类型包括:“LDAPS/NTLMv3 (推荐)”、“LDAP/NTLMv3”或“LDAP/SASL-MD5”Active Directory 组 选择“+ 添加”,根据需要将 Active Directory 组添加到列出的每个权限级别。

输入组名称时,确保输入的组名称与 LDAP 服务器上的 Active Directory 配置中定义的组名称完全相同。 使用 Active Directory 添加新传感器用户时,使用这些组名称。

支持的权限级别包括“只读”、“安全分析师”、“管理员”和“受信任的域”。重要

输入 LDAP 参数时:

- 定义与 Active Directory 中显示的值完全一样的值,但大小写除外。

- 仅使用小写字符,即使 Active Directory 中的配置使用的是大写也是如此。

- 不能为同一域同时配置 LDAP 和 LDAPS。 但是,可以在不同的域中配置这两者,然后同时使用它们。

若要添加另一个 Active Directory 服务器,请选择页面顶部的“+ 添加服务器”,并定义这些服务器值。

添加所有的 Active Directory 服务器后,选择“保存”。

例如:

添加新的 OT 传感器用户

此过程介绍如何为特定的 OT 网络传感器创建新用户。

先决条件:此过程适用于管理员、cyberx 和 cyberx_host 用户,以及具有“管理员”角色的任何用户。

添加用户:

登录到传感器控制台,然后选择“用户”>“+ 添加用户”。

在“创建用户 | 用户”页面上,输入以下详细信息:

名称 说明 用户名 为用户输入有意义的用户名。 电子邮件 输入用户的电子邮件地址。 名字 输入用户的名字。 姓氏 输入用户的姓氏。 角色 选择以下用户角色之一:管理员、安全分析师或只读。 有关详细信息,请参阅本地用户角色。 密码 选择用户类型“本地”或“Active Directory 用户”。

对于本地用户,请输入用户的密码。 密码要求包括:

- 至少为 8 个字符

- 包含小写和大写字母字符

- 至少一个数字

- 至少一个符号

本地用户密码只能由“管理员”用户修改。提示

通过与 Active Directory 集成,可将用户组与特定权限级别相关联。 如果要使用 Active Directory 创建用户,请先配置 Active Directory 连接,然后返回到此过程。

完成时选择“保存” 。

新用户随即会添加进去,并在传感器“用户”页上列出。

若要编辑用户,请选择要编辑的用户的“编辑”![]() 图标,然后根据需要更改任何值。

图标,然后根据需要更改任何值。

若要删除用户,请选择要删除的用户的“删除”按钮。

更改传感器用户的密码

此过程介绍“管理员”用户如何更改本地用户密码。 “管理员”用户可以为自己或其他“安全分析师”或“只读”用户更改密码。 特权用户可以更改自己的密码,以及“管理员”用户的密码。

提示

如果需要恢复对特权用户帐户的访问,请参阅恢复对传感器的特权访问。

先决条件:此过程仅适用于 cyberx、admin 或 cyberx_host 用户,或具有“管理员”角色的用户。

在传感器上更改用户的密码:

登录到传感器并选择“用户”。

在传感器的“用户”页上,找到需要更改其密码的用户。

在用户行的右侧,选择选项 (...) 菜单>“编辑”以打开用户窗格。

在右侧的用户窗格中的“更改密码”区域中,输入并确认新密码。 如果要更改自己的密码,还需要输入当前密码。

密码要求包括:

- 至少为 8 个字符

- 包含小写和大写字母字符

- 至少一个数字

- 至少一个符号

完成时选择“保存” 。

恢复对传感器的特权访问

此过程说明如何为 cyberx、admin 或 cyberx_host 用户恢复对传感器的特权访问。 有关详细信息,请参阅默认特权本地用户。

先决条件:此过程仅适用于 cyberx、admin 或 cyberx_host 用户。

恢复对传感器的特权访问:

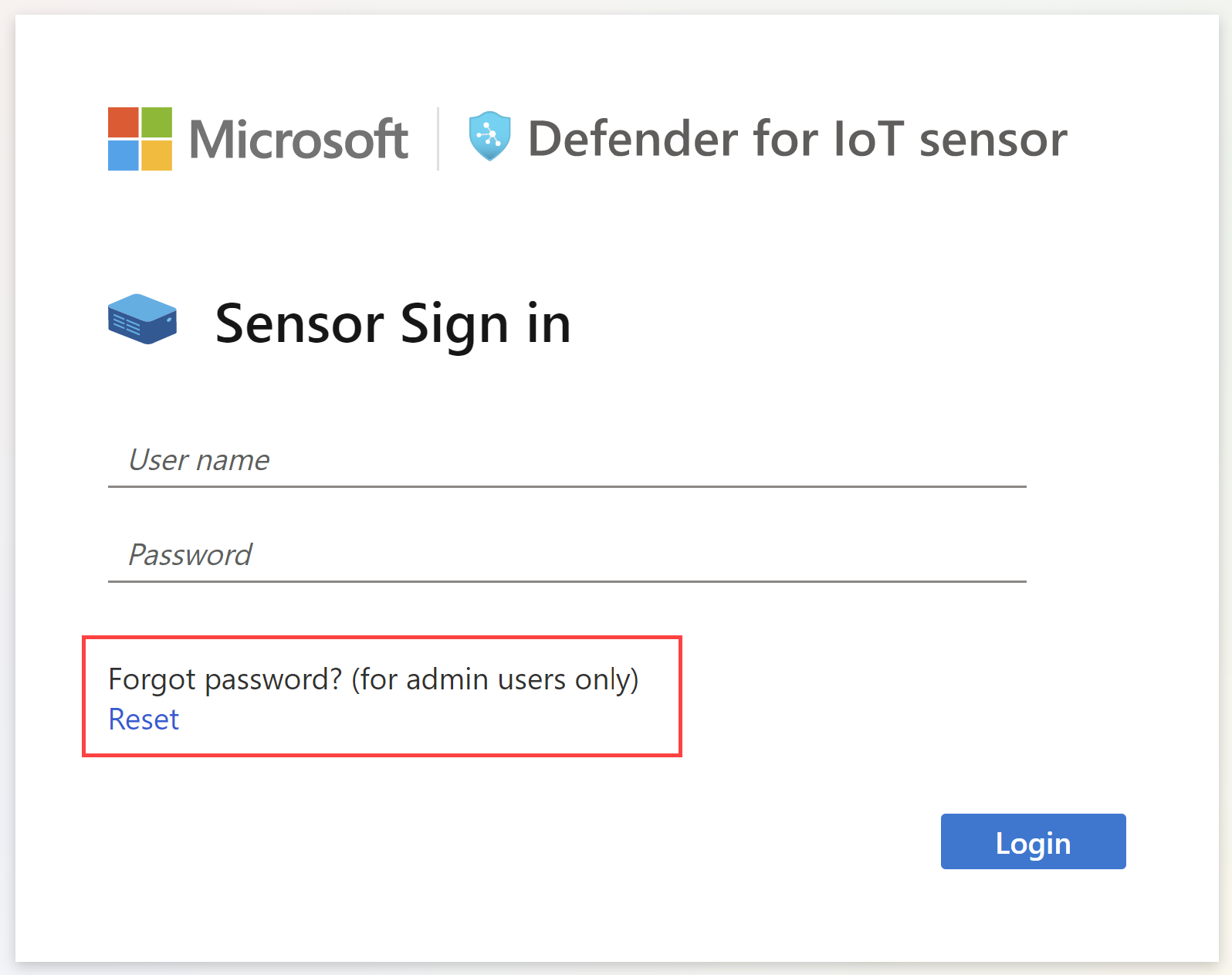

开始登录到 OT 网络传感器。 在登录屏幕上,选择“重置”链接。 例如:

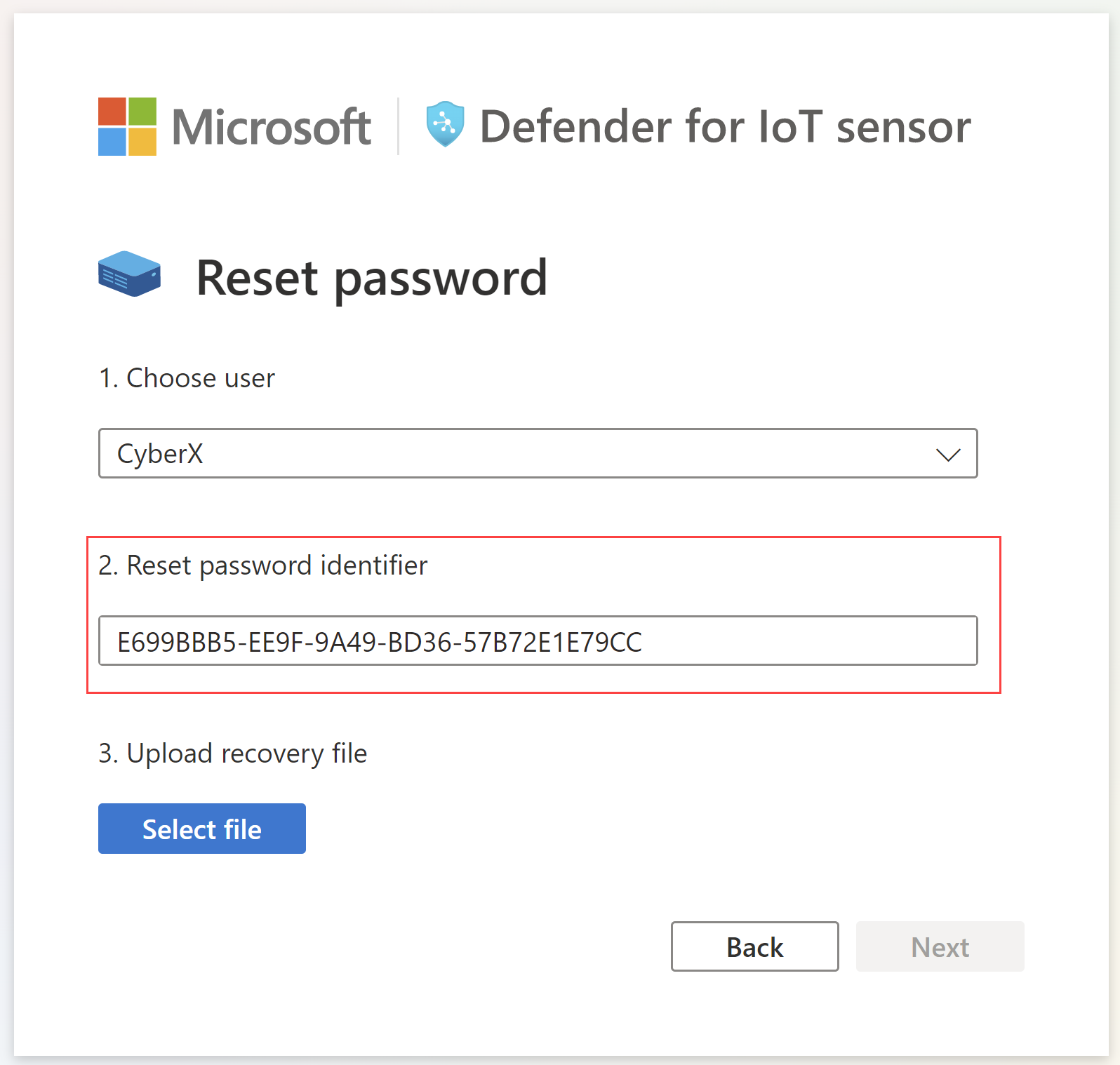

在“重置密码”对话框中,从“选择用户”菜单中选择要恢复其密码的用户,即“Cyberx”、“Admin”或“CyberX_host”。

将“重置密码标识符”中显示的唯一标识符代码复制到剪贴板。 例如:

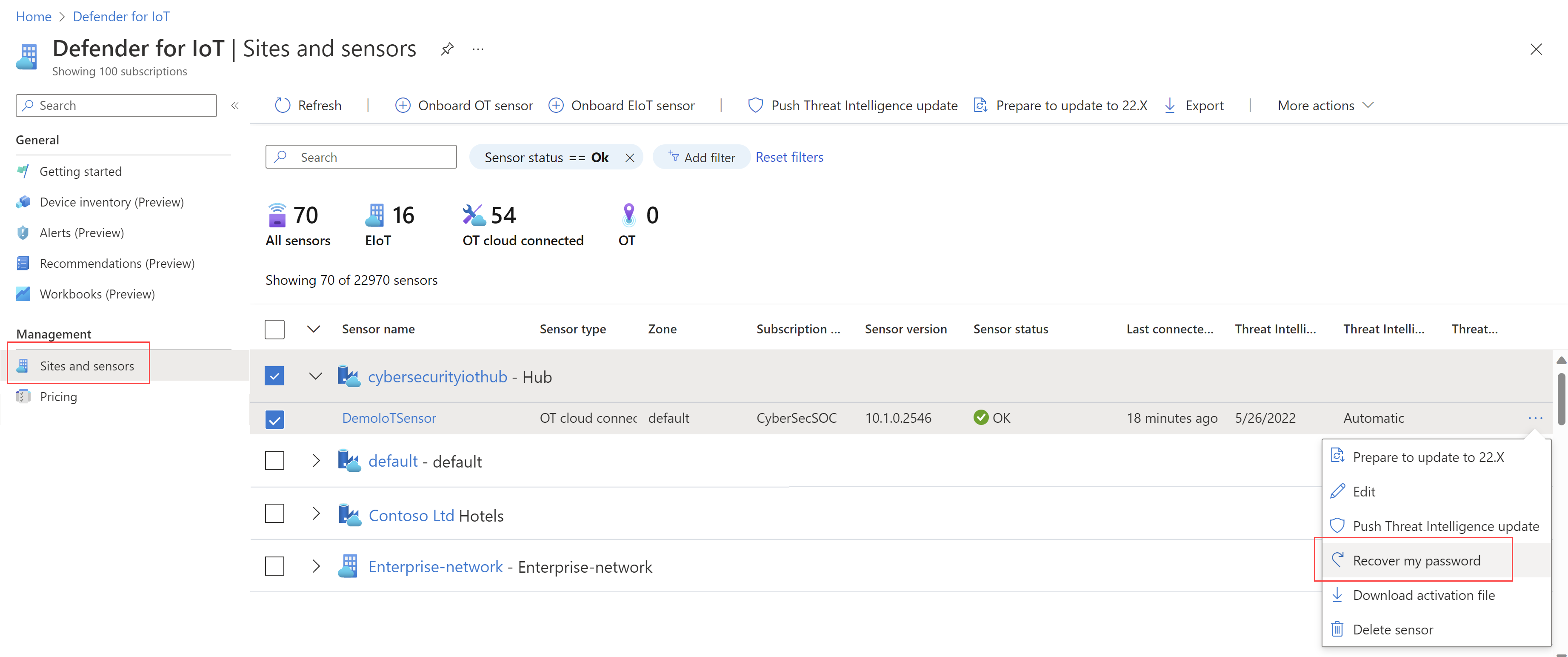

转到 Azure 门户中的 Defender for IoT“站点和传感器”页。 你可能希望在新的浏览器选项卡或窗口中打开 Azure 门户,使传感器选项卡保持打开状态。

在 Azure 门户“设置”>“目录 + 订阅”中,确保选择了传感器已载入 Defender for IoT 的订阅。

在“站点和传感器”页上,找到正在使用的传感器,然后选择右侧选项菜单 (...)>“恢复密码”。 例如:

在打开的“恢复”对话框中,输入从传感器复制到剪贴板的唯一标识符,然后选择“恢复”。 此时将自动下载 password_recovery.zip 文件。

从 Azure 门户下载的所有文件均由信任根签名,以便计算机仅使用已签名资产。

返回到传感器选项卡,在“密码恢复”屏幕上,选择“选择文件”。 导航到之前从 Azure 门户下载的 password_recovery.zip 文件并上传。

注意

如果显示错误消息,指示文件无效,则可能是在 Azure 门户设置中选择了错误的订阅。

返回到 Azure,选择顶部工具栏中的设置图标。 在“目录 + 订阅”页中,确保选择了传感器已载入 Defender for IoT 的订阅。 然后在 Azure 中重复这些步骤以下载 password_recovery.zip 文件,并将它再次上传到传感器上。

选择“下一页”。 系统生成的传感器密码随即显示,供你用于所选用户。 确保记下密码,因为它不会再次显示。

再次选择“下一步”以使用新密码登录到传感器。

定义失败登录的最大次数

使用 OT 传感器的 CLI 访问权限来定义在登录失败最多几次后,OT 传感器将阻止用户从同一 IP 地址再次登录。

有关详细信息,请参阅 Defender for IoT CLI 用户和访问权限。

先决条件:此过程仅适用于 cyberx 用户。

通过 SSH 登录到 OT 传感器并运行:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.py在 settings.py 文件中,将

"MAX_FAILED_LOGINS"值设置为要定义的失败登录的最大数目。 请确保考虑系统中的并发用户数。退出文件并运行

sudo monit restart all以应用更改。

控制用户会话超时

默认情况下,本地用户在处于非活动状态 30 分钟后会从会话中注销。 管理员用户可以使用本地 CLI 访问权限来打开或关闭此功能,也可以调整非活动阈值。 有关详细信息,请参阅 Defender for IoT CLI 用户和访问权限和 OT 网络传感器的 CLI 命令参考。

注意

更新 OT 监视软件时,对用户会话超时所做的任何更改将重置为默认值。

先决条件:此过程仅适用于 admin、cyberx 和 cyberx_host 用户。

控制传感器用户会话超时:

通过终端登录到传感器并运行:

sudo nano /var/cyberx/properties/authentication.properties随即显示以下输出:

infinity_session_expiration=true session_expiration_default_seconds=0 session_expiration_admin_seconds=1800 session_expiration_security_analyst_seconds=1800 session_expiration_read_only_users_seconds=1800 certifcate_validation=false crl_timeout_secounds=3 crl_retries=1 cm_auth_token=执行下列操作之一:

若要完全关闭用户会话超时,请将

infinity_session_expiration=true更改为infinity_session_expiration=false。 将其改回以重新打开它。若要调整非活动超时期限,请将以下值之一调整为所需时间(以秒为单位):

session_expiration_default_seconds(所有用户)session_expiration_admin_seconds(仅限“管理员”用户)session_expiration_security_analyst_seconds(仅限“安全分析师”用户)session_expiration_read_only_users_seconds(仅限“只读”用户)

后续步骤

有关详细信息,请参阅审核用户活动。