你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 Fortinet 与 Microsoft Defender for IoT 集成

本文帮助你了解如何将 Fortinet 与 Microsoft Defender for IoT 集成并配合使用。

Microsoft Defender for IoT 通过 ICS 感知的自学引擎缓解 IIoT、ICS 和 SCADA 风险,提供有关 ICS 设备、漏洞和威胁的即时见解。 Defender for IoT 实现了这一点,而无需依赖于代理、规则、签名、专业技能或事先对环境有所了解。

Defender for IoT 与 Fortinet 建立了技术合作伙伴关系,可以检测并阻止对 IoT 和 ICS 网络的攻击。

Fortinet 和 Microsoft Defender for IoT 可阻止:

对可编程逻辑控制器 (PLC) 未经授权的更改。

通过本机协议操纵 ICS 和 IoT 设备的恶意软件。

侦查工具收集数据。

因配置错误或恶意攻击者而导致的协议冲突。

Defender for IoT 检测 IoT 和 ICS 网络中的异常行为,并将该信息传递给 FortiGate 和 FortiSIEM,如下所示:

可见性: 提供的信息让 FortiSIEM 管理员能够了解之前所不能了解的 IoT 和 ICS 网络相关情况。

阻止恶意攻击:在异常行为对生产、利润或人员造成损坏之前,FortiGate 管理员可以使用 Defender for IoT 发现的信息来创建阻止异常行为的规则,无论该行为是由混乱的行为体还是配置错误的设备造成的。

FortiSIEM 和 Fortinet 的多供应商安全事件以及事件管理解决方案为单个可扩展的解决方案带来了可视性、相关性、自动响应和补救。

使用“业务服务”视图,管理网络和安全操作的复杂性将降低,从而释放资源并改善入侵检测。 FortiSIEM 在应用机器学习时提供交叉关联,并提供 UEBA 来改善响应,以便在入侵发生之前停止它们。

在本文中,学习如何:

- 在 Fortinet 中创建 API 密钥

- 设置转发规则以阻止恶意软件相关的警报

- 阻止可疑警报的来源

- 向 FortiSIEM 发送 Defender for IoT 警报

- 使用 Fortigate 防火墙阻止恶意源

先决条件

在开始之前,请确保满足以下先决条件:

以管理员用户身份访问 Defender for IoT OT 传感器。 有关详细信息,请参阅使用 Defender for IoT 进行 OT 监视的本地用户和角色。

在 Fortinet 中创建 API 密钥的功能。

在 Fortinet 中创建 API 密钥

应用程序编程接口 (API) 密钥是唯一生成的代码,它使 API 能够识别请求访问它的应用程序或用户。 Microsoft Defender for IoT 和 Fortinet 需要 API 密钥才能正常通信。

在 Fortinet 中创建 API 密钥:

在 FortiGate 中,导航到“系统”>“管理配置文件” 。

创建具有以下权限的配置文件:

参数 选择 Security Fabric 无 Fortiview 无 用户和设备 无 防火墙 自定义 策略 读取/写入 Address 读取/写入 服务 无 计划 无 日志和报告 无 Network 无 系统 无 安全配置文件 无 VPN 无 WAN 选项和缓存 无 WiFi 和开关 无 导航到“系统”>“管理员”,然后使用以下字段创建新的 REST API 管理员 :

参数 说明 用户名 输入转发规则名称。 注释 输入要转发的最低安全级别事件。 例如,如果选择“轻微”,则将转发轻微和高于此严重性级别的任何警报。 管理员配置文件 从下拉列表中,选择在上一步中定义的配置文件名称。 PKI 组 将开关切换为“禁用”。 CORS 允许源 将开关切换为“启用”。 将登录限制为受信任的主机 添加将连接到 FortiGate 的传感器和本地管理控制台的 IP 地址。

生成 API 密钥后,请保存它,因为系统不会再次提供它。 生成的 API 密钥的持有者将被授予分配给该帐户的所有访问权限。

设置转发规则以阻止恶意软件相关的警报

可将 FortiGate 防火墙用于阻止可疑流量。

转发预警规则仅在创建转发规则后触发的警报上运行。 创建转发规则之前系统中已有的警报不受该规则的影响。

创建转发规则时:

在“操作”区域中,选择“FortiGate”。

定义要在其中发送数据的服务器 IP 地址。

输入在 FortiGate 中创建的 API 密钥。

输入防火墙传入和传出接口端口。

选择以转发特定警报的详细信息。 建议选择以下任一项:

- 阻止非法函数代码:协议冲突 - 非法字段值违反 ICS 协议规范(潜在漏洞)

- 阻止未经授权的 PLC 编程/固件更新:未经授权的 PLC 更改

- 阻止未经授权的 PLC 停止:PLC 停止(故障时间)

- 阻止与恶意软件相关的警报:阻止行业恶意软件尝试(TRITON 或 NotPetya 等)。

- 阻止未经授权的扫描:未经授权的扫描(潜在侦查)

有关详细信息,请参阅转发本地 OT 警报信息。

阻止可疑警报的来源

为了防止发生进一步的事件,可能会阻止可疑警报源。

阻止可疑警报的源:

登录到本地管理控制台,然后选择“警报”。

选择与 Fortinet 集成相关的警报。

若要自动阻止可疑源,请选择“阻止源”。

在“请确认”对话框中,选择“确定”。

向 FortiSIEM 发送 Defender for IoT 警报

Defender for IoT 警报提供大量安全事件的相关信息,其中包括:

相对于已学习的基准网络活动的偏差

恶意软件检测

基于可疑操作性更改的检测

网络异常

相对于协议规范的协议偏差

可以将 Defender for IoT 配置为向 FortiSIEM 服务器发送警报,警报信息将显示在“分析”窗口中:

无需在 FortiSIEM 端进行任何其他配置即可分析每个 Defender for IoT 警报,它们将作为安全事件呈现在 FortiSIEM 中。 默认情况下,将显示以下事件详细信息:

- 应用程序协议

- 应用程序版本

- 类别类型

- 收集器 ID

- 计数

- 设备时间

- 事件 ID

- 事件名称

- 事件分析状态

然后,可以使用 Defender for IoT 转发规则将警报信息发送到 FortiSIEM。

转发预警规则仅在创建转发规则后触发的警报上运行。 创建转发规则之前系统中已有的警报不受该规则的影响。

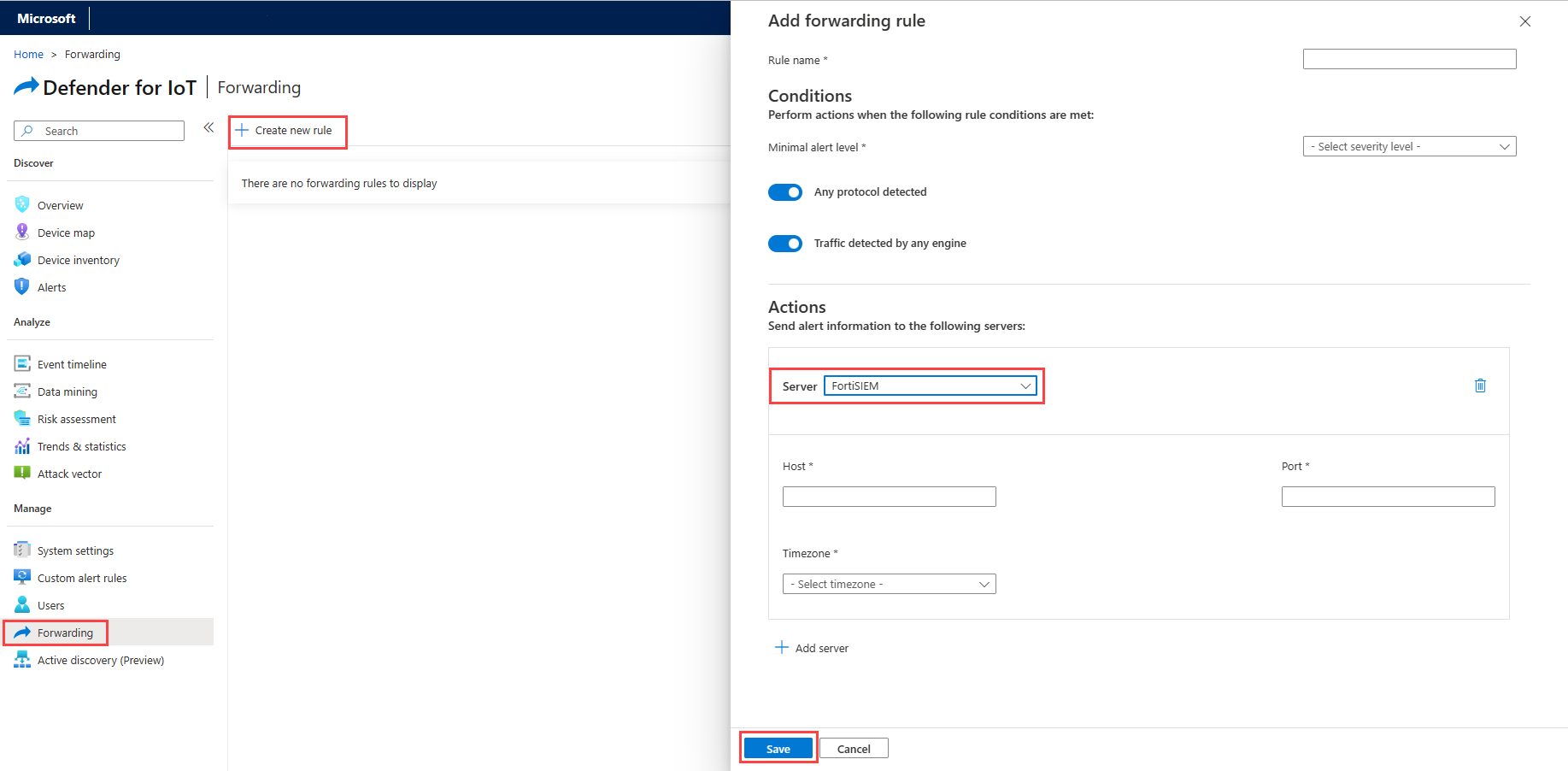

使用 Defender for IoT 转发规则将警报信息发送到 FortiSIEM:

在传感器控制台中,选择“转发” 。

选择“+ 创建新规则”。

在“添加转发规则”窗格中,定义规则参数:

参数 说明 规则名称 转发规则名称。 最小警报级别 要转发的最低安全级别的事件。 例如,如果选择“轻微”,则会转发轻微警报以及高于此严重性级别的任何警报。 检测到的任何协议 关闭以选择要包含在规则中的协议。 任何引擎检测到的流量 关闭以选择要包含在规则中的流量。 在“操作”区域中,定义以下值:

参数 说明 Server 选择 FortiSIEM。 主机 定义用于发送警报信息的 ClearPass 服务器 IP。 端口 定义用于发送警报信息的 ClearPass 端口。 时区 用于警报检测的时间戳。 选择“保存” 。

使用 Fortigate 防火墙阻止恶意源

可以设置策略,以使用 Defender for IoT 中的警报在 FortiGate 防火墙中自动阻止恶意源。

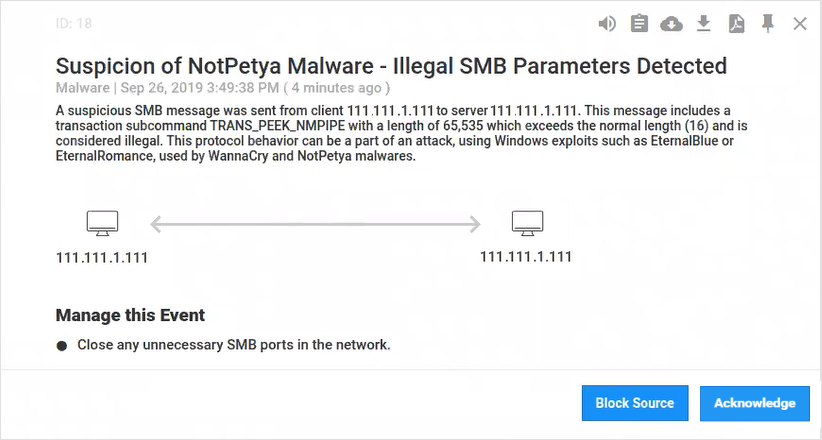

例如,以下警报可以阻止恶意源:

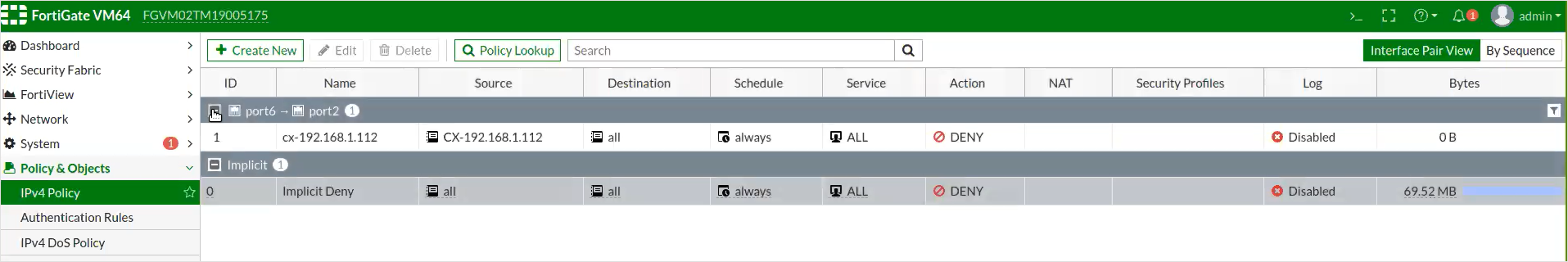

设置阻止此恶意源的 FortiGate 防火墙规则:

在 FortiGate 中创建 API 密钥。

登录 Defender for IoT 传感器或本地管理控制台,然后选择“转发”、“设置用于阻止与恶意软件相关警报的转发规则。

在 Defender for IoT 传感器或本地管理控制台中,选择“警报”,然后选择“阻止恶意源”。

导航到 FortiGage“管理员”窗口,然后找到阻止的恶意源地址。

阻止策略是自动创建的,会显示在 FortiGate IPv4 策略窗口中。

选择策略,并确保将“启用此策略”切换到“开”。

参数 说明 名称 策略的名称。 传入接口 流量的防火墙入站接口。 传出接口 流量的防火墙出站接口。 Source 流量的源地址。 目标 流量的目标地址。 计划 新定义的规则的匹配项。 例如 always。服务 流量的协议或特定端口。 操作 防火墙将执行的操作。