你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 Palo Alto 与 Microsoft Defender for IoT 集成

本文介绍如何将 Palo Alto 与 Microsoft Defender for IoT 进行集成,从而在单个位置查看 Palo Alto 和 Defender for IoT 信息,或者使用 Defender for IoT 数据在 Palo Alto 中配置阻止操作。

通过一起查看 Defender for IoT 和 Palo Alto 信息,SOC 分析师可进行多维度洞察,从而可以更快地阻止关键威胁。

基于云的集成

提示

基于云的安全集成与本地解决方案相比具有诸多优势,例如更简单的集中传感器管理和集中式安全监视。

其他优势包括实时监视、高效的资源使用、增强的可伸缩性和稳定性、对安全威胁的更卓越保护、简化的维护和更新,以及与第三方解决方案的无缝集成。

如果要将云连接的 OT 传感器与 Palo Alto 集成,建议将 Defender for IoT 连接到 Microsoft Sentinel。

在 Microsoft Sentinel 中安装下面一个或多个解决方案来查看 Palo Alto 和 Defender for IoT 数据。

Microsoft Sentinel 是一种可缩放的云服务,用于安全信息事件管理 (SIEM) 以及安全业务流程自动响应 (SOAR)。 SOC 团队可使用 Microsoft Defender for IoT 与 Microsoft Sentinel 之间的集成,跨网络收集数据、检测和调查威胁并响应事件。

在 Microsoft Sentinel 中,Defender for IoT 数据连接器和解决方案为 SOC 团队提供现成安全性内容,以帮助他们查看、分析和响应 OT 安全警报,以及了解在更广泛的组织威胁上下文中生成的事件。

有关详细信息,请参阅:

本地集成

如果要使用本地托管的气隙 OT 传感器,需要一个本地解决方案,以便在同一位置查看 Defender for IoT 和 Palo Alto 信息。

在这种情况下,建议将 OT 传感器配置为将 syslog 文件直接发送到 Palo Alto,或者使用 Defender for IoT 的内置 API。

有关详细信息,请参阅:

本地集成(旧版)

本部分介绍如何通过旧版本地集成将 Palo Alto 与 Microsoft Defender for IoT 进行集成并配合使用,从而在 Palo Alto Network 的 NMS 和 Panorama 中自动创建新策略。

重要

到 2024 年 10 月之前,使用传感器版本 23.1.3 可支持旧版 Palo Alto Panorama 集成,但即将推出的主要软件版本将不再支持它。 对于使用旧版集成的客户,建议改用下列方法之一:

- 如果要将安全解决方案与基于云的系统集成,建议通过 Microsoft Sentinel 使用数据连接器。

- 对于本地集成,建议配置 OT 传感器来转发 syslog 日志事件,或者使用 Defender for IoT API。

下表显示了此集成可以用于哪些事件:

| 事件类型 | 说明 |

|---|---|

| 未经授权的 PLC 更改 | 对设备的阶梯逻辑或固件的更新。 该警报可能表示合法活动或危害设备的尝试。 例如,恶意代码(如远程访问特洛伊木马 (RAT))或导致物理进程(如旋转的涡轮机)以不安全方式运行的参数。 |

| 协议冲突 | 违反协议规范的数据包结构或字段值。 该警报可能表示配置错误的应用程序或危害设备的恶意尝试。 例如,导致目标设备中出现缓冲区溢出情况。 |

| PLC 停止 | 导致设备停止运行的命令,从而使由 PLC 控制的物理进程处于风险之中。 |

| 在 ICS 网络中发现工业恶意软件 | 使用其本机协议操纵 ICS 设备的恶意软件,例如 TRITON 和 Industroyer。 Defender for IoT 还会检测横向移动到 ICS 和 SCADA 环境的 IT 恶意软件。 例如 Conficker、WannaCry 和 NotPetya。 |

| 扫描恶意软件 | 侦查工具,用于收集关于预攻击阶段中系统配置的数据。 例如,Havex 特洛伊木马使用 OPC 扫描设备的工业网络,OPC 是基于 Windows 的 SCADA 系统用于与 ICS 设备通信的标准协议。 |

Defender for IoT 检测到预配置的用例时,“阻止源”按钮会被添加到警报。 然后在 Defender for IoT 用户选择“阻止源”按钮时,Defender for IoT 通过发送预定义的转发规则在 Panorama 上创建策略。

只有在 Panorama 管理员将其推送到网络中的相关 NGFW 时,才会应用该策略。

IT 网络中可能存在动态 IP 地址。 因此,对于这些子网,策略必须基于 FQDN(DNS 名称)而不是 IP 地址。 Defender for IoT 执行反向查找,并在每个配置的小时数内将具有动态 IP 地址的设备与其 FQDN(DNS 名称)相匹配。

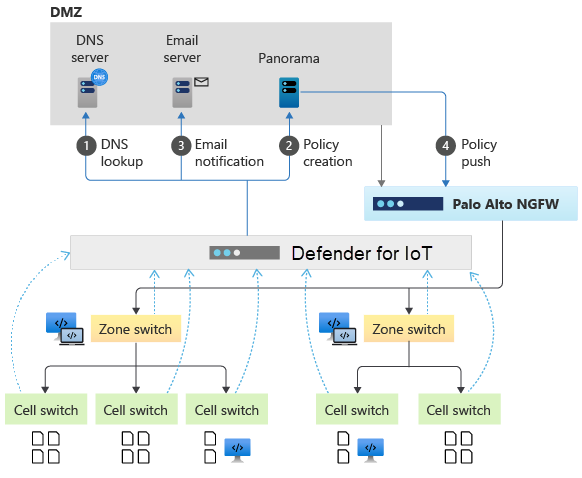

此外,Defender for IoT 发送电子邮件到相关 Panorama 用户,通知由 Defender for IoT 创建的新策略正在等待批准。 下图显示 Defender for IoT 与 Panorama 的集成体系结构:

先决条件

在开始之前,请确保满足以下先决条件:

- 由 Panorama 管理员确认是否允许自动阻止。

- 以管理员用户身份访问 Defender for IoT OT 传感器。

配置 DNS 查找

在 Defender for IoT 中创建 Panorama 阻止策略的第一步是配置 DNS 查找。

配置 DNS 查找:

登录到 OT 传感器,然后选择“系统设置”>“网络监视”>“DNS 反向查找”。

打开“已启用”开关以激活查找。

在“计划反向查找”字段中,定义计划选项:

- 按特定时间:指定每日执行反向查找的时间。

- 按固定间隔(小时):设置执行反向查找频率。

选择“+ 添加 DNS 服务器”,然后添加以下详细信息:

参数 说明 DNS 服务器地址 输入网络 DNS 服务器的 IP 地址或 FQDN。 DNS 服务器端口 输入用于查询 DNS 服务器的端口。 标签数 若要配置 DNS FQDN 解析,请添加要显示的域标签数。

从左到右最多显示 30 个字符。子网 设置动态 IP 地址子网范围。

Defender for IoT 在 DNS 服务器中反向查找其 IP 地址以匹配其当前 FQDN 名称的范围。若要确保 DNS 的设置正确,请选择“测试”。 测试可确保正确设置 DNS 服务器 IP 地址和 DNS 服务器端口。

选择“保存”。

完成后,请根据需要继续创建转发规则:

通过指定的 Palo Alto 防火墙配置即时阻止

通过配置 Defender for IoT 转发规则来将阻止命令直接发送到特定 Palo Alto 防火墙,在与恶意软件相关的警报等情况下配置自动阻止。

当 Defender for IoT 识别到关键威胁时,它会发送警报,其中包含“阻止受感染的源”选项。 通过选择警报详细信息中的“阻止源”,激活转发规则,这会将阻止命令发送到特定的 Palo Alto 防火墙。

创建转发规则时:

在“操作”区域中,定义 Palo Alto NGFW 的服务器、主机、端口和凭据。

配置以下选项,以允许 Palo Alto 防火墙阻止可疑源:

参数 说明 阻止非法函数代码 违反协议 - 违反 ICS 协议规范的非法字段值(潜在攻击)。 阻止未经授权的 PLC 编程/固件更新 未经授权的 PLC 更改。 阻止未经授权的 PLC 停止 PLC 停止(故障时间)。 阻止恶意软件相关警报 阻止行业恶意软件尝试(TRITON、NotPetya 等)。

可以选择“自动阻止”选项。

在这种情况下,将立即自动执行阻止。阻止未经授权的扫描 未经授权的扫描(潜在侦查)。

有关详细信息,请参阅转发本地 OT 警报信息。

使用 Palo Alto 防火墙阻止可疑流量

使用 Palo Alto 防火墙将 Defender for IoT 转发规则配置为阻止可疑流量。

创建转发规则时:

在“操作”区域中,定义 Palo Alto NGFW 的服务器、主机、端口和凭据。

定义执行阻止的方式,如下所示:

- 通过 IP 地址:始终根据 IP 地址在 Panorama 上创建阻止策略。

- 通过 FQDN 或 IP 地址:根据 FQDN(如果存在)在 Panorama 上创建阻止策略,否则根据 IP 地址进行创建。

在“电子邮件”字段中,输入用于策略通知电子邮件的电子邮件地址。

注意

请确保已在 Defender for IoT 中配置邮件服务器。 如果未输入任何电子邮件地址,Defender for IoT 不会发送通知电子邮件。

配置以下选项,以允许 Palo Alto Panorama 阻止可疑源:

参数 说明 阻止非法函数代码 违反协议 - 违反 ICS 协议规范的非法字段值(潜在攻击)。 阻止未经授权的 PLC 编程/固件更新 未经授权的 PLC 更改。 阻止未经授权的 PLC 停止 PLC 停止(故障时间)。 阻止恶意软件相关警报 阻止行业恶意软件尝试(TRITON、NotPetya 等)。

可以选择“自动阻止”选项。

在这种情况下,将立即自动执行阻止。阻止未经授权的扫描 未经授权的扫描(潜在侦查)。

有关详细信息,请参阅转发本地 OT 警报信息。

阻止特定可疑源

创建转发规则后,按照以下步骤阻止特定可疑源:

在 OT 传感器的“警报”页面中,找到与 Palo Alto 集成相关的警报并将其选中。

若要自动阻止可疑源,请选择“阻止源”。

在“请确认”对话框中,选择“确定” 。

可疑源现已由 Palo Alto 防火墙阻止。