你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Azure 逻辑应用中为一个或多个集成服务环境设置单个 IP 地址

重要

ISE 资源将于 2024 年 8 月 31 日停用,因为它依赖于同时停用的 Azure 云服务(经典)。 请在停用日期之前将 ISE 中的任何逻辑应用导出到标准逻辑应用,以避免服务中断。 标准逻辑应用工作流在单租户 Azure 逻辑应用中运行,提供相同的功能以及其他内容。

从 2022 年 11 月 1 日开始,你无法再创建新的 ISE 资源。 但是,我们仍会为在此日期之前存在的 ISE 资源提供支持,一直到 2024 年 8 月 31 日为止。 有关更多信息,请参见以下资源:

使用 Azure 逻辑应用时,可以设置一个集成服务环境 (ISE),用于承载需要访问 Azure 虚拟网络中的资源的逻辑应用。 如果你有多个 ISE 实例需要访问具有 IP 限制的其他终结点,请将 Azure 防火墙或网络虚拟设备部署到虚拟网络中,并通过该防火墙或网络虚拟设备路由出站流量。 然后,可以让虚拟网络中的所有 ISE 实例使用单个可预测的公共静态 IP 地址来与所需的目标系统通信。 这样就无需在目标系统上为每个 ISE 设置其他防火墙开放端口。

本主题介绍如何通过 Azure 防火墙路由出站流量,但你可以将类似的概念应用于网络虚拟设备,例如 Azure 市场中提供的第三方防火墙。 尽管本主题重点介绍多个 ISE 实例的设置,但如果你的方案要求限制需要访问权限的 IP 地址数,你也可以对单个 ISE 使用此方法。 考虑防火墙或虚拟网络设备的额外费用是否适合你的场景。 详细了解 Azure 防火墙定价。

必备条件

一个在 ISE 所在的同一虚拟网络中运行的 Azure 防火墙。 如果你没有防火墙,请先将一个名为

AzureFirewallSubnet的子网添加到虚拟网络。 然后,可以在虚拟网络中创建并部署防火墙。

设置路由表

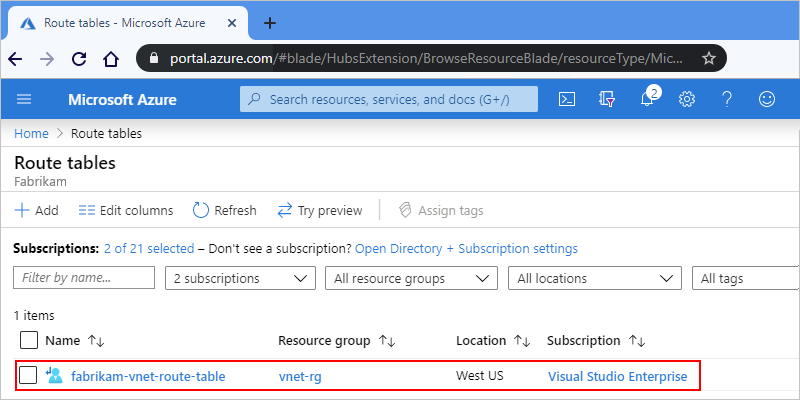

在 Azure 门户中选择路由表,例如:

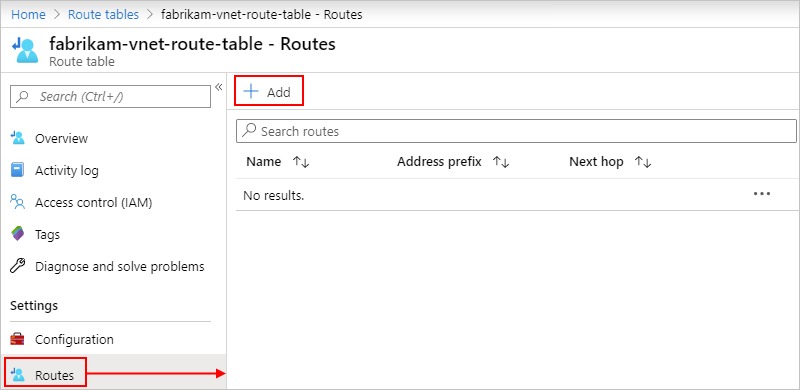

若要添加新路由,请在路由表菜单中选择“路由”>“添加” 。

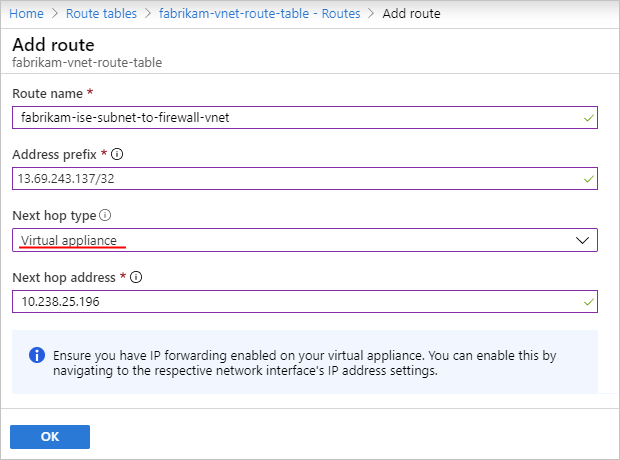

在“添加路由”窗格中设置新路由,其中包含的某个规则指定发往目标系统的所有出站流量都遵循此行为:

使用“虚拟设备”作为下一跃点类型。

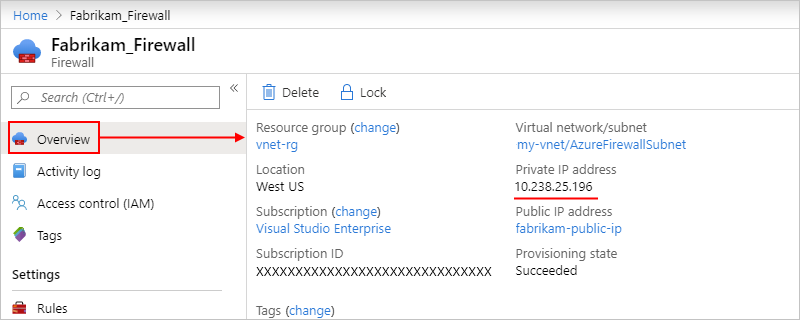

转到防火墙实例的、用作下一跃点地址的专用 IP 地址。

若要找到此 IP 地址,请在防火墙菜单中选择“概述”,并在“专用 IP 地址”下找到该地址,例如 :

以下示例演示了此类规则的大致内容:

属性 值 说明 路由名称 <unique-route-name> 路由在路由表中的唯一名称 地址前缀 <destination-address> 要将出站流量定向到的目标系统的地址前缀。 请确保使用无类域间路由 (CIDR) 表示法指定此地址。 在此示例中,此地址前缀用于设置网络规则部分中所述的 SFTP 服务器。 下一跃点类型 虚拟设备 出站流量使用的跃点类型 下一跃点地址 <firewall-private-IP-address> 防火墙的专用 IP 地址

设置网络规则

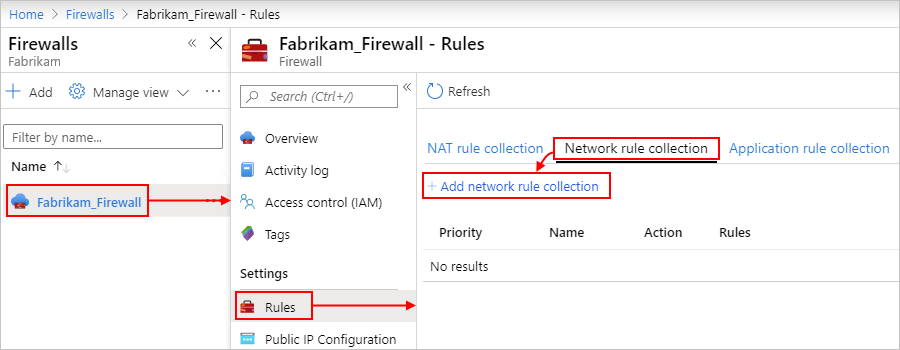

在 Azure 门户中,找到并选择你的防火墙。 在防火墙菜单中的“设置”下,选择“规则” 。 在规则窗格中,选择“网络规则集合”>“添加网络规则集合” 。

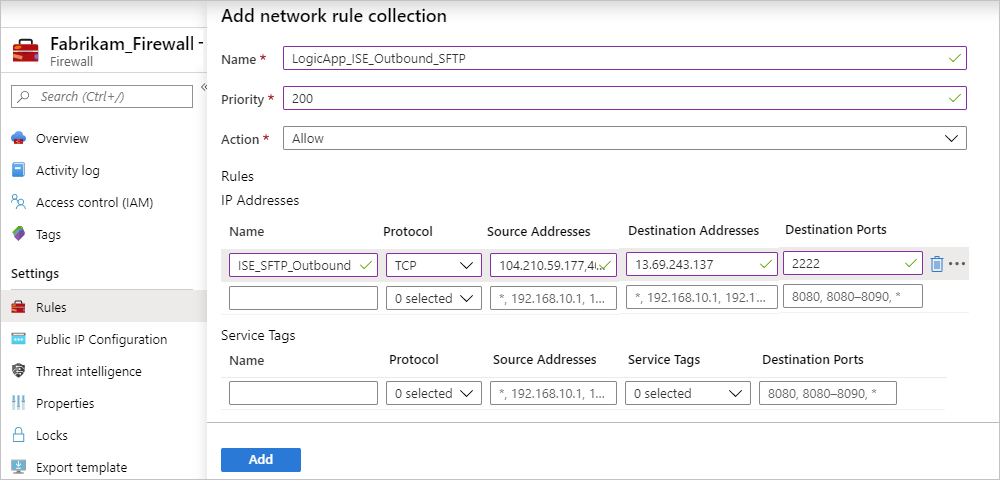

在集合中,添加一个允许将流量发往目标系统的规则。

例如,假设你的逻辑应用在 ISE 中运行,并需要与 SFTP 服务器通信。 可以创建名为

LogicApp_ISE_SFTP_Outbound的网络规则集合,其中包含名为ISE_SFTP_Outbound的网络规则。 此规则允许使用防火墙的专用 IP 地址,将来自虚拟网络中运行 ISE 的任何子网的 IP 地址的流量,发送到目标 SFTP 服务器。

网络规则集合属性

属性 值 描述 名称 <network-rule-collection-name> 网络规则集合的名称 Priority <priority-level> 用于运行规则集合的优先顺序。 有关详细信息,请参阅 Azure 防火墙的概念有哪些? 操作 允许 要对此规则执行的操作类型 网络规则属性

属性 值 描述 名称 <network-rule-name> 网络规则的名称 协议 <connection-protocols> 要使用的连接协议。 例如,如果你使用 NSG 规则,请同时选择“TCP”和“UDP”,而不要仅选择“TCP” 。 源地址 <ISE-subnet-addresses> 运行 ISE 的,以及逻辑应用中的流量来源于的子网 IP 地址 目标地址 <destination-IP-address> 要将出站流量定向到的目标系统的 IP 地址。 在此示例中,此 IP 地址用于 SFTP 服务器。 目标端口 <destination-ports> 由目标系统用来进行入站通信的任何端口 有关网络规则的详细信息,请参阅以下文章: