适用于 Microsoft Purview 的 Amazon S3 多云扫描连接器

借助适用于 Microsoft Purview 的多云扫描连接器,可以跨云提供商(包括 Amazon Web Services 以及 Azure 存储服务)浏览组织数据。

本文介绍如何使用 Microsoft Purview 扫描当前存储在 Amazon S3 标准存储桶中的非结构化数据,并发现数据中存在哪些类型的敏感信息。 本操作指南还介绍了如何识别当前存储数据的 Amazon S3 存储桶,以便于信息保护和数据符合性。

对于此服务,请使用 Microsoft Purview 为 Microsoft 帐户提供对 AWS 的安全访问,该 AWS 将在其中运行适用于 Microsoft Purview 的多云扫描连接器。 适用于 Microsoft Purview 的多云扫描连接器使用此访问 Amazon S3 存储桶来读取数据,然后将扫描结果(仅包括元数据和分类)报告回 Azure。 使用 Microsoft Purview 分类和标记报告分析和查看数据扫描结果。

重要

适用于 Microsoft Purview 的多云扫描连接器是 Microsoft Purview 的单独加载项。 适用于 Microsoft Purview 的多云扫描连接器的条款和条件包含在你获取 Microsoft Azure 服务的协议中。 有关详细信息,请参阅 中的 https://azure.microsoft.com/support/legal/Microsoft Azure 法律信息。

支持的功能

| 元数据提取 | 完整扫描 | 增量扫描 | 作用域扫描 | 分类 | 标记 | 访问策略 | 血统 | 数据共享 | 实时视图 |

|---|---|---|---|---|---|---|---|---|---|

| 是 | 是 | 是 | 是 | 是 | 是 | 否 | 有限** | 否 | 否 |

** 如果在数据工厂中将数据集用作源/接收器,则支持沿袭复制活动

已知限制

扫描 Glacier 存储类的 Amazon S3 时,不支持架构提取、分类和敏感度标签。

扫描 Amazon S3 时不支持 Microsoft Purview 专用终结点。

有关 Microsoft Purview 限制的详细信息,请参阅:

存储和扫描区域

适用于 Amazon S3 服务的 Microsoft Purview 连接器目前仅在特定区域中部署。 下表将存储数据的区域映射到 Microsoft Purview 将扫描的区域。

重要

客户将根据其存储桶的区域支付所有相关数据传输费用。

| 存储区域 | 扫描区域 |

|---|---|

| 美国东部 (俄亥俄州) | 美国东部 (俄亥俄州) |

| 美国东 (弗吉尼亚州) | 美国东 (弗吉尼亚州) |

| 美国西 (加利福尼亚州) | 美国西 (加利福尼亚州) |

| 美国西 (俄勒冈州) | 美国西 (俄勒冈州) |

| 非洲 (开普敦) | 欧洲 (法兰克福) |

| 亚太地区 (香港特别行政区) | 亚太 (东京) |

| 亚太 (孟买) | 亚太 (新加坡) |

| 亚太 (大阪-本地) | 亚太 (东京) |

| 亚太 (首尔) | 亚太 (东京) |

| 亚太 (新加坡) | 亚太 (新加坡) |

| 亚太 (悉尼) | 亚太 (悉尼) |

| 亚太 (东京) | 亚太 (东京) |

| 加拿大 (中部) | 美国东部 (俄亥俄州) |

| 中国 (北京) | 不支持 |

| 中国 (宁夏) | 不支持 |

| 欧洲 (法兰克福) | 欧洲 (法兰克福) |

| 欧洲 (爱尔兰) | 欧洲 (爱尔兰) |

| 欧洲 (伦敦) | 欧洲 (伦敦) |

| 欧洲 (米兰) | 欧洲 (巴黎) |

| 欧洲 (巴黎) | 欧洲 (巴黎) |

| 欧洲 (斯德哥尔摩) | 欧洲 (法兰克福) |

| 中东 (巴林) | 欧洲 (法兰克福) |

| 南美洲 (圣保罗) | 美国东部 (俄亥俄州) |

先决条件

在将 Amazon S3 存储桶添加为 Microsoft Purview 数据源并扫描 S3 数据之前,请确保已执行以下先决条件。

- 你需要是 Microsoft Purview 数据源管理员。

- 创建 Microsoft Purview 帐户(如果还没有帐户)

- 创建新的 AWS 角色以用于 Microsoft Purview

- 为 AWS 存储桶扫描创建 Microsoft Purview 凭据

- 为加密的 Amazon S3 存储桶配置扫描(如果相关)

- 请确保存储桶策略不会阻止连接。 有关详细信息,请参阅 Bucket 策略要求 和 SCP 策略要求。 对于这些项目,可能需要咨询 AWS 专家,以确保策略允许所需的访问权限。

- 将存储桶添加为 Microsoft Purview 资源时,需要 AWS ARN、 存储桶名称,有时还需要 AWS 帐户 ID 的值。

创建 Microsoft Purview 帐户

如果已有 Microsoft Purview 帐户, 可以继续执行 AWS S3 支持所需的配置。 首先 为 AWS 存储桶扫描创建 Microsoft Purview 凭据。

如果需要创建 Microsoft Purview 帐户, 请按照 创建 Microsoft Purview 帐户实例中的说明进行操作。 创建帐户后,返回此处完成配置并开始使用适用于 Amazon S3 的 Microsoft Purview 连接器。

为 Microsoft Purview 创建新的 AWS 角色

Microsoft Purview 扫描程序部署在 AWS 中的 Microsoft 帐户中。 若要允许 Microsoft Purview 扫描程序读取 S3 数据,必须在 AWS 门户中的 IAM 区域中创建一个专用角色,供扫描程序使用。

此过程介绍如何使用 Microsoft Purview 中所需的 Microsoft 帐户 ID 和外部 ID 创建 AWS 角色,然后在 Microsoft Purview 中输入 Role ARN 值。

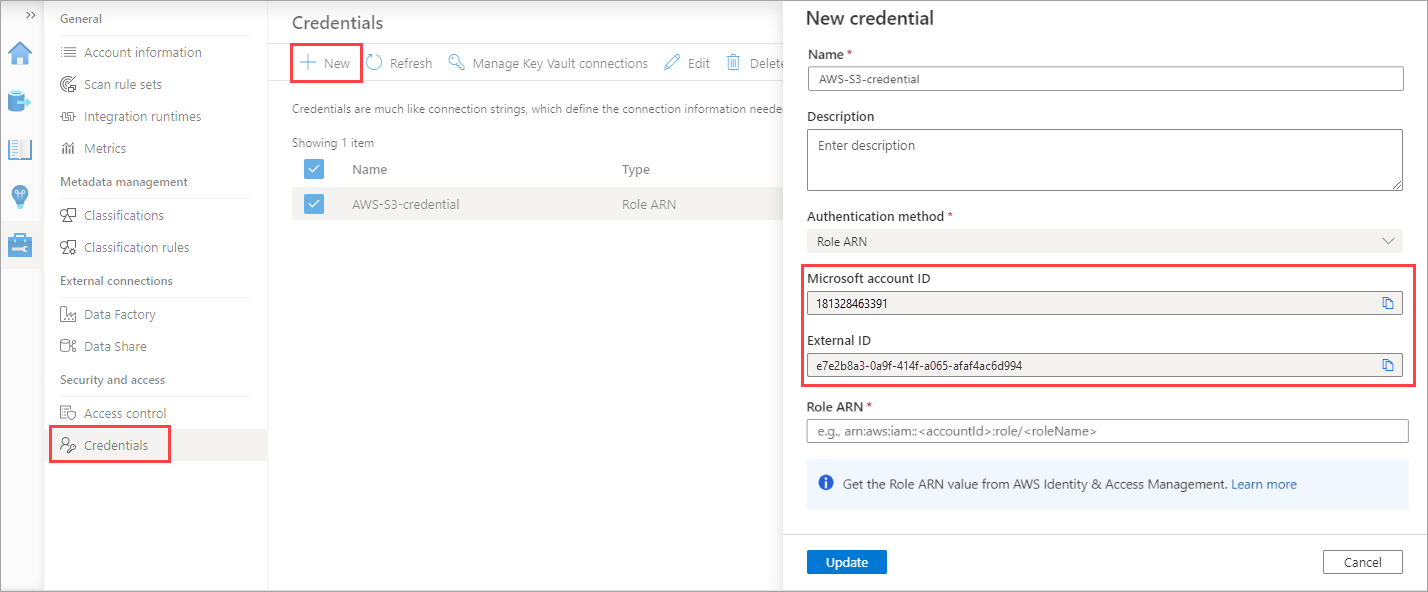

若要查找 Microsoft 帐户 ID 和外部 ID,请执行以下操作:

在 Microsoft Purview 中,转到 管理中心>安全和访问>凭据。

选择“ 新建 ”以创建新凭据。

在出现的“ 新建凭据 ”窗格中的 “身份验证方法 ”下拉列表中,选择“ 角色 ARN”。

然后复制显示在单独文件中的 Microsoft 帐户 ID 和 外部 ID 值,或者将它们方便地粘贴到 AWS 中的相关字段中。 例如:

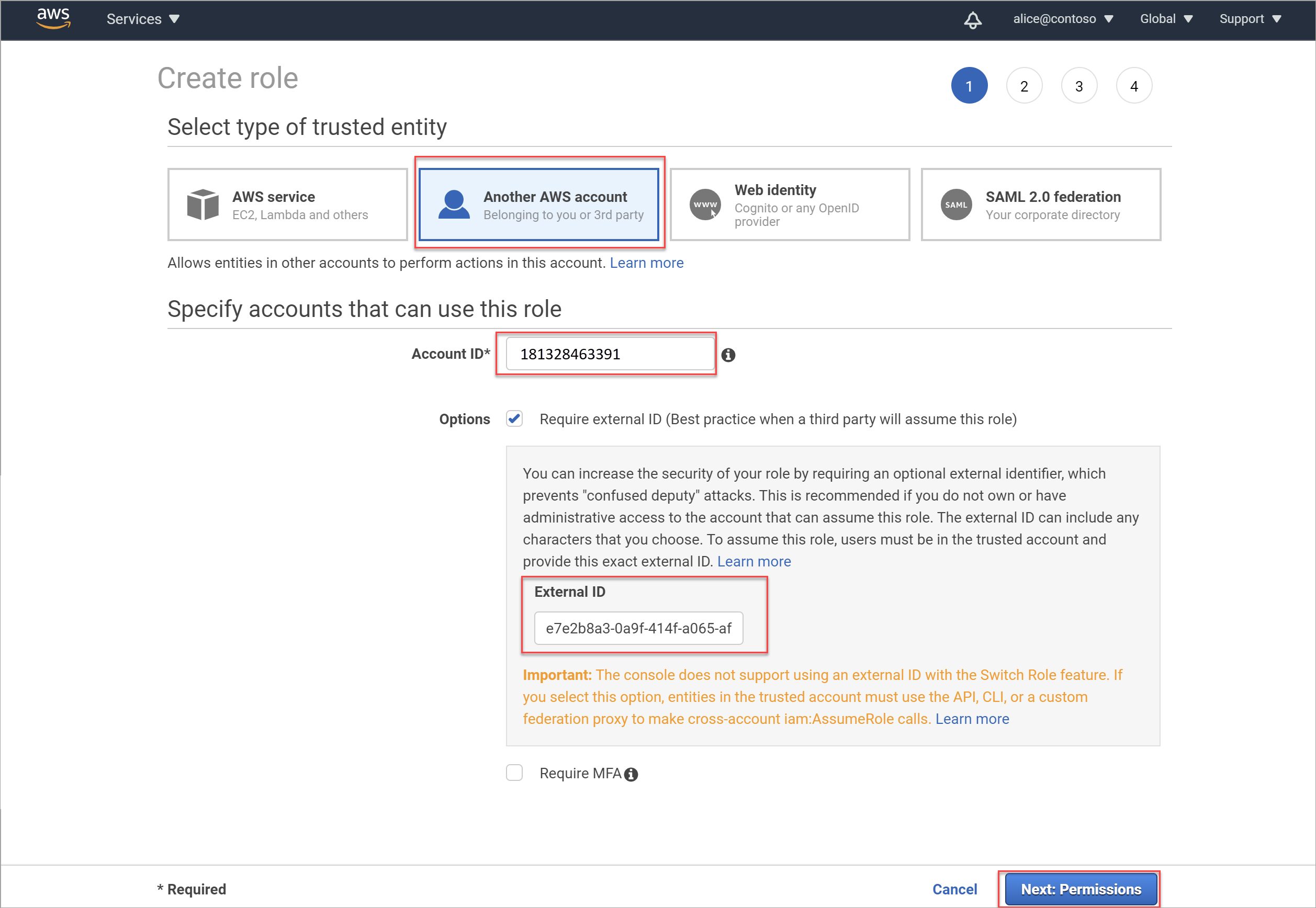

若要为 Microsoft Purview 创建 AWS 角色,请执行以下操作:

打开 Amazon Web Services 控制台,然后在 “安全性”、“标识和符合性”下,选择“ IAM”。

选择 “角色 ”,然后选择 “创建角色”。

选择“ 其他 AWS 帐户”,然后输入以下值:

字段 说明 帐户 ID 输入 Microsoft 帐户 ID。 例如: 181328463391外部 ID 在“选项”下,选择“ 需要外部 ID...”,然后在指定字段中输入外部 ID。

例如:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994例如:

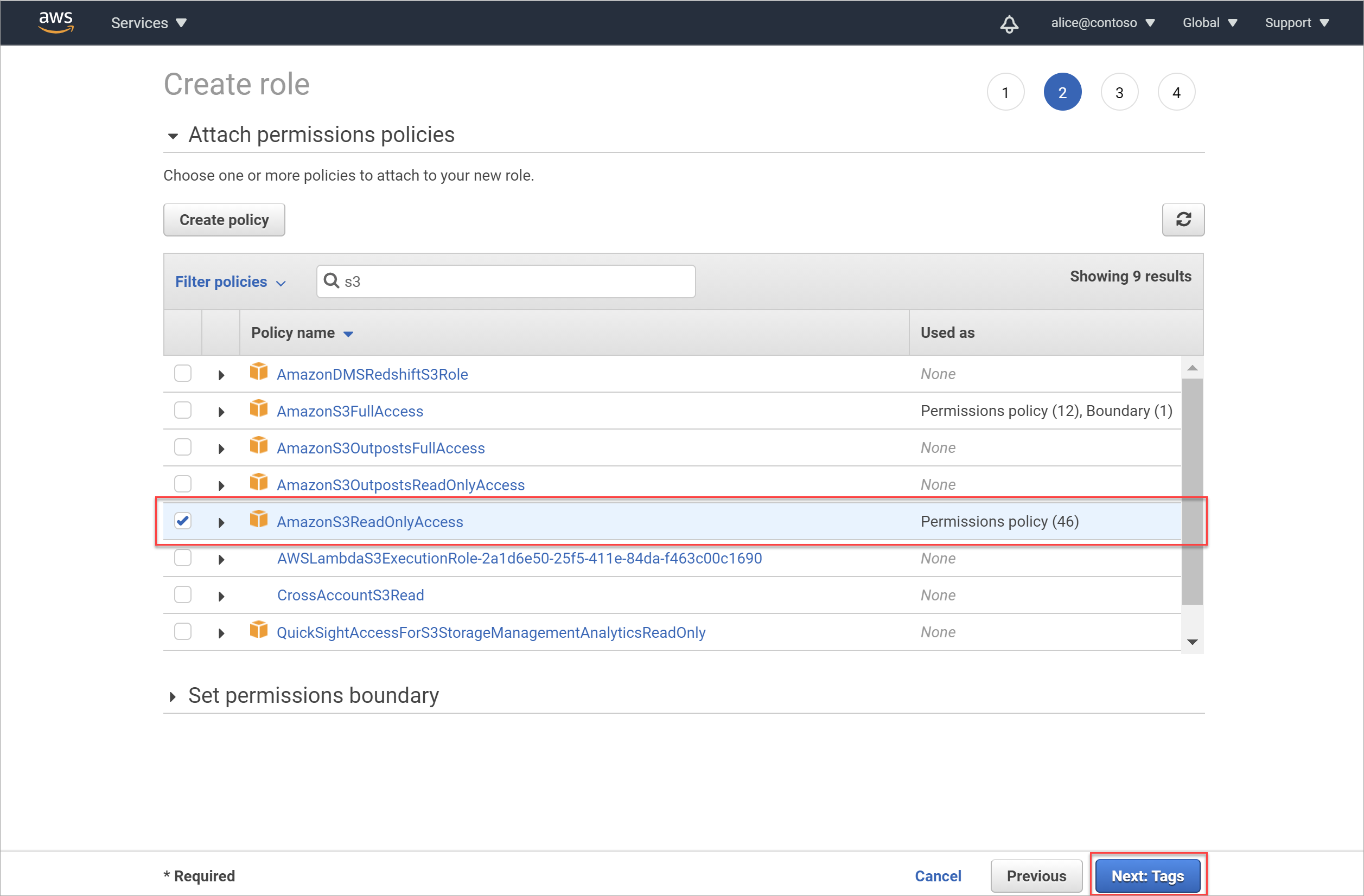

在 “创建角色 > 附加权限策略 ”区域中,筛选显示给 S3 的权限。 选择“ AmazonS3ReadOnlyAccess”,然后选择“ 下一步:标记”。

重要

AmazonS3ReadOnlyAccess 策略提供扫描 S3 存储桶所需的最低权限,并且可能还包括其他权限。

若要仅应用扫描存储桶所需的最低权限,请使用 AWS 策略的最低权限中列出的权限创建新策略,具体取决于是要扫描单个存储桶还是要扫描帐户中的所有存储桶。

将新策略应用到角色,而不是 AmazonS3ReadOnlyAccess。

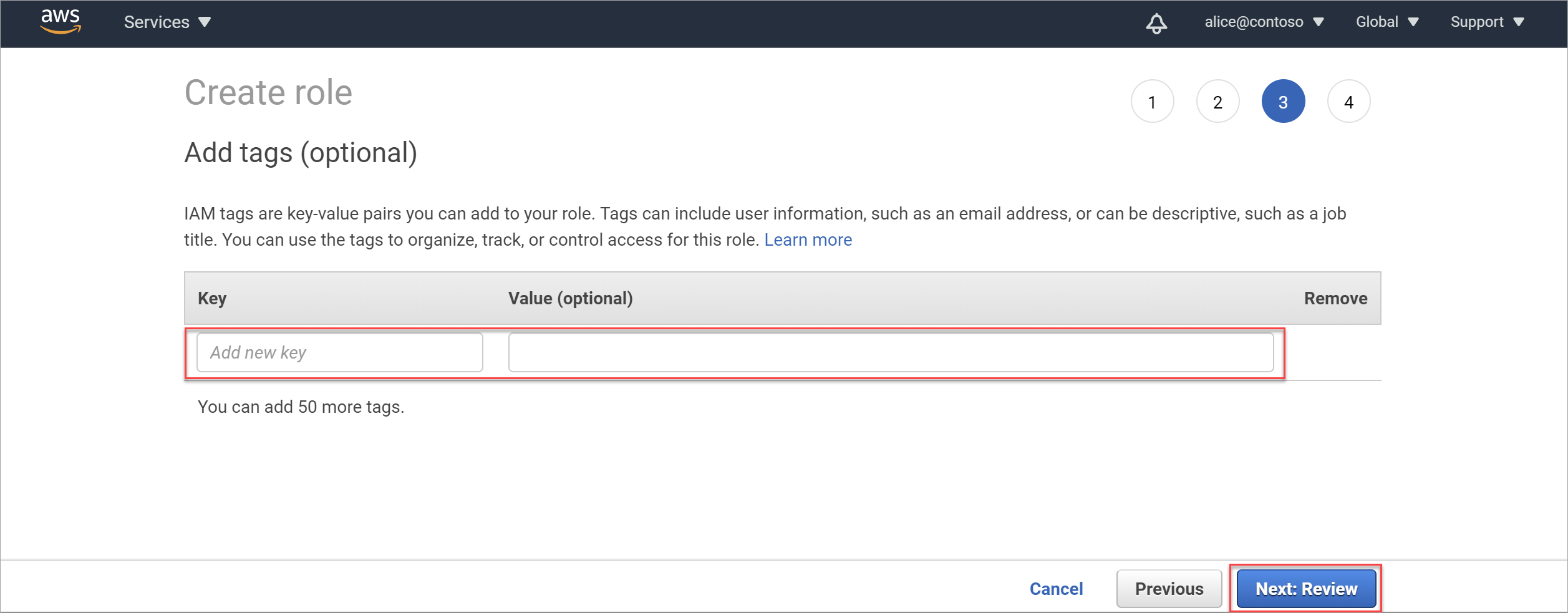

在 “添加标记 (可选) 区域中,可以选择为此新角色创建有意义的标记。 有用的标记使你能够组织、跟踪和控制你创建的每个角色的访问权限。

根据需要输入标记的新键和值。 完成后,或者如果要跳过此步骤,请选择“ 下一步:查看 ”,查看角色详细信息并完成角色创建。

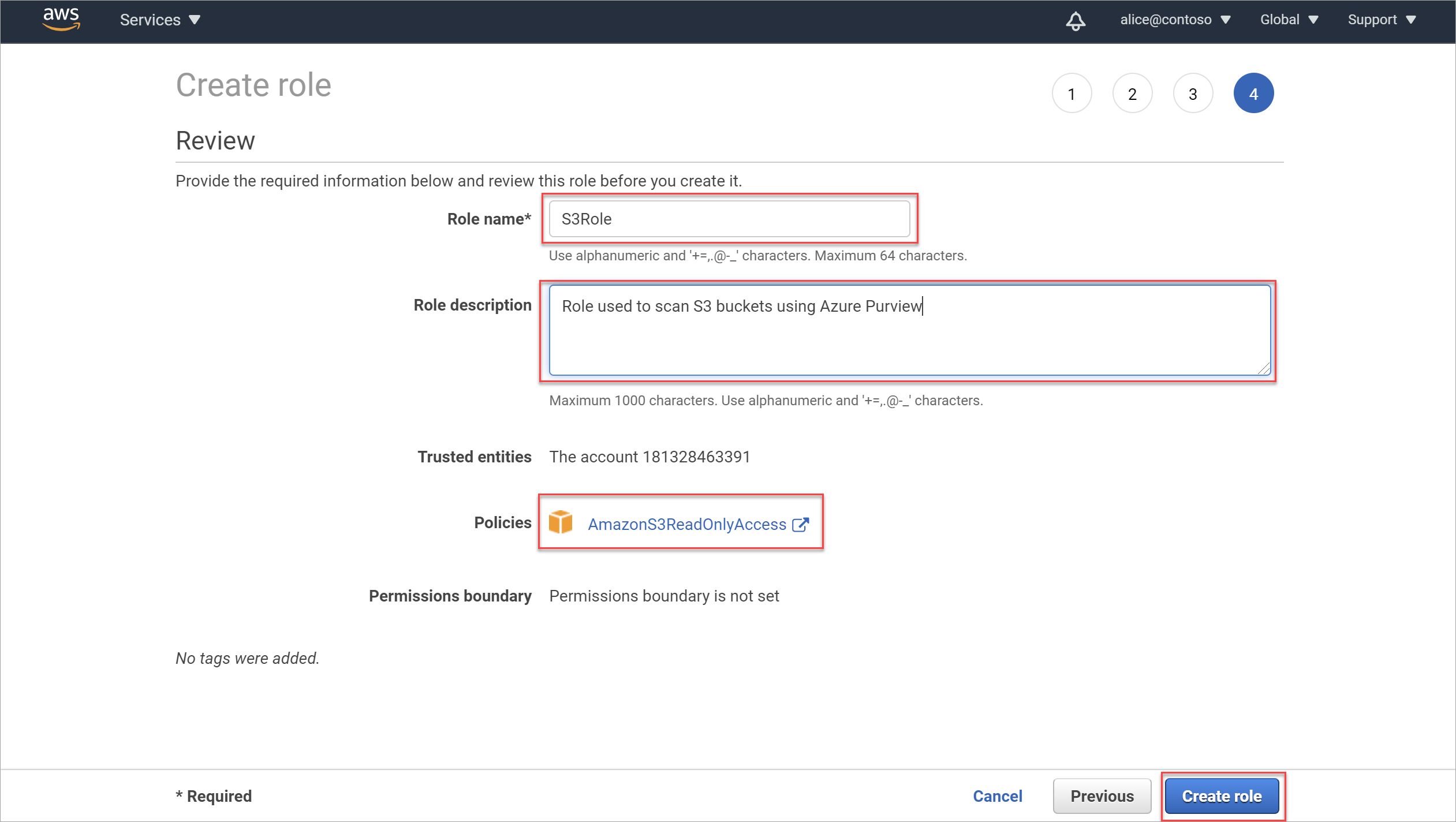

在 “审阅 ”区域中,执行以下操作:

- 在 “角色名称” 字段中,为角色输入有意义的名称

- 在 “角色说明 ”框中,输入可选说明以标识角色的用途

- 在 “策略 ”部分中,确认将 AmazonS3ReadOnlyAccess) (正确的策略附加到该角色。

然后选择“ 创建角色 ”以完成该过程。 例如:

额外的必需配置:

对于使用 AWS-KMS 加密的存储桶,需要 特殊配置 才能启用扫描。

请确保存储桶策略不会阻止连接。 有关更多信息,请参阅:

为 AWS S3 扫描创建 Microsoft Purview 凭据

此过程介绍如何创建新的 Microsoft Purview 凭据,以在扫描 AWS 存储桶时使用。

提示

如果直接从 “为 Microsoft Purview 创建新的 AWS 角色”继续操作,则可能已在 Microsoft Purview 中打开了 “新建凭据 ”窗格。

在 配置扫描时,还可以在过程中创建新的凭据。 在这种情况下,在 “凭据” 字段中,选择“ 新建”。

在 Microsoft Purview 中,转到 管理中心,在 “安全和访问”下,选择“ 凭据”。

选择“ 新建”,然后在右侧显示的“ 新建凭据 ”窗格中,使用以下字段创建 Microsoft Purview 凭据:

字段 说明 Name 为此凭据输入有意义的名称。 说明 输入此凭据的可选说明,例如 Used to scan the tutorial S3 buckets身份验证方法 选择“ 角色 ARN”,因为使用角色 ARN 访问存储桶。 角色 ARN 创建 Amazon IAM 角色后,导航到 AWS IAM 区域中的角色,复制“角色 ARN”值,并在此处输入它。 例如: arn:aws:iam::181328463391:role/S3Role。

有关详细信息,请参阅 检索新角色 ARN。在 AWS 中创建角色 ARN 时,将使用 Microsoft 帐户 ID 和外部 ID 值。

完成凭据创建后,选择“ 创建 ”。

有关 Microsoft Purview 凭据的详细信息,请参阅 Microsoft Purview 中的源身份验证凭据。

为加密的 Amazon S3 存储桶配置扫描

AWS 存储桶支持多种加密类型。 对于使用 AWS-KMS 加密的存储桶,需要特殊配置才能启用扫描。

注意

对于不使用加密、AES-256 或 AWS-KMS S3 加密的存储桶,请跳过此部分,继续 检索 Amazon S3 存储桶名称。

若要检查 Amazon S3 存储桶中使用的加密类型:

在 AWS 中,导航到 “存储>S3> ”,并从左侧菜单中选择“ 存储桶 ”。

选择要检查的存储桶。 在存储桶的详细信息页上,选择“ 属性 ”选项卡,然后向下滚动到 “默认加密 ”区域。

如果所选存储桶配置为进行 AWS-KMS 加密之外的任何操作,包括存储桶的默认加密是否 为“禁用”,请跳过此过程的其余部分,继续 检索 Amazon S3 存储桶名称。

如果所选的存储桶配置为 使用 AWS-KMS 加密,请继续如下所述,添加允许使用自定义 AWS-KMS 加密扫描存储桶的新策略。

例如:

若要添加新策略以允许使用自定义 AWS-KMS 加密扫描存储桶,请执行以下操作:

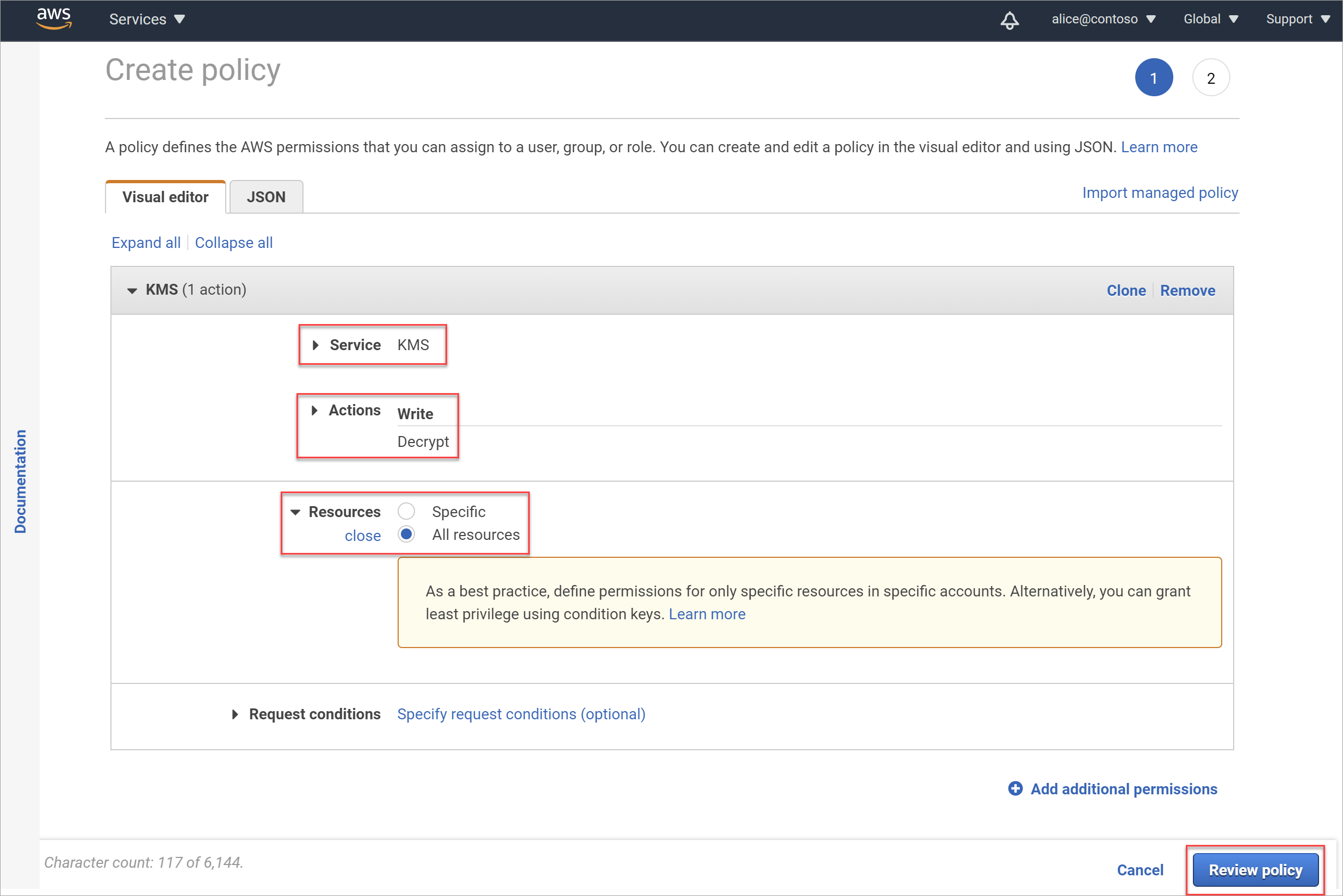

在 AWS 中,导航到 “服务>IAM>策略”,然后选择“ 创建策略”。

在 “创建策略>视觉对象编辑器 ”选项卡上,使用以下值定义策略:

字段 说明 服务 输入并选择“ KMS”。 操作 在 “访问级别”下,选择“ 写入 ”以展开 “写入 ”部分。

展开后,仅选择“ 解密 ”选项。资源 选择特定资源或 “所有资源”。 完成后,选择“ 查看策略 ”以继续。

在“ 查看策略 ”页上,输入策略的有意义名称和可选说明,然后选择“ 创建策略”。

新创建的策略将添加到策略列表中。

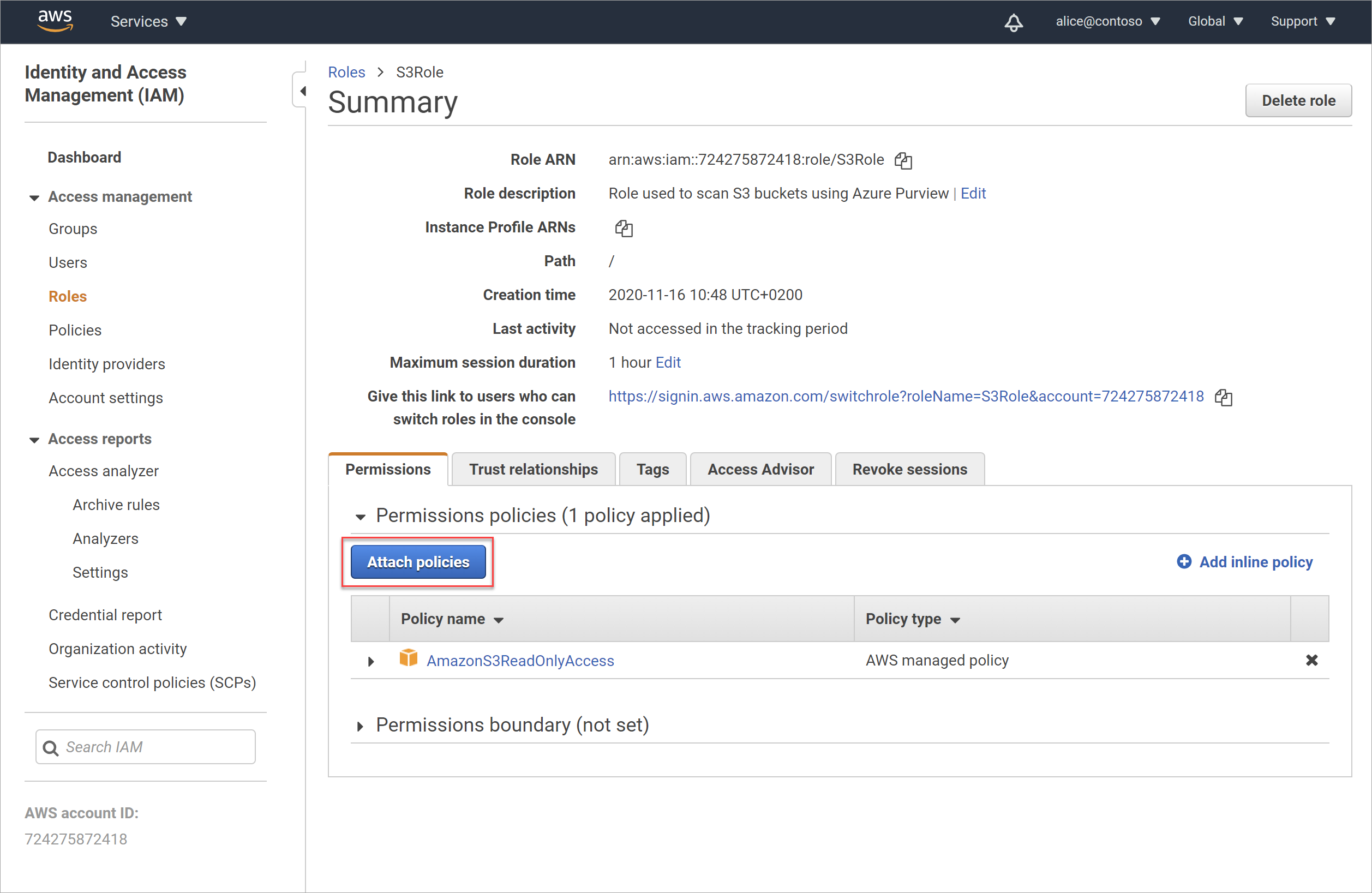

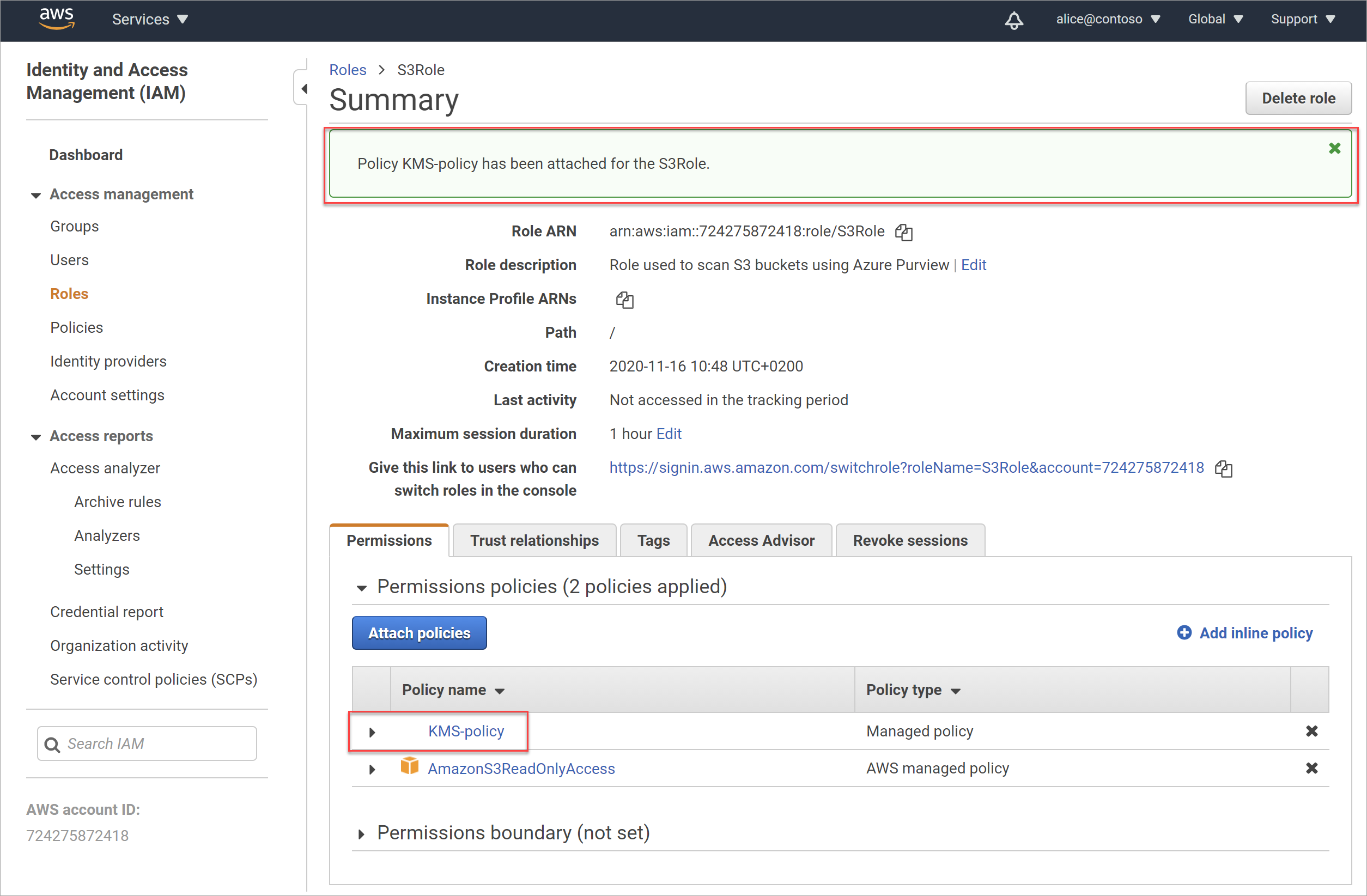

将新策略附加到添加用于扫描的角色。

导航回到 “IAM>角色” 页,然后选择 之前添加的角色。

在“ 权限 ”选项卡上,选择“ 附加策略”。

在 “附加权限” 页上,搜索并选择上面创建的新策略。 选择“ 附加策略 ”,将策略附加到角色。

更新 了“摘要 ”页,并将新策略附加到角色。

确认存储桶策略访问权限

确保 S3 存储桶 策略 不会阻止连接:

- 在 AWS 中,导航到 S3 存储桶,然后选择“ 权限 ”选项卡“ >存储桶策略”。

- 检查策略详细信息,确保它不会阻止来自 Microsoft Purview 扫描程序服务的连接。

确认 SCP 策略访问权限

确保没有 SCP 策略 阻止与 S3 存储桶的连接。

例如,SCP 策略可能会阻止对托管 S3 存储桶的 AWS 区域的 读取 API 调用。

- SCP 策略必须允许的必需 API 调用包括:

AssumeRole、、GetBucketLocation、GetObjectListBucket、GetBucketPublicAccessBlock。 - SCP 策略还必须允许调用 us-east-1 AWS 区域,这是 API 调用的默认区域。 有关详细信息,请参阅 AWS 文档。

按照 SCP 文档进行操作,查看组织的 SCP 策略,并确保 Microsoft Purview 扫描程序所需的所有权限 都可用。

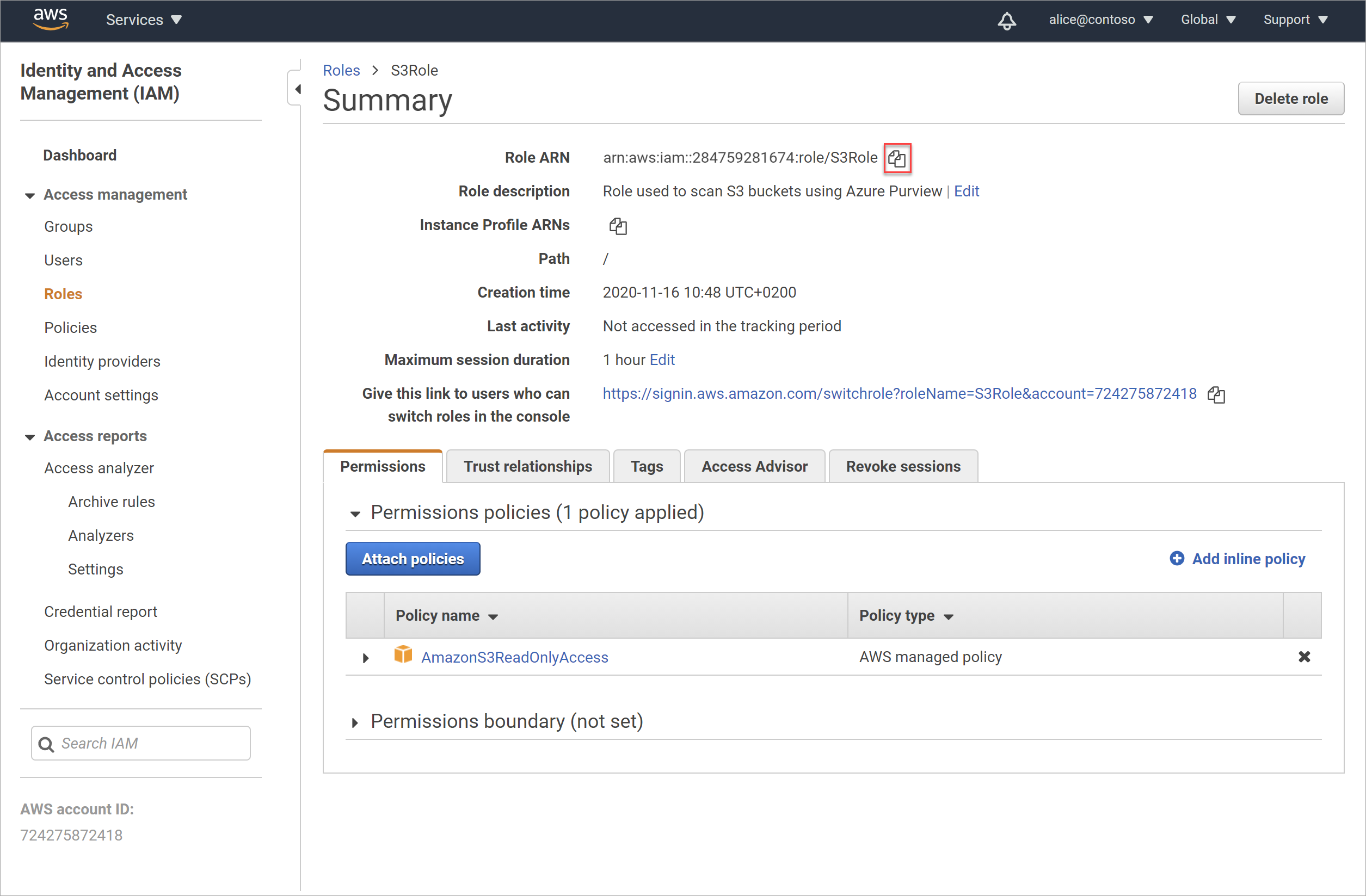

检索新角色 ARN

在 为 Amazon S3 存储桶创建扫描时,需要记录 AWS 角色 ARN 并将其复制到 Microsoft Purview。

若要检索角色 ARN,请执行以下操作:

在“AWS 标识和访问管理 (IAM) >角色” 区域中,搜索并选择 为 Microsoft Purview 创建的新角色。

在角色的“摘要”页上,选择“角色 ARN”值右侧的“复制到剪贴板”按钮。

在 Microsoft Purview 中,可以编辑 AWS S3 的凭据,并将检索到的角色 粘贴到“角色 ARN” 字段中。 有关详细信息,请参阅 为一个或多个 Amazon S3 存储桶创建扫描。

检索 Amazon S3 存储桶名称

创建 Amazon S3 存储桶扫描时,需要 Amazon S3 存储桶的名称才能将其复制到 Microsoft Purview

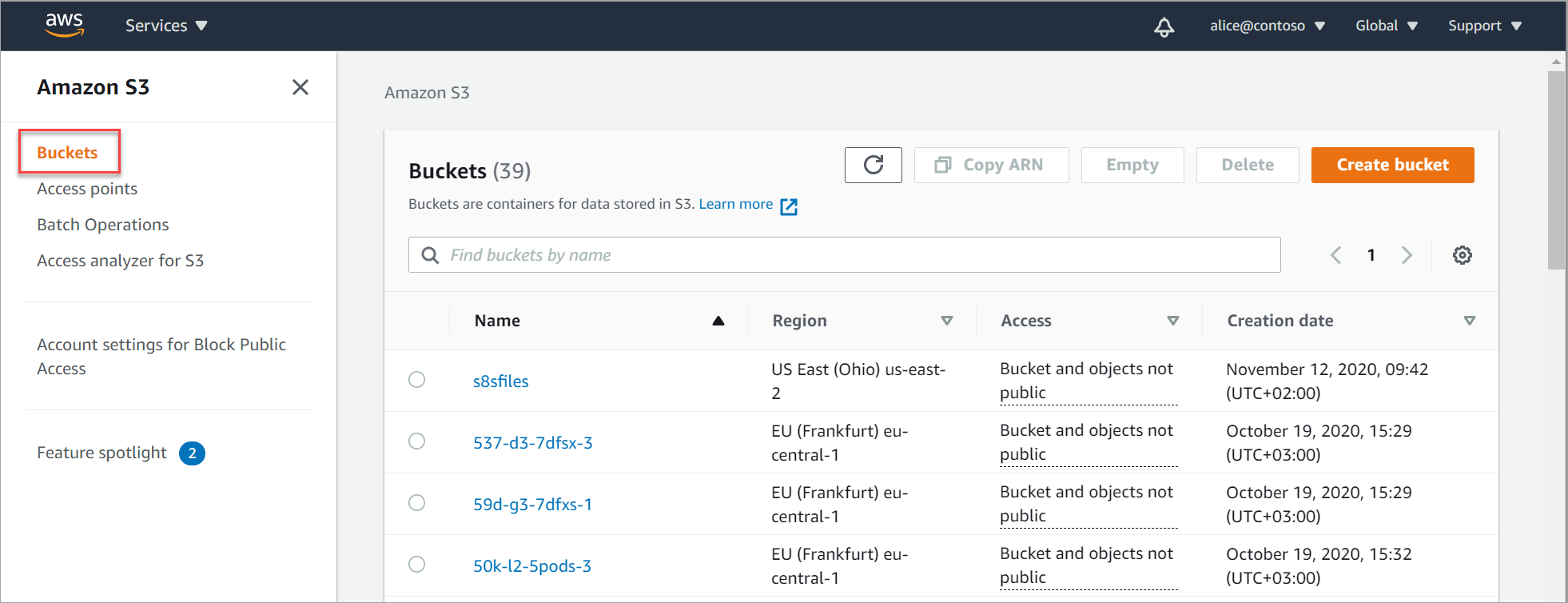

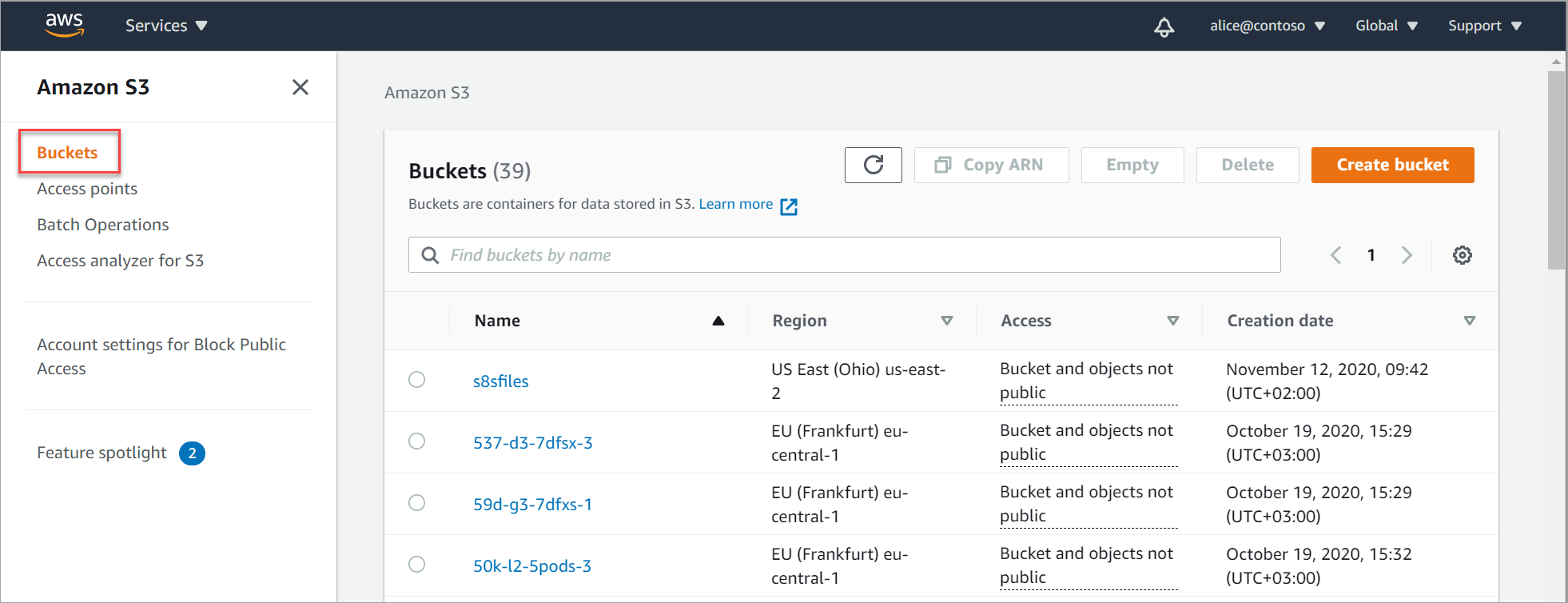

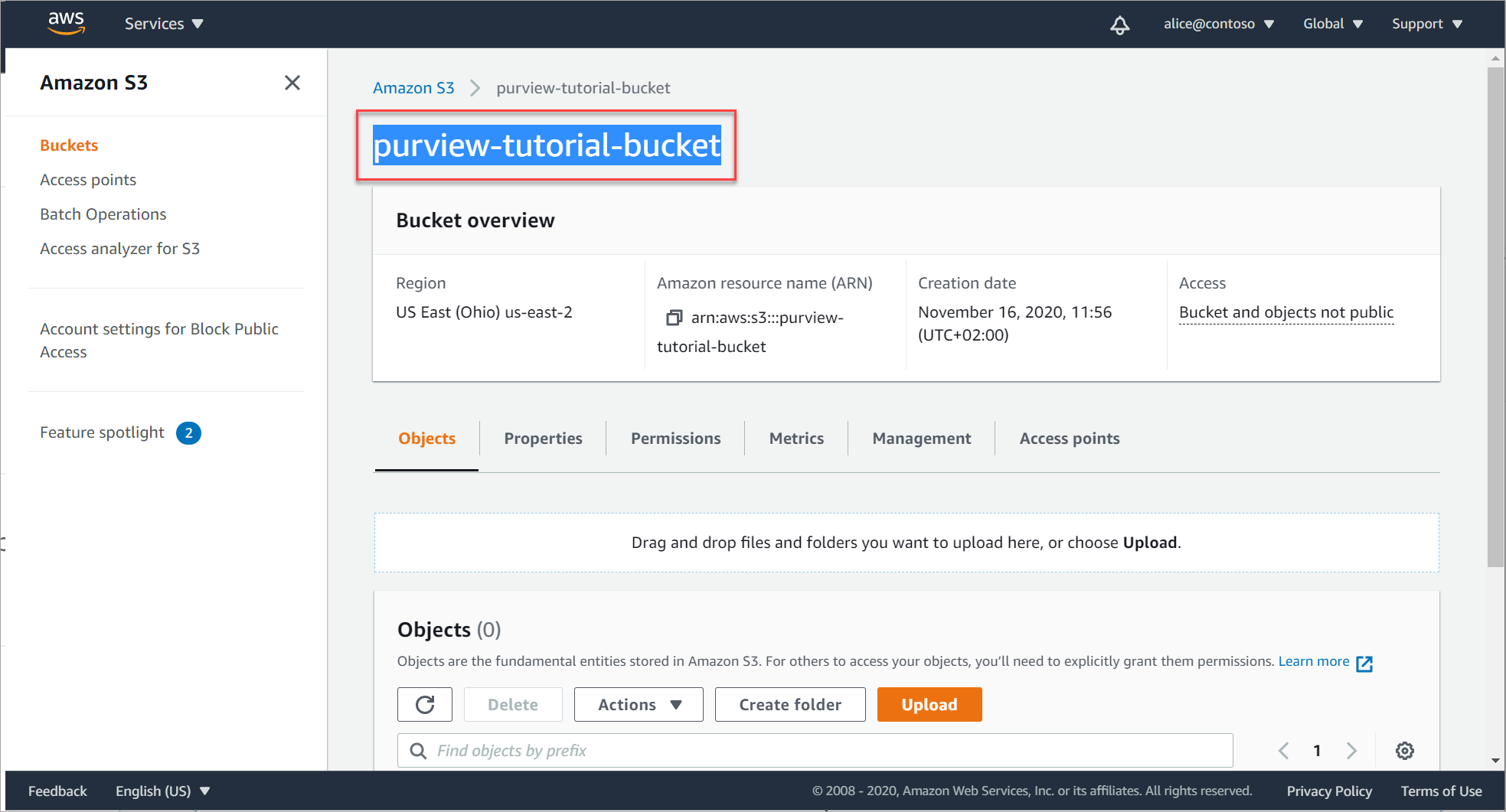

若要检索存储桶名称,请:

在 AWS 中,导航到 “存储>S3> ”,并从左侧菜单中选择“ 存储桶 ”。

搜索并选择存储桶以查看存储桶详细信息页,然后将存储桶名称复制到剪贴板。

例如:

将存储桶名称粘贴到安全文件中,并向其添加

s3://前缀,以创建在将存储桶配置为 Microsoft Purview 帐户时需要输入的值。例如:

s3://purview-tutorial-bucket

提示

仅支持将存储桶的根级别用作 Microsoft Purview 数据源。 例如, 不支持 包含子文件夹的以下 URL: s3://purview-tutorial-bucket/view-data

但是,如果为特定 S3 存储桶配置扫描,则可以选择一个或多个特定文件夹进行扫描。 有关详细信息,请参阅确定 扫描范围的步骤。

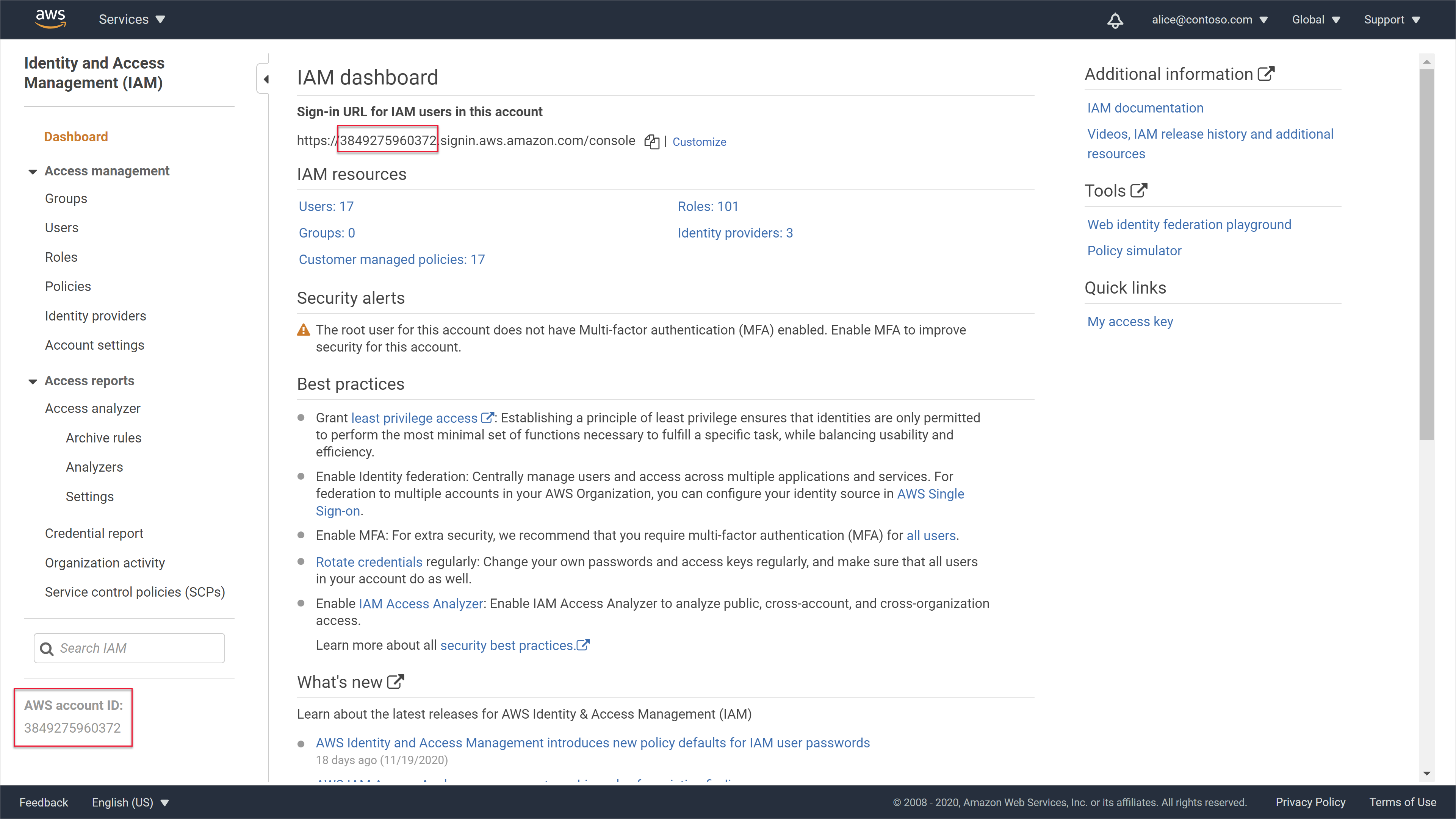

找到 AWS 帐户 ID

需要 AWS 帐户 ID 才能将 AWS 帐户注册为 Microsoft Purview 数据源及其所有存储桶。

AWS 帐户 ID 是用于登录到 AWS 控制台的 ID。 登录 IAM 仪表板后,还可以在导航选项的左侧和顶部找到它作为登录 URL 的数字部分:

例如:

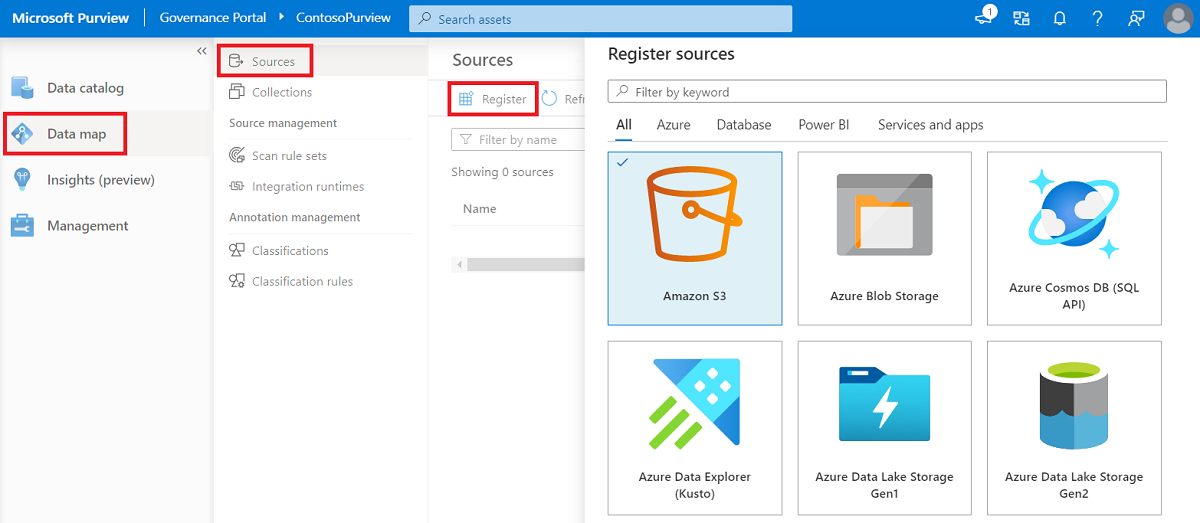

添加单个 Amazon S3 存储桶作为 Microsoft Purview 帐户

如果只有一个 S3 存储桶要作为数据源注册到 Microsoft Purview,或者 AWS 帐户中有多个存储桶,但不希望将其全部注册到 Microsoft Purview,请使用此过程。

添加存储桶:

在 Microsoft Purview 中,转到 “数据映射 ”页,然后选择“ 注册

>Amazon S3>继续。

>Amazon S3>继续。

提示

如果您有多个 集合 ,并且想要将 Amazon S3 添加到特定集合,请选择右上角的 “地图”视图 ,然后选择集合中的“ 注册

按钮。

按钮。在打开 的“注册源 (Amazon S3) ”窗格中,输入以下详细信息:

字段 说明 Name 输入有意义的名称,或使用提供的默认值。 存储桶 URL 使用以下语法输入 AWS 存储桶 URL: s3://<bucketName>

注意:请确保仅使用存储桶的根级别。 有关详细信息,请参阅 检索 Amazon S3 存储桶名称。选择集合 如果选择从集合中注册数据源,则该集合已列出。

根据需要选择其他集合,选择 “无” 以不分配任何集合,或 选择“新建” 以立即创建新集合。

有关 Microsoft Purview 集合的详细信息,请参阅 在 Microsoft Purview 中管理数据源。完成后,选择“ 完成 ”以完成注册。

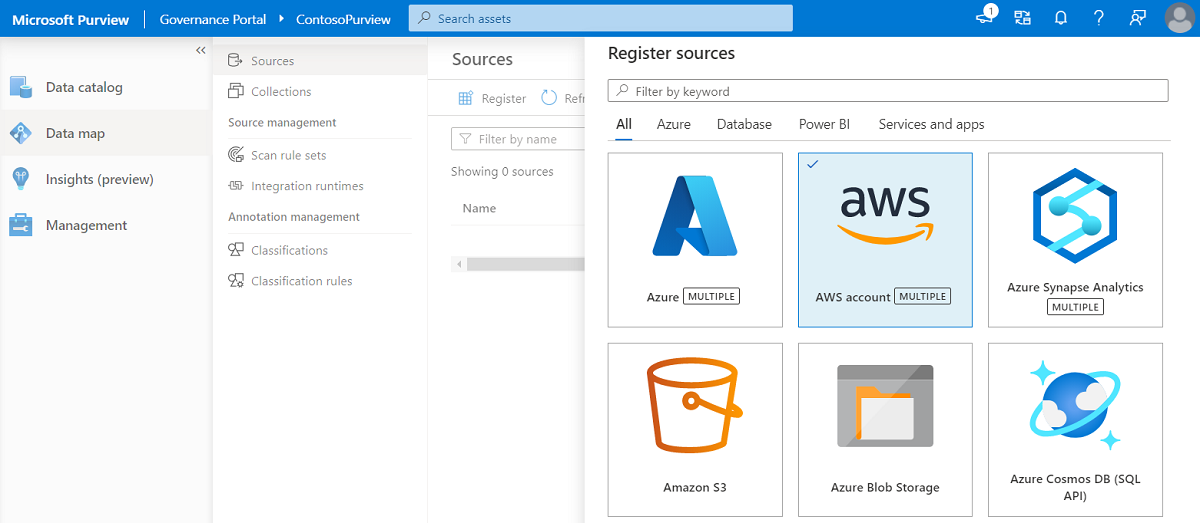

将 AWS 帐户添加为 Microsoft Purview 帐户

如果 Amazon 帐户中有多个 S3 存储桶,并且希望将其全部注册为 Microsoft Purview 数据源,请使用此过程。

配置扫描时,如果不想同时扫描所有存储桶,则可以选择要扫描的特定存储桶。

添加 Amazon 帐户:

在 Microsoft Purview 中,转到 “数据映射 ”页,然后选择“ 注册

>Amazon 帐户>继续。

>Amazon 帐户>继续。

提示

如果您有多个 集合 ,并且想要将 Amazon S3 添加到特定集合,请选择右上角的 “地图”视图 ,然后选择集合中的“ 注册

按钮。

按钮。在打开 的“注册源 (Amazon S3) ”窗格中,输入以下详细信息:

字段 说明 Name 输入有意义的名称,或使用提供的默认值。 AWS 帐户 ID 输入 AWS 帐户 ID。 有关详细信息,请参阅 查找 AWS 帐户 ID 选择集合 如果选择从集合中注册数据源,则该集合已列出。

根据需要选择其他集合,选择 “无” 以不分配任何集合,或 选择“新建” 以立即创建新集合。

有关 Microsoft Purview 集合的详细信息,请参阅 在 Microsoft Purview 中管理数据源。完成后,选择“ 完成 ”以完成注册。

为一个或多个 Amazon S3 存储桶创建扫描

将存储桶添加为 Microsoft Purview 数据源后,可以将扫描配置为按计划间隔运行或立即运行。

在 Microsoft Purview 治理门户的左窗格中选择“数据映射”选项卡,然后执行下列操作之一:

- 在 “映射”视图中,选择“ 新建扫描

数据源框中。

数据源框中。 - 在 “列表”视图中,将鼠标悬停在数据源的行上,然后选择“ 新建扫描

。

。

- 在 “映射”视图中,选择“ 新建扫描

在右侧打开的“ 扫描...” 窗格中,定义以下字段,然后选择“ 继续”:

字段 说明 Name 为扫描输入有意义的名称或使用默认值。 类型 仅当已添加 AWS 帐户(包括所有存储桶)时才显示。

当前选项仅包括 所有>Amazon S3。 请继续关注更多选项,以便在 Microsoft Purview 的支持矩阵展开时选择。Credential 选择角色为 ARN 的 Microsoft Purview 凭据。

提示:如果要此时创建新凭据,请选择“ 新建”。 有关详细信息,请参阅 为 AWS 存储桶扫描创建 Microsoft Purview 凭据。Amazon S3 仅当已添加 AWS 帐户(包括所有存储桶)时才显示。

选择要扫描的一个或多个存储桶,或 选择“全部” 以扫描帐户中的所有存储桶。Microsoft Purview 会自动检查角色 ARN 是否有效,以及存储桶中的存储桶和对象是否可访问,如果连接成功,则继续。

提示

若要在继续之前输入不同的值并自行测试连接,请选择右下角的“ 测试连接 ”,然后选择“ 继续”。

在“ 范围扫描 ”窗格中,选择要包含在扫描中的特定存储桶或文件夹。

为整个 AWS 帐户创建扫描时,可以选择要扫描的特定存储桶。 为特定 AWS S3 存储桶创建扫描时,可以选择要扫描的特定文件夹。

在 “选择扫描规则集 ”窗格中,选择 AmazonS3 默认规则集,或选择“ 新建扫描规则集 ”以创建新的自定义规则集。 选择规则集后,选择“ 继续”。

如果选择创建新的自定义扫描规则集,请使用向导定义以下设置:

Pane 说明 新扫描规则集 /

扫描规则说明为规则集输入有意义的名称和可选说明 选择文件类型 选择要包含在扫描中的所有文件类型,然后选择“ 继续”。

若要添加新文件类型,请选择“ 新建文件类型”,并定义以下内容:

- 要添加的文件扩展名

- 可选说明

- 文件内容是具有自定义分隔符还是系统文件类型。 然后,输入自定义分隔符,或选择系统文件类型。

选择“ 创建 ”以创建自定义文件类型。选择分类规则 导航到并选择要在数据集上运行的分类规则。 完成创建规则 集后, 选择“创建”。

在 “设置扫描触发器 ”窗格中,选择以下选项之一,然后选择“ 继续”:

- 定期 为定期扫描配置计划

- 一次 配置立即开始的扫描

在“查看扫描”窗格中,检查扫描详细信息以确认它们正确无误,然后选择“保存”或“保存并运行”(如果在上一个窗格中选择了“一次”。

注意

启动后,扫描最多可能需要 24 小时才能完成。 你将能够在开始每次扫描 24 小时后查看 见解报告 并搜索目录。

有关详细信息,请参阅 浏览 Microsoft Purview 扫描结果。

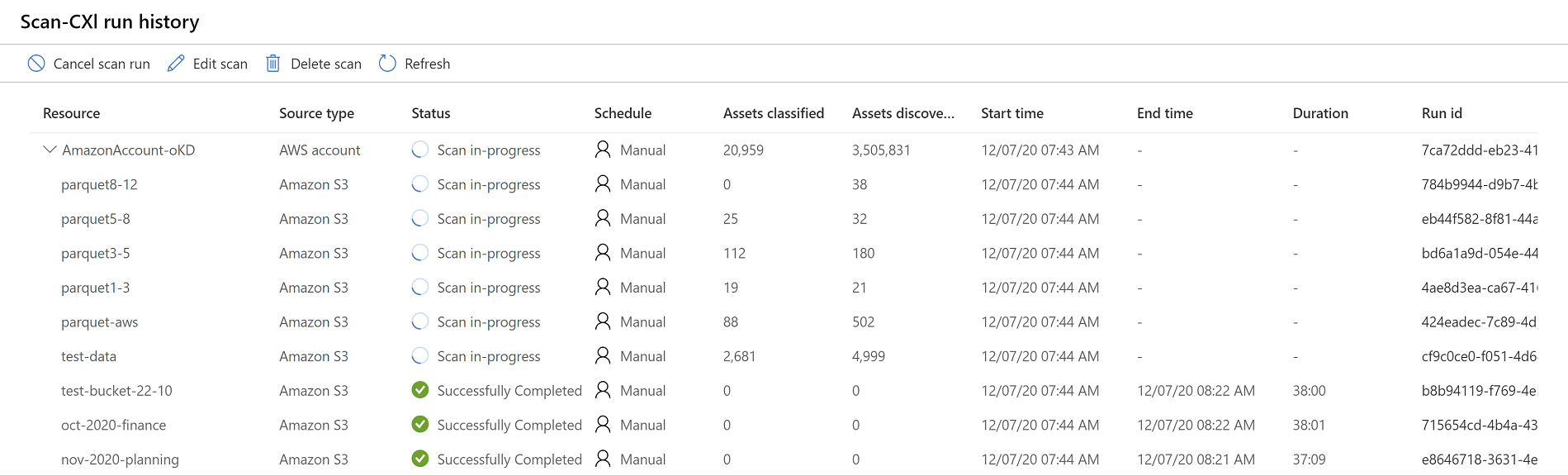

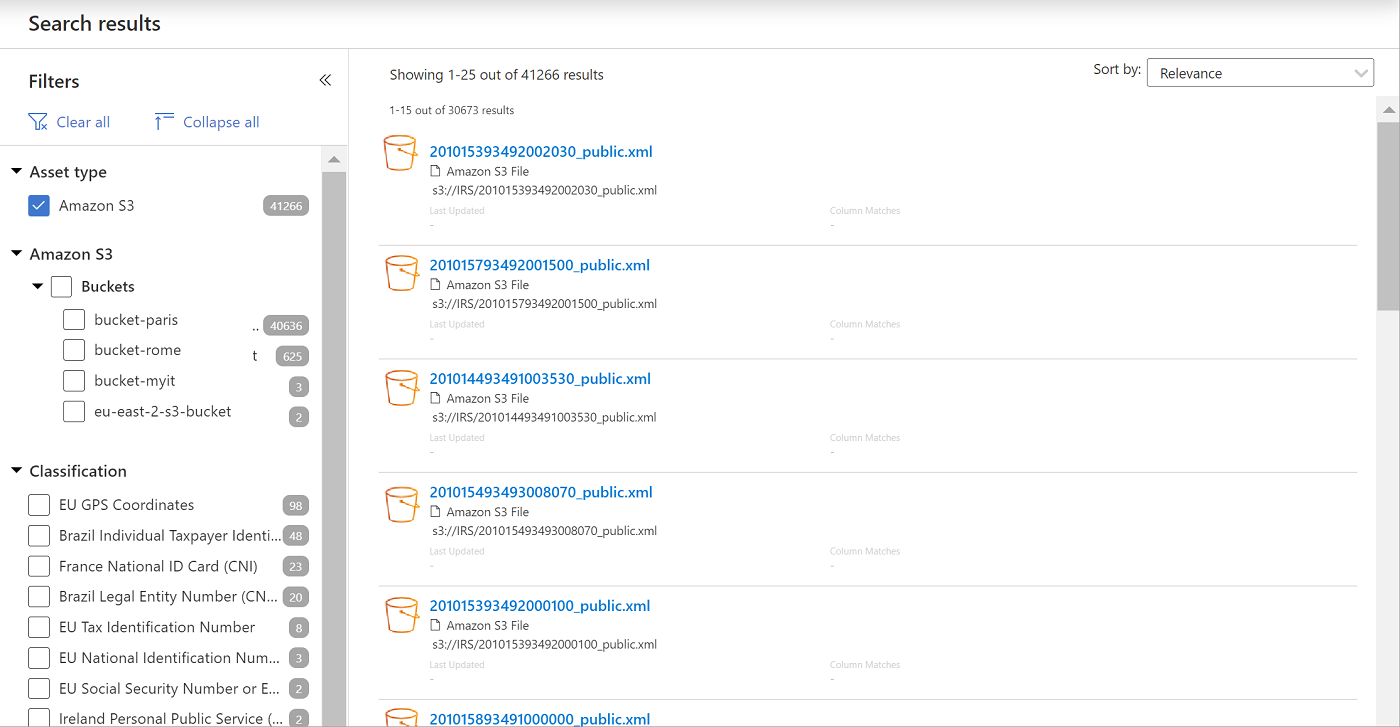

浏览 Microsoft Purview 扫描结果

在 Amazon S3 存储桶上完成 Microsoft Purview 扫描后,请向下钻取 Microsoft Purview 数据映射 区域以查看扫描历史记录。

选择数据源以查看其详细信息,然后选择“ 扫描 ”选项卡以查看当前正在运行或已完成的任何扫描。 如果已添加具有多个存储桶的 AWS 帐户,则每个存储桶的扫描历史记录将显示在该帐户下。

例如:

使用 Microsoft Purview 的其他区域来查找有关数据资产中内容的详细信息,包括 Amazon S3 存储桶:

搜索 Microsoft Purview 数据目录, 并筛选特定存储桶。 例如:

查看见解报表 ,以查看分类、敏感度标签、文件类型的统计信息,以及有关内容的更多详细信息。

所有 Microsoft Purview Insight 报表都包含 Amazon S3 扫描结果,以及来自 Azure 数据源的其余结果。 当相关时,另一个 Amazon S3 资产类型已添加到报表筛选选项。

有关详细信息,请参阅 了解 Microsoft Purview 中的数据资产见解。

AWS 策略的最低权限

创建 Microsoft Purview 在扫描 S3 存储桶时使用的 AWS 角色的默认过程使用 AmazonS3ReadOnlyAccess 策略。

AmazonS3ReadOnlyAccess 策略提供扫描 S3 存储桶所需的最低权限,并且可能还包括其他权限。

若要仅应用扫描存储桶所需的最低权限,请使用以下部分中列出的权限创建新策略,具体取决于是要扫描单个存储桶还是要扫描帐户中的所有存储桶。

将新策略应用到角色,而不是 AmazonS3ReadOnlyAccess。

单个存储桶

扫描单个 S3 存储桶时,最低 AWS 权限包括:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

请确保使用特定的存储桶名称定义资源。 例如:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

帐户中的所有存储桶

扫描 AWS 帐户中的所有存储桶时,最低 AWS 权限包括:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBucketsListBucket.

请确保使用通配符定义资源。 例如:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

故障排除

扫描 Amazon S3 资源需要在 AWS IAM 中创建角色 ,以允许在 AWS 中的 Microsoft 帐户中运行的 Microsoft Purview 扫描程序服务读取数据。

角色中的配置错误可能会导致连接失败。 本部分介绍设置扫描时可能发生的连接失败的一些示例,以及每个案例的故障排除指南。

如果正确配置了以下部分中所述的所有项,并且扫描 S3 存储桶仍失败并出现错误,请联系 Microsoft 支持部门。

注意

对于策略访问问题,请确保存储桶策略和 SCP 策略均未阻止从 Microsoft Purview 访问 S3 存储桶。

有关详细信息,请参阅 确认存储桶策略访问权限 和 确认 SCP 策略访问权限。

使用 KMS 加密存储桶

确保 AWS 角色具有 KMS 解密 权限。 有关详细信息,请参阅 为加密的 Amazon S3 存储桶配置扫描。

AWS 角色缺少外部 ID

确保 AWS 角色具有正确的外部 ID:

- 在 AWS IAM 区域中,选择“ 角色 > 信任关系 ”选项卡。

- 再次 按照为 Microsoft Purview 创建新的 AWS 角色 中的步骤验证详细信息。

在角色 ARN 中发现错误

这是一个常规错误,指示在使用角色 ARN 时出现问题。 例如,你可能想要按如下所示进行故障排除:

确保 AWS 角色具有读取所选 S3 存储桶所需的权限。 所需权限包括

AmazonS3ReadOnlyAccess或 最小读取权限,以及KMS Decrypt用于加密存储桶的权限。确保 AWS 角色具有正确的 Microsoft 帐户 ID。 在 AWS IAM 区域中,选择“ 角色 > 信任关系 ”选项卡,然后再次按照 为 Microsoft Purview 创建新的 AWS 角色 中的步骤验证详细信息。

有关详细信息,请参阅 找不到指定的存储桶,

找不到指定的存储桶

请确保正确定义了 S3 存储桶 URL:

- 在 AWS 中,导航到 S3 存储桶,并复制存储桶名称。

- 在 Microsoft Purview 中,使用以下语法编辑 Amazon S3 数据源,并更新存储桶 URL 以包含复制的存储桶名称:

s3://<BucketName>

后续步骤

详细了解 Microsoft Purview Insight 报表:

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈