你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用 Microsoft Sentinel 在搜寻过程中跟踪数据

威胁搜寻通常要检查大量的日志数据,查找恶意行为的证据。 在此过程中,调查者可能会发现某些事件,为了验证存在可能性的假想和了解整个攻击情况,需要记住、重新访问和分析这些事件。

Microsoft Sentinel 中的搜寻书签可提供帮助,它们可保留你在“Microsoft Sentinel - 日志”中运行的查询,以及你认为相关的查询结果。 还可以通过添加注释和标记来记录在上下文中的观察结果和引用发现结果。 你和你的团队成员可以看到带有书签的数据,这样可便于轻松协作。

现在,可以通过将自定义搜寻查询映射到 MITRE ATT&CK 技术,跨所有搜寻查询,在 MITRE ATT&CK 技术范围内确定和处理差距。

使用书签进行搜寻时调查更多类型的实体,方法是在自定义查询中映射 Microsoft Sentinel Analytics 支持的一组完整的实体类型和标识符。 使用书签通过实体页、事件和调查图浏览搜寻查询结果中返回的实体。 如果书签捕获搜寻查询中的结果,则会自动继承查询的 MITRE ATT&CK 技术和实体映射。

如果你发现在日志中搜寻时迫切需要解决某个问题,可以轻松创建一个书签,然后将其提升为事件或将其添加到现有事件。 有关事件的详细信息,请参阅使用 Microsoft Sentinel 调查事件。

如果发现有一些值得添加书签的内容,但并不紧急,可以在“搜寻”窗格的“书签”选项卡上,随时创建书签,然后再重新访问添加书签的数据 。 可以使用筛选和搜索选项快速查找要用于当前调查的特定数据。

还可以通过选择书签详细信息中的“调查”,将带有书签的数据可视化。 这将启动调查体验,你可以使用交互式实体图形关系图和时间线来查看、调查和直观地传达你的发现。

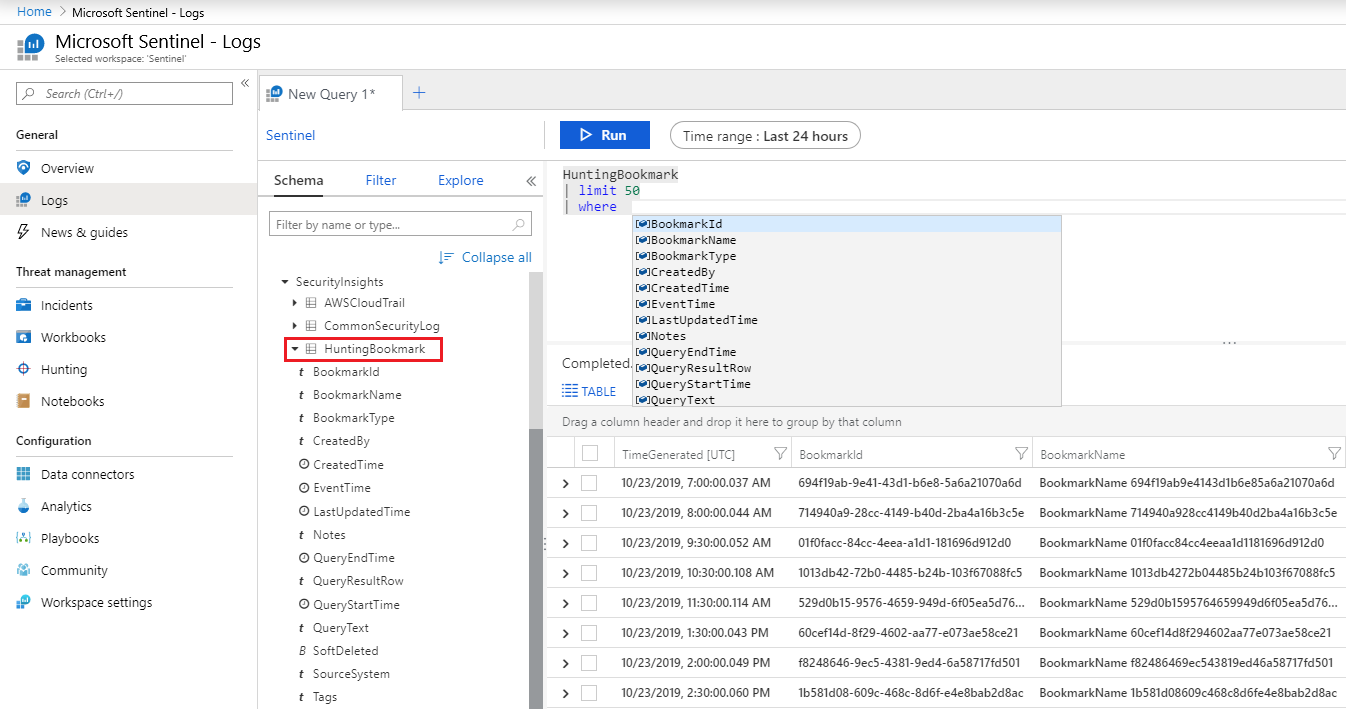

也可以直接在 Log Analytics 工作区中的 HuntingBookmark 表中查看带有书签的数据。 例如:

通过从表中查看书签,可以筛选、汇总和联接带有书签的数据及其他数据源,从而可以轻松查找证据。

注意

有关美国政府云中的功能可用性的信息,请参阅美国政府客户的云功能可用性中的 Microsoft Sentinel 表。

重要

Microsoft Sentinel 作为 Microsoft Defender 门户中统一安全运营平台的公共预览版的一部分提供。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

添加书签

创建书签以记录查询、结果、观察和发现。

对于 Azure 门户中的 Microsoft Sentinel,请在“威胁管理”下选择“搜寻”。

对于 Defender 门户中的 Microsoft Sentinel,请选择“Microsoft Sentinel”>“威胁管理”>“搜寻”。选择一个搜寻查询。

在搜寻查询详细信息中,选择“运行查询”。

选择“查看查询结果”。 例如:

此操作将打开“日志”窗格中的查询结果。

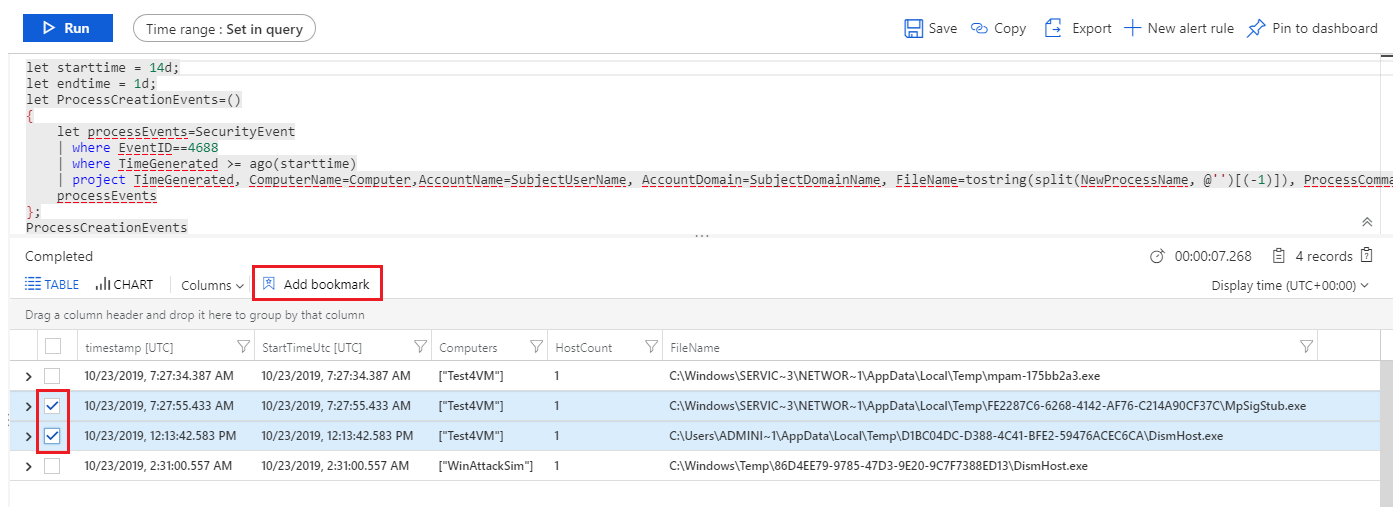

从日志查询结果列表中,使用复选框来选择包含了感兴趣信息的一个或多个行。

选择“添加书签”:

在右侧的“添加书签”窗格中,可以选择更新书签名称、添加标记和注释,以帮助确定对该项感兴趣的内容。

书签可选择性地映射到 MITRE ATT&CK 技术或子技术。 MITRE ATT&CK 映射从搜寻查询中的映射值继承,但你也可以手动创建它们。 从“添加书签”窗格的“策略和技术”部分中的下拉菜单中,选择与所需技术关联的 MITRE ATT&CK 策略。 该菜单展开并显示所有 MITRE ATT&CK 技术,可以在此菜单中选择多种技术和子技术。

现在,可以从带书签的查询结果中提取一组已展开的实体,以便进一步调查。 在“实体映射”部分,使用下拉列表选择实体类型和标识符。 然后映射包含相应标识符的查询结果中的列。 例如:

若要在调查图中查看书签,必须映射至少一个实体。 仍支持映射到创建的帐户、主机、IP 和 URL 实体类型的实体映射,保留后向兼容性。

选择“保存”以提交更改并添加书签。 所有带有书签的数据都与其他分析师共享,这是协作调查体验的第一步。

每次从 Microsoft Sentinel 打开此窗格时,日志查询结果都支持书签。 例如,从导航栏中选择“常规”>“日志”,然后在调查图中选择事件链接,或从事件的完整详细信息中选择一个警报 ID。 当“日志”窗格已从其他位置打开(例如,直接从 Azure Monitor 打开)时,不能创建书签。

查看和更新书签

从书签选项卡中查找和更新书签。

对于 Azure 门户中的 Microsoft Sentinel,请在“威胁管理”下选择“搜寻”。

对于 Defender 门户中的 Microsoft Sentinel,请选择“Microsoft Sentinel”>“威胁管理”>“搜寻”。选择“书签”选项卡以查看书签列表。

搜索或筛选以查找特定的一个或多个书签。

选择各个书签,在右侧窗格中查看书签详细信息。

根据需要进行更改。 更改将自动保存。

在调查图中浏览书签

通过启动调查体验将书签数据可视化,可以使用交互式实体图形关系图和时间线来查看、调查和直观地传达你的发现。

从“书签”选项卡中选择要调查的一个或多个书签。

在书签详细信息中,确保至少映射一个实体。

选择“调查”可在调查图中查看书签。

有关使用调查图的说明,请参阅使用调查图深入探讨。

将书签添加到新事件或现有事件

通过“搜寻”页上的“书签”选项卡将书签添加到事件。

从“书签”选项卡中选择要添加到事件的一个或多个书签。

从命令栏中选择“事件操作”:

根据需要,选择“创建新事件”或“添加到现有事件”。 然后:

- 若要添加到新事件:可以选择更新事件的详细信息,然后选择“创建”。

- 若要将书签添加到现有事件:请选择一个事件,然后选择“添加”。

除了在命令栏上选择“事件操作”选项之外,还可以使用一个或多个书签的上下文菜单 ( ... ) 来选择“创建新事件”、“添加到现有事件”和“从事件中删除”选项。

若要查看事件中的书签:导航到“Microsoft Sentinel”>“威胁管理”>“事件”,然后选择带有书签的事件 。 选择“查看完整详细信息”,然后选择“书签”选项卡。

在日志中查看带有书签的数据

查看添加了书签的查询、结果或其历史记录。

从“搜寻”>“书签”选项卡中选择书签。

选择详细信息窗格中提供的链接:

选择“查看源查询”,在“日志”窗格中查看源查询。

选择“查看书签日志”,查看所有书签元数据,其中包括执行更新的人员、更新的值以及更新发生的时间。

从命令栏的“搜寻”>“书签”选项卡上选择“书签日志”,以查看所有书签的原始书签数据:

此视图显示了具有关联元数据的所有书签。 可以使用 Kusto 查询语言 (KQL) 查询,筛选到要查找的特定书签的最新版本。

从创建书签到“书签”选项卡中显示书签的这段时间内,存在一个明显的延迟(以分钟计)。

删除书签

删除书签后,该书签将不再显示在“书签”选项卡上的列表中。Log Analytics 工作区所对应的“HuntingBookmark”表还将继续包含之前的书签条目,但是最新的条目会将“SoftDelete”值更改为 true,这样就可以轻松筛选出旧书签。 删除书签后,调查体验中与其他书签或警报相关联的任何实体并不会删除。

要删除书签,请完成以下步骤。

从“搜寻”>“书签”选项卡中,选择要删除的一个或多个书签。

右键单击并选择用于删除所选书签的选项。

相关内容

本文介绍了如何在 Microsoft Sentinel 中使用书签来运行搜寻调查。 若要详细了解 Microsoft Sentinel,请参阅以下文章: