创建 Cloud Discovery 策略

可创建“应用发现”策略,使其在检测到新应用时进行警报。 Defender for Cloud Apps 还会搜索 Cloud Discovery 中的所有日志,查看是否存在异常。

创建应用发现策略

发现策略让你可以设置警报以便在你的组织内检测到新的应用时通知你。

在 Microsoft Defender 门户的“Cloud Apps”下,转到“策略”->“策略管理”。 然后选择“影子 IT”选项卡。

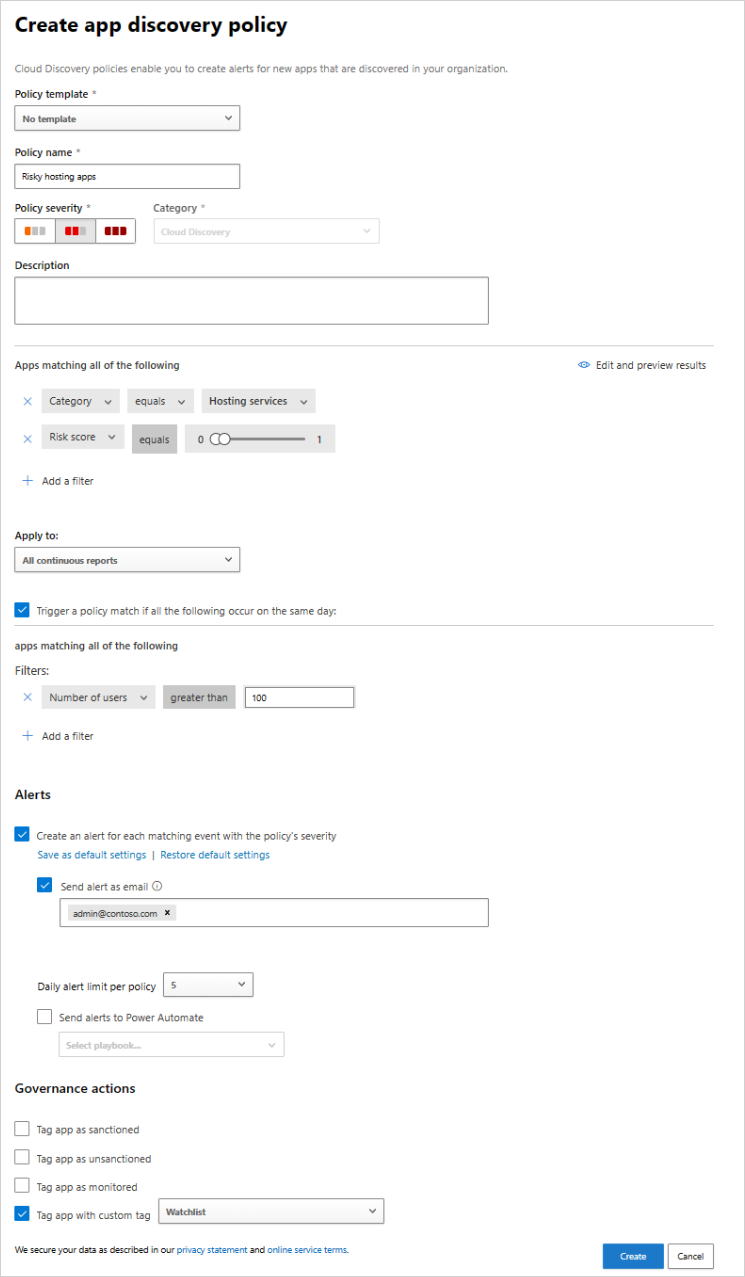

单击“创建策略”,然后选择“应用发现策略”。

向策略提供名称和说明。 根据需要,可基于模板进行设置。 有关策略模板的详细信息,请参阅 使用策略控制云应用。

设置策略的“严重级别”。

若要设置此策略由哪些已发现的应用触发,请添加筛选器。

可以设置策略敏感度的阈值。 启用“在同一天中发生下述所有情况时触发策略”。 可设置条件,要求应用每天必须满足此条件才能与策略匹配。 选择下列条件之一:

- 每日流量

- 下载的数据

- IP 地址数

- 事务数

- 用户数目

- 上传的数据

在“警报”下设置“每日警报限制”。 选择是否以电子邮件的形式发送警报。 然后根据需要提供电子邮件地址。

- 选择“将警报设置另存为组织的默认值”之后,后续策略即可使用该设置。

- 如果具有默认设置,可选择“使用组织的默认设置”。

选择要在应用与此策略相匹配时应用的“治理”操作。 它可将策略标记为“已批准”、“未批准”、“已监视”或自定义标记。

选择“创建”。

注意

- 新创建的发现策略(或包含更新连续报表的策略)会按每个应用每个连续报表,90 天内触发一次警报,而不考虑同一应用是否存在现有警报。 例如,如果创建一个发现新热门应用的策略,它可能会为已发现并发出警报的应用触发额外的警报。

- 来自快照报表的数据不会在应用发现策略中触发警报。

例如,如果你有兴趣了解云环境中存在风险的托管应用,请如下设置策略:

设置策略筛选器,用于发现在“托管服务”类别中找到的任何服务,以及风险评分为 1(表示高风险)的任何服务。

设置阈值,使其应在底部对所发现的特定应用触发警报。 例如,仅在环境中使用应用的用户数超过 100 人时,以及在他们从服务中下载特定数量的数据时才进行警报。 此外,可以设置对希望收到的每日警报的限制。

Cloud Discovery 异常情况检测

Defender for Cloud Apps 会搜索 Cloud Discovery 中的所有日志,查看是否存在异常。 例如,当从未用过 Dropbox 的用户突然向其上传 600 GB 的内容,或者他们在特定应用上的事务量远远超过往常时。 异常检测策略默认启用。 不必配置新策略,该策略即可正常工作。 但是,可微调希望在默认策略中警报的异常类型。

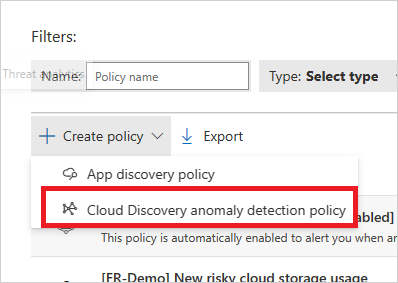

在 Microsoft Defender 门户的“Cloud Apps”下,转到“策略”->“策略管理”。 然后选择“影子 IT”选项卡。

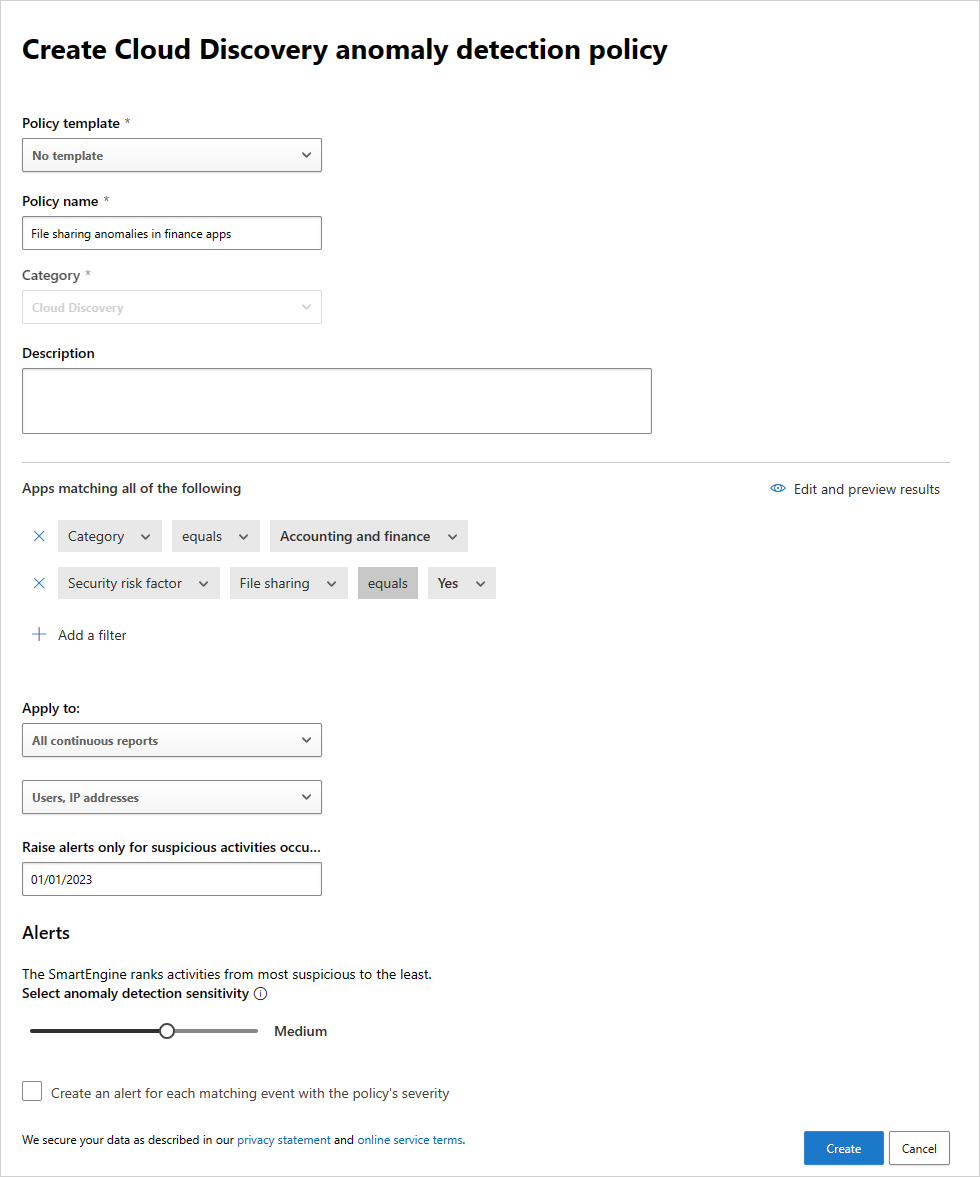

选择“创建策略”,然后选择“Cloud Discovery 异常情况检测策略”。

向策略提供名称和说明。 根据需要,可基于模板进行设置。有关策略模板的详细信息,请参阅通过策略控制云应用。

若要设置此策略由哪些已发现的应用触发,请选择“添加筛选器”。

筛选器是从下拉列表中选择的。 要添加筛选器,请选择“添加筛选器”。 要移除筛选器,请选择“X”。

在“应用于”的下面,选择此策略的应用对象:“所有连续报表”或“特定连续报表”。 选择策略的应用对象:用户和/或 IP 地址。

选择异常活动发生的日期以在“仅对以下日期之后发生的可疑活动触发警报”选项下触发警报。

在“警报”下设置“每日警报限制”。 选择是否以电子邮件的形式发送警报。 然后根据需要提供电子邮件地址。

- 选择“将警报设置另存为组织的默认值”之后,后续策略即可使用该设置。

- 如果具有默认设置,可选择“使用组织的默认设置”。

选择创建。

相关视频

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。