Defender for Cloud Apps 如何帮助保护 Asana 环境

Asana 是一种基于云的项目管理工具,让用户能够以简化且高效的方式跨组织与合作伙伴协作处理项目和任务。 Asana 保留组织的关键数据,因而成为恶意行为者的攻击目标。

将 Asana 连接到 Defender for Cloud Apps,你就能更好地了解用户活动,并利用基于机器学习的异常情况检测功能进行威胁检测。

主要威胁包括:

- 帐户被盗用和内部威胁

- 数据泄露

- 安全意识不足

- 非管理的自带设备办公 (BYOD)

使用策略控制 Asana

| 类型 | 名称 |

|---|---|

| 内置异常情况检测策略 | 来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 不可能旅行 已离职用户执行的活动(需要 Microsoft Entra ID 作为 IdP) 多次失败的登录尝试 |

| 活动策略 | 使用 Asana 审核日志活动生成自定义策略 |

有关创建策略的详细信息,请参阅创建策略。

自动执行治理控制

除了监视潜在威胁之外,你还可以应用并自动执行以下 Asana 治理操作,来修复检测到的威胁:

| 类型 | 操作 |

|---|---|

| 用户管理 | 发出警报时通知用户(通过 Microsoft Entra ID) 要求用户再次登录(通过 Microsoft Entra ID) 暂停用户(通过 Microsoft Entra ID) |

有关修复应用威胁的更多信息,请参阅治理连接的应用。

连接 Asana 到 Defender for Cloud Apps

本部分介绍如何使用应用连接或 API 将 Microsoft Defender for Cloud Apps 连接到现有的 Asana 帐户。 通过此连接,可以实现组织对 Asana 使用的可见性和控制。

先决条件:

- 具有 Asana 企业帐户是进行此连接的先决条件。 必须以管理员身份登录到 Asana。

连接 Asana:

使用管理员帐户登录 Asana 门户。

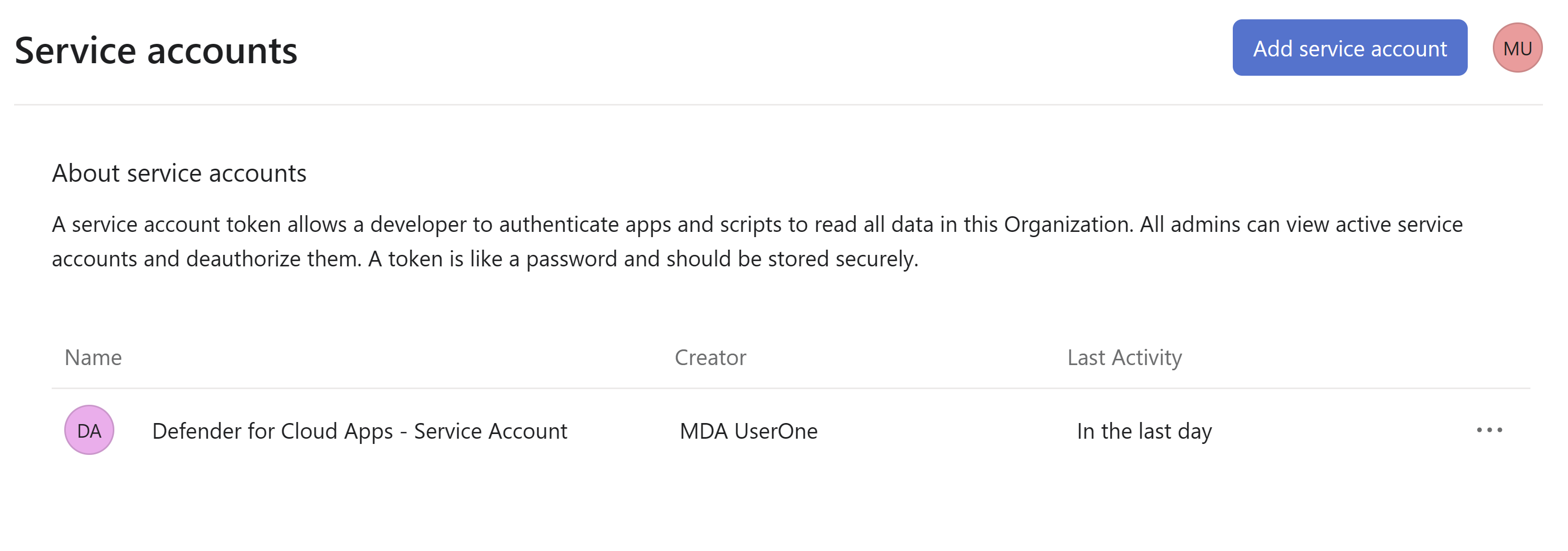

导航到“管理员控制台>应用>服务帐户”,然后单击服务帐户。 如果没有服务帐户,请使用此处提供的指南创建。

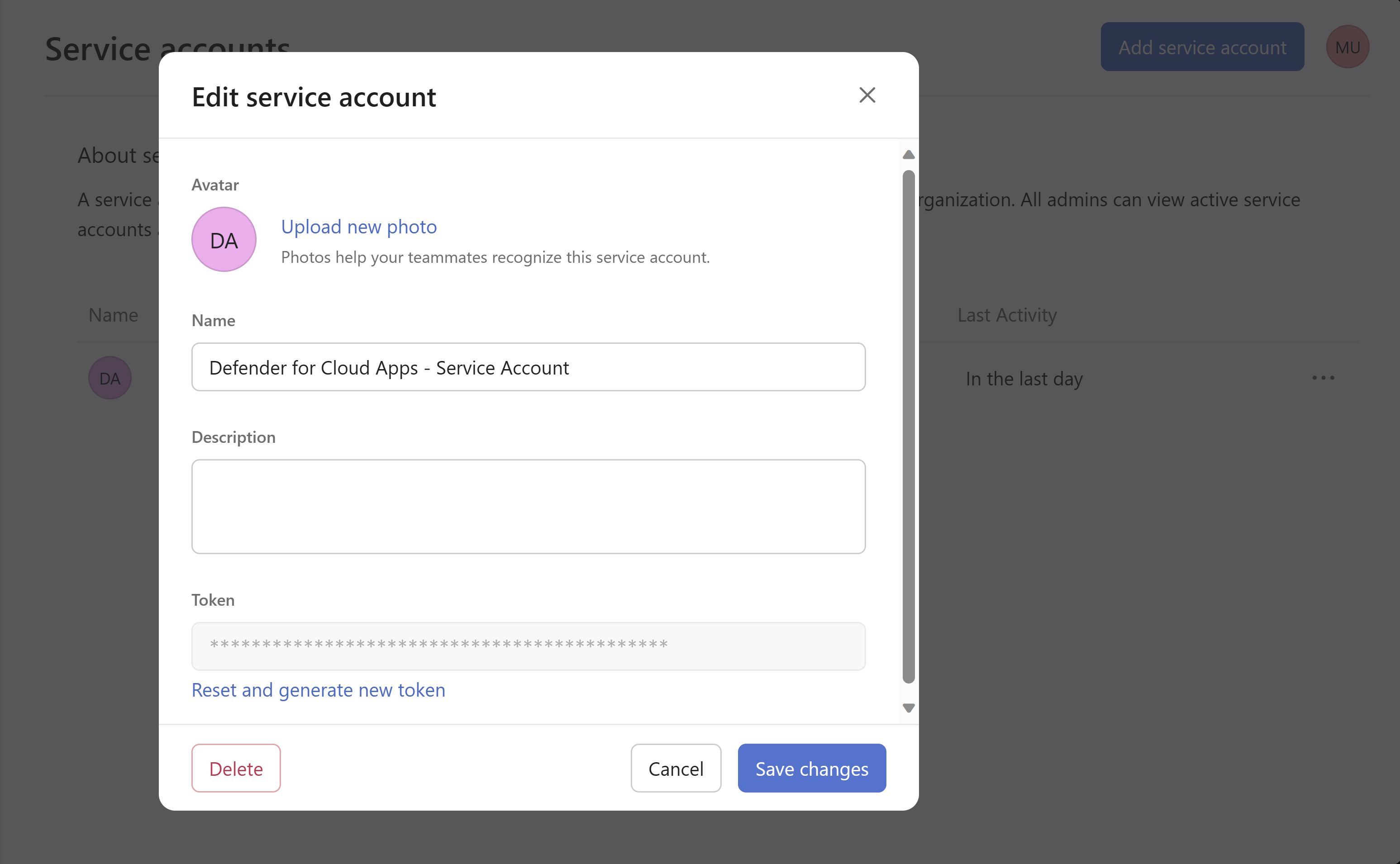

复制服务帐户令牌。 如果已有服务帐户,可能需要重置并生成新令牌才能复制令牌。

从 URL 复制工作区 ID,并保存,以供将来参考。

在 Microsoft Defender 门户中,导航到“设置>Cloud Apps>连接的应用>应用连接器”。

单击“连接应用”,并选择“Asana”。

在连接向导中提供实例名称,然后单击“下一步”。

分别在 API 密钥和工作区 ID 字段中输入复制的访问令牌和工作区 ID。 输入后,单击“提交”。

成功建立连接后,Defender for Cloud Apps 将开始提取 Asana 审核日志。