使用非 Microsoft IdP 为目录应用部署条件访问应用控制

Microsoft Defender for Cloud Apps 中的访问和会话控制可用于云应用目录中的应用程序以及自定义应用程序。 有关 Defender for Cloud Apps 预载入的开箱即用的应用列表,请参阅使用 Defender for Cloud Apps 条件访问应用控制保护应用。

先决条件

组织必须具有以下许可证才能使用条件访问应用控制:

- 标识提供者 (IdP) 解决方案所需的许可证

- Microsoft Defender for Cloud Apps

应用必须配置单一登录

应用必须使用以下身份验证协议中的一个:

IdP 协议 Microsoft Entra ID SAML 2.0 或 OpenID Connect 其他 SAML 2.0

将 IdP 配置为使用 Defender for Cloud Apps

使用以下步骤将应用会话从其他 IdP 解决方案发送到 Defender for Cloud Apps。 有关 Microsoft Entra ID,请参阅配置与 Microsoft Entra ID 的集成。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

在“连接的应用”下,选择“条件访问应用控制应用”。

选择“+添加”,然后在弹出窗口中选择要部署的应用,然后选择“启动向导”。

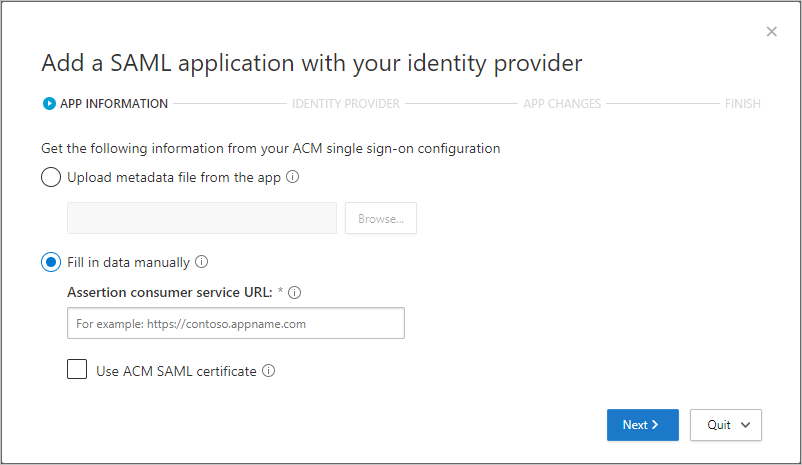

在“应用信息”页上,使用应用的单一登录配置页中的信息填写表单,然后选择“下一步”。

如果你的 IdP 为所选应用提供单一登录元数据文件,请选择“从应用上传元数据文件”并上传元数据文件。

或者选择“手动填写数据”并提供以下信息:

- 断言使用者服务 URL

- 如果应用提供 SAML 证书,请选择“使用 <app_name> SAML 证书”并上传证书文件。

例如:

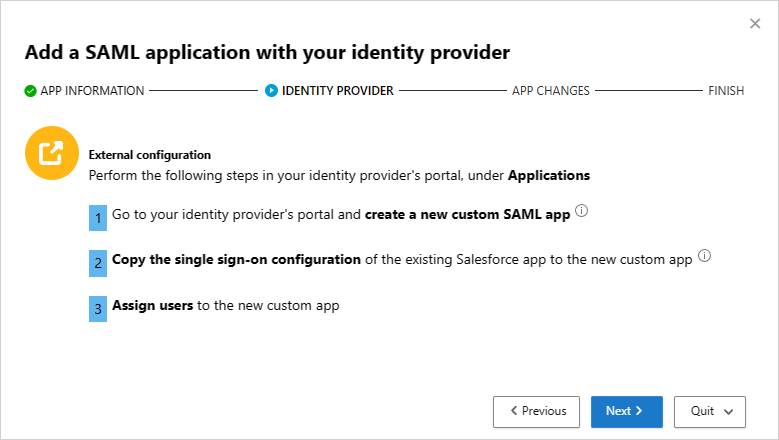

在“标识提供者”页上,使用提供的步骤在 IdP 的门户中设置新应用程序,然后选择“下一步”。

转到你的 IdP 的门户并创建新的自定义 SAML 应用。

将现有

<app_name>应用的单一登录配置复制到新的自定义应用。将用户分配给新的自定义应用。

复制应用的单一登录配置信息。 你将在下一步中用到。 例如:

注意

这些步骤可能因标识提供者而稍有不同。 建议执行该步骤,原因如下:

某些标识提供者不允许更改图库应用的 SAML 属性或 URL 属性。

通过配置自定义应用,你可以使用访问和会话控制测试此应用程序,而无需更改组织的现有行为。

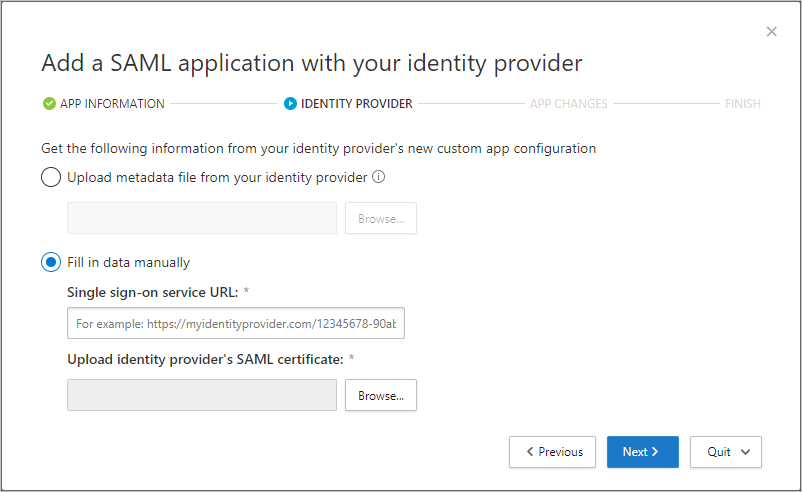

在下一页将应用的单一登录配置页中的信息填写入表单,然后选择“下一步”。

如果你的 IdP 为所选应用提供单一登录元数据文件,请选择“从应用上传元数据文件”并上传元数据文件。

或者选择“手动填写数据”并提供以下信息:

- 断言使用者服务 URL

- 如果应用提供 SAML 证书,请选择“使用 <app_name> SAML 证书”并上传证书文件。

例如:

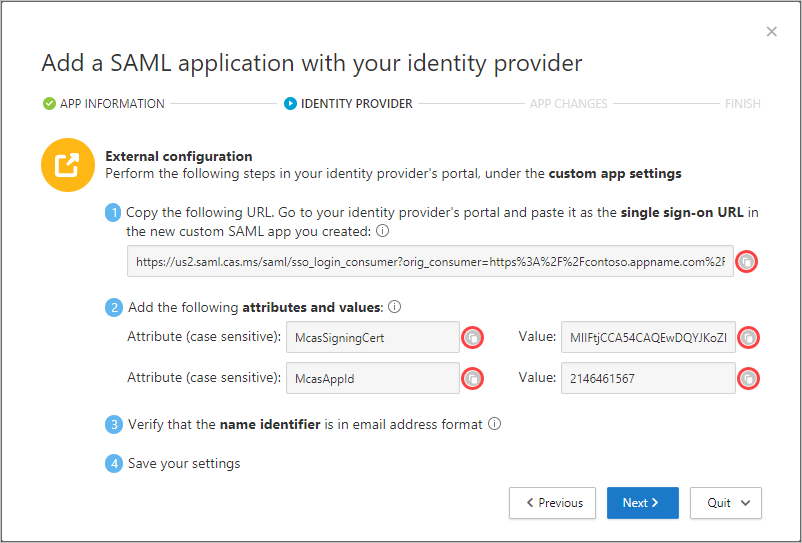

在下一页输入以下信息,然后选择“下一步”。 下一步需要用到这些信息。

- 单一登录 URL

- 属性和值

例如:

在 IdP 的门户中,配置以下设置,通常可在 IdP 门户的自定义应用设置页中找到这些设置。

在“单一登录 URL”字段中,输入前面记下的单一登录 URL。

将前面记下的属性和值添加到应用的属性中。 某些提供程序可能将其称为用户属性或声明。

创建新的 SAML 应用时,Okta 标识提供者将属性限制在 1024 个字符。 要调整此限制,请先创建无相关属性的应用。 创建后,编辑应用,再添加相关属性。

验证名称标识符是否采用电子邮件地址格式。

保存设置。

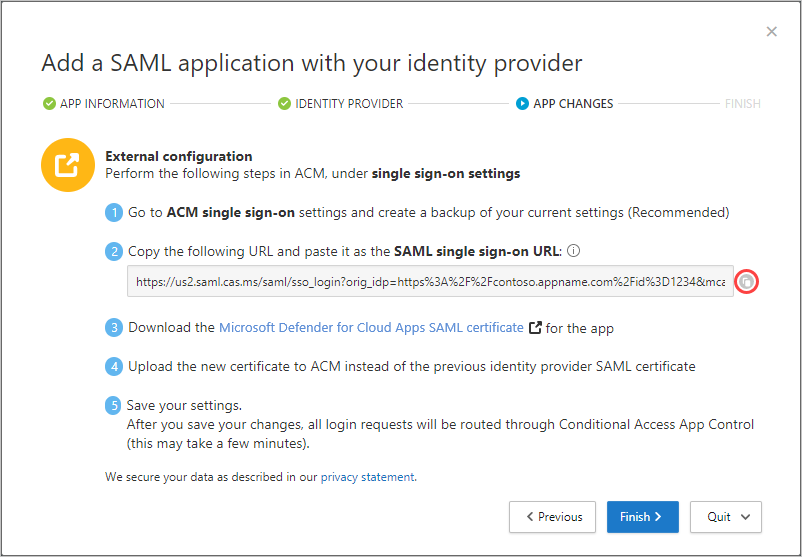

在“应用更改”页上,执行以下操作,然后选择“下一步”。 下一步需要用到这些信息。

- 复制单一登录 URL

- 下载 Defender for Cloud Apps SAML 证书

例如:

在应用门户的单一登录设置中执行以下操作:

(建议)创建当前设置的备份。

将“标识提供者登录 URL”字段值替换为前面记下的 Defender for Cloud Apps SAML 单一登录 URL。

上传前面下载的 Defender for Cloud Apps SAML 证书。

选择“保存”。

保存设置后,所有关联此应用的登录请求将通过条件访问应用控制发送。

Defender for Cloud Apps SAML 证书的有效期为一年。 证书过期后,需要生成新的证书。

使用策略范围内的用户登录每个应用

注意

继续之前,请确保先注销现有会话。

创建策略后,登录到使用该策略配置的每个应用。 请确保使用策略中配置的用户进行登录。

Defender for Cloud Apps 会针对登录的每个新应用将策略详细信息同步至服务器。 这可能需要一分钟时间。

验证应用是否已配置为使用访问和会话控件

上述说明帮助你直接在 Microsoft Entra ID 中为目录应用创建内置的 Defender for Cloud Apps 策略。 在此步骤中,验证是否为这些应用配置了访问和会话控制。

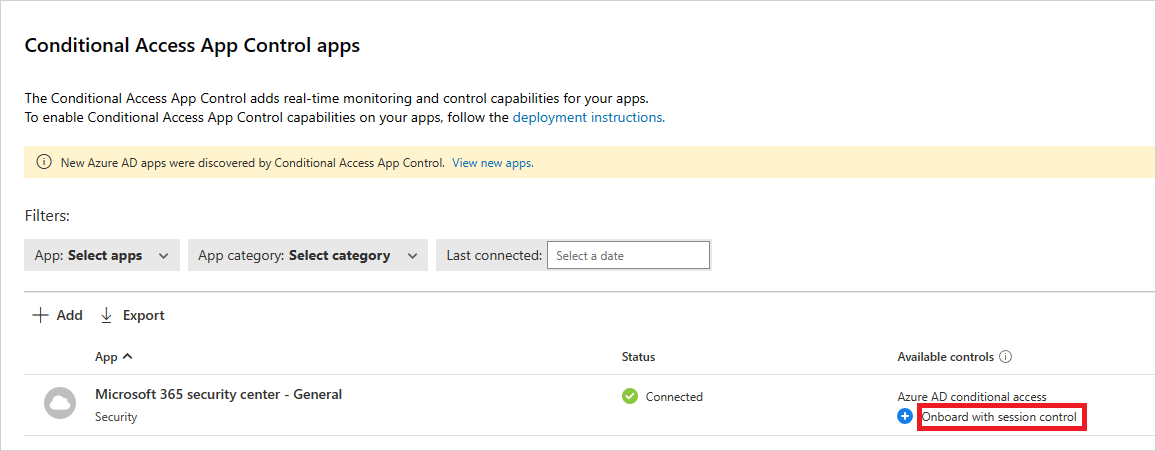

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

在“连接的应用”下,选择“条件访问应用控制应用”。

在应用表中,查看“可用控件”列并验证是否同时显示“访问控制”或“Azure AD 条件访问”和“会话控制”。

如果应用未启用会话控制,请选择使用会话控制载入并选中将此应用与会话控制配合使用来添加它。 例如:

启用应用以在组织中使用

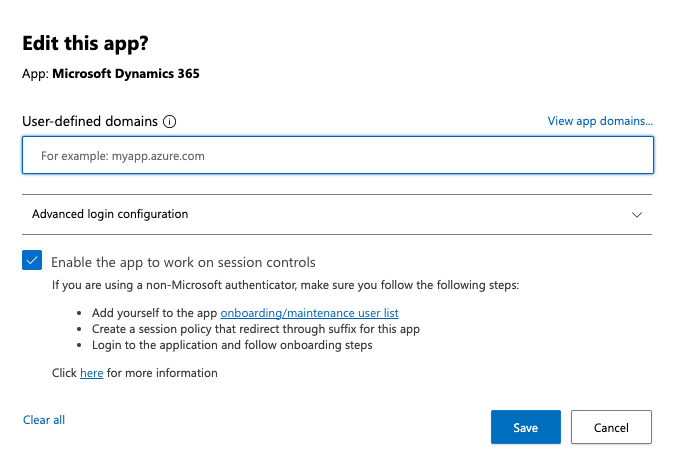

准备好启用在组织的生产环境中使用的应用后,请执行以下步骤。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

在“连接的应用”下,选择“条件访问应用控制应用”。 在应用列表中,选择要部署应用所在行末尾的三个点,然后选择“编辑应用”。

选择让应用程序在会话控制中运行,然后选择保存。 例如:

测试部署

首先注销任何现有会话。 然后尝试登录到已成功部署的每个应用。 使用与 Microsoft Entra ID 中配置的策略匹配的用户登录,或者使用标识提供者配置的 SAML 应用登录。

在 Microsoft Defender 门户中的“云应用”下,选择“活动日志”,并确保为每个应用捕获登录活动。

通过选择“高级”,然后使用“源等于访问控件”进行筛选。 例如:

我们建议从受管理设备和非管理的设备分别登录到移动和桌面应用。 这是为了确保活动日志能够正确捕获活动。

要验证是否正确捕获了活动,请选择单一登录的登录活动,以打开活动抽屉。 确保“用户代理标记”正确反映设备是本机客户端(即移动或桌面应用)还是受管理设备(符合、域加入或有效的客户端证书)。

注意

在部署后,不能从“条件访问应用控制”页删除应用程序。 只要你没有在应用上设置会话或访问策略,条件访问应用控制就不会改变应用的任何行为。

后续步骤

如果遇到任何问题,我们可随时提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈