在本地 Exchange 中启用新式身份验证

概述

Exchange Server 2019 CU13 发布后,Exchange Server支持 OAuth 2.0 (也称为新式身份验证) ,适用于使用 ADFS 作为安全令牌服务 (STS) 的纯本地环境。 本文档提供启用此功能的先决条件和步骤。

若要使用新式身份验证,用户需要客户端 (Outlook 或支持使用 ADFS 进行新式身份验证的任何其他本机 OS 客户端) 。 最初,此功能仅适用于 Windows 版 Outlook,但将来会向其他 Outlook 客户端添加对新式身份验证的支持。

2019 Exchange Server 中的新式身份验证不应与混合新式身份验证混淆,后者使用 Microsoft Entra ID 进行新式身份验证。 事实上,HMA 仍然是为 Exchange 混合配置中的所有本地和云用户启用新式身份验证的唯一建议方法。 此新功能允许没有Microsoft Entra ID或不在 Exchange 混合配置中的客户使用新式身份验证。

新式身份验证如何工作,此功能是否适用于我?

使用新式身份验证,用户可以使用 ADFS 对 Exchange 进行身份验证。 为用户启用新式身份验证后,其 Outlook 客户端将重定向到 ADFS。 然后,用户可以通过提供凭据或执行多重身份验证进行身份验证。 ADFS 对用户进行身份验证后,会生成访问令牌。 这些访问令牌由 Exchange Server 进行验证,以提供对用户邮箱的客户端访问权限。

下图演示了 Exchange Server、ADFS 和 Outlook 之间的协调,以使用新式身份验证对用户进行身份验证。

请参阅下表,评估此功能是否适用。

| Exchange 配置 | 此功能是否适用? | 备注 |

|---|---|---|

| 仅具有 2019 Exchange Server的本地 Exchange 组织 | 是 | 不适用 |

| 混合了 2019 Exchange Server、2016 Exchange Server 和 2013 Exchange Server 的本地 Exchange 组织 | 否 | Exchange Server 2013 不受支持。 |

| 混合使用 2019 Exchange Server 和 2016 Exchange Server 的本地 Exchange 组织 | 是 | 仅 Exchange 2019 服务器可用作 Front-End (客户端访问) 服务器。 |

| 使用 HMA 的 Exchange 混合组织 | 否 | 使用 Microsoft Entra ID 的 HMA 是首选解决方案。 请参阅有关使用新身份验证策略的指南。 |

| 不使用 HMA 的 Exchange 混合组织 | 否 | 将 HMA 与 Microsoft Entra ID 配合使用。 |

在 Exchange 中启用新式身份验证的先决条件

Exchange Server 2019 CU13 或更高版本

若要使用新式身份验证,用于客户端连接的所有服务器都必须安装 Exchange Server 2019 CU13。

ADFS 2019 或更高版本

若要在本地 Exchange 环境中启用新式身份验证,需要在 Windows Server 2019 或更高版本上Active Directory 联合身份验证服务 (ADFS) 。

你可能还需要 Windows Server 2019 或更高版本上的 Web 应用程序代理 Server () ,以启用从公司网络外部的客户端访问。

注意

无法在Exchange Server上配置 ADFS 角色。 有关详细信息,请参阅 规划 AD FS 部署拓扑

客户端先决条件

Windows 版 Outlook

以下版本的 Microsoft Outlook 中支持通过 ADFS 进行新式身份验证。

Microsoft 365 应用版中的 Outlook:

| 频道 | 支持 | 版本 | 生成 (或更高版本) |

|---|---|---|---|

| 预览体验成员频道 | 是 | 2304 | 16327.20200 |

| 当前频道 | 是 | 2304 | 16327.20214 |

| 月度企业频道 | 是 | 2304 | 16327.20324 |

| 半年企业频道(预览) | 否 | 不适用 | 不适用 |

| 半年度企业频道 | 否 | 不适用 | 不适用 |

Outlook for Windows (批量许可证 & 零售) :

| 版本 | 支持 | 版本 | 生成 (或更高版本) |

|---|---|---|---|

| Outlook 2016 (任何版本) | 否 | 不适用 | 不适用 |

| Outlook 2019 (任何版本) | 否 | 不适用 | 不适用 |

| Outlook 2021 (零售) | 是 | 2304 | 16327.20214 |

| Outlook 2021 (批量许可证) | 否 | 不适用 | 不适用 |

可以按照此处提到的步骤检查 Office 的内部版本号。

注意

稍后将添加对 Outlook on Mac、Outlook mobile、iOS 邮件应用等其他客户端的支持。

Windows OS

Windows 客户端必须是 Windows 11 22H2 or later 并且必须安装 2023 年 3 月 14 日更新 。

可以查看Windows 更新历史记录来验证是否已KB5023706安装。

使用 ADFS 作为 STS 在 Exchange Server 中配置新式身份验证的步骤

本部分提供有关在 Exchange Server 2019 CU13 中实现新式身份验证的详细信息。

在所有 FE 服务器上安装 Exchange 2019 CU13, (至少)

用于客户端连接的所有服务器都必须升级到 Exchange 2019 CU13。 这可确保与 Exchange 2019 的初始客户端连接使用 OAuth,与 Exchange Server 2016 的代理连接将使用 Kerberos。

注意

仅Exchange Server 2019 CU13 及更高版本支持配置新式身份验证。

Exchange 2019 CU13 添加了对新身份验证策略的支持,以在用户级别允许或阻止新式身份验证。 阻止新式身份验证用于确保不支持新式身份验证的客户端仍然可以连接。

若要将多个新的身份验证策略参数添加到Exchange Server,需要使用安装程序运行/PrepareAD。

BlockModernAuthActiveSyncBlockModernAuthAutodiscoverBlockModernAuthImapBlockModernAuthMapiBlockModernAuthOfflineAddressBookBlockModernAuthPopBlockModernAuthRpcBlockModernAuthWebServices

安装 CU13 后,任何预先存在的身份验证策略 (包括默认身份验证策略) 都将禁用上述参数。 这意味着,使用 HMA 的客户无需更改其预先存在的身份验证策略。

Exchange 混合客户无需新的身份验证策略

现有 Exchange 混合客户 应使用混合新式身份验证。使用 HMA 的混合客户可以将 BlockModernAuth* 参数的值保留为 0 以继续使用 HMA。

注意

使用 ADFS 配置新式身份验证的以下步骤仅适用于非 Exchange 混合 (纯本地) 客户。

设置 Active Directory 联合身份验证服务 (ADFS)

客户需要在环境中安装和配置 ADFS,以允许 Exchange 客户端使用Forms身份验证 (OAuth) 连接到Exchange Server。

Exchange Server组织中的 ADFS 配置的证书要求

ADFS 需要两种基本类型的证书 (请参阅 本文 ,了解) 的详细信息:

- 服务通信安全套接字层 (SSL) 证书,用于 ADFS 服务器、客户端、Exchange 服务器和可选的 Web 应用程序代理服务器之间的加密 Web 服务流量。 建议使用内部或商业证书颁发机构颁发的证书 (CA) ,因为所有客户端都需要信任此证书。

- 用于 ADFS 服务器、Active Directory 域控制器和 Exchange 服务器之间的加密通信和身份验证的令牌签名证书。 可以通过从 CA 请求令牌签名证书或创建自签名证书来获取令牌签名证书。

有关在 Windows 中创建和导入 SSL 证书的详细信息,请参阅 服务器证书。

下面是我们在此方案中使用的证书的摘要:

| 证书 (使用者、使用者可选名称或通配符证书匹配) 中的公用名 (CN) | 类型 | 在服务器上是必需的 | Comments |

|---|---|---|---|

| adfs.contoso.com enterpriseregistration.contoso.com |

由 CA 颁发 | ADFS 服务器, Web 应用程序代理 服务器 (可选) |

联合服务器使用 SSL 证书来保护与客户端和联合服务器代理进行 SSL 通信的 Web 服务流量。 由于 SSL 证书必须受客户端计算机信任,我们建议您使用由受信任的 CA 签名的证书。 您选择的所有证书都必须拥有相应的私钥。 |

| ADFS 令牌签名 - adfs.contoso.com | 自签名或 CA 颁发 | ADFS 服务器, Web 应用程序代理 服务器 (可选) |

令牌签名证书是 X509 证书。 联合服务器使用关联的公钥/私钥对对它们生成的所有安全令牌进行数字签名。 这包括对已发布的联合元数据和项目解析请求进行签名。 可以在 AD FS 管理单元中配置多个令牌签名证书,以便在一个证书即将过期时允许证书滚动更新。 默认情况下,列表中的所有证书都会发布,但 AD FS 仅使用主令牌签名证书对令牌进行实际签名。 您选择的所有证书都必须拥有相应的私钥。 可以通过从企业 CA 或公共 CA 请求令牌签名证书,或通过创建自签名证书来获取令牌签名证书。 |

| mail.contoso.com autodiscover.contoso.com |

由 CA 颁发 | Exchange 服务器, Web 应用程序代理 服务器 (可选) |

这是用于加密与Outlook 网页版 (和其他 Exchange 服务) 的外部客户端连接的典型证书。 有关详细信息,请参阅 Exchange 服务的证书要求。 |

部署和配置 ADFS 服务器

使用 Windows Server 2019 或更高版本部署 ADFS 服务器。 按照以下步骤操作: 部署 ADFS 服务器 和 配置并测试 ADFS 服务器。 验证是否可以在 Web 浏览器中从 Exchange 服务器和至少一台客户端计算机中打开联合元数据的 URL。

URL 使用语法:

https://<FederationServiceName>/federationmetadata/2007-06/federationmetadata.xml

例如,

https://adfs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

选择适当的 SSO 生存期

选择适当的 SSO 生存期,以便不需要最终用户频繁重新进行身份验证。 若要配置 SSO 生存期,请在 ADFS 服务器上打开 ADFS 管理,然后在 Edit Federation Service Properties ADFS 管理窗口右侧的“操作” (选择) 。

Web SSO lifetime (minutes)输入 ,这是用户需要重新进行身份验证的最长时间。

在 ADFS 中配置身份验证方法

若要在 Outlook on Windows 中使用新式身份验证,需要配置主身份验证方法。 建议为 Extranet 和 Intranet 选择Forms身份验证,如下所示。

在 ADFS 中启用设备注册

通过检查“设备注册概述”,验证是否已配置设备注册,并启用设备身份验证。 建议执行此步骤以减少用户的身份验证提示数,并有助于在 ADFS 中强制实施访问控制策略。

完成配置设备注册服务发现和设备注册发现服务器 SSL 证书的所有步骤,详见 [此处] (/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/dn614658 (v=ws.11) 。

Create适用于 Outlook 的 ADFS 应用程序组

右键单击

Application Groups并单击 。Add Application Group选择

Native Application accessing a web API。键入名称,例如

Outlook,然后单击“下一步”。在

Native application page上,为 Outlook 添加以下内容client identifier和redirect Uri,然后单击“下一步”。客户端标识符:

d3590ed6-52b3-4102-aeff-aad2292ab01c重定向 URI () 添加以下两个 URI:

urn:ietf:wg:oauth:2.0:oobms-appx-web://Microsoft.AAD.BrokerPlugin/d3590ed6-52b3-4102-aeff-aad2292ab01c

在

Configure Web API选项卡中,添加 Exchange 环境使用的所有 FQDN,包括自动发现、负载均衡 FQDN、服务器 FQDN 等。例如:https://autodiscover.contoso.com/https://mail.contoso.com/

重要

请务必确保涵盖所有面向客户端的 URL,否则无法正常工作。 包括尾随 /'s,并确保 URL 以 https:// 开头。

在

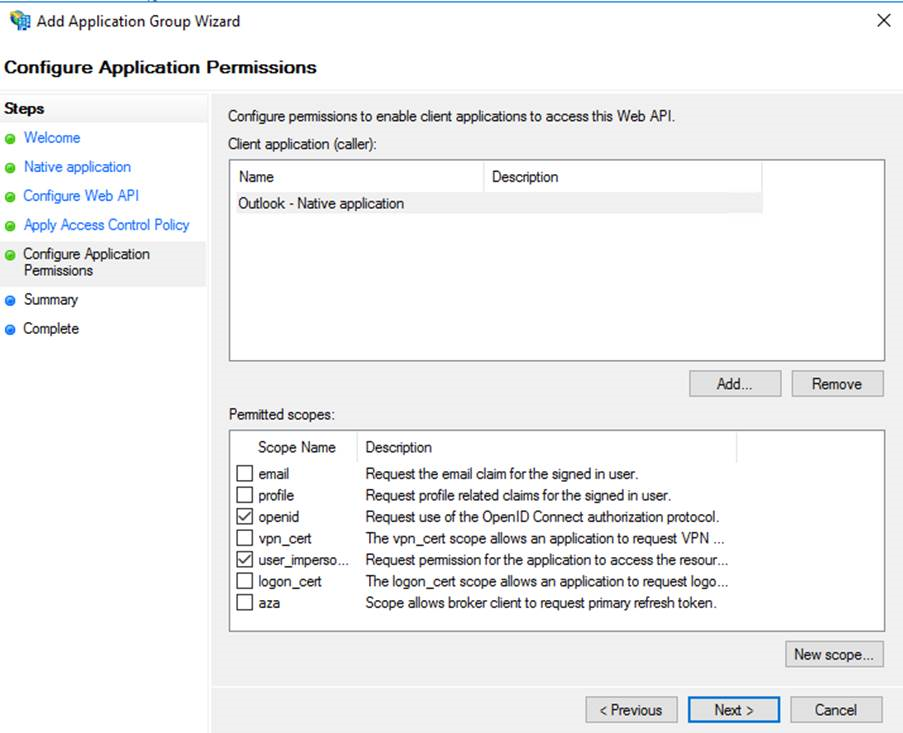

Apply Access Control Policy选项卡中,允许每个人从 开始,然后根据需要稍后进行更改。 不要检查页面底部的复选框。在 中

Configure Application Permissions,在 Permitted Scopes检查user_impersonation下选择Native Application app“” 和 “,除了openid默认选中的 之外。完成助手。

在 Outlook 应用程序组中添加颁发转换规则

对于上述创建的应用程序组 Outlook,添加颁发转换规则。 右键单击 Outlook 应用程序组并选择属性。

Web API settings编辑 , 并在 下Issuance Transform Rules添加以下自定义规则:

| 声明规则名称 | 自定义规则 |

|---|---|

| ActiveDirectoryUserSID | c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"] => issue(claim = c); |

| ActiveDirectoryUPN | c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"] => issue(claim = c); |

| AppIDACR | => issue(Type = "appidacr", Value = "2"); |

| Scp | => issue(Type = "http://schemas.microsoft.com/identity/claims/scope", Value ="user_impersonation"); |

添加规则后, Outlook - Web API Properties 应如下所示:

(可选)可以为 Extranet 访问配置 Web 应用程序代理

Web 应用程序代理是 Windows Server 中远程访问服务器角色的一部分。 它提供反向代理功能,允许用户从企业网络外部访问 Web 应用程序。 Web 应用程序代理使用 ADFS 对 Web 应用程序的访问进行预身份验证,并充当 ADFS 代理。

如果计划使用 Web 应用程序代理,请使用安装和配置 Web 应用程序代理 服务器中提到的步骤对其进行配置。 配置后,可以使用发布 使用 OAuth2 的应用程序中所述的步骤发布 Autodiscover.contoso.com 或/和 mail.contoso.com 的规则。

(可选)还可以为客户端访问配置 MFA

请参阅以下链接,使用所选的 MFA 提供程序配置 ADFS。

配置需要 MFA 的访问控制策略。

Client-Side 新式身份验证配置

我们建议在部署到所有用户之前,先用少量用户测试新式身份验证。 一旦试点用户组可以使用新式身份验证,就可以部署更多用户。

客户端升级和 OS 升级:

如 客户端先决条件 部分所述,新式身份验证仅支持 Windows 版 Outlook。 若要使用新式身份验证,必须在具有 2023 年 3 月 14 日更新或更高版本的 Windows 11 OS 22H2 上安装 Outlook 客户端预览体验成员通道。

客户端计算机中的注册表更改:

管理员需要为用户配置注册表值。

在 Outlook 中启用新式身份验证并将 ADFS 域添加为受信任域:

添加以下密钥以将 ADFS 域添加为受信任域:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\AAD\AuthTrustedDomains\https://ADFS domain/HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\AAD\AuthTrustedDomains\https://ADFS domain

注意

在 ADFS 域的末尾添加两个键,其中包含和不带“/”。

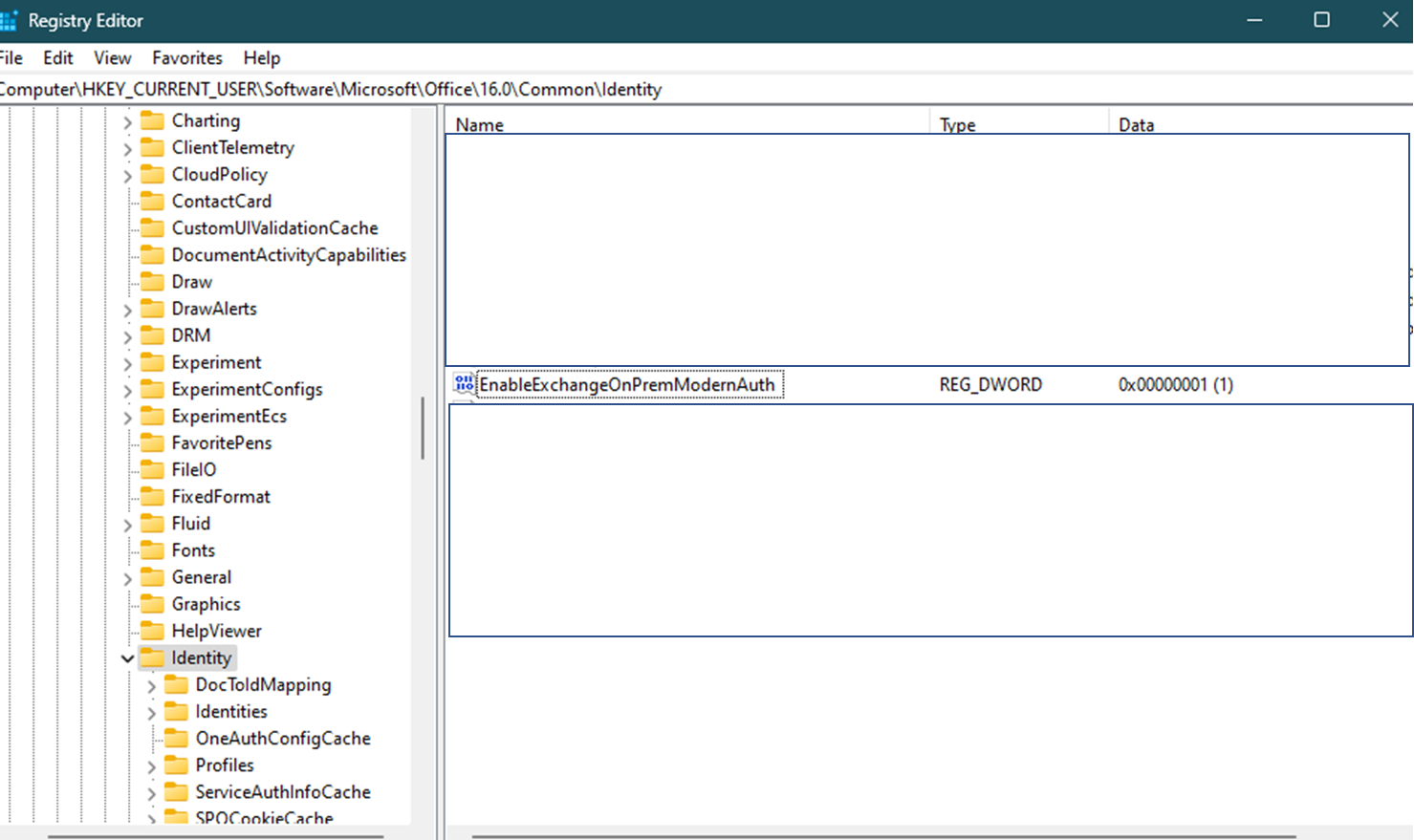

若要在 Windows 上的 Outlook 中通过 ADFS 启用新式身份验证,请在 中添加

HKCU\SOFTWARE\Microsoft\Office\16.0\Common\Identity\以下REG_DWORD值:名称 值 EnableExchangeOnPremModernAuth 1 为了便于部署,可以使用 组策略 配置这些注册表更改。 如果组织未使用组策略,用户必须手动配置其注册表 (或使用你提供的脚本) 。

Create最终用户身份验证策略

组织中的所有用户可能都没有支持使用 ADFS 进行新式身份验证的电子邮件客户端。 在此方案中,建议为支持客户端的用户启用新式身份验证,并阻止不支持新式身份验证的用户。

若要为一组用户启用新式身份验证并阻止剩余用户的现代身份验证,至少需要创建两个身份验证策略:

- 默认阻止新式身份验证的组织范围策略。

- 第二个策略,有选择地允许某些用户进行新式身份验证。

Create组织级策略来默认阻止新式身份验证

启用新式身份验证后,所有 Outlook 客户端都将尝试使用 OAuth 令牌,但某些客户端 (例如,Outlook on Mac) 只能从Microsoft Entra ID提取 OAuth 令牌。 因此,如果启用了新式身份验证,则这些客户端将无法连接。

若要避免这种情况,可以设置组织级策略以禁用新式身份验证。在下面的示例中,我们创建了一个名为 Block Modern auth的新身份验证策略。

New-AuthenticationPolicy "Block Modern auth" -BlockModernAuthWebServices -BlockModernAuthActiveSync -BlockModernAuthAutodiscover -BlockModernAuthImap -BlockModernAuthMapi -BlockModernAuthOfflineAddressBook -BlockModernAuthPop -BlockModernAuthRpc

可以使用以下命令在组织级别设置此策略。

Set-OrganizationConfig -DefaultAuthenticationPolicy "Block Modern auth"

Create用户级身份验证策略来启用新式身份验证

接下来,创建另一个启用新式身份验证的身份验证策略。为具有受支持的 Outlook 客户端的所有用户分配此身份验证策略,以允许其客户端使用新式身份验证。

在下面的示例中,我们使用以下命令创建名为 Allow Modern auth 的新身份验证:

New-AuthenticationPolicy "Allow Modern auth"

配置Exchange Server以使用 ADFS OAuth 令牌

验证是否在以下虚拟目录上启用了 oauth。 如果未启用,请在所有这些虚拟目录中启用 oauth:

Get-MapiVirtualDirectory -Server <ExchangeServerName> | Format-List *auth* Get-WebServicesVirtualDirectory -Server <ExchangeServerName> | Format-List *auth* Get-OabVirtualDirectory -Server <ExchangeServerName> | Format-List *auth* Get-AutodiscoverVirtualDirectory -Server <ExchangeServerName> | Format-List *auth*运行以下命令:

New-AuthServer -Type ADFS -Name MyADFSServer -AuthMetadataUrl https://<adfs server FQDN>/FederationMetadata/2007-06/FederationMetadata.xml在 ADFS 的 Exchange Server 中创建新的身份验证服务器对象时,需要使用此命令。 身份验证服务器对象是受信任颁发者的列表。 仅接受来自这些颁发者的 OAuth 令牌。

运行以下命令:

Set-AuthServer -Identity MyADFSServer -IsDefaultAuthorizationEndpoint $true将刚刚添加的身份验证服务器设置为

DefaultAuthorizationEndpoint。 播发新式身份验证标头时,Exchange Server播发 的DefaultAuthorizationEndpoint身份验证 URL。 这是客户端知道使用哪个终结点进行身份验证的方式。我们需要运行此命令以在组织级别启用新式身份验证:

Set-OrganizationConfig -OAuth2ClientProfileEnabled $true通过分配

Allow Modern auth身份验证策略,为具有支持的客户端的用户启用新式身份验证:Set-User -Identity User -AuthenticationPolicy "Allow Modern auth"

验证新式身份验证流

正确配置后,用户在连接到 Exchange 服务器时会遇到 ADFS 登录提示。

为用户启用新式身份验证时对其他客户端的影响

启用新式身份验证的用户具有多个客户端 (例如,Windows 版 Outlook 和 Outlook 移动版) 将为每个客户端提供不同的体验。 下面总结了启用新式身份验证时客户端的行为方式。

注意

下表假定块新式身份验证在组织级别应用为 DefaultAuthenticationPolicy。

| Client | 行为 |

|---|---|

| Windows 版 Outlook (新版本) | 默认情况下使用新式身份验证。 |

| Windows 上的 Outlook (旧版本) | 将尝试使用新式身份验证,但会失败。 |

| Outlook Mac | 将尝试使用新式身份验证,但会失败;支持将在稍后推出。 |

| Outlook iOS | 将回退到基本身份验证。 |

| Outlook Android | 将回退到基本身份验证。 |

| iOS 邮件应用 | 将回退到基本身份验证。 |

| Gmail 应用 | 将回退到基本身份验证。 |

| OWA/ECP | 不使用身份验证策略。 根据配置方式,将使用新式身份验证或基本身份验证。 |

| Windows 邮件应用 | 不会回退到基本身份验证。 |

| Thunderbird 客户端 | 不会回退到基本身份验证。 |

| PowerShell | 将使用基本身份验证。 |

为其他客户端启用新式身份验证时对 OWA/ECP 的影响

客户可能或可能不会对Outlook 网页版使用基于 ADFS 声明的身份验证。 为其他客户端启用 OAuth 需要上述步骤,并且不会影响 OWA/ECP 的配置方式。

将基于 AD FS 声明的身份验证与 Outlook 网页版

更改身份验证策略后的等待时间

更改身份验证策略以允许新式身份验证或阻止旧身份验证后:

等待 30 分钟,让前端服务器读取新策略

或

在所有前端服务器上执行 IIS 重置。

使用为 Exchange Server 启用新式身份验证后迁移到混合新式身份验证

使用新式身份验证和 ADFS 的客户(以后决定配置 Exchange Hybrid)应迁移到混合新式身份验证。迁移的详细步骤将添加到本文档的未来版本。

续订证书

评估当前证书配置

当涉及到与Exchange Server的客户端连接时,应评估的证书是绑定到前端 IIS 站点的证书。 对于 ADFS 服务器,请确保中 Get-AdfsCertificate 返回的所有证书都是最新的, 这是理想之选。

若要标识Exchange Server上的相关证书,请在 Exchange 命令行管理程序中执行以下操作:

Import-Module WebAdministration (Get-ChildItem IIS:SSLBindings | Where-Object {($_.Sites -ne $null) -and ($_.Port -eq "443")}).Thumbprint | ForEach-Object {Get-ExchangeCertificate $_ | Where-Object {$_.Services -Match "IIS"} | Format-Table Thumbprint, Services, RootCAType, Status, NotAfter, Issuer -AutoSize -Wrap}若要查看 ADFS 服务器上的活动证书,请在 PowerShell 中执行以下操作:

Get-AdfsCertificate | Format-Table CertificateType, Thumbprint, Certificate -AutoSize -Wrap

更新Exchange Server上的证书

如果发现 Exchange 证书需要更新以建立客户端连接,则必须颁发新证书并将其导入到 Exchange Server。 之后,至少应为 IIS 启用证书。 根据配置评估是否应为新证书启用其他服务。

下面是有关基于 Exchange 命令行管理程序中现有证书在所有服务器上创建、完成、启用和导入新证书的示例:

基于现有证书在 Exchange 命令行管理程序中生成新的证书请求:

$txtrequest = Get-ExchangeCertificate <Thumbprint> | New-ExchangeCertificate -GenerateRequest -PrivateKeyExportable $true暂存包含新证书请求的所需输出路径的变量:

$requestFile = "C:\temp\CertRequest.req"Create证书请求文件:

[System.IO.File]::WriteAllBytes($requestFile, [System.Text.Encoding]::Unicode.GetBytes($txtrequest))注意

证书请求的文件夹路径必须已存在。

与证书颁发机构 (CA) 共享请求文件。 获取已完成证书所需的步骤因 CA 而异。

注意

.p7b是已完成请求的首选格式。暂存包含已完成请求的完整路径的变量:

$certFile = "C:\temp\ExchangeCert.p7b"将请求导入到最初生成请求的服务器:

Import-ExchangeCertificate -FileData ([System.IO.File]::ReadAllBytes($certFile)) -PrivateKeyExportable $true用于保护已完成证书的密码的阶段变量:

$pw = Read-Host "Enter password" -AsSecureString将证书二进制文件导出到变量中:

$binCert = Export-ExchangeCertificate <Thumbprint> -BinaryEncoded已完成证书的所需输出路径的阶段变量:

$certificate = "\\$env:computername\c$\temp\CompletedExchangeCert.pfx"导出要在其他服务器上导入的已完成请求:

[System.IO.File]::WriteAllBytes($certificate, $binCert.FileData)启用应绑定到证书的服务:

Enable-ExchangeCertificate <Thumbprint> -Services IIS注意

可能需要根据以前的证书配置向上述示例添加更多服务。

通过使用主机文件将客户端定向到所有客户端命名空间的服务器,验证证书是否按预期工作。

在所有其他 Exchange 服务器上导入 Exchange 证书:

Import-ExchangeCertificate -PrivateKeyExportable $true -FileData ([System.IO.File]::ReadAllBytes($certificate)) -Password $pw -Server <Server-Name>注意

导入到其他 Exchange 服务器时,

-PrivateKeyExportable包括 参数是可选的。在所有其他 Exchange 服务器上为所需的 Exchange 服务启用 Exchange 证书:

Enable-ExchangeCertificate <Thumbprint> -Services IIS -Server <Server-Name>注意

可能需要根据以前的证书配置向上述示例添加更多服务。

更新 ADFS 上的证书

根据需要在 ADFS 上更新的证书类型,确定是否需要遵循下面所述的步骤。

Service-Communications 证书

此示例提供导入格式的证书.pfx所需的 PowerShell,例如按照Exchange Server证书步骤生成的证书。 确保已登录主 ADFS 服务器。

暂存包含证书密码的变量:

$pw = Read-Host "Enter password" -AsSecureString暂存包含证书的完整路径的变量:

$certificate = "\\E2k19-1\c$\temp\CompletedExchangeCert.pfx"将证书导入到 LocalMachine 的个人存储中:

Import-PfxCertificate -FilePath $certificate -CertStoreLocation Cert:\LocalMachine\my -Password $pw更新 Service-Communications 证书:

Set-AdfsSslCertificate -Thumbprint <Thumbprint>

Token-Signing 和 Token-Decryption 证书

按照 获取和配置 AD FS 的 TS 和 TD 证书 文档中概述的步骤进行操作。

注意

对 Outlook 网页版 使用基于 ADFS 声明的身份验证中的 Token-Signing 的默认自签名证书要求在 Exchange 服务器上安装证书。