在 Intune 中配置 Microsoft Defender for Endpoint

使用本文中的信息和过程来配置 Microsoft Defender for Endpoint 与 Intune 的集成。 配置包括下列常规步骤:

- 在 Intune 和 Microsoft Defender for Endpoint 之间创建一个服务到服务的连接。 通过这个连接,Microsoft Defender for Endpoint 可以从使用 Intune 管理的受支持设备收集有关计算机风险的数据。 请参阅将 Microsoft Defender for Endpoint 与 Intune 配合使用的先决条件。

- 使用Intune策略通过Microsoft Defender for Endpoint加入设备。 载入设备将其配置为与 Microsoft Defender for Endpoint 进行通信,并提供有助于评估其风险级别的数据。

- 使用Intune设备符合性策略设置要允许的风险级别。 Microsoft Defender for Endpoint报告设备风险级别。 将超出允许风险级别的设备识别为不合规。

- “使用条件访问策略”阻止用户从不合规的设备访问公司资源。

- 使用适用于 Android 和 iOS/iPadOS 的应用保护策略设置设备风险级别。 应用保护策略对已注册和未注册的设备都适用。

除了在注册Intune的设备上管理Microsoft Defender for Endpoint的设置外,还可以在未使用 Intune 注册的设备上管理 Defender for Endpoint 安全配置。 此方案称为 Microsoft Defender for Endpoint 安全管理,并且需要将“允许 Microsoft Defender for Endpoint 强制实施终结点安全配置”切换开关配置为“开”。 有关详细信息,请参阅 MDE 安全配置管理。

重要

Microsoft Intune于 2024 年 8 月 30 日终止对有权访问 Google 移动服务的设备上的 Android 设备管理员管理的支持, (GMS) 。 在此日期之后,设备注册、技术支持、bug 修复和安全修复将不可用。 如果当前使用设备管理员管理,建议在支持结束之前切换到 Intune 中的另一个 Android 管理选项。 有关详细信息,请阅读 在 GMS 设备上终止对 Android 设备管理员的支持。

将Microsoft Defender for Endpoint连接到Intune

第一步是在 Intune 和 Microsoft Defender for Endpoint 之间设置服务到服务连接。 设置需要对 Microsoft Defender 安全中心和 Intune 的管理访问权限。

只需为每个租户启用一次 Microsoft Defender for Endpoint。

启用 Microsoft Defender for Endpoint

在 security.microsoft.com 打开Microsoft Defender for Endpoint门户。 Intune管理中心还包括指向 Defender for Endpoint 门户的链接。

选择“终结点安全性”>“Microsoft Defender for Endpoint”,然后选择“打开 Microsoft Defender 安全中心”。

提示

在Intune管理中心,如果Microsoft Defender for Endpoint页面顶部的“连接状态”已设置为“已启用”,则与Intune的连接已处于活动状态,并且管理中心会显示链接的不同 UI 文本。 在此事件中,选择“打开Microsoft Defender for Endpoint管理控制台”以打开门户Microsoft Defender。 然后,可以使用以下步骤中的指南确认Microsoft Intune连接设置为“开”。

在Microsoft Defender门户中, (以前的Microsoft Defender 安全中心) :

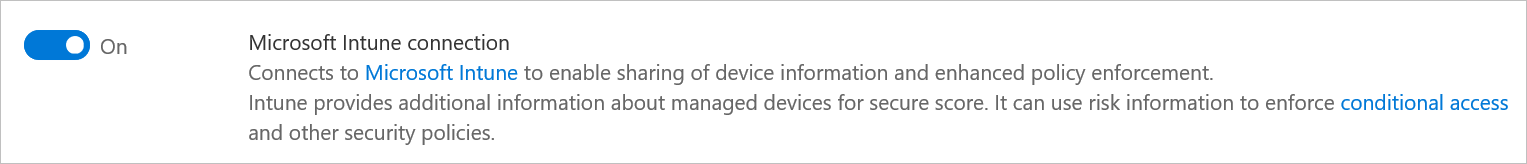

对于“Microsoft Intune 连接”,选择“启用”:

选择“保存首选项”。

注意

建立连接后,服务应至少每 24 小时相互同步一次。 在 Microsoft Intune 管理中心中可配置连接被视为无响应之前的不同步天数。 选择“终结点安全性”>“Microsoft Defender for Endpoint”>“合作伙伴无响应之前的天数”

返回到Microsoft Intune管理中心中的Microsoft Defender for Endpoint页。

若要将 Defender for Endpoint 与 合规性策略配合使用,请在“ 合规性策略评估 ”下为支持的平台配置以下内容:

- 将“将 Android 设备连接到 Microsoft Defender for Endpoint”设置为“启用”

- 将“连接 iOS/iPadOS 设备”设置为“Microsoft Defender for Endpoint”设置为“打开”

- 将“将 Windows 设备连接到 Microsoft Defender for Endpoint”设置为“开启”

当这些配置处于“开启”状态时,通过 Intune 进行管理的适用设备以及未来注册的设备都将连接到 Microsoft Defender for Endpoint 以满足合规性。

对于 iOS 设备,Defender for Endpoint 还支持以下设置,这些设置有助于在适用于 iOS 的 Microsoft Defender for Endpoint 上提供应用的漏洞评估。 有关使用以下两个设置的详细信息,请参阅 配置应用的漏洞评估。

为 iOS 设备启用应用同步:设置为“打开”以允许 Defender for Endpoint 从Intune请求 iOS 应用程序的元数据,以用于威胁分析目的。 iOS 设备必须已注册 MDM,并在设备检查期间提供更新的应用数据。

在个人拥有的 iOS/iPadOS 设备上发送完整的应用程序清单数据:当 Defender for Endpoint 同步应用数据并请求应用清单列表时,此设置控制Intune与 Defender for Endpoint 共享的应用程序清单数据。

设置为“打开”时,Defender for Endpoint 可以从个人拥有的 iOS/iPadOS 设备的Intune请求应用程序列表。 此列表包括非托管应用和通过 Intune 部署的应用。

设置为“关闭”时,不会提供有关非托管应用的数据。 Intune 会共享通过 Intune 部署的应用的数据。

有关详细信息,请参阅 移动威胁防御切换选项。

若要将 Defender for Endpoint 与适用于 Android 和 iOS/iPadOS 的应用保护策略配合使用,请在应用保护策略评估下为所用平台配置以下内容:

- 将“连接 Android 设备”设置为“Microsoft Defender”,“终结点”设置为“开”。

- 将“连接 iOS/iPadOS 设备”设置为“Microsoft Defender for Endpoint”设置为“打开”。

若要为合规性和应用保护策略评估设置集成Microsoft Defender for Endpoint,必须在 Intune 中具有“读取”和“修改”移动威胁防御权限的角色。 Intune的 Endpoint Security Manager 内置管理员角色包含这些权限。 有关 MDM 合规性策略设置和应用保护策略设置的详细信息,请参阅移动威胁防御切换选项。

选择“保存”。

提示

自 2023 年 8 月 Intune 服务版本 (2308) 起,不再为 Microsoft Defender for Endpoint 连接器创建经典条件访问 (CA) 策略。 如果租户具有以前为与 Microsoft Defender for Endpoint 集成而创建的经典 CA 策略,则可以将其删除。 若要查看经典条件访问策略,请在 Azure 中转到Microsoft Entra ID>条件访问>经典策略。

载入设备

在 Intune 中启用对Microsoft Defender for Endpoint的支持时,Intune 与 Microsoft Defender for Endpoint 之间建立了服务到服务连接。 然后,可以将通过 Intune 管理的设备载入到 Microsoft Defender for Endpoint。 通过载入,可以收集有关设备风险级别的数据。

载入设备时,请务必为每个平台使用最新版本的 Microsoft Defender for Endpoint。

载入 Windows 设备

终结点检测和响应 (EDR) 策略。 Intune管理中心中的Microsoft Defender for Endpoint页包含一个直接打开 EDR 策略创建工作流的链接,该工作流是 Intune 中的终结点安全性的一部分。

使用 EDR 策略来配置设备安全性不会产生设备配置文件中一样的较大量设置所需的开销。 还可以将 EDR 策略与和租户连接的设备一起使用,这些设备是使用 Configuration Manager 管理的。

在将 Intune 连接到 Defender 后配置 EDR 策略时,客户端配置包类型Microsoft Defender for Endpoint策略设置具有新的配置选项:从连接器自动。 使用此选项,Intune 会自动从 Defender for Endpoint 部署获取载入包 (blob) ,从而替代手动配置载入包的需要。

设备配置策略。 创建设备配置策略以载入 Windows 设备时,请选择Microsoft Defender for Endpoint模板。 将Intune连接到 Defender 时,Intune从 Defender 收到载入配置包。 模板使用此包将设备配置为与Microsoft Defender for Endpoint服务通信,以及扫描文件和检测威胁。 载入的设备还会根据合规性策略向Microsoft Defender for Endpoint报告其风险级别。 使用配置包载入设备后,无需再次执行本操作。

组策略或Microsoft Configuration Manager。 使用 Microsoft Configuration Manager 载入 Windows 计算机中提供了有关Microsoft Defender for Endpoint设置的更多详细信息。

提示

如果使用多个策略或策略类型(如“设备配置”策略和“终结点检测和响应”策略)来管理相同的设备设置(如加入 Defender for Endpoint),可能会导致设备存在策略冲突。 如需了解有关冲突的详细信息,请参阅管理安全策略一文中的管理冲突。

创建设备配置文件以载入 Windows 设备

选择“终结点安全性”>“终结点检测和响应”>“创建策略”。

对于“平台”,请选择“Windows 10”、“Windows 11”和“Windows Server”。

在“配置文件类型”中,选择“终结点检测和响应”,然后选择“创建”。

在“基本信息”页上,输入配置文件的“名称”和“说明”(可选),然后选择“下一步”。

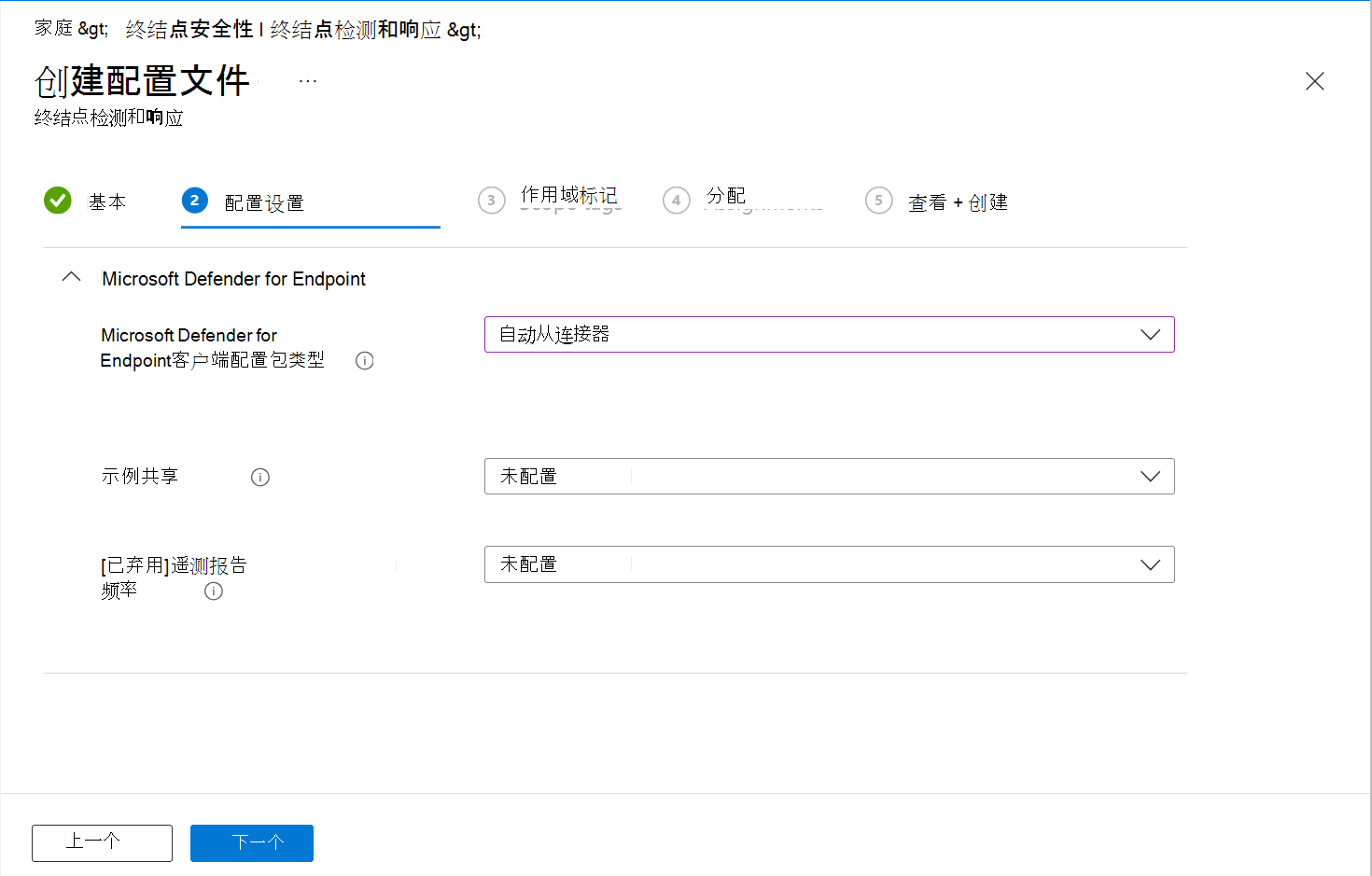

在“配置设置”页上,为“终结点检测和响应”配置下列选项:

- Microsoft Defender for Endpoint客户端配置包类型:选择“从连接器自动”,使用 Defender for Endpoint 部署中的载入包 (blob) 。 如果要载入其他或断开连接的 Defender for Endpoint 部署,请选择“ 载入 ”并将 WindowsDefenderATP.onboarding blob 文件中的文本粘贴到“ 载入 (设备) ”字段中。

- 示例共享:返回或设置Microsoft Defender for Endpoint示例共享配置参数。

- [已弃用] 遥测报告频率:对于高风险设备,请启用此设置,以便更频繁地向Microsoft Defender for Endpoint服务报告遥测数据。

注意

上面的屏幕截图显示了在 Intune 和 Microsoft Defender for Endpoint 之间配置连接后的配置选项。 连接后,将自动生成载入和卸载 Blob 的详细信息,并将其传输到Intune。

如果尚未成功配置此连接,则客户端配置包类型Microsoft Defender for Endpoint设置仅包含用于指定载入和离机 Blob 的选项。

选择“下一步”以打开“作用域标记”页。 作用域标记是可选的。 选择“下一步”以继续。

在“分配”页上,选择将接收此配置文件的组。 有关分配配置文件的详细信息,请参阅分配用户和设备配置文件。

部署到用户组时,用户必须先登录设备,然后才能应用策略,并且设备可以加入 Defender for Endpoint。

选择 下一步。

完成后,在“查看 + 创建”页上,选择“创建”。 为创建的配置文件选择策略类型时,新配置文件将显示在列表中。 选择“确定”,然后“创建”保存更改,此操作将创建配置文件。

载入 MacOS 设备

在 Intune 和 Microsoft Defender for Endpoint 之间建立服务到服务连接之后,可以将 macOS 设备载入到 Microsoft Defender for Endpoint。 载入将设备配置为与 Microsoft Defender Endpoint 进行通信,然后收集有关设备风险级别的数据。

有关 Intune 的配置指南,请参阅适用于 macOS 的 Microsoft Defender For Endpoint。

有关 Microsoft Defender for Endpoint for Mac 的详细信息(包括最新版本中的新增功能),请参阅 Microsoft 365 安全文档中的 Microsoft Defender for Endpoint for Mac。

载入 Android 设备

在 Intune 和 Microsoft Defender for Endpoint 之间建立服务到服务连接之后,可以将 Android 设备载入到 Microsoft Defender for Endpoint。 载入将设备配置为与 Defender for Endpoint 进行通信,然后收集有关设备风险级别的数据。

没有运行 Android 的设备的配置包。 相反,有关适用于 Android 的先决条件和载入说明,请参阅 Microsoft Defender for Endpoint 文档中适用于 Android 的 Microsoft Defender for Endpoint 概述。

对于运行 Android 的设备,你还可以使用 Intune 策略修改 Android 上的 Microsoft Defender for Endpoint。 有关详细信息,请参阅 Microsoft Defender for Endpoint Web 保护。

载入 iOS/iPadOS 设备

在 Intune 和 Microsoft Defender for Endpoint 之间建立服务到服务连接之后,可以将 iOS/iPadOS 设备载入到 Microsoft Defender for Endpoint。 载入将设备配置为与 Defender for Endpoint 进行通信,然后收集有关设备风险级别的数据。

没有运行 iOS/iPadOS 的设备的配置包。 有关适用于 iOS/iPadOS 的先决条件和载入说明,请参阅 Microsoft Defender for Endpoint 文档中适用于 iOS 的 Microsoft Defender for Endpoint 概述。

对于运行 iOS/iPadOS 的设备(处于监督模式下),由于平台在这些类型的设备上提供了更多的管理功能,因此这些设备将具有专门的功能。 若要利用这些功能,Defender 应用需要知道设备是否处于监督模式。 Intune 让你可以通过应用程序配置策略(针对托管设备)配置 Defender for iOS 应用,该策略是针对所有 iOS 设备的最佳做法。 有关详细信息,请参阅 受监督设备的完整部署。

选择“ 应用>”“应用配置策略>+ 添加”,然后从下拉列表中选择“托管设备 ”。

在“基本”页上,输入配置文件的名称和说明(可选),选择“iOS/iPadOS”作为“平台”,然后选择“下一步”。

选择“Microsoft Defender for iOS”作为“目标应用”。

在“设置”页上,将“配置密钥”设置为“issupervised”,然后将“值类型”设置为“字符串”,并将“{{issupervised}}”设置为“配置值”。

选择“下一步”以打开“作用域标记”页。 作用域标记是可选的。 选择“下一步”以继续。

在“分配”页上,选择将接收此配置文件的组。 对于这种情况,最佳做法是将“所有设备”作为目标。 有关分配配置文件的详细信息,请参阅分配用户和设备配置文件。

将策略部署到用户组时,用户必须先在设备上登录,然后才能应用策略。

选择 下一步。

完成后,在“查看 + 创建”页上,选择“创建”。 新配置文件将显示在配置文件列表中。

此外,对于运行 iOS/iPadOS 的设备(处于监督模式下),Defender for iOS 团队提供了自定义 .mobileconfig 配置文件,以部署到 iPad/iOS 设备。 .mobileconfig 配置文件用于分析网络流量,以确保安全浏览体验 - Defender for iOS 的一项功能。

下载托管于以下位置的 .mobile 配置文件:https://aka.ms/mdatpiossupervisedprofile。

选择“ 设备>配置> ”,在“ 策略 ”选项卡上,选择“ + 创建”。

对于“平台”,请选择“iOS/iPadOS”

对于“配置文件类型”,请选择“自定义”,然后选择“创建”。

在“基本信息”页上,输入配置文件的“名称”和“说明”(可选),然后选择“下一步”。

输入配置文件名称,然后选择要上传的

.mobileconfig文件。选择“下一步”以打开“作用域标记”页。 作用域标记是可选的。 选择“下一步”以继续。

在“分配”页上,选择将接收此配置文件的组。 对于这种情况,最佳做法是将“所有设备”作为目标。 有关分配配置文件的详细信息,请参阅分配用户和设备配置文件。

部署到用户组时,用户必须在应用策略之前登录设备。

选择 下一步。

完成后,在“查看 + 创建”页上,选择“创建”。 新配置文件将显示在配置文件列表中。

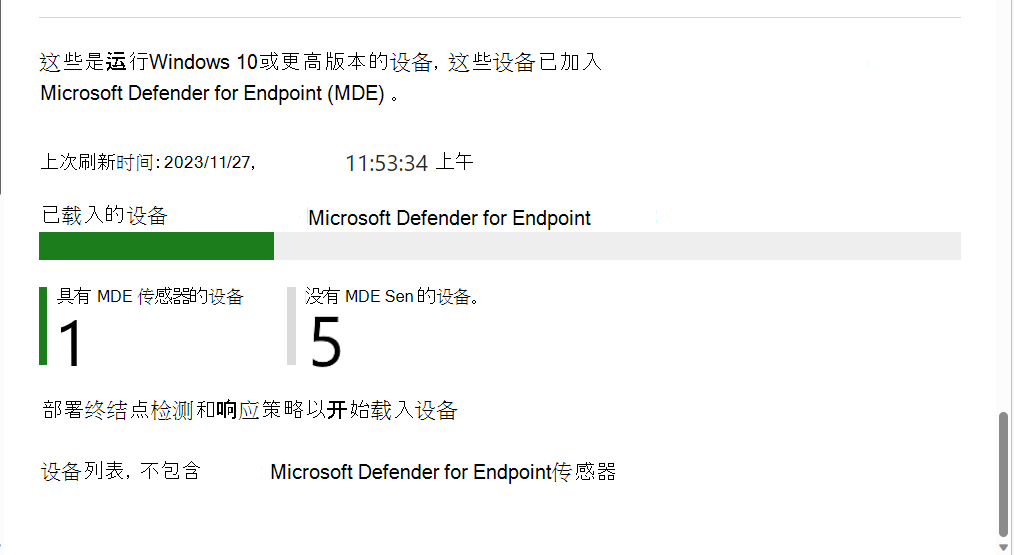

查看载入到Microsoft Defender for Endpoint的设备计数

若要在“Microsoft Defender for Endpoint连接器”页中查看Microsoft Defender for Endpoint载入的设备,需要一个Intune角色,该角色包括“读取”Microsoft Defender高级威胁防护 许可。

创建并分配合规性策略以设置设备风险级别

对于 Android、iOS/iPadOS 和 Windows 设备,合规性策略确定设备可接受的风险级别。

如果对创建合规性策略不熟悉,请参考在 Microsoft Intune 中创建合规性策略一文中的创建策略过程。 以下信息具体介绍如何将 Microsoft Defender for Endpoint 配置为合规性策略的一部分。

选择“ 设备>符合性”。 在“ 策略 ”选项卡上,选择“ + 创建策略”。

对于“平台”,请使用下拉框选择以下选项之一:

- Android 设备管理员

- Android Enterprise

- iOS/iPadOS

- Windows 10 及更高版本

接下来,选择“ 创建”。

在“ 基本信息 ”选项卡上,指定有助于稍后识别此策略 的名称 。 还可以选择指定“说明”。

在“符合性设置”选项卡上,展开“Microsoft Defender for Endpoint”类别,并将“要求设备处于计算机风险分数或低于计算机风险分数”选项设置为首选级别。

威胁级别分类由 Microsoft Defender for Endpoint 确定。

- 清除:此级别是最安全的。 设备不能存在任何威胁,且仍可访问公司资源。 如果发现了任何威胁,设备都会被评估为不符合。 (Microsoft Defender for Endpoint 使用“安全”值。)

- 低:如果设备上仅存在低级别威胁,则该设备符合策略。 具有中等级别或高级别威胁的设备不符合策略。

- 中:如果设备上发现的威胁为低级别或中等级别,则该设备符合策略。 如果检测到高级别威胁,则设备会被确定为不合规。

- 高:该级别最不安全,允许所有威胁级别。 存在高、中等或低级别威胁的设备被视为合规。

完成策略的配置,包括将策略分配给适用的组。

创建并分配应用保护策略以设置设备风险级别

使用此过程创建适用于 iOS/iPadOS 或 Android 的应用程序保护策略,并使用“应用”、“条件启动”和“分配”页上的以下信息:

应用:选择你希望应用保护策略针对的应用。 对于此功能集,根据你选择的移动威胁防御供应商提供的设备风险评估,阻止使用或选择性擦除这些应用。

条件启动:在 “设备条件”下,使用下拉框选择“ 允许的最大设备威胁级别”。

威胁级别“值”选项:

- 安全:此级别是最安全的威胁级别。 设备不能存在任何威胁,且仍可访问公司资源。 如果发现了任何威胁,设备都会被评估为不符合。

- 低:如果设备上仅存在低级威胁,则该设备合规。 低级以上的任意威胁都将使设备不合规。

- 中:如果设备上发现的威胁为低级别或中等级别,设备为合规。 如果检测到高级别威胁,则设备会被确定为不合规。

- 高:此级别的安全性最低并且允许所有威胁级别,且仅将移动威胁防御用作报告目的。 设备必须使用此设置激活 MTD 应用。

“操作”选项:

- 阻止访问

- 擦除数据

分配:向用户组分配策略。 将通过 Intune 应用保护评估组成员所使用的设备,以确定是否允许其访问目标应用上的公司数据。

重要

如果为任何受保护的应用创建了应用保护策略,则该策略会评估设备的威胁级别。 根据具体配置,不符合可接受级别的设备会被阻止,或通过条件启动有选择地擦除。 如果设备被阻止,则它们将无法访问公司资源,直到所选 MTD 供应商解决了设备上的威胁并将其报告给 Intune 为止。

创建条件访问策略

条件访问策略可以使用来自 Microsoft Defender for Endpoint 的数据阻止设备访问超过威胁级别的资源。 可以阻止设备访问公司资源,如 SharePoint 或 Exchange Online。

提示

条件访问是一种Microsoft Entra技术。 在 Microsoft Intune 管理中心中找到的条件访问节点是 Microsoft Entra 中的节点。

选择 “终结点安全性>”“条件访问>”“创建新策略”。 由于Intune显示来自Azure 门户的条件访问的策略创建用户界面,因此该界面与你可能熟悉的策略创建工作流不同。

输入策略 名称。

对于 “用户”,请使用“ 包括 ”和“ 排除 ”选项卡配置将接收此策略的组。

对于“目标资源”,设置“选择将此策略应用于云应用”,然后选择要保护的应用。 例如,依次选择“选择应用”、“选择”、“Office 365 SharePoint Online 和 Office 365 Exchange Online”。

对于 “条件”,选择“ 客户端应用 ”,然后将 “配置” 设置为 “是”。 接下来,选中 “浏览器 ”、“ 移动应用”和“桌面客户端”的复选框。 然后,选择“ 完成 ”以保存客户端应用配置。

对于 “授予”,请根据设备符合性规则将此策略配置为应用。 例如:

- 选择 “授予访问权限”。

- 选中“ 要求设备标记为合规”复选框。

- 选择“ 需要所有选定的控件”。 选择 “选择” 以保存“授予”配置。

对于 “启用策略”,请选择“ 打开 ”,然后选择 “创建 ”以保存更改。

后续步骤

有关详细信息,请参阅 Intune 文档:

从 Microsoft Defender for Endpoint 文档中了解详细信息:

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈