如何配置本地 Skype for Business 以使用混合新式验证

此文章适用于 Microsoft 365 企业版和 Office 365 企业版。

新式身份验证是一种标识管理方法,可提供更安全的用户身份验证和授权,适用于本地Skype for Business服务器和本地 Exchange 服务器,以及拆分域Skype for Business混合。

重要

是否想要详细了解新式身份验证 (MA) ,以及为何希望在公司或组织中使用它? 有关概述,请查看 此文档 。 如果需要了解 MA 支持哪些Skype for Business拓扑,请参阅此处!

在开始之前,请使用以下术语:

新式身份验证 (MA)

混合新式身份验证 (HMA)

Exchange 本地 (EXCH)

Exchange Online (EXO)

Skype for Business本地 (SFB)

Skype for Business Online (SFBO)

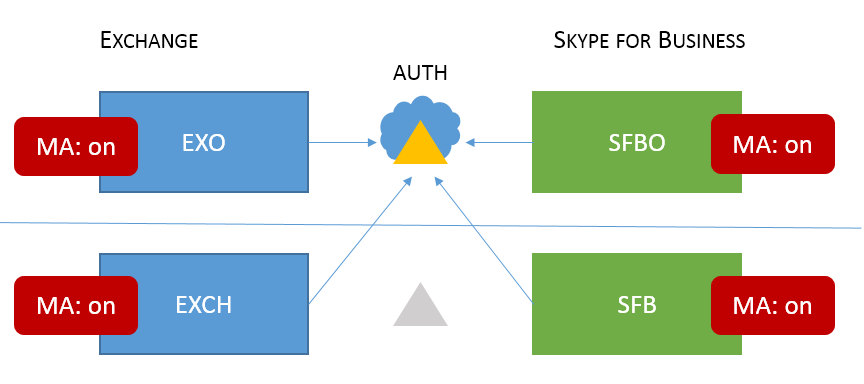

此外,如果本文中的图形具有灰显或灰显的对象,则表示以灰色显示的元素 未 包含在特定于 MA 的配置中。

阅读摘要

此摘要将过程分解为在执行过程中可能会丢失的步骤,并且有利于使用整体清单来跟踪进程所处的位置。

首先,请确保满足所有先决条件。

由于 Skype for Business 和 Exchange 都存在许多先决条件,请参阅有关预检清单的概述文章。 在开始本文中的任何步骤 之前 执行此操作。

在文件或 OneNote 中收集所需的特定于 HMA 的信息。

如果 EXO (尚未打开新式身份验证,则) 启用新式身份验证。

如果 SFBO (尚未打开新式身份验证,) 启用新式身份验证。

为本地 Exchange 启用混合新式身份验证。

为本地Skype for Business启用混合新式身份验证。

这些步骤启用适用于 SFB、SFBO、EXCH 和 EXO 的 MA - 也就是说,所有可以参与 SFB 和 SFBO HMA 配置的产品 (包括 EXCH/EXO) 依赖项。 换句话说,如果你的用户驻留在混合 (EXO + SFBO、EXO + SFB、EXCH + SFBO 或 EXCH + SFB) 的任何部分创建的邮箱中,则成品如下所示:

如你所看到的,有四个不同的位置可以打开 MA! 为了获得最佳用户体验,我们建议在这四个位置启用 MA。 如果无法在所有这些位置启用 MA,请调整步骤,以便仅在环境所需的位置启用 MA。

有关支持的拓扑,请参阅使用 MA Skype for Business的可支持性主题。

重要

在开始之前,已满足所有先决条件的双重检查。 可以在 混合新式身份验证概述和先决条件中找到该信息。

收集所需的所有 HMA 特定信息

检查是否满足使用新式身份验证的 先决条件 () 查看前面的注释后,应创建一个文件来保存在后续步骤中配置 HMA 所需的信息。 本文中使用的示例:

SIP/SMTP 域

- 例如, contoso.com (与 Office 365) 联合

租户 ID

- 表示 contoso.onmicrosoft.com) 登录时 (Office 365租户的 GUID。

SFB 2015 CU5 Web 服务 URL

需要针对部署的所有 SfB 2015 池使用内部和外部 Web 服务 URL。 若要获取这些属性,请从 Skype for Business 命令行管理程序运行以下命令:

Get-CsService -WebServer | Select-Object PoolFqdn, InternalFqdn, ExternalFqdn | FL

例如, 内部: https://lyncwebint01.contoso.com

例如, 外部: https://lyncwebext01.contoso.com

如果使用的是 Standard Edition 服务器,则内部 URL 将为空。 在这种情况下,请将池 fqdn 用于内部 URL。

启用 EXO 的新式身份验证

按照以下说明操作:Exchange Online:如何为租户启用新式身份验证。

启用 SFBO 的新式身份验证

按照以下说明进行操作:Skype for Business Online:为租户启用新式身份验证。

为本地 Exchange 启用混合新式身份验证

按照以下说明操作:如何将本地Exchange Server配置为使用混合新式身份验证。

为本地Skype for Business启用混合新式身份验证

在 Microsoft Entra ID 中添加本地 Web 服务 URL 作为 SPN

现在,需要运行命令,将之前收集的 URL () 添加为 SFBO 中的服务主体。

注意

服务主体名称 (SPN) 标识 Web 服务,并将其与安全主体 ((如帐户名称或组) )相关联,以便服务可以代表授权用户进行操作。 向服务器进行身份验证的客户端使用 SPN 中包含的信息。

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模块已弃用。 若要了解详细信息,请阅读 弃用更新。 在此日期之后,对这些模块的支持仅限于 Microsoft Graph PowerShell SDK 和安全修补程序的迁移帮助。 弃用的模块将继续运行到 2025 年 3 月 30 日。

建议迁移到 Microsoft Graph PowerShell,以便与以前为 Azure AD) Microsoft Entra ID (交互。 有关常见的迁移问题,请参阅 迁移常见问题解答。 注意: MSOnline 1.0.x 版可能会在 2024 年 6 月 30 日之后遇到中断。

首先,按照这些说明连接到Microsoft Entra ID。

在本地运行此命令以获取 SFB Web 服务 URL 的列表。

AppPrincipalId 以

00000004开头。 这对应于 Skype for Business Online。记下 (和屏幕截图,以便以后) 此命令的输出进行比较,其中包括 SE 和 WS URL,但大多包含以

00000004-0000-0ff1-ce00-000000000000/开头的 SPN。Get-MsolServicePrincipal -AppPrincipalId 00000004-0000-0ff1-ce00-000000000000 | Select -ExpandProperty ServicePrincipalNames例如,如果本地的内部 或 外部 SFB URL 缺少 (, https://lyncwebint01.contoso.com 并且 https://lyncwebext01.contoso.com) 我们需要将这些特定记录添加到此列表中。

请务必在“添加 ”命令中将示例 URL 替换为实际 URL!

$x= Get-MsolServicePrincipal -AppPrincipalId 00000004-0000-0ff1-ce00-000000000000 $x.ServicePrincipalnames.Add("https://lyncwebint01.contoso.com/") $x.ServicePrincipalnames.Add("https://lyncwebext01.contoso.com/") Set-MSOLServicePrincipal -AppPrincipalId 00000004-0000-0ff1-ce00-000000000000 -ServicePrincipalNames $x.ServicePrincipalNames再次运行步骤 2 中的 Get-MsolServicePrincipal 命令并查看输出,验证是否已添加新记录。 将之前的列表或屏幕截图与新的 SPN 列表进行比较。 还可以为记录显示新列表的屏幕截图。 如果成功,可以查看列表中的两个新 URL。 按照我们的示例,SPN 列表现在将包括特定的 URL https://lyncwebint01.contoso.com 和 https://lyncwebext01.contoso.com/。

创建 EvoSTS 身份验证服务器对象

在 Skype for Business 命令行管理程序中运行以下命令。

New-CsOAuthServer -Identity evoSTS -MetadataURL https://login.windows.net/common/FederationMetadata/2007-06/FederationMetadata.xml -AcceptSecurityIdentifierInformation $true -Type AzureAD

启用混合新式身份验证

这是实际打开 MA 的步骤。 上述所有步骤都可以提前运行,而无需更改客户端身份验证流。 准备好更改身份验证流时,请在 Skype for Business 命令行管理程序中运行此命令。

Set-CsOAuthConfiguration -ClientAuthorizationOAuthServerIdentity evoSTS

验证

启用 HMA 后,客户端的下一个登录名将使用新的身份验证流。 仅打开 HMA 不会触发任何客户端的重新身份验证。 客户端根据其拥有的身份验证令牌和/或证书的生存期重新进行身份验证。

若要在启用 HMA 后测试 HMA 是否正常工作,请注销测试 SFB Windows 客户端,并确保选择“删除我的凭据”。 再次登录。 客户端现在应使用新式身份验证流,登录名现在将包含“工作或学校”帐户的Office 365提示,在客户端联系服务器并登录之前可以看到。

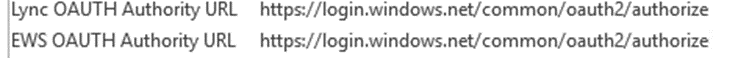

还应为“OAuth 颁发机构”Skype for Business客户端检查“配置信息”。 若要在客户端计算机上执行此操作,请在右键单击 Windows 通知托盘中的“Skype for Business图标”的同时按住 Ctrl 键。 在显示的菜单中选择“ 配置信息 ”。 在桌面上显示的“Skype for Business配置信息”窗口中,查找以下内容:

在右键单击 Outlook 客户端的图标的同时,还应按住 Ctrl 键 (Windows 通知托盘) 并选择“连接状态”。 针对 AuthN 类型的“Bearer*”查找客户端的 SMTP 地址,该类型代表 OAuth 中使用的持有者令牌。

相关文章

是否需要了解如何对 Skype for Business 客户端使用新式身份验证? 此处提供了步骤:混合新式身份验证概述,以及用于本地Skype for Business和 Exchange 服务器的先决条件。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈