在 Jamf Pro 中设置 macOS 策略Microsoft Defender for Endpoint

适用于:

- Mac 上的 Defender for Endpoint

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

本页将指导你完成在 Jamf Pro 中设置 macOS 策略所需的步骤。

需要执行以下步骤:

- 获取Microsoft Defender for Endpoint载入包

- 使用载入包在 Jamf Pro 中Create配置文件

- 配置Microsoft Defender for Endpoint设置

- 配置Microsoft Defender for Endpoint通知设置

- 配置 Microsoft AutoUpdate (MAU)

- 授予对Microsoft Defender for Endpoint的完全磁盘访问权限

- 批准Microsoft Defender for Endpoint的系统扩展

- 配置网络扩展

- 配置后台服务

- 授予蓝牙权限

- 在 macOS 上使用Microsoft Defender for Endpoint计划扫描

- 在 macOS 上部署Microsoft Defender for Endpoint

步骤 1:获取Microsoft Defender for Endpoint载入包

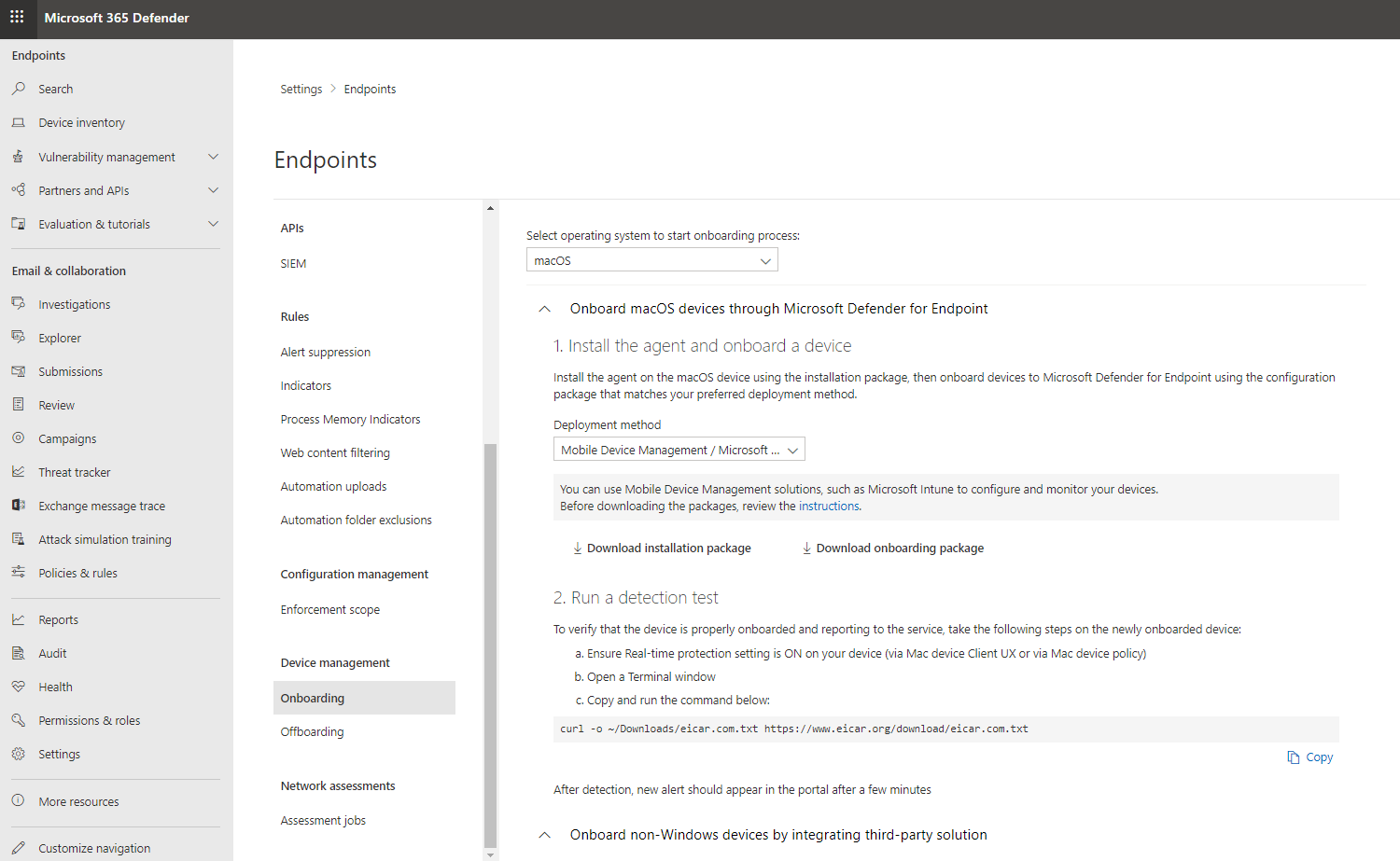

在Microsoft Defender XDR中,导航到“设置>终结点>载入”。

选择“macOS”作为操作系统,选择“移动设备管理/Microsoft Intune”作为部署方法。

选择 “ (WindowsDefenderATPOnboardingPackage.zip) 下载载入包 ”。

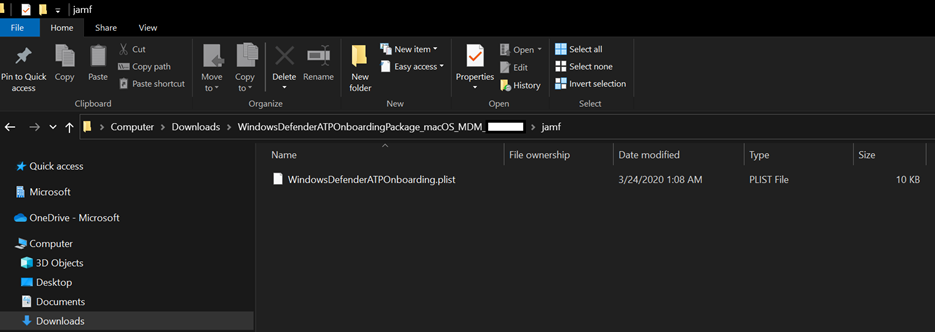

提取

WindowsDefenderATPOnboardingPackage.zip。将文件复制到首选位置。 例如,

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\jamf\WindowsDefenderATPOnboarding.plist。

步骤 2:使用载入包在 Jamf Pro 中Create配置文件

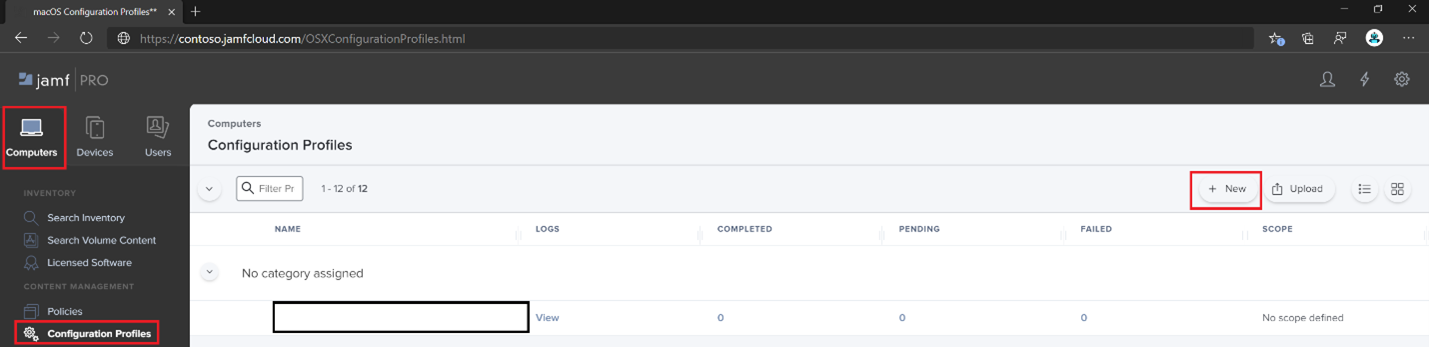

找到上一部分中的文件

WindowsDefenderATPOnboarding.plist。登录到 Jamf Pro,导航到 “计算机>配置文件”,然后选择“ 新建”。

在“ 常规 ”选项卡中输入以下详细信息:

- 名称:适用于 macOS 的MDE载入

- 说明:MDE适用于 macOS 的 EDR 载入

- 类别:无

- 分发方法:自动安装

- 级别:计算机级别

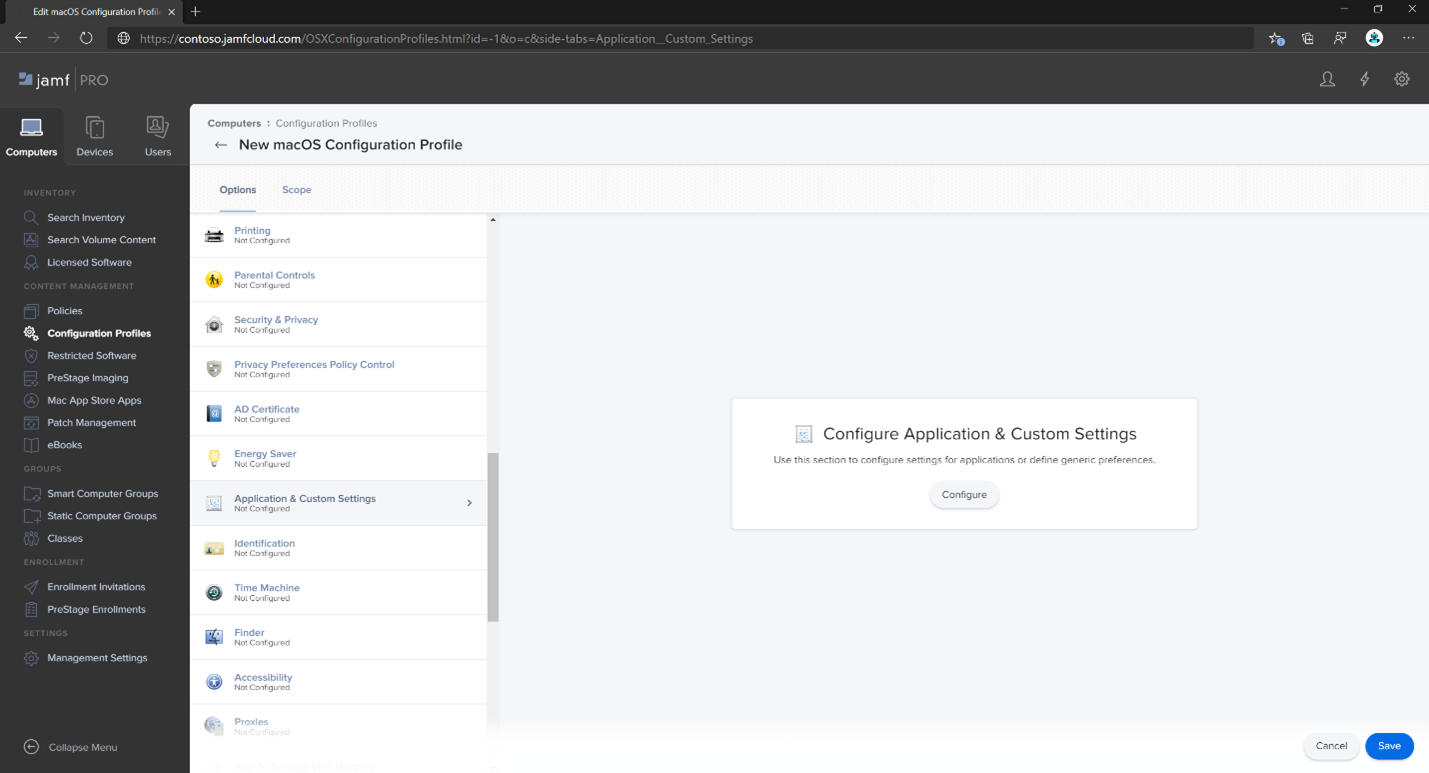

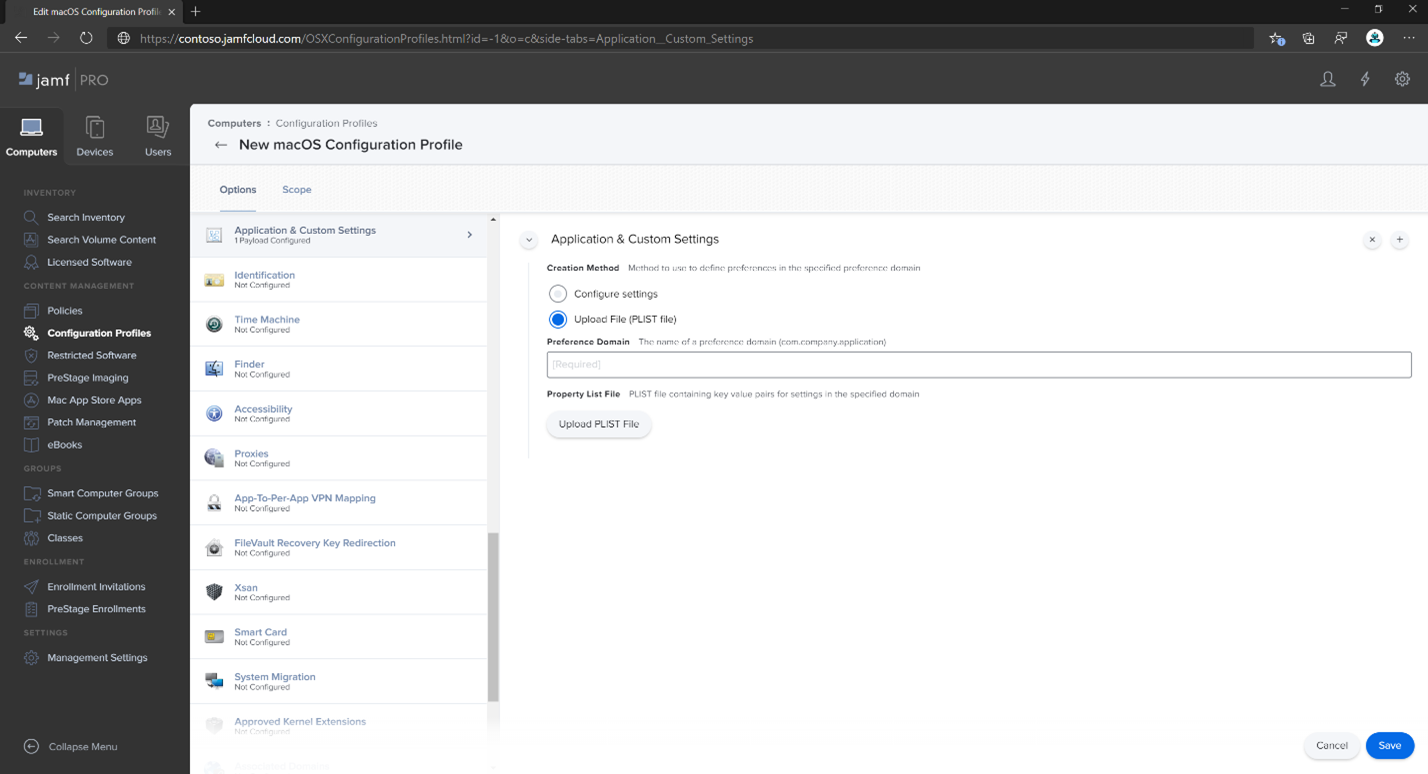

导航到 “应用程序 & 自定义设置” 页,然后选择“ 上传>添加”。

选择“ 上传文件 (PLIST 文件) 然后在 ”首选项域“ 中输入:

com.microsoft.wdav.atp。选择“ 打开 ”,然后选择加入文件。

选择“上传”。

选择“ 范围 ”选项卡。

选择目标计算机。

选择“保存”。

选择“完成”。

步骤 3:配置Microsoft Defender for Endpoint设置

可以使用 JAMF Pro GUI 编辑Microsoft Defender for Endpoint配置的单个设置,或者通过在文本编辑器中创建配置 Plist 并将其上传到 JAMF Pro,使用旧方法。

请注意,必须使用完全com.microsoft.wdav作为首选项域,Microsoft Defender for Endpoint仅使用此名称并com.microsoft.wdav.ext加载其托管设置!

com.microsoft.wdav.ext (如果希望使用 GUI 方法,但还需要配置尚未添加到架构的设置,则可能会在极少数情况下使用版本。)

GUI 方法

从 Defender 的 GitHub 存储库 下载schema.json文件,并将其保存到本地文件:

curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonCreate计算机> - 下的新配置文件配置文件,在“常规”选项卡上输入以下详细信息:

- 名称:MDATP MDAV 配置设置

- Description:<blank>

- 类别:无 (默认)

- 级别:计算机级别 (默认)

- 分发方法:自动安装 (默认)

向下滚动到 “应用程序 & 自定义设置” 选项卡,选择“ 外部应用程序”,单击“ 添加 ”,并将 “自定义架构 ”用作首选项域的源。

输入

com.microsoft.wdav作为首选项域,选择 “添加架构 ”,然后 上传 步骤 1 中下载的 schema.json 文件。 单击保存。可以在“首选项域属性”下看到所有受支持的Microsoft Defender for Endpoint配置设置。 单击“ 添加/删除属性 ”以选择要管理的设置,然后单击“ 确定 ”保存所做的更改。 (未选中的设置不会包含在托管配置中,最终用户将能够在其计算机上配置这些设置。)

将设置的值更改为所需值。 可以单击“ 详细信息 ”获取特定设置的文档。 (可以单击 “Plist 预览 ”来检查配置 plist 的外观。单击“ 窗体编辑器” 返回到可视编辑器。)

选择“ 范围 ”选项卡。

选择 “Contoso 的计算机组”。

选择 “添加”,然后选择“ 保存”。

选择“完成”。 你将看到新的 配置文件。

Microsoft Defender for Endpoint随时间推移添加新设置。 这些新设置将添加到架构,新版本将发布到 GitHub。 要进行更新,只需在“应用程序 & 自定义设置”选项卡上下载更新的架构、编辑现有配置文件和编辑架构。

旧方法

使用以下Microsoft Defender for Endpoint配置设置:

- enableRealTimeProtection

- passiveMode

注意

默认情况下未打开,如果计划运行第三方 AV for macOS,请将其设置为

true。- 排除

- excludedPath

- excludedFileExtension

- excludedFileName

- exclusionsMergePolicy

- allowedThreats

注意

EICAR 位于示例中,如果要完成概念证明,请删除它,尤其是在测试 EICAR 时。

- disallowedThreatActions

- potentially_unwanted_application

- archive_bomb

- cloudService

- automaticSampleSubmission

- tags

- hideStatusMenuIcon

有关信息,请参阅 JAMF 完整配置文件的属性列表。

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>将文件另存为

MDATP_MDAV_configuration_settings.plist。在 Jamf Pro 仪表板中,打开“计算机”及其“配置文件”。 单击“ 新建 ”并切换到“ 常规 ”选项卡。

在“ 常规 ”选项卡上输入以下详细信息:

- 名称:MDATP MDAV 配置设置

- Description:<blank>

- 类别:无 (默认)

- 分发方法:自动安装 (默认)

- 级别:计算机级别 (默认)

在 “应用程序 & 自定义设置”中,选择“ 配置”。

) 选择“上传文件” (PLIST 文件。

在 “首选项域”中,输入

com.microsoft.wdav,然后选择“ 上传 PLIST 文件”。选择“ 选择文件”。

选择 “MDATP_MDAV_configuration_settings.plist”,然后选择“ 打开”。

选择“上传”。

选择“保存”。

文件已上传。

选择“ 范围 ”选项卡。

选择 “Contoso 的计算机组”。

选择 “添加”,然后选择“ 保存”。

选择“完成”。 你将看到新的 配置文件。

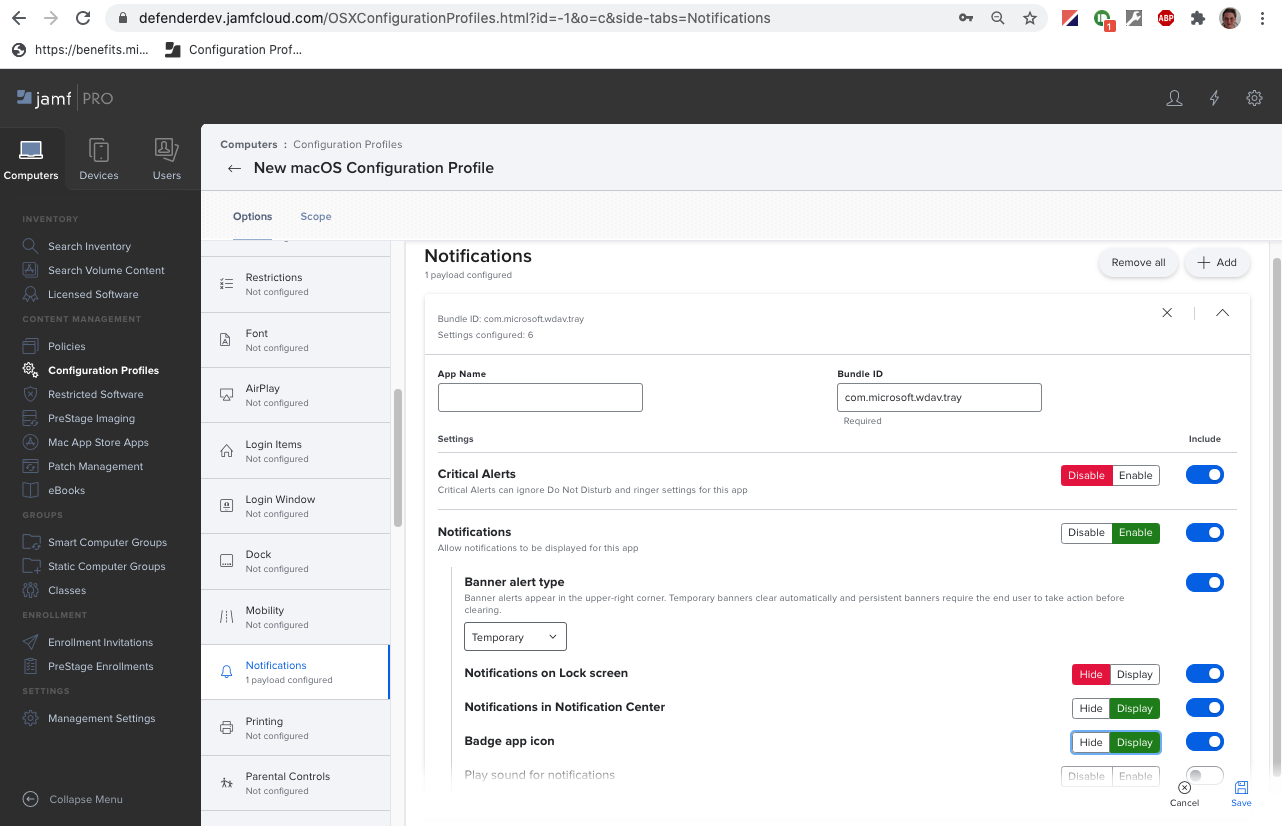

步骤 4:配置通知设置

这些步骤适用于 macOS 11 (Big Sur) 或更高版本。

在 Jamf Pro 仪表板中,依次选择“计算机”、“配置文件”。

单击“新建”,然后在“选项”的“常规”选项卡中输入以下详细信息:

- 名称:MDATP MDAV 通知设置

- 说明:macOS 11 (Big Sur) 或更高版本

- 类别:无 (默认)

- 分发方法: 自动安装 (默认)

- 级别:计算机级别 (默认)

选项卡 “通知”,单击“ 添加”,然后输入以下值:

- 捆绑 ID:

com.microsoft.wdav.tray - 严重警报:单击“禁用”

- 通知:单击“启用”

- 横幅警报类型:选择 “包括 ”和 “临时 (默认)

- 锁屏界面上的通知:单击“隐藏”

- 通知中心中的通知:单击“显示”

- 锁屏提醒应用图标:单击“显示”

- 捆绑 ID:

选项卡 “通知”,再次单击“ 添加 ”,向下滚动到 “新建通知设置”

- 捆绑 ID:

com.microsoft.autoupdate.fba - 将其余设置配置为与上述相同的值

请注意,现在你有两个包含通知配置的“表”,一个用于 捆绑包 ID:com.microsoft.wdav.tray,另一个用于 捆绑 ID:com.microsoft.autoupdate.fba。 虽然可以根据要求配置警报设置,但捆绑包 ID 必须与前面所述完全相同,并且“包含”开关对于通知必须为“打开”。

- 捆绑 ID:

选择“ 范围 ”选项卡,然后选择“ 添加”。

选择 “Contoso 的计算机组”。

选择 “添加”,然后选择“ 保存”。

选择“完成”。 你将看到新的 配置文件。

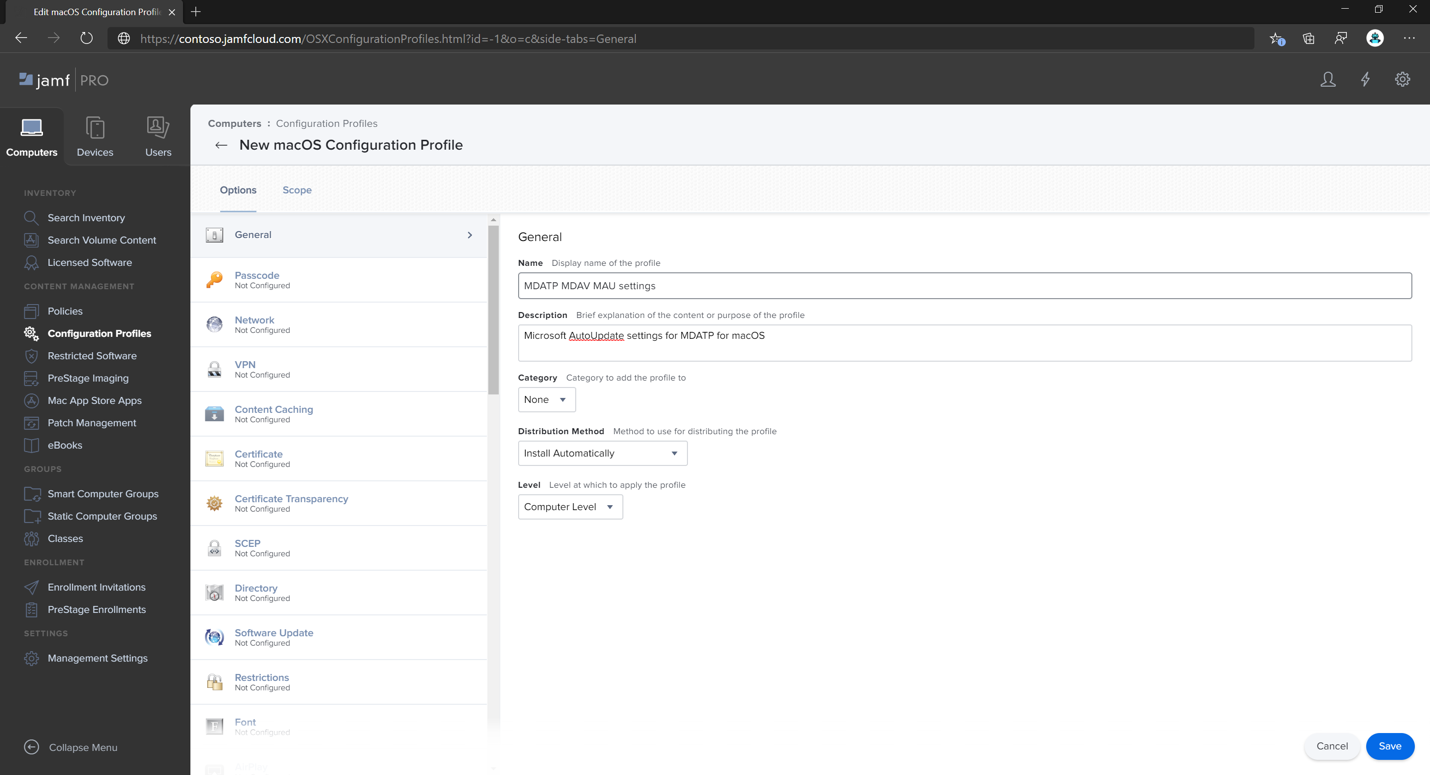

步骤 5:配置 Microsoft AutoUpdate (MAU)

使用以下Microsoft Defender for Endpoint配置设置:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>将其另存为

MDATP_MDAV_MAU_settings.plist。在 Jamf Pro 仪表板中,选择“常规”。

在“ 常规 ”选项卡上输入以下详细信息:

- 名称:MDATP MDAV MAU 设置

- 说明:适用于 macOS 的 MDATP 的 Microsoft AutoUpdate 设置

- 类别:无 (默认)

- 分发方法:自动安装 (默认)

- 级别:计算机级别 (默认)

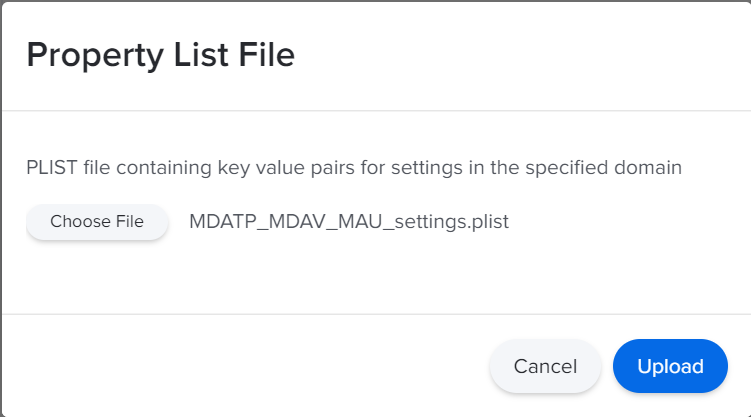

在 “应用程序 & 自定义设置”中 ,选择“ 配置”。

) 选择“上传文件” (PLIST 文件。

在 “首选项域”中 输入:

com.microsoft.autoupdate2,然后选择“ 上传 PLIST 文件”。选择“ 选择文件”。

选择 “MDATP_MDAV_MAU_settings.plist”。

选择“保存”。

选择“ 范围 ”选项卡。

选择“添加”。

选择“完成”。

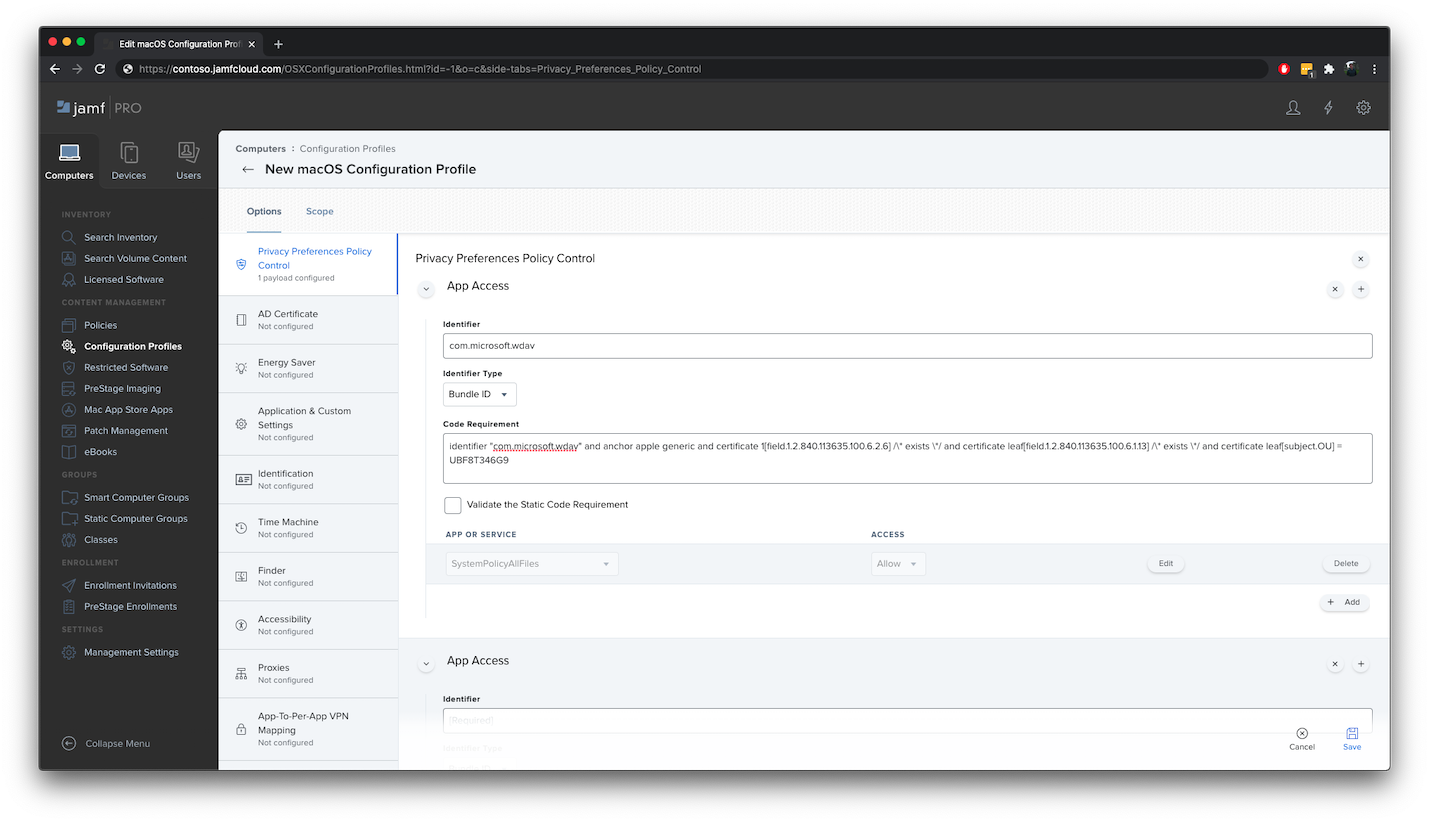

步骤 6:授予对Microsoft Defender for Endpoint的完全磁盘访问权限

在 Jamf Pro 仪表板,选择“配置文件”。

选择“ + 新建”。

在“ 常规 ”选项卡上输入以下详细信息:

- 名称:MDATP MDAV - 授予对 EDR 和 AV 的完全磁盘访问权限

- 说明:在 macOS 11 (Big Sur) 或更高版本上,新的隐私首选项策略控制

- 类别:无

- 分发方法:自动安装

- 级别:计算机级别

在 “配置隐私首选项策略控制 ”中,选择“ 配置”。

在 “隐私首选项策略控制”中,输入以下详细信息:

- 标识符:

com.microsoft.wdav - 标识符类型:捆绑 ID

- 代码要求:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- 标识符:

选择“+ 添加”。

在“应用或服务:设置为 SystemPolicyAllFiles”

在“access”下:设置为“允许”

选择“ 保存 ” (而不是右下角) 。

单击

+“应用访问”旁边的符号以添加新条目。输入以下详细信息:

- 标识符:

com.microsoft.wdav.epsext - 标识符类型:捆绑 ID

- 代码要求:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- 标识符:

选择“+ 添加”。

在“应用或服务:设置为 SystemPolicyAllFiles”

在“access”下:设置为“允许”

选择“ 保存 ” (而不是右下角) 。

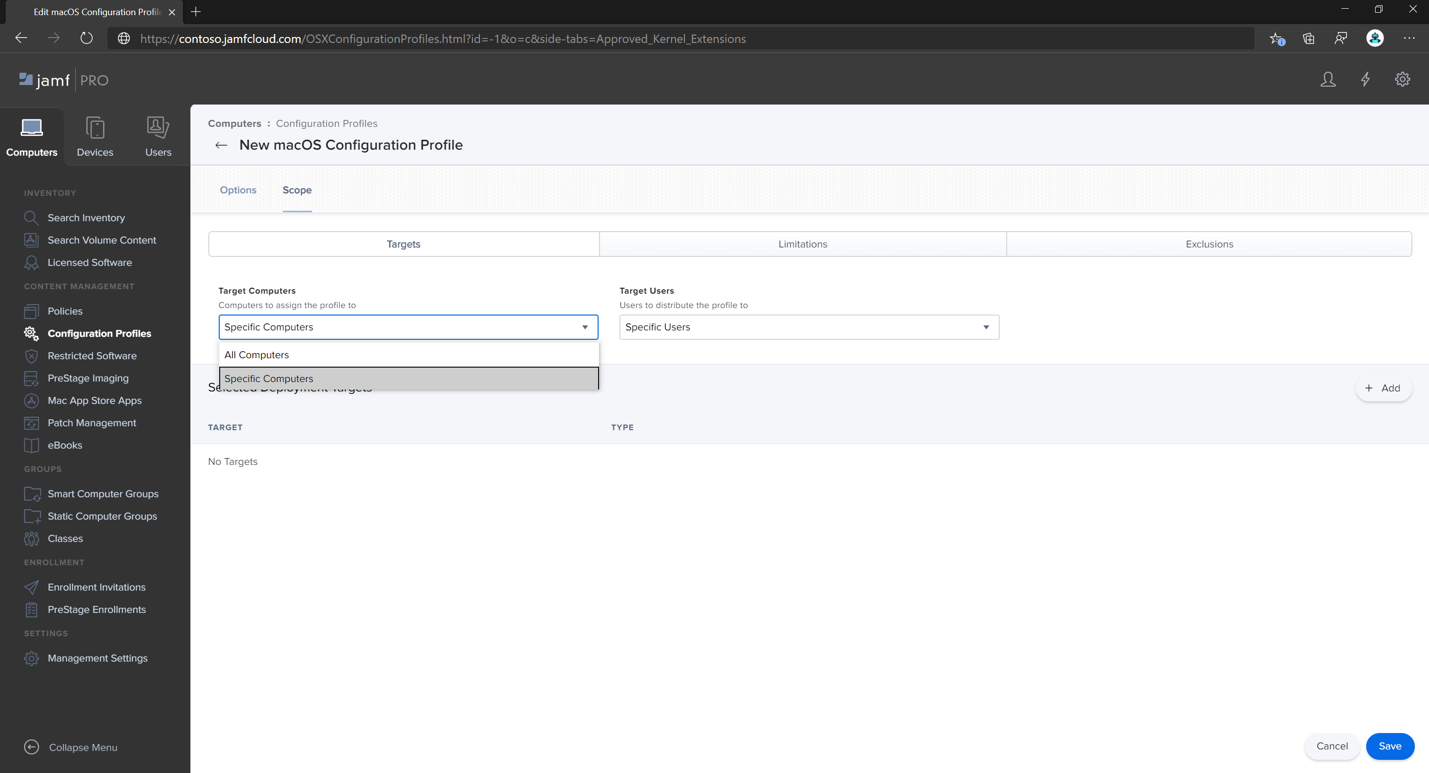

选择“ 范围 ”选项卡。

选择“+ 添加”。

选择“组名称>”下的“计算机组>”,选择“Contoso 的 MachineGroup”。

选择“添加”。

选择“保存”。

选择“完成”。

或者,可以下载 fulldisk.mobileconfig 并将其上传到 JAMF 配置文件,如 使用 Jamf Pro 部署自定义配置文件中所述|方法 2:将配置文件上传到 Jamf Pro。

注意

通过 Apple MDM 配置配置文件授予的完全磁盘访问权限不会反映在系统设置 => 隐私 & 安全性 => 完全磁盘访问中。

步骤 7:批准Microsoft Defender for Endpoint的系统扩展

在 “配置文件”中,选择“ + 新建”。

在“ 常规 ”选项卡上输入以下详细信息:

- 名称:MDATP MDAV 系统扩展

- 说明:MDATP 系统扩展

- 类别:无

- 分发方法:自动安装

- 级别:计算机级别

在 “系统扩展 ”中,选择“ 配置”。

在 “系统扩展”中,输入以下详细信息:

- 显示名称:Microsoft Corp. 系统扩展

- 系统扩展类型:允许的系统扩展

- 团队标识符:UBF8T346G9

- 允许的系统扩展:

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

选择“ 范围 ”选项卡。

选择“+ 添加”。

选择“组>名称>”下的“计算机组”,选择“Contoso 的计算机组”。

选择“+ 添加”。

选择“保存”。

选择“完成”。

步骤 8:配置网络扩展

作为终结点检测和响应功能的一部分,macOS 上的Microsoft Defender for Endpoint会检查套接字流量,并将此信息报告给Microsoft Defender门户。 以下策略允许网络扩展执行此功能。

这些步骤适用于 macOS 11 (Big Sur) 或更高版本。

在 Jamf Pro 仪表板中,依次选择“计算机”、“配置文件”。

单击“ 新建”,并为 “选项”输入以下详细信息:

选项卡 常规:

- 名称:Microsoft Defender网络扩展

- 说明:macOS 11 (Big Sur) 或更高版本

- 类别:无 (默认)

- 分发方法: 自动安装 (默认)

- 级别:计算机级别 (默认)

选项卡 内容筛选器:

- 筛选器名称:Microsoft Defender内容筛选器

- 标识符:

com.microsoft.wdav - 将 “服务地址”、“ 组织”、“ 用户名”、“ 密码”、“ 证书 ”留空 (“ 包括 ” 未 选中)

- 筛选器顺序:检查器

- 套接字筛选器:

com.microsoft.wdav.netext - 套接字筛选器指定要求:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - 将“网络筛选器”字段留空 (未选择“包括”)

请注意, 标识符、 套接字筛选器 和 套接字筛选器指定要求 与上面指定的值完全相同。

选择“ 范围 ”选项卡。

选择“+ 添加”。

选择“组>名称>”下的“计算机组”,选择“Contoso 的计算机组”。

选择“+ 添加”。

选择“保存”。

选择“完成”。

或者,可以下载 netfilter.mobileconfig 并将其上传到 JAMF 配置文件,如 使用 Jamf Pro 部署自定义配置文件中所述|方法 2:将配置文件上传到 Jamf Pro。

步骤 9:配置后台服务

警告

macOS 13 (Ventura) 包含新的隐私增强功能。 从此版本开始,默认情况下,未经明确同意,应用程序无法在后台运行。 Microsoft Defender for Endpoint必须在后台运行其守护程序进程。

此配置文件向Microsoft Defender for Endpoint授予后台服务权限。 如果以前通过 JAMF 配置Microsoft Defender for Endpoint,建议使用此配置文件更新部署。

从 GitHub 存储库下载 background_services.mobileconfig。

如使用 Jamf Pro 部署自定义配置文件中所述,将下载的 mobileconfig 上传到 JAMF 配置文件|方法 2:将配置文件上传到 Jamf Pro。

步骤 10:授予蓝牙权限

警告

macOS 14 (Sonoma) 包含新的隐私增强功能。 从此版本开始,默认情况下,未经明确同意,应用程序无法访问蓝牙。 如果为设备控制配置蓝牙策略,Microsoft Defender for Endpoint会使用它。

从 GitHub 存储库下载 bluetooth.mobileconfig。

警告

当前版本的 JAMF Pro 尚不支持此类有效负载。 如果按原样上传此 mobileconfig,JAMF Pro 将删除不受支持的有效负载,并且无法应用于客户端计算机。 你需要首先对下载的 mobileconfig 进行签名,之后 JAMF Pro 会将其视为“密封”,并且不会篡改它。 请参阅以下说明:

- 你需要在 KeyChain 中安装至少一个签名证书,即使自签名证书也有效。 可以使用以下方法检查你拥有的内容:

> /usr/bin/security find-identity -p codesigning -v

1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert"

2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)"

3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)"

4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)"

4 valid identities found

- 选择其中任何一个,并提供带引号的文本作为 -N 参数:

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

- 现在,你可以将生成的蓝牙签名.mobileconfig 上传到 JAMF Pro,如 使用 Jamf Pro 部署自定义配置文件中所述|方法 2:将配置文件上传到 Jamf Pro。

注意

通过 Apple MDM 配置配置文件授予的蓝牙不会反映在系统设置 => 隐私 & 安全性 => 蓝牙中。

步骤 11:在 macOS 上使用 Microsoft Defender for Endpoint 计划扫描

按照在 macOS 上使用 Microsoft Defender for Endpoint 计划扫描中的说明进行操作。

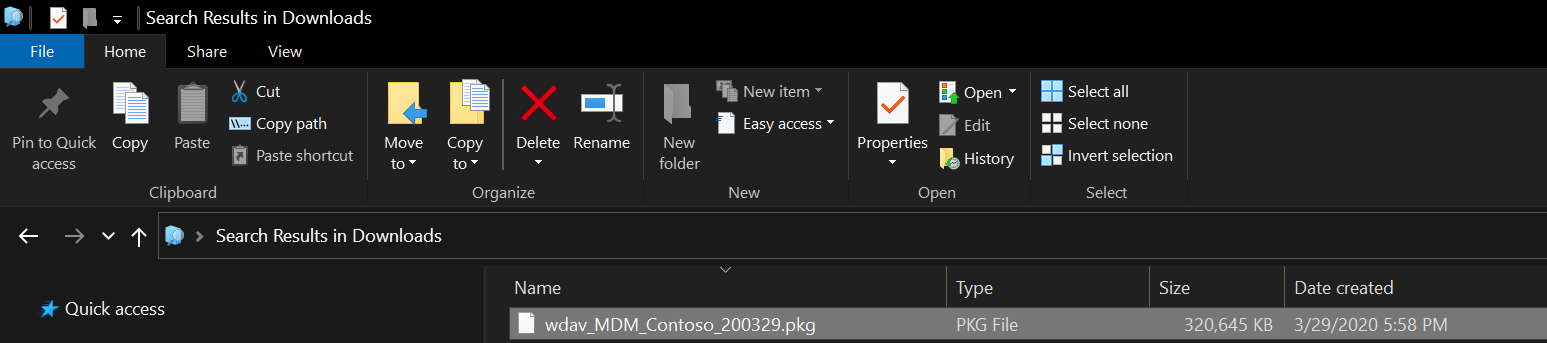

步骤 12:在 macOS 上部署Microsoft Defender for Endpoint

注意

在后续步骤中 .pkg ,文件名和 “显示名称” 值是示例。 在这些示例中, 200329 表示 (yymmdd) 格式创建包和策略的日期,并v100.86.92表示正在部署的 Microsoft Defender 应用程序的版本。

应更新这些值,以符合在包和策略环境中使用的命名约定。

导航到保存

wdav.pkg的位置。将其重命名为

wdav_MDM_Contoso_200329.pkg。打开 Jamf Pro 仪表板。

选择计算机并单击顶部的齿轮图标,然后选择“ 计算机管理”。

在 “常规”选项卡中, 在新包中输入以下详细信息:

- 显示名称:暂时将其留空。 因为它会在你选择 pkg 时重置。

- 类别:无 (默认)

- 文件名:选择“文件”

打开文件并将其指向

wdav.pkg或wdav_MDM_Contoso_200329.pkg。选择 “打开”。 将“显示名称”设置为“Microsoft Defender高级威胁防护”和“Microsoft Defender防病毒”。

不需要清单文件。 Microsoft Defender for Endpoint在没有清单文件的情况下工作。

“选项”选项卡:保留默认值。

“限制”选项卡:保留默认值。

选择“保存”。 包将上传到 Jamf Pro。

包可能需要几分钟时间才能进行部署。

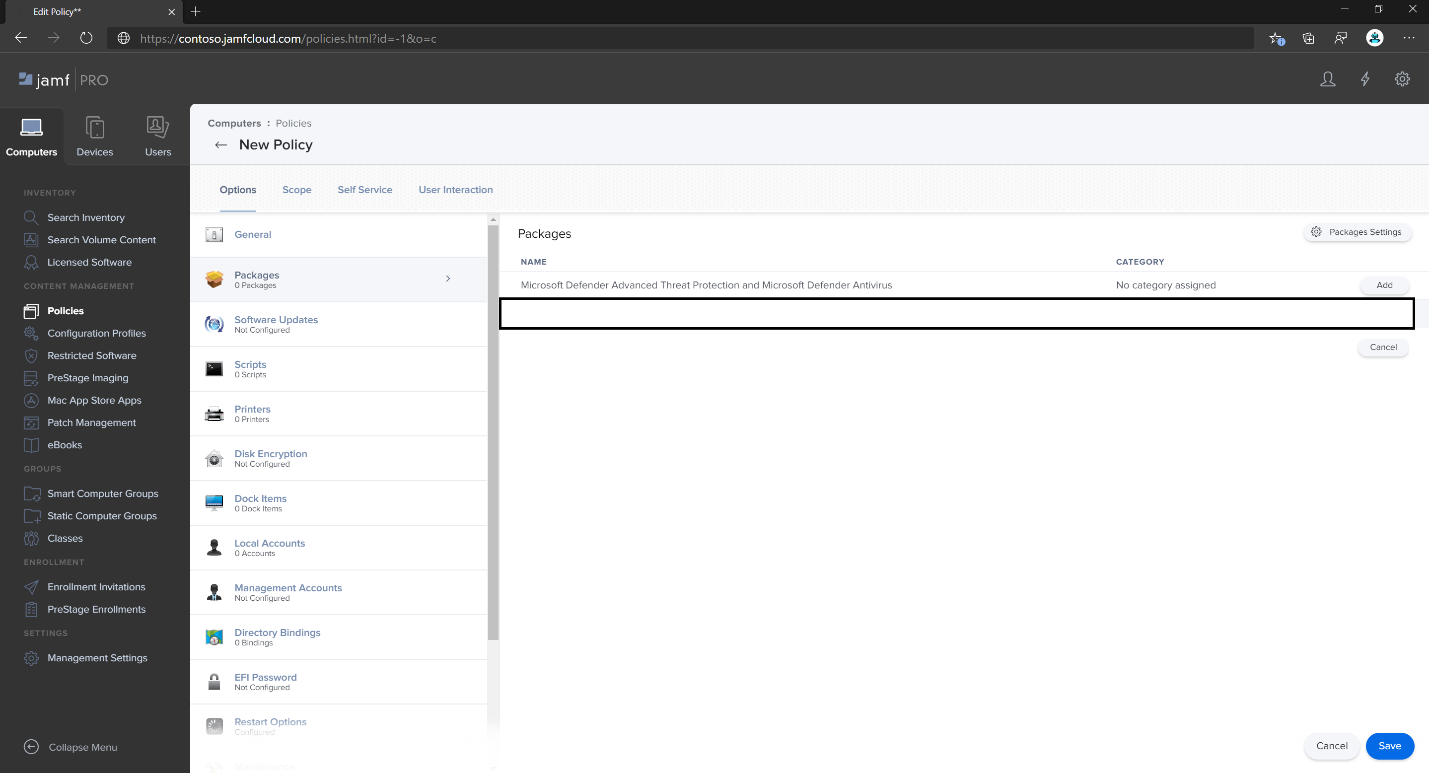

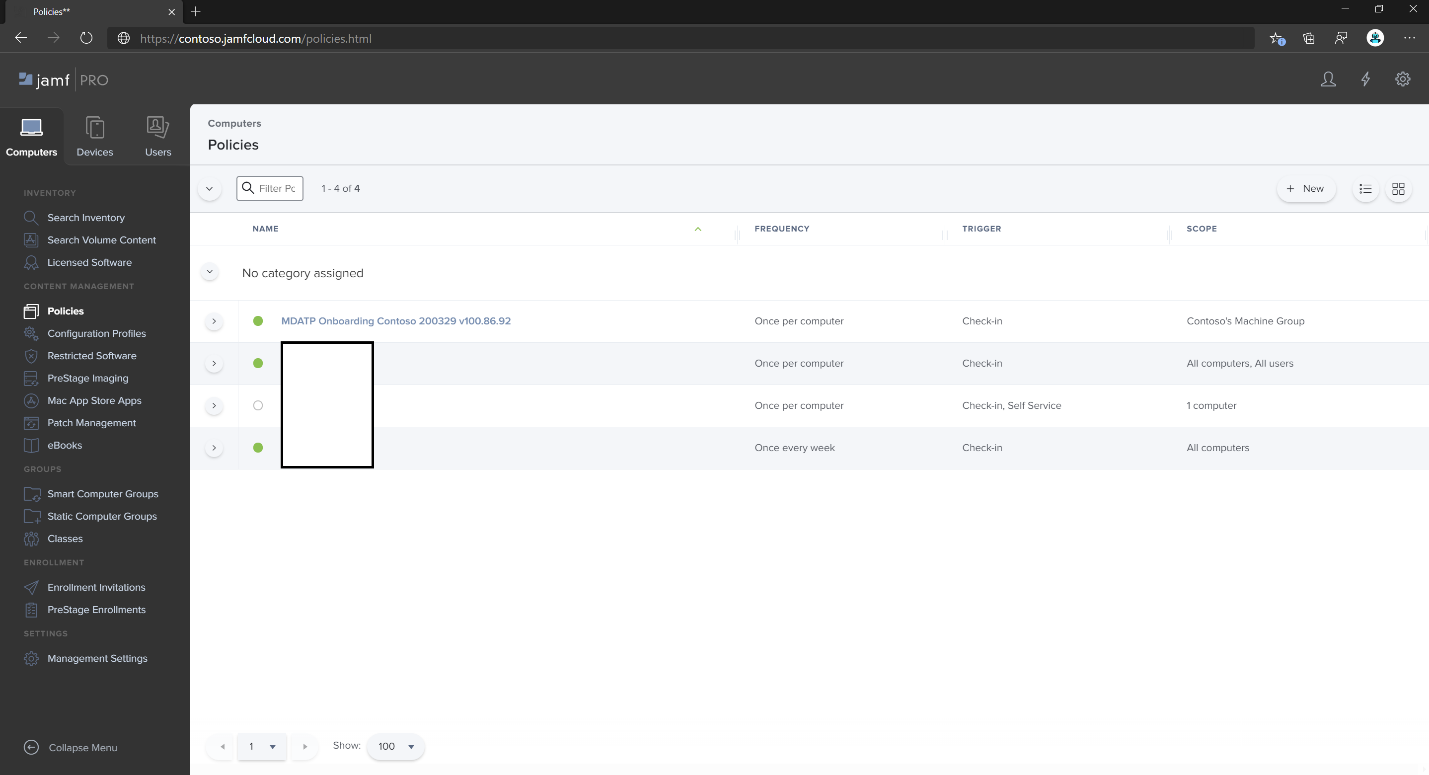

导航到 “策略” 页。

选择“ + 新建” 以创建新策略。

在 “常规”中,输入显示名称 MDATP Onboarding Contoso 200329 v100.86.92 或更高版本。

选择“ 定期签入”。

选择“保存”。

选择 “包 > 配置”。

选择“Microsoft Defender高级威胁防护和Microsoft Defender防病毒”旁边的“添加”按钮。

选择“保存”。

为具有Microsoft Defender配置文件的计算机Create智能组。

为了更好的用户体验,必须在Microsoft Defender包之前安装已注册计算机的配置文件。 在大多数情况下,JAMF Prof 会立即推送配置文件,这些策略在一段时间后 (即在检查) 期间执行。

但是,在某些情况下,在部署配置文件部署时可能会 (延迟很大,例如,如果用户的计算机被锁定) 。

JAMF Pro 提供了一种确保正确顺序的方法。 可以为已收到Microsoft Defender配置文件的计算机创建智能组,并将Microsoft Defender的包仅安装到 (计算机,并在它们收到此配置文件后立即安装 )

为此,请先创建一个智能组。 在新浏览器窗口中,从左侧菜单中打开 “智能计算机组 ”,单击“ 新建”。 分配一些名称,切换到“ 条件 ”选项卡,单击“ 添加 并 显示高级条件”。

选择“ 配置文件名称” 作为条件,并使用以前创建的配置文件的名称作为“值”:

单击保存。 返回到配置包策略的窗口。

选择“ 范围 ”选项卡。

选择目标计算机。

在“ 作用域”下,选择“ 添加”。

切换到“ 计算机组 ”选项卡。找到创建的智能组并 添加 它。

如果希望用户按需自愿安装Microsoft Defender,请选择“自助服务”。

选择“完成”。

配置文件范围

JAMF 要求为配置文件定义一组计算机。 你需要确保接收 Defender 包的所有计算机也都接收上面列出的 所有 配置文件。

警告

JAMF 支持允许部署的智能计算机组,例如将配置文件或策略部署到与动态评估的特定条件匹配的所有计算机。 它是一个功能强大的概念,它广泛用于配置文件分发。

但是,请记住,这些条件不应包括计算机上存在 Defender。 虽然使用此条件可能听起来合乎逻辑,但它会产生难以诊断的问题。

Defender 在安装时依赖于所有这些配置文件。 根据 Defender 的存在创建配置文件实际上会延迟配置文件的部署,并导致最初不正常的产品和/或提示手动批准某些应用程序权限,否则这些权限由配置文件自动批准。

在部署配置文件后使用 Microsoft Defender 包部署策略可确保最终用户的最佳体验,因为所有必需的配置都将在包安装之前应用。

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈