对高级搜寻查询结果执行操作

适用于:

- Microsoft Defender XDR

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

可以使用强大而全面的操作选项快速遏制威胁或解决 在高级搜寻 中找到的已泄露资产。 使用这些选项,可以:

- 对设备执行各种操作

- 隔离文件

所需权限

若要通过高级搜寻对设备执行操作,需要在 Microsoft Defender for Endpoint 中具有在设备上提交修正操作的权限的角色。 如果无法执行操作,请与全局管理员联系以获取以下权限:

主动修正操作 > 威胁和漏洞管理 - 修正处理

若要通过高级搜寻对电子邮件执行操作,需要Microsoft Defender for Office 365角色来搜索和清除电子邮件。

对设备执行各种操作

可以对查询结果中列 DeviceId 标识的设备执行以下操作:

- 隔离受影响的设备以遏制感染或防止攻击横向移动

- 收集调查包以获取更多取证信息

- 运行防病毒扫描以使用最新的安全智能更新查找和删除威胁

- 启动自动调查,以检查和修正设备上以及可能受影响的其他设备上的威胁

- 将应用执行限制为仅限 Microsoft 签名的可执行文件,防止通过恶意软件或其他不受信任的可执行文件进行后续威胁活动

若要详细了解如何通过Microsoft Defender for Endpoint执行这些响应操作,请阅读设备上的响应操作。

隔离文件

可以在文件上部署 隔离 操作,以便在遇到文件时自动隔离它们。 选择此操作时,可以在以下列之间进行选择,以确定查询结果中要隔离的文件:

SHA1:在大多数高级搜寻表中,此列引用受记录操作影响的文件的 SHA-1。 例如,如果复制了文件,此受影响的文件将是复制的文件。InitiatingProcessSHA1:在大多数高级搜寻表中,此列是指负责启动记录的操作的文件。 例如,如果启动了子进程,则此发起程序文件将成为父进程的一部分。SHA256:此列是 SHA-256 等效于列SHA1标识的文件。InitiatingProcessSHA256:此列是 SHA-256 等效于列InitiatingProcessSHA1标识的文件。

若要详细了解如何执行隔离操作以及如何还原文件, 请阅读对文件的响应操作。

注意

若要查找并隔离文件,查询结果还应包含 DeviceId 值作为设备标识符。

若要执行任何所述的操作,请在查询结果中选择一条或多条记录,然后选择“ 执行操作”。 向导将指导你完成选择和提交首选操作的过程。

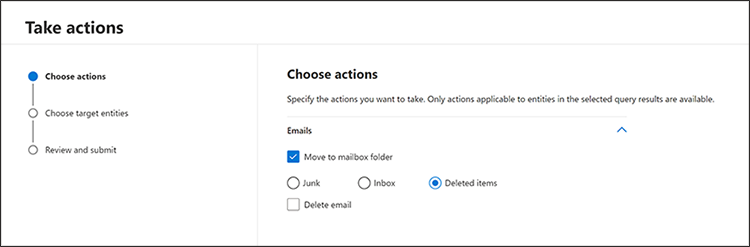

对电子邮件执行各种操作

除了以设备为中心的修正步骤外,还可以对查询结果中的电子邮件执行一些操作。 选择要对其执行操作的记录,选择“ 执行操作”,然后在“ 选择操作”下,从以下选项中进行选择:

Move to mailbox folder- 选择此选项以将电子邮件移动到“垃圾邮件”、“收件箱”或“已删除邮件”文件夹Delete email- 选择此选项以将电子邮件移动到“已删除邮件”文件夹, (软删除) 或永久删除它们 (硬删除)

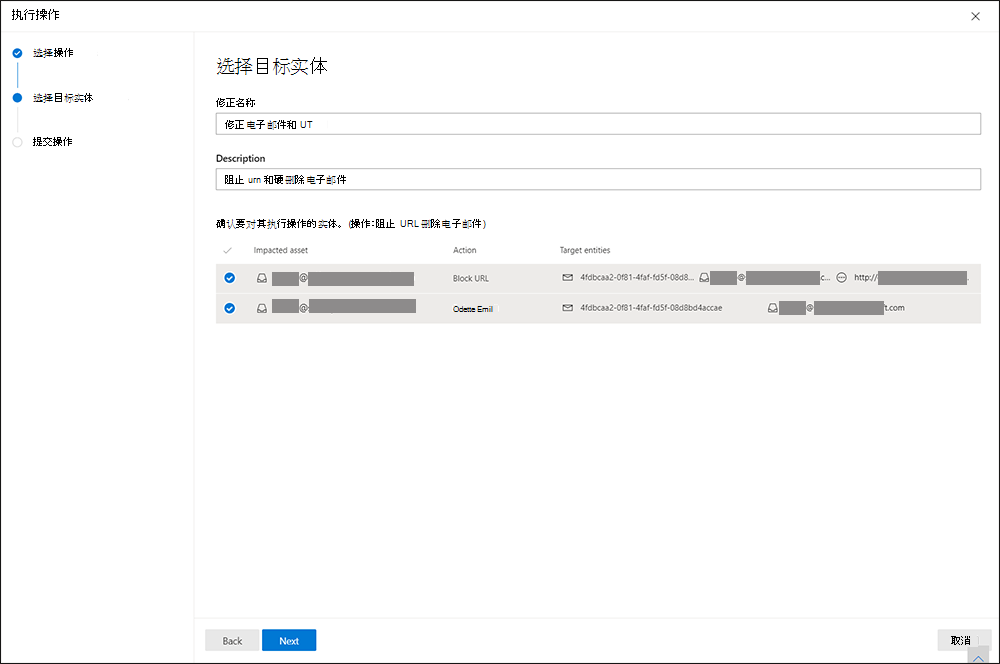

还可以在操作中心历史记录中提供修正名称和操作的简短说明,以便轻松跟踪该操作。 还可以使用审批 ID 在操作中心筛选这些操作。 此 ID 在向导末尾提供:

这些电子邮件操作也适用于 自定义检测 。

查看执行的操作

每个操作单独记录在 操作中心的 “ 操作中心>历史记录 ” (security.microsoft.com/action-center/history) 下。 转到操作中心以检查每个操作的状态。

注意

本文中的某些表在 Microsoft Defender for Endpoint 中可能不可用。 启用Microsoft Defender XDR,以使用更多数据源搜寻威胁。 可以按照从 Microsoft Defender for Endpoint 迁移高级搜寻查询中的步骤,将高级搜寻工作流从 Microsoft Defender for Endpoint 移动到 Microsoft Defender XDR。

相关主题

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender XDR技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈