使用 Azure 多重身份验证服务器激活 PAM 或 SSPR

以下文档介绍如何在用户激活特权访问管理中的角色或 Self-Service 密码重置时将 Azure 多重身份验证服务器设置为第二个安全层。

重要

2022 年 9 月,Microsoft 宣布弃用 Azure 多重身份验证服务器。 从 2024 年 9 月 30 日开始,Azure 多重身份验证服务器部署将不再为多重身份验证 (MFA) 请求提供服务。 Azure 多重身份验证服务器的客户应计划改为在 AD 中使用自定义 MFA 提供程序或Windows Hello或基于智能卡的身份验证。 若要使用不同的 MFA 提供程序,请参阅有关如何 使用自定义多重身份验证 API 的文章。

以下文章概述了配置更新以及启用现有 MIM 部署的步骤,以便使用以前的 SDK 将 MIM 迁移到使用 Azure 多重身份验证服务器的 MIM。

先决条件

若要迁移为将 Azure 多重身份验证服务器与 MIM 配合使用,需要:

- 从提供 PAM 和 SSPR 的每个 MIM 服务或 Azure 多重身份验证服务器进行 Internet 访问,以联系Microsoft Entra多重身份验证服务

- Azure 订阅

- 安装已在 2019 年 7 月或更早版本使用 SDK

- Microsoft Entra候选用户的 ID P1 或 P2 许可证

- 适用于所有候选用户的电话号码

- MIM 修补程序 4.5. 或更高版本,请参阅版本历史记录,了解相关公告

Azure 多重身份验证服务器配置

注意

在配置中,需要为 SDK 安装有效 SSL 证书。

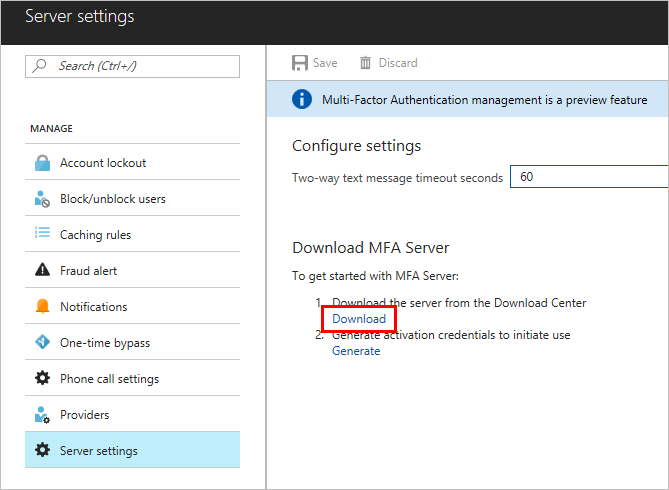

步骤 1:从 Azure 门户 下载 Azure 多重身份验证服务器

重要

从 2019 年 7 月 1 日起,Microsoft 不再为新部署提供 Azure 多重身份验证服务器。

登录到Azure 门户并按照 Azure 多重身份验证服务器入门中的说明下载 Azure 多重身份验证服务器。

步骤 2:生成激活凭据

使用“生成激活凭据以开始使用”链接,以生成激活凭据。 生成后,保存以供以后使用。

步骤 3:安装 Azure 多重身份验证服务器

下载服务器后, 请安装 它。 需要激活凭据。

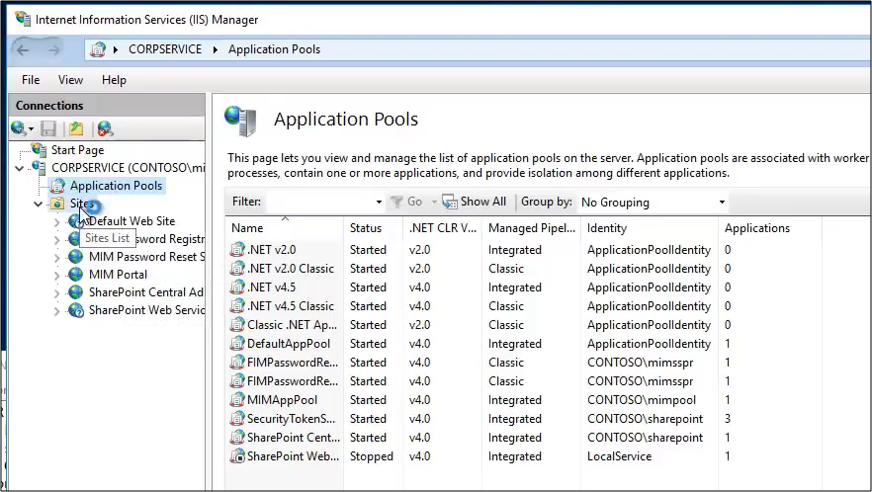

步骤 4:创建将承载 SDK 的 IIS Web 应用程序

打开 IIS 管理器

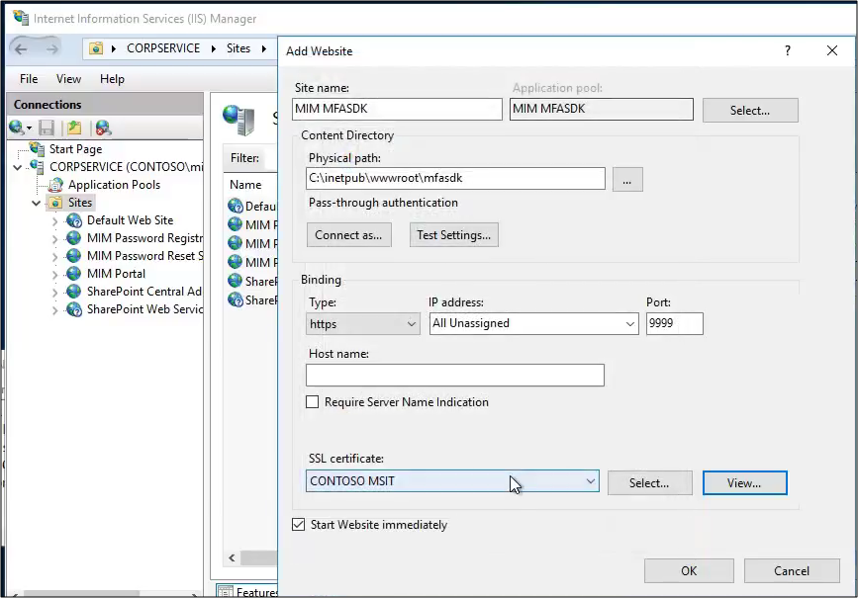

创建名为“MIM MFASDK”的新网站,并将其链接到空目录。

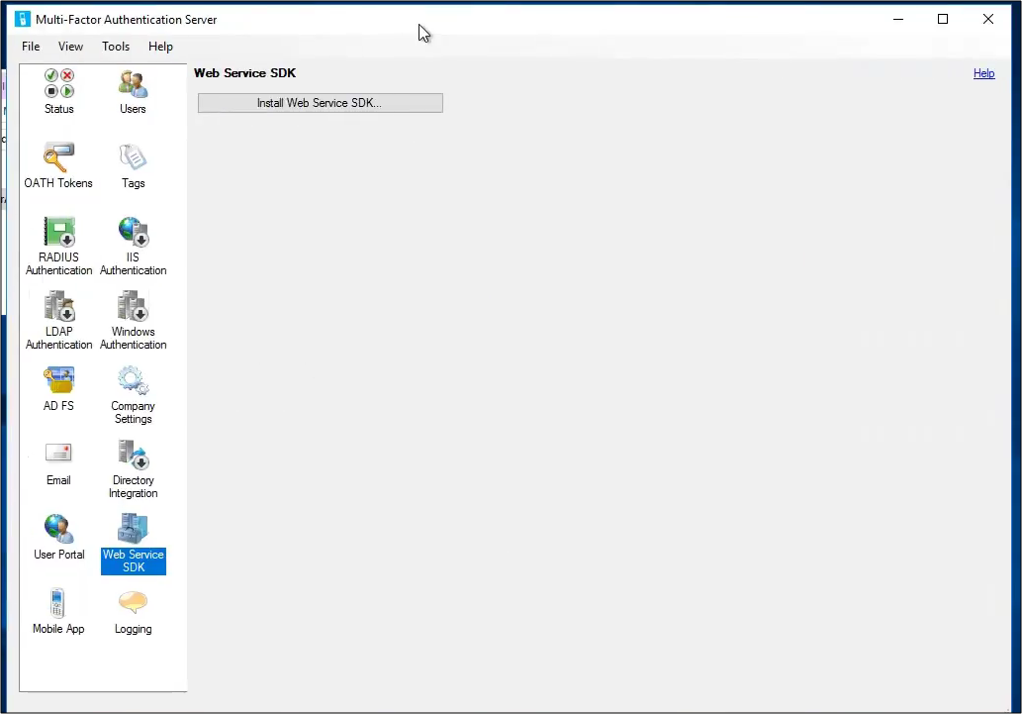

打开多重身份验证服务器控制台,然后单击“Web 服务 SDK”。

向导打开后,单击“配置”,然后选择“MIM MFASDK”和应用池。

注意

向导将要求创建管理员组。 有关详细信息,请参阅 Azure 多重身份验证服务器文档。

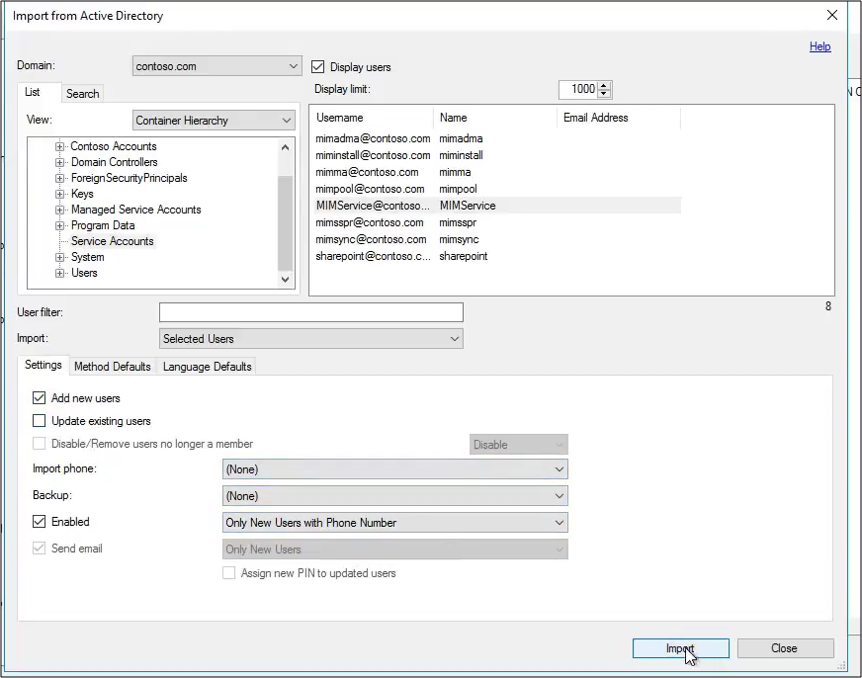

接下来,导入 MIM 服务帐户。 在控制台中,选择“用户”。

a. 单击“从 Active Directory 导入”。 b. 导航到服务帐户,例如“contoso\mimservice”。 c. 单击“导入”和“关闭”。

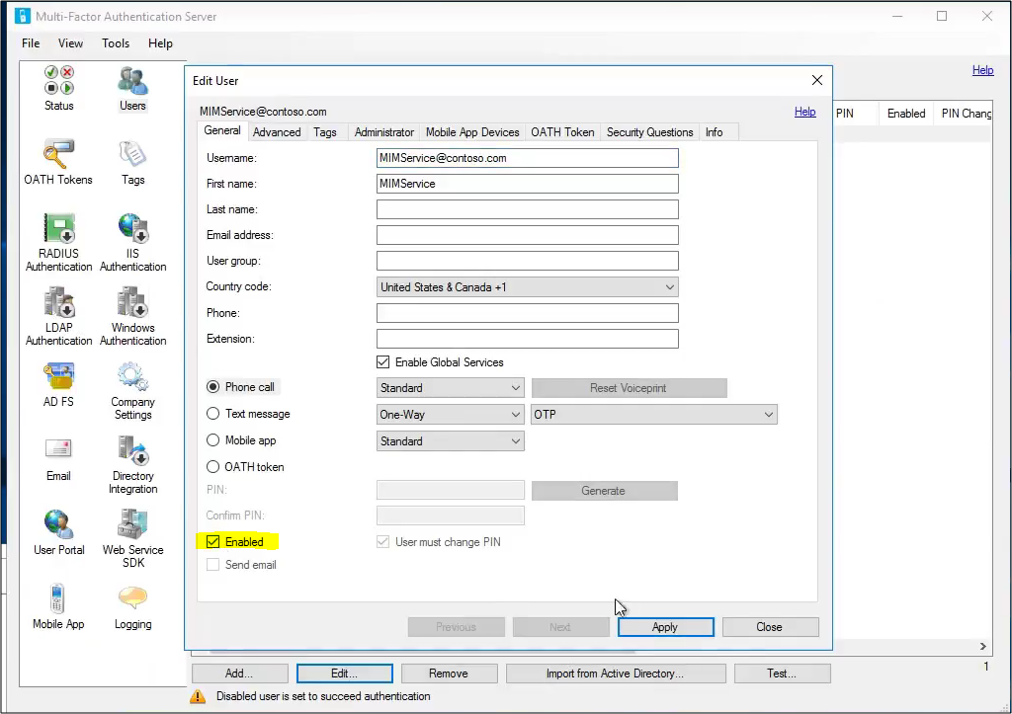

编辑 MIM 服务帐户以启用它。

在“MIM MFASDK”网站上更新 IIS 身份验证。 首先,禁用“匿名身份验证”,然后启用“Windows 身份验证”。

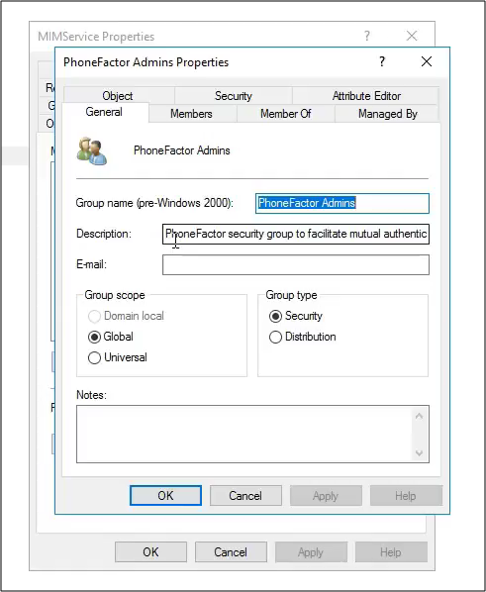

最后一步:将 MIM 服务帐户添加到“PhoneFactor 管理员”

为 Azure 多重身份验证服务器配置 MIM 服务

步骤 1:将修补程序服务器升级到 4.5.202.0

步骤 2:备份并打开位于“C:\Program Files\Microsoft Forefront Identity Manager\2010\Service”中的 MfaSettings.xml

步骤 3:更新以下行

删除/清除以下配置条目行

<><LICENSE_KEY/LICENSE_KEY>

<><GROUP_KEY/GROUP_KEY>

<><CERT_PASSWORD/CERT_PASSWORD>

<CertFilePath></CertFilePath>更新或将以下各行添加到 MfaSettings.xml 中

<Username>mimservice@contoso.com</Username>

<LOCMFA>true</LOCMFA>

<LOCMFASRV>https://CORPSERVICE.contoso.com:9999/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx</LOCMFASRV>重启 MIM 服务并测试 Azure 多重身份验证服务器的功能。

注意

若要还原设置,请将 MfaSettings.xml 替换为步骤 2 中的备份文件