检测威胁

当你了解如何保护数据免受意外暴露危险后,下一个需要考虑的事情,同时也是 Defender for Cloud Apps 框架的元素之一,是抵御网络威胁和异常。

Microsoft Defender for Cloud Apps 包含现成可用的异常检测策略,利用用户和实体行为分析 (UEBA) 及机器学习向云环境提供高级威胁检测服务。 请务必注意,异常情况检测本质上是不确定的。 这些检测只会在有行为偏离规范时触发。

虽然异常检测策略会自动启用,但 Microsoft Defender for Cloud Apps 仍然会利用前七天的时间了解你的环境。 它会查看 IP 地址、设备和你的用户访问的位置,发现他们使用的应用和服务,计算所有这些活动的风险分数。 这个流程会帮助形成基线,用来与你的环境和任何警报做比较。 检测策略也会使用机器学习来解析你的用户。 如果 Defender for Cloud Apps 识别了你的用户及其常规登录模式,则可以帮助减少误报警报。

通过扫描用户活动和评估风险,异常可以被检测到。 风险是通过查看超过 30 种不同的指示器来评估的,这些指示器被分成了下列风险因素:

- 有风险的 IP 地址

- 登录失败

- 管理员活动

- 非活动帐户

- 位置

- 不可能旅行

- 设备和用户代理

- 活动频率

当发生与组织基线或用户常规活动不同的情况时,Microsoft Defender for Cloud Apps 将查看云上每个用户的会话,并向你发出警报。

异常检测策略概述

Microsoft Defender for Cloud Apps 的异常检测策略的配置便于检测多种安全问题。 最常见的有:

- 不可能旅行。 同一用户在不同位置的活动,时间段短于两个位置之间的预期行程时间。

- 来自不常见国家/地区的活动。 来自用户或组织中任何用户最近未访问或从未访问过的位置的活动。

- 恶意软件检测。 扫描你的云应用中的文件,并在 Microsoft 威胁智能引擎中运行可疑文件,以判断它们是否与已知的恶意软件有关。

- 勒索软件活动。 上传到云端的文件有可能感染勒索软件。

- 来自可疑 IP 地址的活动。 被 Microsoft 威胁智能识别为有风险的 IP 地址活动。

- 可疑的收件箱转发。 检测用户收件箱中可疑的收件箱转发规则集。

- 异常的多文件下载活动。 检测在单一会话中的多文件下载活动,与学习到的基线对比,可以发现潜在的安全漏洞。

- 异常的管理活动。 检测在单一会话中的多个管理活动,与学习到的基线对比,可以发现潜在的安全漏洞。

配置异常检测策略

目前为止你已经了解异常检测策略,接下来配置发现异常策略,以便查看为环境设置和配置的步骤。 发现异常检测策略会搜寻云应用用量的异常增加。 它会检测每个云应用程序的下载数据、上传数据、交易以及用户的增加量。 然后,每个增加量会与应用程序的基线相比较。 最极端的增加量会触发安全警报。

你可以设置筛选器来自定义你想要监视应用程序用量的方式。 筛选器包含应用程序筛选器、选定数据视图和选定的开始日期。 你也可以设置敏感度,也就是设置策略可以触发多少次警报。

优化异常检测策略来抑制或显示警报。

即使异常检测只会当规范之外的情况发生时才会触发,它依然容易产生误报。 太多的误报会导致警报疲劳,产生错过重要警报的风险。 为了帮助防止警报噪音,可以微调每个策略中的检测逻辑,以包括不同级别的抑制,以解决可能触发误报的方案,例如 VPN 活动。

在创建或编辑异常检测策略时,你可以根据需要的覆盖类型来决定它的敏感度。 更高的敏感度使用的检测逻辑算法更严格。 这让你能够修改检测策略来适应每个策略。

在你优化策略之前,最好了解一下抑制警报的选项。 抑制有三种类型:

| 抑制类型 | 说明 |

|---|---|

| 系统 | 始终被抑制的内置检测。 |

| 租户 | 基于租户之前活动的常见活动。 例如,禁止来自以前在组织中发出警报的 ISP 的活动。 |

| 用户 | 基于特定用户之前活动的常见活动。 例如,禁止来自用户常用位置的活动。 |

不同的敏感度级别对抑制类型有不同的影响:

| 敏感度级别 | 受影响的抑制类型 |

|---|---|

| 低 | 系统、租户和用户 |

| 中 | 系统和用户 |

| 高 | 仅系统 |

你也可以配置是否让对来自不频繁的国家/地区、匿名 IP 地址、可疑 IP 地址以及不可能旅行的活动的警报分析失败和成功的登录,还是仅分析成功的登录。

调整对用户和组的异常检测范围策略

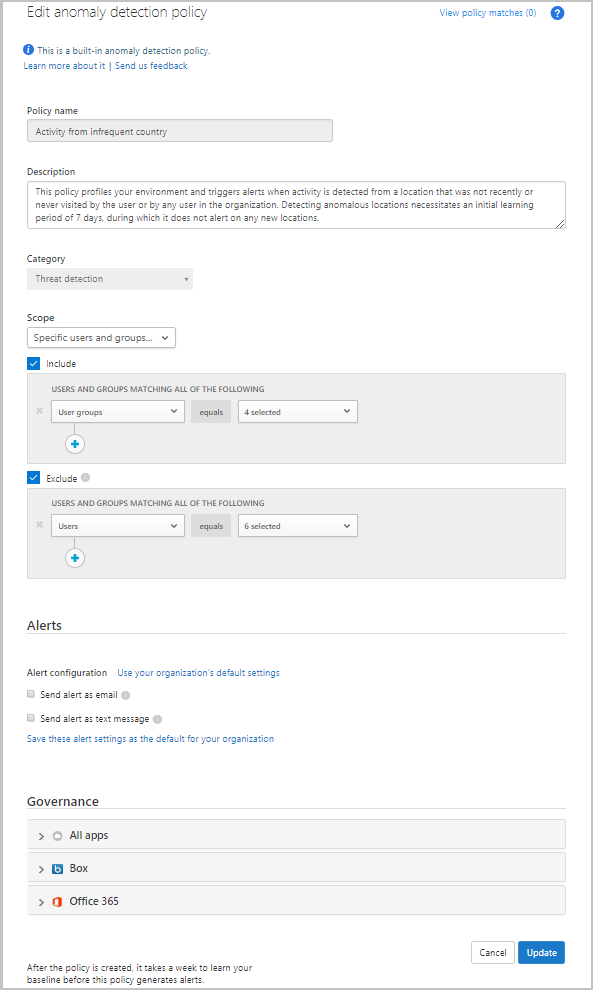

每个异常检测策略可以独立设置范围,所以你可以只应用到策略中你想要包含的用户和组。 例如,可以将“来自不经常访问的国家/地区的活动”检测设置为忽略经常旅行的特定用户。

设置异常检测策略范围: